Veröffentlichte Dienste

Dieses Dokument bietet eine Übersicht über die Verwendung von Private Service Connect, um Dienstnutzern einen Dienst zur Verfügung zu stellen.

Als Dienstersteller können Sie Private Service Connect verwenden, um Dienste mithilfe interner IP-Adressen in Ihrem VPC-Netzwerk zu veröffentlichen. Ihre veröffentlichten Dienste sind für Dienstnutzer über interne IP-Adressen in ihren VPC-Netzwerken zugänglich.

Wenn Sie einen Dienst für Nutzer verfügbar machen möchten, erstellen Sie ein oder mehrere Subnetze. Erstellen Sie anschließend einen Dienstanhang, der auf diese Subnetze verweist. Der Dienstanhang kann unterschiedliche Verbindungseinstellungen haben.

Arten von Dienstnutzern

Es gibt zwei Arten von Nutzern, die eine Verbindung zu einem Private Service Connect-Dienst herstellen können:

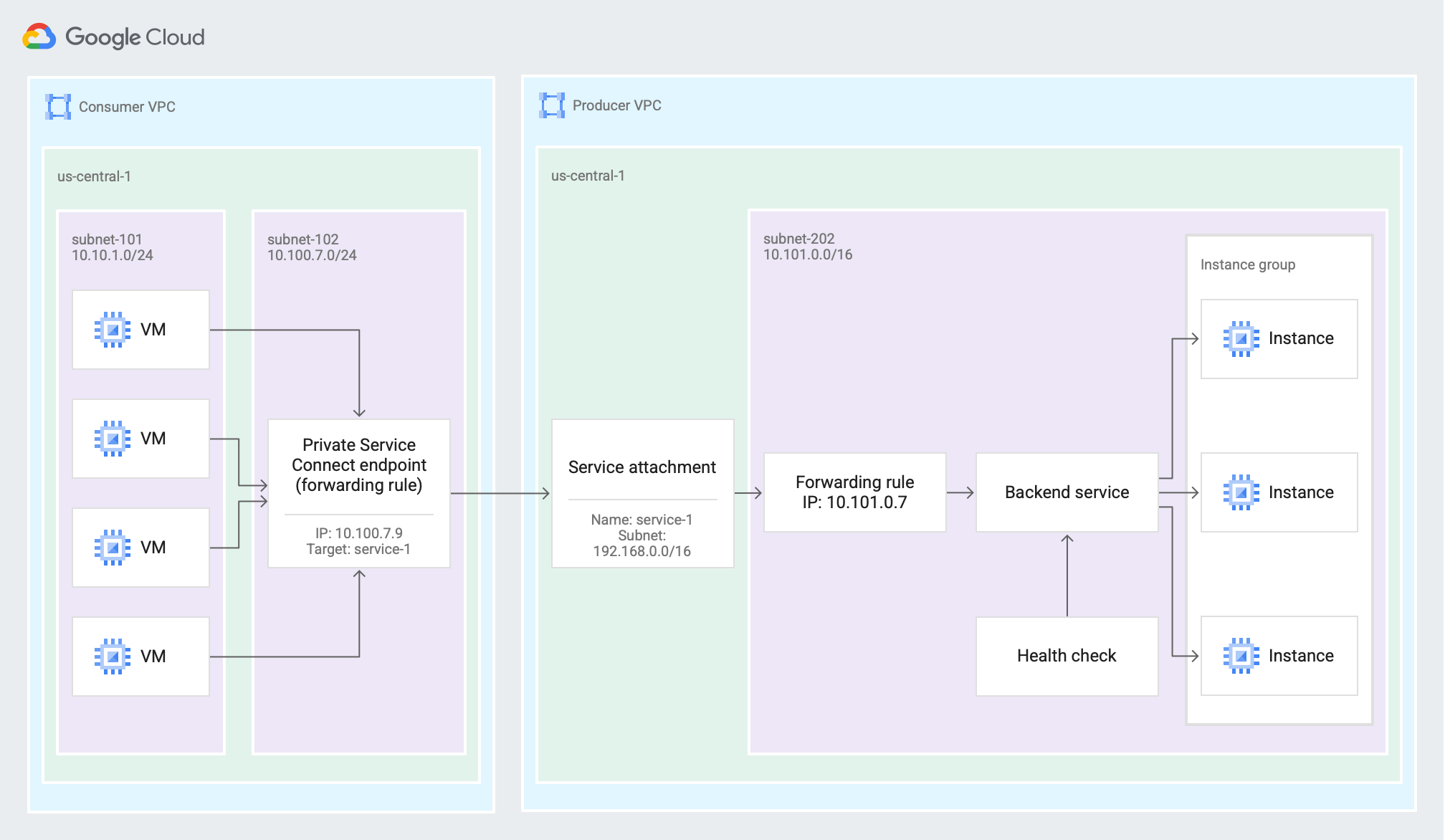

Endpunkte basieren auf einer Weiterleitungsregel.

Mit einem Endpunkt können Dienstnutzer Traffic vom VPC-Netzwerk des Nutzers an Dienste im VPC-Netzwerk des Dienstherstellers senden (zum Vergrößern klicken).

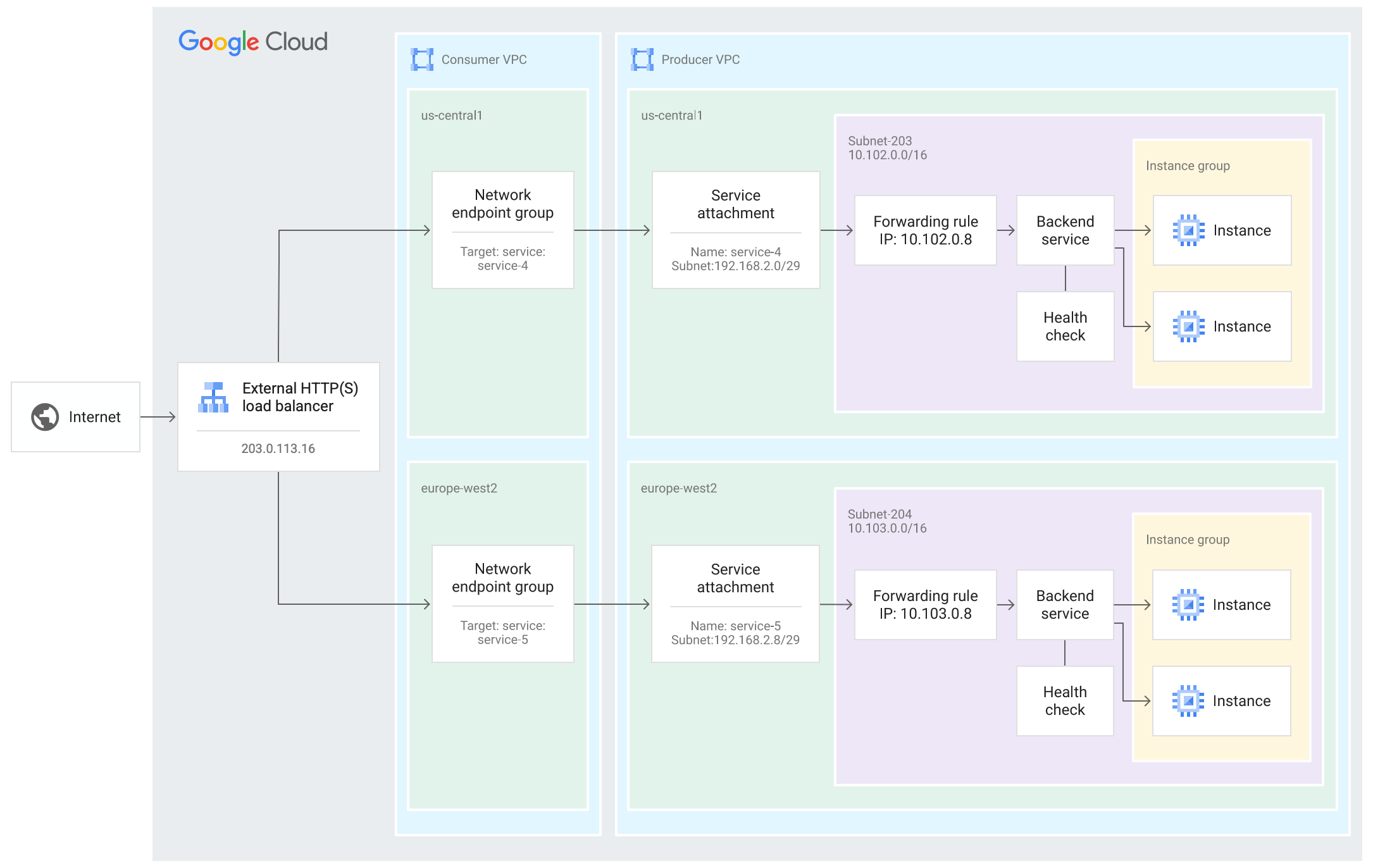

Back-Ends basieren auf einem Load Balancer.

Mit einem Backend, das einen globalen externen Application Load Balancer verwendet, können Dienstnutzer mit Internetzugriff Traffic an Dienste im VPC-Netzwerk des Diensterstellers senden (zum Vergrößern klicken).

NAT-Subnetze

Private Service Connect-Dienstanhänge sind mit einem oder mehreren NAT-Subnetzen (auch als Private Service Connect-Subnetze bezeichnet) konfiguriert. Pakete aus dem VPC-Netzwerk des Nutzers werden mithilfe von Quell-NAT (SNAT) übersetzt, sodass ihre ursprünglichen Quell-IP-Adressen in Quell-IP-Adressen aus dem NAT-Subnetz im VPC-Netzwerk des Erstellers umgewandelt werden.

Dienstanhänge können mehrere NAT-Subnetze haben. Dem Dienstanschluss können jederzeit weitere NAT-Subnetze hinzugefügt werden, ohne den Traffic zu unterbrechen.

Für einen Dienstanhang können mehrere NAT-Subnetze konfiguriert sein. Ein NAT-Subnetz kann jedoch nicht in mehr als einem Dienstanhang verwendet werden.

Private Service Connect NAT-Subnetze können nicht für Ressourcen wie VM-Instanzen oder Weiterleitungsregeln verwendet werden. Die Subnetze werden nur verwendet, um IP-Adressen für SNAT von eingehenden Nutzerverbindungen bereitzustellen.

Größe des NAT-Subnetzes

Die Größe des Subnetzes bestimmt, wie viele Nutzer eine Verbindung zu Ihrem Dienst herstellen können. Wenn alle IP-Adressen im NAT-Subnetz genutzt werden, schlagen alle zusätzlichen Private Service Connect-Verbindungen fehl. Beachten Sie dabei Folgendes:

Für jeden Endpunkt oder jedes Backend, das mit dem Dienstanhang verbunden ist, wird eine IP-Adresse aus dem NAT-Subnetz genutzt.

Die Anzahl der TCP- oder UDP-Verbindungen, Clients oder Nutzer-VPC-Netzwerke wirkt sich nicht auf die Nutzung von IP-Adressen aus dem NAT-Subnetz aus.

Wenn Verbindungsweitergabe von Nutzern verwendet wird, wird für jeden VPC-Spoke, an den Verbindungen weitergegeben werden, für jeden Endpunkt eine zusätzliche IP-Adresse belegt.

Sie können die Anzahl der erstellten weitergegebenen Verbindungen steuern, indem Sie das Limit für weitergegebene Verbindungen konfigurieren.

Wenn Sie schätzen möchten, wie viele IP-Adressen Sie für Endpunkte und Back-Ends benötigen, berücksichtigen Sie alle Mehrmandantenfähige Dienste oder Verbraucher, die Multi-Point-Zugriff für Private Service Connect verwenden.

NAT-Subnetzüberwachung

Damit Private Service Connect-Verbindungen nicht aufgrund von nicht verfügbaren IP-Adressen in einem NAT-Subnetz fehlschlagen, empfehlen wir Folgendes:

- Überwachen Sie den Dienstanhang-Messwert

private_service_connect/producer/used_nat_ip_addresses. Die Anzahl der verwendeten NAT-IP-Adressen darf die Kapazität der NAT-Subnetze eines Dienstanhangs nicht überschreiten. - Überwachen Sie den Verbindungsstatus von Dienstanhang-Verbindungen. Wenn eine Verbindung den Status Maßnahme erforderlich hat, sind in den NAT-Subnetzen des Anhangs möglicherweise keine weiteren IP-Adressen verfügbar.

- Bei mehrmandantenfähigen Diensten können Sie Verbindungslimits verwenden, um sicherzustellen, dass ein einzelner Nutzer die Kapazität der NAT-Subnetze eines Dienstanhangs nicht aufbraucht.

Bei Bedarf können NAT-Subnetze jederzeit dem Dienst-Anhang hinzugefügt werden, ohne den Traffic zu unterbrechen.

NAT-Spezifikationen

Berücksichtigen Sie die folgenden Eigenschaften von Private Service Connect-NAT, wenn Sie den zu veröffentlichenden Dienst entwerfen:

Das Zeitlimit für Inaktivität bei der UDP-Zuordnung beträgt 30 Sekunden und kann nicht konfiguriert werden.

Das Zeitlimit für Inaktivität hergestellter TCP-Verbindungen beträgt 20 Minuten und kann nicht konfiguriert werden.

Führen Sie einen der folgenden Schritte aus, um Probleme mit Zeitüberschreitungen bei Clientverbindungen zu vermeiden:

Alle Verbindungen dürfen maximal 20 Minuten aktiv sein.

Achten Sie darauf, dass ein Teil des Traffics häufiger als alle 20 Minuten gesendet wird. Sie können in Ihrer Anwendung einen Heartbeat oder Keepalive oder TCP-Keepalives verwenden. Sie können beispielsweise einen Keepalive im Zielproxy eines regionalen internen Application Load Balancers oder eines regionalen internen Proxy-Network Load Balancers konfigurieren.

Das Zeitlimit für Inaktivität vorübergehender TCP-Verbindungen beträgt 30 Sekunden und kann nicht konfiguriert werden.

Es gibt eine Verzögerung von zwei Minuten, bevor ein 5-Tupel (Quell-IP-Adresse und Quellport des NAT-Subnetzes sowie Zielprotokoll, IP-Adresse und Zielport) wiederverwendet werden kann.

SNAT für Private Service Connect unterstützt keine IP-Fragmente.

Maximale Anzahl an Verbindungen

Eine einzelne Ersteller-VM kann maximal 64.512 TCP- und 64.512 UDP-Verbindungen gleichzeitig von einem einzelnen Private Service Connect-Nutzer (Endpunkt oder Backend) akzeptieren. Die Gesamtzahl der TCP- und UDP-Verbindungen, die ein Private Service Connect-Endpunkt insgesamt über alle Ersteller-Back-Ends hinweg empfangen kann, ist nicht begrenzt. Client-VMs können alle 65.536 Quellports verwenden,wenn TCP- oder UDP-Verbindungen zu einem Private Service Connect-Endpunkt initiiert werden. Die gesamte Netzwerkadressübersetzung erfolgt lokal auf dem Erstellerhost. Dazu ist kein zentral zugewiesener NAT-Portpool erforderlich.

Dienstanhänge

Dienstersteller stellen ihre Dienste über einen Dienstanhang bereit.

- Für die Freigabe eines Dienstes erstellt ein Dienstersteller einen Dienstanhang, der auf einen Zieldienst verweist. Der Zieldienst kann einer der folgenden sein:

- Weiterleitungsregel eines Load-Balancers

- Eine Secure Web Proxy-Instanz

Der URI des Dienstanhangs hat folgendes Format: projects/SERVICE_PROJECT/regions/REGION/serviceAttachments/SERVICE_NAME.

Sie können einen Dienstanhang mit einem einzelnen Zieldienst verknüpfen. Sie können einem bestimmten Zieldienst nicht mehrere Dienstanhänge zuordnen.

Verbindungseinstellungen

Jeder Dienstanhang hat eine Verbindungseinstellung, die angibt, ob Verbindungsanfragen automatisch akzeptiert werden. Sie haben drei Möglichkeiten zur Auswahl:

- Alle Verbindungen automatisch akzeptieren. Der Dienstanhang akzeptiert automatisch alle eingehenden Verbindungsanfragen von jedem Nutzer. Die automatische Annahme kann durch eine Organisationsrichtlinie überschrieben werden, die eingehende Verbindungen blockiert.

- Verbindungen für ausgewählte Netzwerke akzeptieren. Der Dienstanhang akzeptiert nur eingehende Verbindungsanfragen, wenn das Nutzer-VPC-Netzwerk auf der Nutzerannahmeliste des Dienstanhangs steht.

- Verbindungen für ausgewählte Projekte akzeptieren Der Dienstanhang akzeptiert nur eingehende Verbindungsanfragen, wenn das Nutzerprojekt auf der Nutzerannahmeliste des Dienstanhangs steht.

Wir empfehlen, Verbindungen für ausgewählte Projekte oder Netzwerke zu akzeptieren. Die automatische Annahme aller Verbindungen ist möglicherweise sinnvoll, wenn Sie den Nutzerzugriff auf andere Weise steuern und einen strikten Zugriff auf Ihren Dienst ermöglichen möchten.

Verbindungsstatus

Dienstanhänge haben Verbindungsstatus, die den Zustand ihrer Verbindungen beschreiben. Weitere Informationen finden Sie unter Verbindungsstatus.

Nutzerannahmelisten und Nutzerablehnungslisten

Nutzerannahmelisten und Nutzerablehnungslisten sind eine Sicherheitsfunktion von Dienstanhängen. Mit Annahmelisten und Ablehnungslisten können Dienstersteller angeben, welche Nutzer Private Service Connect-Verbindungen zu ihren Diensten herstellen können. Nutzerannahmelisten geben an, ob eine Verbindung akzeptiert wird, und Nutzerablehnungslisten geben an, ob eine Verbindung abgelehnt wird. Mit beiden Listen können Sie Nutzer nach dem VPC-Netzwerk oder Projekt der verbindenden Ressource angeben. Wenn Sie ein Projekt oder Netzwerk sowohl auf die Annahmeliste als auch auf die Ablehnungsliste setzen, werden Verbindungsanfragen von diesem Projekt oder Netzwerk abgelehnt. Die Angabe von Nutzern nach Ordner wird nicht unterstützt.

Mit Nutzerannahmelisten und Nutzerablehnungslisten können Sie Projekte oder VPC-Netzwerke angeben, jedoch nicht beides gleichzeitig. Sie können eine Liste von einem Typ zum anderen ändern, ohne die Verbindungen zu unterbrechen. Sie müssen die Änderung jedoch in einer einzelnen Aktualisierung vornehmen. Andernfalls könnten einige Verbindungen vorübergehend in den Status "Ausstehend" wechseln.

Mit Verbraucherlisten wird gesteuert, ob ein Endpunkt eine Verbindung zu einem veröffentlichten Dienst herstellen kann. Sie legen jedoch nicht fest, wer Anfragen an diesen Endpunkt senden kann. Angenommen, ein Kunde hat ein freigegebenes VPC-Netzwerk, an das zwei Dienstprojekte angehängt sind. Wenn ein veröffentlichter Dienst service-project1 in der Annahmeliste für Nutzer und service-project2 in der Ablehnungsliste für Nutzer hat, gilt Folgendes:

-

Ein Nutzer in

service-project1kann einen Endpunkt erstellen, der eine Verbindung zum veröffentlichten Dienst herstellt. -

Ein Nutzer in

service-project2kann keinen Endpunkt erstellen, der eine Verbindung zum veröffentlichten Dienst herstellt. -

Ein Client in

service-project2kann Anfragen an den Endpunkt inservice-project1senden, sofern keine Firewallregeln oder Richtlinien diesen Traffic verhindern.

Informationen zur Interaktion von Nutzerlisten mit Organisationsrichtlinien finden Sie unter Interaktion zwischen Nutzerannahmelisten und Organisationsrichtlinien.

Limits für Nutzerannahmelisten

Für Nutzerannahmelisten gelten Verbindungslimits. Mit diesen Limits wird die Gesamtzahl der Private Service Connect-Endpunkt- und Backend-Verbindungen festgelegt, die ein Dienstanhang vom angegebenen Nutzerprojekt oder VPC-Netzwerk akzeptieren kann.

Ersteller können diese Limits verwenden, um zu verhindern, dass einzelne Nutzer IP-Adressen oder Ressourcenkontingente im Ersteller-VPC-Netzwerk erschöpfen. Jede akzeptierte Private Service Connect-Verbindung wird vom konfigurierten Limit für ein Nutzerprojekt oder ein VPC-Netzwerk abgezogen. Die Limits werden beim Erstellen oder Aktualisieren von Nutzerannahmelisten festgelegt. Sie können die Verbindungen eines Dienstanhangs aufrufen, indem Sie ihn beschreiben.

Weitergeleitete Verbindungen werden auf diese Limits nicht angerechnet.

Angenommen, ein Dienstanhang hat eine Nutzerannahmeliste, die project-1 und project-2 mit jeweils einem Limit von einer Verbindung enthält. Das Projekt project-1 fordert zwei Verbindungen an, project-2 fordert eine Verbindung an und project-3 fordert eine Verbindung an. Da project-1 auf eine Verbindung beschränkt ist, wird die erste Verbindung akzeptiert und die zweite bleibt ausstehend.

Die Verbindung von project-2 wird akzeptiert und die Verbindung von project-3 bleibt ausstehend. Die zweite Verbindung von project-1 kann akzeptiert werden, indem Sie das Limit für project-1 erhöhen. Wenn project-3 der Annahmeliste hinzugefügt wird, wechselt diese Verbindung von "Ausstehend" zu "Akzeptiert".

Verbindungsabgleich

Mit dem Verbindungsabgleich wird festgelegt, ob sich Aktualisierungen der Zulassungs- oder Ablehnungslisten eines Dienstanhangs auf bestehende Private Service Connect-Verbindungen auswirken können. Wenn der Verbindungsabgleich aktiviert ist, können vorhandene Verbindungen durch das Aktualisieren der Zulassungs- oder Ablehnungslisten beendet werden. Verbindungen, die zuvor abgelehnt wurden, können angenommen werden. Wenn der Verbindungsabgleich deaktiviert ist, wirkt sich die Aktualisierung der Zulassungs- oder Ablehnungslisten nur auf neue und ausstehende Verbindungen aus.

Angenommen, ein Dienstanhang hat mehrere akzeptierte Verbindungen von Project-A. Project-A ist in der Zulassungsliste des Dienstanhangs enthalten. Der Dienstanhang wird aktualisiert. Dazu wird Project-A aus der Zulassungsliste entfernt.

Wenn der Verbindungsabgleich aktiviert ist, werden alle vorhandenen Verbindungen von Project-A zu PENDING übertragen, wodurch die Netzwerkverbindung zwischen den beiden VPC-Netzwerken beendet und der Netzwerktraffic sofort beendet wird.

Wenn der Verbindungsabgleich deaktiviert ist, sind vorhandene Verbindungen von Project-A nicht betroffen. Der Netzwerkverkehr kann weiterhin über die vorhandenen Private Service Connect-Verbindungen fließen. Neue Private Service Connect-Verbindungen sind jedoch nicht zulässig.

Informationen zum Konfigurieren der Verbindungsabgleichung für neue Dienstanhänge finden Sie unter Dienst mit expliziter Genehmigung veröffentlichen.

Informationen zum Konfigurieren des Verbindungsabgleichs für vorhandene Dienstanhänge finden Sie unter Verbindungsabgleich konfigurieren.

Weitergegebene Verbindungen

Nutzer, die über Endpunkte eine Verbindung zu Ihrem Dienstanhang herstellen, können die Verbindungsweitergabe aktivieren. Über weitergegebene Verbindungen können Arbeitslasten in VPC-Spokes von Nutzern auf verwaltete Dienste in VPC-Netzwerken von Erstellern zugreifen, als wären die beiden VPC-Netzwerke direkt über Endpunkte verbunden. Jede weitergegebene Verbindung belegt eine IP-Adresse aus dem NAT-Subnetz des Dienstanhangs.

Die Anzahl der weitergegebenen Verbindungen, die einem verbundenen Endpunkt zugeordnet sind, sehen Sie in den Details zu einem veröffentlichten Dienst. Diese Anzahl umfasst keine weitergegebenen Verbindungen, die durch das Limit für weitergegebene Verbindungen des Erstellers blockiert werden.

Limit für weitergegebene Verbindungen

Für Dienstanhänge gilt ein Limit für weitergegebene Verbindungen. So können Dienstersteller einschränken, wie viele weitergegebene Verbindungen von einem einzelnen Nutzer zum Dienstanhang hergestellt werden können. Wenn nichts angegeben ist, ist die Anzahl der weitergegebenen Verbindungen standardmäßig auf 250 begrenzt.

- Wenn die Verbindungseinstellung des Dienstanhangs

ACCEPT_MANUAList, gilt das Limit für alle Projekte oder VPC-Netzwerke, die in der Annahmeliste des Nutzers aufgeführt sind. - Wenn die Verbindungseinstellung

ACCEPT_AUTOMATICist, gilt das Limit für alle Projekte, die einen verbundenen Endpunkt enthalten.

Wenn ein Verbraucher das Limit für weitergegebene Verbindungen überschreitet, werden keine weiteren weitergegebenen Verbindungen erstellt. Wenn Sie mehr weitergegebene Endpunkte erstellen möchten, können Sie das Limit für weitergegebene Verbindungen erhöhen. Wenn Sie dieses Limit erhöhen, erstellt das Network Connectivity Center fortgeleitete Verbindungen, die durch das Limit blockiert wurden, sofern die neuen Verbindungen das aktualisierte Limit nicht überschreiten. Das Aktualisieren dieses Limits hat keine Auswirkungen auf vorhandene weitergegebene Verbindungen.

Ausschöpfung des Kontingents verhindern

Die Gesamtzahl der Private Service Connect-Endpunkte und weitergegebenen Verbindungen von allen Nutzern, die auf Ihr VPC-Netzwerk des Diensterstellers zugreifen können, wird durch das PSC ILB consumer forwarding rules per producer VPC network-Kontingent gesteuert.

Insbesondere bei mehrmandantenfähigen Diensten ist es wichtig, zu verhindern, dass dieses Kontingent ausgeschöpft wird.

Mit den folgenden Limits können Sie das Aufbrauchen des Kontingents verhindern:

- Mit den Verbindungslimits in der Nutzerakzeptanzliste wird die Gesamtzahl der Private Service Connect-Endpunkte gesteuert, die Verbindungen zu einem Dienstanhang aus einem einzelnen VPC-Netzwerk oder Projekt eines Nutzers herstellen können. Das Senken dieser Limits hat keine Auswirkungen auf bestehende Verbindungen. Diese Limits gelten nicht für weitergeleitete Verbindungen.

- Mit Limits für weitergegebene Verbindungen wird die Gesamtzahl der weitergegebenen Verbindungen festgelegt, die von einem einzelnen Nutzer zu einem Dienstanhang hergestellt werden können. Das Herabsetzen dieses Limits wirkt sich nicht auf vorhandene weitergeleitete Verbindungen aus.

Beispiel

Das folgende Beispiel zeigt, wie sich weitergegebene Verbindungslimits und Limits für die Zulassungsliste von Verbrauchern auf das PSC ILB consumer forwarding rules per producer VPC network-Kontingent auswirken.

Angenommen, ein Nutzer hat zwei Endpunkte in einem Spoke-VPC-Netzwerk (spoke-vpc-1) erstellt. Beide Endpunkte sind mit service-attachment-1 in producer-vpc-1 verbunden. Der Spoke ist mit einem Network Connectivity Center-Hub verbunden, für den die Verbindungsweitergabe aktiviert ist, und es sind keine anderen Spokes mit diesem Hub verbunden.

Der Dienstersteller hat service-attachment-1 so konfiguriert, dass für jedes Projekt in der Zulassungsliste ein Nutzerzulassungslistenlimit von vier festgelegt ist. Der Ersteller hat ein Limit von zwei weitergegebenen Verbindungen konfiguriert, sodass ein einzelnes Projekt bis zu zwei weitergegebene Verbindungen haben kann.

Diese Beispielkonfiguration enthält zwei Endpunkte und keine weitergegebenen Verbindungen (zum Vergrößern klicken).

Die Kontingent- und Limitsnutzung für diese Konfiguration ist:

| Kontingent/Limit | Nutzung | Erklärung |

|---|---|---|

| PSC-ILB-Nutzerweiterleitungsregeln pro Ersteller-VPC-Netzwerk | 2 | eins pro Endpunkt |

Verbindungslimit der Nutzerannahmeliste für Dienstanhänge für consumer-project-1 |

2 | eins pro Endpunkt |

Limit für weitergegebene Verbindungen des Dienstanhangs für consumer-project-1 |

0 | keine weitergeleiteten Verbindungen |

Angenommen, consumer-project-1 verbindet einen anderen Spoke namens spoke-vpc-2 mit demselben Network Connectivity Center-Hub wie spoke-vpc-1. Dadurch werden zwei weitergeleitete Verbindungen in consumer-project-1 erstellt, eine für jeden vorhandenen Endpunkt.

Diese Beispielkonfiguration enthält zwei Endpunkte und zwei weitergegebene Verbindungen (zum Vergrößern klicken).

Die Kontingent- und Limitsnutzung für diese Konfiguration ist:

| Kontingent/Limit | Nutzung | Erklärung |

|---|---|---|

| PSC-ILB-Nutzerweiterleitungsregeln pro Ersteller-VPC-Netzwerk | 4 | eins pro Endpunkt und eins pro weitergegebene Verbindung |

Verbindungslimit der Nutzerannahmeliste für Dienstanhänge für consumer-project-1 |

2 | eins pro Endpunkt |

Limit für weitergegebene Verbindungen des Dienstanhangs für consumer-project-1 |

2 | eine pro weitergeleitete Verbindung |

Consumer-project-1 hat das Limit für weitergegebene Verbindungen erreicht. Wenn der Verbraucher einen weiteren VPC-Spoke hinzufügt, werden über Private Service Connect keine neuen übertragenen Verbindungen erstellt.

Angenommen, ein anderer Kunde hat zwei VPC-Spokes in consumer-project-2. Die Spokes sind mit einem Network Connectivity Center-Hub verbunden, für den weitergegebene Verbindungen aktiviert sind. Einer der VPC-Spokes enthält einen einzelnen Endpunkt, der mit service-attachment-1 verbunden ist.

Diese Beispielkonfiguration enthält drei Endpunkte und drei propagierte Verbindungen (zum Vergrößern anklicken).

Die Kontingent- und Limitsnutzung für diese Konfiguration ist:

| Kontingent/Limit | Nutzung | Erklärung |

|---|---|---|

| PSC-ILB-Nutzerweiterleitungsregeln pro Ersteller-VPC-Netzwerk | 6 | vier von consumer-project-1 und zwei von consumer-project-2 |

Verbindungslimit der Nutzerannahmeliste für Dienstanhänge für consumer-project-1 |

2 | eins pro Endpunkt in consumer-project-1 |

Verbindungslimit der Nutzerannahmeliste für Dienstanhänge für consumer-project-2 |

1 | eins pro Endpunkt in consumer-project-2 |

Limit für weitergegebene Verbindungen des Dienstanhangs für consumer-project-1 |

2 | eine pro weitergeleitete Verbindung in consumer-project-1 |

Limit für weitergegebene Verbindungen des Dienstanhangs für consumer-project-2 |

1 | eine pro weitergeleitete Verbindung in consumer-project-2 |

DNS-Konfiguration

Informationen zur DNS-Konfiguration für veröffentlichte Dienste und Endpunkte, die eine Verbindung zu veröffentlichten Diensten herstellen, finden Sie unter DNS-Konfiguration für Dienste.

Konfiguration für mehrere Regionen für Failover

Sie können einen Dienst in mehreren Regionen verfügbar machen, indem Sie die folgenden Konfigurationen erstellen.

Erstellerkonfiguration:

- Stellen Sie den Dienst in jeder Region bereit. Jede regionale Instanz des Dienstes muss auf einem regionalen Load-Balancer konfiguriert werden, der Zugriff über ein Backend unterstützt.

- Erstellen Sie einen Dienstanhang, um jede regionale Instanz des Dienstes zu veröffentlichen.

Nutzerkonfiguration:

- Private Service Connect-Backend für den Zugriff auf veröffentlichte Dienste erstellen. Das Backend muss auf einem Load-Balancer basieren, der regionenübergreifendes Failover unterstützt, und die folgende Konfiguration enthalten:

- Eine Private Service Connect-NEG in jeder Region, die auf den Dienstanhang dieser Region verweist.

- Ein globaler Back-End-Dienst, der die NEG-Back-Ends enthält

Diese Konfiguration unterstützt das automatische regionsübergreifende Failover. Beim automatischen Failover wird der Traffic nicht mehr an eine Dienstinstanz in einer Region weitergeleitet, wenn diese fehlerhaft wird. Stattdessen wird der Traffic an eine fehlerfreie Dienstinstanz in einer alternativen Region weitergeleitet.

Hier finden Sie weitere Informationen:

- Private Service Connect-Integrität

- Automatische regionsübergreifende Ausfallsicherung für Privatnutzer

Mit einem globalen externen Application Load Balancer können Dienstnutzer mit Internetzugriff Traffic an Dienste im VPC-Netzwerk des Diensterstellers senden. Da der Dienst in mehreren Regionen bereitgestellt wird, kann der Load Balancer des Nutzers Traffic an eine fehlerfreie Dienstinstanz in einer alternativen Region weiterleiten (zum Vergrößern klicken).

Übersetzung von IP-Versionen

Bei Private Service Connect-Endpunkten, die eine Verbindung zu veröffentlichten Diensten (Dienstanhängen) herstellen, bestimmt die IP-Version der IP-Adresse der Nutzerweiterleitungsregel die IP-Version des Endpunkts und den Traffic, der den Endpunkt ausgibt. Die IP-Adresse kann aus einem reinen IPv4-, reinen IPv6- oder Dual-Stack-Subnetz stammen. Die IP-Version des Endpunkts kann entweder IPv4 oder IPv6 sein, aber nicht beides.

Bei veröffentlichten Diensten wird die IP-Version des Dienstanhangs durch die IP-Adresse der zugehörigen Weiterleitungsregel oder Secure Web Proxy-Instanz bestimmt. Diese IP-Adresse muss mit dem Stack-Typ des NAT-Subnetzes des Dienstanhangs kompatibel sein. Das NAT-Subnetz kann ein reines IPv4-, reines IPv6- oder Dual-Stack-Subnetz sein. Wenn das NAT-Subnetz ein Dual-Stack-Subnetz ist, wird entweder der IPv4- oder der IPv6-Adressbereich verwendet, aber nicht beide.

Private Service Connect unterstützt nicht die Verbindung eines IPv4-Endpunkts mit einem IPv6-Dienstanhang. In diesem Fall schlägt die Endpunkterstellung mit der folgenden Fehlermeldung fehl:

Private Service Connect forwarding rule with an IPv4 address

cannot target an IPv6 service attachment.

Für unterstützte Konfigurationen sind folgende Kombinationen möglich:

- IPv4-Endpunkt zum IPv4-Dienstanhang

- IPv6-Endpunkt zum IPv6-Dienstanhang

-

IPv6-Endpunkt zum IPv4-Dienstanhang

In dieser Konfiguration übersetzt Private Service Connect automatisch zwischen den beiden IP-Versionen.

Bei Verbindungen zwischen Private Service Connect-Back-Ends und Dienstanhängen müssen sowohl die Weiterleitungsregeln für Nutzer als auch für Ersteller IPv4 verwenden.

Features und Kompatibilität

In den folgenden Tabellen weist ein Häkchen darauf hin, dass ein Feature unterstützt wird, und ein Nein-Symbol weist darauf hin, dass ein Feature nicht unterstützt wird.

Je nachdem, welcher Ersteller-Load-Balancer ausgewählt wird, kann der Erstellerdienst den Zugriff über Endpunkte, Back-Ends oder beides unterstützen.

Unterstützung für Endpunkte

In diesem Abschnitt sind die Konfigurationsoptionen zusammengefasst, die Nutzern und Erstellern zur Verfügung stehen, wenn sie Endpunkte zum Zugriff auf veröffentlichte Dienste verwenden.

Nutzerkonfiguration

In dieser Tabelle sind die unterstützten Konfigurationsoptionen und -funktionen von Endpunkten, die auf veröffentlichte Dienste zugreifen, nach Zielerstellertyp zusammengefasst.

Erstellerkonfiguration

In dieser Tabelle sind die unterstützten Konfigurationsoptionen und Funktionen veröffentlichter Dienste zusammengefasst, auf die Endpunkte zugreifen.

| Produzententyp | Erstellerkonfiguration (veröffentlichter Dienst) | |||

|---|---|---|---|---|

| Unterstützte Ersteller-Back-Ends | PROXY-Protokoll (nur TCP-Traffic) | IP-Version | ||

| Regionsübergreifender interner Application Load Balancer |

|

|

||

| interner Passthrough-Network Load Balancer |

|

|

||

| Interne Protokollweiterleitung (Zielinstanz) |

|

|

||

| Portzuordnungsdienste |

|

|

||

| Regionaler interner Application Load Balancer |

|

|

||

| Regionaler interner Proxy-Network Load Balancer |

|

|

||

| Sicherer Web-Proxy |

|

|

||

Verschiedene Load-Balancer unterstützen unterschiedliche Portkonfigurationen. Einige Load-Balancer unterstützen einen einzelnen Port, andere einen Portbereich und andere alle Ports. Weitere Informationen finden Sie unter Angabe von Ports.

Unterstützung für Back-Ends

Ein Private Service Connect-Back-End für veröffentlichte Dienste erfordert zwei Load Balancer: einen Nutzer-Load-Balancer und einen Ersteller-Load-Balancer. In diesem Abschnitt sind die Konfigurationsoptionen zusammengefasst, die Nutzern und Erstellern zur Verfügung stehen, wenn sie Back-Ends zum Zugriff auf veröffentlichte Dienste verwenden.

Nutzerkonfiguration

In dieser Tabelle werden die Nutzer-Load Balancer beschrieben, die von Private Service Connect-Back-Ends für veröffentlichte Dienste unterstützt werden. Außerdem wird angegeben, welche Back-End-Dienstprotokolle mit jedem Nutzer-Load Balancer verwendet werden können. Die Nutzer-Load Balancer können auf veröffentlichte Dienste zugreifen, die auf unterstützten Ersteller-Load Balancern gehostet werden.

| Nutzer-Load Balancer | Protokolle | IP-Version | Regionenübergreifende Ausfallsicherung |

|---|---|---|---|

|

IPv4 | ||

|

IPv4 | ||

|

Globaler externer Application Load Balancer Hinweis: Der klassische Application Load Balancer wird nicht unterstützt. |

|

IPv4 | |

|

Globaler externer Proxy-Network Load Balancer Wenn Sie diesen Load Balancer mit einer Private Service Connect-NEG verknüpfen möchten, verwenden Sie die Google Cloud CLI oder senden Sie eine API-Anfrage. Hinweis: Der klassische Proxy-Network Load Balancer wird nicht unterstützt. |

|

IPv4 | |

|

IPv4 | ||

|

IPv4 | ||

|

IPv4 | ||

|

IPv4 |

Erstellerkonfiguration

In dieser Tabelle wird die Konfiguration für die Ersteller-Load-Balancer beschrieben, die von Private Service Connect-Back-Ends für veröffentlichte Dienste unterstützt werden.

| Produzententyp | Erstellerkonfiguration (veröffentlichter Dienst) | |||||

|---|---|---|---|---|---|---|

| Unterstützte Ersteller-Back-Ends | Weiterleitungsregelprotokolle | Weiterleitungsregelports | Proxyprotokoll | IP-Version | Private Service Connect-Support für den Gesundheitszustand | |

| Regionsübergreifender interner Application Load Balancer |

|

|

Unterstützt einen, mehrere oder alle Ports | IPv4 | ||

| interner Passthrough-Network Load Balancer |

|

|

Weitere Informationen findest du unter Konfiguration des Producer-Ports. | IPv4 | ||

| Regionaler interner Application Load Balancer |

|

|

Unterstützt einen einzelnen Anschluss | IPv4 | ||

| Regionaler interner Proxy-Network Load Balancer |

|

|

Unterstützt einen einzelnen Anschluss | IPv4 | ||

| Sicherer Web-Proxy |

|

|

Nicht zutreffend | IPv4 | ||

Konfiguration des Ersteller-Ports

Wenn ein interner Passthrough Network Load Balancer mit Private Service Connect veröffentlicht wird, müssen Nutzer, die Private Service Connect-Backends verwenden, um auf den Dienst zuzugreifen, wissen, welchen Port sie für die Kommunikation mit dem Dienst verwenden müssen. Beachten Sie beim Erstellen der Weiterleitungsregel für den internen Passthrough-Network Load Balancer des Erstellers Folgendes:

- Wir empfehlen, den Nutzern mitzuteilen, welcher Port in der Weiterleitungsregel des Erstellers verwendet wird, damit sie den Port beim Erstellen eines NEG angeben können.

Wenn Nutzer beim Erstellen ihrer NEGs keinen Ersteller-Port angeben, wird der Ersteller-Port anhand der Konfiguration der Weiterleitungsregel des Erstellers bestimmt:

- Wenn die Weiterleitungsregel des Erstellers einen einzelnen Port verwendet, verwendet das Verbraucher-Backend denselben Port.

Wenn in der Weiterleitungsregel des Erstellers mehrere Ports verwendet werden, gilt Folgendes:

- Wenn Port

443enthalten ist, verwendet das Verbraucher-Backend Port443. - Wenn Port

443nicht enthalten ist, verwendet das Verbraucher-Backend den ersten Port in der Liste, nachdem die Liste alphabetisch sortiert wurde. Wenn Sie beispielsweise Port80und Port1111angeben, verwendet das Verbraucher-Backend Port1111. Wenn Sie ändern, welche Ports von den Ersteller-Backends verwendet werden, kann es zu einer Dienstunterbrechung für die Nutzer kommen.

Angenommen, Sie erstellen einen veröffentlichten Dienst mit einer Weiterleitungsregel, die die Ports

443und8443verwendet, und Backend-VMs, die auf Ports443und8443reagieren. Wenn ein Nutzer-Backend eine Verbindung zu diesem Dienst herstellt, verwendet es Port443für die Kommunikation.Wenn Sie die Backend-VMs so ändern, dass sie nur auf Port

8443reagieren, kann das Verbraucher-Backend den veröffentlichten Dienst nicht mehr erreichen.

- Wenn Port

Wenn in der Weiterleitungsregel des Erstellers alle Ports verwendet werden, muss der Dienstnutzer beim Erstellen der NEG einen Erstellerport angeben. Wenn kein Port angegeben wird, verwendet das Verbraucher-Backend Port

1, was nicht funktioniert.

Freigegebene VPC

Dienstprojektadministratoren können Dienstanhänge in Dienstprojekten mit freigegebener VPC erstellen, die eine Verbindung zu Ressourcen in freigegebenen VPC-Netzwerken herstellen.

Die Konfiguration ist mit Ausnahme der folgenden Punkte mit der Konfiguration eines regulären Dienst-Anhangs identisch:

- Die Weiterleitungsregel des Load Balancers des Erstellers ist mit einer IP-Adresse aus dem freigegebenen VPC-Netzwerk verknüpft. Das Subnetz der Weiterleitungsregel muss für das Dienstprojekt freigegeben werden.

- Der Dienstanhang verwendet ein Private Service Connect-Subnetz aus dem freigegebenen VPC-Netzwerk. Dieses Subnetz muss für das Dienstprojekt freigegeben werden.

Logging

Sie können VPC-Flusslogs in den Subnetzen aktivieren, die die Back-End-VMs enthalten. Die Logs zeigen den Datenfluss zwischen den Back-End-VMs und den IP-Adressen im Subnetz „Private Service Connect”.

VPC Service Controls

VPC Service Controls und Private Service Connect sind miteinander kompatibel. Wenn sich das VPC-Netzwerk, in dem der Private Service Connect-Endpunkt bereitgestellt wird, in einem VPC Service Controls-Perimeter befindet, ist der Endpunkt Teil desselben Perimeters. Alle von VPC Service Controls unterstützten Dienste, auf die über den Endpunkt zugegriffen wird, unterliegen den Richtlinien dieses VPC Service Controls-Perimeters.

Wenn Sie einen Endpunkt erstellen, werden zwischen den Nutzer- und Erstellerprojekten API-Aufrufe auf Steuerungsebene ausgeführt, um eine Private Service Connect-Verbindung herzustellen. Das Einrichten einer Private Service Connect-Verbindung zwischen Nutzer- und Herstellerprojekten, die sich nicht im selben VPC Service Controls-Perimeter befinden, erfordert keine explizite Autorisierung mit Richtlinien für ausgehenden Traffic. Die Kommunikation mit von VPC Service Controls unterstützten Diensten über den Endpunkt ist durch den VPC Service Controls-Perimeter geschützt.

Informationen zur Nutzerverbindung aufrufen

Standardmäßig übersetzt Private Service Connect die Quell-IP-Adresse des Nutzers in eine Adresse in einem der Private Service Connect-Subnetze im VPC-Netzwerk des Diensterstellers. Wenn Sie stattdessen die ursprüngliche Quell-IP-Adresse des Nutzers sehen möchten, können Sie das PROXY-Protokoll aktivieren, wenn Sie einen Dienst veröffentlichen. Private Service Connect unterstützt das PROXY-Protokoll Version 2.

Das PROXY-Protokoll wird nicht von allen Diensten unterstützt. Weitere Informationen finden Sie unter Features und Kompatibilität.

Wenn das PROXY-Protokoll aktiviert ist, können Sie die Quell-IP-Adresse und die PSC-Verbindungs-ID (pscConnectionId)des Nutzers aus dem PROXY-Protokoll-Header abrufen.

Das Format der PROXY-Protokoll-Header hängt von der IP-Version des Endpunkts des Verbrauchers ab. Wenn der Load Balancer Ihres Dienstanhangs eine IPv6-Adresse hat, können Nutzer sowohl eine IPv4- als auch eine IPv6-Adresse verwenden. Konfigurieren Sie Ihre Anwendung so, dass sie PROXY-Protokoll-Header für die IP-Version des Traffics empfängt und liest, den sie empfangen soll.

Bei Nutzer-Traffic, der über eine weitergeleitete Verbindung fließt, beziehen sich die Quell-IP-Adresse des Nutzers und die PSC-Verbindungs-ID auf den weitergeleiteten Private Service Connect-Endpunkt.

Wenn Sie das PROXY-Protokoll für einen Dienstanhang aktivieren, gilt die Änderung nur für neue Verbindungen. Vorhandene Verbindungen enthalten keinen PROXY-Protokoll-Header.

Wenn Sie das PROXY-Protokoll aktivieren, finden Sie in der Dokumentation zur Backend-Webserver-Software Informationen zum Parsen und Verarbeiten eingehender PROXY-Protokoll-Header in der TCP-Nutzlast der Clientverbindung. Wenn das PROXY-Protokoll auf dem Dienstanhang aktiviert ist, der Backend-Webserver aber nicht für die Verarbeitung von PROXY-Protokoll-Headern konfiguriert ist, können Webanfragen fehlerhaft sein. Wenn die Anfragen fehlerhaft sind, kann der Server die Anfrage nicht interpretieren.

Die Private Service Connect-Verbindungs-ID (pscConnectionId) wird im PROXY-Protokoll-Header im TLV-Format (Typ-Länge-Wert) codiert.

| Feld | Feldlänge | Feldwert |

|---|---|---|

| Typ | 1 Byte | 0xE0 (PP2_TYPE_GCP)

|

| Länge | 2 Byte | 0x8 (8 Byte) |

| Wert | 8 Byte | Die 8-Byte-pscConnectionId in Netzwerkreihenfolge |

Sie können den 8-Byte-pscConnectionId-Wert in der Nutzer-Weiterleitungsregel oder im Anhang für den Dienstanbieter einsehen.

Der pscConnectionId-Wert ist global für alle aktiven Verbindungen zu einem bestimmten Zeitpunkt eindeutig. Im Laufe der Zeit kann jedoch eine pscConnectionId in folgenden Szenarien wiederverwendet werden:

Wenn Sie in einem bestimmten VPC-Netzwerk einen Endpunkt (Weiterleitungsregel) löschen und einen neuen Endpunkt mit derselben IP-Adresse erstellen, wird möglicherweise derselbe

pscConnectionId-Wert verwendet.Wenn Sie ein VPC-Netzwerk löschen, das Endpunkte (Weiterleitungsregeln) enthält, kann nach einer siebentägigen Wartezeit der für diese Endpunkte verwendete

pscConnectionId-Wert für einen anderen Endpunkt in ein weiteres VPC-Netzwerk verwendet werden.

Sie können pscConnectionId-Werte für das Debugging und zum Verfolgen der Paketquellen verwenden.

Eine separate 16-Byte-Private Service Connect-Anhangs-ID (pscServiceAttachmentId) ist über den Dienstanhang des Erstellers verfügbar.

Der Wert „pscServiceAttachmentId“ ist eine global eindeutige ID, mit der ein Private Service Connect-Dienstanhang identifiziert wird. Sie können den Wert pscServiceAttachmentId für Sichtbarkeit und Debugging verwenden. Dieser Wert ist nicht im PROXY-Protokoll-Header enthalten.

Preise

Die Preise für Private Service Connect werden auf der Seite "VPC-Preise" beschrieben.

Kontingente

Die Gesamtzahl der Private Service Connect-Endpunkte und weitergeleiteten Verbindungen, die von einem beliebigen Nutzer auf Ihr VPC-Netzwerk des Diensterstellers zugreifen können, wird durch das Kontingent PSC ILB consumer forwarding rules per producer VPC network gesteuert.

Endpunkte tragen bis zu ihrem Löschen zu diesem Kontingent bei, auch wenn der zugehörige Dienstanhang gelöscht oder so konfiguriert ist, dass die Verbindung abgelehnt wird. Fortgeleitete Verbindungen tragen zu diesem Kontingent bei, bis der zugehörige Endpunkt gelöscht wird, auch wenn die Verbindungsweiterleitung am Network Connectivity Center-Hub deaktiviert ist oder der Spoke der fortgeleiteten Verbindung gelöscht wird.

Lokaler Zugriff

Private Service Connect-Dienste werden über Endpunkte verfügbar gemacht. Auf diese Endpunkte kann über unterstützte verbundene lokale Hosts zugegriffen werden. Weitere Informationen finden Sie unter Über lokale Hosts auf den Endpunkt zugreifen.

Beschränkungen

Für veröffentlichte Dienste gelten folgende Einschränkungen:

- Load Balancer, die mit

mehreren Protokollen konfiguriert sind – das Protokoll ist auf

L3_DEFAULTfestgelegt –, werden nicht unterstützt. - Bei der Paketspiegelung können keine Pakete für Traffic von veröffentlichten Private Service Connect-Diensten gespiegelt werden.

- Sie müssen die Google Cloud CLI oder die API verwenden, um einen Dienstanhang zu erstellen, der auf eine Weiterleitungsregel verweist, die für die interne Protokollweiterleitung verwendet wird.

Informationen zu Problemen und Problemumgehungen finden Sie unter Bekannte Probleme.