Google Cloud Armor

Anwendungen und Websites vor Denial-of-Service- und Webangriffen schützen

Von DDoS-Schutz und Web Application Firewall (WAF) im Google-Maßstab profitieren

Angriffe auf Ihre Cloud Load Balancing-Arbeitslasten oder -VMs erkennen und abschwächen

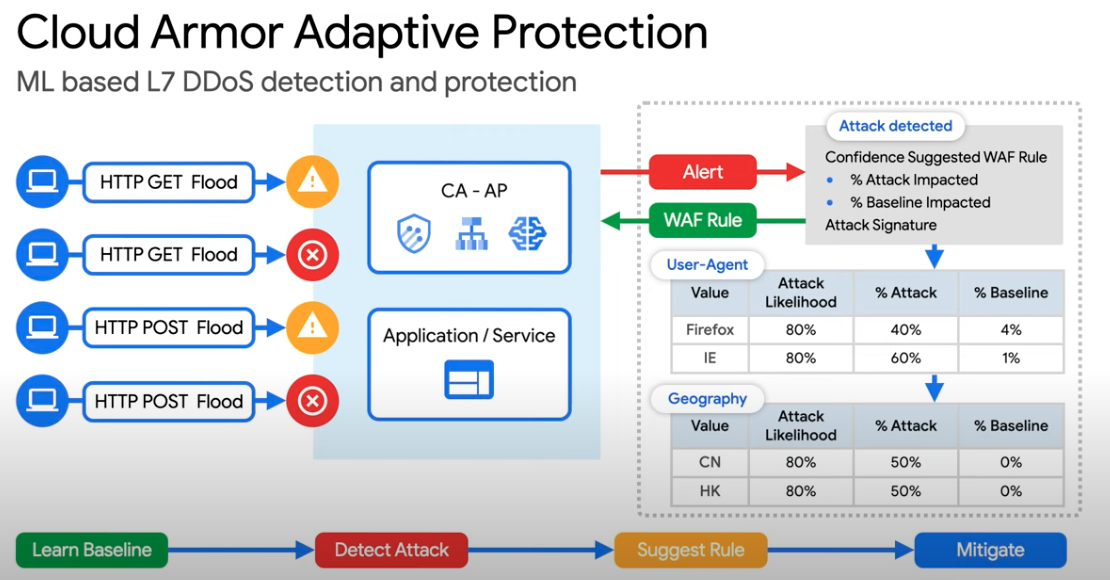

Adaptiver Schutz ML-basierter Mechanismus, um Layer-7-DDoS-Angriffe zu erkennen und zu blockieren

OWASP-Top-10-Risiken mindern und Arbeitslasten lokal oder in der Cloud schützen

Bot-Verwaltung, um Betrug auf Edge-Geräten durch native Einbindung von reCAPTCHA Enterprise zu verhindern

Vorteile

Integrierter DDoS-Schutz

Integrierter DDoS-Schutz

Cloud Armor profitiert von unserer Erfahrung beim Schutz wichtiger Websites und Dienste wie der Google Suche, Gmail und YouTube. Es bietet integrierte Abwehrmaßnahmen gegen L3- und L4-DDoS-Angriffe.

OWASP-Top-10-Risiken mindern

OWASP-Top-10-Risiken mindern

Cloud Armor beinhaltet vordefinierte Regeln zum Schutz vor Angriffen wie Cross-Site-Scripting (XSS) und SQL-Injection (SQLi).

Schutz für Unternehmen

Schutz für Unternehmen

Mit der Stufe Cloud Armor Enterprise erhalten Sie Zugriff auf DDoS- und WAF-Dienste, ausgewählte Regelsätze und andere Dienste zu einem vorhersehbaren monatlichen Preis.

Wichtige Features

Wichtige Features

Adaptiver Schutz

Mit einem ML-System, das lokal in Ihren Anwendungen trainiert wurde, können Sie Layer-7-DDoS-Angriffe mit hohem Volumen automatisch erkennen und bekämpfen. Weitere Informationen

Erweiterter DDoS-Netzwerkschutz

Immer aktive Angriffserkennung und ‐minderung zum Schutz vor volumetrischen Netzwerk- und Protokoll-DDoS-Angriffen auf Arbeitslasten mit externen Netzwerk-Load-Balancern, Protokollweiterleitung und VMs mit öffentlichen IP-Adressen. Weitere Informationen

Vorkonfigurierte WAF-Regeln

Sofort einsatzbereite Regeln basierend auf Branchenstandards, um gängige Sicherheitslücken in Webanwendungen zu vermeiden und Schutz für die OWASP Top 10 zu bieten. Weitere Informationen finden Sie in unserem Leitfaden zu WAF-Regeln.

Bot-Verwaltung

Bietet automatisierten Schutz für Ihre Anwendungen vor Bots und hilft, durch native Einbindung von reCAPTCHA Enterprise Betrug im Internet und am Edge zu verhindern. Weitere Informationen

Ratenbegrenzung

Mithilfe von ratenbasierten Regeln können Sie Ihre Anwendungen vor einer zu großen Anzahl von Anfragen schützen, die Ihre Instanzen überlasten und den Zugriff für legitime Nutzer blockieren würden. Weitere Informationen

Kunden

Lernen Sie von Kunden, die Cloud Armor nutzen

Das ist neu

Das ist neu

Melden Sie sich für die Google Cloud-Newsletter an – so erhalten Sie regelmäßig Produktupdates, Veranstaltungsinformationen, Sonderangebote und mehr.

Dokumentation

Dokumentation

Alle Features

Alle Features

| Vordefinierte WAF-Regeln zur Minderung der OWASP-Top-10-Risiken | Sofort einsatzbereite Regeln basierend auf Branchenstandards, um gängige Sicherheitslücken in Webanwendungen zu vermeiden und Schutz für die OWASP Top 10 zu bieten. |

| Umfassende Regelsprache für Web Application Firewall | Erstellen Sie benutzerdefinierte Regeln mit einer Kombination aus L3- bis L7-Parametern und Standortbestimmung, um Ihre Bereitstellung mit einer flexiblen Regelsprache zu schützen. |

| Transparenz und Monitoring | Behalten Sie die Messwerte, die mit Ihren Sicherheitsrichtlinien zusammenhängen, auf dem Cloud Monitoring-Dashboard im Blick. Sie können verdächtige Muster im Anwendungstraffic aus Cloud Armor auch direkt im Dashboard Security Command Center aufrufen. |

| Logging | Cloud Logging gewährt Ihnen für jede Anfrage Einblick in Cloud Armor-Entscheidungen sowie die betroffenen Richtlinien und Regeln. |

| Vorschaumodus | Sie können Cloud Armor-Regeln im Vorschaumodus bereitstellen, um Informationen zur Regeleffizienz und zu den Auswirkungen auf den Produktionstraffic zu erhalten, bevor Sie sie implementieren. |

| Richtlinien-Framework mit Regeln | Konfigurieren Sie eine oder mehrere Sicherheitsrichtlinien mit einer Regelhierarchie. Wenden Sie eine Richtlinie auf verschiedenen Granularitätsebenen auf eine oder mehrere Arbeitslasten an. |

| IP- und standortbasierte Zugriffssteuerung | Filtern Sie eingehenden Traffic anhand der IPv4- und IPv6-Adressen oder CIDR-Bereiche. Zugriffssteuerung auf der Grundlage des Standortes von eingehendem Traffic festlegen und durchsetzen. |

| Unterstützung für Hybrid- und Multi-Cloud-Bereitstellungen | Schützen Sie Anwendungen vor DDoS- oder Webangriffen und erzwingen Sie Layer-7-Sicherheitsrichtlinien, unabhängig davon, ob Ihre Anwendung in Google Cloud oder in einer Hybrid- oder Multi-Cloud-Architektur bereitgestellt wird. |

| Benannte IP-Listen | Sie können Traffic mit einer Cloud Armor-Sicherheitsrichtlinie auf der Grundlage einer ausgewählten benannten IP-Liste zulassen oder ablehnen. |

Preise

Preise

Google Cloud Armor wird in zwei Dienststufen angeboten: Standard und Cloud Armor Enterprise.

Einige auf dieser Seite erwähnte Produkte oder Features befinden sich in der Vorschau. Weitere Informationen zu Markteinführungsphasen.

Gleich loslegen

Profitieren Sie von einem Guthaben über 300 $, um Google Cloud und mehr als 20 „Immer kostenlos“ Produkte kennenzulernen.

Benötigen Sie Hilfe beim Einstieg?

Vertrieb kontaktierenMit einem zertifizierten Partner arbeiten

Partner findenMehr ansehen

Alle Produkte ansehen