Private Service Connect-Back-Ends

Sie können auf Google APIs und veröffentlichte Dienste zugreifen, indem Sie einen Private Service Connect-Endpunkt (basierend auf einer Weiterleitungsregel) oder ein Private Service Connect-Back-End (basierend auf einem Load Balancer) erstellen. Dieser Leitfaden konzentriert sich auf Private Service Connect-Back-Ends.

Private Service Connect-Back-Ends verwenden einen Load Balancer, der mit Private Service Connect-NEG-Back-Ends (Netzwerk-Endpunktgruppe) konfiguriert ist. Diese Konfiguration wurde zuvor als Private Service Connect-Endpunkt mit HTTP(S)-Nutzerdienstkontrollen bezeichnet.

Der Zugriff auf APIs und Dienste über einen vom Nutzer verwalteten Load-Balancer bietet mehrere Vorteile. Load Balancer können als zentralisierter Richtlinien-Erzwingungspunkt dienen, an dem Sicherheitsrichtlinien (z. B. Google Cloud Armor-Richtlinien und SSL-Richtlinien) oder Routingrichtlinien (z. B. Google Cloud URL-Maps) erzwungen werden. Sie bieten zentralisierte Messwerte und Logging, die ein veröffentlichter Dienst möglicherweise nicht bereitstellt, und ermöglichen Nutzern, ihre eigene Weiterleitung und ihren eigenen Failover zu steuern.

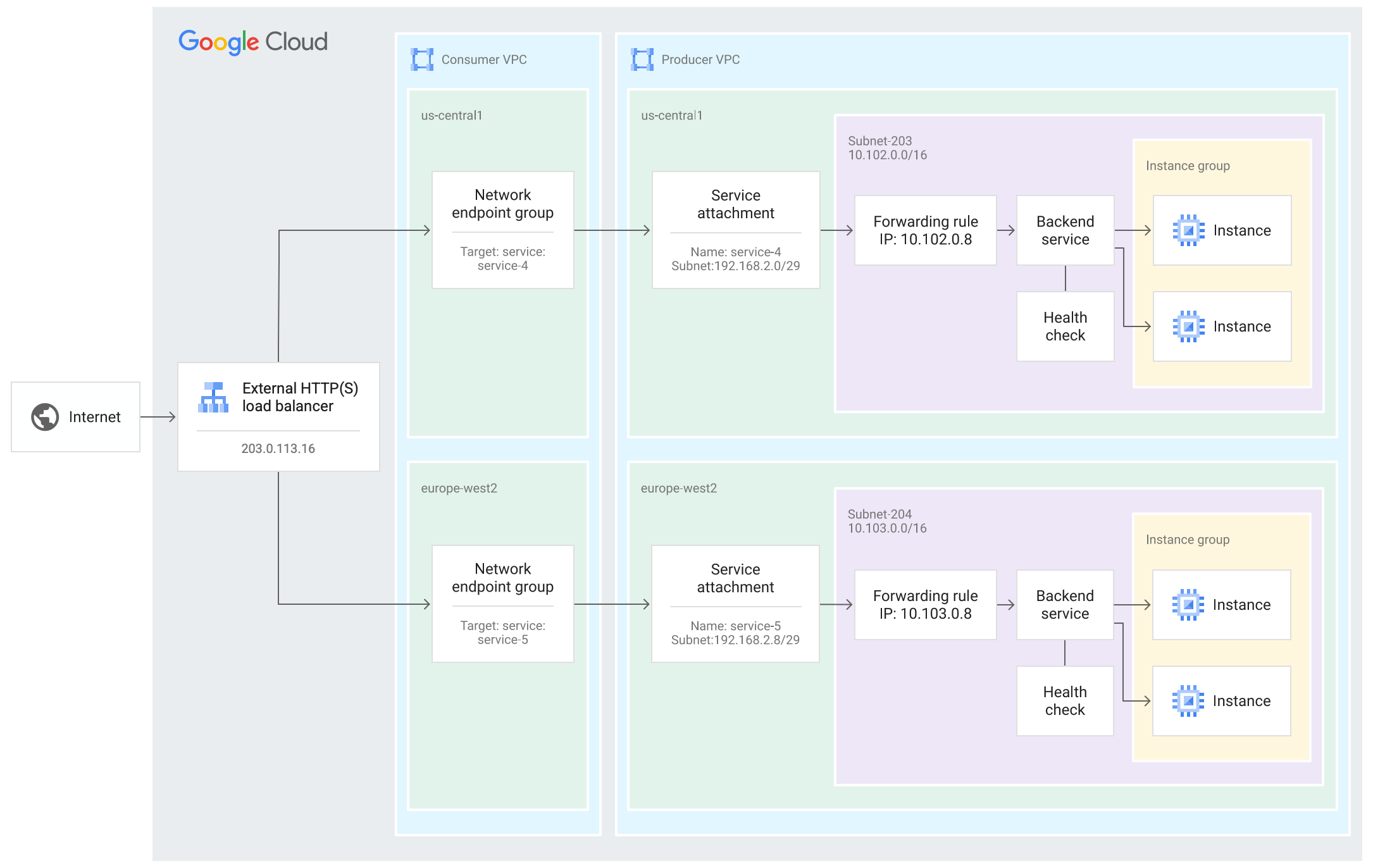

Abbildung 1 zeigt einen Load Balancer, bei dem eine Private Service Connect-NEG eine Verbindung zu einem veröffentlichten Dienst herstellt. Der Client-Traffic wird an einen Load Balancer geleitet, der diesen verarbeitet, und dann an ein Private Service Connect-Back-End, das einem veröffentlichten Dienst zugeordnet ist, der in einem anderen VPC-Netzwerk ausgeführt wird.

Abbildung 1. Mit einem globalen externen Application Load Balancer können Dienstnutzer mit Internetzugriff Traffic an Dienste im VPC-Netzwerk des Diensterstellers senden (zum Vergrößern klicken).

Bereitstellungsübersicht

So greifen Sie über Private Service Connect-Back-Ends auf APIs und Dienste zu:

Identifizieren Sie die API oder den Dienst, zu der Sie eine Verbindung herstellen möchten.

Für Google APIs: Wählen Sie einen regionalen Dienstendpunkt aus.

Für veröffentlichte Dienste: Fragen Sie den Dienstersteller nach dem URI des Dienstanhangs.

Stellen Sie einen Load Balancer bereit, um Traffic an den veröffentlichten Dienst zu senden. Wählen Sie einen Load Balancer aus, der Ihren Anforderungen entspricht – auch abhängig davon, ob Sie Internetclients oder interne Clients verwenden oder eine regionale Isolierung benötigen. Sie können auch einen vorhandenen Load Balancer wiederverwenden.

Stellen Sie die Private Service Connect-NEGs bereit und fügen Sie sie Ihrem Back-End-Dienst des Load Balancers hinzu. Erstellen Sie Private Service Connect-NEGs, die auf Ihren veröffentlichten Dienst verweisen. Fügen Sie dann die NEGs dem Back-End-Dienst des Load Balancers hinzu, damit der Load Balancer Traffic an sie senden kann.

Unterstützte Load Balancer und Ziele

Sie können ein Back-End für den Zugriff auf einen veröffentlichten Dienst oder eine standortbezogene Google API verwenden.

Weitere Informationen zum Load Balancer, dem Sie ein Private Service Connect-Back-End hinzufügen möchten, finden Sie in der Dokumentation zum Load Balancing.

- Informationen zu globalen externen Application Load Balancern und regionalen externen Application Load Balancern finden Sie unter Übersicht über externe Application Load Balancer.

- Informationen zu internen Application Load Balancern und regionenübergreifenden internen Application Load Balancern finden Sie unter Übersicht über interne Application Load Balancer.

- Informationen zu regionalen internen Proxy-Network Load Balancern finden Sie unter Übersicht über regionale interne Proxy-Network Load Balancer.

- Informationen zu regionalen externen Proxy-Network Load Balancern finden Sie unter Übersicht über regionale externe Proxy-Network Load Balancer.

- Informationen zu globalen externen Proxy-Network Load Balancern finden Sie unter Übersicht über externe Proxy-Network Load Balancer.

Veröffentlichte Dienste als Ziele

Ein Private Service Connect-Back-End für veröffentlichte Dienste erfordert zwei Load Balancer: einen Nutzer-Load-Balancer und einen Ersteller-Load-Balancer.

Nutzerkonfiguration

In dieser Tabelle werden die Nutzer-Load Balancer beschrieben, die von Private Service Connect-Back-Ends für veröffentlichte Dienste unterstützt werden. Außerdem wird angegeben, welche Back-End-Dienstprotokolle mit jedem Nutzer-Load Balancer verwendet werden können. Die Nutzer-Load Balancer können auf veröffentlichte Dienste zugreifen, die auf unterstützten Ersteller-Load Balancern gehostet werden.

| Nutzer-Load Balancer | Protokolle | IP-Version | Regionenübergreifende Ausfallsicherung |

|---|---|---|---|

|

IPv4 | ||

|

IPv4 | ||

|

Globaler externer Application Load Balancer Hinweis: Der klassische Application Load Balancer wird nicht unterstützt. |

|

IPv4 | |

|

Globaler externer Proxy-Network Load Balancer Wenn Sie diesen Load Balancer mit einer Private Service Connect-NEG verknüpfen möchten, verwenden Sie die Google Cloud CLI oder senden Sie eine API-Anfrage. Hinweis: Der klassische Proxy-Network Load Balancer wird nicht unterstützt. |

|

IPv4 | |

|

IPv4 | ||

|

IPv4 | ||

|

IPv4 | ||

|

IPv4 |

Erstellerkonfiguration

In dieser Tabelle wird die Konfiguration für die Ersteller-Load-Balancer beschrieben, die von Private Service Connect-Back-Ends für veröffentlichte Dienste unterstützt werden.

| Produzententyp | Erstellerkonfiguration (veröffentlichter Dienst) | |||||

|---|---|---|---|---|---|---|

| Unterstützte Ersteller-Back-Ends | Weiterleitungsregelprotokolle | Weiterleitungsregelports | Proxyprotokoll | IP-Version | Private Service Connect-Support für den Gesundheitszustand | |

| Regionsübergreifender interner Application Load Balancer |

|

|

Unterstützt einen, mehrere oder alle Ports | IPv4 | ||

| interner Passthrough-Network Load Balancer |

|

|

Weitere Informationen findest du unter Konfiguration des Producer-Ports. | IPv4 | ||

| Regionaler interner Application Load Balancer |

|

|

Unterstützt einen einzelnen Anschluss | IPv4 | ||

| Regionaler interner Proxy-Network Load Balancer |

|

|

Unterstützt einen einzelnen Anschluss | IPv4 | ||

| Sicherer Web-Proxy |

|

|

Nicht zutreffend | IPv4 | ||

Eine Beispiel-Backend-Konfiguration, die einen globalen externen Application Load Balancer verwendet, finden Sie unter Zugriff auf veröffentlichte Dienste über Backends.

Regionale Google API-Ziele

In dieser Tabelle wird beschrieben, welche Load-Balancer ein Private Service Connect-Backend für den Zugriff auf regionale Google APIs verwenden können.

Eine Beispielkonfiguration, die einen internen Application Load Balancer verwendet, finden Sie unter Über Back-Ends auf Google APIs zugreifen.

| Konfiguration | Details |

|---|---|

| Nutzerkonfiguration (Private Service Connect-Backend) | |

| Unterstützte Nutzer-Load-Balancer |

|

| IP-Version | IPv4 |

| Ersteller | |

| Unterstützte Dienste | Unterstützte regionale Google APIs |

Globale Google API-Ziele

In dieser Tabelle wird beschrieben, welche Load Balancer ein Private Service Connect-Backend für den Zugriff auf eine globale Google API verwenden können.

| Konfiguration | Details |

|---|---|

| Nutzerkonfiguration (Private Service Connect-Backend) | |

| Unterstützte Nutzer-Load-Balancer |

|

| IP-Version | IPv4 |

| Ersteller | |

| Unterstützte Dienste |

|

Verbindungsstatus

Endpunkte, Back-Ends und Dienstanhänge von Private Service Connect haben einen Verbindungsstatus, der den Status ihrer Verbindung beschreibt. Die Nutzer- und Erstellerressourcen, die die beiden Seiten einer Verbindung bilden, haben immer denselben Status. Sie können Verbindungsstatus aufrufen, wenn Sie Endpunktdetails aufrufen, ein Backend beschreiben oder Details zu einem veröffentlichten Dienst ansehen.

In der folgenden Tabelle werden die möglichen Status beschrieben.

| Verbindungsstatus | Beschreibung |

|---|---|

| Angenommen | Die Private Service Connect-Verbindung wird hergestellt. Die beiden VPC-Netzwerke haben eine Verbindung und funktionieren ordnungsgemäß. |

| Ausstehend | Die Private Service Connect-Verbindung wird nicht hergestellt und Netzwerk-Traffic kann zwischen den beiden Netzwerken nicht übertragen werden. Eine Verbindung kann diesen Status aus den folgenden Gründen haben:

Verbindungen, die aus diesen Gründen blockiert werden, bleiben auf unbestimmte Zeit im Status „Ausstehend“, bis das zugrunde liegende Problem behoben ist. |

| Abgelehnt | Die Private Service Connect-Verbindung wird nicht hergestellt. Netzwerk-Traffic kann nicht zwischen den beiden Netzwerken übertragen werden. Eine Verbindung kann diesen Status aus den folgenden Gründen haben:

|

| Prüfung erforderlich | Es gibt ein Problem auf der Producer-Seite der Verbindung. Einiger Traffic kann möglicherweise zwischen den beiden Netzwerken fließen, aber einige Verbindungen funktionieren möglicherweise nicht. Beispielsweise ist das NAT-Subnetz des Erstellers möglicherweise erschöpft und kann neuen Verbindungen keine IP-Adressen zuweisen. |

| Beschränkt | Der Dienstanhang wurde gelöscht und die Verbindung zu Private Service Connect wird geschlossen. Netzwerk-Traffic kann nicht zwischen den beiden Netzwerken übertragen werden. Eine geschlossene Verbindung ist ein Terminalstatus. Wenn Sie die Verbindung wiederherstellen möchten, müssen Sie sowohl den Dienstanhang als auch den Endpunkt oder das Backend neu erstellen. |

Spezifikationen

Alle Private Service Connect-Back-Ends haben die folgenden Spezifikationen:

- Nur die unterstützten Load-Balancer können Private Service Connect-NEGs als Back-Ends verwenden.

- Private Service Connect-NEGs können nicht mit anderen NEG-Typen im selben Backend-Dienst kombiniert werden. Selbst gehostete Anwendungen und verwaltete Dienste können jedoch Backends desselben Load-Balancers sein, solange sie Teil separater Backend-Dienste sind.

- Backend-Dienste mit Private Service Connect-NEGs unterstützen keine Systemdiagnosen. Systemdiagnose-Ressourcen werden nicht mit Backend-Diensten konfiguriert, die für Private Service Connect verwendet werden.

- Backend-Dienste mit Private Service Connect-NEGs unterstützen keine Sitzungsaffinität.

- Wenn eine Private Service Connect-NEG auf einen Dienstanhang verweist, muss sich der Dienstanhang in einem anderen VPC-Netzwerk als die NEG und der Load Balancer befinden.

- Private Service Connect-NEGs können nicht auf Dienstanhänge verweisen, die für Portzuordnungsdienste konfiguriert sind.

Private Service Connect-Back-Ends, die in globalen Backend-Diensten verwendet werden, haben zusätzliche Spezifikationen:

- Mehrere Private Service Connect-NEGs können sich im selben Backend-Dienst befinden, solange sie aus verschiedenen Regionen stammen. Sie können nicht mehrere Private Service Connect-NEGs aus derselben Region demselben Backend-Dienst hinzufügen.

- Sie können den automatischen regionenübergreifenden Failover nutzen, indem Sie mehrere Private Service Connect-NEGs demselben Backend-Dienst zuordnen. Weitere Informationen finden Sie im folgenden Abschnitt.

Automatisches regionsübergreifendes Failover

Wenn Sie über Private Service Connect-Back-Ends, die auf globalen oder regionsübergreifenden Load Balancern basieren, auf veröffentlichte Dienste zugreifen, können Sie das automatische regionsübergreifende Failover nutzen.

Beim automatischen Failover wird der Traffic nicht mehr an eine fehlerhafte Dienstinstanz in einer Region weitergeleitet, sondern an eine fehlerfreie Dienstinstanz in einer alternativen Region.

Um automatisches Failover zu unterstützen, müssen sowohl der Dienstersteller als auch der Dienstnutzer ihre Ressourcen für eine Bereitstellung in mehreren Regionen konfigurieren, wie in diesem Abschnitt beschrieben. Informationen zu zusätzlichen Anforderungen für die Failover-Funktion mit Private Service Connect-Health finden Sie unter Private Service Connect-Health – Spezifikationen.

Erstellerkonfiguration:

- Stellen Sie den Dienst in jeder Region bereit. Jede regionale Instanz des Dienstes muss auf einem regionalen Load-Balancer konfiguriert werden, der Zugriff über ein Backend unterstützt.

- Erstellen Sie einen Dienstanhang, um jede regionale Instanz des Dienstes zu veröffentlichen.

Nutzerkonfiguration:

- Private Service Connect-Backend für den Zugriff auf veröffentlichte Dienste erstellen. Das Backend muss auf einem Load-Balancer basieren, der regionenübergreifendes Failover unterstützt, und die folgende Konfiguration enthalten:

- Eine Private Service Connect-NEG in jeder Region, die auf den Dienstanhang dieser Region verweist.

- Ein globaler Back-End-Dienst, der die NEG-Back-Ends enthält

Ein globaler externer Application Load Balancer mit mehreren Private Service Connect-NEGs stellt eine Verbindung zu einem Dienst her, der in mehreren Regionen veröffentlicht wird. Bei dieser multiregionalen Bereitstellung kann der Consumer-Load Balancer ein Failover durchführen, wenn eine Dienstinstanz fehlerhaft wird. Der Traffic wird dann an eine fehlerfreie Dienstinstanz in einer alternativen Region weitergeleitet (zum Vergrößern klicken).

Das automatische Failover kann auf zwei Arten ausgelöst werden:

Failover mit Ausreißererkennung:Der standardmäßige Failover-Mechanismus des Load Balancers, der in Bereitstellungen in mehreren Regionen standardmäßig aktiviert ist. Traffic wird von Private Service Connect-NEGs weggeleitet, die eine hohe Fehlerrate vom veröffentlichten Dienst erhalten.

Verbessertes Failover mit Private Service Connect-Systemdiagnosen:Dienstersteller können Private Service Connect-Systemdiagnosen konfigurieren, um detailliertere Systemdiagnosesignale für ihre Dienste bereitzustellen.

Failover durch Ausreißererkennung

Wenn mehrere Private Service Connect-NEGs in einem globalen Backend-Dienst konfiguriert sind, wird die Ausreißererkennung automatisch für den Backend-Dienst aktiviert.

Wenn die Ausreißererkennung Fehler in Antworten erkennt, die von einem veröffentlichten Dienst gesendet werden, z. B. 5xx-Antwortcodes, führt der Consumer-Load-Balancer ein Failover aus und leitet den Traffic vorübergehend an eine fehlerfreie Dienstinstanz in einer alternativen Region weiter.

Sie können die Standardrichtlinie für die Ausreißererkennung ersetzen, indem Sie Ihre eigene Ausreißererkennungskonfiguration für den Backend-Dienst anwenden. Alternativ können Sie die Funktion deaktivieren, indem Sie eine einzelne Private Service Connect-NEG im Backend-Dienst konfigurieren und 100% des Traffics an diese NEG weiterleiten.

Verbessertes Failover durch Private Service Connect-Status

Mit Private Service Connect-Systemdiagnosen kann ein Load-Balancer des Nutzers ein Failover basierend auf einem direkten Systemdiagnosesignal durchführen, das vom Dienstersteller konfiguriert wird.

Der Ersteller definiert Bedingungen, die einen einzelnen zusammengesetzten Systemzustand für jede regionale veröffentlichte Dienstinstanz erstellen. Der zusammengesetzte Zustand basiert auf dem Zustand der Backends des Dienstes, z. B. VM-Instanzen oder Netzwerkendpunkte. Ein Ersteller kann beispielsweise angeben, dass sein Dienst nur dann als fehlerfrei gilt, wenn ein bestimmter Prozentsatz seiner Backend-Instanzen fehlerfrei ist.

Bei unterstützten Load Balancern in multiregionalen Bereitstellungen ist keine zusätzliche Konfiguration durch die Nutzer erforderlich, um Systemdiagnosesignale von Private Service Connect Health zu verwenden.

Informationen dazu, wie Dienstersteller den Private Service Connect-Status konfigurieren können, finden Sie unter Private Service Connect-Status.

Preise

Preisinformationen finden Sie in den folgenden Abschnitten der Seite mit den VPC-Preisen:

Private Service Connect-Backend für den Zugriff auf einen veröffentlichten Dienst verwenden

Private Service Connect-Backend für den Zugriff auf Google APIs verwenden

Nächste Schritte

- Private Service Connect-Backend erstellen

- Auf regionale Google APIs über Back-Ends zugreifen

- Über Back-Ends auf globale Google APIs zugreifen

- Zugriff auf veröffentlichte Dienste über Back-Ends