Google Cloudで実行されている SAP システム用に Oracle Linux に Oracle Database 19c 以降をデプロイする方法については、SAP NetWeaver 用 Oracle Database をデプロイするをご覧ください。

ライセンス

Google Cloudで SAP システムとともに Oracle Database を実行するには、Oracle Database 19c 以降のお客様所有ライセンスの使用(BYOL)が必要です。

また、Oracle Linux Premier サポートを購入する必要もあります。詳細については、SAP ノート 408032 - Oracle Linux: operating system support process をご覧ください。

SAP NetWeaver ベースのプロダクトとソリューションで Oracle Database 19c を実行する方法については、SAP ノート 2799900 - Central Technical Note for Oracle Database 19cをご覧ください。

Google Cloud の基本

Google Cloud は、クラウドベースの多くのサービスとプロダクトから構成されています。 Google Cloud上で SAP 製品を実行する場合は、主に Compute Engine と Cloud Storage から提供される IaaS ベースのサービスと、ツールなどのプラットフォーム全体の機能を使用します。

重要なコンセプトと用語については、Google Cloud プラットフォームの概要をご覧ください。このガイドでは、わかりやすく説明するため、この概要の情報を一部利用しています。

エンタープライズ規模の企業が Google Cloudを利用する場合の考慮事項の概要については、Google Cloud Well-Architected Framework をご覧ください。

Google Cloudの操作

Google Cloud では、クラウド上のプラットフォームとリソースを操作する際に、主に次の 3 つの方法が使用できます。

- Google Cloud コンソール。ウェブベースのユーザー インターフェースです。

gcloudコマンドライン ツール。 Google Cloud コンソールが提供する機能のスーパーセットです。- サービスへのアクセス、リソースの管理のための API を提供するクライアント ライブラリ。クライアント ライブラリは、オリジナルのツールを作成する際に便利です。

Google Cloud サービス

SAP のデプロイでは通常、次の Google Cloudサービスの一部またはすべてを利用します。

| サービス | 説明 |

|---|---|

| VPC ネットワーキング |

VM インスタンスを相互に接続します。また、インスタンスをインターネットに接続します。 各 VM インスタンスは、1 つのグローバル IP 範囲を持つ以前のネットワークのメンバー、または推奨されるサブネット ネットワークのメンバーです。後者の場合、VM インスタンスは、より大規模なネットワークを構成する単一サブネットワークのメンバーです。 Virtual Private Cloud(VPC)ネットワークを複数の Google Cloud プロジェクトにまたがるように構成することはできませんが、1 つの Google Cloud プロジェクトに複数の VPC ネットワークを作成することは可能です。 複数のプロジェクトのリソースを共通の VPC ネットワークに接続するには、共有 VPC を使用します。これにより、ネットワークの内部 IP アドレスを使用し、リソース間で安全かつ効率的に通信を行うことができます。要件、構成手順、使用方法など、共有 VPC のプロビジョニング方法については、共有 VPC のプロビジョニングをご覧ください。 |

| Compute Engine | 選択されたオペレーティング システムとソフトウェア スタックで VM を作成し、管理します。 |

| Persistent Disk と Hyperdisk |

Persistent Disk と Google Cloud Hyperdisk を使用できます。

|

| Google Cloud コンソール |

Compute Engine リソースを管理するブラウザベースのツール。 テンプレートを使って、必要な Compute Engine リソースとインスタンスをすべて定義できます。 Google Cloud コンソールが自動的にリソースを作成し、依存関係を検出するので、リソースを個別に作成して構成する必要はありません。また、依存関係を指定する必要もありません。 |

| Cloud Storage | SAP データベースのバックアップを Cloud Storage に保存すると、レプリケーションによって耐久性と信頼性を高めることができます。 |

| Cloud Monitoring |

Compute Engine、ネットワーク、永続ストレージ ディスクのデプロイ状況、パフォーマンス、稼働時間、健全性を視覚的に確認できます。 Monitoring は、 Google Cloud から指標、イベント、メタデータを収集し、これらの分析結果をダッシュボード、グラフ、アラートを通じて提供します。Monitoring で、コンピューティング指標を無料でモニタリングできます。 |

| IAM |

Google Cloud リソースの権限を一元管理できます。 IAM を使用すると、VM と永続ストレージ ディスクの作成、変更、削除、ネットワークの作成と変更など、VM に対するコントロール プレーンの処理を実行できるユーザーを制御できます。 |

料金と割り当て

料金計算ツールを使用すると、使用料金を概算できます。料金の詳細については、Compute Engine の料金、Cloud Storage の料金、Google Cloud Observability の料金をご覧ください。

Google Cloud リソースには割り当てが適用されます。ハイ CPU またはハイメモリのマシンを使用する場合、割り当て量の追加リクエストが必要になる場合があります。詳細については、Compute Engine のリソース割り当てをご覧ください。

コンプライアンスと主権管理

データ所在地、アクセス制御、サポート担当者、規制要件に準拠して SAP ワークロードを実行する必要がある場合は、クラウド エクスペリエンスの質を損なうことなく、 Google Cloud でセキュリティとコンプライアンスを確保したワークロードを実行できるサービスである、Assured Workloads の使用を計画する必要があります。詳細については、 Google Cloudでの SAP のコンプライアンスと主権管理をご覧ください。

デプロイ アーキテクチャ

Google Cloudで実行されている SAP NetWeaver ベースのアプリケーションの場合、従来の単一ノード Oracle Database インスタンスは次のコンポーネントで構成されています。

- Oracle Database を実行する Compute Engine インスタンス。

次のドライブの Persistent Disk ボリュームまたは Hyperdisk ボリューム。Hyperdisk ボリュームの使用を強くおすすめします。

ドライブ コンテンツ Linux ディレクトリ Oracle のインストール /oracle/DB_SID

/oracle/DB_SID/origlogA

/oracle/DB_SID/origlogB

/oracle/DB_SID/sapdata1

/oracle/DB_SID/sapdata2Oracle ミラー /oracle/DB_SID/mirrlogA

/oracle/DB_SID/mirrlogB

/oracle/DB_SID/sapreorg

/oracle/DB_SID/saptrace

/oracle/DB_SID/saparch

/oracle/DB_SID/sapbackup

/oracle/DB_SID/sapcheck

/oracle/DB_SID/sapdata3

/oracle/DB_SID/sapdata4

/oracle/DB_SID/sapprofオフライン redolog ファイルのバックアップ /oracle/DB_SID/oraarchSAP NetWeaver のインストール /usr/sap共有ファイル システムのマウント ポイントを含む SAP NetWeaver ディレクトリ /sapmnt必要に応じて、NAT ゲートウェイを含めるようにデプロイを拡張できます。これにより、コンピューティング インスタンスへの直接インターネット接続を拒否しながら、コンピューティング インスタンスにインターネット接続を提供できます。コンピューティング インスタンスを踏み台インスタンスとして構成し、プライベート サブネット上の他のコンピューティング インスタンスへの SSH 接続を確立することもできます。詳細については、NAT ゲートウェイと踏み台インスタンスをご覧ください。

ユースケースによっては、追加のデバイスが必要になる場合があります。詳細については、SAP のドキュメント SAP on Oracle をご覧ください。

リソース要件

SAP NetWeaver ベースのシステムで Oracle Database を実行することは、独自のデータセンターで実行する場合と多くの点で似ています。データセンターの場合と同様、コンピューティング リソース、ストレージ、ネットワークについて検討する必要があります。

Oracle データベースの実行に必要なリソース要件については、SAP ノート 2799900 - Central Technical Note for Oracle Database 19c をご覧ください。

コンピューティング インスタンスの構成

Google Cloudで Oracle Database for SAP NetWeaver ベースのアプリケーションを実行するために、SAP はカスタム マシンタイプを含むすべての Compute Engine マシンタイプの使用を認定しています。ただし、Oracle データベースを SAP NetWeaver または Application Server Central Services(ASCS)と同じコンピューティング インスタンスで実行する場合は、SAP NetWeaver での使用が SAP によって認定されているコンピューティング インスタンスを使用する必要があります。SAP NetWeaver の実行に使用できる Compute Engine マシンタイプの詳細については、SAP NetWeaver プランニング ガイドをご覧ください。

Google Cloudで使用できるすべてのマシンタイプとそのユースケースについては、Compute Engine ドキュメントのマシン ファミリーのリソースと比較ガイドをご覧ください。

CPU 構成

Oracle Database の実行に必要な vCPU の数は、SAP アプリケーションの負荷とパフォーマンス目標によって異なります。Oracle Database のインストールには、2 つ以上の vCPU を割り当てる必要があります。最高のパフォーマンスを得るには、パフォーマンス目標が達成されるまで vCPU の数とブロック ストレージのサイズを調整します。

メモリ構成

Oracle Database に割り当てるメモリは、ユースケースによって異なります。ユースケースに最適なメモリ容量は、実行するクエリの複雑さ、データのサイズ、並列処理の量、期待されるパフォーマンス レベルによって異なります。

ストレージ構成

デフォルトでは、インスタンスを作成すると、Compute Engine によってブートディスクが自動的に作成されます。データベースのデータ、ログ、データベースのバックアップ(必要な場合)に追加のディスクをプロビジョニングします。

Oracle Database インスタンスのボリュームには、パフォーマンス要件を満たすディスクを使用します。Hyperdisk または Persistent Disk のパフォーマンスを決定する要因については、それぞれ Hyperdisk のパフォーマンスについてと Persistent Disk のパフォーマンスについてをご覧ください。

ミッション クリティカルなワークロードには、Hyperdisk ボリュームの使用を強くおすすめします。Oracle Database のブロック ストレージの詳細については、ブロック ストレージをご覧ください。

サポートされている Oracle Database のバージョンと機能

Google Cloudで実行される SAP NetWeaver ベースのアプリケーションで Oracle Database を使用するために、SAP は次のものを認定しています。

- Oracle Database 19c 以降

- データベースは Unicode 文字セットを使用する必要があります。

- データベースは、Oracle によって検証されたファイル システムを使用する必要があります。

- Oracle Database のプレミアム サポート サブスクリプションが必要です。

Real Application Clusters(RAC)と Pacemaker ベースの高可用性(HA)ソリューションはサポートされていません。

詳細については、SAP ノート 3559536 をご覧ください。

サポートされているオペレーティング システム

Google Cloudで実行される SAP NetWeaver ベースのアプリケーションで Oracle Database を使用するために、SAP は次のオペレーティング システムを認定しています。

Oracle Linux 9 または Oracle Linux 8(次のカーネルを使用):

- UEK 7: 5.15.0-1.43.4.2.el9uek.x86_64 以降

- UEK 7: 5.15.0-202.135.2.el8uek.x86_64 以降

これらのイメージは Compute Engine から取得できます。詳細については、Oracle Linux をご覧ください。

SAP NetWeaver とともに Oracle データベースを実行するために Oracle Linux を使用するには、次の点も確認する必要があります。

- Oracle Linux プレミアム サポートを購入している。

- SAP システムのすべてのコンポーネントが同じ Oracle Linux バージョンを実行している。これには、データベース、アプリサーバー、その他の密接に結合された補助システムが含まれます。

- コンピューティング インスタンスは、HTTPS または ULN プロキシを使用して、Unbreakable Linux Network(ULN)から追加のソフトウェアとアップデートを直接取得できる必要があります。

- Oracle Linux 9.5 を使用している場合、必要な Oracle Database の最小バージョンは 19.26 です。

Oracle Database ベースのインストールを使用している場合、SAP Central Services インスタンスの高可用性を実現するには、次の点を確認する必要があります。

- Oracle Database やその他の密接に結合された補助システムを実行する Compute Engine インスタンスは、このセクションで説明したように、サポートされているオペレーティング システムを使用する必要があります。

- 上記の要件の例外として、ASCS や ERS などの SAP Central Services インスタンスを実行するコンピューティング インスタンスは、そのコンピューティング インスタンスに Oracle Database がホストされていないか、Oracle ソフトウェアがインストールされていない限り、任意の SAP 認定 OS を使用できます。

詳細については、SAP ノート 3074643 - OLNX: FAQ: if Pacemaker for Oracle Linux is supported in SAP Environment をご覧ください。

デプロイに関する考慮事項

このセクションでは、Oracle Database のデプロイ ロケーション、ブロック ストレージ、ユーザー ID とアクセス制御、ネットワーク、バックアップとリカバリーなどの要素を計画する際の情報について説明します。

リージョンとゾーンを計画する

Compute Engine インスタンスをデプロイするときに、リージョンとゾーンを選択する必要があります。リージョンとは、リソースを実行できる特定の地理的な場所で、比較的近接している 1 つ以上のデータセンターの場所に対応しています。各リージョンには、冗長接続、電源、冷却を備えた 1 つ以上のゾーンがあります。

事前に構成されたディスク イメージやディスク スナップショットなどのグローバル リソースは、リージョンやゾーンを越えてアクセスできます。リージョンの静的外部 IP アドレスなどのリージョン リソースには、同じリージョン内のリソースのみがアクセスできます。コンピューティング インスタンスやディスクなどのゾーンリソースには、同じゾーン内のリソースのみがアクセスできます。詳細については、グローバル リソース、リージョン リソース、ゾーンリソースをご覧ください。

コンピューティング インスタンスのリージョンとゾーンを選択する際は、次の点を考慮してください。

- ユーザーとユーザーの内部リソースの場所(データセンターや企業ネットワークなど)。レイテンシを短縮するには、ユーザーやリソースに近いロケーションを選択します。

- 対象のリージョンとゾーンで使用可能な CPU プラットフォーム。たとえば、Intel の Broadwell、Haswell、Skylake、Ice Lake プロセッサは、 Google Cloud上の SAP NetWeaver のワークロードでサポートされています。

- 詳細については、SAP Note 2456432 - SAP Applications on Google Cloud: Supported Products and Google Cloud machine types をご覧ください。

- Haswell、Broadwell、Skylake、Ice Lake の各プロセッサを Compute Engine で使用できるリージョンの詳細については、利用可能なリージョンとゾーンをご覧ください。

- SAP アプリケーション サーバーとデータベースが同じリージョンにあることを確認します。

ブロック ストレージ

永続ブロック ストレージの場合、Hyperdisk ボリュームと Persistent Disk ボリュームを Compute Engine インスタンスにアタッチできます。

Compute Engine には、さまざまなタイプの Hyperdisk と Persistent Disk が用意されています。タイプごとにパフォーマンス特性が異なります。Google Cloud は、これらのディスクの基盤となるハードウェアを管理して、データの冗長性を保証し、パフォーマンスを最適化します。

SAP NetWeaver では、次のいずれかの Hyperdisk タイプまたは Persistent Disk タイプを使用できます。

- Hyperdisk タイプ: Hyperdisk Balanced(

hyperdisk-balanced)と Hyperdisk Extreme(hyperdisk-extreme)- Hyperdisk Extreme は、Persistent Disk タイプよりも高い最大 IOPS とスループットのオプションを提供します。

- Hyperdisk Extreme の場合、IOPS をプロビジョニングして必要なパフォーマンスを選択します。これによりスループットも決まります。詳細については、Hyperdisk Extreme のサイズとパフォーマンスの上限をご覧ください。

- Hyperdisk Balanced の場合は、IOPS とスループットをプロビジョニングして、必要なパフォーマンスを選択します。詳細については、Hyperdisk Balanced のサイズとパフォーマンスの上限をご覧ください。

- Hyperdisk の使用をサポートするマシンタイプについては、マシンタイプのサポートをご覧ください。

- Persistent Disk のタイプ: パフォーマンスまたは SSD(

pd-ssd)- SSD Persistent Disk は、ソリッド ステート ドライブ(SSD)によってバックアップされます。費用対効果に優れた信頼性の高いブロック ストレージを提供します。

- SSD Persistent Disk は PD 非同期レプリケーションをサポートしています。この機能は、クロスリージョンのアクティブ / パッシブの障害復旧に使用できます。詳細については、Persistent Disk の非同期レプリケーションについてをご覧ください。

- SSD 永続ディスク ボリュームのパフォーマンスは、サイズに合わせて自動的にスケーリングされます。したがって、既存の Persistent Disk ボリュームのサイズを変更するか、Compute Engine インスタンスに Persistent Disk ボリュームを追加して、パフォーマンスを調整できます。

使用しているコンピューティング インスタンスのタイプと、そこに含まれる vCPU の数も、永続ディスクのパフォーマンスに影響する可能性があります。

Persistent Disk ボリュームと Hyperdisk ボリュームはコンピューティング インスタンスとは独立して存在するため、コンピューティング インスタンスを削除した後であっても、ディスクを切断または移動してデータを保持できます。

Google Cloud コンソールの [VM インスタンス] ページで、各 VM インスタンスの [VM インスタンスの詳細] の [追加ディスク] で、VM インスタンスにアタッチされているディスクを確認できます。

Compute Engine が提供するさまざまな種類のブロック ストレージ、それらのパフォーマンス特性、それらの使用方法について詳しくは、Compute Engine のドキュメントをご覧ください。

- ディスクタイプを選択する

- Hyperdisk のパフォーマンスについて

- Persistent Disk のパフォーマンスについて

- Persistent Disk のパフォーマンスに影響するその他の要因

- Hyperdisk ボリュームを作成する

- Persistent Disk ボリュームを作成する

- アーカイブ ディスクと標準ディスクのスナップショットを作成する

NAT ゲートウェイと踏み台インスタンス

コンピューティング インスタンスを完全に内部的なものにすることがセキュリティ ポリシーの要件となっている場合、ネットワーク上で NAT プロキシを手動で設定し、対応するルートを設定する必要があります。これにより、コンピューティング インスタンスとインターネットとの接続が可能となります。SSH を使用して完全な内部コンピューティング インスタンスに直接接続することはできません。このような内部インスタンスに接続するには、外部 IP アドレスを持つ踏み台インスタンスを設定し、そのアドレスからトンネル接続を行う必要があります。外部 IP アドレスを持たないコンピューティング インスタンスに他のコンピューティング インスタンスから到達するには、その VM が同じネットワーク上にあるか、マネージド VPN ゲートウェイを経由する必要があります。ネットワーク内のコンピューティング インスタンスを、受信接続(踏み台インスタンス)または下りネットワーク(NAT ゲートウェイ)用の信頼できるリレーとしてプロビジョニングできます。このような接続の設定が不要な透過的な接続を行うには、マネージド VPN ゲートウェイ リソースを使用します。

受信接続に踏み台インスタンスを使用する

踏み台インスタンスは、ネットワーク(プライベート ネットワーク内にコンピューティング インスタンスを含む)と外部とのエントリ ポイントを提供します。このインスタンスで要塞化や監査を一元的に行うことができます。また、インターネットからのインバウンド SSH 通信を有効または無効にするために、このインスタンスを起動または停止できます。

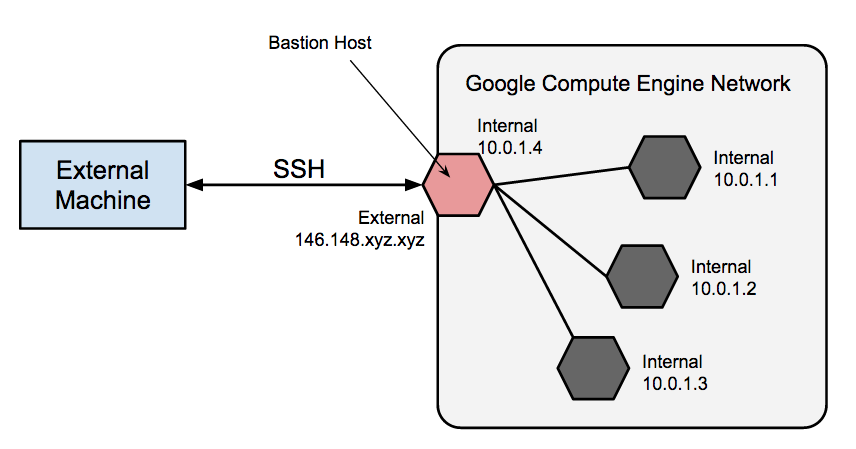

次の図は、外部コンピューティング インスタンスと内部コンピューティング インスタンスを接続する踏み台インスタンスが SSH を使用して接続する方法を示しています。

SSH を使用して外部 IP アドレスを持たないコンピューティング インスタンスに接続するには、まず踏み台インスタンスに接続する必要があります。踏み台インスタンスの完全な強化は、本ガイドの範囲外ですが、最初に実施する対策としては次のものがあります。

- 踏み台インスタンスと通信できるソース IP の CIDR 範囲を制限します。

- 踏み台インスタンスからのみプライベート コンピューティング インスタンスへの SSH トラフィックを許可するように、ファイアウォール ルールを構成します。

デフォルトでは、Compute Engine インスタンス上の SSH は、認証に秘密鍵を使用するように構成されています。踏み台インスタンスを使用する場合、まず踏み台インスタンスにログインし、次にターゲット プライベート コンピューティング インスタンスにログインします。このように 2 段階でログインを行うため、ターゲット インスタンスの秘密鍵を踏み台インスタンスに保存する代わりに、SSH エージェント転送を使用してターゲット インスタンスに接続する必要があります。これは、踏み台インスタンスとターゲット インスタンスに同じ鍵ペアを使用する場合でも必要です。踏み台インスタンスは、鍵ペアの公開鍵にしか直接アクセスできないためです。

下り(外向き)トラフィックに NAT ゲートウェイを使用する

Compute Engine インスタンスに外部 IP アドレスが割り当てられていない場合、他のGoogle Cloud サービスを含む外部サービスに直接接続することはできません。これらのインスタンスがインターネット上のサービスに到達できるようにするには、NAT ゲートウェイをセットアップして構成します。NAT ゲートウェイは、ネットワーク上の他のインスタンスの代わりにトラフィックをルーティングするインスタンスです。ネットワークごとに 1 つの NAT ゲートウェイのみが必要です。単一インスタンスの NAT ゲートウェイは高可用性と見なすことはできず、複数のインスタンスの高スループットのトラフィックをサポートできません。NAT ゲートウェイとして機能するようにコンピューティング インスタンスを設定する方法については、NAT ゲートウェイを設定するをご覧ください。

カスタム イメージ

システムが稼働したらカスタム イメージを作成できます。これらのイメージは、ブートディスクの状態を変更したときに作成することをおすすめします。こうすることで、その新しい状態を復元できるようになります。作成したカスタム イメージの管理方法についても計画を立てる必要もあります。詳細については、イメージ管理のベスト プラクティスをご覧ください。

ユーザー ID とリソース アクセス

Google Cloudで SAP デプロイのセキュリティを計画する場合は、次の情報を確認する必要があります。

- Google Cloud プロジェクトのGoogle Cloud リソースにアクセスする必要があるユーザー アカウントとアプリケーション

- プロジェクト内で、各ユーザーがアクセスする必要のある特定の Google Cloud リソース

プリンシパルとして Google アカウント ID をプロジェクトに追加して、各ユーザーをプロジェクトに追加する必要があります。Google Cloud リソースを使用するアプリケーション プログラムについては、プロジェクト内のプログラムのユーザー ID を指定するサービス アカウントを作成します。

Compute Engine VM には独自のサービス アカウントがあります。VM サービス アカウントにプログラムが必要とするリソース権限があれば、VM で実行されるプログラムは VM サービス アカウントを使用できます。

各ユーザーが使用する必要がある Google Cloud リソースを特定したら、リソース固有のロールをユーザーに割り当て、各リソースの使用権限をユーザーごとに付与します。IAM が各リソースに付与する事前定義ロールを確認し、ユーザーのタスクまたは機能の完了に必要な最低限の権限を持つロールをユーザーに割り当てます。

IAM の事前定義ロールよりも詳細に、または厳格に権限を制御する必要がある場合は、カスタムロールを作成します。

SAP プログラムが Google Cloudで必要とする IAM のロールについて詳しくは、 Google Cloud上の SAP プログラム向け Identity and Access Management をご覧ください。

Google Cloud上の SAP の Identity and Access Management の概要については、 Google Cloud上の SAP 用 Identity and Access Management の概要をご覧ください。

ネットワーキングとネットワーク セキュリティ

ネットワーキングとセキュリティを計画する際は、以降のセクションの情報を参考にしてください。

最小権限モデル

最前線の防御策としてまず行うべきことは、ファイアウォールを使用してネットワークと VM にアクセスできるユーザーを制限することです。デフォルトでは、アクセスを許可するルールを作成しない限り、VM へのトラフィックはすべてファイアウォールによってブロックされます。他の VM からのトラフィックについても同様です。例外は、各プロジェクトで自動的に作成され、デフォルトのファイアウォール ルールが設定されているデフォルト ネットワークです。

ファイアウォール ルールを作成することで、特定のポートセットに対するアクセスを特定の送信元 IP アドレスからのトラフィックに制限できます。このとき、最小権限モデルに従って特定の IP アドレス、プロトコル、ポートへのアクセスのみを許可し、不要なアクセスを防ぐ必要があります。たとえば、踏み台インスタンスを常に設定し、そのインスタンスからのみ SAP NetWeaver システムへの SSH 接続を許可することをおすすめします。

アクセス管理

実装を計画する前に、 Google Cloud でのアクセス管理の方法を理解しておく必要があります。次のことを決める必要があります。

- Google Cloudでリソースを整理する方法。

- リソースへのアクセスを許可するチームメンバー

- 各チームメンバーの権限

- サービスやアプリケーションが使用するサービス アカウントと、その場合に付与する権限のレベル

まず、Cloud Platform のリソース階層について理解しましょう。さまざまなリソース コンテナとその関連性、アクセス境界がどこに作成されるかを理解しておく必要があります。

Identity and Access Management(IAM)では、Google Cloud リソースの権限を一元管理できます。誰がどのリソースにアクセスできるのかを定義することで、アクセス制御を管理できます。たとえば、VM、永続ディスク、ネットワークの作成や変更など、SAP インスタンスに対するコントロール プレーンの処理を実行できるユーザーを制御できます。

IAM の詳細については、IAM の概要をご覧ください。

Compute Engine での IAM の概要については、アクセス制御オプションをご覧ください。

IAM ロールは、ユーザーに権限を付与する重要な機能です。ロールとそれによって付与される権限の詳細については、Identity and Access Management のロールをご覧ください。

アプリケーションやサービスに権限を付与するときにGoogle Cloudのサービス アカウントを使用できます。Compute Engine 内でサービス アカウントがどのように機能するか理解しておく必要があります。詳細については、サービス アカウントをご覧ください。

カスタム ネットワークとファイアウォール ルール

ネットワークを使用して、ネットワークに接続している VM のゲートウェイ IP とネットワーク範囲を定義できます。すべての Compute Engine ネットワークは IPv4 プロトコルを使用します。すべての Google Cloud プロジェクトには、構成とファイアウォール ルールが事前に設定されたデフォルトのネットワークが用意されていますが、最小権限モデルに基づいてカスタム サブネットワークとファイアウォール ルールを追加することをおすすめします。デフォルトでは、新たに作成されたネットワークにはファイアウォール ルールがありません。つまり、このネットワークにはアクセスできません。

要件によっては、サブネットワークを追加してネットワークの一部を分離しなければならないこともあります。詳細については、サブネットワークをご覧ください。

ファイアウォール ルールは、ネットワーク全体とネットワーク内のすべての VM に適用されます。同じネットワーク内の VM 間またはサブネットワーク間のトラフィックを許可するファイアウォール ルールを追加できます。タグを使用して、特定のターゲット VM に適用されるようにファイアウォールを構成することもできます。

SAP NetWeaver などの一部の SAP プロダクトでは、特定のポートへのアクセスが必要になります。SAP が定義しているポートへのアクセスを許可するファイアウォール ルールを追加してください。

ルート

ルートは、1 つのネットワークに関連付けられるグローバル リソースです。ユーザーが作成したルートは、ネットワーク内のすべての VM に適用されます。つまり、外部 IP アドレスを使用せずに、同じネットワーク内の VM 間またはサブネットワーク間のトラフィックを転送するルートを追加できます。

インターネット リソースへの外部アクセスの場合、外部 IP アドレスを指定せずに VM を起動し、別の仮想マシンを NAT ゲートウェイとして構成します。この構成では、SAP インスタンスへのルートとして NAT ゲートウェイを追加する必要があります。詳細については、NAT ゲートウェイと踏み台インスタンスをご覧ください。

Cloud VPN

Cloud VPN を使用することで、IPsec を使用する VPN 接続を介して、既存のネットワークを Google Cloud に安全に接続できます。2 つのネットワーク間のトラフィックは、一方の VPN ゲートウェイで暗号化され、もう一方の VPN ゲートウェイで復号されます。これにより、インターネットでデータをやり取りする際もデータが保護されます。ルート上のインスタンス タグを使用すると、トラフィックを VPN に送信する VM を動的に制御できます。Cloud VPN トンネルは、固定の月額料金に標準の下り(外向き)料金が加算されて課金されます。同じプロジェクト内で 2 つのネットワークを接続しても、標準の下り(外向き)料金が適用されることに注意してください。詳細については、Cloud VPN の概要と VPN の作成をご覧ください。

Cloud Storage バケットの保護

Cloud Storage を使用してデータとログのバックアップをホストする場合、転送中のデータを保護するため、VM から Cloud Storage へのデータ送信に必ず TLS(HTTPS)を使用してください。Cloud Storage は、保存データを自動的に暗号化します。独自の鍵管理システムを使用している場合は、独自の暗号鍵を指定できます。

関連のセキュリティ ドキュメント

Google Cloudの SAP 環境の追加のセキュリティ リソースについては、以下をご覧ください。

- VM インスタンスへの安全な接続

- Google Cloud セキュリティ

- コンプライアンス リソース センター

- Google セキュリティの概要

- Google インフラストラクチャのセキュリティ設計の概要

バックアップとリカバリ

最悪の事態が発生した場合のシステムの復旧方法を計画しておく必要があります。 Google Cloudを使用して障害復旧を計画する方法に関する一般的なガイダンスについては、障害復旧計画ガイドをご覧ください。

サポート

Google Cloud のインフラストラクチャやサービスに関する問題については、カスタマーケアにお問い合わせください。お問い合わせ先は、 Google Cloud コンソールのサポートの概要ページで確認できます。カスタマーケアが SAP システムに問題があると判断した場合は、SAP サポートをご案内します。

SAP プロダクト関連の問題については、SAP サポートでサポート リクエストを送信してください。SAP はサポート チケットを評価し、 Google Cloudインフラストラクチャの問題と判断した場合は、そのチケットをシステム内の適切なGoogle Cloud コンポーネント(BC-OP-LNX-GOOGLE または BC-OP-NT-GOOGLE)に転送します。

サポート要件

Oracle Linux ベースの Oracle データベースについて Oracle と SAP からサポートを受けるには、Oracle Linux プレミア サポートを購入していることを確認してください。SAP システムと、そのシステムが使用するGoogle Cloudのインフラストラクチャおよびサービスに対するサポートを受けるには、サポートプランの最小限の要件を満たす必要があります。

Google Cloudでの SAP に関する最小限のサポート要件について詳しくは、以下をご覧ください。

- Google Cloudでの SAP に関するサポートを受ける

- SAP Note 2456406 - SAP on Google Cloud Platform: Support Prerequisites(SAP ユーザー アカウントが必要です)

次のステップ

- Google Cloudで実行されている SAP NetWeaver ベースのアプリケーション用 Oracle Linux で Oracle Database をデプロイするには、SAP NetWeaver 用 Oracle Database をデプロイするをご覧ください。