このドキュメントでは、SAP システムが Compute Engine VM インスタンスにホストされている場合に、 Google Cloudにアクセスするための認証の設定方法が説明されています。

Google Cloud API を有効にする

Google Cloud プロジェクトで、必要な Google Cloud APIs を有効にします。

Pub/Sub を介した CDC レプリケーションの場合は、次の API を有効にします。

- Pub/Sub API

- BigQuery API

- IAM Service Account Credentials API

ストリーミング データ レプリケーションの場合は、次の API を有効にします。

- BigQuery API

- IAM Service Account Credentials API

Google Cloud API を有効にする方法については、API の有効化をご覧ください。

サービス アカウントを作成する

BigQuery Connector for SAP には、 Google Cloud リソースにアクセスするための認証と認可のための IAM サービス アカウントが必要です。

このサービス アカウントは、有効な Google Cloud APIs を含む Google Cloud プロジェクトのプリンシパルである必要があります。サービス アカウントを Google Cloud APIs と同じプロジェクトで作成すると、そのサービス アカウントはプリンシパルとして自動的にプロジェクトに追加されます。

有効な Google Cloud APIs を含むプロジェクト以外のプロジェクトにサービス アカウントを作成する場合は、別のステップで有効な Google Cloud APIs プロジェクトにサービス アカウントを追加する必要があります。

サービス アカウントを作成するには、次のようにします。

Google Cloud コンソールで、[IAM と管理] の [サービス アカウント] ページに移動します。

プロンプトが表示されたら、 Google Cloud プロジェクトを選択します。

[サービス アカウントを作成] をクリックします。

サービス アカウントの名前を指定します。必要であれば、説明も入力します。

[作成して続行] をクリックします。

サービス アカウントを有効な Google Cloud APIs と同じプロジェクトで作成する場合は、[このサービス アカウントにプロジェクトへのアクセスを許可する] パネルで、必要に応じてロールを選択します。

Pub/Sub を介した CDC レプリケーションの場合は、次のロールを選択します。

- Pub/Sub 編集者

- BigQuery データ編集者

- BigQuery ジョブユーザー

ストリーミング データ レプリケーションの場合は、次のロールを選択します。

- BigQuery データ編集者

- BigQuery ジョブユーザー

サービス アカウントを Google Cloud APIs が有効になっているプロジェクトとは異なるプロジェクトで作成する場合は、サービス アカウントにロールを付与しないでください。

[続行] をクリックします。

必要に応じて、他のユーザーにサービス アカウントへのアクセス権を付与します。

[完了] をクリックします。プロジェクトのサービス アカウントのリストにサービス アカウントが表示されます。

サービス アカウントを Google Cloud APIs が有効になっているプロジェクトとは別のプロジェクトで作成した場合は、そのサービス アカウント名をメモします。この名前は、 Google Cloud APIs が有効になっているプロジェクトにサービス アカウントを追加するときに指定します。詳細については、 サービス アカウントを BigQuery プロジェクトに追加するをご覧ください。

サービス アカウントは、サービス アカウントが作成された Google Cloud プロジェクトの [IAM 権限] ページにプリンシパルとして表示されます。

サービス アカウントをターゲット プロジェクトに追加する

有効な Google Cloud APIs を含むプロジェクト以外のプロジェクトで BigQuery Connector for SAP のサービス アカウントを作成した場合は、有効な Google Cloud APIs プロジェクトにサービス アカウントを追加する必要があります。

有効な Google Cloud APIs と同じプロジェクトにサービス アカウントを作成した場合は、この手順をスキップできます。

既存のサービス アカウントを BigQuery データセット プロジェクトに追加するには、次の操作を行います。

Google Cloud コンソールで IAM の [権限] ページに移動します。

有効なGoogle Cloud APIs を含むプロジェクトの名前がページの上部付近に表示されていることを確認します。例:

プロジェクト「

PROJECT_NAME」の権限表示されていない場合は、プロジェクトを切り替えます。

[IAM] ページで、[追加] をクリックします。[「

PROJECT_NAME」にプリンシパルを追加します] ダイアログが開きます。[「

PROJECT_NAME」プロジェクトにプリンシパルを追加する] ダイアログで、次の手順を行います。- [新しいプリンシパル] フィールドに、サービス アカウントの名前を指定します。

- [ロールを選択] フィールドで [BigQuery データ編集者] を指定します。

- [別のロールを追加] をクリックします。[ロールを選択] フィールドが再び表示されます。

- [ロールを選択] フィールドで、[BigQuery ジョブユーザー] を指定します。

- Pub/Sub を介した CDC レプリケーションの場合は、上記の手順を繰り返し、Pub/Sub 編集者を指定します。

- [保存] をクリックします。サービス アカウントは、[IAM] ページのプロジェクト プリンシパルのリストに表示されます。

ホスト VM でセキュリティを構成する

BigQuery Connector for SAP では、SAP LT Replication Server をホストしている Compute Engine VM が次のセキュリティ オプションを使用して構成されている必要があります。

- Cloud APIs への完全アクセス権を許可するように、ホスト VM のアクセス スコープを設定する必要があります。

- ホスト VM のサービス アカウントには、IAM サービス アカウント トークン作成者のロールが含まれている必要があります。

これらのオプションがホスト VM で構成されていない場合は、構成する必要があります。

ホスト VM の API アクセス スコープを確認する

SAP LT Replication Server ホスト VM の現在のアクセス スコープ設定を確認します。VM にすべての Cloud APIs に対する完全アクセス権がある場合は、アクセス スコープを変更する必要はありません。

ホスト VM のアクセス スコープを確認する手順は次のとおりです。

Google Cloud コンソール

Google Cloud コンソールで [VM インスタンス] ページを開きます。

必要に応じて、SAP LT Replication Server ホストを含む Google Cloud プロジェクトを選択します。

[VM インスタンス] ページで、ホスト VM の名前をクリックします。[VM の詳細] ページが開きます。

[ホスト VM の詳細] ページの [API と ID 管理] で、[Cloud API アクセス スコープ] の現在の設定を確認します。

- 設定が [すべての Cloud API に完全アクセス権を許可] の場合、この設定は正しいため、変更する必要はありません。

- [すべての Cloud API に完全アクセス権を許可] に設定されていない場合は、VM を停止して設定を変更する必要があります。手順については、次のセクションをご覧ください。

gcloud CLI

ホスト VM の現在のアクセス スコープを表示します。

gcloud compute instances describe VM_NAME --zone=VM_ZONE --format="yaml(serviceAccounts)"

アクセス スコープに

https://www.googleapis.com/auth/cloud-platformが含まれていない場合は、ホスト VM のアクセス スコープを変更する必要があります。たとえば、デフォルトの Compute Engine サービス アカウントで VM インスタンスを作成する場合は、次のデフォルトのアクセス スコープを変更する必要があります。serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/devstorage.read_only - https://www.googleapis.com/auth/logging.write - https://www.googleapis.com/auth/monitoring.write - https://www.googleapis.com/auth/servicecontrol - https://www.googleapis.com/auth/service.management.readonly - https://www.googleapis.com/auth/trace.append

次の例に示すように、

scopesにあるスコープがhttps://www.googleapis.com/auth/cloud-platformのみの場合は、スコープを変更する必要はありません。serviceAccounts: - email: 600915385160-compute@ scopes: - https://www.googleapis.com/auth/cloud-platform

ホスト VM の API アクセス スコープを変更する

SAP LT Replication Server ホスト VM にGoogle Cloud APIs に対する完全アクセス権がない場合は、アクセス スコープを変更して、すべての Cloud APIs に対する完全アクセス権を付与します。

ホスト VM の Cloud APIs アクセス スコープの設定を変更するには、次の操作を行います。

Google Cloud コンソール

必要に応じて、ホスト VM のセキュリティ アカウントに付与されているロールを制限します。

セキュリティ アカウント名は、[ホスト VM の詳細] ページの [API と ID の管理] で確認できます。サービス アカウントに付与されているロールは、 Google Cloud コンソールの [IAM] ページの [プリンシパル] で変更できます。

必要に応じて、ホスト VM で実行されているワークロードを停止します。

Google Cloud コンソールで [VM インスタンス] ページを開きます。

[VM インスタンス] ページで、ホスト VM の名前をクリックして [VM の詳細] ページを開きます。

[ホスト VM の詳細] ページの上部で、[停止] をクリックしてホスト VM を停止します。

VM が停止したら、[編集] をクリックします。

[セキュリティとアクセス] > [アクセス スコープ] で、[すべての Cloud API に完全アクセス権を許可] を選択します。

[保存] をクリックします。

ホスト VM の詳細ページの上部にある [開始 / 再開] をクリックしてホスト VM を起動します。

必要に応じて、ホスト VM で停止しているワークロードを再起動します。

gcloud CLI

必要に応じて、ホスト VM から Google Cloudサービスへのアクセスが適切に制限されるように、VM サービス アカウントに付与されている IAM ロールを調整します。

サービス アカウントに付与されているロールの変更方法については、サービス アカウントの更新をご覧ください。

必要に応じて、ホスト VM で実行されている SAP ソフトウェアを停止します。

VM を停止します。

gcloud compute instances stop VM_NAME --zone=VM_ZONE

VM のアクセス スコープを変更します。

gcloud compute instances set-service-account VM_NAME --scopes=cloud-platform --zone=VM_ZONE

VM を起動します。

gcloud compute instances start VM_NAME --zone=VM_ZONE

必要に応じて、ホスト VM で実行されている SAP ソフトウェアを起動します。

ホスト VM がアクセス トークンを取得できるようする

ホスト VM 用の専用サービス アカウントを作成し、BigQuery Connector for SAP がGoogle Cloudにアクセスするために必要なアクセス トークンを取得する権限をサービス アカウントに付与する必要があります。

ホスト VM がアクセス トークンを取得できるようにするには、次の操作を行います。

Google Cloud コンソールで、ホスト VM インスタンスの IAM サービス アカウントを作成します。

サービス アカウントの作成方法については、サービス アカウントを作成するをご覧ください。

サービス アカウントに

Service Account Token Creatorロールを付与します。ロールを付与する方法については、単一のロール付与についての説明をご覧ください。SAP ワークロードが実行されている VM インスタンスにサービス アカウントを関連付けます。

サービス アカウントを VM インスタンスに接続する方法については、VM を作成してサービス アカウントを接続するをご覧ください。

これで、ホスト VM にアクセス トークンを作成する権限が付与されました。

BigQuery データセットを作成する

BigQuery データセットを作成するには、ユーザー アカウントに、BigQuery に対する適切な IAM 権限が必要です。詳細については、必要な権限をご覧ください。

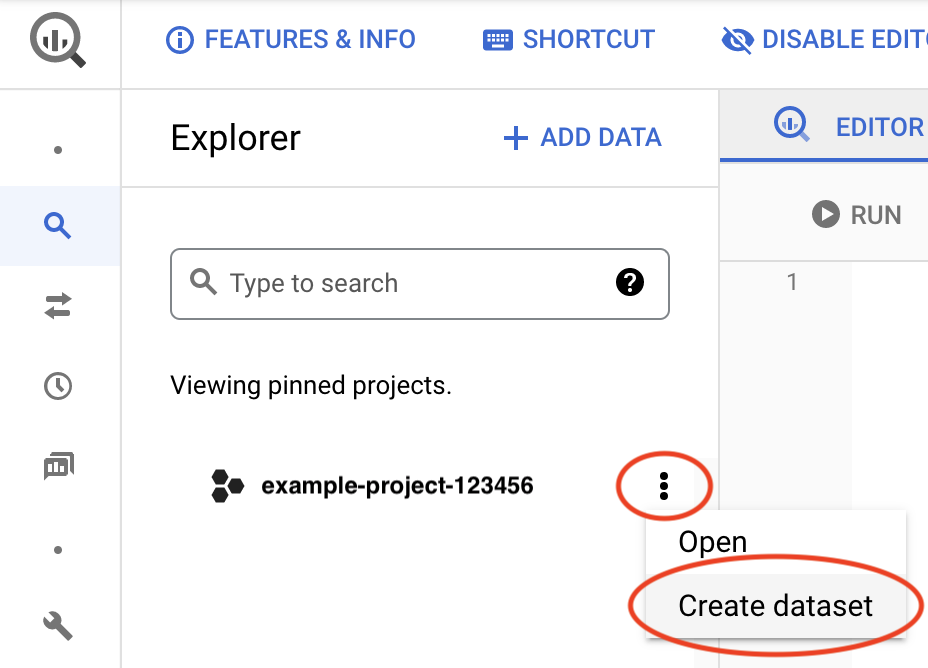

Google Cloud コンソールで、[BigQuery] ページに移動します。

プロジェクト ID の横にある [アクションを表示] アイコン()をクリックし、[データセットを作成] をクリックします。

[データセット ID] フィールドに一意の名前を入力します。詳細については、データセットに名前を付けるをご覧ください。

BigQuery データセットの作成の詳細については、データセットの作成をご覧ください。

TLS / SSL 証明書と HTTPS を設定する

BigQuery Connector for SAP と Google サービス間の通信は、TLS/SSL と HTTPS を使用して保護されます。

Google サービスに接続する場合は、Google Trust Services のアドバイスに沿って対応してください。少なくとも、Google Trust Services リポジトリからすべてのルート CA 証明書をダウンロードする必要があります。

最新の信頼できるルート CA 証明書を使用していることを確認するため、システムのルート証明書ストアを 6 か月ごとに更新することをおすすめします。新しいルート CA 証明書と削除されたルート CA 証明書は、Google Trust Services で発表されます。自動通知を受け取るには、Google Trust Services で RSS フィードを登録してください。

SAP GUI で、

STRUSTトランザクションを使用して、ルート CA 証明書をSSL client SSL Client (Standard)PSE フォルダにインポートします。SAP の詳細については、SAP Help - Maintain PSE Certification list をご覧ください。

SAP LT Replication Server ホストで、HTTPS ポートから BigQuery API への下り(外向き)トラフィックを許可するように、ファイアウォール ルールかプロキシが構成されていることを確認します。

具体的には、SAP LT Replication Server は、次のGoogle Cloud APIs にアクセスできる必要があります。

https://bigquery.googleapis.comhttps://iamcredentials.googleapis.comhttps://pubsub.googleapis.com

BigQuery Connector for SAP で VPC ネットワーク内の Private Service Connect エンドポイントを介して Google Cloud API にアクセスする場合は、RFC 宛先を構成して、その RFC 宛先に Private Service Connect エンドポイントを指定する必要があります。詳細については、RFC 宛先をご覧ください。

TLS / SSL の設定に関する SAP からの詳細情報については、SAP Note 510007 - Additional considerations for setting up TLS/SSL on Application Server ABAP をご覧ください。

/GOOG/CLIENT_KEY にアクセス設定を指定する

トランザクション SM30 を使用して、Google Cloudへのアクセス用の設定を指定します。BigQuery Connector for SAP は、/GOOG/CLIENT_KEY カスタム構成テーブルにレコードとして設定を保存します。

アクセス設定を指定するには、次の操作を行います。

SAP GUI で、トランザクション コード

SM30を入力します。/GOOG/CLIENT_KEY構成テーブルを選択します。次のテーブル フィールドに値を入力します。

フィールド データ型 説明 名前 文字列 CLIENT_KEY構成のわかりやすい名前を指定します(例:BQC_CKEY)。クライアント キー名は、BigQuery Connector for SAP が Google Cloudへのアクセス構成を識別するために使用する固有識別子です。

サービス アカウント名 文字列 サービス アカウントを作成するで BigQuery Connector for SAP 用に作成したサービス アカウントの名前(メールアドレス形式)。例:

sap-example-svc-acct@example-project-123456.。範囲 文字列 アクセス スコープ。 Compute Engine の推奨事項に従って、

https://www.googleapis.com/auth/cloud-platformAPIs のアクセス スコープを指定します。このアクセス スコープは、ホスト VM の設定Allow full access to all Cloud APIsに対応します。詳細については、ホスト VM のアクセス スコープを設定するをご覧ください。プロジェクト ID 文字列 対象とする BigQuery データセットを含むプロジェクトの ID。 コマンド名 文字列 このフィールドは空白のままにしておきます。

認可クラス 文字列 指定する内容: /GOOG/CL_GCP_AUTH_GOOGLE認可フィールド 該当なし このフィールドは空白のままにしておきます。 トークンの更新期限(秒) 整数 アクセス トークンの有効期限が切れ、更新が必要になるまでの時間(秒)。デフォルト値は

3500です。このデフォルト値を上書きするには、詳細設定でCMD_SECS_DEFLTパラメータの値を設定します。1から3599までの値を指定すると、デフォルトの有効期限がオーバーライドされます。0を指定すると、BigQuery Connector for SAP はデフォルト値を使用します。トークンのキャッシュ保存 ブール値 Google Cloud から取得したアクセス トークンをキャッシュに保存するかどうかを決定するフラグ。 BigQuery Connector for SAP の構成と Google Cloudへの接続テストが完了したら、トークンのキャッシュ保存を有効にすることをおすすめします。トークンのキャッシュ保存の詳細については、トークンのキャッシュ保存を有効にするをご覧ください。

RFC 宛先を構成する

BigQuery Connector for SAP を Google Cloudに接続するには、RFC 宛先を使用することをおすすめします。

RFC 宛先 GOOG_IAMCREDENTIALS と GOOG_BIGQUERY は、BigQuery Connector for SAP トランスポートの一部としてインポートされます。

サンプルの RFC 宛先をコピーして、新しい RFC 宛先を作成する必要があります。

RFC 宛先を構成するには、次の操作を行います。

SAP GUI で、トランザクション コード

SM59を入力します。(推奨)サンプルの RFC 宛先をコピーして新しい RFC 宛先を作成し、その新しい RFC 宛先の名前をメモします。これらは、後のステップで使用します。

BigQuery Connector for SAP は RFC 宛先を使用してGoogle Cloud APIs に接続します。

RFC 宛先ベースの接続をテストする場合は、この手順をスキップしてサンプルの RFC 宛先を使用できます。

作成した RFC 宛先に対して、次の操作を行います。

[Technical Settings] タブに移動して、[Service No.] フィールドの値が

443に設定されていることを確認します。これは、RFC 宛先が安全な通信に使用するポートです。[Logon & Security] タブに移動し、[SSL Certificate] フィールドで [DFAULT SSL Client (Standard)] オプションが設定されていることを確認します。

必要に応じて、プロキシを構成し、HTTP 圧縮を有効にして、Private Service Connect エンドポイントを指定します。

変更を保存します。

接続をテストするには、[Connection Test] をクリックします。

RFC 宛先で指定されたエンドポイントがGoogle Cloud サービスに対応し、サービスによってホストされる特定のリソースではないため、

404 Not Foundを含むレスポンスは許容され、想定されます。このようなレスポンスは、ターゲットの Google Cloudサービスに到達でき、ターゲット リソースが見つからなかったことを示します。

SAP GUI で、トランザクション コード

SM30を入力します。前のセクションで作成した

/GOOG/CLIENT_KEYテーブルで、[Name] フィールドの値をメモします。テーブル

/GOOG/SERVIC_MAPで、次のフィールド値を持つエントリを作成します。Google Cloud キー名 Google サービス名 RFC 宛先 CLIENT_KEY_TABLE_NAMEbigquery.googleapis.comBigQuery をターゲットとする RFC 宛先の名前を指定します。テスト目的でサンプル RFC 宛先を使用している場合は、 GOOG_BIGQUERYを指定します。CLIENT_KEY_TABLE_NAMEpubsub.googleapis.comPub/Sub をターゲットとする RFC 宛先の名前を指定します。テスト目的でサンプル RFC 宛先を使用している場合は、 GOOG_PUBSUBを指定します。CLIENT_KEY_TABLE_NAMEiamcredentials.googleapis.comIAM をターゲットとする RFC 宛先の名前を指定します。テスト目的でサンプル RFC 宛先を使用している場合は、 GOOG_IAMCREDENTIALSを指定します。CLIENT_KEY_TABLE_NAMEは、前の手順でメモしたクライアント キー名で置き換えます。

プロキシを構成する

RFC 宛先を使用して Google Cloudに接続する場合は、SAP ランドスケープで使用しているプロキシ サーバーを介して、BigQuery Connector for SAP から通信をルーティングできます。

プロキシ サーバーを使用しない場合や、SAP 環境にプロキシ サーバーがない場合は、この手順をスキップできます。

BigQuery Connector for SAP のプロキシ サーバーを構成するには、次の手順を完了します。

SAP GUI で、トランザクション コード

SM59を入力します。IAM をターゲットとする RFC 宛先を選択します。

[Technical Settings] タブに移動して、[HTTP Proxy Options] セクションのフィールドに値を入力します。

BigQuery をターゲットとする RFC 宛先で、前の手順を繰り返します。

HTTP 圧縮を有効にする

RFC 宛先を使用して Google Cloudに接続する場合は、HTTP 圧縮を有効にできます。

この機能を有効にしない場合は、この手順をスキップできます。

HTTP 圧縮を有効にするには、次の操作を行います。

SAP GUI で、トランザクション コード

SM59を入力します。BigQuery をターゲットとする RFC 宛先を選択します。

[Special Options] タブに移動します。

[HTTP Version] フィールドで [HTTP 1.1] を選択します。

[Compression] フィールドで、適切な値を選択します。

圧縮オプションの詳細については、SAP Note 1037677 - HTTP compression compresses certain documents only をご覧ください。

Private Service Connect エンドポイントを指定する

BigQuery Connector for SAP で Private Service Connect エンドポイントを使用して、BigQuery と IAM のプライベート使用を許可する場合は、 Google Cloud プロジェクトでこれらのエンドポイントを作成し、エンドポイントをそれぞれの RFC 宛先で指定する必要があります。

BigQuery Connector for SAP で、引き続きデフォルトのパブリック API エンドポイントを使用して BigQuery と IAM に接続する場合は、この手順をスキップします。

Private Service Connect エンドポイントを使用するように BigQuery Connector for SAP を構成するには、次の操作を行います。

SAP GUI で、トランザクション コード

SM59を入力します。BigQuery と IAM に新しい RFC 宛先が作成されていることを確認します。これらの RFC 宛先の作成方法については、RFC 宛先の構成をご覧ください。

BigQuery をターゲットとする RFC 宛先を選択し、次の操作を行います。

[Technical Settings] タブに移動します。

[Target Host] フィールドに、BigQuery にアクセスするために作成した Private Service Connect エンドポイントの名前を入力します。

[Logon and Security] タブに移動します。

[Service No.] フィールドに値

443が指定されていることを確認します。[SSL Certificate] フィールドで、[DFAULT SSL Client (Standard)] オプションが選択されていることを確認します。

IAM をターゲットとする RFC 宛先を選択し、次の操作を行います。

[Technical Settings] タブに移動します。

[Target Host] フィールドに、IAM にアクセスするために作成した Private Service Connect エンドポイントの名前を入力します。

[Logon and Security] タブに移動します。

[Service No.] フィールドに値

443が指定されていることを確認します。[SSL Certificate] フィールドで、[DFAULT SSL Client (Standard)] オプションが選択されていることを確認します。

Internet Communication Manager(ICM)で HTTP ポートと HTTPS ポートを検証する

VM メタデータは、HTTP ポート経由でのみアクセス可能なメタデータ サーバーに保存されます。そのため、VM メタデータにアクセスするには、HTTP ポートと HTTPS ポートが作成されてアクティブであることを検証する必要があります。

- SAP GUI で、トランザクション コード

SMICMを入力します。 - メニューバーで、[Goto] > [Services] をクリックします。 [Actv] 列の緑色のチェックマークは、HTTP ポートと HTTPS ポートが有効になっていることを示します。

HTTP ポートと HTTPS ポートの構成については、ICM の HTTP(S) 設定をご覧ください。

Google Cloud の認証と認可をテストする

Google Cloud の認証が正しく構成されていることは、アクセス トークンをリクエストして BigQuery データセットに関する情報を取得することで確認します。

SAP LT Replication Server ホスト VM からの Google Cloudの認証と認可をテストするには、次の操作を行います。

SAP LT Replication Server ホスト VM で、コマンドライン シェルを開きます。

sidadmユーザーに切り替えます。ホスト VM のメタデータ サーバーから最初のアクセス トークンをリクエストします。

curl "http://metadata.google.internal/computeMetadata/v1/instance/service-accounts/default/token" -H "Metadata-Flavor: Google"

メタデータ サーバーは、次の例のようなアクセス トークンを返します。ACCESS_TOKEN_STRING_1 は、次のステップでコマンドにコピーするアクセス トークン文字列です。

{"access_token":"ACCESS_TOKEN_STRING_1", "expires_in":3599,"token_type":"Bearer"}プレースホルダ値を置き換え、以下のコマンドを実行して、IAM API に 2 つ目のアクセス トークンをリクエストします。

Linux

curl --request POST \ "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" \ --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" \ --header "Accept: application/json" \ --header "Content-Type: application/json" \ --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" \ --compressedWindows

curl --request POST ` "https://iamcredentials.googleapis.com/v1/projects/-/serviceAccounts/SERVICE_ACCOUNT:generateAccessToken" ` --header "Authorization: Bearer ACCESS_TOKEN_STRING_1" ` --header "Accept: application/json" ` --header "Content-Type: application/json" ` --data "{"scope":["https://www.googleapis.com/auth/bigquery"],"lifetime":"300s"}" ` --compressed次のように置き換えます。

SERVICE_ACCOUNT: 前の手順で BigQuery Connector for SAP 用に作成したサービス アカウント。ACCESS_TOKEN_STRING_1: 前のステップで取得した最初のアクセス トークン文字列

IAM API は、次の例に示すように 2 つ目のアクセス トークン ACCESS_TOKEN_STRING_2 を返します。次に、この 2 つ目のトークン文字列を BigQuery API へのリクエストにコピーします。

{"access_token":"ACCESS_TOKEN_STRING_2","expires_in":3599,"token_type":"Bearer"}プレースホルダの値を置き換えてから次のコマンドを発行して、BigQuery データセットに関する情報を取得します。

Linux

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" \ -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

Windows

curl "https://bigquery.googleapis.com/bigquery/v2/projects/PROJECT_ID/datasets/DATASET_NAME" ` -H "Accept: application/json" -H "Authorization: Bearer ACCESS_TOKEN_STRING_2"

次のように置き換えます。

PROJECT_ID: BigQuery データセットを含むプロジェクトの ID。DATASET_NAME: BigQuery で定義されているターゲット データセットの名前。ACCESS_TOKEN_STRING_2: 前の手順で IAM API によって返されたアクセス トークン文字列。

Google Cloud 認証が正しく構成されている場合は、データセットに関する情報が返されます。

正しく構成されていない場合は、BigQuery Connector for SAP のトラブルシューティングをご覧ください。