Google Cloud アーキテクチャ フレームワークのこのドキュメントでは、ロギングと検出制御を実装するためのベスト プラクティスについて説明します。

検出制御では、テレメトリーを使用して構成ミス、脆弱性、クラウド環境に潜む不正アクティビティを検出します。 Google Cloudを使用すると、環境に合わせてモニタリングと検出制御を作成できます。このセクションでは、こうした追加機能と推奨事項について説明します。

ネットワーク パフォーマンスをモニタリングする

Network Intelligence Center では、ネットワーク トポロジとアーキテクチャのパフォーマンスを視覚的に確認できます。ネットワーク パフォーマンスに関する詳細な分析情報を取得し、それを使用してサービスに対するボトルネックを排除することで、デプロイを最適化できます。接続テストでは、ネットワーク パスに適用されるファイアウォール ルールとポリシーに関する分析情報が提供されます。

データの引き出しをモニタリングし、防ぎます。

データの引き出しは、組織にとって主要な懸念事項です。通常、データの引き出しは、認可された人物が安全なシステムからデータを抽出し、そのデータを認められていない関係者と共有する場合や、安全でないシステムに移動させる場合に発生します。

Google Cloud には、データの引き出しの検出と防止に役立つ複数の機能とツールが用意されています。詳細については、データ漏洩の防止をご覧ください。

モニタリングを一元管理する

Security Command Center を使用すると、 Google Cloud にあるリソースとそのセキュリティの状態を可視化できます。脅威の阻止、検出、対応に役立ちます。具体的には、仮想マシン、ネットワーク、アプリケーション、ストレージ バケットのセキュリティ構成ミスを特定に使用できる一元化されたダッシュボードを提供します。これにより、ビジネス上の損害や損失が発生する前に、こうした問題に対処できます。Security Command Center に組み込まれている機能により、Cloud Logging セキュリティ ログ内の不審なアクティビティや、仮想マシンの不正使用を明らかにできます。

実行可能な推奨事項の実施や、ログを SIEM システムにエクスポートして詳細な調査を行うことで、脅威に対応できます。Google Cloudで SIEM システムを使用する方法については、 Google Cloudでのセキュリティ ログ分析をご覧ください。

Security Command Center には、インフラストラクチャのセキュリティ分析に役立つ複数の検出機能も用意されています。これらの検出機能には次の機能が含まれます。

Google Cloud Armor ログなどの他の Google Cloud サービスでも、Security Command Center に表示する検出結果を確認できます。

ワークロードに必要なサービスを有効にして、重要なデータをモニタリングして分析するだけです。 サービスのロギングの有効化について詳しくは、 Google Cloudのセキュリティ ログ分析のログを有効にするセクションをご覧ください。

脅威をモニタリングする

Event Threat Detection は、ログストリーム内の脅威を検出する Security Command Center Premium のオプションのマネージド サービスです。Event Threat Detection を使用すると、リスクが高く被害が大きい脅威(マルウェア、クリプトマイニング、Google Cloud リソースへの不正アクセス、DDoS 攻撃、ブルート フォース SSH 攻撃など)を検出できます。ツールの機能を使用して大量のログデータから情報を抽出することにより、セキュリティ チームはリスクの高いインシデントをすみやかに識別して修復に専念できます。

組織内の不正使用された可能性のあるユーザー アカウントを検出するには、Sensitive Actions Cloud Platform ログを使用して、機密性の高い操作がいつ実行されたかを特定し、有効なユーザーが有効な目的のためにその操作を実行したことを確認します。機密性の高い操作とは、悪意のある人物が行動をとると、ビジネスに損害を与える可能性がある、高い権限を持つ役割の追加などの操作です。Cloud Logging を使用して、Sensitive Actions Cloud Platform ログを表示、モニタリング、クエリします。また、Sensitive Actions Service を使用して、機密情報に関する操作のログエントリを表示することもできます。これは、Security Command Center Premium の組み込みサービスです。

Google Security Operations では、すべてのセキュリティ データを 1 か所に保存して分析できます。攻撃の全体像を把握するため、Google SecOps では、ログを共通のモデルにマッピングして拡充した後、タイムラインにリンクできます。さらに、Google SecOps を使用して検出ルールを作成し、セキュリティ侵害インジケーター(IoC)の一致率を設定して、脅威探査アクティビティを実行できます。検出ルールは YARA-L 言語で記述します。YARA-L の脅威検出ルールの例については、Community Security Analytics(CSA)リポジトリをご覧ください。独自のルールを作成するだけでなく、Google SecOps のキュレーションされた検出機能を活用できます。キュレーションされた検出機能には、脅威の識別に役立つ、事前定義された一連のマネージド YARA-L ルールがあります。

セキュリティ分析、監査、調査のためにログを一元化する際のもう一つのオプションは、BigQuery を使用することです。BigQuery では、SQL クエリ(CSA リポジトリ内のクエリなど)を使用し、一般的な脅威や構成ミスをモニタリングして、権限の変更、プロビジョニング アクティビティ、ワークロードの使用状況、データアクセス、ネットワーク アクティビティを分析します。設定から分析までの BigQuery のセキュリティ ログ分析について詳しくは、 Google Cloudのセキュリティ ログ分析をご覧ください。

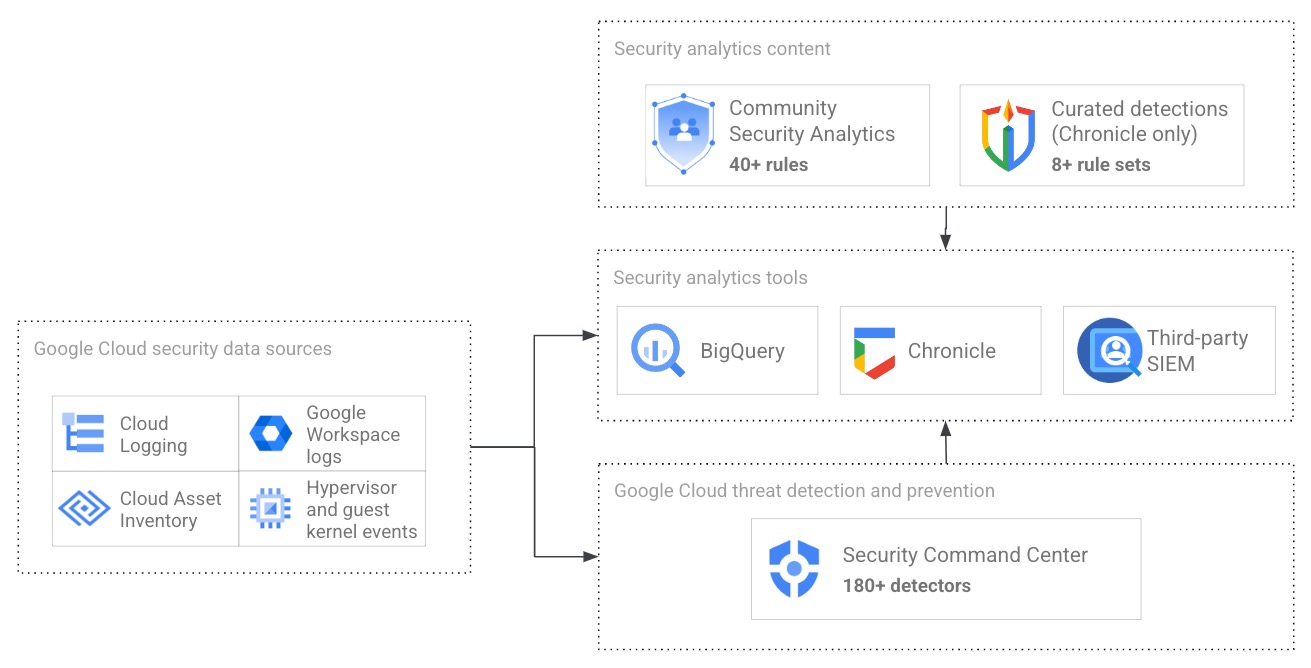

次の図は、Security Command Center の組み込みの脅威検出機能と、BigQuery、Google Security Operations、またはサードパーティの SIEM で行う脅威検出の両方を使用して、モニタリングを一元化する方法を示しています。

図に示すように、モニタリングする必要があるさまざまなセキュリティ データソースが存在します。これらのデータソースには、Cloud Logging のログ、Cloud Asset Inventory のアセット変更、Google Workspace のログ、ハイパーバイザまたはゲストカーネルのイベントが含まれます。この図は、Security Command Center を使用してこれらのデータソースをモニタリングできることを示しています。Security Command Center で適切な機能と脅威検出機能を有効にしている場合、このモニタリングは自動的に行われます。また、この図は、セキュリティ データと Security Command Center の検出結果を BigQuery、Google Security Operations、サードパーティの SIEM などの分析ツールにエクスポートして、脅威をモニタリングできることも示しています。この図は、分析ツールにおいて、CSA で利用できるクエリやルールを使用して拡張することで、さらなる分析と調査を実施できることを示しています。

次のステップ

以下のリソースで、ロギングと検出についての詳細を確認する。