Looker とデータベース間の強力な暗号化を実現するには、トンネル サーバーまたはデータベース サーバー自体への SSH トンネルを作成します。

Google BigQuery や Amazon Athena データベースなど、単一のホストアドレスがないデータベースでは SSH トンネルを使用できません。BigQuery と Athena のユーザーはここに記載の手順をスキップして、直接データベースの構成に進んでください。

ステップ 1: トンネルを終端するホストを選択する

データベースの SSH トンネル アクセスを設定するには、まず、トンネルの終端に使用するホストを選択します。トンネルは、データベース ホスト自体、または別のホスト(トンネル サーバー)上で終了できます。

データベース サーバーの使用

データベースで終端すると、シンプルになるという利点があります。ホストが 1 つ少ないため、追加のマシンとそれに関連する費用がかかりません。欠点は、データベース サーバーがインターネットから直接アクセスできない保護されたネットワーク上に置かれる可能性があることです。

トンネル サーバーの使用

別のサーバーでトンネルを終端すると、インターネットからデータベース サーバーにアクセスできないという利点が得られます。トンネル サーバーが不正使用された場合でも、データベース サーバーからは一歩距離があります。トンネル サーバーでは、重要でないソフトウェアやユーザーをすべて削除し、IDS などのツールで注意深く監視することをおすすめします。

トンネル サーバーには、次の条件を満たす Unix / Linux ホストを指定できます。

- インターネットから SSH 経由でアクセスできる

- データベースにアクセスできる

ステップ 2: IP 許可リストを作成する

2 番目のステップでは、ネットワーク トラフィックが SSH(通常は TCP ポート 22)を使用して、トンネル サーバーかデータベース ホストに到達できるようにします。

Looker インスタンスがホストされているリージョンの各 IP アドレスからのネットワーク トラフィックを許可します。デフォルトでは米国となっています。

Google Cloud ホスト型のインスタンス

Looker ホスト型のインスタンスは、デフォルトで Google Cloud でホストされます。Google Cloud でホストされるインスタンスについては、自分のリージョンに合致する IP アドレスを許可リストに追加します。

Google Cloud でホストされているインスタンスの IP アドレスの一覧表は、ここをクリックしてご確認ください

米国、サウスカロライナ州モンクスコーナー(us-east1)

34.75.58.12335.196.30.11035.243.254.16634.111.239.10235.237.174.1734.73.200.23535.237.168.216

米国、北バージニア地方アッシュバーン(us-east4)

35.221.30.17735.245.82.7335.194.74.18535.245.177.11234.86.118.23934.86.52.18835.221.3.16335.245.211.10934.86.136.19034.86.214.22635.221.62.21834.86.34.13535.236.240.16834.150.212.934.150.174.5434.85.200.21734.145.147.14635.245.20.1634.145.139.2234.150.217.2035.199.35.17635.245.72.3535.236.220.22534.150.180.9434.85.187.175

米国、アイオワ州カウンシル ブラフス(us-central1)

34.69.207.17634.70.128.7435.239.118.197104.154.21.23135.192.130.12635.184.100.5134.172.2.22734.71.191.21034.173.109.50

米国、オレゴン州ダラス(us-west1)

34.82.120.2535.247.5.9935.197.64.5735.233.172.2335.233.249.16035.247.55.3335.247.117.035.247.61.15134.82.193.21535.233.222.22634.83.94.15135.203.184.4834.83.138.10535.197.35.18834.127.116.8534.145.90.8334.127.41.19934.82.57.22535.197.66.24434.105.127.12235.233.191.8434.145.93.130

米国カリフォルニア州ロサンゼルス(us-west2)

35.236.22.7735.235.83.17735.236.51.71

カナダ、ケベック州モントリオール(northamerica-northeast1)

35.234.253.10335.203.46.25534.152.60.21035.234.252.15035.203.0.635.203.96.235

イギリス、ロンドン(europe-west2)

35.189.94.10535.246.36.6735.234.140.7734.142.77.1834.105.131.13334.89.54.8434.89.124.13934.89.25.534.105.209.4434.105.181.13335.242.138.13334.105.219.15434.89.127.5135.246.10.20635.189.111.17335.197.222.22034.105.198.15135.246.117.5834.142.123.9634.105.176.20935.189.95.16734.89.55.235.197.199.2035.242.174.15834.89.3.120

ドイツ、フランクフルト(europe-west3)

34.159.224.18734.159.10.5934.159.72.7735.242.243.25534.159.247.21135.198.128.12634.89.159.13834.159.253.10334.159.244.43

インド、ムンバイ(asia-south1)

34.93.221.13735.244.24.19835.244.52.179

オランダ、エームスハーヴェン(europe-west4)

35.204.118.2835.204.216.734.90.52.19135.204.176.2934.90.199.9534.90.145.226

台湾、彰化県(asia-east1)

104.199.206.20934.80.173.21235.185.137.114

日本、東京(asia-northeast1)

34.85.3.19834.146.68.20334.84.4.21835.200.82.7234.84.163.2734.85.31.212

シンガポール、ジュロンウェスト(asia-southeast1)

34.143.210.11634.143.132.20634.87.134.20235.197.143.535.247.186.6834.142.215.2635.198.246.81

インドネシア、ジャカルタ(asia-southeast2)

34.101.158.8834.101.157.23834.101.184.52

オーストラリア、シドニー(australia-southeast1)

34.87.195.3634.116.85.14034.151.78.4835.189.13.2935.189.9.8135.244.68.217

ブラジル、サンパウロ州オザスコ(southamerica-east1)

34.151.199.20135.199.122.1934.95.180.12234.95.168.3834.151.235.24134.95.181.19

Amazon Elastic Kubernetes Service(Amazon EKS)でホストされるインスタンス

Amazon EKSでホストされるインスタンスについては、自分のリージョンに合致するIPアドレスを許可リストに追加します。Amazon EKS でホストされているインスタンスの IP アドレスの一覧表は、ここをクリックしてご確認ください

米国東部(北バージニア)(us-east-1)

18.210.137.13054.204.171.25350.17.192.8754.92.246.22375.101.147.9718.235.225.16352.55.239.16652.86.109.6854.159.176.1993.230.52.22054.211.95.15052.55.10.236184.73.10.8552.203.92.11452.3.47.18952.7.255.5454.196.92.552.204.125.24434.200.64.24318.206.32.25454.157.231.7654.162.175.24454.80.5.1735.168.173.23852.44.187.2218.213.96.4023.22.133.20634.239.90.16934.236.92.873.220.81.24154.197.142.23834.200.121.563.83.72.4154.159.42.1443.229.81.10134.225.255.22054.162.193.16534.235.77.1173.233.169.6354.87.86.11318.208.86.2952.44.90.201

米国東部(オハイオ)(us-east-2)

3.135.171.2918.188.208.2313.143.85.223

米国西部(オレゴン)(us-west-2)

44.237.129.3254.184.191.25035.81.99.30

カナダ(中央)(ca-central-1)

52.60.157.6135.182.169.2552.60.59.12835.182.207.12815.222.172.643.97.27.5135.183.191.13315.222.86.12352.60.52.14

ヨーロッパ(アイルランド)(eu-west-1)

54.74.243.24654.195.216.9554.170.208.6752.49.220.10352.31.69.11734.243.112.7652.210.85.11052.30.198.16334.249.159.11252.19.248.17654.220.245.17154.247.22.227176.34.116.19754.155.205.15952.16.81.13954.75.200.18834.248.52.454.228.110.3234.248.104.9854.216.117.22552.50.172.40

ヨーロッパ(フランクフルト)(eu-central-1)

18.157.231.10818.157.207.3318.157.64.19818.198.116.1333.121.148.1783.126.54.154

アジア太平洋(東京)(ap-northeast-1)

54.250.91.5713.112.30.11054.92.76.241

アジア太平洋(シドニー)(ap-southeast-2)

13.238.132.1743.105.238.713.105.113.36

南アメリカ(サンパウロ)(sa-east-1)

54.232.58.18154.232.58.98177.71.134.208

Microsoft Azureでホストされるインスタンス

Azure でホストされているインスタンスの場合は、リージョンに一致する IP アドレスを許可リストに追加します。レガシーホスティング

2020年7月7日より前に作成され、AWSでホストされているすべてのインスタンスでは、以下のIPアドレスを使用してください。従来のホスティング向けの IP アドレスの全一覧についてはこちらをクリックしてください。

米国(AWSデフォルト)

54.208.10.16754.209.116.19152.1.5.22852.1.157.15654.83.113.5

カナダ

99.79.117.12735.182.216.56

アジア

52.68.85.4052.68.108.109

アイルランド

52.16.163.15152.16.174.170

ドイツ

18.196.243.9418.184.246.171

オーストラリア

52.65.128.17052.65.124.87

南アメリカ

52.67.8.10354.233.74.59

ステップ 3: SSH トンネリング

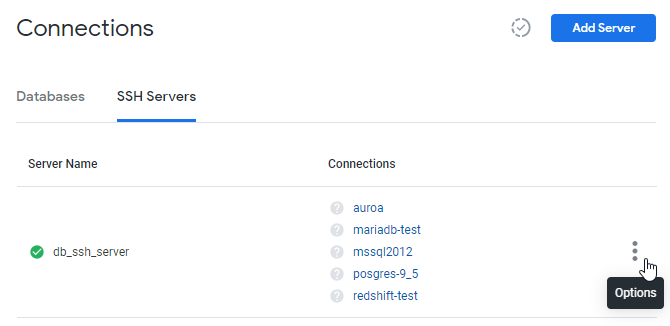

[SSH Servers] タブが有効になっている場合は、このページの手順で Looker に SSH サーバー構成情報を追加します。

[SSH Server] オプションは、インスタンスが Kubernetes インフラストラクチャにデプロイされており、Looker インスタンスに SSH サーバー設定情報を追加する機能が有効になっている場合に限り利用できます。Looker インスタンスでこのオプションが有効になっておらず、有効にしたい場合は、Looker のアカウントマネージャーに連絡するか、Looker のヘルプセンターでサポート リクエストを上げてください。

Looker の [Admin] セクションの [Connections] ページで、[SSH Server] タブをクリックします。

[Add Server] をクリックします。Looker に [Add SSH Server] ページが表示されます。

- SSH サーバー構成の名前を入力します。

- [Download Key] をクリックして、公開鍵をテキスト ファイルにダウンロードします。この公開鍵は、後で SSH サーバーの承認済み鍵ファイルに追加する必要があるので、必ず保存してください。

- Looker が SSH サーバーに接続する際に使用するユーザー名を入力します。

- SSH サーバーの IP アドレスまたはホスト名を入力します。

- SSH サーバーへの接続に使用するポート番号を入力します。

ステップ 4: トンネルホストを準備する

公開鍵を authorized_keys ファイルに追加する

SSH トンネル セッションを認証するために、Looker は一意の公開鍵を要求します(Looker ではパスワードによるログインはサポートされていません)。[SSH Server] タブがインスタンスで有効になっている場合は、SSH の構成情報を入力する際に [Download Key] ボタンをクリックして公開鍵をテキストファイルにダウンロードできます。Looker アナリストの支援を受けて SSH トンネルを構成する場合、Looker アナリストが一意の公開鍵を提供します。

looker ユーザーを作成して Looker の .ssh/authorized_keys ファイルに Looker 公開鍵を追加し、ホスト(データベース サーバーかトンネル サーバーのいずれか)を準備する必要があります。手順は次のとおりです。

コマンドラインで、

lookerという名前のグループを作成します。sudo groupadd lookerユーザー

lookerとそのホーム ディレクトリを作成します。sudo useradd -m -g looker lookerlookerユーザーに切り替えます。sudo su - looker.sshディレクトリを作成します。mkdir ~/.ssh権限を設定します。

chmod 700 ~/.ssh.sshディレクトリに移動します。cd ~/.sshauthorized_keysファイルを作成します。touch authorized_keys権限を設定します。

chmod 600 authorized_keys

任意のテキスト エディタを使用して、Looker アナリストから提供された SSH 認証鍵を authorized_keys ファイルに追加します。キーはすべて 1 行にする必要があります。メールからキーを取得する際、メール クライアントが改行を挿入することがあります。これを削除しないと SSH トンネルを確立できません。

sshd_config ファイルに ssh-rsa を追加する

OpenSSH はデフォルトで ssh-rsa を無効にしているため、SSH トンネルの設定時にエラーが発生する可能性があります。この問題を解決するには、サーバーの受け入れアルゴリズムのリストに ssh-rsa を追加します。手順は次のとおりです。

sshd_configファイルを編集します。これは通常、~/etc/ssh/sshd_configにあります。次のコードを

sshd_configファイルに追加します。HostKeyAlgorithms +ssh-rsa PubKeyAcceptedAlgorithms +ssh-rsa

トンネルのセキュリティに関する注意事項

データベース サーバーで SSH トンネルが終端すると、Looker からの接続がデータベース サーバー上のローカル接続として表示されます。したがって、MySQL などのデータベース プラットフォームに組み込まれた接続ベースのセキュリティ メカニズムは無効になります。たとえば、ローカル アクセス権がパスワードなしで root ユーザーに付与されることがよくあります。

デフォルトでは、SSH アクセスを開くとすべてのポートが転送され、Looker と SSH トンネルを終端するデータベース ホスト間のファイアウォールが回避されます。このセキュリティ リスクは許容できないものと考えられます。このポート転送とトンネル サーバーへのログイン機能は、Looker 公開鍵の .ssh/authorized_keys エントリを適切に構成することで制御できます。

たとえば、authorized_keys ファイルの Looker SSH 認証鍵の前に次のテキストを追加できます。このテキストは環境に合わせてカスタマイズする必要があります。

no-pty,no-X11-forwarding,permitopen="localhost:3306",permitopen="localhost:3307",

command="/bin/echo Login Not Permitted"

例と詳細については、man ssh と man authorized_keys の Linux のドキュメントをご覧ください。

次のステップ

[SSH Server] タブがインスタンスで有効になっている場合は、[Add SSH Server] ページにもどって [Test & Request Fingerprint] をクリックし、SSH サーバーへの接続を確認します。新しい SSH 構成と、公開鍵のダウンロードまたは表示、SSH サーバー構成の一意のフィンガープリントの表示の各オプションが画面に表示されます。

次に、データベースの [Connection Settings] ページで次の操作を行います。

- [SSH Server] を有効にし、プルダウン リストから SSH サーバー構成を選択します。

- [Remote Host:Port] フィールドに、データベースの IP アドレスまたはホスト名とポート番号を入力します。

SSH トンネルを使用するデータベース接続では、[Remote Host:Port] フィールドにユーザー属性を適用できません。

Looker アナリストの支援を受けて SSH トンネルを構成する場合は、SSH トンネルをテストする準備ができていることを Looker アナリストに通知します。トンネルが確立されると、Looker アナリストは SSH トンネルの Looker 側のポート番号が通知されます。

次に、データベースの [Connection Settings] ページで次の操作を行います。

- [Remote Host] フィールドに「

localhost」と入力します。 - [Port] フィールドに、Looker アナリストから提供された SSH トンネルの Looker 側のポート番号を入力します。

データベースの [Connections] ページで [Verify SSL Cert] をオフにします。

Looker からデータベースに SSH トンネルを設定する場合は、SSL 証明書はサポートされません。代わりに、ステップ 4 で追加した SSH 認証鍵は、Looker とデータベース間の handshake セキュリティを提供します。