Questa pagina si applica ad Apigee e Apigee hybrid.

Visualizza la documentazione di

Apigee Edge.

![]()

Come ottenere una chiave API

L'esempio seguente spiega come ottenere una chiave API che puoi utilizzare per convalidare le chiamate API a un servizio di destinazione sottoposto a proxy tramite l'adattatore Apigee per Envoy.

1. Accedere ad Apigee

- Accedi alla UI Apigee.

- Seleziona la stessa organizzazione che hai utilizzato per il provisioning di Apigee Adapter for Envoy.

2. Creazione di uno sviluppatore

Puoi utilizzare uno sviluppatore esistente per i test o crearne uno nuovo nel seguente modo:

- Seleziona Pubblica > Sviluppatori nel menu di navigazione laterale.

- Fai clic su + Sviluppatore.

- Compila la finestra di dialogo per creare un nuovo sviluppatore. Puoi utilizzare qualsiasi nome/email dello sviluppatore che preferisci.

3. Creazione di un prodotto API

Segui l'esempio di creazione del prodotto riportato di seguito.

- Seleziona Pubblica > Prodotti API nel menu di navigazione laterale.

- Fai clic su +CREA.

- Compila la sezione Dettagli prodotto come segue. Nella tabella seguente sono menzionati solo i campi obbligatori:

Campo Valore Descrizione Nome httpbin-productIl nome univoco del prodotto API. Nome visualizzato httpbin productIl nome descrittivo che vuoi visualizzare nell'interfaccia utente o in altri contesti di visualizzazione. Accesso PublicAi fini di questo esempio, Pubblico è una buona scelta. - Nella sezione Operazioni, fai clic su +AGGIUNGI UN'OPERAZIONE.

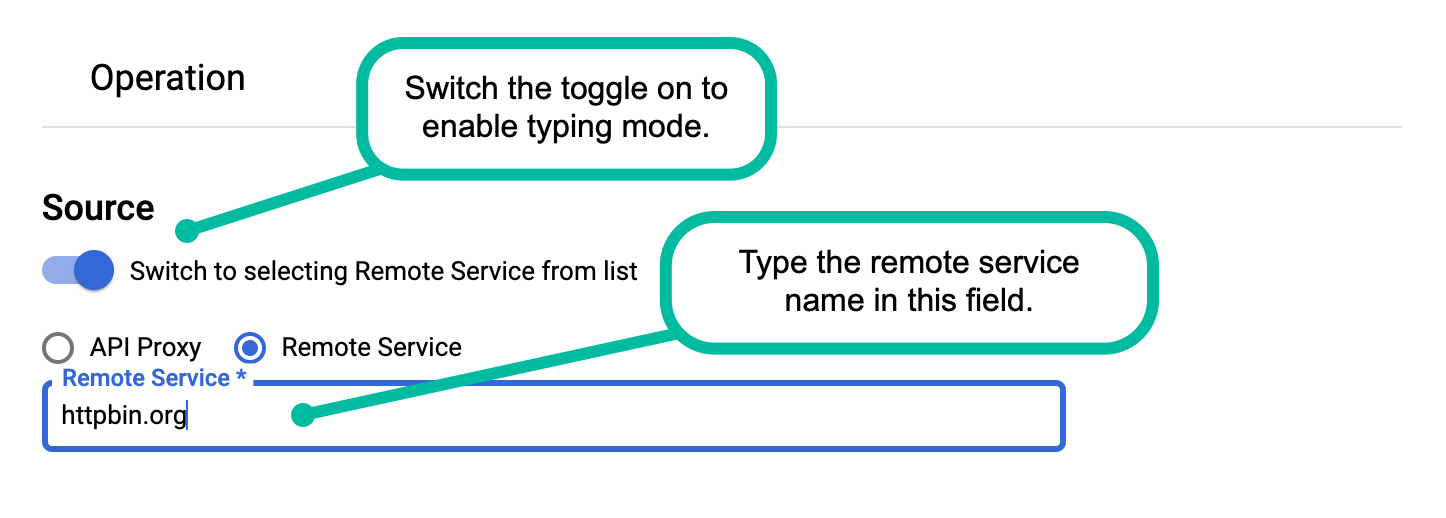

- Nella sezione Origine, seleziona Servizio remoto.

- Attiva/disattiva l'opzione Origine per digitare manualmente il nome di un servizio remoto nel campo Servizio remoto.

- Nel campo Servizio remoto, inserisci il nome di un servizio remoto. Si tratta di un servizio di destinazione a cui l'adattatore

inoltra le richieste HTTP in entrata. A scopo di test, utilizza

httpbin.orgohttpbin.default.svc.cluster.localcon Kubernetes.

- Nella sezione Operazione, inserisci

/per il percorso. Per informazioni sulle opzioni di percorso, vedi Configurazione dei percorsi delle risorse. - Fai clic su SALVA per salvare l'operazione.

- Fai clic su SALVA per salvare il prodotto API.

Per saperne di più, consulta Gestione dei prodotti API.

4. Creazione di un'app sviluppatore

L'app per sviluppatori contiene la chiave API necessaria per effettuare chiamate proxy API tramite l'adattatore.

- Seleziona Pubblica app nel menu di navigazione laterale.

- Fai clic su + App.

- Compila la sezione Dettagli app come segue. Nella tabella seguente sono menzionati solo i campi obbligatori:

- Nella sezione Credenziali, fai clic su + Aggiungi prodotto e seleziona il prodotto che hai appena configurato: httpbin-product.

- Fai clic su Crea.

- In Credenziali, fai clic su Mostra accanto a Chiave.

- Copia il valore della chiave consumer. Questo valore è la chiave API

che utilizzerai per effettuare chiamate API al servizio

httpbintramite l'adattatore Apigee per Envoy.

| Nome | httpbin-app

|

| Developer | Seleziona lo sviluppatore che hai creato in precedenza o scegli uno sviluppatore qualsiasi dall'elenco. |

Utilizzo dell'autenticazione basata su JWT

Puoi utilizzare un token JWT per effettuare chiamate proxy API autenticate anziché utilizzare una chiave API. Questa

sezione spiega come utilizzare il comando apigee-remote-service-cli token per

creare, esaminare e ruotare i token JWT. Per un ambiente ibrido Apigee, puoi utilizzare

questo comando per creare il secret Kubernetes che contiene i JWT.

Panoramica

La verifica e l'autenticazione JWT vengono gestite da Envoy utilizzando il relativo filtro di autenticazione JWT.

Una volta autenticato, il filtro Envoy ext-authz invia le intestazioni della richiesta e il JWT a

apigee-remote-service-envoy. Confronta le rivendicazioni api_product_list e scope del JWT

con i prodotti API Apigee per autorizzarlo rispetto alla destinazione della richiesta.

Creazione di token JWT Apigee

I token JWT Apigee possono essere creati utilizzando l'interfaccia a riga di comando:

apigee-remote-service-cli token create -c config.yaml --id $KEY --secret $SECRET

oppure utilizzando l'endpoint del token OAuth standard. Esempio di curl:

curl https://org-env.apigee.net/remote-token/token -d '{"client_id":"myclientid","client_secret":"myclientsecret","grant_type":"client_credentials"}' -H "Content-type: application/json"Utilizzo del token JWT

Una volta ottenuto il token, devi semplicemente passarlo a Envoy nell'intestazione Authorization. Esempio:

curl localhost:8080/httpbin/headers -i -H "Authorization:Bearer $TOKEN"

Errore del token JWT

Rifiuto di Envoy

Se Envoy rifiuta il token, potresti visualizzare un messaggio simile al seguente:

Jwks remote fetch has failed

In questo caso, assicurati che la configurazione di Envoy contenga un URI valido nella

sezione remote_jwks, che sia raggiungibile da Envoy e di aver impostato correttamente

i certificati durante l'installazione del proxy Apigee. Dovresti essere in grado

di chiamare l'URI direttamente con una chiamata GET e ricevere una risposta JSON valida.

Esempio:

curl https://myorg-eval-test.apigee.net/remote-service/certs

Altri messaggi di Envoy potrebbero avere il seguente aspetto:

- "Audiences in Jwt are not allowed"

- "Jwt issuer is not configured" (Jwt issuer non è configurato)

Questi provengono dai requisiti della configurazione di Envoy che potresti dover modificare.

Ispezionare un token

Puoi utilizzare la CLI per esaminare il token. Esempio

apigee-remote-service-cli -c config.yaml token inspect -f path/to/file

o

apigee-remote-service-cli -c config.yaml token inspect <<< $TOKEN

Debug

Vedi Chiave API valida non riuscita.Utilizzo del tuo provider di identità

Per impostazione predefinita, l'adattatore Apigee per Envoy utilizza il proxy API remote-token come servizio di identity provider per autenticare le applicazioni client e fornire token JWT in base al tipo di concessione delle credenziali client OAuth 2.0. In alcuni

casi, tuttavia, potresti non essere in grado di utilizzare il proxy remote-token.

Se devi utilizzare un provider di identità diverso da quello fornito da Apigee, puoi configurare

l'adattatore per utilizzare un altro provider di identità. Per informazioni dettagliate su questo caso d'uso del provider di identità non Apigee e sulla configurazione richiesta, consulta questo articolo della community Apigee:

Utilizzare il proprio provider di identità con l'adattatore Apigee Envoy.

Logging

Puoi regolare il livello di logging nel servizio $REMOTE_SERVICE_HOME/apigee-remote-service-envoy. Tutti i log vengono inviati a stderr.

| Elemento | Obbligatorio | Descrizione |

|---|---|---|

| -l, --log-level | Livelli validi: debug, info, warn, error. | Regola il livello di logging. Valore predefinito: info |

| -j, --json-log | Emette l'output del log come record JSON. |

Envoy fornisce la registrazione. Per saperne di più, consulta i seguenti link alla documentazione di Envoy:

Modifica del nome secret della policy

Un secret Kubernetes di cui è stato eseguito il deployment nel cluster contiene le credenziali necessarie all'adattatore

per autenticare la comunicazione con il proxy del servizio remoto. Questo secret richiede un

punto di montaggio del volume, che è configurabile. Per impostazione predefinita, il punto di montaggio è /policy-secret.

Per modificare il punto di montaggio:

- Esegui questo comando:

$REMOTE_SERVICE_HOME/apigee-remote-service-envoy --policy-secret '/new-mount_point_name

Ad esempio:

$REMOTE_SERVICE_HOME/apigee-remote-service-envoy --policy-secret '/my-mount-point

- Apri

$CLI_HOME/samples/apigee-envoy-adapter.yamlin un editor. - Modifica il nome del punto di montaggio con il nuovo nome:

volumeMounts: - mountPath: /config name: apigee-remote-service-envoy readOnly: true - mountPath: /opt/apigee/tls name: tls-volume readOnly: true - mountPath: /my-mount-point name: policy-secret readOnly: true - Salva il file e applicalo al mesh di servizi:

kubectl apply -f $REMOTE_SERVICE_HOME/samples/apigee-envoy-adapter.yaml

Utilizzo di un proxy di rete

Un proxy HTTP può essere inserito utilizzando le variabili di ambiente HTTP_PROXY e HTTPS_PROXY nell'ambiente del binario apigee-remote-service-envoy. Quando le utilizzi, puoi utilizzare anche la variabile di ambiente NO_PROXY per escludere host specifici dall'invio tramite il proxy.

HTTP_PROXY=http://[user]:[pass]@[proxy_ip]:[proxy_port] HTTPS_PROXY=http://[user]:[pass]@[proxy_ip]:[proxy_port] NO_PROXY=127.0.0.1,localhost

Ricorda che il proxy deve essere raggiungibile da apigee-remote-service-envoy.

Informazioni su metriche e analisi

Un endpoint delle metriche Prometheus è disponibile all'indirizzo :5001/metrics. Puoi configurare

questo numero di porta. Vedi File di configurazione.

Analisi di Envoy

I seguenti link forniscono informazioni sull'ottenimento dei dati di analisi del proxy Envoy:

Analisi Istio

I seguenti link forniscono informazioni sull'ottenimento dei dati di analisi del proxy Envoy:

Apigee Analytics

Apigee Remote Service for Envoy invia le statistiche delle richieste ad Apigee per l'elaborazione delle analisi. Apigee segnala queste richieste con il nome del prodotto API associato.

Per informazioni su Apigee Analytics, consulta la panoramica dei servizi di analisi.

Supporto dell'ambiente multi-tenant

Ora puoi abilitare l'adattatore per gestire più ambienti in un'organizzazione Apigee. Questa funzionalità ti consente di utilizzare un adattatore Apigee per Envoy associato a un'organizzazione Apigee per gestire più ambienti. Prima di questa modifica, un adattatore era sempre associato a un ambiente Apigee.

Per configurare il supporto di più ambienti, modifica

il valore di tenant:env_name in "*" nel file config.yaml. Ad esempio:

- Apri il file

config.yamlin un editor. - Modifica il valore di

tenant.env_namein"*". Ad esempio:apiVersion: v1 kind: ConfigMap metadata: name: apigee-remote-service-envoy namespace: apigee data: config.yaml: | tenant: remote_service_api: https://apitest.mydomain.net/remote-service org_name: my-org env_name: "*"" allow_unverified_ssl_cert: true analytics: collection_interval: 10s auth: jwt_provider_key: https://apitest.mydomain.net/remote-token/token - Salva il file.

- Applica il file:

kubectl apply -f $CLI_HOME/config.yaml

Quando configuri la modalità multi-ambiente, devi anche configurare Envoy per inviare un valore di ambiente appropriato

all'adattatore aggiungendo i seguenti metadati nella sezione

virtual_hosts:routes del file envoy-config.yaml. Ad esempio:

- Genera il file

envoy-config.yamlutilizzando la CLI. Ad esempio:$CLI_HOME/apigee-remote-service-cli samples create \ -t envoy-1.16 -c ./config.yaml --out myconfigs

- Apri il file generato (si chiama

envoy-config.yaml). - Aggiungi i seguenti metadati nella sezione

virtual_hostoroutesdel file:typed_per_filter_config: envoy.filters.http.ext_authz: "@type": type.googleapis.com/envoy.extensions.filters.http.ext_authz.v3.ExtAuthzPerRoute check_settings: context_extensions: apigee_environment: testL'esempio seguente illustra la configurazione di un

virtual_hostcon più route definite, in cui ogni route invia il traffico a un ambiente specifico:filter_chains: - filters: - name: envoy.filters.network.http_connection_manager typed_config: "@type": type.googleapis.com/envoy.extensions.filters.network.http_connection_manager.v3.HttpConnectionManager stat_prefix: ingress_http route_config: virtual_hosts: - name: default domains: "*" routes: - match: { prefix: /test } route: cluster: httpbin typed_per_filter_config: envoy.filters.http.ext_authz: "@type": type.googleapis.com/envoy.extensions.filters.http.ext_authz.v3.ExtAuthzPerRoute check_settings: context_extensions: apigee_environment: test - match: { prefix: /prod } route: cluster: httpbin typed_per_filter_config: envoy.filters.http.ext_authz: "@type": type.googleapis.com/envoy.extensions.filters.http.ext_authz.v3.ExtAuthzPerRoute check_settings: context_extensions: apigee_environment: prod - Ripeti l'ultimo passaggio per aggiungere altri ambienti in base alle necessità.

- Salva il file e applicalo.

Acquisizione dei dati per i report personalizzati

L'adattatore supporta il trasferimento dei metadati Envoy alla funzionalità di acquisizione dei dati di Apigee, che invia i dati acquisiti nelle variabili specificate ad Apigee Analytics per l'utilizzo nei report personalizzati. Questa funzionalità offre una funzionalità simile al criterio di acquisizione dei dati di Apigee.

Per utilizzare questa funzionalità:

- Crea una risorsa REST Data Collector.

- Definisci le variabili di acquisizione dei dati utilizzando l'API Apigee datacollectors.

- Se non l'hai ancora fatto, genera il file

envoy-config.yamlutilizzando la CLI. Ad esempio:$CLI_HOME/apigee-remote-service-cli samples create \ -t envoy-1.16 -c ./config.yaml --out myconfigs

- Apri il file generato (denominato

envoy-config.yaml). - Utilizza un filtro Envoy per impostare i valori delle variabili personalizzate nello spazio dei nomi

envoy.filters.http.apigee.datacapture. Ad esempio, puoi utilizzare un filtro Intestazione a metadati o un filtro Lua. Per saperne di più su questi filtri, consulta Header-To-Metadata e Lua.I nomi delle variabili personalizzate devono essere formattati come

dc.XXXXX.Esempio di filtro da intestazione a metadati:

- name: envoy.filters.http.header_to_metadata typed_config: "@type": type.googleapis.com/envoy.extensions.filters.http.header_to_metadata.v3.Config request_rules: - header: "Host" on_header_present: metadata_namespace: envoy.filters.http.apigee.datacapture key: dc.host # host (without the prefix) also works type: STRING remove: falseEsempio di filtro Lua:

- name: envoy.filters.http.lua typed_config: "@type": type.googleapis.com/envoy.extensions.filters.http.lua.v3.Lua inline_code: | function envoy_on_request(request_handle) metadata = request_handle:streamInfo():dynamicMetadata() metadata:set("envoy.filters.http.apigee.datacapture", "dc.test", "A test string.") end - Aggiungi il filtro che preferisci al file. Vedi gli esempi qui sotto.

- Salva il file e applicalo.

Configurazione di mTLS tra l'adattatore e il runtime Apigee

Puoi fornire i certificati TLS lato client nella sezione tenant del file config.yaml dell'adattatore per utilizzare mTLS tra l'adattatore e il runtime Apigee. Questa

modifica si applica a tutte le piattaforme Apigee supportate. Consente inoltre mTLS per l'analisi

per la piattaforma Apigee Edge for Private Cloud. Ad esempio:

tenant:

tls:

ca_file: path/ca.pem

cert_file: path/cert.pem

key_file: path/key.pem

allow_unverified_ssl_cert: false