Diese Seite gilt für Apigee und Apigee Hybrid.

Viele Organisationen möchten Apigee in ihre SIEM-Lösungen (Security Information and Event Management) einbinden. Diese Integration ermöglicht die wertvolle Korrelation von Apigee-Daten mit anderen Netzwerk- und Sicherheitsproduktprotokollen, was eine erweiterte Bedrohungserkennung, umfassende Protokollierung und Compliance-Berichte ermöglicht. In diesem Dokument werden verschiedene Integrationsansätze erläutert, die auf Szenarien mit und ohne das Add-on Erweiterte API-Sicherheit ausgerichtet sind.

Zielgruppe

Die Zielgruppe für dieses Dokument umfasst:

- API-Administratoren, die für die API-Sicherheit, die Verwaltung von Plattformkonfigurationen, die Unterstützung der betrieblichen Effizienz und die Einhaltung der Sicherheits-Compliance-Anforderungen verantwortlich sind.

- Sicherheitsanalysten konzentrieren sich darauf, API-bezogene Sicherheitsvorfälle proaktiv zu erkennen und zu untersuchen, um Risiken zu minimieren und sensible Daten zu schützen.

Konfigurationsoptionen

Apigee bietet zwei primäre Methoden zum Senden von Loginformationen an ein SIEM:

| Option | Beschreibung |

|---|---|

| Google Cloud Platform-Logs | Bietet eine grundlegende Ebene von API-Logdaten, einschließlich dienstspezifischer Logs, die für die Fehlerbehebung und Fehlerbehebung hilfreich sind. |

| Apigee Message Logging-Richtlinie | Die Richtlinie für die Message Logging bietet mehr Flexibilität und Kontrolle. So können Sie eine Vielzahl von Apigee-Protokolldaten, einschließlich bestimmter Ablaufvariablen, an Ihre SIEM senden. |

Apigee in Ihre SIEM-Lösung einbinden

Die Anpassungsfähigkeit von Apigee sorgt für eine reibungslose Einbindung in die von Ihnen gewählte SIEM-Lösung. Dies sind die allgemeinen Integrationsschritte:

- Wählen Sie die Integrationsmethode aus. Wählen Sie je nach Ihren Datenanforderungen und SIEM-Funktionen entweder Google Cloud-Plattformprotokolle oder die Apigee-Richtlinie für die Nachrichtenprotokollierung aus.

- Richten Sie die Datenweiterleitung ein. Konfigurieren Sie zum Einrichten der Datenweiterleitung Apigee so, dass die gewünschten Logdaten an Ihr SIEM gesendet werden. Die grundlegenden Schritte für diese Konfiguration sind folgende:

Die genauen Schritte hängen von der Einrichtung und Konfiguration Ihres SIEM-Systems ab:

- Richten Sie eine Verbindung oder Integration zwischen Apigee und Ihrem SIEM ein.

- Geben Sie in Ihrer SIEM-Konfiguration an, welche Apigee-Logs oder -Ereignisse an Ihr SIEM weitergeleitet werden sollen.

- Gewähren Sie in Ihrer SIEM die erforderlichen Berechtigungen zum Empfangen und Verarbeiten der Apigee-Daten.

- Datenstrukturen ausrichten Ordnen Sie die Apigee-Protokollfelder und Ablaufvariablen (z. B.

client.ip,request.uri) den entsprechenden Feldern im Datenmodell Ihres SIEM zu. Diese Ausrichtung sorgt dafür, dass der SIEM die Apigee-Daten für eine effektive Analyse und Korrelation mit anderen Sicherheitsereignissen richtig interpretieren und kategorisieren kann.

Daten zur erweiterten API-Sicherheit protokollieren

Wenn Sie Daten protokollieren möchten, die von der Missbrauchserkennung von Advanced API Security erkannt wurden, können Sie Aktionen mit der Apigee-Richtlinie für die Nachrichtenprotokollierung verwenden.

Gehen Sie so vor:

- Verwenden Sie Erweiterte API-Sicherheitsaktionen, um eine Regel zu kennzeichnen, die Sie protokollieren möchten.

- Verwenden Sie den von der Aktion hinzugefügten Header, um die Message Logging-Richtlinie auszulösen, um die gekennzeichnete Anfrage zu protokollieren.

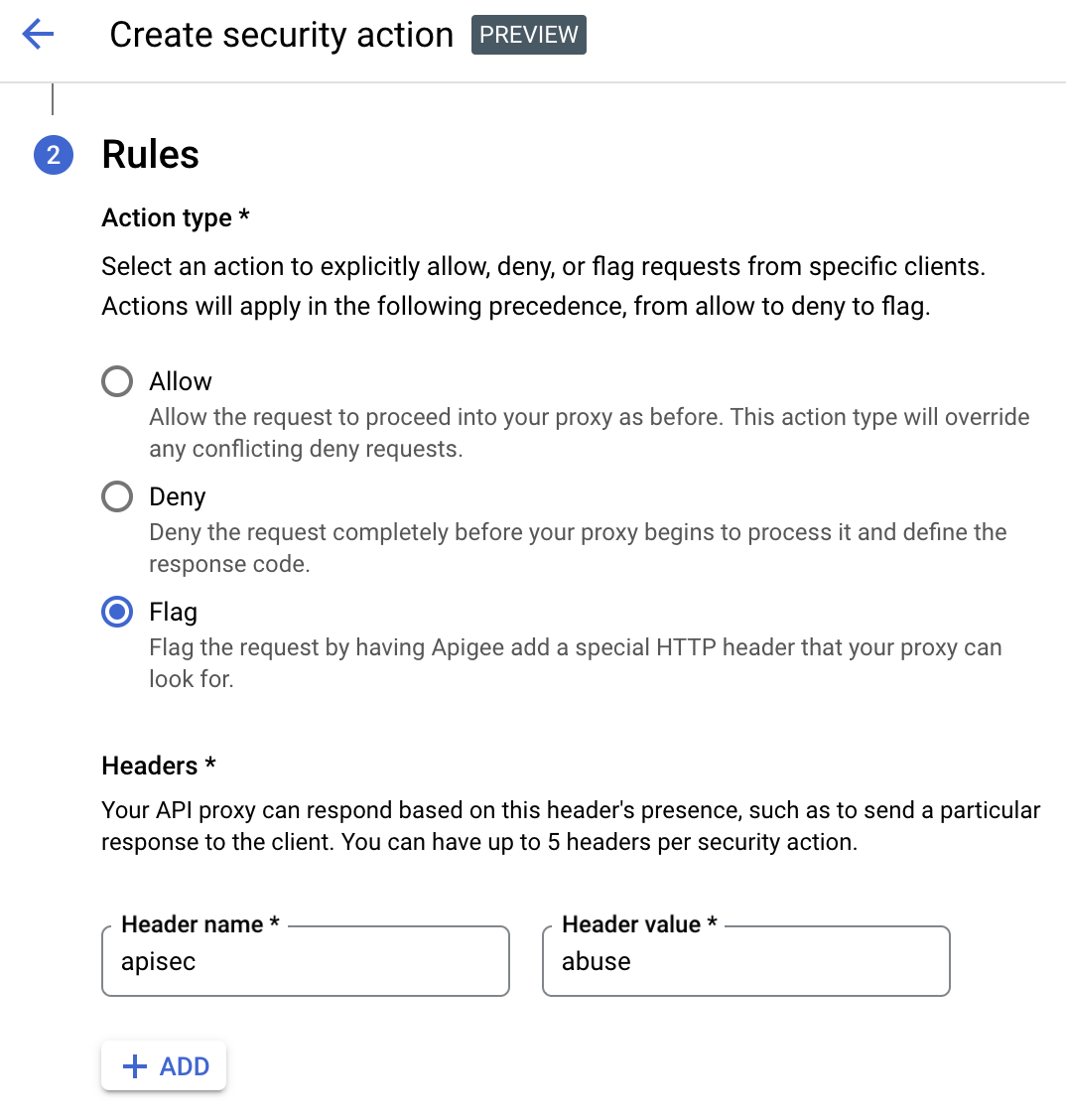

Das folgende Bild zeigt beispielsweise den Header

apisec, der in der Benutzeroberfläche für Aktionen mit dem Wertabusekonfiguriert ist:

In diesem Beispiel können Sie die Message Logging-Richtlinie so konfigurieren, dass sie ausgelöst wird, wenn der Header erkannt wird:

<PostFlow name="PostFlow"> <Request> <Step> <Condition>request.header.apisec="abuse"</Condition> <Name>LogMessagePolicy</Name> </Step> </Request> </PostFlow>

Beispiel: Apigee-Richtlinie für das Logging von Nachrichten verwenden

In diesem Beispiel wird gezeigt, wie Sie die Message Logging-Richtlinie von Apigee konfigurieren, um Apigee-Logdaten an ein SIEM zu senden. Mit dieser Option legen Sie in der Richtlinie für die Nachrichtenprotokollierung fest, welche Apigee-Ablaufvariablen an die SIEM gesendet werden sollen. Mit dieser Option können Sie der SIEM mehr und detaillierter Protokolldetails senden als mit der Protokolloption der Cloud-Plattform.

- Aktivieren Sie die Aufnahme von Apigee-Daten in die SIEM.

- Erstellen Sie eine Nachrichten-Logging-Richtlinie mit folgendem XML-Text. Weitere Informationen finden Sie unter Richtlinien in der Benutzeroberfläche anhängen und konfigurieren.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <MessageLogging continueOnError="false" enabled="true" name="ML-SIEM-Integration"> <CloudLogging> <LogName>projects/{organization.name}/logs/Apigee-SIEM-Integration-{environment.name}</LogName> <Message contentType="application/json" defaultVariableValue="unknown"> { "apigee.metrics.policy.{policy_name}.timeTaken": "{apigee.metrics.policy.{policy_name}.timeTaken}", "client.country": "{client.country}", "client.host": "{client.host}", "client.ip": "{client.ip}", "client.locality": "{client.locality}", "client.port": "{client.port}", "client.state": "{client.state}", "organization.name": "{organization.name}", "proxy.client.ip": "{proxy.client.ip}", "proxy.name": "{proxy.name}", "proxy.pathsuffix": "{proxy.pathsuffix}", "proxy.url": "{proxy.url}", "request.uri": "{request.uri}", "request.verb": "{request.verb}", "response.content": "{response.content}", "response.reason.phrase": "{response.reason.phrase}", "response.status.code": "{response.status.code}", "system.region.name": "{system.region.name}", "system.timestamp": "{system.timestamp}", "system.uuid": "{system.uuid}", "target.country": "{target.country}", "target.host": "{target.host}", "target.ip": "{target.ip}", "target.locality": "{target.locality}", "target.organization": "{target.organization}", "target.port": "{target.port}", "target.scheme": "{target.scheme}", "target.state": "{target.state}", "target.url": "{target.url}" } </Message> </CloudLogging> </MessageLogging>

- Hängen Sie die Richtlinie an den Proxy Endpunkt-Post-Ablauf an. Richtlinien in der Benutzeroberfläche anhängen und konfigurieren

Wenn der API-Proxy den Traffic verarbeitet, werden die angegebenen Felder aus den Anfragen und Antworten gemäß der Logging-Richtlinie erfasst und zur Analyse und Fehlerbehebung in die Protokolldatei geschrieben.