Für Unternehmensimplementierungen ist es wichtig zu verstehen, welche Ports die Hybrid-Laufzeitebene verwendet. In diesem Abschnitt werden Ports für die sichere Kommunikation innerhalb der Laufzeitebene sowie externe Ports zur Kommunikation mit externen Diensten beschrieben.

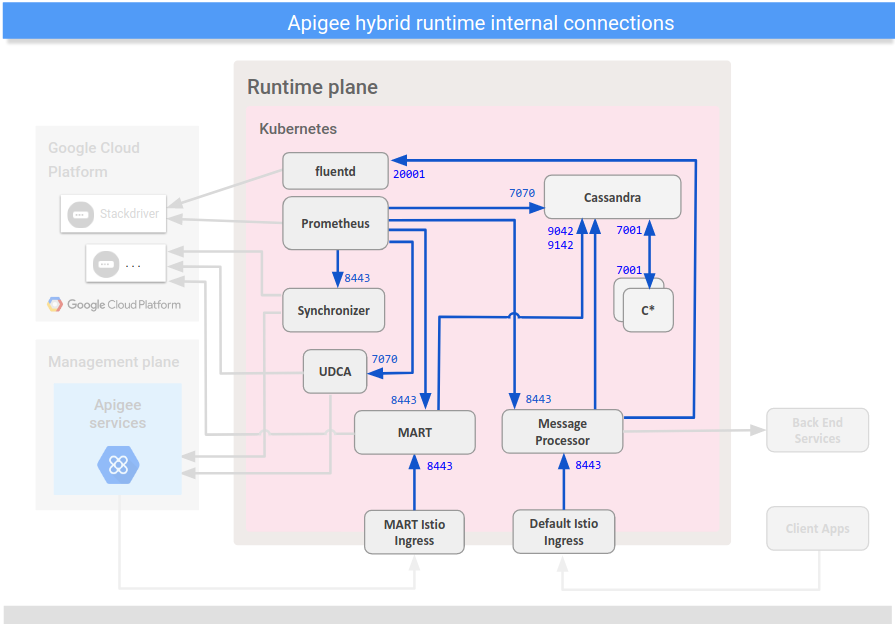

Interne Verbindungen

Die Kommunikation zwischen der Laufzeitebene und der Verwaltungsebene ist mit TLS 1-way und OAuth 2.0 gesichert. Einzelne Dienste nutzen unterschiedliche Protokolle, je nachdem, mit welchem Dienst sie kommunizieren.

Die folgende Abbildung zeigt die Ports und Kommunikationskanäle innerhalb der Hybrid-Laufzeitebene:

Die folgende Tabelle beschreibt die Ports und Kommunikationskanäle in der Hybrid-Laufzeitebene:

| Interne Verbindungen | |||||

|---|---|---|---|---|---|

| Quelle | Ziel | Protokoll/Port(s) | Sicherheitsprotokoll | Beschreibung | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | Sendet Daten für Persistenz | |

| MART-Istio-Ingress | MART | TCP/8443 | TLS | Anfragen von der Verwaltungsebene durchlaufen den MART-Istio-Ingress | |

| Standardmäßiger Istio-Ingress | Message Processor | TCP/8443 | TLS (von Apigee generiertes, selbst signiertes Zertifikat) | Verarbeitet eingehende API-Anfragen | |

| Message Processor | Cassandra | TCP/9042 TCP/9142 |

mTLS | Sendet Daten für Persistenz | |

| Message Processor | fluentd (Analytics) | TCP/20001 | mTLS | Streamt Daten an den Datenerfassungs-Pod | |

| Cassandra | Cassandra | TCP/7001 | mTLS | Knoteninterne Clusterkommunikation. Port 7000 können Sie auch für die Firewallkonfiguration als alternative Option zur Fehlerbehebung freigeben. | |

| Prometheus | Cassandra | TCP/7070 (HTTPS) | TLS | Messwertdaten aus verschiedenen Diensten übertragen | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| Nachrichtenprozessor | TCP/8843 (HTTPS) | TLS | |||

| Synchronizer | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

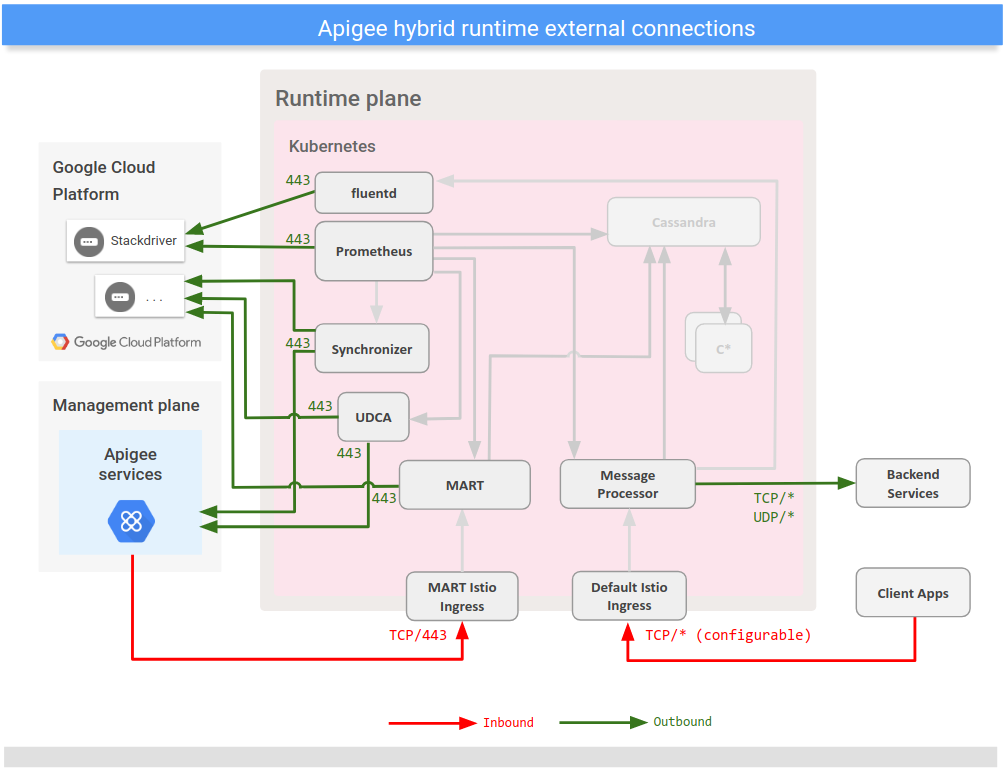

Externe Verbindungen

Um Ihre Netzwerkfirewall richtig zu konfigurieren, sollten Sie die ein- und ausgehenden Ports kennen, die Hybrid zur Kommunikation mit externen Diensten verwenden.

Die folgende Abbildung zeigt die Ports, die für die externe Kommunikation mit der Hybrid-Laufzeit verwendet werden:

In der folgenden Tabelle werden die Ports beschrieben, die für die externe Kommunikation mit der Hybrid-Laufzeitebene verwendet werden:

| Externe Verbindungen | |||||

|---|---|---|---|---|---|

| Quelle | Ziel | Protokoll/Port(s) | Sicherheitsprotokoll | Beschreibung | |

| Eingehende Verbindungen (extern bereitgestellt) | |||||

| Apigee-Dienste | MART-Istio-Ingress | TCP/443 | OAuth über TLS 1.2 | Hybrid-API-Aufrufe von der Verwaltungsebene | |

| Clientanwendungen | Standardmäßiger Istio-Ingress | TCP/* | Keine/OAuth über TLS 1.2/mTLS | API-Anfragen von externen Anwendungen | |

| Ausgehende Verbindungen | |||||

| Nachrichtenprozessor | Back-End-Dienste | TCP/* UDP/* |

Keine/OAuth über TLS 1.2 | Sendet Anfragen an benutzerdefinierte Hosts | |

| Synchronizer | Apigee-Dienste | TCP/443 | OAuth über TLS 1.2 | Ruft Konfigurationsdaten ab; stellt eine Verbindung zu apigee.googleapis.com her |

|

| GCP | Stellt eine Verbindung mit iamcredentials.googleapis.com zur Autorisierung her |

||||

| UDCA (Analysen) | Apigee Services (UAP) | TCP/443 | OAuth über TLS 1.2 | Sendet Daten an UAP auf der Verwaltungsebene, und an GCP. Stellt Verbindungen zu apigee.googleapis.com und storage.googleapis.com her. |

|

| Prometheus (Messwerte) | GCP (Stackdriver) | TCP/443 | TLS | Es werden Daten auf Verwaltungsebene an Stackdriver gesendet; stellt eine Verbindung zu monitoring.googleapis.com her |

|

| fluentd (Logging) | GCP (Stackdriver) | TCP/443 | TLS | Es werden Daten auf Verwaltungsebene an Stackdriver gesendet; stellt eine Verbindung zu logging.googleapis.com her |

|

| MART | GCP | TCP/443 | OAuth über TLS 1.2 | Stellt eine Verbindung mit iamcredentials.googleapis.com zur Autorisierung her |

|

| * zeigt an, dass der Port konfigurierbar ist. Apigee empfiehlt die Verwendung von 443. | |||||

Sie sollten externe Verbindungen für bestimmte IP-Adressen, die *.googleapis.com zugeordnet sind, nicht erlauben. Die IP-Adressen können sich ändern, da die Domain aktuell in mehrere Adressen aufgelöst wird.