Neste guia de implantação, mostramos como implantar um sistema SAP HANA no Google Cloud usando o Terraform e um arquivo de configuração para definir sua instalação. O guia ajuda você a configurar máquinas virtuais (VMs, na sigla em inglês) e discos permanentes do Compute Engine, bem como o sistema operacional Linux, para conseguir o melhor desempenho para seu sistema SAP HANA. O arquivo de configuração do Terraform incorpora práticas recomendadas do Compute Engine e da SAP.

Use este guia para implantar um sistema SAP HANA de escalonamento vertical de host único ou de escalonamento horizontal de vários hosts que não inclua hosts em espera.

Se precisar incluir o failover de host automático do SAP HANA, use o Terraform: sistema de escalonamento horizontal do SAP HANA com guia de implantação de failover automático do host.

Se for necessário implantar o SAP HANA em um cluster de alta disponibilidade do Linux, use um dos guias a seguir:

- Terraform: guia de configuração do cluster de alta disponibilidade do SAP HANA

- Guia de configuração de cluster de alta disponibilidade para SAP HANA no RHEL

- Guia de configuração de cluster de alta disponibilidade para SAP HANA no SLES

Pré-requisitos

Antes de começar, verifique se você atende aos seguintes pré-requisitos:

- Leia o Guia de planejamento do SAP HANA.

- Você tem uma conta e um projeto do Google Cloud.

- Se você precisar que sua carga de trabalho da SAP seja executada em conformidade com a residência de dados, controle de acesso, pessoal de suporte ou requisitos regulatórios, crie a pasta do Assured Workloads necessária. Para mais informações, consulte Controles soberanos e de conformidade para SAP no Google Cloud.

- A rede da nuvem privada virtual é configurada com regras de firewall ou outros métodos para controlar o acesso às suas VMs.

Você tem acesso à mídia de instalação do SAP HANA.

Se o login do SO estiver ativado nos metadados do projeto e você estiver implantando nós de escalonamento horizontal, desative o login do SO temporariamente até que a implantação seja concluída. Para fins de implantação, este procedimento configura chaves SSH em metadados de instâncias. Quando o login do SO é ativado, as configurações de chave SSH baseadas em metadados são desativadas e a implantação falha. Após a conclusão da implantação, ative o login do SO novamente.

Veja mais informações em:

Como configurar sua Conta do Google

É necessário ter uma conta do Google para trabalhar com o Google Cloud.

- Inscreva-se em uma Conta do Google se ainda não tiver uma.

- (Opcional) Se você precisar que a carga de trabalho da SAP seja executada em conformidade com residência de dados, controle de acesso, pessoal de suporte ou requisitos regulatórios, crie a pasta do Assured Workloads necessária. Para mais informações, consulte Controles soberanos e de conformidade para a SAP no Google Cloud.

- Faça login no Console do Google Cloud e crie um novo projeto.

- Ative sua conta de faturamento.

- Configure as chaves SSH de modo que possa usá-las para aplicar SSH às instâncias de VM do Compute Engine. Use a Google Cloud CLI para criar uma nova chave SSH.

- Use a CLI gcloud ou o console do Google Cloud para adicionar as chaves SSH aos metadados do projeto. Isso permite que você acesse qualquer instância de VM do Compute Engine criada nesse projeto, exceto instâncias que desativam explicitamente as chaves SSH do projeto.

Como criar uma rede

Por motivos de segurança, crie uma nova rede. Para controlar quem tem acesso a ela, adicione regras de firewall ou use outro método de controle de acesso.

Caso o projeto tenha uma rede VPC padrão, não a use. Em vez disso, crie sua própria rede VPC para que as únicas regras de firewall aplicadas sejam aquelas criadas explicitamente por você.

Durante a implantação, as instâncias de VM normalmente exigem acesso à Internet para fazer o download do agente do Google Cloud para SAP. Se você estiver usando uma das imagens Linux certificadas pelo SAP disponíveis no Google Cloud, a instância da VM também exigirá acesso à Internet para registrar a licença e acessar repositórios de fornecedor do sistema operacional. Uma configuração com um gateway NAT e tags de rede da VM é compatível com esse acesso, mesmo se as VMs de destino não tiverem IPs externos.

Para criar uma rede VPC para o projeto, siga estas etapas:

-

Crie uma rede de modo personalizado. Para mais informações, consulte Como criar uma rede de modo personalizado.

-

Crie uma sub-rede e especifique a região e o intervalo de IP. Para mais informações, consulte Como adicionar sub-redes.

Como configurar um gateway NAT

Se você precisar criar uma ou mais VMs sem endereços IP públicos, será necessário usar a conversão de endereços de rede (NAT) para permitir que as VMs acessem a Internet. Use o Cloud NAT, um serviço gerenciado distribuído e definido pelo software do Google Cloud que permite que as VMs enviem pacotes de saída para a Internet e recebam todos os pacotes de resposta de entrada estabelecidos. Se preferir, é possível configurar uma VM separada como um gateway NAT.

Para criar uma instância do Cloud NAT para seu projeto, consulte Como usar o Cloud NAT.

Depois de configurar o Cloud NAT para seu projeto, as instâncias de VM poderão acessar a Internet com segurança sem um endereço IP público.

Como adicionar regras de firewall

Por padrão, uma regra de firewall implícita bloqueia conexões de entrada de fora da rede de nuvem privada virtual (VPC). Para permitir conexões de entrada, configure uma regra de firewall para sua VM. Depois que uma conexão de entrada for estabelecida com uma VM, será permitido o tráfego nas duas direções nessa conexão.

Também é possível criar uma regra de firewall para permitir o acesso externo a portas especificadas

ou para restringir o acesso entre as VMs na mesma rede. Se o tipo de rede VPC default for usado, algumas regras padrão complementares também serão aplicadas, como a regra default-allow-internal, que permite a conectividade entre VMs na mesma rede em todas as portas.

Dependendo da política de TI que for aplicada ao ambiente, pode ser necessário isolar ou então restringir a conectividade com o host do banco de dados, o que pode ser feito criando regras de firewall.

Dependendo do seu cenário, é possível criar regras de firewall para permitir o acesso para estes itens:

- Portas padrão do SAP listadas no TCP/IP de Todos os Produtos SAP.

- Conexões do seu computador ou do ambiente de rede corporativa para a instância de VM do Compute Engine. Se você não tiver certeza do endereço IP a ser usado, fale com o administrador de redes da sua empresa.

- A comunicação entre VMs na sub-rede do SAP HANA, incluindo a comunicação entre nós em um sistema de escalonamento horizontal do SAP HANA ou a comunicação entre o servidor de banco de dados e os servidores de aplicativos em uma arquitetura de três níveis. É possível ativar a comunicação entre as VMs criando uma regra de firewall para permitir o tráfego proveniente da sub-rede.

- Conexões SSH com a instância da VM, incluindo o SSH no navegador.

- Conexão com a VM por meio de uma ferramenta de terceiros no Linux. Crie uma regra para permitir o acesso da ferramenta pelo seu firewall.

Para criar as regras de firewall para seu projeto, consulte Como criar regras de firewall.

Como criar um bucket do Cloud Storage para os arquivos de instalação do SAP HANA

Antes de usar o Terraform para instalar o SAP HANA na sua VM do Compute Engine, faça upload dos arquivos de instalação que contêm os binários do SAP HANA em um bucket do Cloud Storage.

O Terraform espera os arquivos de instalação do SAP HANA nos formatos de arquivo fornecidos pelo SAP. Dependendo da versão do SAP HANA, o formato do arquivo pode ser ZIP, EXE ou RAR.Para fazer o download dos arquivos de instalação do SAP HANA, crie um bucket do Cloud Storage e faça upload dos arquivos para esse bucket da seguinte maneira:

Faça o download dos arquivos de instalação básicos para a versão necessária do SAP HANA:

- Acesse o portal de suporte da SAP.

- Clique em Downloads de software.

- Na guia Instalações e upgrades, clique em By Alphabetical Index (AZ) > H > SAP HANA Platform Edition > SAP HANA Platform Edition 2.0.

- Clique em Instalação.

Para o pacote de serviço necessário, selecione a distribuição Linux x86_64 e clique em Fazer o download do Basket.

Se a conta do Portal de Suporte da SAP não permitir o acesso ao software e você acredita que deve ter direito a ele, entre em contato com a central de interação do cliente do suporte global da SAP.

Faça o download dos arquivos necessários para fazer upgrade do banco de dados SAP HANA para a versão necessária. Esses arquivos são no formato SAR e os nomes dos arquivos começam com

IMDB_SERVER,IMDB_CLIENTeIMDB_AFL.Acesse o portal de suporte da SAP.

Clique em Downloads de software.

Acesse a guia Support Packages & Patches (Pacotes de suporte e patches).

Clique em Por índice alfabético (AZ) > H > SAP HANA Platform Edition > SAP HANA Platform Edition 2.0.

Clique no componente necessário. Por exemplo, banco de dados SAP HANA 2.0, SAP HANA Client 2.0 ou SAP HANA AFL 2.0.

Selecione o arquivo e clique em Fazer o download da cesta.

No projeto do Google Cloud, crie um bucket do Cloud Storage. Para instruções, consulte Criar buckets.

O nome do bucket precisa ser exclusivo no Google Cloud. Durante a criação do bucket, escolha Padrão como a classe de armazenamento.

Configure as permissões do bucket. Por padrão, como proprietário do bucket, você tem acesso de leitura/gravação a ele. Para conceder acesso a outros principais, consulte Como usar as permissões do IAM.

Faça upload dos binários do SAP HANA transferidos por download no bucket do Cloud Storage ou em uma pasta no bucket. Para instruções, consulte Como fazer upload de objetos de um sistema de arquivos.

Verifique se o bucket ou a pasta contém apenas um arquivo de instalação para cada tipo de arquivo. Exemplo:

510056441.ZIP IMDB_SERVER20_059_11-80002031.SAR IMDB_CLIENT20_005_111-80002082.SAR IMDB_AFL20_059_11-80002031.SAR

Anote o nome do bucket e da pasta em que você fez upload dos binários do SAP. Você precisará usá-lo mais tarde quando instalar o SAP HANA.

Como criar uma VM com o SAP HANA instalado

As instruções a seguir usam o Terraform para instalar o SAP HANA em uma ou mais instâncias de VM com todos os discos permanentes exigidos pelo SAP HANA. Defina os valores da instalação em um arquivo de configuração do Terraform.

As instruções a seguir usam o Cloud Shell, mas geralmente são aplicáveis à Google Cloud CLI.

Confirme se as cotas atuais de recursos, como discos permanentes e CPUs, são suficientes para o sistema SAP HANA que você está prestes a instalar. Se as cotas não forem suficientes, a implantação falhará. Para saber os requisitos de cotas do SAP HANA, consulte Considerações sobre preços e cotas para SAP HANA.

Abra o Cloud Shell ou, se tiver instalado a Google Cloud CLI na estação de trabalho local, abra um terminal.

Faça o download do arquivo de configuração

sap_hana.tfpara o diretório de trabalho executando o comando a seguir no Cloud Shell ou no terminal:wget https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_hana/terraform/sap_hana.tf

Abra o arquivo

sap_hana.tfno editor de código do Cloud Shell ou, se estiver usando seu terminal, o editor de texto de sua escolha.Para abrir o editor de código, clique no ícone de lápis, no canto superior direito da janela do terminal do Cloud Shell.

No arquivo

sap_hana.tf, atualize os seguintes valores de argumento substituindo os colchetes e o conteúdo deles pelos valores da sua instalação.Alguns dos valores de argumento que você especifica para o sistema SAP HANA, como

sap_hana_sid,sap_hana_sidadm_passwordousap_hana_system_passwordestão sujeitos às regras definidas pelo SAP. Para mais informações, consulte a referência de parâmetro no guia de instalação e atualização do servidor SAP HANA.Para especificar senhas no arquivo de configuração, é necessário usar secrets ou especificar senhas em texto simples. Para mais informações, consulte Gerenciamento de senhas.

Se você quiser criar uma instância de VM sem instalar o SAP HANA, exclua todas as linhas que começam com

sap_hana_.Argumento Tipo de dado Descrição sourceString Especifica o local e a versão do módulo do Terraform a serem usados durante a implantação.

O arquivo de configuração

sap_hana.tfinclui duas instâncias do argumentosource: uma que está ativa e outra incluída como um comentário. O argumentosource, que é ativo por padrão, especificalatestcomo a versão do módulo. A segunda instância do argumentosource, que, por padrão, é desativada por um caractere#inicial, especifica um carimbo de data/hora que identifica uma versão do módulo.Se você precisar que todas as implantações usem a mesma versão do módulo, remova o caractere

#líder do argumentosourceque especifica o carimbo de data/hora da versão e o adiciona aossourceque especificalatest.project_idString Especifique o ID do projeto do Google Cloud em que você está implantando esse sistema. Por exemplo, my-project-x.instance_nameString Especifique um nome para a instância de VM do host. O nome pode conter letras minúsculas, números e hifens. As instâncias de VM para hosts e worker em espera usam o mesmo nome com um we o número do host anexado ao nome.machine_typeString Especifique o tipo de máquina virtual (VM) do Compute Engine em que você precisa executar o sistema SAP. Se você precisar de um tipo de VM personalizado, especifique um tipo de VM predefinido com um número de vCPUs o mais próximo possível do necessário, mesmo que maior. Após a conclusão da implantação, modifique o número de vCPUs e a quantidade de memória. Por exemplo,

n1-highmem-32.zoneString Especifique a zona em que você está implantando o sistema SAP. A zona precisa estar na mesma região que você selecione para sua sub-rede.

Por exemplo, se a sub-rede for implantada na região

us-central1, será possível especificar uma zona comous-central1-a.subnetworkString O nome da sub-rede criada em um passo anterior. Se você estiver implantando em uma VPC compartilhada, especifique esse valor como SHARED_VPC_PROJECT_ID/SUBNETWORK. Por exemplo,myproject/network1.linux_imageString Especifique o nome da imagem do sistema operacional Linux em que você quer implantar o sistema SAP. Por exemplo, rhel-9-2-sap-haousles-15-sp5-sap. Para ver a lista de imagens do sistema operacional disponíveis, consulte a página Imagens no console do Google Cloud.linux_image_projectString Especifique o projeto do Google Cloud que contém a imagem que você especificou para o argumento linux_image. Talvez seja seu próprio projeto ou um projeto de imagem do Google Cloud. Para uma imagem do Compute Engine, especifiquerhel-sap-cloudoususe-sap-cloud. Para encontrar o projeto de imagem do sistema operacional, consulte Detalhes do sistema operacional.sap_hana_deployment_bucketString Para instalar automaticamente o SAP HANA nas VMs implantadas, especifique o caminho do bucket do Cloud Storage que contém os arquivos de instalação do SAP HANA. Não inclua gs://no caminho. Inclua apenas o nome do bucket e os nomes das pastas. Por exemplo,my-bucket-name/my-folder.O bucket do Cloud Storage precisa existir no projeto do Google Cloud especificado para o argumento

project_id.sap_hana_sidString Para instalar automaticamente o SAP HANA nas VMs implantadas, especifique o ID do sistema SAP HANA. O ID precisa ter três caracteres alfanuméricos e começar com uma letra. Todas as letras precisam estar em maiúsculas. Por exemplo, ED1.sap_hana_sidadm_uidNúmero inteiro Opcional. Especifique um valor para substituir o valor padrão do ID do usuário SID_LCadm. O valor padrão é 900. É possível alterá-lo para um valor diferente para maior consistência no cenário da SAP.sap_hana_instance_numberNúmero inteiro Opcional. Especifique o número da instância, de 0 a 99, do sistema SAP HANA. O padrão é 0.sap_hana_sidadm_passwordString Para instalar automaticamente o SAP HANA nas VMs implantadas, especifique uma senha temporária SIDadmpara os scripts de instalação a serem usados durante a implantação. A senha precisa conter pelo menos oito caracteres e incluir pelo menos uma letra maiúscula, uma letra minúscula e um número.Em vez de especificar uma senha como texto simples, recomendamos o uso de um secret. Para mais informações, consulte Gerenciamento de senhas.

sap_hana_sidadm_password_secretString Opcional. Se você estiver usando o Secret Manager para armazenar a SIDadme depois especifique o Nome do secret que corresponde a essa senha.No Secret Manager, verifique se o valor do Secret, que é a senha, contém pelo menos oito caracteres e inclui pelo menos uma letra maiúscula, uma minúscula e um número.

Para mais informações, consulte Gerenciamento de senhas.

sap_hana_system_passwordString Para instalar automaticamente o SAP HANA nas VMs implantadas, especifique uma senha temporária de superusuário do banco de dados para os scripts de instalação usarem durante a implantação. A senha precisa conter pelo menos oito caracteres e incluir pelo menos uma letra maiúscula, uma letra minúscula e um número. Em vez de especificar uma senha como texto simples, recomendamos o uso de um secret. Para mais informações, consulte Gerenciamento de senhas.

sap_hana_system_password_secretString Opcional. Se você estiver usando o Secret Manager para armazenar a senha de superusuário do banco de dados, especifique o Nome do secret que corresponde a essa senha. No Secret Manager, verifique se o valor do Secret, que é a senha, contém pelo menos oito caracteres e inclui pelo menos uma letra maiúscula, uma minúscula e um número.

Para mais informações, consulte Gerenciamento de senhas.

sap_hana_scaleout_nodesInteiro Especifique o número de hosts workers necessários para seu sistema de escalonamento horizontal. Para implantar um sistema de escalonamento horizontal, você precisa de pelo menos um host de worker. O Terraform cria os hosts de worker além da instância principal do SAP HANA. Por exemplo, se você especificar

3, quatro instâncias do SAP HANA serão implantadas no sistema de escalonamento horizontal.sap_hana_shared_nfsString Opcional. Para uma implantação escalonada horizontalmente de vários hosts que usa uma solução NFS para compartilhar o volume /hana/sharedcom os hosts de workers, especifique o ponto de montagem do NFS para esse volume. Exemplo:10.151.91.122:/hana_shared_nfsPara mais informações, consulte Soluções de compartilhamento de arquivos para implantações com escalonamento horizontal em vários hosts.

Este argumento está disponível na versãosap_hanado módulo202302060649ou posteriorsap_hana_backup_nfsString Opcional. Para uma implantação escalonada horizontalmente de vários hosts que usa uma solução NFS para compartilhar o volume /hanabackupcom os hosts de workers, especifique o ponto de montagem do NFS para esse volume. Exemplo:10.216.41.122:/hana_backup_nfsPara mais informações, consulte Soluções de compartilhamento de arquivos para implantações com escalonamento horizontal em vários hosts.

Este argumento está disponível na versãosap_hanado módulo202302060649ou posteriorsap_hana_shared_nfs_resourceMap/Object Opcional. Para implantar uma instância do Filestore que compartilhe o volume /hana/shared/com os hosts no sistema SAP HANA de escalonamento horizontal de vários hosts, especifique o nome do compartilhamento de arquivos definido na definição. do seu recursogoogle_filestore_instance. Para ver um exemplo, consulte a configuração de amostra neste guia.Para mais informações, consulte Soluções de compartilhamento de arquivos para implantações com escalonamento horizontal em vários hosts.

Este argumento está disponível na versão202302060649do módulosap_hanaou posterior.sap_hana_backup_nfs_resourceMap/Object Opcional. Para implantar uma instância do Filestore que compartilhe o volume /hanabackupcom os hosts no sistema SAP HANA de escalonamento horizontal de vários hosts, especifique o nome do compartilhamento de arquivos definido na definição. do seu recursogoogle_filestore_instance. Para ver um exemplo, consulte a configuração de amostra neste guia.Para mais informações, consulte Soluções de compartilhamento de arquivos para implantações com escalonamento horizontal em vários hosts.

Este argumento está disponível na versão202302060649do módulosap_hanaou posterior.sap_hana_backup_sizeInteiro Opcional. Especifique o tamanho do volume /hanabackupem GB. Se você não especificar ou definir esse argumento como0, o script de instalação vai provisionar a instância do Compute Engine com um volume de backup do HANA duas vezes maior que a memória total.sap_hana_backup_sizeé ignorado quando você especifica um valor parasap_hana_backup_nfsousap_hana_backup_nfs_resource.sap_hana_sapsys_gidInteiro Opcional. Substitui o ID do grupo padrão para sapsys. O valor padrão é79.network_tagsString Opcional. Especifique uma ou mais tags de rede separadas por vírgula que você quer associar às suas instâncias de VM para fins de firewall ou roteamento. Se você especificar

public_ip = falsee não inserir uma tag de rede, forneça outro meio de acesso à Internet.nic_typeString Opcional. Especifique a interface de rede a ser usada com a instância de VM. É possível especificar o valor GVNICouVIRTIO_NET. Para usar uma NIC virtual do Google (gVNIC), você precisa especificar uma imagem do SO compatível com gVNIC como o valor do argumentolinux_image. Para conferir a lista de imagens do SO, consulte Detalhes do sistema operacional.Se você não especificar um valor para esse argumento, a interface de rede será selecionada automaticamente com base no tipo de máquina especificado para o argumento

Este argumento está disponível na versãomachine_type.202302060649do módulosap_hanaou posterior.disk_typeString Opcional. Especifique o tipo padrão de disco permanente ou Volume do hiperdisco que você quer implantar para os dados do SAP e os volumes de registro da implantação. Para informações sobre a implantação do disco padrão feita pelas configurações do Terraform fornecidas pelo Google Cloud, consulte Implantação de disco pelo Terraform (em inglês). Os seguintes valores são válidos para esse argumento:

pd-ssd,pd-balanced,hyperdisk-extreme,hyperdisk-balancedepd-extreme. Nas implantações de escalonamento vertical do SAP HANA, um disco permanente equilibrado e separado também é implantado no diretório/hana/shared.É possível modificar esse tipo de disco padrão e o tamanho do disco padrão associado e as IOPS padrão usando alguns argumentos avançados. Para ver mais informações, navegue até seu diretório de trabalho, execute o comando

terraform inite veja o arquivo/.terraform/modules/sap_hana/variables.tf. Antes de usar esses argumentos na produção, é preciso testá-los em um ambiente que não seja de produção.use_single_shared_data_log_diskBooleano Opcional. O valor padrão é false, que direciona o Terraform para implantar um disco permanente ou hiperdisco separado para cada um dos seguintes volumes SAP:/hana/data,/hana/loge/hana/sharede/usr/sap. Para montar esses volumes SAP no mesmo disco permanente ou Hyperdisk, especifiquetrue.enable_data_stripingBooleano Opcional. Esse argumento permite implantar o volume /hana/dataem dois discos. O valor padrão éfalse, que direciona o Terraform a implantar um único disco para hospedar seu volume/hana/data.Esse argumento está disponível na versão

1.3.674800406do módulosap_hanaou mais recente.include_backup_diskBooleano Opcional. Esse argumento é aplicável a implantações de escalonamento vertical do SAP HANA. O valor padrão é true, que direciona o Terraform para implantar um disco separado que hospeda o diretório/hanabackup.O tipo de disco é determinado pelo argumento

backup_disk_type. O tamanho desse disco é determinado pelo argumentosap_hana_backup_size.Se você definir o valor de

include_backup_diskcomofalse, nenhum disco será implantado no diretório/hanabackup.backup_disk_typeString Opcional. Em implantações de escalonamento vertical, especifique o tipo de disco permanente ou hiperdisco que você quer implantar para o volume /hanabackup. Para informações sobre a implantação do disco padrão feita pelas configurações do Terraform fornecidas pelo Google Cloud, consulte Implantação de disco pelo Terraform.Os seguintes valores são válidos para esse argumento:

pd-ssd,pd-balanced,pd-standard,hyperdisk-extreme,hyperdisk-balancedepd-extreme.Esse argumento está disponível na versão

202307061058do módulosap_hanaou mais recente.enable_fast_restartBooleano Opcional. Esse argumento determina se a opção de reinicialização rápida do SAP HANA está ativada para sua implantação. O valor padrão é true. O Google Cloud recomenda ativar a opção de reinicialização rápida do SAP HANA.Esse argumento está disponível na versão

202309280828do módulosap_hanaou posterior.public_ipBooleano Opcional. Determina se um endereço IP público é adicionado na sua instância de VM. O valor padrão é true.service_accountString Opcional. Especifique o endereço de e-mail de uma conta de serviço gerenciada pelo usuário que será usada pelas VMs do host e pelos programas executados nas VMs do host. Por exemplo, svc-acct-name@project-id.iam.gserviceaccount.com.Se você especificar esse argumento sem um valor ou omiti-lo, o script de instalação usará a conta de serviço padrão do Compute Engine. Para mais informações, consulte Gerenciamento de identidade e acesso para programas SAP no Google Cloud.

sap_deployment_debugBooleano Opcional. Somente quando o Cloud Customer Care solicitar que você ative a depuração da sua implantação, especifique true, o que faz com que a implantação gere registros de implantação detalhados. O valor padrão éfalse.reservation_nameString Opcional. Para usar uma reserva de VM do Compute Engine específica nesta implantação, especifique o nome da reserva. Por padrão, o script de instalação seleciona qualquer reserva disponível do Compute Engine com base nas condições a seguir. Para que uma reserva seja utilizável, independentemente de você especificar um nome ou o script de instalação a selecionar automaticamente, a reserva precisa ser definida com o seguinte:

-

A opção

specificReservationRequiredestá definida comotrueou, no console do Google Cloud, a opção Selecionar uma reserva específica está selecionada. -

Alguns tipos de máquina do Compute Engine são compatíveis com plataformas de CPU que não são

cobertas pela certificação SAP do tipo de máquina. Se a reserva

de destino for de qualquer um dos seguintes tipos de máquina, a reserva

precisará especificar as plataformas mínimas de CPU, conforme indicado:

n1-highmem-32: Intel Broadwelln1-highmem-64: Intel Broadwelln1-highmem-96: Intel Skylakem1-megamem-96: Intel Skylake

As plataformas de CPU mínimas para todos os outros tipos de máquina que são

certificadas pela SAP para uso no Google Cloud estão em conformidade com o requisito de CPU mínimo da SAP.

vm_static_ipString Opcional. Especifique um endereço IP estático válido para a instância de VM. Se não houver uma especificação, um endereço IP será gerado automaticamente para sua instância de VM. Esse argumento está disponível na versão

202306120959do módulosap_hanaou posterior.worker_static_ipsList(String) Opcional. Especifique uma matriz de endereços IP estáticos válidos para as instâncias de worker no sistema de escalonamento horizontal. Se você não especificar um valor para esse argumento, um endereço IP será gerado automaticamente para cada instância de VM de worker. Por exemplo, [ "1.0.0.1", "2.3.3.4" ].Os endereços IP estáticos são atribuídos na ordem de criação da instância. Por exemplo, se você optar por implantar três instâncias de worker, mas especificar apenas dois endereços IP para o argumento

worker_static_ips, esses endereços IP são atribuídos às duas primeiras instâncias de VM implantadas pela configuração do Terraform. Para a terceira instância da VM de worker, o endereço IP é gerado automaticamente.Esse argumento está disponível na versão

202306120959do módulosap_hanaou posterior.can_ip_forwardBooleano Especifique se o envio e o recebimento de pacotes com IPs de origem ou de destino não correspondentes é permitido, o que permite que uma VM funcione como um roteador. O valor padrão é

true.Se você pretende usar apenas os balanceadores de carga internos do Google para gerenciar endereços IP virtuais para as VMs implantadas, defina o valor como

false. Um balanceador de carga interno é implantado automaticamente como parte dos modelos de alta disponibilidade.O exemplo a seguir mostra um arquivo de configuração completo que direciona o Terraform para implantar uma máquina virtual

n2-highmem-32com um sistema SAP HANA de escalonamento horizontal que inclui uma instância mestre do SAP HANA com três hosts de workers e Instâncias do Filestore Basic que compartilham os volumes/hana/sharede/hanabackupcom os hosts de workers. Os hosts executam o sistema operacional SLES para SAP 15 SP2.# resource "google_filestore_instance" "hana_shared_nfs" { name = "fs-basic-shared" tier = "PREMIUM" project = "example-project-123456" location = "us-central1-f" file_shares { name = "hana_shared_nfs" capacity_gb = 2600 } networks { network = "example-network" modes = ["MODE_IPV4"] } } resource "google_filestore_instance" "hana_backup_nfs" { name = "fs-basic-backup" tier = "PREMIUM" project = "example-project-123456" location = "us-central1-f" file_shares { name = "hana_backup_nfs" capacity_gb = 2600 } networks { network = "example-network" modes = ["MODE_IPV4"] } } #... module "sap_hana" { source = "https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_hana/sap_hana_module.zip" # # By default, this source file uses the latest release of the terraform module # for SAP on Google Cloud. To fix your deployments to a specific release # of the module, comment out the source property above and uncomment the source property below. # # source = "https://storage.googleapis.com/cloudsapdeploy/terraform/YYYYMMDDHHMM/terraform/sap_hana/sap_hana_module.zip" # ... project_id = "example-project-123456" zone = "us-central1-f" machine_type = "n2-highmem-32" subnetwork = "example-subnet-us-central1" linux_image = "sles-15-sp2-sap" linux_image_project = "suse-sap-cloud" instance_name = "hana-scaleout" sap_hana_shared_nfs_resource = resource.google_filestore_instance.hana_shared_nfs sap_hana_backup_nfs_resource = resource.google_filestore_instance.hana_backup_nfs # sap_hana_shared_nfs = "10.151.91.122:/hana_shared_nfs" # sap_hana_backup_nfs = "10.216.41.122:/hana_backup_nfs" sap_hana_deployment_bucket = "mybucketname" sap_hana_sid = "AB2" sap_hana_instance_number = 12 sap_hana_sidadm_password = "TempPa55word" sap_hana_system_password = "TempPa55word" sap_hana_scaleout_nodes = 3 sap_hana_sidadm_uid = 11 vm_static_ip = "10.0.0.1" worker_static_ips = ["10.0.0.2", "10.0.0.3", "10.0.0.4"] enable_fast_restart = true # ... }-

A opção

Para inicializar seu diretório de trabalho atual e fazer o download do plug-in do provedor do Terraform e dos arquivos de módulo para o Google Cloud:

terraform init

O comando

terraform initprepara seu diretório de trabalho para outros comandos do Terraform.Para forçar uma atualização do plug-in do provedor e dos arquivos de configuração no diretório de trabalho, especifique a sinalização

--upgrade. Se a sinalização--upgradefor omitida e você não fizer nenhuma alteração no seu diretório de trabalho, o Terraform usará as cópias armazenadas em cache local, mesmo selatestfor especificado nasourceURLterraform init --upgrade

Como opção, para criar o plano de execução do Terraform:

terraform plan

O comando

terraform planmostra as alterações exigidas pela configuração atual. Se você pular o comandoterraform plan, o comandoterraform applycalculará o plano antes de aplicá-lo.Para aplicar o plano de execução:

terraform apply

Quando for solicitada a aprovação das ações, digite

yes.O comando

terraform applyconfigura a infraestrutura do Google Cloud e invoca outro script que configura o sistema operacional e instala o SAP HANA.Embora o Terraform tenha controle, as mensagens de status são gravadas no Cloud Shell. Depois que o script é invocado, as mensagens de status são gravadas no Logging e podem ser visualizadas no Console do Google Cloud, conforme descrito em Verificar os registros do Logging.

O tempo até a conclusão pode variar, mas o processo todo geralmente leva menos de 30 minutos.

Como verificar a implantação

Para verificar a implantação, verifique os registros de implantação no Cloud Logging e verifique os discos e serviços nas VMs dos hosts principal e de trabalho.

Verificar os registros

No console do Google Cloud, abra o Cloud Logging para monitorar o progresso da instalação e verificar se há erros.

Filtre os registros:

Explorador de registros

Na página Explorador de registros, acesse o painel Consulta.

No menu suspenso Recurso, selecione Global e clique em Adicionar.

Se a opção Global não for exibida, insira a seguinte consulta no editor de consultas:

resource.type="global" "Deployment"Clique em Run query.

Visualizador de registros legado

- Na página Visualizador de registros legado, no menu de seleção básico, selecione Global como o recurso de registros.

Analise os registros filtrados:

- Se

"--- Finished"for exibido, o processamento do Deployment Manager estará concluído e será possível prosseguir para a próxima etapa. Se você vir um erro de cota:

Na página Cotas do IAM e Admin, aumente as cotas que não atendem aos requisitos do SAP HANA listados no Guia de planejamento do SAP HANA.

Abra o Cloud Shell.

Acesse seu diretório de trabalho e exclua a implantação para limpar as VMs e os discos permanentes da instalação com falha:

terraform destroy

Quando for solicitada a aprovação da ação, digite

yes.Execute a implantação novamente.

- Se

Verificar a configuração da VM e do sistema SAP HANA

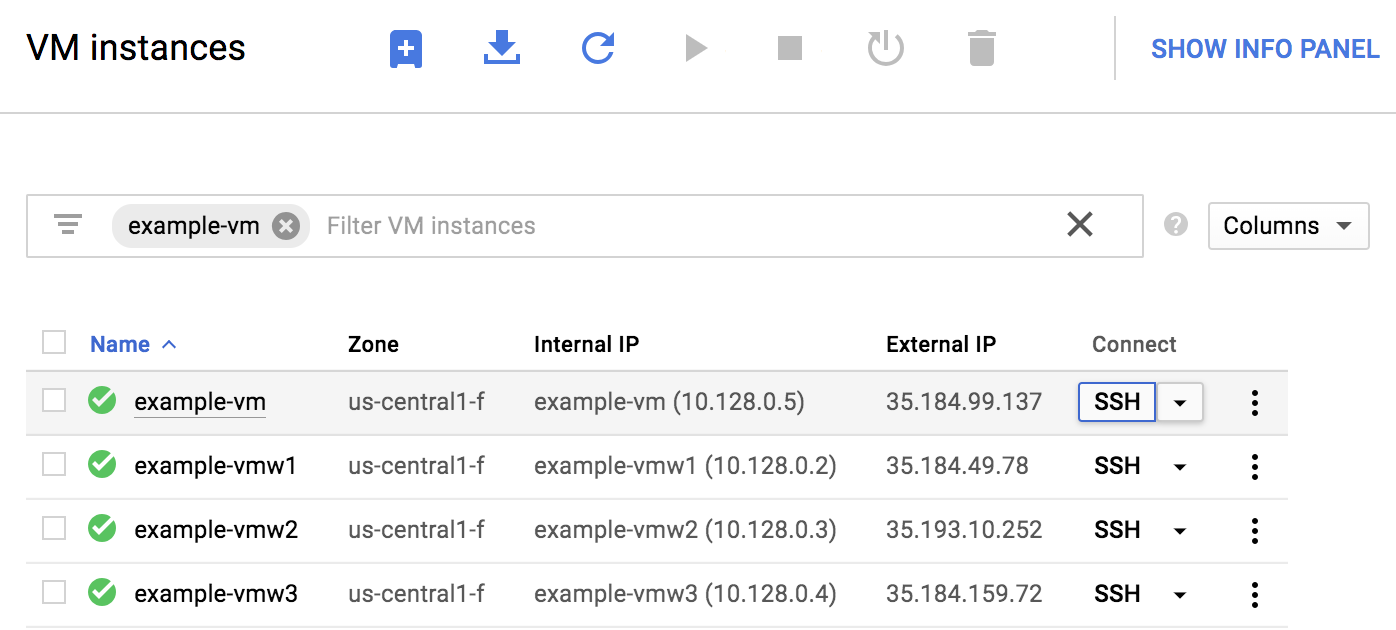

Depois de implantar o sistema SAP HANA sem erros, conecte-se a cada VM usando SSH. Na página Instâncias de VM do Compute Engine, clique no botão "SSH" para cada instância de VM ou use seu método de SSH preferido.

Mude para o usuário raiz.

sudo su -

No prompt de comando, insira

df -he verifique se você vê uma saída semelhante à seguinte, com os volumes e tamanhos esperados.Veja a seguir um exemplo de saída do nó mestre de um sistema de escalonamento horizontal com três nós de trabalho. Não há volumes para

/hana/sharede/hanabackupporque eles são hospedados em instâncias do Filestore.example-vm:~ # df -h Filesystem Size Used Avail Use% Mounted on devtmpfs 126G 8.0K 126G 1% /dev tmpfs 189G 0 189G 0% /dev/shm tmpfs 126G 18M 126G 1% /run tmpfs 126G 0 126G 0% /sys/fs/cgroup /dev/sda3 30G 6.5G 24G 22% / /dev/sda2 20M 2.9M 18M 15% /boot/efi 10.65.188.162:/hana_shared_nfs 2.5T 41G 2.4T 2% /hana/shared /dev/mapper/vg_hana_usrsap-usrsap 32G 265M 32G 1% /usr/sap /dev/mapper/vg_hana_data-data 308G 10G 298G 4% /hana/data /dev/mapper/vg_hana_log-log 128G 7.8G 121G 7% /hana/log 10.160.217.66:/hana_backup_nfs 2.5T 0 2.4T 0% /hanabackup tmpfs 26G 0 26G 0% /run/user/472 tmpfs 26G 0 26G 0% /run/user/900 tmpfs 26G 0 26G 0% /run/user/1000

Mude para o usuário administrador do SAP:

su - SID_LCadmSubstitua

SID_LCpelo valor SID especificado no modelo do arquivo de configuração. Todas as letras devem ser minúsculas.Verifique se os serviços do SAP HANA, como

hdbnameserver,hdbindexservere outros, estão sendo executados na instância:HDB infoSe você estiver usando o RHEL for SAP 9.0 ou posterior, verifique se os pacotes

chkconfigecompat-openssl11estão instalados na instância de VM.Para mais informações da SAP, consulte a Nota SAP 3108316 – Red Hat Enterprise Linux 9.x: instalação e configuração .

Limpar e tentar implantar novamente

Se alguma das etapas de verificação de implantação nas seções anteriores mostrar que a instalação não foi concluída, desfaça a implantação e tente novamente seguindo as etapas a seguir:

Resolva os erros para garantir que a implantação não falhe novamente pelo mesmo motivo. Para mais informações sobre como verificar os registros ou resolver erros relacionados a cotas, consulte Verificar os registros.

Abra o Cloud Shell ou, se você instalou a CLI do Google Cloud na sua estação de trabalho local, abra um terminal.

Acesse o diretório que contém o arquivo de configuração do Terraform que você usou nesta implantação.

Exclua todos os recursos que fazem parte da implantação executando o seguinte comando:

terraform destroy

Quando for solicitada a aprovação da ação, digite

yes.Tente fazer a implantação novamente, conforme indicado anteriormente neste guia.

Validar a instalação do agente do Google Cloud para SAP

Depois de implantar uma VM e instalar o sistema SAP, confirme se o agente do Google Cloud para SAP está funcionando corretamente.

Verificar se o agente do Google Cloud para SAP está em execução

Para verificar se o agente está em execução, siga estas etapas:

Estabeleça uma conexão SSH com a instância do Compute Engine.

Execute este comando:

systemctl status google-cloud-sap-agent

Se o agente estiver funcionando corretamente, a saída conterá

active (running). Por exemplo:google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent

Se o agente não estiver em execução, reinicie-o.

Verificar se o SAP Host Agent está recebendo métricas

Para verificar se as métricas de infraestrutura são coletadas pelo agente do Google Cloud para SAP e enviadas corretamente ao agente de host da SAP, siga estas etapas:

- No sistema SAP, insira a transação

ST06. No painel de visão geral, verifique a disponibilidade e o conteúdo dos seguintes campos para a configuração completa da infraestrutura de monitoramento da SAP e do Google:

- Provedor de nuvem:

Google Cloud Platform - Acesso ao monitoramento avançado:

TRUE - Detalhes do monitoramento avançado:

ACTIVE

- Provedor de nuvem:

Como instalar o SAP HANA Studio em uma VM do Windows do Compute Engine

É possível se conectar de uma instância do SAP HANA fora do Google Cloud ou de uma instância no Google Cloud. Para isso, talvez seja necessário permitir o acesso à rede para as VMs de destino de dentro do SAP HANA Studio.

Para instalar o SAP HANA Studio em uma VM do Windows no Google Cloud, use o procedimento a seguir.

Use o Cloud Shell para invocar os comandos a seguir.

export NETWORK_NAME="[YOUR_NETWORK_NAME]" export REGION="[YOUR_REGION]" export ZONE="[YOUR_ZONE]" export SUBNET="[YOUR_SUBNETWORK_NAME]" export SOURCE_IP_RANGE="[YOUR_WORKSTATION_IP]"

gcloud compute instances create saphanastudio --zone=$ZONE \ --machine-type=n1-standard-2 --subnet=$SUBNET --tags=hanastudio \ --image-family=windows-2016 --image-project=windows-cloud \ --boot-disk-size=100 --boot-disk-type=pd-standard \ --boot-disk-device-name=saphanastudio

gcloud compute firewall-rules create ${NETWORK_NAME}-allow-rdp \ --network=$NETWORK_NAME --allow=tcp:3389 --source-ranges=$SOURCE_IP_RANGE \ --target-tags=hanastudioOs comandos acima definem variáveis para a sessão atual do Cloud Shell, criam um servidor Windows na sub-rede criada anteriormente e criam uma regra de firewall que permite acesso da estação de trabalho local à instância do protocolo da área de trabalho remota (RDP, na sigla em inglês).

Instale o SAP HANA Studio neste servidor.

- Faça o upload dos arquivos de instalação do SAP HANA Studio e da ferramenta de extração SAPCAR para um bucket do Cloud Storage no projeto do Google Cloud.

- Conecte-se à nova VM do Windows usando o RDP ou seu método preferido.

- No Windows, com permissões de administrador, abra o Shell da Google Cloud CLI ou outra interface de linha de comando.

Copie os arquivos de instalação do SAP HANA Studio e a ferramenta de extração SAPCAR do bucket de armazenamento para a VM. Basta digitar o comando

gcloud storage cpna interface de comando. Exemplo:gcloud storage cp gs://[SOURCE_BUCKET]/IMC_STUDIO2_232_0-80000323.SAR C:\[TARGET_DIRECTORY] & gcloud storage cp gs://[SOURCE_BUCKET]/SAPCAR_1014-80000938.EXE C:\[TARGET_DIRECTORY]

Altere o diretório para seu diretório de destino.

cd C:\[TARGET_DIRECTORY]

Execute o programa SAPCAR para extrair o arquivo de instalação do SAP HANA Studio.

SAPCAR_1014-80000938.EXE -xvf IMC_STUDIO2_232_0-80000323.SAR

Execute o programa

hdbinstextraído para instalar o SAP HANA Studio.

Configurar o monitoramento para o SAP HANA

Como opção, monitore as instâncias do SAP HANA usando o agente do Google Cloud para SAP. A partir da versão 2.0, é possível configurar o agente para coletar as métricas de monitoramento do SAP HANA e enviá-las para o Cloud Monitoring. O Cloud Monitoring permite criar painéis para visualizar essas métricas, configurar alertas com base em limites de métrica e muito mais.

Para mais informações sobre a coleta de métricas de monitoramento do SAP HANA usando o agente do Google Cloud para SAP, consulte Coleta de métricas de monitoramento do SAP HANA.

Como se conectar ao SAP HANA

Observe que, como essas instruções não usam um IP externo para o SAP HANA, só será possível se conectar às instâncias do SAP HANA por meio da instância Bastion usando SSH ou pelo servidor Windows usando o SAP HANA Studio.

Para se conectar ao SAP HANA por meio da instância bastion, conecte-se ao Bastion Host e depois às instâncias do SAP HANA usando um cliente SSH de sua escolha.

Para conectar o banco de dados SAP HANA por meio do SAP HANA Studio, use um cliente de área de trabalho remota para se conectar à instância do Windows Server. Após a conexão, instale o SAP HANA Studio (em inglês) manualmente e acesse o banco de dados SAP HANA.

Como realizar tarefas de pós-implantação

Antes de usar sua instância do SAP HANA, recomendamos que você realize as etapas de pós-implantação a seguir. Para mais informações, consulte o guia de instalação e atualização do SAP HANA.

Altere as senhas temporárias do superusuário do sistema SAP HANA e do superusuário do banco de dados. Exemplo:

sudo passwd SIDadm

Consulte Redefinir a senha do usuário SYSTEM para o banco de dados do sistema.

Instale sua licença permanente do SAP HANA. Se você não fizer isso, o SAP HANA poderá entrar em bloqueio total do banco de dados depois que a licença temporária expirar.

Para mais informações da SAP sobre o gerenciamento de licenças do SAP HANA, consulte Chaves de licença para o banco de dados SAP HANA.

Atualize o software SAP HANA com os patches mais recentes.

Se o sistema SAP HANA for implantado em uma interface de rede VirtIO, recomendamos que você garanta que o valor do parâmetro TCP

/proc/sys/net/ipv4/tcp_limit_output_bytesesteja definido como1048576. Essa modificação ajuda a melhorar a capacidade geral da rede na interface de rede VirtIO sem afetar a latência da rede.Instale todos os componentes extras, como o Application Function Libraries (AFL) ou o Smart Data Access (SDA).

Configure e faça o backup do seu novo banco de dados SAP HANA. Para mais informações, consulte o guia de operações do SAP HANA.

Avaliar sua carga de trabalho do SAP HANA

Para automatizar verificações de validação contínua para suas cargas de trabalho do SAP HANA em execução no Google Cloud, use o Gerenciador de carga de trabalho.

Com o Gerenciador de cargas de trabalho, é possível verificar e avaliar automaticamente as cargas de trabalho do SAP HANA em relação às práticas recomendadas de fornecedores da SAP, do Google Cloud e do SO. Isso ajuda a melhorar a qualidade, o desempenho e a confiabilidade das cargas de trabalho.

Para informações sobre as práticas recomendadas compatíveis com o Gerenciador de cargas de trabalho para avaliar cargas de trabalho do SAP HANA em execução no Google Cloud, consulte Práticas recomendadas do Gerenciador de cargas de trabalho para SAP. Para informações sobre como criar e executar uma avaliação usando o Gerenciador de cargas de trabalho, consulte Criar e executar uma avaliação.

A seguir

- Se você precisar usar o NetApp Cloud Volumes Service para o Google Cloud em vez de discos permanentes para os diretórios do SAP HANA, consulte as informações de implantação do NetApp Cloud Volumes Service no Guia de planejamento do SAP HANA.

- Para mais informações sobre administração e monitoramento de VMs, consulte o Guia de operações do SAP HANA.