하이브리드 런타임 영역이 사용하는 포트를 이해하는 것은 엔터프라이즈 구현에 중요합니다. 이 섹션에서는 런타임 영역 내에서 보안 통신에 사용되는 포트와 외부 서비스와의 통신에 사용되는 외부 포트를 설명합니다.

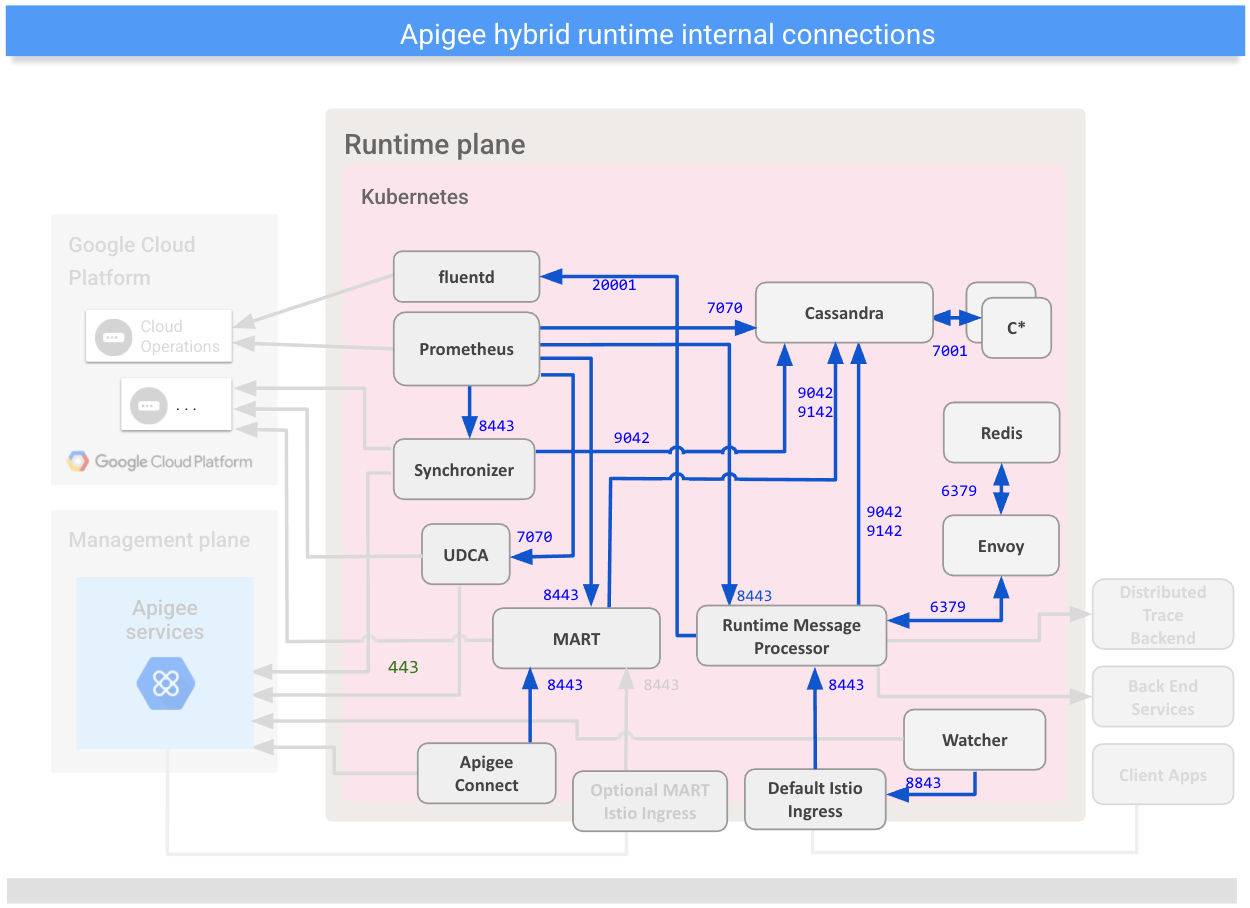

내부 연결

런타임 영역과 관리 영역 간의 통신은 TLS 단방향 및 OAuth 2.0을 사용하여 보호됩니다. 개별 서비스는 통신하는 서비스에 따라 다른 프로토콜을 사용합니다.

구성요소 간 통신에 사용되는 인증서는 Apigee의 인증서 관리자가 생성합니다. 인증서를 제공하거나 관리할 필요가 없습니다.

다음 이미지는 하이브리드 런타임 영역 내의 포트 및 통신 채널을 보여줍니다.

다음 표에서는 하이브리드 런타임 영역 내의 포트와 통신 채널을 설명합니다.

| 내부 연결 | |||||

|---|---|---|---|---|---|

| 소스 | 대상 | 프로토콜/포트 | 보안 프로토콜 | 설명 | |

| MART | Cassandra | TCP/9042 TCP/9142 |

TLS | 지속성을 위해 데이터를 전송합니다. | |

| Apigee Connect | MART | TCP/8443 | TLS | 관리 영역의 요청은 Apigee Connect를 거칩니다. Apigee Connect가 연결을 시작합니다. | |

| 기본 Istio 인그레스 | 메시지 프로세서 | TCP/8443 | TLS(Apigee에서 생성한 자체 서명된 인증서) | 수신 API 요청을 처리합니다. | |

| 메시지 프로세서 | Cassandra | TCP/9042 TCP/9142 |

TLS | 지속성을 위해 데이터를 전송합니다. | |

| 메시지 프로세서 | fluentd(애널리틱스/로깅) | TCP/20001 | mTLS | 데이터 수집 포드로 데이터를 스트리밍합니다. | |

| Cassandra | Cassandra | TCP/7001 | mTLS | 노드 내 클러스터 통신입니다. 잠재적인 문제 해결을 위한 백업 옵션으로 방화벽 구성에 대해 포트 7000을 열린 상태로 유지할 수도 있습니다. | |

| 동기화 담당자 | Cassandra | TCP/9042 TCP/9142 |

TLS | 지속성을 위해 데이터를 전송합니다. | |

| Prometheus(측정항목) | Cassandra | TCP/7070(HTTPS) | TLS | 다양한 서비스의 측정항목 데이터를 스크랩합니다. | |

| MART | TCP/8843(HTTPS) | TLS | |||

| 메시지 프로세서 | TCP/8843(HTTPS) | TLS | |||

| 동기화 담당자 | TCP/8843(HTTPS) | TLS | |||

| UDCA | TCP/7070(HTTPS) | TLS | |||

| Watcher | 기본 Istio 인그레스 | TCP/8843 | TLS | 가상 호스트 관련 항목을 변경하여 istio 인그레스를 구성합니다. | |

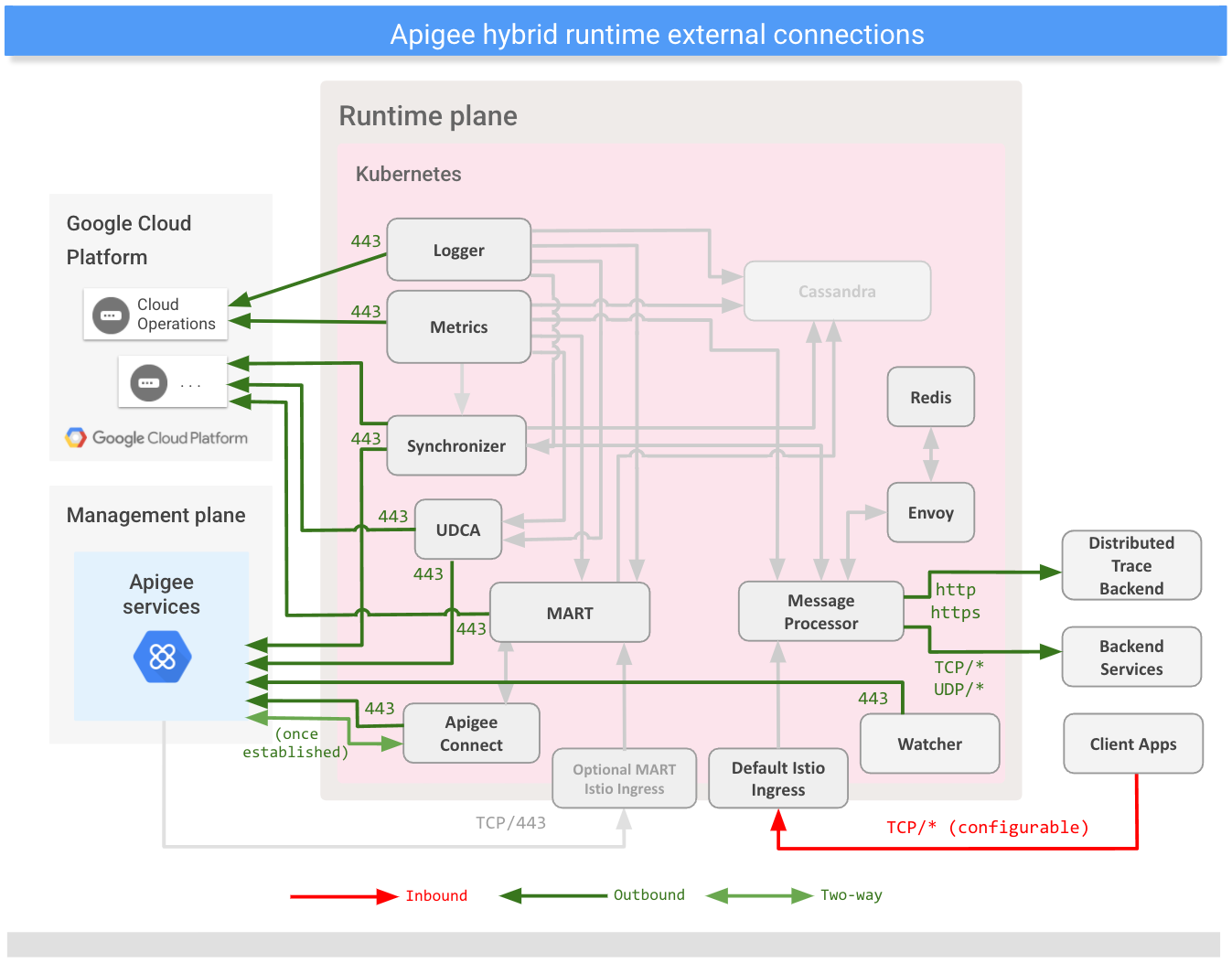

외부 연결

네트워크 방화벽을 올바르게 구성하려면 하이브리드가 외부 서비스와 통신하기 위해 사용하는 인바운드 및 아웃바운드 포트를 알아야 합니다.

다음 이미지는 하이브리드 런타임 영역과의 외부 통신에 사용되는 포트를 보여줍니다.

다음 표에서는 하이브리드 런타임 영역과의 외부 통신에 사용되는 포트를 설명합니다.

| 외부 연결 | |||||

|---|---|---|---|---|---|

| 소스 | 대상 | 프로토콜/포트 | 보안 프로토콜 | 설명 | |

| 인바운드 연결(외부에 노출) | |||||

| 선택사항: Apigee 서비스 Apigee Connect를 사용하지 않는 경우에만 해당합니다(권장). 아래의 양방향 연결을 참조하세요. |

MART Istio 인그레스 | TCP/443 | TLS 1.2를 통한 OAuth | 관리 영역의 하이브리드 API 호출입니다. | |

| 클라이언트 앱 | 기본 Istio 인그레스 | TCP/* | 없음/TLS 1.2를 통한 OAuth | 외부 앱의 API 요청입니다. | |

| 아웃바운드 연결 | |||||

| 메시지 프로세서 | 백엔드 서비스 | TCP/* UDP/* |

없음/TLS 1.2를 통한 OAuth | 고객 정의 호스트로 요청을 전송합니다. | |

| 동기화 담당자 | Apigee 서비스 | TCP/443 | TLS 1.2를 통한 OAuth | 구성 데이터를 가져오고 apigee.googleapis.com에 연결합니다. |

|

| Google Cloud | 승인을 위해 iamcredentials.googleapis.com에 연결합니다. |

||||

| UDCA(애널리틱스) | Apigee 서비스 (UAP) | TCP/443 | TLS 1.2를 통한 OAuth | 관리 영역의 UAP 및 Google Cloud로 데이터를 전송하고 apigee.googleapis.com 및 storage.googleapis.com에 연결합니다. |

|

| Apigee Connect | Apigee 서비스 | TCP/443 | TLS | 관리 영역과의 연결을 설정하고 apigeeconnect.googleapis.com에 연결합니다. |

|

| Prometheus(측정항목) | Google Cloud(Cloud 운영) | TCP/443 | TLS | 관리 영역의 Cloud 운영으로 데이터를 보내고 monitoring.googleapis.com에 연결합니다. |

|

| fluentd(Logging) | Google Cloud(Cloud 운영) | TCP/443 | TLS | 관리 영역의 Cloud 운영으로 데이터를 보내고 logging.googleapis.com에 연결 |

|

| MART | Google Cloud | TCP/443 | TLS 1.2를 통한 OAuth | 승인을 위해 iamcredentials.googleapis.com에 연결합니다. |

|

| 메시지 프로세서 | 분산형 Trace 백엔드 | http 또는 https | TLS(구성 가능) | (선택사항) 통신 trace 정보를 분산형 Trace 백엔드 서비스에 전달합니다. TraceConfig API에서 서비스 및 프로토콜을 구성합니다. 분산형 Trace의 백엔드는 일반적으로 Cloud Trace 또는 Jaeger입니다. | |

| 양방향 연결 | |||||

| Apigee Connect | Apigee 서비스 | TCP/443 | TLS | 런타임 영역의 런타임 데이터(MART)에 대한 관리 영역 및 Management API 간에 관리 데이터를 전달합니다. Apigee Connect가 연결을 시작하고 apigeeconnect.googleapis.com에 연결합니다. 따라서 인바운드 연결을 위해 방화벽을 구성할 필요가 없습니다. |

|

| Watcher | Google Cloud | TCP/443 | TLS 1.2를 통한 OAuth | 조직의 가상 호스트 관련 변경사항을 가져와 istio 인그레스를 구성합니다. | |

| *는 포트를 구성할 수 있음을 나타냅니다. Apigee는 포트 443을 사용하도록 권장합니다. | |||||

*.googleapis.com과 연관된 특정 IP 주소에 외부 연결을 허용하면 안 됩니다. 현재 도메인은 여러 주소로 확인되므로 IP 주소를 변경할 수 있습니다.