Neste guia de implantação, mostramos como implantar e se conectar a uma máquina virtual (VM) do Compute Engine, pronta para a instalação do SAP Adaptive Server Enterprise (SAP ASE) em um sistema operacional Linux.

As instruções neste guia usam o Terraform para implantar e configurar a VM, o sistema operacional Linux e os volumes de disco necessários para o SAP ASE e instalar o agente de monitoramento do Google Cloud para o SAP NetWeaver.

Para detalhes sobre o planejamento da sua implantação, consulte o Guia de planejamento do SAP ASE. Para uma visão geral sobre implantação automatizada, consulte Como automatizar implantações SAP no Google Cloud com o Terraform.

Pré-requisitos

Se você precisar que a carga de trabalho da SAP seja executada em conformidade com residência de dados, controle de acesso, equipes de suporte ou requisitos regulatórios, crie a pasta do Assured Workloads necessária. Para mais informações, consulte Controles soberanos e de conformidade para a SAP no Google Cloud.

Caso ainda não tenha um projeto do Google Cloud com o faturamento ativado, crie um antes de implantar uma VM para a instalação do SAP ASE.

Como criar um projeto

- Sign in to your Google Cloud account. If you're new to Google Cloud, create an account to evaluate how our products perform in real-world scenarios. New customers also get $300 in free credits to run, test, and deploy workloads.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

Como configurar o ambiente de comando gcloud

Para estas instruções, use o Cloud Shell para inserir comandos gcloud que implantam ou configuram os recursos do Google Cloud. Acesse o Cloud Shell pelo

console do Google Cloud no navegador.

Uma VM fornecida pelo Google Cloud executa o Cloud Shell toda vez que ele é iniciado. No primeiro uso, o Google Cloud também cria um diretório $HOME permanente para você, que é restaurado toda vez que você abre o Cloud Shell.

A VM provisionada inclui a Google Cloud CLI

mais recente.

Portanto, os comandos do

gcloud que você usa no Cloud Shell são os mesmos

que usaria em uma instância instalada localmente da CLI gcloud.

Se você tiver a CLI gcloud instalada, poderá emitir os comandos do

gcloud que são usados nessas instruções a partir da máquina local. No entanto,

se houver uma CLI gcloud instalada localmente, sempre verifique se você

está usando a versão mais recente da CLI .

Se você usa o Cloud Shell ou a CLI gcloud, pode

definir e alterar as propriedades do seu ambiente de comando gcloud e salvá-las

como uma configuração. Configurações são conjuntos de pares de chave-valor que influenciam o comportamento dos comandos gcloud.

Algumas ações básicas que podem ser realizadas com uma configuração no Cloud Shell incluem:

Inicializar uma configuração.

gcloud init

Conferir as configurações atuais do gcloud.

gcloud config list

Mude para o projeto necessário do Google Cloud. Substitua o

PROJECT_IDpelo ID do projeto do Google Cloud.gcloud config set project PROJECT_ID

Definir uma região padrão. Substitua

REGIONpor uma região do Google Cloud.gcloud config set compute/region REGION

Definir uma zona padrão. Substitua

ZONEpor uma zona do Google Cloud.gcloud config set compute/zone ZONE

Criar uma nova configuração. Substitua

NAMEpelo nome da configuração.gcloud config configurations create NAME

Saiba mais sobre como trabalhar com as configurações em Como gerenciar as configurações da CLI gcloud.

Criar uma rede

Por motivos de segurança, crie uma nova rede. Para controlar quem tem acesso a ela, adicione regras de firewall ou use outro método de controle de acesso.

Caso o projeto tenha uma rede VPC padrão, não a use. Em vez disso, crie sua própria rede VPC para que as únicas regras de firewall aplicadas sejam aquelas criadas explicitamente por você.

Durante a implantação, as instâncias de VM normalmente exigem acesso à Internet para fazer o download do agente do Google Cloud para SAP. Se você estiver usando uma das imagens Linux certificadas pelo SAP disponíveis no Google Cloud, a instância da VM também exigirá acesso à Internet para registrar a licença e acessar repositórios de fornecedor do sistema operacional. Uma configuração com um gateway NAT e tags de rede da VM é compatível com esse acesso, mesmo se as VMs de destino não tiverem IPs externos.

Para criar uma rede VPC para o projeto, siga estas etapas:

-

Crie uma rede de modo personalizado. Para mais informações, consulte Como criar uma rede de modo personalizado.

-

Crie uma sub-rede e especifique a região e o intervalo de IP. Para mais informações, consulte Como adicionar sub-redes.

Como configurar um gateway NAT

Se você precisar criar uma ou mais VMs sem endereços IP públicos, será necessário usar a conversão de endereços de rede (NAT) para permitir que as VMs acessem a Internet. Use o Cloud NAT, um serviço gerenciado distribuído e definido pelo software do Google Cloud que permite que as VMs enviem pacotes de saída para a Internet e recebam todos os pacotes de resposta de entrada estabelecidos. Se preferir, é possível configurar uma VM separada como um gateway NAT.

Para criar uma instância do Cloud NAT para seu projeto, consulte Como usar o Cloud NAT.

Depois de configurar o Cloud NAT para seu projeto, as instâncias de VM poderão acessar a Internet com segurança sem um endereço IP público.

Como adicionar regras de firewall

Por padrão, uma regra de firewall implícita bloqueia conexões de entrada de fora da rede de nuvem privada virtual (VPC). Para permitir conexões de entrada, configure uma regra de firewall para sua VM. Depois que uma conexão de entrada for estabelecida com uma VM, será permitido o tráfego nas duas direções nessa conexão.

Também é possível criar uma regra de firewall para permitir o acesso externo a portas especificadas

ou para restringir o acesso entre as VMs na mesma rede. Se o tipo de rede VPC default for usado, algumas regras padrão complementares também serão aplicadas, como a regra default-allow-internal, que permite a conectividade entre VMs na mesma rede em todas as portas.

Dependendo da política de TI que for aplicada ao ambiente, pode ser necessário isolar ou então restringir a conectividade com o host do banco de dados, o que pode ser feito criando regras de firewall.

Dependendo do seu cenário, é possível criar regras de firewall para permitir o acesso para estes itens:

- ao listener da rede ASE para conexões de cliente. O número da porta ASE padrão é

5000. - às portas exigidas pelo cockpit do SAP ASE. Para conseguir uma lista de portas usadas pelo cockpit do SAP ASE, consulte a respectiva documentação no "SAP Help Portal";

- às portas SAP padrão, listadas em TCP/IP de todos os produtos SAP;

- Conexões do seu computador ou do ambiente de rede corporativa para a instância de VM do Compute Engine. Se você não tiver certeza do endereço IP a ser usado, fale com o administrador de redes da sua empresa.

- Conexões SSH com a instância da VM, incluindo o SSH no navegador;

- Conexão com a VM por meio de uma ferramenta de terceiros no Linux. Crie uma regra para permitir o acesso da ferramenta pelo seu firewall.

Para criar as regras de firewall para seu projeto, consulte Como criar regras de firewall.

Como implantar uma VM do Linux para o SAP NetWeaver com o Terraform

Nas instruções a seguir, o Terraform é usado para implantar uma instância de VM com o Linux e todos os discos permanentes exigidos pelo SAP ASE. Defina os valores para a instalação em um arquivo de configuração sap_ase.tf fornecido pelo Google Cloud.

Nas instruções a seguir, usamos o Cloud Shell, mas, se preferir, use o Terraform no terminal local.

Abra o Cloud Shell.

Faça o download do arquivo de configuração

sap_ase.tfno seu diretório de trabalho digitando o seguinte comando no Cloud Shell:wget https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_ase/terraform/sap_ase.tf

Abra o arquivo

sap_ase.tfno editor de código do Cloud Shell.Para abrir o editor de código do Cloud Shell, clique em Abrir editor.

No arquivo

sap_ase.tf, atualize os seguintes valores de argumento substituindo o conteúdo entre aspas duplas pelos valores da sua instalação.A maioria dos argumentos opcionais tem um valor padrão. Quando você não especifica um argumento opcional, a configuração do Terraform usa o valor padrão desse argumento, se houver.

Argumento Tipo de dado Descrição sourceString Especifica o local e a versão do módulo do Terraform a serem usados durante a implantação.

O arquivo de configuração

sap_ase.tfinclui duas instâncias do argumentosource: uma que está ativa e outra incluída como um comentário. O argumentosource, que é ativo por padrão, especificalatestcomo a versão do módulo. A segunda instância do argumentosource, que, por padrão, é desativada por um caractere#inicial, especifica um carimbo de data/hora que identifica uma versão do módulo.Se você precisar que todas as implantações usem a mesma versão do módulo, remova o caractere

#líder do argumentosourceque especifica o carimbo de data/hora da versão e o adiciona aossourceque especificalatest.project_idString Especifique o ID do projeto do Google Cloud em que você está implantando esse sistema. Por exemplo, my-project-x.zoneString Especifique a zona em que você está implantando o sistema SAP. A zona precisa estar na mesma região que você selecione para sua sub-rede.

Por exemplo, se a sub-rede for implantada na região

us-central1, será possível especificar uma zona comous-central1-a.machine_typeString Especifique o tipo de máquina virtual (VM) do Compute Engine em que você precisa executar o sistema SAP. Se você precisar de um tipo de VM personalizado, especifique um tipo de VM predefinido com um número de vCPUs o mais próximo possível do necessário, mesmo que maior. Após a conclusão da implantação, modifique o número de vCPUs e a quantidade de memória. Por exemplo,

n1-highmem-32.subnetworkString O nome da sub-rede criada em um passo anterior. Se você estiver implantando em uma VPC compartilhada, especifique esse valor como SHARED_VPC_PROJECT_ID/SUBNETWORK. Por exemplo,myproject/network1.linux_imageString Especifique o nome da imagem do sistema operacional Linux em que você quer implantar o sistema SAP. Por exemplo, rhel-9-2-sap-haousles-15-sp5-sap. Para ver a lista de imagens do sistema operacional disponíveis, consulte a página Imagens no console do Google Cloud.linux_image_projectString Especifique o projeto do Google Cloud que contém a imagem que você especificou para o argumento linux_image. Talvez seja seu próprio projeto ou um projeto de imagem do Google Cloud. Para uma imagem do Compute Engine, especifiquerhel-sap-cloudoususe-sap-cloud. Para encontrar o projeto de imagem do sistema operacional, consulte Detalhes do sistema operacional.instance_nameString Especifique um nome para a instância de VM do host. O nome pode conter letras minúsculas, números e hifens. As instâncias de VM para hosts e worker em espera usam o mesmo nome com um we o número do host anexado ao nome.ase_sidString Especifique o SID da instância do banco de dados do SAP ASE. O ID precisa conter três caracteres alfanuméricos e começar com uma letra. Todas as letras precisam estar em maiúsculas. Por exemplo, ED1.ase_sid_sizeNúmero inteiro Opcional. Especifique o tamanho em GB para o volume /sybase/DBSID, que é o diretório raiz da sua instância do banco de dados do SAP ASE. O tamanho mínimo é 8 GB. O valor padrão é8.ase_diag_sizeNúmero inteiro Opcional. Especifique o tamanho em GB para o volume /sybase/DBSID/sapdiag, que armazena o tablespace de diagnóstico para SAPTOOLS. O tamanho mínimo é 8 GB. O valor padrão é8.ase_sap_temp_sizeNúmero inteiro Opcional. Especifique o tamanho em GB para o volume /sybase/DBSID/saptmp, que armazena o tablespace temporário da instância do banco de dados. O tamanho mínimo é 8 GB. O valor padrão é8.ase_sap_data_sizeNúmero inteiro Opcional. Especifique o tamanho em GB para o volume /sybase/DBSID/sapdata, que armazena os arquivos do banco de dados. O tamanho mínimo é 30 GB. O valor padrão é30.ase_sap_data_ssdBooleano Opcional. Especifique truepara provisionar um disco permanente SSD para o volume/sybase/DBSID/sapdata. Se você especificarfalse, será provisionado um disco permanente equilibrado. O valor padrão étrue.ase_log_sizeNúmero inteiro Opcional. Especifique o tamanho em GB para o volume /sybase/DBSID/logdir, que armazena os registros de transação do banco de dados. O tamanho mínimo é 8 GB. O valor padrão é8.ase_log_ssdBooleano Opcional. Especifique truepara provisionar um disco permanente SSD para o volume/sybase/DBSID/logdir. Se você especificarfalse, será provisionado um disco permanente equilibrado. O valor padrão étrue.ase_backup_sizeNúmero inteiro Opcional. Especifique o tamanho em GB para o volume /sybasebackup. Se você não especificar esse argumento ou definir o valor com0, nenhum disco será provisionado para o volume/sybasebackup.usr_sap_sizeNúmero inteiro Para executar o SAP ASE e o SAP NetWeaver na mesma instância de VM, especifique o tamanho do disco /usr/sapem GB.Se você não especificar esse argumento ou definir o valor com

0, nenhum disco será provisionado para o volume/usr/sap.sap_mnt_sizeNúmero inteiro Para executar o SAP ASE e o SAP NetWeaver na mesma instância de VM, especifique o tamanho do disco /sapmntem GB.Se você não especificar esse argumento ou definir o valor com

0, nenhum disco será provisionado para o volume/sapmnt.swap_sizeNúmero inteiro Para executar o SAP ASE e o SAP NetWeaver na mesma instância de VM, especifique o tamanho do volume de troca em GB. Se você não especificar esse argumento ou definir o valor com

0, nenhum disco será provisionado para o volume de troca.network_tagsString Opcional. Especifique uma ou mais tags de rede separadas por vírgula que você quer associar às suas instâncias de VM para fins de firewall ou roteamento. Se você especificar

public_ip = falsee não inserir uma tag de rede, forneça outro meio de acesso à Internet.public_ipBooleano Opcional. Determina se um endereço IP público é adicionado na sua instância de VM. O valor padrão é true.service_accountString Opcional. Especifique o endereço de e-mail de uma conta de serviço gerenciada pelo usuário que será usada pelas VMs do host e pelos programas executados nas VMs do host. Por exemplo, svc-acct-name@project-id.iam.gserviceaccount.com.Se você especificar esse argumento sem um valor ou omiti-lo, o script de instalação usará a conta de serviço padrão do Compute Engine. Para mais informações, consulte Gerenciamento de identidade e acesso para programas SAP no Google Cloud.

sap_deployment_debugBooleano Opcional. Somente quando o Cloud Customer Care solicitar que você ative a depuração da sua implantação, especifique true, o que faz com que a implantação gere registros de implantação detalhados. O valor padrão éfalse.reservation_nameString Opcional. Para usar uma reserva de VM do Compute Engine específica nesta implantação, especifique o nome da reserva. Por padrão, o script de instalação seleciona qualquer reserva disponível do Compute Engine com base nas condições a seguir. Para que uma reserva seja utilizável, independentemente de você especificar um nome ou o script de instalação a selecionar automaticamente, a reserva precisa ser definida com o seguinte:

-

A opção

specificReservationRequiredestá definida comotrueou, no console do Google Cloud, a opção Selecionar uma reserva específica está selecionada. -

Alguns tipos de máquina do Compute Engine são compatíveis com plataformas de CPU que não são

cobertas pela certificação SAP do tipo de máquina. Se a reserva

de destino for de qualquer um dos seguintes tipos de máquina, a reserva

precisará especificar as plataformas mínimas de CPU, conforme indicado:

n1-highmem-32: Intel Broadwelln1-highmem-64: Intel Broadwelln1-highmem-96: Intel Skylakem1-megamem-96: Intel Skylake

As plataformas de CPU mínimas para todos os outros tipos de máquina que são

certificadas pela SAP para uso no Google Cloud estão em conformidade com o requisito de CPU mínimo da SAP.

No exemplo a seguir, mostramos um arquivo de configuração completo, que cria uma VM configurada para executar o servidor de banco de dados do SAP ASE e o SAP NetWeaver. O Terraform é direcionado pelo arquivo de configuração a implantar uma VM

n1-standard-16em execução em um sistema operacional SLES 15 SP3. A VM contém todos os diretórios necessários para executar o SAP ASE com o SAP NetWeaver.# #... module "sap_ase" { source = https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_ase/sap_ase_module.zip # # By default, this source file uses the latest release of the terraform module # for SAP on Google Cloud. To fix your deployments to a specific release # of the module, comment out the source property above and uncomment the source property below. # # source = "https://storage.googleapis.com/cloudsapdeploy/terraform/YYYYMMDDHHMM/terraform/sap_ase/sap_ase_module.zip" # ... project_id = "example-project-123456" zone = "us-central1-f" machine_type = "n1-standard-16" subnetwork = "example-subnet-us-central1" linux_image = "sles-15-sp3-sap" linux_image_project = "suse-sap-cloud" # ... instance_name = "ex-vm-ase-lin" # ... ase_sid = "AS1" ase_sid_size = 10 ase_diag_size = 15 ase_sap_temp_size = 20 ase_sap_data_size = 50 ase_sap_data_ssd = true ase_log_size = 30 ase_log_ssd = true ase_backup_size = 100 # ... usr_sap_size = 15 sap_mnt_size = 15 swap_size = 24 # ... }-

A opção

Para inicializar seu diretório de trabalho atual e fazer o download do plug-in do provedor do Terraform e dos arquivos de módulo para o Google Cloud:

terraform init

O comando

terraform initprepara seu diretório de trabalho para outros comandos do Terraform.Para forçar uma atualização do plug-in do provedor e dos arquivos de configuração no diretório de trabalho, especifique a sinalização

--upgrade. Se a sinalização--upgradefor omitida e você não fizer nenhuma alteração no seu diretório de trabalho, o Terraform usará as cópias armazenadas em cache local, mesmo selatestfor especificado nasourceURLterraform init --upgrade

Como opção, para criar o plano de execução do Terraform:

terraform plan

O comando

terraform planmostra as alterações exigidas pela configuração atual. Se você pular essa etapa, o comandoterraform applycriará automaticamente um novo plano e solicitará que você o aprove.Para aplicar o plano de execução:

terraform apply

Quando for solicitada a aprovação das ações, digite

yes.O comando

applydo terraform configura a infraestrutura do Google Cloud de acordo com os argumentos definidos no arquivo de configuração do Terraform. O processo pode levar alguns minutos. Para verificar o progresso da implantação, siga as etapas na próxima seção.Após a implantação da instância de VM, se você precisar que o Compute Engine salve o disco de inicialização para o caso de a instância ser excluída, siga estas etapas:

No console do Google Cloud, acesse a página Instâncias de VM do Compute Engine.

Para abrir a página Detalhes da instância de VM da instância, clique no nome dela.

Clique em Editar.

Na seção Disco de inicialização, em Regra de exclusão, verifique se a opção Manter disco está selecionada.

Clique em Salvar.

Como verificar a implantação

Para verificar a implantação, verifique os registros de implantação no Cloud Logging e verifique a configuração da VM.

Verificar os registros

No console do Google Cloud, abra o Cloud Logging para monitorar o progresso da instalação e verificar se há erros.

Filtre os registros:

Explorador de registros

Na página Explorador de registros, acesse o painel Consulta.

No menu suspenso Recurso, selecione Global e clique em Adicionar.

Se a opção Global não for exibida, insira a seguinte consulta no editor de consultas:

resource.type="global" "Deployment"Clique em Run query.

Visualizador de registros legado

- Na página Visualizador de registros legado, no menu de seleção básico, selecione Global como o recurso de registros.

Analise os registros filtrados:

- Se

"--- Finished"for exibido, o processamento do Deployment Manager estará concluído e será possível prosseguir para a próxima etapa. Se você vir um erro de cota:

Na página Cotas do IAM e Admin, aumente as cotas que não atendem aos requisitos do SAP ASE listados no Guia de planejamento do SAP ASE.

Abra o Cloud Shell.

Acesse seu diretório de trabalho e exclua a implantação para limpar as VMs e os discos permanentes da instalação com falha:

terraform destroy

Quando for solicitada a aprovação da ação, digite

yes.Execute a implantação novamente.

- Se

Verificar a configuração da VM

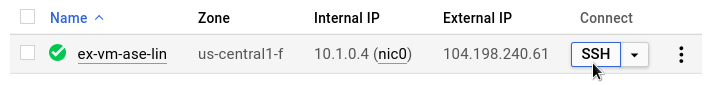

Depois que o sistema SAP ASE for implantado sem erros, conecte-se à sua VM usando SSH. Na página de instâncias de VMs do Compute Engine, clique no botão SSH para acessar sua instância de VM ou use o método SSH que preferir.

Mude para o usuário raiz.

sudo su -

No prompt de comando, insira

df -h. Verifique se a saída é semelhante a esta, como o diretório//sybase/DBSID/sapdata.Filesystem Size Used Avail Use% Mounted on devtmpfs 4.0M 8.0K 4.0M 1% /dev tmpfs 30G 0 30G 0% /dev/shm tmpfs 12G 18M 12G 1% /run tmpfs 4.0M 0 4.0M 0% /sys/fs/cgroup /dev/sda3 30G 4.3G 26G 15% / /dev/sda2 20M 2.9M 18M 15% /boot/efi tmpfs 5.9G 0 5.9G 0% /run/user/0 tmpfs 5.9G 0 5.9G 0% /run/user/1000 /dev/mapper/vg_asesid-vol 10G 43M 10G 1% /sybase/AS1 /dev/mapper/vg_asesapdata-vol 50G 84M 50G 1% /sybase/AS1/sapdata_1 /dev/mapper/vg_aselog-vol 30G 63M 30G 1% /sybase/AS1/saplog_1 /dev/mapper/vg_asesaptemp-vol 20G 53M 20G 1% /sybase/AS1/saptemp /dev/mapper/vg_asesapdiag-vol 15G 48M 15G 1% /sybase/AS1/sapdiag /dev/mapper/vg_asebackup-vol 100G 135M 100G 1% /sybasebackup /dev/mapper/vg_usrsap-vol 15G 48M 15G 1% /usr/sap /dev/mapper/vg_sapmnt-vol 15G 48M 15G 1% /sapmnt

Digite o comando a seguir e confirme se o diretório de troca foi criado:

cat /proc/meminfo | grep Swap

Você verá resultados parecidos com os deste exemplo:

SwapCached: 0 kB SwapTotal: 25161724 kB SwapFree: 25161724 kB

Limpar e tentar implantar novamente

Se alguma das etapas de verificação de implantação nas seções anteriores mostrar que a instalação não foi concluída, desfaça a implantação e tente novamente seguindo as etapas a seguir:

Resolva os erros para garantir que a implantação não falhe novamente pelo mesmo motivo. Para mais informações sobre como verificar os registros ou resolver erros relacionados a cotas, consulte Verificar os registros.

Abra o Cloud Shell ou, se você instalou a CLI do Google Cloud na sua estação de trabalho local, abra um terminal.

Acesse o diretório que contém o arquivo de configuração do Terraform que você usou nesta implantação.

Exclua todos os recursos que fazem parte da implantação executando o seguinte comando:

terraform destroy

Quando for solicitada a aprovação da ação, digite

yes.Tente fazer a implantação novamente, conforme indicado anteriormente neste guia.

Como instalar o banco de dados

Agora que o sistema operacional está configurado, instale seu banco de dados do SAP ASE.

Para instalar o SAP ASE na VM baseada no Linux, siga estas etapas:

- Estabeleça uma conexão SSH com a VM.

- Faça o download ou copie a mídia de instalação do SAP ASE da SAP para sua VM.

- Prepare seu arquivo de licença ou servidor de licenças do SySAM do SAP ASE para uso com a instalação.

- Instale o banco de dados do SAP ASE.

Para mais orientações de instalação, consulte o Guia de instalação e atualização do SAP ASE para Linux.

Como realizar tarefas de pós-implantação

Antes de usar sua instância do SAP ASE, recomendamos que você execute as seguintes etapas de pós-implantação:

- Atualize seu software SAP ASE com os patches mais recentes, se disponíveis.

- Instale os outros componentes.

- Configure e faça backup do seu novo banco de dados do SAP ASE.

Para receber mais orientações de pós-implantação, consulte a seção Tarefas de pós-instalação do Guia de instalação e atualização do SAP ASE para Linux.

Validar a instalação do agente do Google Cloud para SAP

Depois de implantar uma VM e instalar o sistema SAP, confirme se o agente do Google Cloud para SAP está funcionando corretamente.

Verificar se o agente do Google Cloud para SAP está em execução

Para verificar se o agente está em execução, siga estas etapas:

Estabeleça uma conexão SSH com a instância do Compute Engine.

Execute este comando:

systemctl status google-cloud-sap-agent

Se o agente estiver funcionando corretamente, a saída conterá

active (running). Por exemplo:google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent

Se o agente não estiver em execução, reinicie-o.

Verificar se o SAP Host Agent está recebendo métricas

Para verificar se as métricas de infraestrutura são coletadas pelo agente do Google Cloud para SAP e enviadas corretamente ao agente de host da SAP, siga estas etapas:

- No sistema SAP, insira a transação

ST06. No painel de visão geral, verifique a disponibilidade e o conteúdo dos seguintes campos para a configuração completa da infraestrutura de monitoramento da SAP e do Google:

- Provedor de nuvem:

Google Cloud Platform - Acesso ao monitoramento avançado:

TRUE - Detalhes do monitoramento avançado:

ACTIVE

- Provedor de nuvem:

Solução de problemas

Nesta seção, você encontrará informações sobre como corrigir problemas comuns.

Solução de problemas de conexão com a VM

Se você estiver com problemas para se conectar à sua VM por SSH, verifique se você criou uma regra de firewall para abrir a porta 22 na rede VPC que está usando.

Para outros problemas possíveis, consulte Problemas conhecidos do SSH no navegador.

Solução de problemas do agente de monitoramento do Google

Para solucionar problemas relacionados ao agente de monitoramento do SAP NetWeaver, consulte Solução de problemas de monitoramento.