Esta página se aplica a Apigee y Apigee Hybrid.

Consulta la documentación de

Apigee Edge.

![]()

En el caso de los portales integrados, puedes definir proveedores de identidad que admitan los tipos de autenticación definidos en la siguiente tabla.

| Tipo de autenticación | Descripción |

|---|---|

| Integrado | Requiere que los usuarios pasen sus credenciales (nombre de usuario y contraseña) al portal integrado para la autenticación. Cuando creas un portal nuevo, el proveedor de identidad integrado se configura y se habilita. Para comprender la experiencia de acceso desde la perspectiva del usuario, consulta Accede al portal mediante credenciales de usuario (proveedor integrado). |

| SAML (vista previa) | El lenguaje de marcado para confirmaciones de seguridad (SAML) es un protocolo estándar para el entorno de inicio de sesión único (SSO). La autenticación de SSO mediante el SAML permite que los usuarios accedan a los portales integrados de Apigee sin tener que crear cuentas nuevas. Los usuarios acceden con las credenciales de su cuenta administrada de forma central. Para comprender la experiencia de acceso desde la perspectiva del usuario, consulta Accede al portal con la autenticación de SAML (vista previa). |

Beneficios de la autenticación de SAML para los portales integrados

Configurar el SAML como un proveedor de identidad para un portal integrado ofrece los siguientes beneficios:

- Configura el programa para desarrolladores una vez y vuelve a usarlo en varios portales integrados. Elige tu programa para desarrolladores cuando crees tu portal integrado. Actualiza o cambia el programa para desarrolladores con facilidad a medida que evolucionan los requisitos

- Toma el control total de la administración de usuarios Conecta el servidor de SAML de tu empresa con el portal integrado. Cuando los usuarios abandonen la organización y se desaprovisionen de forma centralizada, ya no podrán autenticarse con el servicio de SSO para usar el portal integrado.

Configura el proveedor de identidad integrado

Configura el proveedor de identidad integrado, como se describe en las siguientes secciones.

Accede a la página del proveedor de identidad integrado

Para acceder al proveedor de identidad integrado, haz lo siguiente:

Abre la página Portales.

IU de la consola de Cloud

En la consola de Apigee en Cloud, ve a la página Distribución > Portales.

Ir a PortalesIU clásica

Selecciona Publicar > Portales en la barra de navegación lateral para ver la lista de portales.

Haz clic en la fila del portal para el que deseas ver el proveedor de identidad.

Haz clic en Cuentas.

Haz clic en la pestaña Autenticación.

En la sección Proveedores de identidad, haz clic en el tipo de proveedor Integrado.

Configura el proveedor de identidad integrado, como se describe en las siguientes secciones:

Habilita el proveedor de identidad integrado

Para habilitar el proveedor de identidad integrado, haz lo siguiente:

- Accede a la página del proveedor de identidad integrado.

Abre el editor.

IU de la consola de Cloud

Haz clic en Editar.

IU clásica

Haz clic en

en la sección Configuración del proveedor.

en la sección Configuración del proveedor.Selecciona la casilla de verificación Habilitada para habilitar el proveedor de identidad. Para inhabilitar el proveedor de identidad integrado, borra la casilla de verificación.

Haz clic en Guardar.

Restringe el registro del portal por dirección de correo electrónico o dominio

Restringe el registro del portal identificando las direcciones de correo electrónico individuales (developer@some-company.com) o los dominios de correo electrónico (some-company.com, sin el @ principal) que pueden crear cuentas en tu portal.

Para hacer coincidir todos los subdominios anidados, antepone la cadena comodín *. a un dominio o subdominio. Por ejemplo, *.example.com coincidirá con test@example.com, test@dev.example.com, etcétera.

Si se deja en blanco, se puede usar cualquier dirección de correo electrónico para registrarse en el portal.

Para restringir el registro del portal por dirección de correo electrónico o dominio:

- Accede a la página del proveedor de identidad integrado.

Agrega una o más direcciones de correo electrónico.

IU de la consola de Cloud

- Haz clic en Editar.

- Haz clic en + Agregar correo electrónico.

- Ingresa una dirección de correo electrónico o un dominio de correo electrónico al que desees permitirle registrarse y acceder al portal.

- Agrega entradas adicionales según sea necesario.

- Para borrar una entrada, haz clic en Borrar junto a ella.

IU clásica

- Haz clic en

en la sección Configuración del proveedor.

en la sección Configuración del proveedor. - En la sección Restricciones de la cuenta, ingresa una dirección de correo electrónico o un dominio de correo electrónico al que desees registrarte, accede al portal en el cuadro de texto y haz clic en +.

- Agrega entradas adicionales según sea necesario.

- Para borrar una entrada, haz clic en x junto a la entrada.

Haz clic en Guardar.

Configura las notificaciones de correo electrónico

Para el proveedor integrado, puedes habilitar y configurar las siguientes notificaciones por correo electrónico:

| Notificación por correo electrónico | Destinatario | Activador | Descripción |

|---|---|---|---|

| Notificar cuenta | Proveedor de API | El usuario del portal crea una cuenta nueva | Si configuraste tu portal para que requiera la activación manual de las cuentas de usuario, debes activar la cuenta de usuario de forma manual antes de que el usuario del portal pueda acceder. |

| Verificación de cuenta | Usuario del portal | El usuario del portal crea una cuenta nueva | Proporciona un vínculo seguro para verificar la creación de la cuenta. El vínculo vencerá en 10 minutos. |

Cuando configuras las notificaciones por correo electrónico, haz lo siguiente:

- Usa etiquetas HTML para dar formato al texto. Asegúrate de enviar un correo electrónico de prueba para validar que el formato aparezca como se espera.

Puedes insertar una o más de las siguientes variables que se sustituirán cuando se envíe la notificación por correo electrónico.

Variable Descripción {{firstName}}Nombre {{lastName}}Apellido {{email}}Dirección de correo electrónico {{siteurl}}Vínculo al portal en vivo {{verifylink}}Vínculo que se usa para verificar la cuenta

Para configurar las notificaciones de correo electrónico, haz lo siguiente:

- Accede a la página del proveedor de identidad integrado.

Configura las notificaciones por correo electrónico.

IU de la consola de Cloud

Haz clic en Editar.

IU clásica

Para configurar las notificaciones por correo electrónico enviadas a, haz lo siguiente:

- Para la activación de cuenta de usuario nueva de los proveedores de API, haz clic en

en la sección Notificación de cuenta.

en la sección Notificación de cuenta. - Para que los usuarios de portal verifiquen su identidad, haz clic en

en la sección Verificación de cuenta.

en la sección Verificación de cuenta.

- Para la activación de cuenta de usuario nueva de los proveedores de API, haz clic en

Edita los campos Asunto y Cuerpo.

Haz clic en Guardar.

Configura el proveedor de identidad de SAML (versión preliminar)

Configura el proveedor de identidad SAML, como se describe en las siguientes secciones.

Accede a la página del proveedor de identidad SAML

Para acceder al proveedor de identidad SAML, sigue estos pasos:

Abre la página Portales.

IU de la consola de Cloud

En la consola de Apigee en Cloud, ve a la página Distribución > Portales.

Ir a PortalesIU clásica

Selecciona Publicar > Portales en la barra de navegación lateral para ver la lista de portales.

Haz clic en la fila del portal para el que deseas ver el proveedor de identidad.

Haz clic en Cuentas.

Haz clic en la pestaña Autenticación.

En la sección Proveedores de identidad, haz clic en el tipo de proveedor SAML.

Configura el proveedor de identidad de SAML, como se describe en las siguientes secciones:

Habilita el proveedor de identidad SAML

Para habilitar el proveedor de identidad SAML, haz lo siguiente:

- Accede a la página del proveedor de identidad SAML.

Abre el editor.

IU de la consola de Cloud

Haz clic en Editar.

IU clásica

Haz clic en

en la sección Configuración del proveedor.

en la sección Configuración del proveedor.Selecciona la casilla de verificación Habilitada para habilitar el proveedor de identidad.

Para inhabilitar el proveedor de identidad SAML, desmarca la casilla de verificación.

Haz clic en Guardar.

Si configuraste un dominio personalizado, consulta Usa un dominio personalizado con el proveedor de identidad SAML.

Configuración de SAML

Para configurar los parámetros de configuración de SAML, haz lo siguiente:

- Accede a la página del proveedor de identidad SAML.

Abre el editor.

IU de la consola de Cloud

Haz clic en Editar.

IU clásica

Haz clic en

en la sección Configuración de SAML.

en la sección Configuración de SAML.Haz clic en Copiar junto a la URL de metadatos del SP.

Configura tu proveedor de identidad SAML con la información del archivo de metadatos del proveedor de servicios (SP).

En el caso de algunos proveedores de identidad SAML, solo se te solicitará la URL de metadatos. Para otros, deberás extraer información específica del archivo de metadatos y, luego, ingresarla en un formulario.

En el último caso, pega la URL en un navegador para descargar el archivo de metadatos SP y extraer la información requerida. Por ejemplo, el ID de entidad o la URL de acceso puede extraer los siguientes elementos en el archivo de metadatos SP:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Establece la configuración de SAML para el proveedor de identidad.

En la sección Configuración de SAML, edita los siguientes valores obtenidos de tu archivo de metadatos del proveedor de identidad SAML:

Configuración de SAML Descripción URL de acceso URL a la que se redirecciona a los usuarios para acceder al proveedor de identidad SAML.

Por ejemplo:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL de cierre de sesión URL a la que se redirecciona a los usuarios para salir del proveedor de identidad SAML. Deja este campo en blanco si se da alguna de estas situaciones:

- Tu proveedor de identidad SAML no proporciona una URL de cierre de sesión.

- No deseas que los usuarios salgan de tu proveedor de identidad de SAML cuando salgan del portal integrado.

- Si deseas habilitar un dominio personalizado (consulta el problema conocido)

ID de entidad del IDP ID único del proveedor de identidad SAML.

Por ejemplo:http://www.okta.com/exkhgdyponHIp97po0h7Haz clic en Guardar.

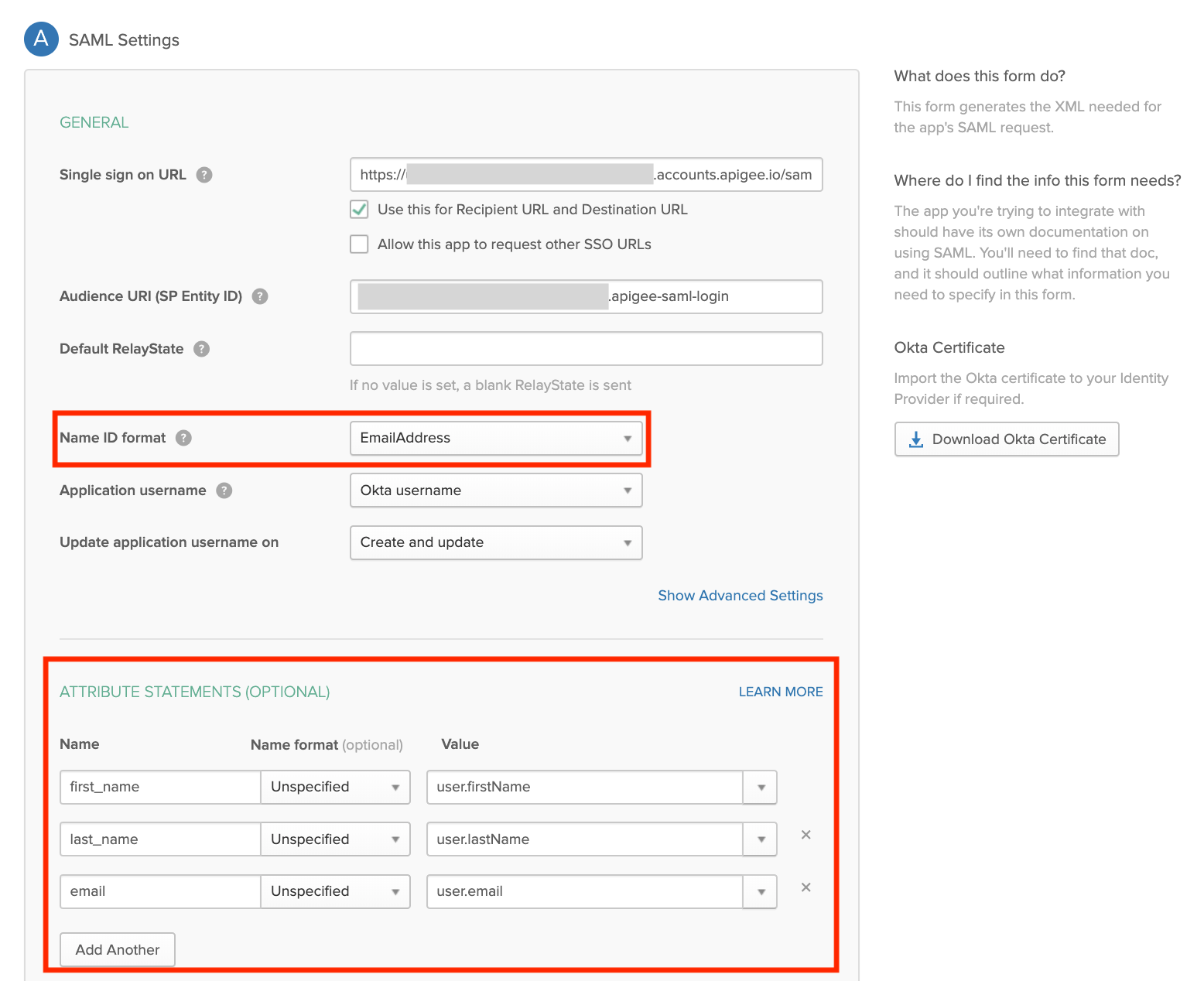

Configura los atributos de usuario personalizados para el proveedor de identidad SAML

Para garantizar un mapeo adecuada entre el proveedor de identidad SAML y las cuentas de usuario del portal, se recomienda crear y configurar los atributos de usuario personalizados definidos en la siguiente tabla para tu proveedor de identidad SAML. Establece el valor de cada atributo personalizado en el atributo de usuario correspondiente definido por tu proveedor de identidad SAML (por ejemplo, Okta).

| Atributo personalizado | Ejemplo (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

En el ejemplo siguiente, se muestra cómo configurar los atributos de usuario personalizados y el atributo NameID con Okta como tu proveedor de identidad SAML de terceros.

Usa un dominio personalizado con el proveedor de identidad SAML

Después de configurar y habilitar el proveedor de identidad SAML, puedes configurar un dominio personalizado (como developers.example.com), como se describe en Personaliza tu dominio.

Es importante mantener las opciones de configuración sincronizadas entre el dominio personalizado y el proveedor de identidad SAML. Si la configuración no se sincroniza, es posible que experimentes problemas durante la autorización. Por ejemplo, la solicitud de autorización enviada al proveedor de identidad SAML puede tener una AssertionConsumerServiceURL que no esté definida con el dominio personalizado.

Para mantener la configuración sincronizada entre el dominio personalizado y el proveedor de identidad SAML, haz lo siguiente:

Si configuras o actualizas el dominio personalizado después de habilitar y configurar el proveedor de identidad SAML, guarda la configuración del dominio personalizado y asegúrate de que esté habilitada. Espera unos 30 minutos para que la caché se invalide y, luego, vuelve a configurar tu proveedor de identidad SAML con la información actualizada en el archivo de metadatos del proveedor de servicios (SP), como se describe en Establece la configuración SAML. Deberías ver tu dominio personalizado en los metadatos de SP.

Si configuras un dominio personalizado antes de configurar y habilitar el proveedor de identidad SAML, deberás restablecer el dominio personalizado (que se describe a continuación) para asegurarte de que el proveedor de identidad SAML esté configurado de forma correcta.

Si necesitas restablecer (inhabilitar y volver a habilitar) el proveedor de identidad SAML, como se describe en Habilita el proveedor de identidad SAML, también debes restablecer el dominio personalizado (como se describe a continuación).

Restablece el dominio personalizado

Para restablecer (inhabilitar y habilitar) el dominio personalizado, haz lo siguiente:

Abre la página Portales.

IU de la consola de Cloud

En la consola de Apigee en Cloud, ve a la página Distribución > Portales.

Ir a PortalesIU clásica

Selecciona Publicar > Portales en la barra de navegación lateral para ver la lista de portales.

Haz clic en tu portal.

Haz clic en Configuración.

Haz clic en la pestaña Dominios.

Haz clic en Inhabilitar para inhabilitar el dominio personalizado.

Haz clic en Habilitar para habilitar el dominio personalizado.

Para obtener más información, consulta Cómo personalizar tu dominio.

Sube un certificado nuevo

Para subir un certificado nuevo, sigue estos pasos:

Descarga el certificado de tu proveedor de identidad SAML.

Abre el editor.

IU de la consola de Cloud

Haz clic en Editar.

IU clásica

Haz clic en

en la sección Certificado.

en la sección Certificado.Haz clic en Explorar y navega al certificado en tu directorio local.

Haz clic en Abrir para subir el certificado nuevo. Los campos de información del certificado se actualizan para reflejar el certificado seleccionado.

Verifica que el certificado sea válido y no haya vencido.

Haz clic en Guardar.

Convierte un certificado x509 al formato PEM

Si descargas un certificado x509, debes convertirlo al formato PEM.

Para convertir un certificado x509 al formato PEM, haz lo siguiente:

- Copia el contenido de

ds:X509Certificate elementdel archivo de metadatos del proveedor de identidad de SAML y pégalo en el editor de texto que prefieras. - Agrega la siguiente línea en la parte superior del archivo:

-----BEGIN CERTIFICATE----- - Agrega la siguiente línea en la parte inferior del archivo:

-----END CERTIFICATE----- - Guarda el archivo con una extensión

.pem.

A continuación, se proporciona un ejemplo del contenido del archivo PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----