このページは Apigee と Apigee ハイブリッドに適用されます。

Apigee Edge のドキュメントを表示する。

![]()

Apigee で API を公開するには、API プロキシを実装します。API プロキシは、アプリ側の API をバックエンド サービスから切り離して、これらのアプリがバックエンド コードの変更の影響を受けないようにします。

以下の各セクションで説明するように、Cloud Code で Apigee を使用して API プロキシを開発します。Apigee ワークスペースでのフォルダとファイルの管理もご覧ください。

API プロキシの作成

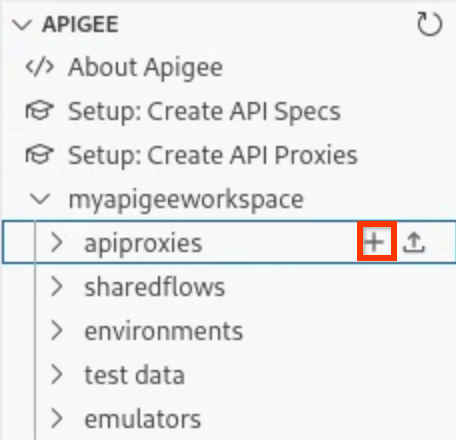

Cloud Code で Apigee を使用して API プロキシを作成するには、ローカル開発ワークスペースを作成してから、次の操作を行います。

次のいずれかの操作を行います。

ワークスペースで、apiproxies フォルダにカーソルを合わせて、

をクリックします。

をクリックします。

[View] > [Command Palette] を選択して、コマンド パレットを開き、[Cloud Code: Create Apigee proxy bundle] を選択します。

[Create Proxy] ウィザードが開きます。

次のオプションのいずれかを選択します。

種類 説明 Access token-based authenticationAPI プロキシに OAuth 2.0 ベースの認証を追加します。Apigee によって、API プロキシに次のポリシーが自動的に追加されます。

- プロキシで割り当てを管理する Quota。

- バックエンド サーバーに転送されたリクエストからクエリ パラメータとして提供された API キーを削除する AssignMessage。

- 認証方法として OAuthV2。

API key-based authentication単純な API キー検証を使用する API プロキシ。Apigee によって、API プロキシに次のポリシーが自動的に追加されます。

- プロキシで割り当てを管理する Quota。

- アプリのリクエストで提示された API キーを検証する VerifyAPIKey。

- バックエンド サーバーに転送されたリクエストからクエリ パラメータとして提供された API キーを削除する AssignMessage。

Echo requestリクエストをエコーする API プロキシ。このプロキシタイプにはターゲット / API バックエンドがなく、認証もありません。バックエンド サービス(

Target (Existing API))の URL の指定を求められません。また、デフォルトのターゲット エンドポイント構成も含まれていません。Simple reverse proxyリクエストをバックエンド ターゲットに転送する API プロキシ。認証が含まれていないため、リクエストはセキュリティ チェックなしでバックエンドに渡されます。

OpenAPI 3.0 spec既存の OpenAPI 3.0 仕様を読み込んでプロキシを作成します。詳細については、OpenAPI Initiative をご覧ください。

各プロキシタイプの作成に必要なフィールド(ベースパスなど)については、API プロキシのプライマリ フィールドをご覧ください。各プロンプトに対応します。Enter キーを押して確定し、処理を続行するか、Esc キーを押して、ウィザードをキャンセルします。

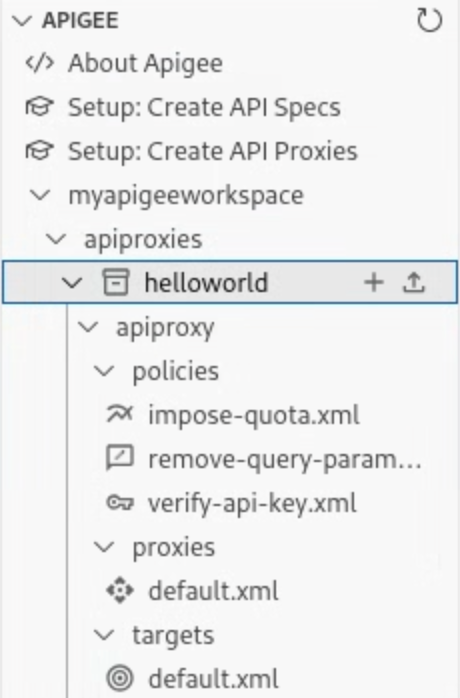

ウィザードの手順を完了すると、[Apigee] セクションの apiproxies の下に新しい apiproxy-name フォルダが追加されます。各 API プロキシ フォルダは、API プロキシ構成のディレクトリ構造で説明されているように構造化されます。

次の例は、API key-based authentication タイプで作成された API プロキシ用に作成されたデフォルトの構成を示しています。

デフォルト構成の説明については、デフォルトの API プロキシ構成の確認をご覧ください。

デフォルトの API プロキシ構成の確認

次の表は、選択した API プロキシの種類と認証オプションに基づいて API プロキシを作成する際に、デフォルト構成に含まれる内容をまとめたものです。

proxies/default.xmlデフォルトのプロキシ エンドポイント構成。 |

||||

targets/default.xmlデフォルトのターゲット エンドポイント構成。 |

||||

impose-quota.xmlデフォルトの割り当てを定義する割り当てポリシー。 |

||||

remove-header-authorization.xml認証のために渡された Authorization ヘッダーを削除する AssignMessage ポリシー。 |

||||

remove-query-param-apikey.xml認証のために渡された apikey クエリ パラメータを削除する AssignMessage ポリシー。 |

||||

verify-api-key.xmlAPI キーの検証を適用する VerifyAPIKey ポリシー。 |

||||

verify-oauth-v2-access-token.xmlOAuth V2 アクセス トークンを検証する OAuthV2 ポリシー。 |

API プロキシ バンドルのアップロード

Cloud Code で API プロキシ バンドルを Apigee にアップロードするには:

次のいずれかの操作を行います。

Apigee ワークスペースで、apiproxies フォルダにカーソルを合わせて、

をクリックします。

をクリックします。[View] > [Command Palette] を選択して、コマンド パレットを開き、[Cloud Code: Import Apigee proxy bundle] を選択します。

アップロードする API プロキシ バンドルに移動し、[Select] をクリックします。API プロキシ バンドルは、API プロキシ構成のディレクトリ構造の説明に沿って構造化する必要があります。

(省略可)デフォルトでは、API ファイルの名前には、zip ファイルの名前から拡張子を除いたものが使用されます。この名前が一意でない場合は、一意の名前を入力するように求められます。

アップロードされた apiproxy-name フォルダがワークスペースの apiproxies の下に追加されます。

プロキシ エンドポイントの管理

API プロキシとはで説明されているように、プロキシ エンドポイント(ProxyEndpoint)は、クライアント アプリが API を使用する方法を定義します。プロキシ エンドポイントを構成して、API プロキシの URL を定義します。また、プロキシ エンドポイントは、アプリが HTTP と HTTPS のどちらで API プロキシにアクセスするかを決定します。プロキシ エンドポイントにポリシーを接続して、セキュリティ、割り当てチェック、その他のタイプのアクセス制御とレート制限を適用できます。

以下の手順に沿って、プロキシ エンドポイントを作成して構成します。

プロキシ エンドポイントの作成

API プロキシを作成すると、デフォルトのプロキシ エンドポイントが API プロキシ構成に追加されます。詳細については、デフォルトの API プロキシ構成の確認をご覧ください。必要に応じて、追加のプロキシ エンドポイントを作成できます。

Cloud Code で Apigee を使用してプロキシ エンドポイントを作成するには:

Apigee ワークスペースで、次のいずれかの操作を行います。

- 次のいずれかのフォルダにカーソルを合わせて、

をクリックし、[Create proxy endpoint] を選択します。

をクリックし、[Create proxy endpoint] を選択します。

apiproxy-nameプロキシ バンドルapiproxy-name/apiproxy

apiproxy-name/apiproxy/proxiesフォルダにカーソルを合わせ、 をクリックします。

をクリックします。

[Create proxy endpoint] ウィザードが開きます。

- 次のいずれかのフォルダにカーソルを合わせて、

次のプロンプトのセットの値を入力します。プロンプトの入力ごとに Enter キーを押して、確定して続行するか、Esc キーを押して、キャンセルします。

フィールド 説明 Proxy endpoint nameプロキシ エンドポイントの識別に使用する名前。 API proxy base pathAPI にリクエストを送信するために使用される URL の一部。Apigee では、URL を使用して受信リクエストを照合し、適切な API プロキシに転送します。 Target endpointno targetまたはdefaultを選択します。詳細については、ProxyEndpoint 構成要素をご覧ください。

エンドポイントが作成されると、Apigee セクションの apiproxy-name/apiproxy/proxies フォルダに追加され、エディタでエンドポイントが開きます。以下のセクションで説明するとおりに、プロキシ エンドポイントを構成します。

プロキシ エンドポイントの構成

プロキシ エンドポイントを構成するには、次のセクションをご覧ください。

- フローによるプロキシの実行の制御

- API プロキシのエンドポイントの URL の決定

- ポリシーを使用した機能の追加

- リソースの管理

- ProxyEndpoint の構成

- フロー構成のリファレンス

- エンドポイント プロパティのリファレンス

ターゲット エンドポイントの管理

API プロキシとはで説明しているとおり、ターゲット エンドポイント(TargetEndpoint)では、API プロキシとバックエンド サービスとのやり取りの方法を定義します。リクエストが適切なバックエンド サービスに転送されるようにターゲット ポイントを構成し、セキュリティ設定、HTTP または HTTPS プロトコル、その他の接続情報を定義します。ターゲット エンドポイントにポリシーを接続すると、最初のリクエストを行ったアプリ用に、レスポンス メッセージが適切に形式設定されるようになります。

このセクションの説明に沿って、ターゲット エンドポイントを作成して構成します。

ターゲット エンドポイントの作成

リバース API プロキシを作成すると、デフォルトのターゲット エンドポイントが API プロキシ構成に追加されます。バックエンド ターゲットのない API プロキシを作成する場合、デフォルトのプロキシ エンドポイントのみが API プロキシ構成に追加され、ターゲット エンドポイントは追加されません。詳細については、デフォルトの API プロキシ構成の確認をご覧ください。

必要に応じてターゲット エンドポイントを作成します。

Cloud Code で Apigee を使用してターゲット エンドポイントを作成するには:

Apigee ワークスペースで、次のいずれかの操作を行います。

- 次のいずれかのフォルダにカーソルを合わせて、

をクリックし、[Create target endpoint] を選択します。

をクリックし、[Create target endpoint] を選択します。

apiproxy-nameプロキシ バンドルapiproxy-name/apiproxy

apiproxy-name/apiproxy/targetsフォルダにカーソルを合わせ、 をクリックします。

をクリックします。

[Create target endpoint] ウィザードが開きます。

- 次のいずれかのフォルダにカーソルを合わせて、

作成するターゲット エンドポイントの種類に基づいて、次の手順を行います。

種類 ステップ 外部 HTTP(s) ターゲット 外部 HTTP(s) ターゲットを定義するには:

- [HTTP(s) ターゲット] を選択します。

- ターゲット エンドポイントの名前を [Target endpoint name] に入力します。

- [Backend target URL] に、このターゲット エンドポイントが呼び出すバックエンド サービスの URL を入力します。

詳細については、ターゲット エンドポイントの URL の指定をご覧ください。

プロキシ チェーン ローカルにデプロイされた API プロキシをターゲットとして定義するには:

- [Proxy chaining] を選択します。

- ターゲット エンドポイントの名前を [Target endpoint name] に入力します。

- API プロキシを選択します。

- プロキシ エンドポイントを選択します。

詳細については、チェーンによるプロキシの接続をご覧ください。

ロード バランシングのターゲット 環境で定義されたターゲット サーバーを使用してロード バランシングのターゲットを定義するには:

- [Load balanced target] を選択します。

- ターゲット エンドポイントの名前を [Target endpoint name] に入力します。

詳細については、名前付き TargetServer 間でロード バランシングを行うために TargetEndpoint を構成するをご覧ください。

ターゲット エンドポイントが作成され、apiproxy-name/apiproxy/targets フォルダに追加され、エディタに表示されます。次のセクションで説明するとおりに、ターゲット エンドポイントを構成します。

ターゲット エンドポイントの構成

以下のトピックの説明に沿って、ターゲット エンドポイントを構成します。

- バックエンド サーバー間のロード バランシング

- フローによるプロキシの実行の制御

- API プロキシのチェーン接続

- ターゲット エンドポイントの URL の決定

- ポリシーを使用した機能の追加

- リソースの管理

- TargetEndpoint の構成

- フロー構成のリファレンス

- エンドポイント プロパティのリファレンス