Esta página aplica-se ao Apigee, mas não ao Apigee Hybrid.

Veja a documentação do

Apigee Edge.

![]()

Este documento explica como usar o Private Service Connect (PSC) para criar uma ligação privada entre o Apigee e os serviços de destino de back-end. Tenha em atenção que o tráfego do proxy da API que flui entre o Apigee e um serviço de destino de back-end é denominado tráfego "southbound".

Ligar o Apigee a destinos de back-end de forma privada

Para ligar o Apigee de forma privada a um destino de back-end, tem de criar duas entidades: um anexo de serviço na rede da VPC onde o destino está implementado e um anexo de ponto final na VPC do Apigee. Estas duas entidades permitem que o Apigee se ligue ao serviço de destino.

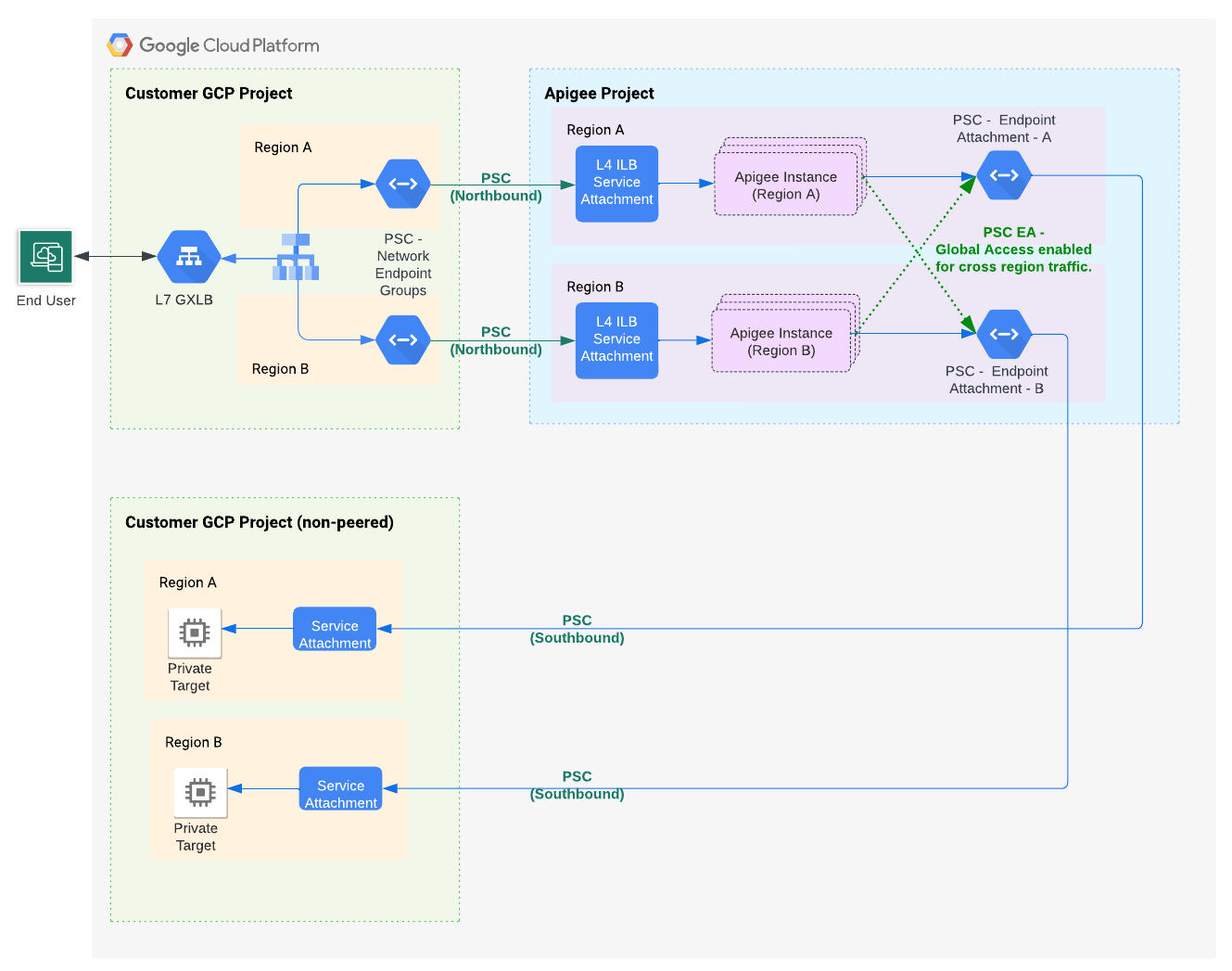

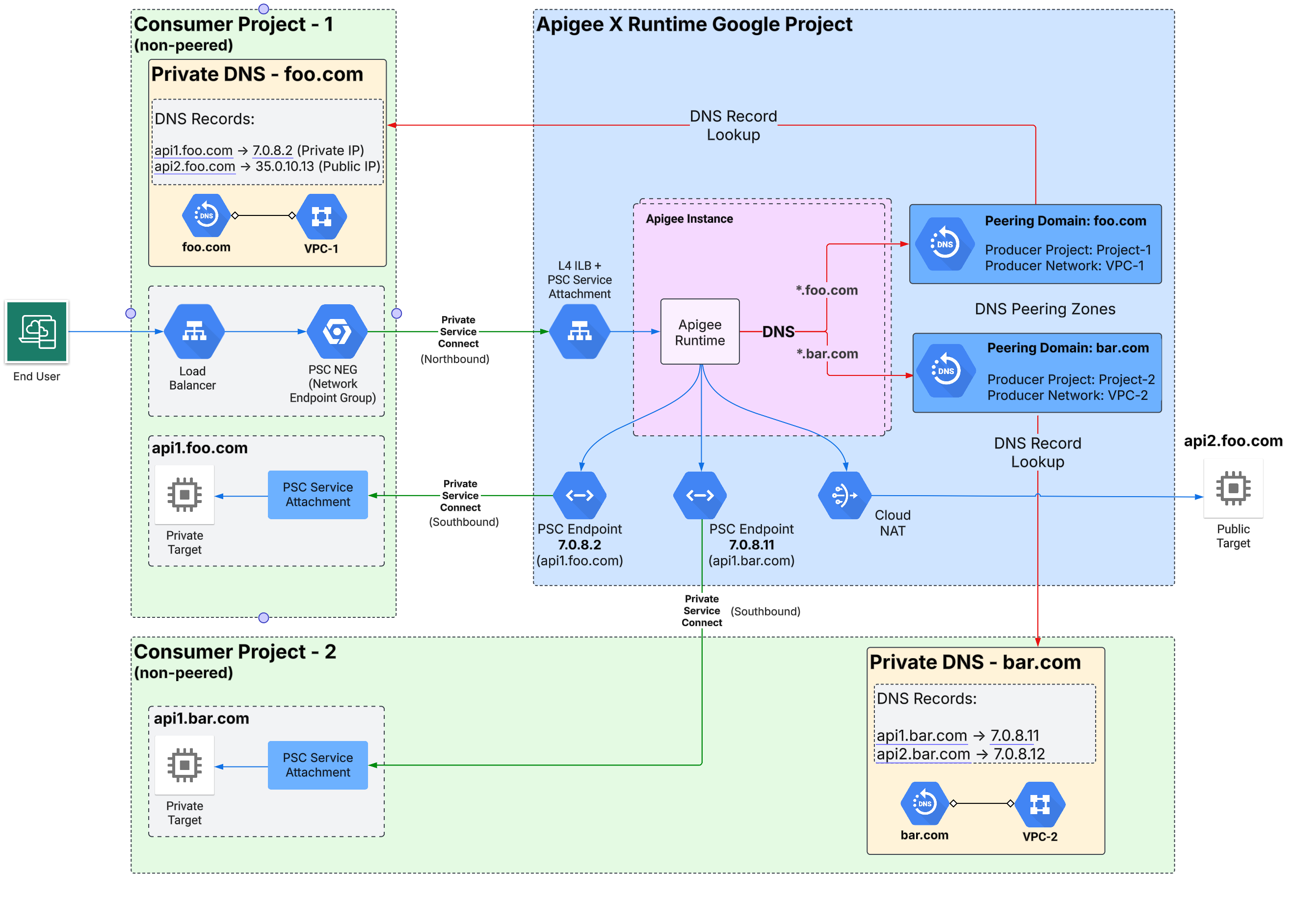

A Figura 1 ilustra a arquitetura de rede do Apigee que suporta o acesso global para ligações southbound em várias regiões com o PSC:

Limitações

Numa organização do Apigee, é permitido um anexo de ponto final para um determinado anexo de serviço. Por exemplo, suponhamos que tem 10 associações de serviços que expõem serviços de destino. Pode criar 10 associações de pontos finais na sua organização do Apigee, uma para cada associação de serviços.

Exemplo: expor um serviço de destino ao Apigee com o PSC

Este exemplo mostra como usar o PSC para permitir que o Apigee comunique com um serviço de destino em execução

numa rede da VPC que não esteja diretamente interligada com o Apigee. Os passos neste exemplo usam gcloud

e chamadas da API Apigee para configurar um anexo de serviço na rede VPC onde

o destino está implementado e um anexo de ponto final na VPC do Apigee.

Cenário de exemplo

Este exemplo considera um caso em que tem um servidor Web Apache implementado num grupo de instâncias geridas (MIG) em execução na sua VPC. Para poder comunicar com o Apigee neste contexto, expomos os serviços através de um gateway de entrada.

Configure um balanceador de carga

Configure um equilibrador de carga na sua VPC onde se encontram os microsserviços que quer expor:

- Crie estas variáveis de ambiente:

export PROJECT_ID=YOUR_PROJECT_IDexport IMAGE_PROJECT=debian-cloudexport IMAGE_FAMILY=debian-12export BACKEND=fooexport REGION=us-west1export ZONE=us-west1-aexport NETWORK=defaultexport SUBNET_NAME=default - Crie um modelo de instância:

gcloud compute instance-templates create "$BACKEND" \ --tags=psc-demo,http-server,https-server \ --image-family "$IMAGE_FAMILY" --image-project "$IMAGE_PROJECT" \ --network "$NETWORK" --subnet "$SUBNET_NAME" --region "$REGION" \ --project "$PROJECT_ID" \ --metadata startup-script="#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo service apache2 restart echo '<!doctype html><html><body><h1>foo[/]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/index.html sudo mkdir /var/www/html/foo echo '<!doctype html><html><body><h1>foo[/foo]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/foo/index.html" - Crie um grupo de instâncias geridas:

gcloud compute instance-groups managed create $BACKEND \ --project $PROJECT_ID --base-instance-name $BACKEND \ --size 1 --template $BACKEND --region $REGION - Crie uma verificação de funcionamento:

gcloud compute instance-groups managed set-named-ports $BACKEND \ --project $PROJECT_ID --region $REGION --named-ports http:80gcloud compute health-checks create tcp hc-tcp-$BACKEND \ --region=$REGION \ --description="health check for psc backend" \ --port-name=http --project=$PROJECT_ID

- Crie um balanceador de carga:

- Crie um serviço de back-end:

gcloud compute backend-services create be-ilb \ --load-balancing-scheme=internal \ --protocol=tcp \ --region=$REGION \ --network=$NETWORK \ --health-checks=hc-tcp-$BACKEND \ --health-checks-region=$REGION \ --project=$PROJECT_ID - Adicione o grupo de instâncias geridas ao serviço de back-end:

gcloud compute backend-services add-backend be-ilb \ --region=$REGION \ --instance-group=$BACKEND \ --instance-group-zone=$ZONE \ --project=$PROJECT_ID - Crie uma regra de encaminhamento:

gcloud compute forwarding-rules create fr-ilb \ --region=$REGION \ --load-balancing-scheme=internal \ --network=$NETWORK \ --subnet=$SUBNET_NAME \ --ip-protocol=TCP \ --ports=80 \ --backend-service=be-ilb \ --backend-service-region=$REGION \ --project=$PROJECT_ID

- Crie um serviço de back-end:

Crie uma associação de serviço

Crie uma associação de serviço do PSC na rede VPC onde os serviços de destino estão implementados.

- Para realizar esta tarefa, tem de ter a autorização

compute.subnetworks.createou a função de IAM Administrador de rede do Compute (roles/compute.networkAdmin). - Crie uma sub-rede do PSC com o parâmetro

purposedefinido comoPRIVATE_SERVICE_CONNECT:gcloud compute networks subnets create PSC_SUBNET_NAME \ --network NETWORK --region=REGION --purpose=PRIVATE_SERVICE_CONNECT --range=RANGE

gcloud compute --project=$PROJECT_ID firewall-rules create allow-psc-nat-80 \ --direction=INGRESS --priority=1000 --network NETWORK --action=ALLOW --rules=tcp:80 \ --source-ranges=RANGE --target-tags=psc-demo

Para uma descrição detalhada dos parâmetros de comando, consulte a referência da CLI Google Cloud. Também pode realizar este passo na consola ou com uma API.

Por exemplo:

gcloud compute networks subnets create psc-subnet --network default \ --region=us-west1 --purpose=PRIVATE_SERVICE_CONNECT --range=10.100.0.0/28

- Crie uma associação de serviço na sua rede de VPC:

- Obtenha a regra de encaminhamento do

balanceador de carga interno.

Vai usar esta regra num passo posterior:

gcloud compute forwarding-rules list --project=PROJECT_ID

Em que PROJECT_ID é um ID do projeto do Google Cloud. Por exemplo:

Exemplo de saída:

NAME REGION IP_ADDRESS IP_PROTOCOL TARGET k8s2-tcp-e61tta3j-apps-istio-ingressgateway-0kl92frk us-west1 10.138.0.53 TCP

- Crie a associação de serviço:

gcloud compute service-attachments create PSC_NAME \ --region=REGION --producer-forwarding-rule=PRODUCER_FORWARDING_RULE \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=PSC_SUBNET_NAME --project=PROJECT_IDO parâmetro PSC_NAME tem de ser uma string com um comprimento de 1 a 63 carateres, constituída apenas por letras minúsculas, números e travessões. Não pode ter números e hífenes no início. Além disso, não pode ter hífenes no final. Para uma descrição detalhada dos parâmetros deste comando, consulte a referência da CLI gcloud.

Por exemplo:

gcloud compute service-attachments create gkebackend \ --region=us-west1 --producer-forwarding-rule=k8s2-tcp-e62tta1j-apps-istio-ingressgateway-0kl92frk \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=psc-subnet --project=my-projectTambém pode realizar este passo na IU da Play Console. Por exemplo, consulte o artigo Publique um serviço com aprovação automática de projetos.

- Obtenha a regra de encaminhamento do

balanceador de carga interno.

Vai usar esta regra num passo posterior:

Crie uma associação de ponto final

Crie uma associação de ponto final na organização do Apigee. Pode executar este passo a partir da linha de comandos ou da IU de anexos de pontos finais do Apigee.

Pré-requisito: antes de criar uma associação de ponto final, tem de publicar os serviços que quer expor através do Private Service Connect (PSC) criando um balanceador de carga e uma associação de serviço, conforme explicado anteriormente neste exemplo. Para mais informações sobre a exposição de serviços com o PSC, consulte o artigo Publique serviços geridos através do Private Service Connect. Tenha em atenção que a associação de serviço tem de ser configurada para aceitar novas ligações.

Linha de comandos

Crie uma associação de ponto final na VPC do Apigee a partir da linha de comandos:

- Obtenha o recurso de associação do serviço:

gcloud compute service-attachments list

O comando devolve as informações de associação de serviço. Vai usar estas informações no passo seguinte. Por exemplo:

NAME REGION TARGET_SERVICE CONNECTION_PREFERENCE gkebackend us-west1 k8s2-tcp-tgysilgj-apps-istio-ingressgateway-fzdhwstg ACCEPT_AUTOMATIC

- Obtenha o token de autenticação para a API Apigee:

TOKEN="$(gcloud auth print-access-token)"

- Use esta API Apigee para criar a associação do ponto final. Use os valores devolvidos pelo comando

gcloud compute service-attachments listno corpo do pedido:curl -X POST -H "Authorization: Bearer $TOKEN" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments?endpointAttachmentId=EA_NAME" \ -d '{ "location": "REGION", "serviceAttachment": "projects/PROJECT_ID/regions/REGION/serviceAttachments/SA_NAME" }'Onde:

- REGION é a região da associação de serviço. Por exemplo:

us-west1 - ORGANIZATION é o nome da sua organização da Apigee.

- PROJECT_ID é o projeto do Google Cloud onde o anexo de serviço foi criado.

- EA_NAME é o nome da associação de pontos finais. O nome tem de ser exclusivo. Não pode haver outros anexos de pontos finais com o mesmo nome, e não pode alterar o nome mais tarde. O nome tem de começar com uma letra minúscula, seguida de até 31 letras minúsculas, números ou hífenes, mas não pode terminar com um hífen. O comprimento mínimo é de 2 carateres.

- SA_NAME é o nome da associação de serviço.

O Apigee inicia uma operação de longa duração. Quando a operação estiver concluída, verá uma resposta semelhante à seguinte:

{ "name": "organizations/my-organization/operations/6e249895-e78e-48f0-a28f-7140e15e1676", "metadata": { "@type": "type.googleapis.com/google.cloud.apigee.v1.OperationMetadata", "operationType": "INSERT", "targetResourceName": "organizations/my-organization/endpointAttachments/gkebackend", "state": "FINISHED" }, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.apigee.v1.EndpointAttachment", "name": "organizations/my-organization/endpointAttachments/gkebackend", "location": "us-west1", "host": "7.0.3.4", "serviceAttachment": "projects/my-project/regions/us-west1/serviceAttachments/gkebackend" } }

- REGION é a região da associação de serviço. Por exemplo:

- Para verificar se o novo ponto final está ativo:

curl -X GET -H "Authorization: Bearer $TOKEN" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments/EA_NAME"

Procure

"state": "ACTIVE"na resposta.Para se ligar aos serviços por detrás da associação de serviço, pode usar o endereço IP devolvido na resposta (no campo

host) ou pode usar um registo DNS que criou na sua zona DNS privada. Para mais informações, consulte as secções seguintes. -

Usar o endereço IP

Pode usar o endereço IP

Use o IP do anfitrião da associação de serviços como o destino de um proxy de API. Por exemplo:7.0.3.4devolvido na resposta para se ligar aos serviços por detrás da associação de serviços, conforme mostrado no passo seguinte. Tenha em atenção que7.0.3.4é um IP público usado de forma privada (PUPI) atribuído pelo Apigee ao gateway de entrada. Não é anunciado na Internet e nenhum serviço Google usa IPs neste intervalo internamente.<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.3.4/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Use um registo DNS

Se configurou uma zona DNS privada no seu projeto do Google Cloud, pode usar um registo DNS para se ligar aos serviços atrás da associação de serviço. Os passos básicos são os seguintes.

- Como pré-requisito, a interligação de DNS tem de ser configurada no seu projeto do Google Cloud, conforme explicado no artigo Estabelecer ligação com zonas de interligação de DNS privado.

- Crie um registo DNS (registo A) para o IP da associação do ponto final do PSC na sua zona DNS privada.

- Configure o proxy de API do Apigee para usar o registo de DNS do ponto final do PSC como destino do proxy de API. Por exemplo:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://my-private-dns-zone.example.com/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

IU do Apigee

Crie uma associação de ponto final na organização do Apigee na IU do Apigee:

Na Google Cloud consola, aceda à página Gestão > Anexos de pontos finais.

- Clique em + Anexo do ponto final. É apresentada a caixa de diálogo Anexo do ponto final.

- Introduza um nome para a associação do ponto final. O nome tem de ser exclusivo. Não pode haver outros anexos de pontos finais com o mesmo nome, e não pode alterar o nome mais tarde. O nome tem de começar com uma letra minúscula, seguida de até 31 letras minúsculas, números ou hífenes, mas não pode terminar com um hífen. O comprimento mínimo é de 2 carateres.

- Clicar em Seguinte.

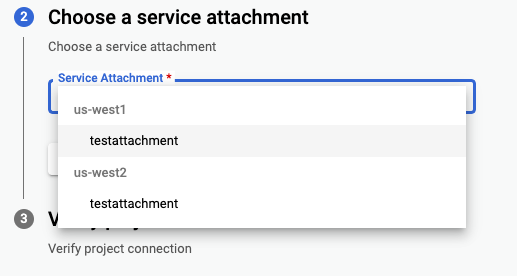

- Na lista pendente Associação de serviços, escolha a associação de serviços à qual se quer ligar.

O comportamento da IU depende das suas autorizações. Se tiver autorização para listar regiões e associações de serviços, pode simplesmente selecionar a associação de serviços na lista pendente. Se não tiver autorização para listar regiões, é apresentada uma lista estática de regiões e pode selecionar a partir da lista. Se não tiver autorização para listar associações de serviços, tem de introduzir o nome manualmente. localizado e o nome da associação de serviço. Tenha em atenção que, se não tiver autorização para listar regiões, é apresentada uma lista estática de regiões para escolher.

- Confirme se o ponto final do serviço pode aceitar ligações. Para ver os passos, consulte o artigo Verifique e faça a gestão da conetividade dos anexos.

- Clicar em Seguinte.

- Clique em Criar. Normalmente, a operação demora um ou dois minutos a ser concluída.

- Para verificar o estado de criação atual, clique em Atualizar na página da lista.

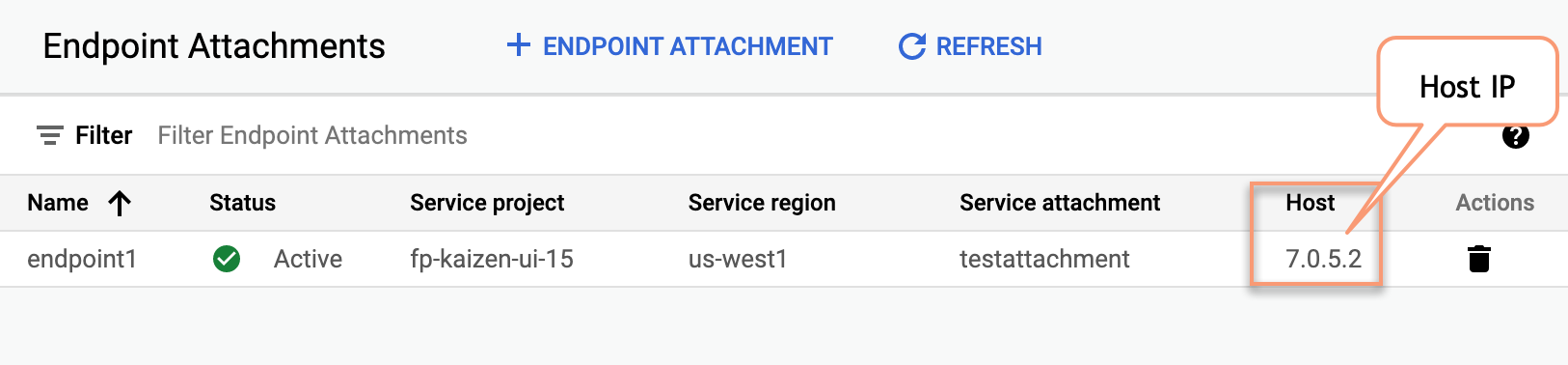

- Use o IP do anfitrião da associação de serviços como o destino de um proxy de API.

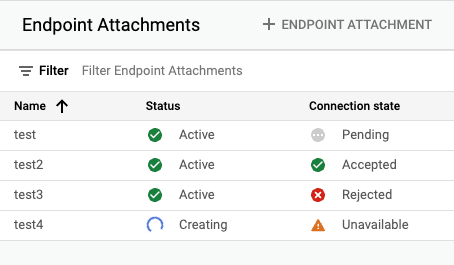

O IP do anfitrião é apresentado na IU de anexos de pontos finais quando o processo de criação estiver concluído, conforme mostrado

na seguinte captura de ecrã:

Por exemplo:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.5.2/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Verifique e faça a gestão da conetividade dos acessórios

Esta secção explica como verificar se uma associação de serviço pode aceder a uma associação de ponto final no seu projeto do Apigee e como alterar a preferência de ligação, se quiser alterá-la.

- Siga os passos em Liste os serviços publicados para ver a lista de associações de serviços no seu projeto.

- Selecione a associação de serviço à qual quer estabelecer ligação, conforme explicado em Ver detalhes de um serviço publicado.

- Escolha uma preferência de associação para a associação do serviço publicada. O Private Service Connect oferece duas opções descritas abaixo. Se quiser alterar a preferência de associação atual, siga os passos em

Altere a preferência de associação de um serviço publicado.

- Aceitar automaticamente todas as ligações: a associação de serviço aceita associações de pontos finais de qualquer projeto. Se escolher esta opção, a associação do serviço vai poder aceitar uma ligação de uma associação do ponto final no projeto do Apigee. Não é necessária nenhuma configuração adicional.

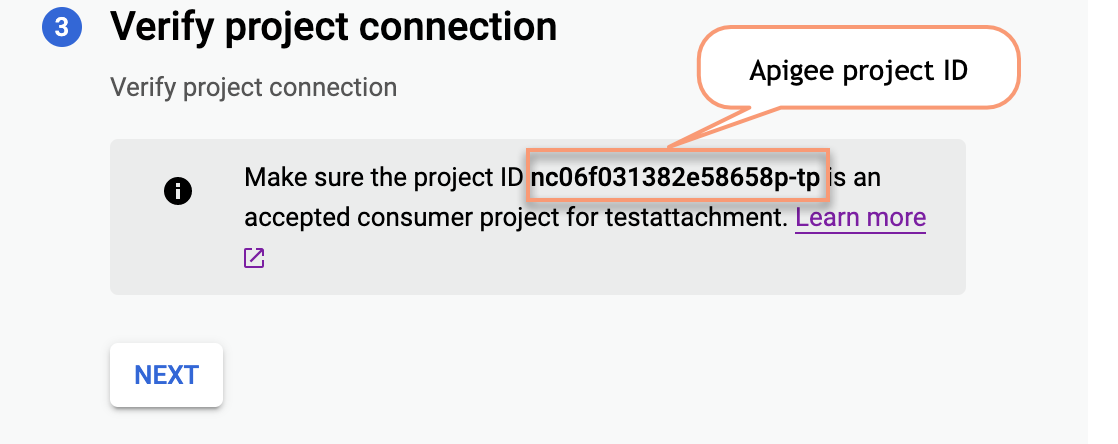

- Aceitar ligações de projetos selecionados: especifica os projetos a partir dos quais a associação do serviço vai aceitar ligações. Se escolher esta opção, tem de adicionar o ID do projeto do projeto do Apigee à associação do serviço. Pode encontrar

o ID do projeto do Apigee no passo Verificar associação do projeto na IU de Anexo do ponto final, conforme mostrado nesta

captura de ecrã:

Também pode obter o ID do projeto do Apigee através da API Organizations do Apigee, que devolve o ID num campo denominado

apigeeProjectId.

- Se fez alterações às preferências de associação, guarde-as.

Na Google Cloud consola, aceda à página Gestão > Anexos de pontos finais.

Aceda a Anexos de pontos finais

Também pode listar as associações de pontos finais com a API Apigee Endpoints.- Na lista de anexos, verifique se o estado da associação do PSC é agora

ACCEPTED. Se o campo apresentar um estado diferente deACCEPTED, consulte o artigo Resolução de problemas de estado da ligação do PSC.

Gerir associações de pontos finais

A API endpointAttachments do Apigee fornece métodos para criar, eliminar, obter e listar associações de pontos finais.

Anexos de pontos finais de fichas

Pode ver uma lista de associações de pontos finais na IU de associação de pontos finais do Apigee ou chamando a API Apigee Endpoints.

Para listar uma associação de ponto final na IU do Apigee:

Na Google Cloud consola, aceda à página Gestão > Anexos de pontos finais.

- Veja a lista de associações de pontos finais.

Criar uma associação de ponto final

Para criar uma associação de pontos finais na IU ou com a API Apigee Endpoints, consulte o artigo Crie uma associação de pontos finais.

Eliminar uma associação de ponto final

Para eliminar um ponto final através da IU do Apigee:

Na Google Cloud consola, aceda à página Gestão > Anexos de pontos finais.

- Selecione a associação de ponto final a eliminar.

- Clique em Eliminar associação de ponto final.

Também pode usar a API Apigee Endpoints para listar, criar e eliminar associações de pontos finais.

Estabelecer ligação com zonas de peering de DNS privado

Uma zona de intercâmbio é uma zona privada do Cloud DNS que lhe permite enviar pedidos DNS entre zonas do Cloud DNS em diferentes redes da VPC.

Para fornecer peering de DNS, tem de criar uma zona de peering privada do Cloud DNS e configurá-la para realizar pesquisas de DNS numa rede VPC onde os registos do espaço de nomes dessa zona estejam disponíveis. A rede VPC onde a zona de peering de DNS efetua procuras é denominada rede produtora de DNS. Para mais informações, consulte o artigo Zonas de peering.

Pode configurar o Apigee para resolver zonas DNS privadas numa rede de produtores de DNS. Esta configuração permite que o Apigee resolva pontos finais de destino num projeto que usa nomes de domínio privados.

Nesta secção, exploramos dois exemplos de utilização principais em que o Apigee está configurado com ou sem a funcionalidade de peering de VPC ativada:

- Configurar o intercâmbio de DNS privado com o intercâmbio de VPC ativado

- Configurar o peering de DNS privado quando o peering de VPC não está ativado

Vista geral

Para fazer o seu trabalho, o Apigee tem de se ligar a destinos de back-end que gere. Estes alvos podem ser resolvidos através de um DNS público ou privado. Se o destino for resolvível publicamente, não existe nenhum problema. O destino de back-end do Apigee aponta para o endereço público do serviço. Os pontos finais privados podem ser endereços IP estáticos ou nomes DNS resolvíveis que aloja e gere. Para resolver pontos finais de destino privados, é comum manter uma zona de DNS privada alojada no seu projeto do Google Cloud. Por predefinição, o Apigee não consegue resolver estes nomes DNS privados.

Configurar o peering de DNS privado com o peering de VPC ativado

Se tiver uma zona privada do Cloud DNS alojada no projeto do Google Cloud que está em peering com o Apigee, pode configurar o peering de DNS para permitir que o Apigee resolva nomes na sua zona privada. Por predefinição, as zonas privadas são privadas para a rede VPC na qual estão alojadas. Para ver os passos de configuração do peering de DNS entre uma zona DNS privada e o Apigee (o produtor de serviços), consulte o artigo Partilhe zonas DNS privadas com produtores de serviços.

Configurar a interligação de DNS privado quando a interligação de VPC não está ativada

Esta secção explica como configurar o Apigee para resolver nomes de DNS privados no seu projeto onde o peering de VPC não está ativado. A Figura 2 mostra a configuração, em que uma zona de peering de DNS no Apigee resolve nomes de domínios privados numa zona de DNS privada alojada no seu projeto do Google Cloud.

- Como pré-requisito, o Apigee tem de ser aprovisionado sem interligação de VPCs. Para verificar se o peering de VPC está ativado ou não, execute esta chamada da API Apigee. Tem de ter a autorização

apigee.adminpara executar esta chamada:curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION"Onde:

ORGANIZATIONé o nome da sua organização do Apigee.

Se a resposta contiver

"disableVpcPeering": "true", o peering de VPC não está ativado. - Obtenha o número do projeto do Apigee:

gcloud projects describe APIGEE_PROJECT_ID --format="value(projectNumber)"

Onde:

APIGEE_PROJECT_IDé o ID do projeto do seu projeto do Apigee. Normalmente, este é o nome da sua organização do Apigee.

- Conceda à conta de serviço por projeto (P4SA) do Apigee a autorização

dns.networks.targetWithPeeringZoneno projeto que contém a rede VPC do produtor. Para receber esta autorização, pode adicionar a funçãodns.peerao P4SA do Apigee, da seguinte forma:gcloud projects add-iam-policy-binding PRODUCER_PROJECT_ID \ --member=serviceAccount:SERVICE_ACCOUNT \ --role=roles/dns.peerOnde:

PRODUCER_PROJECT_IDé o ID do projeto que contém a rede VPC do produtor.SERVICE_ACCOUNTé o P4SA do Apigee. Por exemplo:service-APIGEE_CONSUMER_PROJECT_NUMBER@gcp-sa-apigee.iam.gserviceaccount.com.Em que

APIGEE_CONSUMER_PROJECT_NUMBERé o número do projeto do Apigee que obteve no passo anterior.

- Crie uma zona de peering de DNS com a zona de DNS privado no seu projeto:

curl -X POST -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones?dnsZoneId=DNS_ZONE_ID" \ -d '{ "domain": "DOMAIN", "description": "DESCRIPTION", "peeringConfig": { "targetProjectId": "PRODUCER_PROJECT_ID", "targetNetworkId": "PRODUCER_VPC_NETWORK" } }'Onde:

ORGANIZATIONé o nome da sua organização do Apigee.DNS_ZONE_IDé o nome da zona DNS que quer criar.DOMAINé o nome DNS desta zona gerida, por exemplo,example.com.DESCRIPTIONé uma breve descrição da zona DNS. Máximo de carateres: 1024PRODUCER_PROJECT_IDé o projeto que contém a rede VPC do produtor.PRODUCER_VPC_NETWORKé a rede VPC no projeto do cliente.

- Valide se a interligação foi criada com êxito:

curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones/DNS_ZONE_ID"Onde:

- ORGANIZATION é o nome da sua organização do Apigee.

- DNS_ZONE_ID é o nome da zona DNS que criou.

Em caso de êxito, a resposta inclui este código de estado:

"state": "ACTIVE" - Com a interligação concluída, pode criar um registo DNS na zona privada e consultá-lo numa configuração de anexo de ponto final. Consulte o artigo Crie uma associação de pontos finais.

Limitações

Consulte as limitações e os pontos principais da interligação DNS.Resolução de problemas

Problemas de estado de ligação da PSC

Esta secção descreve possíveis soluções quando um anexo de ponto final foi aprovisionado e o estado é Ativo, mas o estado da ligação não é Aceitado. Alguns estados de ligação possíveis são apresentados na Figura 3.

Figura 3: detalhes do estado da associação do ponto final

O estado indicado pode ajudar a identificar a causa provável, conforme descrito na tabela seguinte:

| Estado da ligação | Causa possível | Solução recomendada |

|---|---|---|

| ACEITE | O anexo de serviço aceitou a ligação do ponto final de ligação. | N/A |

| PENDENTE | O ID do projeto do Apigee pode não estar na lista de projetos aceites pelo consumidor nem na lista de projetos rejeitados. | Adicione o ID do projeto do Apigee à lista de aceitação do consumidor na associação de serviço. Consulte Altere a preferência de associação para um serviço publicado. |

| REJECTED | O ID do projeto do Apigee está na lista de rejeição do consumidor. | Remova o ID do projeto do Apigee da lista de rejeição do consumidor e adicione-o à lista de aceitação do consumidor na associação do serviço. Consulte o artigo Faça a gestão de pedidos de acesso a um serviço publicado. |

| FROZEN | O anexo de serviço para este anexo de ponto final foi suspenso ou desativado. | Descreva o anexo do serviço para ver os detalhes. Consulte o artigo Ver detalhes de um serviço publicado. |

| FECHADO | O anexo de serviço para este anexo de ponto final foi eliminado. | Recrie a associação de serviço e a associação de ponto final. |

| NEEDS_ATTENTION | A associação do ponto final foi aceite pela associação do serviço, mas existe um problema com a associação do serviço. | Descreva o anexo do serviço para mais detalhes. Consulte o artigo Ver detalhes de um serviço publicado. |

| UNAVAILABLE | O estado de conetividade está indisponível, o que pode ocorrer durante o aprovisionamento. | Aguarde alguns minutos para ver se o estado muda. |

Configuração da PSC com o Apigee

Consulte o manual de procedimentos sobre os problemas de conetividade do Apigee com destinos do PSC a sul.