Para obtener información sobre cómo implementar Oracle Database 19c o una versión posterior en Oracle Linux para sistemas SAP que se ejecutan en Google Cloud, consulta Implementa Oracle Database para SAP NetWeaver.

Licencias

Para ejecutar una base de datos de Oracle con sistemas SAP en Google Cloud, debes tener una licencia adquirida por el usuario (BYOL) para Oracle Database 19c o versiones posteriores.

También debes comprar la asistencia principal de Oracle Linux. Para obtener más información, consulta la nota de SAP 3408032 - Oracle Linux: proceso de asistencia del sistema operativo.

Para obtener información sobre cómo ejecutar una base de datos de Oracle 19c con productos y soluciones basados en SAP NetWeaver, consulta la nota de SAP 2799900: Nota técnica central para la base de datos de Oracle 19c.

Aspectos básicos deGoogle Cloud

Google Cloud consta de muchos servicios y productos basados en la nube. Cuando ejecutas productos SAP en Google Cloud, se usan sobre todo los servicios basados en IaaS que se ofrecen a través de Compute Engine y Cloud Storage, así como algunas funciones disponibles en toda la plataforma, como las herramientas.

Consulta la descripción general de la plataforma deGoogle Cloud para conocer conceptos y terminología importantes. En esta guía se duplica parte de la información de la descripción general por cuestiones de conveniencia y contexto.

Para obtener una descripción general de las consideraciones que las organizaciones de nivel empresarial deben tener en cuenta cuando se ejecutan en Google Cloud, consulta el Google Cloud Framework de arquitectura bien definida.

Cómo interactuar con Google Cloud

Google Cloud ofrece tres formas principales de interactuar con la plataforma y tus recursos en la nube:

- La consola de Google Cloud , que es una interfaz de usuario basada en la Web.

- La herramienta de línea de comandos de

gcloud, que proporciona un superconjunto de la funcionalidad que ofrece la consola de Google Cloud . - Las bibliotecas cliente, que proporcionan API para acceder a servicios y administración de recursos. Las bibliotecas cliente son útiles cuando compilas tus propias herramientas.

Servicios deGoogle Cloud

Las implementaciones de SAP suelen usar algunos de los siguientes servicios de Google Cloudo todos ellos:

| Servicio | Descripción |

|---|---|

| Herramientas de redes de VPC |

Conecta tus instancias de VM entre sí y con Internet. Cada instancia de VM es miembro de una red heredada con un solo rango de IP global o una red de subred recomendada, en la que la instancia es miembro de una subred única que forma parte de una red más grande. Ten en cuenta que una red de nube privada virtual (VPC) no puede abarcar varios proyectos de Google Cloud , pero un proyecto de Google Cloud puede tener varias redes de VPC. Para conectar recursos de varios proyectos a una red de VPC común, puedes usar la VPC compartida para que los recursos se comuniquen entre sí de manera segura y eficiente a través de direcciones IP internas de esa red. Para obtener información sobre cómo aprovisionar una VPC compartida, incluidos los requisitos, los pasos de configuración y el uso, consulta Aprovisiona la VPC compartida. |

| Compute Engine | Crea y administra VMs con el sistema operativo y la pila de software que elijas. |

| Hyperdisk y Persistent Disk |

Puedes usar Persistent Disk y Google Cloud Hyperdisk:

|

| Google Cloud console |

Herramienta para navegador que administra los recursos de Compute Engine. Usa una plantilla para describir todas las instancias y recursos de Compute Engine que necesitas. No es necesario crear y configurar los recursos de forma individual ni determinar las dependencias, ya que la consola de Google Cloud lo hace por ti. |

| Cloud Storage | Puedes almacenar tus copias de seguridad de bases de datos de SAP en Cloud Storage para conseguir una mayor durabilidad y confiabilidad, con replicación. |

| Cloud Monitoring |

Brinda visibilidad sobre la implementación, el rendimiento, el tiempo de actividad y el estado de Compute Engine, la red y los discos de almacenamiento persistente. Monitoring recopila métricas, eventos y metadatos de Google Cloud y los usa para generar estadísticas a través de paneles, gráficos y alertas. Puedes supervisar las métricas de procesamiento sin costo a través de Monitoring. |

| IAM |

Proporciona un control unificado sobre los permisos para los recursos de Google Cloud . IAM te permite controlar quién puede realizar operaciones de plano de control en las VMs, incluidas la creación, la modificación y la eliminación de VMs y discos de almacenamiento persistente, y la creación y modificación de redes. |

Precios y cuotas

Puedes usar la calculadora de precios para estimar tus costos de uso. Para obtener más información sobre los precios, consulta los precios de Compute Engine, los precios de Cloud Storage y los precios de Google Cloud Observability.

Los recursos deGoogle Cloud están sujetos a cuotas. Si planeas usar máquinas con alta capacidad de CPU o de memoria, es posible que debas solicitar una cuota adicional. Para obtener más información, consulta Cuotas de recursos de Compute Engine.

Cumplimiento y controles soberanos

Si necesitas que tu carga de trabajo de SAP se ejecute de acuerdo con los requisitos de residencia de datos, control de acceso, personal de asistencia o reglamentario, debes planificar el uso de Assured Workloads, un servicio que te ayuda a ejecutar cargas de trabajo seguras y que cumplen con las normativas, sin perjudicar la calidad de tu experiencia en la nube. Google Cloud Para obtener más información, consulta Cumplimiento y controles soberanos para SAP en Google Cloud.

Arquitectura de implementación

En el caso de las aplicaciones basadas en SAP NetWeaver que se ejecutan en Google Cloud, una instancia convencional de base de datos de Oracle de un solo nodo consta de los siguientes componentes:

- Una instancia de Compute Engine que ejecuta tu base de datos de Oracle

Volúmenes de Persistent Disk o Hyperdisk para las siguientes unidades: Te recomendamos que uses volúmenes Hyperdisk.

Contenido de la unidad Directorio de Linux Instalación de Oracle /oracle/DB_SID

/oracle/DB_SID/origlogA

/oracle/DB_SID/origlogB

/oracle/DB_SID/sapdata1

/oracle/DB_SID/sapdata2Espejo de Oracle /oracle/DB_SID/mirrlogA

/oracle/DB_SID/mirrlogB

/oracle/DB_SID/sapreorg

/oracle/DB_SID/saptrace

/oracle/DB_SID/saparch

/oracle/DB_SID/sapbackup

/oracle/DB_SID/sapcheck

/oracle/DB_SID/sapdata3

/oracle/DB_SID/sapdata4

/oracle/DB_SID/sapprofCopia de seguridad del archivo de registro sin conexión /oracle/DB_SID/oraarchInstalación de SAP NetWeaver /usr/sapDirectorio de SAP NetWeaver que contiene puntos de activación para sistemas de archivos compartidos /sapmntDe manera opcional, puedes expandir tu implementación para incluir una puerta de enlace NAT, que te permite proporcionar conectividad a Internet para tu instancia de procesamiento y, al mismo tiempo, negarles la conectividad directa a Internet. También puedes configurar tu instancia de procesamiento como un host de bastión que te permita establecer conexiones SSH con las demás instancias de procesamiento de tu subred privada. Para obtener más información, consulta Puertas de enlace NAT y Hosts de bastión.

Algunos casos de uso pueden requerir dispositivos adicionales. Para obtener más información, consulta la documentación de SAP SAP en Oracle.

Requisitos de los recursos

En muchos sentidos, ejecutar una base de datos de Oracle en un sistema basado en SAP NetWeaver es similar a ejecutarla en tu propio centro de datos. Aún debes tener en cuenta los recursos de procesamiento, el almacenamiento y las consideraciones de red.

Para obtener información de SAP sobre los requisitos de recursos para ejecutar una base de datos de Oracle, consulta la nota de SAP 2799900: Nota técnica central de la base de datos de Oracle 19c.

Configuración de la instancia de procesamiento

Para ejecutar una base de datos de Oracle para aplicaciones basadas en SAP NetWeaver enGoogle Cloud, SAP certificó el uso de todos los tipos de máquinas de Compute Engine, incluidos los tipos de máquinas personalizados. Sin embargo, si ejecutas la base de datos de Oracle en la misma instancia de procesamiento que SAP NetWeaver o Application Server Central Services (ASCS), debes usar una instancia de procesamiento que esté certificada por SAP para usar con SAP NetWeaver. Para obtener información sobre los tipos de máquinas de Compute Engine que puedes usar para ejecutar SAP NetWeaver, consulta la Guía de planificación de SAP NetWeaver.

Para obtener información sobre todos los tipos de máquinas disponibles en Google Cloud y sus casos de uso, consulta Guía de comparación y recursos de familias de máquinas en la documentación de Compute Engine.

Configuración de CPU

La cantidad de CPU virtuales que necesitas para ejecutar una base de datos de Oracle depende de la carga de la aplicación de SAP y de tus objetivos de rendimiento. Debes asignar un mínimo de 2 vCPU a la instalación de la base de datos de Oracle. Para obtener el mejor rendimiento, escala la cantidad de CPU virtuales y el tamaño del almacenamiento en bloque hasta que se cumplan tus objetivos de rendimiento.

Configuración de la memoria

La memoria que asignes a tu base de datos de Oracle depende de tu caso de uso. La cantidad óptima de memoria para tu caso práctico depende de la complejidad de las consultas que ejecutas, el tamaño de tus datos, la cantidad de paralelismo que usas y el nivel de rendimiento esperado.

Configuración de almacenamiento

De forma predeterminada, Compute Engine crea automáticamente un disco de arranque cuando creas una instancia. Puedes aprovisionar discos adicionales para los datos y los registros de la base de datos, y, de forma opcional, para sus copias de seguridad.

Para los volúmenes de tu instancia de Oracle Database, usa discos que satisfagan tus requisitos de rendimiento. Para obtener información sobre los factores que determinan el rendimiento de Hyperdisk o de Persistent Disk, consulta Acerca del rendimiento de Hyperdisk y Acerca del rendimiento de los discos persistentes, respectivamente.

Para cargas de trabajo esenciales, te recomendamos que uses volúmenes de Hyperdisk. Para obtener más información sobre el almacenamiento en bloque de la base de datos de Oracle, consulta Almacenamiento en bloque.

Versiones y funciones admitidas de la base de datos de Oracle

Para usar bases de datos de Oracle con aplicaciones basadas en SAP NetWeaver que se ejecutan enGoogle Cloud, SAP certificó lo siguiente:

- Oracle Database 19c o versiones posteriores

- La base de datos debe usar el grupo de caracteres Unicode.

- La base de datos debe usar un sistema de archivos validado por Oracle.

- Debes tener una suscripción a Premier Support para tu base de datos de Oracle.

No se admiten las soluciones de alta disponibilidad (HA) ni de clúster de aplicaciones reales (RAC)basadas en Pacemaker.

Para obtener más información, consulta la nota de SAP 3559536.

Sistemas operativos compatibles

Para usar bases de datos de Oracle con aplicaciones basadas en SAP NetWeaver que se ejecutan enGoogle Cloud, SAP certificó los siguientes sistemas operativos:

Oracle Linux 9 o Oracle Linux 8, con el siguiente kernel:

- UEK 7: 5.15.0-1.43.4.2.el9uek.x86_64 o versiones posteriores

- UEK 7: 5.15.0-202.135.2.el8uek.x86_64 o versiones posteriores

Puedes obtener estas imágenes desde Compute Engine. Para obtener más información, consulta Oracle Linux.

Para usar Oracle Linux para ejecutar la base de datos de Oracle con SAP NetWeaver, también debes asegurarte de lo siguiente:

- Compraste la Asistencia Premier de Oracle Linux.

- Todos los componentes de tu sistema SAP ejecutan la misma versión de Oracle Linux. Esto incluye la base de datos, los servidores de apps y cualquier otro sistema auxiliar estrechamente vinculado.

- Tus instancias de procesamiento deben poder recuperar software y actualizaciones adicionales de la red Unbreakable Linux (ULN) directamente con HTTPS o un proxy de ULN.

- Si usas Oracle Linux 9.5, la versión mínima de la base de datos de Oracle que debes usar es la 19.26.

Cuando uses instalaciones basadas en la base de datos de Oracle, para que la instancia de los servicios centrales de SAP tenga alta disponibilidad, debes asegurarte de lo siguiente:

- Una instancia de Compute Engine que ejecute Oracle Database o cualquier otro sistema auxiliar estrechamente acoplado debe usar un sistema operativo compatible, como se mencionó anteriormente en esta sección.

- Como excepción al requisito anterior, una instancia de procesamiento que ejecuta la instancia de SAP Central Services, como ASCS o ERS, puede usar cualquier SO certificado por SAP, siempre que esa instancia de procesamiento no aloje la base de datos de Oracle ni tenga instalado ningún software de Oracle.

Para obtener más información, consulta la nota de SAP 3074643 - OLNX: Preguntas frecuentes: si Pacemaker para Oracle Linux es compatible con el entorno de SAP.

Consideraciones sobre la implementación

En esta sección, se proporciona información para planificar aspectos como la ubicación de la implementación, el almacenamiento en bloques, la identificación de usuarios y el control de acceso, la red, y la copia de seguridad y la recuperación de tu base de datos de Oracle.

Planifica regiones y zonas

Cuando implementas una instancia de Compute Engine, debes elegir una región y una zona. Una región es una ubicación geográfica específica en la que puedes ejecutar tus recursos y corresponde a una o más ubicaciones de centros de datos que se encuentran relativamente cerca entre sí. Cada región tiene una o más zonas con conectividad, alimentación y enfriamiento redundantes.

Se puede acceder a los recursos globales, como las imágenes de disco preconfiguradas y las instantáneas de disco, desde diversas regiones y zonas. A los recursos regionales, como las direcciones IP externas estáticas, solo pueden acceder recursos que se encuentran en la misma región. Solo se puede acceder a los recursos zonales, como las instancias de procesamiento y los discos, desde recursos ubicados en la misma zona. Para obtener más información, consulta Recursos globales, regionales y zonales.

Cuando elijas una región y una zona para tus instancias de procesamiento, ten en cuenta lo siguiente:

- La ubicación de tus usuarios y recursos internos, como el centro de datos o red corporativa. Para disminuir la latencia, selecciona una ubicación cercana a los usuarios y recursos.

- Las plataformas de la CPU que están disponibles para esa región y zona. Por ejemplo, los procesadores Broadwell, Haswell, Ice Lake y Skylake de Intel son compatibles con cargas de trabajo de SAP NetWeaver en Google Cloud.

- Para obtener más información, consulta la nota de SAP Nota de SAP 2456432 - Aplicaciones de SAP en Google Cloud: Productos compatibles y Google Cloud tipos de máquinas.

- Para obtener detalles sobre las regiones en las que los procesadores Haswell, Broadwell, Skylake y Ice Lake están disponibles para usarse con Compute Engine, consulta Regiones y zonas disponibles.

- Asegúrate de que el servidor de aplicaciones SAP y tu base de datos estén en la misma región.

Almacenamiento en bloque

Para el almacenamiento en bloque persistente, puedes conectar volúmenes de Hyperdisk y de Persistent Disk a las instancias de Compute Engine.

Compute Engine ofrece diferentes tipos de Hyperdisk y Persistent Disk. Cada tipo tiene diferentes características de rendimiento.Google Cloud administra el hardware subyacente de estos discos para garantizar la redundancia de datos y optimizar el rendimiento.

Con SAP NetWeaver, puedes usar cualquiera de los siguientes tipos de Hyperdisk o Persistent Disk:

- Tipos de hiperdiscos: Hyperdisk Balanced (

hyperdisk-balanced) y Hyperdisk Extreme (hyperdisk-extreme)- Hyperdisk Extreme proporciona opciones de IOPS y capacidad de procesamiento máximas más altas que los tipos de Persistent Disk.

- En Hyperdisk Extreme, selecciona el rendimiento que necesitas a través del aprovisionamiento de IOPS, que también determina la capacidad de procesamiento. Para obtener más información, consulta Límites de tamaño y rendimiento de Hyperdisk Extreme.

- En Hyperdisk Balanced, selecciona el rendimiento que necesitas mediante el aprovisionamiento de IOPS y capacidad de procesamiento. Para obtener más información, consulta Límites de tamaño y rendimiento de Hyperdisk equilibrado.

- Para obtener información sobre los tipos de máquinas que admiten el uso de Hyperdisk, consulta Compatibilidad con tipos de máquinas.

- Tipos de discos persistentes: Rendimiento o SSD (

pd-ssd)- El disco persistente SSD está respaldado por unidades de estado sólido (SSD). Proporciona almacenamiento en bloque rentable y confiable.

- El disco persistente SSD admite la replicación asíncrona de PD. Puedes usar esta función para la recuperación activa-pasiva ante desastres entre regiones. Para obtener más información, consulta Información sobre la replicación asíncrona de Persistent Disk.

- El rendimiento de los volúmenes de disco persistente SSD se escala automáticamente con el tamaño. Por lo tanto, puedes ajustar el rendimiento cuando cambias el tamaño de los volúmenes existentes de Persistent Disk o agregas más volúmenes de Persistent Disk a una instancia de Compute Engine.

El tipo de instancia de procesamiento que usas y la cantidad de CPU virtuales que contiene también pueden afectar o limitar el rendimiento del disco persistente.

Los volúmenes de Persistent Disk y Hyperdisk se ubican de forma independiente de tus instancias de procesamiento, por lo que puedes desconectar o mover los discos para conservar tus datos, incluso después de borrar las instancias de procesamiento.

En la página Instancias de VM de la Google Cloud consola, puedes ver los discos que están conectados a tus instancias de VM en Discos adicionales en la página Detalles de instancia de VM de cada instancia de VM.

Para obtener más información sobre los diferentes tipos de almacenamiento en bloque que ofrece Compute Engine, sus características de rendimiento y cómo trabajar con ellos, consulta la documentación de Compute Engine:

- Elige un tipo de disco

- Acerca del rendimiento de Hyperdisk

- Acerca del rendimiento de Persistent Disk

- Otros factores que afectan el rendimiento de Persistent Disk

- Cómo crear un volumen de Hyperdisk

- Cómo crear un volumen de Persistent Disk

- Crea instantáneas de disco estándar y de archivo

Puertas de enlace NAT y Hosts de bastión

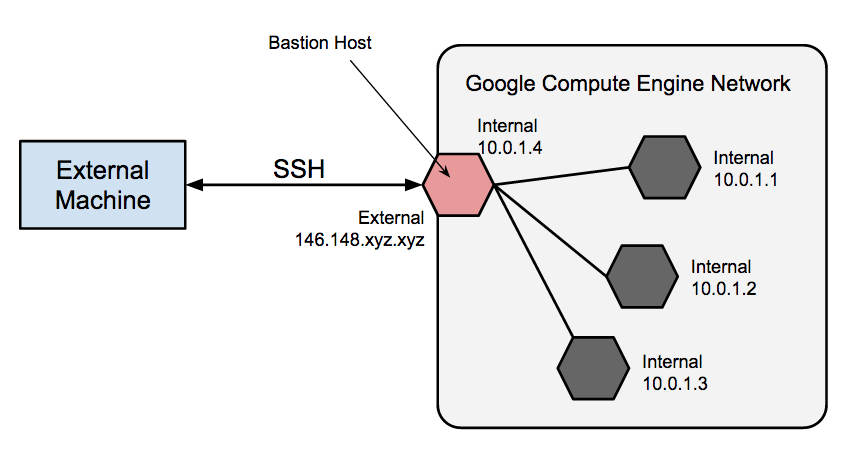

Si tu política de seguridad requiere instancias de procesamiento realmente internas, debes configurar un proxy NAT de forma manual en tu red y una ruta correspondiente para que las instancias de procesamiento puedan acceder a Internet. Es importante tener en cuenta que no puedes conectarte directamente a una instancia de procesamiento interna mediante SSH. Para conectarte a esas instancias internas, debes configurar una instancia de bastión que tenga una dirección IP externa y, luego, crear un túnel a través de ella. Cuando las instancias de procesamiento no tienen direcciones IP externas, solo se puede acceder a ellas mediante otras instancias de la red o a través de una puerta de enlace de VPN administrada. Puedes aprovisionar instancias de procesamiento en tu red para que actúen como retransmisiones de confianza para las conexiones entrantes, llamadas hosts de bastión, o para la salida de red, llamadas puertas de enlace NAT. Para obtener una conectividad más transparente sin configurar esas conexiones, puedes usar un recurso administrado de puerta de enlace de VPN.

Usa hosts de bastión para conexiones entrantes

Los hosts de bastión proporcionan un punto de entrada externo a una red que contiene instancias de procesamiento de red privada. Este host puede proporcionar un único punto de fortificación o auditoría, y puede iniciarse y detenerse para habilitar o inhabilitar la comunicación SSH entrante desde Internet.

En la siguiente imagen, se muestra cómo un host de bastión se conecta a instancias de procesamiento externas e internas mediante SSH:

Para usar SSH y conectarte a instancias de procesamiento que no tienen una dirección IP externa, primero debes conectarte a un host de bastión. El endurecimiento completo de un host de bastión está fuera del alcance de esta guía, pero puedes seguir algunos pasos iniciales, como los siguientes:

- Limitar el rango CIDR de las IP de origen que se pueden comunicar con el bastión.

- Configura reglas de firewall para permitir el tráfico SSH a instancias de procesamiento privadas solo desde el host de bastión

De forma predeterminada, el SSH en instancias de Compute Engine está configurado de modo que use claves privadas para la autenticación. Cuando usas un host de bastión, primero debes acceder a él y, luego, a tu instancia de procesamiento privada de destino. Debido a este acceso en dos pasos, debes usar el reenvío del agente SSH para alcanzar la instancia de destino, en lugar de almacenar la clave privada de la instancia de destino en el host de bastión. Debes hacer esto incluso si usas el mismo par de claves para las instancias de bastión y de destino, ya que el bastión solo tiene acceso directo a la mitad pública del par de claves.

Usa puertas de enlace NAT para la salida de tráfico

Cuando una instancia de Compute Engine no tiene una dirección IP externa asignada, no puede establecer conexiones directas a servicios externos, incluidos otros servicios deGoogle Cloud . Para permitir que estas instancias alcancen servicios en Internet, puedes establecer y configurar una puerta de enlace NAT. La puerta de enlace NAT es una instancia que puede enrutar el tráfico en nombre de cualquier otra instancia de la red. Solo debes tener una puerta de enlace NAT para cada red. Ten en cuenta que una puerta de enlace NAT de instancia única no debe considerarse con alta disponibilidad y no puede admitir una alta capacidad de procesamiento de tráfico para varias instancias. Si deseas obtener información para configurar una instancia de procesamiento para que actúe como puerta de enlace NAT, consulta Configura una puerta de enlace NAT.

Imágenes personalizadas

Una vez que tu sistema esté en funcionamiento, puedes crear imágenes personalizadas. Te recomendamos que crees estas imágenes cuando modifiques el estado de tu disco de arranque y desees poder restablecer el nuevo estado. También debes tener un plan para administrar las imágenes personalizadas que creas. Si quieres obtener más información, consulta Prácticas recomendadas para la administración de imágenes.

Identificación de usuario y acceso a recursos

Cuando planifiques la seguridad de una implementación de SAP en Google Cloud, debes identificar lo siguiente:

- Las cuentas de usuario y las aplicaciones que necesitan acceso a los recursos deGoogle Cloud en tu Google Cloud proyecto

- Los recursos Google Cloud específicos de tu proyecto a los que cada usuario necesita acceder

Para agregar a cada usuario a tu proyecto, agrega su ID de Cuenta de Google como principal al proyecto. Para un programa de aplicación que usa recursos deGoogle Cloud , creas una cuenta de servicio, que proporciona una identidad de usuario al programa dentro del proyecto.

Las VM de Compute Engine tienen su propia cuenta de servicio. Cualquier programa que se ejecute en una VM puede usar la cuenta de servicio de VM, siempre y cuando esta tenga los permisos de recursos que necesita el programa.

Después de identificar los Google Cloud recursos que cada usuario necesita, asigna roles específicos de recursos a cada usuario para otorgarles permiso para usar cada recurso. Revisa las funciones predefinidas que proporciona IAM para cada recurso y asigna funciones a cada usuario que proporcionen permisos suficientes para completar las tareas o funciones del usuario y nada más.

Si necesitas un control más detallado o restringido sobre los permisos que proveen las funciones predefinidas de IAM, puedes crear funciones personalizadas.

Para obtener más información sobre los roles de IAM que los programas de SAP necesitan en Google Cloud, consulta Administración de identidades y accesos para programas de SAP en Google Cloud.

Para obtener una descripción general de la administración de identidades y accesos para SAP enGoogle Cloud, consulta Descripción general de la administración de identidades y accesos para SAP en Google Cloud.

Herramientas de redes y seguridad de red

Cuando planifiques las herramientas de redes y la seguridad, ten en cuenta la información de las siguientes secciones.

Modelo de privilegio mínimo

Una de tus primeras líneas de defensa es restringir mediante firewalls quién puede alcanzar tu red y tus VM. De forma predeterminada, el firewall bloquea todo el tráfico a las VM, incluso desde otras VM, a menos que crees reglas para permitir el acceso. La excepción es la red predeterminada que se crea de forma automática con cada proyecto y tiene reglas de firewall predeterminadas.

Cuando creas reglas de firewall, puedes restringir todo el tráfico de un conjunto determinado de puertos a direcciones IP de origen específicas. Te recomendamos que sigas el modelo de privilegios mínimos para restringir el acceso a las direcciones IP, los protocolos y los puertos específicos que necesitan acceso. Por ejemplo, te recomendamos que siempre configures un host de bastión y permitas conexiones SSH a tu sistema SAP NetWeaver solo desde ese host.

Administración de acceso

Comprender cómo funciona la administración de acceso en Google Cloud es clave para planificar tu implementación. Deberás decidir lo siguiente:

- Cómo organizar tus recursos en Google Cloud

- Qué miembros del equipo pueden acceder y trabajar con recursos

- Qué permisos exactos puede tener cada miembro del equipo

- Qué servicios y aplicaciones necesitan usar qué cuentas de servicio y qué nivel de permisos otorgar en cada caso

Primero debes comprender la Jerarquía de recursos de Cloud Platform. Es fundamental que entiendas qué son los diversos contenedores de recursos, cómo se relacionan entre sí y dónde se crean los límites de acceso.

Identity and Access Management (IAM) proporciona un control unificado sobre los permisos para los recursos deGoogle Cloud . Puedes administrar el control de acceso mediante la definición de los accesos a los recursos. Por ejemplo, puedes controlar quién puede realizar operaciones de plano de control en tus instancias de SAP, como crear y modificar VM, discos persistentes y herramientas de redes.

Para obtener más detalles sobre IAM, consulta la Descripción general de IAM.

Para obtener una descripción general de IAM en Compute Engine, consulta Opciones de control de acceso.

Las funciones de IAM son clave para otorgar permisos a los usuarios. Para obtener una referencia sobre las funciones y los permisos que proporcionan, consulta Funciones de administración de identidades y accesos.

Las cuentas de servicio deGoogle Cloudproporcionan una forma de otorgar permisos a las aplicaciones y servicios. Es importante comprender cómo funcionan las cuentas de servicio en Compute Engine. Si deseas obtener más detalles, consulta Cuentas de servicio.

Redes personalizadas y reglas de firewall

Puedes usar una red a fin de definir una IP de puerta de enlace y el rango de red para las VM adjuntas a esa red. Todas las redes de Compute Engine usan el protocolo IPv4. Todos los proyectos de Google Cloud se proporcionan con una red predeterminada con configuraciones y reglas de firewall preestablecidas, pero te recomendamos que agregues una subred personalizada y reglas de firewall basadas en un modelo de privilegio mínimo. De forma predeterminada, una red recién creada no tiene reglas de firewall y, por lo tanto, no tiene acceso a la red.

Según tus requisitos, es posible que desees agregar subredes adicionales para aislar partes de tu red. Para obtener más información, consulta Subredes.

Las reglas del firewall aplican a toda la red y a todas las VM en ella. Puedes agregar una regla de firewall que permita el tráfico entre VM de la misma red y entre subredes. También puedes configurar firewalls para aplicar a VM de destino específicas mediante el mecanismo de etiquetado.

Algunos productos de SAP, como SAP NetWeaver, requieren acceso a ciertos puertos. Asegúrate de agregar reglas de firewall para permitir el acceso a los puertos que describe SAP.

Rutas

Las rutas son recursos globales conectados a una red única. Las rutas creadas por el usuario se aplican a todas las VM de una red. Esto significa que puedes agregar una ruta que desvía el tráfico de VM a VM dentro de la misma red y a través de subredes sin necesidad de direcciones IP externas.

Para otorgar acceso externo a recursos de Internet, inicia una VM sin dirección IP externa y configura otra máquina virtual como una puerta de enlace NAT. Esta configuración requiere que agregues tu puerta de enlace NAT como una ruta para tu instancia de SAP. Para obtener más información, consulta Puertas de enlace NAT y Hosts de bastión.

Cloud VPN

Puedes conectar de forma segura tu red existente a Google Cloud a través de una conexión de VPN con IPsec mediante Cloud VPN. Una puerta de enlace de VPN encripta el tráfico que viaja entre las dos redes; luego, la otra puerta de enlace de VPN lo desencripta. Esto protege tus datos a medida que viajan por Internet. Puedes controlar de forma dinámica qué VMs pueden enviar tráfico a través de la VPN mediante etiquetas de instancia en las rutas. Los túneles de Cloud VPN se facturan con una tarifa mensual estática más los cargos de salida estándar. Ten en cuenta que la conexión de dos redes en el mismo proyecto genera cargos de salida estándar. Para obtener más información, consulta Descripción general de Cloud VPN y Cómo elegir un producto de conectividad de red.

Protege un bucket de Cloud Storage

Si usas Cloud Storage para alojar copias de seguridad de tus datos y registros, asegúrate de usar TLS (HTTPS) cuando envíes datos a Cloud Storage desde tus VM para proteger los datos en tránsito. Cloud Storage encripta los datos en reposo de forma automática. Puedes especificar tus propias claves de encriptación si cuentas con un sistema de administración de claves propio.

Documentos de seguridad relacionados

Para obtener recursos de seguridad adicionales para tu entorno de SAP enGoogle Cloud, consulta los siguientes vínculos:

- Conéctate a instancias de VM de forma segura

- Google Cloud seguridad

- Centro de recursos de cumplimiento

- Descripción general de la seguridad en Google

- Descripción general del diseño de seguridad de la infraestructura de Google

Crear copia de seguridad y de recuperación

Debes saber cómo restablecer tu sistema a las condiciones de funcionamiento si sucede lo peor. Para obtener orientación general sobre cómo planificar la recuperación ante desastres con Google Cloud, consulta la Guía de planificación para la recuperación ante desastres.

Asistencia

Si tienes problemas con la infraestructura o los servicios de Google Cloud , comunícate con el servicio de Atención al cliente. Puedes encontrar la información de contacto en la página Descripción general de la asistencia en la consola de Google Cloud . Si el servicio de Atención al cliente determina que existe un problema en tus sistemas de SAP, te referiremos al servicio de asistencia de SAP.

Por problemas relacionados con el producto SAP, registra una solicitud de asistencia en Asistencia de SAP.

SAP evalúa el ticket de asistencia y, si parece ser un problema de infraestructura de Google Cloud, transfiere ese ticket al componenteGoogle Cloud adecuado en su sistema: BC-OP-LNX-GOOGLE o BC-OP-NT-GOOGLE.

Requisitos de asistencia

Para recibir asistencia de Oracle y SAP para tu base de datos de Oracle basada en Oracle Linux, asegúrate de haber comprado la asistencia Premier de Oracle Linux.Antes de recibir asistencia para los sistemas SAP y la infraestructura y los servicios deGoogle Cloudque usan, debes cumplir con los requisitos mínimos del plan de asistencia.

Para obtener más información sobre los requisitos mínimos de asistencia para SAP enGoogle Cloud, consulta lo siguiente:

- Obtén asistencia para SAP en Google Cloud

- Nota de SAP 2456406: SAP en Google Cloud Platform: requisitos previos de compatibilidad (se requiere una cuenta de usuario de SAP)

¿Qué sigue?

- Para implementar una base de datos de Oracle con Oracle Linux para aplicaciones basadas en SAP NetWeaver que se ejecutan en Google Cloud, consulta Cómo implementar la base de datos de Oracle para SAP NetWeaver.