이 페이지는 Apigee 및 Apigee Hybrid에 적용됩니다.

Apigee Edge 문서 보기

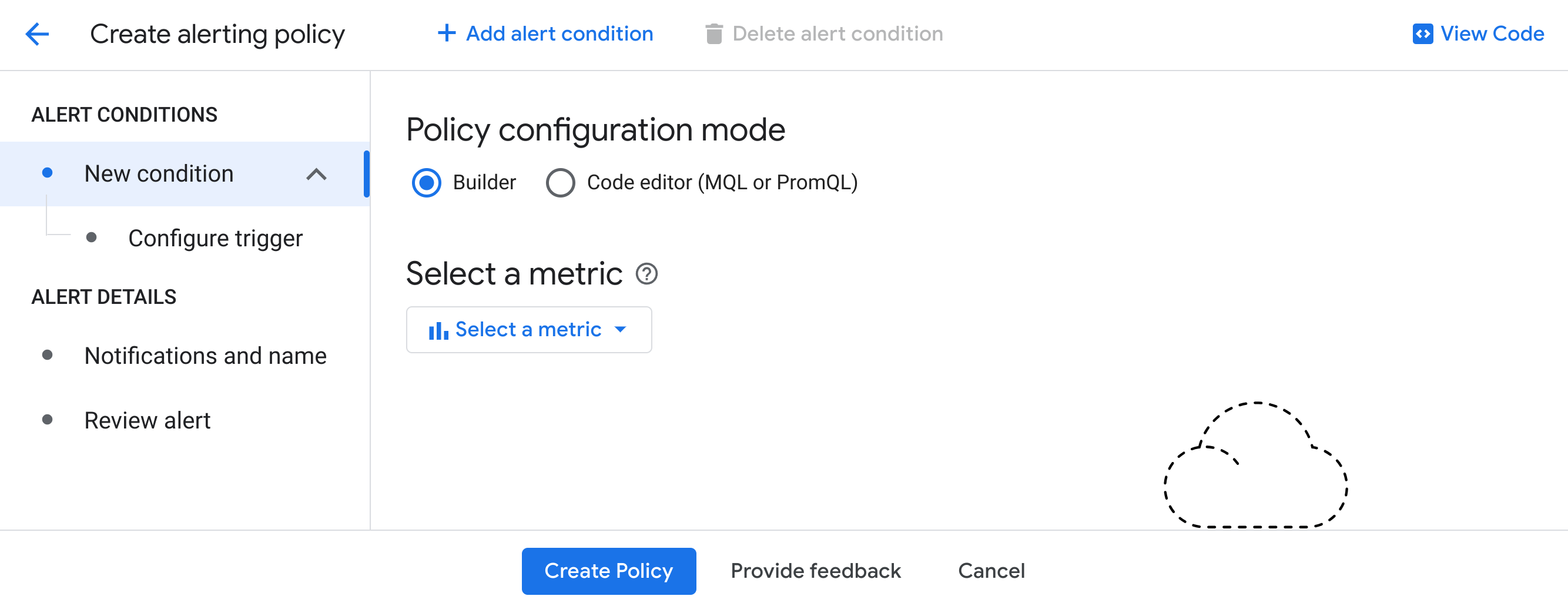

![]()

지능화된 API 보안 알림을 사용하면 보안 점수 변경사항 또는 감지된 API 악용 문제와 같은 API 보안과 관련된 이벤트에 대한 알림을 만들 수 있습니다. Cloud Monitoring을 사용하여 알림을 만듭니다. 알림이 트리거될 때 문자, 이메일 또는 기타 채널을 통해 알림을 전송하도록 알림을 구성할 수 있습니다.

알림 만들기에 대한 자세한 내용은 측정항목 기준점 알림 정책 만들기를 참고하고, 생성된 알림 관리에 대한 자세한 내용은 측정항목 기반 알림 정책의 인시던트를 참고하세요.

필요한 역할

Cloud Monitoring에서 경고 및 알림 채널을 설정하려면 다음 역할이 할당되어야 합니다.

roles/monitoring.alertPolicyEditorroles/monitoring.notificationChannelEditor

제한사항

알림에는 다음 제한사항이 적용됩니다.

- 모든 Apigee 구독 수준에 대한 최대 알림 정책 수는 500개입니다.

- 측정항목 데이터는 6주 동안 저장됩니다.

- 측정항목 기준점 조건이 평가되는 최대 기간은 23시간 30분입니다.

- 알림을 트리거하는 이벤트가 발생한 후 알림이 만들어지고 전송될 때까지 최대 4분이 지연될 수 있습니다.

알림에 대한 전체 한도 목록은 알림 한도를 참조하세요.

다음 섹션에서는 알림을 만드는 방법을 보여주는 예시를 제공합니다.

예시: 프록시 보안 점수 감소에 대한 알림 만들기(위험 평가 v1)

이 예시에서는 프록시 보안 점수가 지정된 기준점 아래로 떨어지면 알림을 만듭니다. 알림을 만들려면 다음 단계를 따르세요.

Google Cloud 콘솔에서 Monitoring >알림 > 정책 > 알림 정책 만들기 페이지로 이동합니다.

- 측정항목 선택을 클릭합니다.

- 활성 리소스 및 측정항목만 표시를 선택 해제합니다.

참고: 조직에 최근 API 트래픽 데이터가 없는 경우 이 옵션을 선택하지 않는 한 다음 단계의 측정항목이 표시되지 않습니다.

- 다음과 같이 측정항목을 선택합니다.

- Apigee API 보안 프로필 환경 연결을 선택합니다.

- 오른쪽에 열리는 창에서 보안을 선택합니다.

- 다음의 오른쪽 창에서 Apigee API 프록시의 보안 점수를 선택합니다.

- 적용을 클릭합니다.

- (선택사항) 알림에 대한 데이터를 지정된 환경으로 제한하기 위해 다음과 같이 필터를 만들 수 있습니다.

- 필터 추가 > 새 필터에서 필터 필드를 클릭하고 필터링할 리소스 라벨(예: env)을 선택합니다.

- 비교 연산자 필드에서 =와 같은 비교 연산자를 선택합니다.

- 값 필드에서 환경 이름과 같은 리소스 라벨의 값을 선택합니다.

이 필터를 사용하면 필터 조건을 통과한 데이터에 의해서만 알림이 트리거됩니다. 사용 가능한 필터 목록은 필터를 참조하세요.

- 데이터 변환의 순환 기간 함수 필드에서 합계를 선택합니다.

- 다음을 클릭합니다.

- 알림 트리거 구성 창에서 다음을 설정합니다.

- 조건 유형에서 기준점을 선택합니다.

- 알림 트리거에서 모든 시계열 위반을 선택합니다.

- 기준 위치에서 기준 미만을 선택합니다.

- 기준 값 필드에 알림을 트리거하는 기준점(예: 600)을 입력합니다.

- 다음을 클릭합니다.

- 알림 구성 필드에서 알림 채널 필드를 클릭하고 알림 채널(예: 문자 메시지 또는 이메일)을 선택합니다. 채널을 구성하지 않은 경우 알림 채널 관리를 클릭하고 채널을 추가합니다.

- 확인을 클릭합니다.

- 문서 필드에 알림을 트리거한 항목에 대한 설명과 같이 알림과 함께 전송할 텍스트를 입력합니다. 예를 들어 '보안 점수가 600 미만으로 감소했습니다.'를 입력할 수 있습니다.

- 알림 정책 이름에서 알림 정책의 이름을 입력합니다.

- 다음을 클릭하고 알림 정책의 세부정보를 검토합니다.

- 모든 것이 양호하면 정책 만들기를 클릭하여 알림 정책을 만듭니다.

예시: 감지 규칙에 대해 감지된 악용 트래픽 증가에 대한 알림 만들기

이 예시에서는 악용 트래픽이 감지된 요청 수가 단일 감지 규칙에 지정된 기준점을 초과하는 경우 알림을 만드는 방법을 보여줍니다. 알림을 만들려면 다음 단계를 따르세요.

Google Cloud 콘솔에서 Monitoring >알림 > 정책 > 알림 정책 만들기 페이지로 이동합니다.

- 측정항목 선택을 클릭합니다.

- 활성 리소스 및 측정항목만 표시를 선택 해제합니다.

참고: 조직에 최근 API 트래픽 데이터가 없는 경우 이 옵션을 선택하지 않는 한 다음 단계의 측정항목이 표시되지 않습니다.

- 다음과 같이 측정항목을 선택합니다.

- Apigee API 보안 감지 규칙을 선택합니다.

- 오른쪽에 열리는 창에서 보안을 선택합니다.

- 다음의 오른쪽 창에서 Apigee API 보안이 규칙별로 감지한 요청 수를 선택합니다.

- 적용을 클릭합니다.

- (선택사항) 알림 데이터를 제한하기 위해 지정된 환경에서 다음과 같이 필터를 만들 수 있습니다.

- 필터 추가 > 새 필터에서 필터 필드를 클릭하고 필터링할 리소스 라벨(예: env)을 선택합니다.

- 비교 연산자 필드에서 =와 같은 비교 연산자를 선택합니다.

- 값 필드에서 환경 이름과 같은 리소스 라벨의 값을 선택합니다.

이 필터를 사용하면 환경의 데이터와 같이 필터 조건을 통과하는 데이터에 의해서만 알림이 트리거됩니다. 사용 가능한 필터 목록은 필터를 참조하세요.

- 데이터 변환의 순환 기간 함수 필드에서 합계를 선택합니다.

- 다음을 클릭합니다.

- 알림 트리거 구성 창에서 다음을 설정합니다.

- 조건 유형에서 기준점을 선택합니다.

- 알림 트리거에서 모든 시계열 위반을 선택합니다.

- 기준 위치에서 기준점 초과를 선택합니다.

- 기준 값 필드에 알림을 트리거하는 기준점(예: 100)을 입력합니다.

- 다음을 클릭합니다.

- 알림 구성 필드에서 알림 채널 필드를 클릭하고 알림 채널(예: 문자 메시지 또는 이메일)을 선택합니다. 채널을 구성하지 않은 경우 알림 채널 관리를 클릭하고 채널을 추가합니다.

- 확인을 클릭합니다.

- 문서 필드에 알림을 트리거한 항목에 대한 설명과 같이 알림과 함께 전송할 텍스트를 입력합니다. 예를 들어 '$(resource.label.env)에서 감지된 악용 트래픽이 100을 초과했습니다.'라고 입력할 수 있습니다. 여기서는 데이터가 알림을 트리거한 환경을 표시하는 $(resource.label.env) 라벨을 사용합니다.

- 알림 정책 이름에서 알림 정책의 이름을 입력합니다.

- 다음을 클릭하고 알림 정책의 세부정보를 검토합니다.

- 모든 것이 양호하면 정책 만들기를 클릭하여 알림 정책을 만듭니다.

예시: 위험 평가 모니터링 조건 모니터링 알림 만들기(위험 평가 v2)

이 예시에서는 모니터링되는 프록시의 보안 점수가 특정 기준점 미만이 되면 알림을 보내는 위험 평가 모니터링 조건에 대한 새 Cloud Monitoring 알림 정책을 만듭니다.

- 모니터링 조건 만들기

- 모니터링 알림 만들기의 안내에 따라 새 모니터링 알림을 만듭니다. 페이지가 로드되면 Apigee에서 일부 필드를 자동으로 채웁니다.

- 원하는 경우 설정을 변경하여 알림 정책을 맞춤설정할 수 있습니다. 알림 정책 만들기의 안내를 따르세요. 알림 정책의 이름을 입력해야 합니다.

- 정책 만들기를 클릭하여 새 알림 정책을 저장합니다.

보안 알림 측정항목

아래 표에는 보안 알림을 만드는 데 사용할 수 있는 측정항목이 설명되어 있습니다.

| 리소스 | 측정항목 | 설명 | 지원되는 필터 |

|---|---|---|---|

| Apigee 환경 | Apigee API 보안 요청 수:apigee.googleapis.com/security/request_count |

마지막 샘플 이후 지능화된 API 보안에서 처리된 API 요청 수입니다. | 위치, 조직, 환경, 프록시 |

| Apigee 환경 | Apigee API 보안에서 감지된 요청 수:apigee.googleapis.com/security/detected_request_count |

마지막 샘플 이후 지능화된 API 보안 악용 감지에서 감지된 API 요청 수입니다. | 위치, 조직, 환경, 프록시 |

| Apigee API 보안 감지 규칙 | Apigee API 보안에서 규칙별로 감지한 요청 수:apigee.googleapis.com/security/detected_request_count_by_rule |

지능화된 API 보안 악용 감지에서 감지되고 마지막 샘플 이후 감지 규칙별로 그룹화된 API 요청 수입니다. | 위치, 조직, 환경, 프록시, detection_rule |

| Apigee API 보안 사고 | Apigee API 보안 사고 요청 수:apigee.googleapis.com/security/incident_request_count |

API 보안 사고의 일부로 감지된 API 요청 수입니다. 이 값은 1시간 간격으로 측정됩니다. | 위치, 조직, 환경, 프록시 |

| Apigee API 보안 사고 | 감지 규칙별 Apigee API 보안 사고 요청 수:apigee.googleapis.com/security/incident_request_count_by_rule |

API 보안 사고의 일부로 감지된 API 요청 수로, 감지 규칙별로 그룹화됩니다. 이 값은 1시간 간격으로 측정됩니다. | 위치, 조직, 환경, incident_id, Detection_rule |

| Apigee API 보안 프로필 환경 연결 | Apigee API 소스의 보안 점수:apigee.googleapis.com/security/source_score |

위험 평가 v1에 적용됩니다. 지능화된 API 보안 소스 평가를 기반으로 하는 Apigee API 프록시의 현재 보안 점수입니다. 이 값은 3시간 간격으로 측정됩니다. | 위치, 조직, 환경, 프로필 |

| Apigee API 보안 프로필 환경 연결 | Apigee API 프록시의 보안 점수:apigee.googleapis.com/security/proxy_score |

위험 평가 v1에 적용됩니다. 지능화된 API 보안 프록시 평가를 기반으로 하는 Apigee API 프록시의 현재 보안 점수입니다. 이 값은 3시간 간격으로 측정됩니다. | 위치, 조직, 환경, 프로필, 프록시 |

| Apigee API 보안 프로필 환경 연결 | Apigee API 대상의 보안 점수:apigee.googleapis.com/security/target_score |

위험 평가 v1에 적용됩니다. 지능화된 API 보안 대상 평가를 기반으로 하는 Apigee API 프록시의 현재 보안 점수입니다. 이 값은 3시간 간격으로 측정됩니다. | 위치, 조직, 환경, 프로필, target_server |

| Apigee API 보안 프로필 환경 연결 | Apigee 환경의 보안 점수:apigee.googleapis.com/security/environment_score |

위험 평가 v1에 적용됩니다. 소스, 프록시, 대상의 지능화된 API 보안 평가를 기반으로 하는 Apigee 환경의 현재 총 보안 점수입니다. 이 값은 3시간 간격으로 측정됩니다. | 위치, 조직, 환경, 프로필 |

| Apigee API 보안 평가 결과 | 보안 점수:apigee.googleapis.com/security/score |

위험 평가 v2에 적용됩니다. 보안 프로필을 기반으로 하는 배포된 리소스의 현재 보안 점수입니다. | 위치, 조직, 범위, 리소스, security_profile |

필터

| 필터 라벨 | 설명 |

|---|---|

| location | 리소스 위치: 항상 전역 |

| org | Apigee 조직 이름 |

| env | Apigee 환경 이름 |

| profile | Apigee API 보안 프로필 이름 |

| proxy | Apigee API 프록시 이름 |

| target_server | Apigee 대상 서버 이름 |

| detection_rule | Apigee API 보안 감지 규칙 이름 |

| scope | 위험 평가 v2의 경우 평가된 리소스와 연결된 범위의 식별자입니다. |

| resource | 위험 평가 v2의 경우 평가된 리소스의 식별자입니다. |

| security_profile | 위험 평가 v2의 경우 리소스를 평가하는 데 사용되는 보안 프로필의 식별자입니다. |