이 가이드에서는 Terraform을 사용하여 Compute Engine 가상 머신(VM), Linux 운영체제, 영구 디스크를 포함하여 Linux에서 SAP NetWeaver를 실행하는 데 필요한 모든 Google Cloud 리소스를 배포합니다. Terraform 구성 파일에서 머신 유형, 리소스 이름, 디스크 크기 등의 설치 값을 정의합니다.

SAP NetWeaver 설치 시 Terraform 구성 파일에서 제공하는 것 이상으로 더 세밀하게 배포 프로세스를 제어해야 하는 경우에는 Linux에 SAP NetWeaver용 VM 수동 배포를 참조하세요.

Windows를 실행하는 VM을 배포하려면 Windows 배포 가이드를 참조하세요.

이 안내에 따라 배포되는 VM 구성

이 안내에 따라 배포되는 VM은 3계층 구성으로 사용됩니다. 즉, SAP NetWeaver와 데이터베이스 서버가 각각 별도의 VM에서 실행됩니다.

SAP NetWeaver가 데이터베이스 서버와 동일한 VM에서 실행되는 2계층 구성을 설정하려면 먼저 데이터베이스 서버를 배포하면서 데이터베이스 서버와 SAP NetWeaver 모두에 필요한 디스크 드라이브와 VM을 동시에 만듭니다. 그런 다음 SAP NetWeaver를 데이터베이스 서버와 동일한 VM에 설치합니다.

데이터베이스 서버용 VM 배포에 대한 안내는 데이터베이스 서버의 데이터베이스 배포 가이드를 참조하세요.

이 안내에 따라 배포되는Google Cloud 리소스

Terraform 구성 파일에서 배포하는 Google Cloud 리소스에는 다음이 포함됩니다.

- SAP 인증 버전의 Linux를 사용하는 VM

- 부팅 디스크용 영구 디스크

- SAP 바이너리용 영구 디스크

- 스왑 공간용 영구 디스크

- 권장 API

- SAP용Google Cloud에이전트

다음 안내에서는 Cloud Shell을 사용하지만, 원하는 경우 로컬 터미널에서 Google Cloud CLI를 대신 사용해도 됩니다.

구현 계획에 대한 자세한 내용은 계획 가이드를 참조하세요. 시스템 IT 운영에 대한 개요는 운영 가이드를 참조하세요.

프로젝트 만들기

데이터 상주, 액세스 제어, 지원 담당자 또는 규제 요건에 따라 SAP 워크로드를 실행해야 하는 경우 필요한 Assured Workloads 폴더를 만들어야 합니다. 자세한 내용은 Google Cloud기반 SAP의 규정 준수 및 주권 제어를 참조하세요.

프로젝트를 만들려면 다음 안내를 따르세요.

-

In the Google Cloud console, on the project selector page, select or create a Google Cloud project.

-

Make sure that billing is enabled for your Google Cloud project.

구성을 초기화합니다.

gcloud init

현재 gcloud 구성의 설정을 확인합니다.

gcloud config list

필요한 Google Cloud 프로젝트로 전환합니다.

PROJECT_ID를 Google Cloud 프로젝트 ID로 바꿉니다.gcloud config set project PROJECT_ID

기본 리전을 설정합니다.

REGION을Google Cloud 리전으로 바꿉니다.gcloud config set compute/region REGION

기본 영역을 설정합니다.

ZONE을Google Cloud 영역으로 바꿉니다.gcloud config set compute/zone ZONE

새 구성을 만듭니다.

NAME을 구성 이름으로 바꿉니다.gcloud config configurations create NAME

-

커스텀 모드 네트워크를 만듭니다. 자세한 내용은 커스텀 모드 네트워크 만들기를 참조하세요.

-

서브네트워크를 만들고 리전과 IP 범위를 지정합니다. 자세한 내용은 서브넷 추가를 참조하세요.

- 모든 SAP 제품의 TCP/IP 포트에 설명된 대로 SAP NetWeaver에서 사용하는 기본 포트

- 사용자 컴퓨터 또는 기업 네트워크 환경에서 Compute Engine VM 인스턴스에 연결. 사용할 IP 주소를 잘 모를 때는 회사의 네트워크 관리자에게 문의하세요.

- 3계층, 수평 확장 또는 고가용성 구성에서 VM 간 통신 예를 들어 3계층 시스템을 배포하는 경우 SAP NetWeaver용 VM과 데이터베이스 서버용 VM 각각 1개씩, 2개 이상의 VM이 서브네트워크에 포함됩니다. 두 VM 간 통신을 사용 설정하려면 서브네트워크에서 시작된 트래픽을 허용하는 방화벽 규칙을 만들어야 합니다.

- 포트

22를 통한 브라우저에서 SSH를 통해 연결을 포함하여 VM 인스턴스로의 SSH 연결 - 로컬 터미널 또는 PuTTY와 같은 타사 도구에서 VM 인스턴스에 연결 방화벽을 통해 도구에 대한 액세스를 허용하는 규칙을 만듭니다. 자세한 내용은 타사 도구를 사용하여 Linux VM에 연결을 참조하세요.

Cloud Shell을 엽니다.

sap_nw.tf구성 파일을 작업 디렉터리에 다운로드합니다.wget https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_nw/terraform/sap_nw.tf

Cloud Shell 코드 편집기에서

sap_nw.tf파일을 엽니다.Cloud Shell 코드 편집기를 열려면 Cloud Shell 터미널 창 오른쪽 상단에 있는 연필 아이콘을 클릭합니다.

sap_nw.tf파일에서 큰따옴표 내 콘텐츠를 설치 값으로 바꿔 인수 값을 업데이트합니다. 인수는 다음 표에 설명되어 있습니다.인수 데이터 유형 설명 source문자열 배포 중에 사용할 Terraform 모듈의 위치와 버전을 지정합니다.

sap_nw.tf구성 파일에는source인수의 인스턴스 두 개, 즉 활성 인스턴스와 주석으로 포함된 인스턴스가 포함됩니다. 기본적으로 활성화되는source인수는latest를 모듈 버전으로 지정합니다. 기본적으로 앞에 오는#문자에 의해 비활성화되는source인수의 두 번째 인스턴스에서 모듈 버전을 식별하는 타임스탬프를 지정합니다.모든 배포에서 동일한 모듈 버전을 사용해야 하는 경우 버전 타임스탬프를 지정하는

source인수에서 앞에 오는#문자를 삭제하고latest를 지정하는source인수에 추가합니다.project_id문자열 이 시스템을 배포할 Google Cloud 프로젝트의 ID를 지정합니다. 예를 들면 my-project-x입니다.zone문자열 SAP 시스템을 배포할 영역을 지정합니다. 영역은 서브넷에 선택한 리전과 동일한 리전에 있어야 합니다.

예를 들어 서브넷이

us-central1리전에 배포된 경우us-central1-a와 같은 영역을 지정할 수 있습니다.machine_type문자열 SAP 시스템을 실행하는 데 필요한 Compute Engine 가상 머신(VM)의 유형을 지정합니다. 커스텀 VM 유형이 필요한 경우 사전 정의된 VM 유형을 필요한 수(더 큼)에 가장 가까운 vCPU 수로 지정합니다. 배포가 완료되면 vCPU 수와 메모리 양을 수정합니다. 예를 들면

n1-highmem-32입니다.subnetwork문자열 이전 단계에서 만든 서브네트워크의 이름을 지정합니다. 공유 VPC에 배포하는 경우 이 값을 SHARED_VPC_PROJECT_ID/SUBNETWORK로 지정합니다. 예를 들면myproject/network1입니다.linux_image문자열 SAP 시스템을 배포할 Linux 운영체제 이미지의 이름을 지정합니다. 예를 들면 rhel-9-2-sap-ha또는sles-15-sp5-sap입니다. 사용 가능한 운영체제 이미지 목록은 Google Cloud 콘솔의 이미지 페이지를 참조하세요.linux_image_project문자열 인수 linux_image에 지정된 이미지가 포함된 Google Cloud 프로젝트를 지정합니다. 이 프로젝트는 자체 프로젝트이거나 Google Cloud 이미지 프로젝트일 수 있습니다. Compute Engine 이미지의 경우rhel-sap-cloud또는suse-sap-cloud를 지정합니다. 운영체제의 이미지 프로젝트를 찾으려면 운영체제 세부정보를 참조하세요.usr_sap_size정수 선택사항. /usr/sap디스크의 크기를 GB 단위로 지정합니다. 최소 크기는 8GB입니다. 기본값은8입니다.sap_mnt_size정수 선택사항. /sapmnt디스크의 크기를 GB 단위로 지정합니다. 최소 크기는 8GB입니다. 기본값은8입니다.swap_size정수 선택사항. 스왑 볼륨의 크기를 GB 단위로 지정합니다. 최소 크기는 8GB입니다. 기본값은 8입니다.network_tags문자열 선택사항. 방화벽 또는 라우팅 목적으로 VM 인스턴스와 연결하려는 하나 이상의 쉼표로 구분된 네트워크 태그를 지정합니다. public_ip = false를 지정하고 네트워크 태그를 지정하지 않으면 다른 인터넷 액세스 방법을 제공해야 합니다.public_ipBoolean 선택사항. 공개 IP 주소가 VM 인스턴스에 추가되는지 여부를 결정합니다. 기본값은 true입니다.service_account문자열 선택사항. 호스트 VM와 호스트 VM에서 실행되는 프로그램에서 사용할 사용자 관리형 서비스 계정의 이메일 주소를 지정합니다. 예를 들면 svc-acct-name@project-id.입니다.이 인수를 값 없이 지정하거나 생략하면 설치 스크립트에서 Compute Engine 기본 서비스 계정을 사용합니다. 자세한 내용은 Google Cloud기반 SAP 프로그램의 ID 및 액세스 관리를 참조하세요.

sap_deployment_debugBoolean 선택사항. Cloud Customer Care에서 배포에 디버깅을 사용 설정하도록 요청하는 경우에만 true를 지정하여 배포 시 상세 배포 로그를 생성합니다. 기본값은false입니다.reservation_name문자열 선택사항. 이 배포에 특정 Compute Engine VM 예약을 사용하려면 예약 이름을 지정합니다. 기본적으로 설치 스크립트는 다음 조건에 따라 사용 가능한 Compute Engine 예약을 선택합니다. 예약을 사용할 수 있도록 하려면 이름을 지정했는지 또는 설치 스크립트가 자동으로 예약을 선택했는지 여부에 관계없이 다음을 사용하여 예약을 설정해야 합니다.

-

specificReservationRequired옵션이true로 설정되거나 Google Cloud 콘솔에서 특정 예약 선택 옵션이 선택됩니다. -

일부 Compute Engine 머신 유형은 머신 유형의 SAP 인증서로 처리되지 않는 CPU 플랫폼을 지원합니다. 다음 머신 유형 중 하나에 대한 대상 예약인 경우 예약에서 다음과 같이 최소 CPU 플랫폼을 지정해야 합니다.

n1-highmem-32: Intel Broadwelln1-highmem-64: Intel Broadwelln1-highmem-96: Intel Skylakem1-megamem-96: Intel Skylake

Google Cloud 에서 사용할 수 있도록 SAP에서 인증한 다른 모든 머신 유형의 최소 CPU 플랫폼은 SAP 최소 CPU 요구사항을 준수합니다.

can_ip_forwardBoolean 일치하지 않는 소스 또는 대상 IP로 패킷의 전송 및 수신 허용 여부를 지정합니다. 그러면 VM이 라우터 역할을 합니다. 기본값은

true입니다.Google의 내부 부하 분산기만 사용하여 배포된 VM의 가상 IP를 관리하려면 값을

false로 설정합니다. 내부 부하 분산기는 고가용성 템플릿의 일부로 자동 배포됩니다.다음 구성 파일은 SAP NetWeaver를 실행하도록 구성된 VM을 만듭니다. 구성 파일은 SLES 15 SP3 운영체제를 실행하는

n1-standard-16VM을 배포합니다. VM에는 SAP NetWeaver를 실행하는 데 필요한 모든 디렉터리가 포함되어 있습니다.# ... module "sap_nw" { source = "https://storage.googleapis.com/cloudsapdeploy/terraform/latest/terraform/sap_nw/sap_nw_module.zip" # # By default, this source file uses the latest release of the terraform module # for SAP on Google Cloud. To fix your deployments to a specific release # of the module, comment out the source property above and uncomment the source property below. # # source = "https://storage.googleapis.com/cloudsapdeploy/terraform/YYYYMMDDHHMM/terraform/sap_nw/sap_nw_module.zip" # # ... # project_id = "example-project-123456" zone = "us-central1-f" machine_type = "n1-standard-16" subnetwork = "example-sub-network-sap" linux_image = "sles-15-sp3-sap" linux_image_project = "suse-sap-cloud" instance_name = "ex-vm-nw-lin" # ... usr_sap_size = 15 sap_mnt_size = 15 swap_size = 24 # ... }-

현재 작업 디렉터리를 초기화하고 Google Cloud용 Terraform 제공업체 플러그인 및 모듈 파일을 다운로드하려면 다음 안내를 따르세요.

terraform init

terraform init명령어는 다른 Terraform 명령어를 위한 작업 디렉터리를 준비합니다.작업 디렉터리에서 제공업체 플러그인과 구성 파일을 강제로 새로고침하려면

--upgrade플래그를 지정합니다.--upgrade플래그가 생략되고 작업 디렉터리를 변경하지 않으면 Terraform은latest가sourceURL에 지정되더라도 로컬에서 캐시된 복사본을 사용합니다.terraform init --upgrade

원하는 경우 Terraform 실행 계획을 만들려면 다음 안내를 따르세요.

terraform plan

terraform plan명령어는 현재 구성에 필요한 변경사항을 표시합니다. 이 단계를 건너뛰면terraform apply명령어가 자동으로 새 계획을 만들고 승인하라는 메시지를 표시합니다.실행 계획을 적용하려면 다음 안내를 따르세요.

terraform apply

작업을 승인하라는 메시지가 표시되면

yes를 입력합니다.terraform

apply명령어는 Terraform 구성 파일에 정의된 인수에 따라 Google Cloud 인프라를 설정합니다. 이 프로세스는 몇 분 정도 걸릴 수 있습니다. 배포 진행 상황을 확인하려면 다음 섹션의 단계를 따르세요.VM 인스턴스가 배포된 후 VM 인스턴스가 삭제될 때 Compute Engine에서 부팅 디스크를 저장하려면 다음 단계를 수행합니다.

Google Cloud 콘솔에서 VM 인스턴스 페이지로 이동합니다.

VM 인스턴스에서 VM 인스턴스 세부정보 페이지를 열려면 VM 인스턴스 이름을 클릭합니다.

수정을 클릭합니다.

부팅 디스크 섹션의 삭제 규칙에서 디스크 유지 옵션이 선택되어 있는지 확인합니다.

저장을 클릭합니다.

Google Cloud 콘솔에서 Cloud Logging을 열어 설치 진행 상태를 모니터링하고 오류를 확인합니다.

로그를 필터링합니다.

로그 탐색기

로그 탐색기 페이지에서 쿼리 창으로 이동합니다.

리소스 드롭다운 메뉴에서 전역을 선택한 후 추가를 클릭합니다.

전역 옵션이 표시되지 않으면 쿼리 편집기에 다음 쿼리를 입력합니다.

resource.type="global" "Deployment"쿼리 실행을 클릭합니다.

기존 로그 뷰어

- 기존 로그 뷰어 페이지의 기본 선택기 메뉴에서 전역을 로깅 리소스로 선택합니다.

필터링된 로그를 분석합니다.

"--- Finished"가 표시되면 배포 처리가 완료된 것이므로 다음 단계를 진행할 수 있습니다.할당량 오류가 표시되면 다음을 수행합니다.

IAM 및 관리자 할당량 페이지에서 SAP NetWeaver 계획 가이드에 나와 있는 SAP NetWeaver 요구사항을 충족하지 않는 할당량을 늘립니다.

Cloud Shell을 엽니다.

작업 디렉터리로 이동하고 배포를 삭제하여 설치에 실패한 VM과 영구 디스크를 삭제합니다.

terraform destroy

작업을 승인하라는 메시지가 표시되면

yes를 입력합니다.배포를 다시 실행합니다.

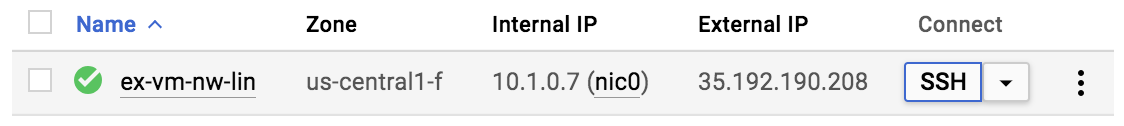

VM 인스턴스가 배포된 후

ssh를 사용하여 VM에 연결합니다.- 아직 방화벽 규칙을 만들지 않았다면 포트

22를 통해 SSH 연결을 허용하는 방화벽 규칙을 만듭니다. VM 인스턴스 페이지로 이동합니다.

VM 인스턴스의 SSH를 클릭하거나 원하는 SSH 메서드를 사용할 수 있습니다.

- 아직 방화벽 규칙을 만들지 않았다면 포트

루트 사용자로 변경합니다.

sudo su -

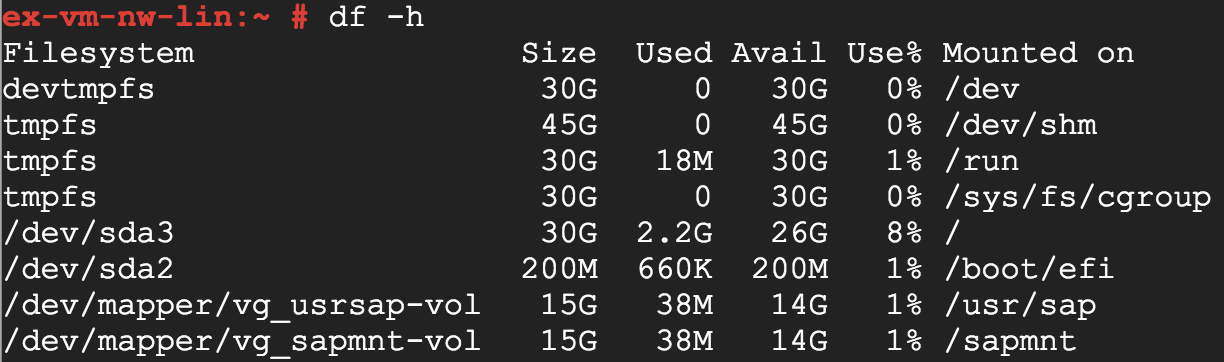

명령 프롬프트에서

df -h를 입력합니다. 다음과 유사한 출력이 표시되는지 확인합니다.

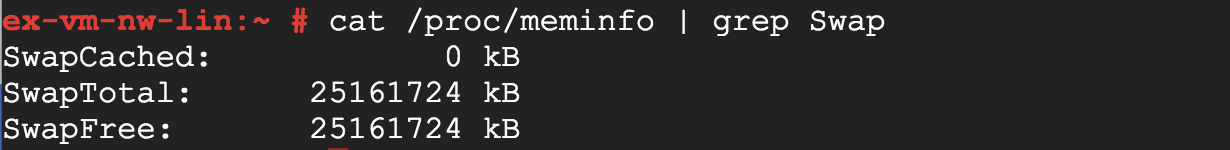

스왑 디렉터리가 만들어졌는지 확인합니다.

cat /proc/meminfo | grep Swap

다음 예시와 비슷한 결과가 표시됩니다.

RHEL for SAP 9.0 이상을 사용하는 경우

chkconfig및compat-openssl11패키지가 VM 인스턴스에 설치되어 있는지 확인합니다.SAP의 자세한 내용은 SAP Note 3108316 - Red Hat Enterprise Linux 9.x: Installation and Configuration을 참조하세요.

오류를 수정합니다.

Cloud Shell을 엽니다.

Terraform 구성 파일이 있는 디렉터리로 이동합니다.

배포를 삭제합니다.

terraform destroy

작업을 승인하라는 메시지가 표시되면

yes를 입력합니다.배포를 다시 실행합니다.

- In the Google Cloud console, go to the VM instances page.

-

In the list of virtual machine instances, click SSH in the row of

the instance that you want to connect to.

[VM_PROJECT_ID]는 VM을 만들었던 Google Cloud 프로젝트의 ID입니다.[VM_ZONE]은 VM이 위치한 영역입니다.[VM_NAME]은 VM 인스턴스 이름입니다.- SAP HANA 가이드

- SAP ASE 가이드

- SAP MaxDB 가이드

- IBM Db2 가이드

- Oracle Database 가이드 SAP NetWeaver에서 Oracle Database를 실행하려면 SAP 인증 버전의 Oracle Linux를 사용해야 합니다. 또한 SAP 시스템의 모든 구성요소는 같은 Oracle Linux 버전을 실행해야 합니다. 여기에는 데이터베이스, 앱 서버, 기타 밀접하게 결합된 보조 시스템이 포함됩니다.

- Windows SQL Server 가이드: SAP NetWeaver가 Linux에서 실행되는 경우 Windows SQL Server는 3계층 아키텍처에서만 지원됩니다.

SAP 커널을 지원되는 최소 패치 수준으로 업데이트합니다.

지원되는 SAP 커널 패치 수준에 대한 자세한 내용은 SAP Note 2446441 - Linux on Google Cloud (IaaS): Adaptation of your SAP License를 참조하세요.

SAP NetWeaver 영구 라이선스를 설치합니다.

SAP NetWeaver 라이선스 관리에 대한 자세한 내용은 SAP Licensing Procedure(SAP 라이선스 절차)를 참조하세요.

- SAP Note 2460297 - Google Cloud Platform의 Linux용 SAP: 향상된 모니터링

- 기본적으로 SAP 호스트 에이전트를 정기적으로 업데이트하려면 SAP Note 1473974 - Using the SAP Host Agent Auto Upgrade Feature를 참조하세요.

Compute Engine 인스턴스와 SSH 연결을 설정합니다.

다음 명령어를 실행합니다.

systemctl status google-cloud-sap-agent

에이전트가 올바르게 작동하는 경우 출력에

active (running)이 포함됩니다. 예를 들면 다음과 같습니다.google-cloud-sap-agent.service - Google Cloud Agent for SAP Loaded: loaded (/usr/lib/systemd/system/google-cloud-sap-agent.service; enabled; vendor preset: disabled) Active: active (running) since Fri 2022-12-02 07:21:42 UTC; 4 days ago Main PID: 1337673 (google-cloud-sa) Tasks: 9 (limit: 100427) Memory: 22.4 M (max: 1.0G limit: 1.0G) CGroup: /system.slice/google-cloud-sap-agent.service └─1337673 /usr/bin/google-cloud-sap-agent- SAP 시스템에서

ST06트랜잭션을 입력합니다. 개요 창에서 다음 필드의 가용성과 콘텐츠를 확인하여 SAP 및 Google 모니터링 인프라의 엔드 투 엔드 설정이 올바른지 확인합니다.

- 클라우드 제공업체:

Google Cloud Platform - 향상된 모니터링 액세스:

TRUE - 향상된 모니터링 세부정보:

ACTIVE

- 클라우드 제공업체:

gcloud 명령어 환경 구성

이 안내에서는 Cloud Shell을 사용하여 Google Cloud 리소스를 배포하거나 구성하는 gcloud 명령어를 입력합니다. 브라우저에서Google Cloud 콘솔을 통해 Cloud Shell에 액세스할 수 있습니다.

Cloud Shell은 Cloud Shell을 시작할 때마다 Google Cloud 에서 프로비저닝하는 VM에서 실행됩니다. 또한 Cloud Shell을 처음 사용하면Google Cloud 에서 영구 $HOME 디렉터리도 자동으로 만듭니다. 이 디렉터리는 Cloud Shell을 열 때마다 복원됩니다.

프로비저닝된 VM에는 최신 Google Cloud CLI가 포함되어 있습니다.

따라서 Cloud Shell에서 사용하는 gcloud 명령어와 로컬에 설치된 gcloud CLI 인스턴스에서 사용하는 명령어가 동일합니다.

gcloud CLI가 설치되어 있으면 이 안내에서 사용되는 gcloud 명령어를 로컬 머신에서 실행할 수 있습니다. 단, gcloud CLI를 로컬에 설치한 경우 항상 최신 버전의 gcloud CLI를 사용해야 합니다.

Cloud Shell 또는 gcloud CLI 사용 여부에 관계없이 gcloud 명령어 환경의 속성을 설정 및 변경하고 구성으로 저장할 수 있습니다. 구성은 gcloud 명령어의 동작에 영향을 주는 키-값 쌍의 모음입니다.

Cloud Shell에서 구성을 통해 수행할 수 있는 몇 가지 기본 작업은 다음과 같습니다.

구성 작업에 대한 자세한 내용은 gcloud CLI 구성 관리를 참조하세요.

네트워크 만들기

보안 문제로 새 네트워크를 만들어야 합니다. 방화벽 규칙을 추가하거나 다른 액세스 제어 방법을 사용하여 액세스 권한이 있는 사용자를 제어할 수 있습니다.

프로젝트에 기본 VPC 네트워크가 있으면 사용하지 마세요. 명시적으로 직접 만든 방화벽 규칙만 적용되도록 VPC 네트워크를 직접 만드시기 바랍니다.

배포 중에 Compute Engine 인스턴스는 일반적으로 SAP용 Google Cloud에이전트를 다운로드하기 위해 인터넷에 액세스할 수 있어야 합니다. Google Cloud에서 제공하는 SAP 인증 Linux 이미지 중 하나를 사용하는 경우 컴퓨팅 인스턴스도 라이선스를 등록하고 OS 공급업체 저장소에 액세스하기 위해 인터넷에 액세스할 수 있어야 합니다. NAT 게이트웨이 및 VM 네트워크 태그가 있는 구성은 대상 컴퓨팅 인스턴스에 외부 IP가 없더라도 이러한 액세스를 지원합니다.

프로젝트의 VPC 네트워크를 만들려면 다음 단계를 완료합니다.

NAT 게이트웨이 설정

공개 IP 주소가 없는 VM을 하나 이상 만들어야 하는 경우 네트워크 주소 변환(NAT)을 사용하여 VM이 인터넷에 액세스하도록 사용 설정해야 합니다. VM에서 아웃바운드 패킷을 인터넷에 보내고 그에 따라 설정된 인바운드 응답 패킷을 받을 수 있게 하는 Google Cloud 분산 소프트웨어 정의 관리형 서비스인 Cloud NAT를 사용합니다. 또는 별도의 VM을 NAT 게이트웨이로 설정할 수 있습니다.

프로젝트에 Cloud NAT 인스턴스를 만들려면 Cloud NAT 사용을 참조하세요.

프로젝트에 Cloud NAT를 구성하면 VM 인스턴스가 공개 IP 주소 없이 인터넷에 안전하게 액세스할 수 있습니다.

방화벽 규칙 추가

기본적으로 Google Cloud 네트워크 외부에서 들어오는 연결은 차단됩니다. 새로 추가되는 연결을 허용하려면 VM에 대해 방화벽 규칙을 설정합니다. 방화벽 규칙은 VM에 새로 추가되는 연결만 규제합니다. VM과 연결이 설정되면 이 연결을 통해 트래픽이 양방향으로 허용됩니다

지정된 포트에 액세스를 허용하거나 동일한 서브네트워크에 있는 VM 간의 액세스를 허용하는 방화벽 규칙을 만들 수 있습니다.

다음에 액세스를 허용하는 방화벽 규칙을 만들 수 있습니다.

프로젝트의 방화벽 규칙을 만들려면 방화벽 규칙 만들기를 참조하세요.

Terraform으로 SAP NetWeaver용 Linux VM 배포

다음 안내에서는 Cloud Shell을 사용하여 SAP NetWeaver에 필요한 Linux 및 모든 영구 디스크가 포함된 VM 인스턴스를 배포합니다.

배포 절차

배포 확인

배포를 확인하려면 Cloud Logging에서 배포 로그를 확인하고 VM 구성을 확인합니다.

로그 확인

VM 구성 확인

검증 단계에서 설치에 실패한 단계를 하나라도 발견한 경우 다음을 수행합니다.

VM에 연결

포트 22에서 액세스를 허용하는 방화벽 규칙을 정의한 경우 일반적인 SSH 도구를 사용하여 Linux VM에 연결할 수 있습니다.

Google Cloud 콘솔을 통해 연결하거나 gcloud 명령어를 사용하여 터미널에서 연결할 수 있습니다.

콘솔

Google Cloud console의 브라우저에서 직접 ssh를 사용하여 연결하려면 다음 안내를 따르세요.

gcloud

Google Cloud CLI는 프로젝트 전체 SSH 키가 필요할 때 키를 생성하고 적용하여 SSH 키를 자동으로 관리합니다.

VM 인스턴스에 연결합니다.

gcloud compute --project "[VM_PROJECT_ID]" ssh --zone "[VM_ZONE]" "[VM_NAME]"

각 항목의 의미는 다음과 같습니다.

이 명령어를 제출하면 터미널이 Google Cloud 의 VM에 연결되고 Linux VM에서 명령어를 실행할 수 있습니다. 작업을 마쳤으면 exit 명령어를 사용하여 VM에서 연결을 해제합니다.

또한 Linux VM용으로 새로운 키 쌍을 만들고 프로젝트에 적용하여 Windows 워크스테이션의 PuTTY와 같은 타사 도구를 통해 연결할 수도 있습니다. 자세한 내용은 SSH 키 만들기를 참조하세요.

이 문서에서 설명하지 않은 다른 연결 옵션도 있습니다.

Google Cloud기반 Linux VM에 연결하는 방법에 대한 자세한 내용은 Linux 인스턴스에 연결을 참조하세요.

데이터베이스 설정

아직 데이터베이스를 Google Cloud에 배포하지 않았으면 데이터베이스의 Google Cloud배포 가이드와 데이터베이스 공급업체에서 제공하는 데이터베이스 문서의 데이터베이스 설정 안내를 수행합니다.

Google Cloud 는 다음 SAP 인증 데이터베이스용 배포 가이드를 제공합니다.

3계층 아키텍처의 서로 다른 컴퓨팅 인스턴스에서 SAP NetWeaver 및 데이터베이스 서버가 실행 중인 경우 방화벽 규칙이 인스턴스 간의 통신을 허용하도록 정의되어 있는지 확인합니다.

Cloud Logging 에이전트 설치

Cloud Logging 에이전트는 운영체제 이벤트 및 SAP HANA 이벤트(SAP HANA를 사용하는 경우)를 포함하여 Google Cloud시스템 활동 로깅을 위한 솔루션을 제공합니다. Cloud Logging 에이전트는 선택사항이지만 권장 구성요소입니다. Google Cloud 로깅에 대한 자세한 내용은 Google Cloud 기반 SAP NetWeaver 작업 가이드를 참조하세요.

새 VM에 Cloud Logging 에이전트를 설치하려면 에이전트 설치에서 Linux 및 Windows용 안내를 참조하세요.

SAP NetWeaver 설치

새 VM에 SAP NetWeaver를 설치하는 방법은 SAP 도움말 포털 및 SAP NetWeaver 마스터 가이드를 참조하세요.

SAP NetWeaver를 설치한 후 다음 안내를 따르세요.

SAP 호스트 에이전트 설치

SAP 호스트 에이전트가 Google Cloud에서 실행되도록 향상되었습니다.Google Cloud 환경에 필요한 최소 SAP 호스트 에이전트 버전을 실행해야 합니다.

자세한 내용은 다음 SAP Note를 참조하세요.

SAP용 Google Cloud에이전트 설치 검증

VM을 배포하고 SAP 시스템을 설치했으면 SAP용Google Cloud에이전트가 올바르게 작동하는지 확인합니다.

SAP용 Google Cloud에이전트가 실행 중인지 확인

에이전트가 실행 중인지 확인하려면 다음 단계를 따릅니다.

에이전트가 실행되고 있지 않으면 에이전트를 다시 시작합니다.

SAP 호스트 에이전트가 측정항목을 수신하는지 확인

SAP용Google Cloud에이전트에서 인프라 측정항목을 수집하고 SAP 호스트 에이전트로 올바르게 전송하는지 확인하려면 다음 단계를 수행합니다.

SAP NetWeaver 워크로드 평가

Google Cloud에서 실행되는 SAP NetWeaver 워크로드에 대한 지속적 검증 검사를 자동화하려면 워크로드 관리자를 사용하면 됩니다.

워크로드 관리자를 사용하면 SAP NetWeaver 워크로드를 SAP, Google Cloud, OS 공급업체의 권장사항에 따라 자동으로 스캔하고 평가할 수 있습니다. 이를 통해 워크로드의 품질, 성능, 안정성을 향상시킬 수 있습니다.

Google Cloud에서 실행되는 SAP NetWeaver 워크로드를 평가할 수 있도록 워크로드 관리자에서 지원하는 권장사항은 SAP용 워크로드 관리자 권장사항을 참조하세요. 워크로드 관리자를 사용하여 평가를 만들고 실행하는 방법은 평가 작성 및 실행을 참조하세요.

문제 해결

이 섹션에는 일반적인 문제를 해결하는 방법에 대한 정보가 포함되어 있습니다.

데이터베이스 서버와의 통신 문제 해결

3계층 SAP 시스템을 설정할 때 VM 사이에서 연결 문제가 발생하면 서브네트워크의 VM 간에 트래픽을 허용하는 방화벽 규칙을 만들었는지 확인합니다.

VM 연결 문제 해결

ssh를 통해 VM에 연결하는 데 문제가 있으면 사용 중인 Google Cloud 네트워크에서 포트 22를 여는 방화벽 규칙을 만들었는지 확인합니다.

그 외 발생 가능한 문제는 브라우저에서 SSH를 통해 연결의 알려진 문제를 참조하세요.

SAP용 Google Cloud에이전트 문제 해결

SAP용 Google Cloud에이전트 문제를 해결하려면 SAP용Google Cloud에이전트 문제 해결 가이드를 참조하세요.