了解 Hybrid 运行时层面使用的端口对于企业实现而言十分重要。本部分介绍运行时层面中用于安全通信的端口,以及用于与外部服务通信的外部端口。

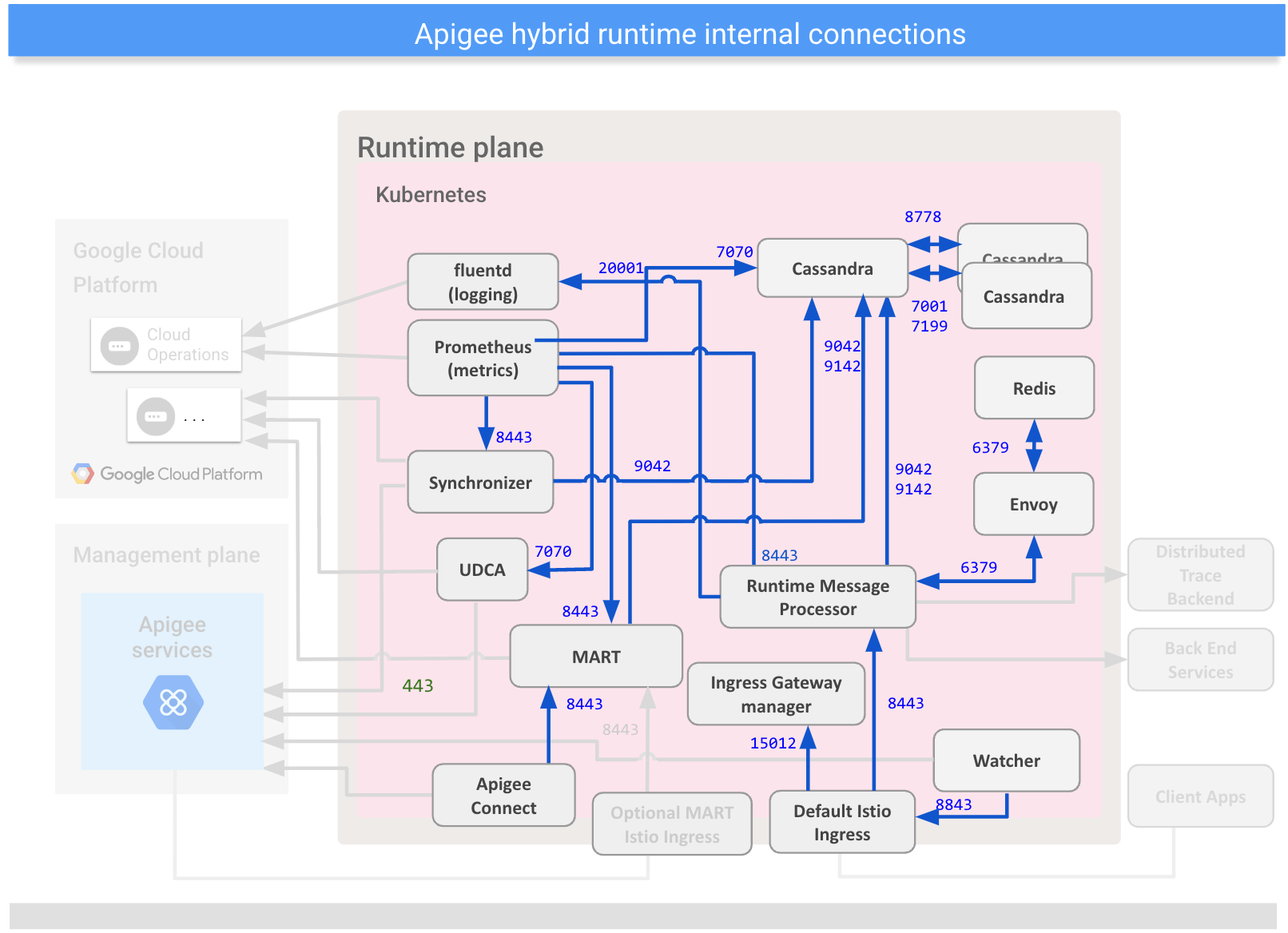

内部连接

运行时层面与管理层面之间的通信通过 TLS 单向和 OAuth 2.0 进行保护。各项服务使用不同的协议,具体取决于它们与哪项服务通信。

用于组件内通信的证书由 Apigee 的证书管理器生成。您无需提供证书,也无需管理证书。

下图显示了 Hybrid 运行时层面内的端口和通信通道:

下表介绍了 Hybrid 运行时层面内的端口和通信通道:

| 内部连接 | |||||

|---|---|---|---|---|---|

| 来源 | 目的地 | 协议/端口 | 安全协议 | 说明 | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | 发送数据以持久保存。 | |

| Apigee Connect | MART | TCP/8443 | TLS | 来自管理层面的请求通过 Apigee Connect。Apigee Connect 发起连接。 | |

| 默认 Istio Ingress | 消息处理器 | TCP/8443 | TLS(Apigee 生成的自签名证书) | 处理传入的 API 请求。 | |

| 消息处理器 | Cassandra | TCP/9042 TCP/9142 |

mTLS | 发送数据以持久保存。 | |

| 消息处理器 | fluentd(分析/日志记录) | TCP/20001 | mTLS | 将数据流式传输到数据收集 pod。 | |

| Cassandra | Cassandra | TCP/7001 TCP/7199 |

mTLS | 节点内集群通信。端口 7001 和 7199 用于 Cassandra 节点内通信。 | |

| Cassandra | Cassandra | TCP/8778 | HTTP | 端口 8778 用于对 Cassandra 的 API 调用,只能在本地集群中进行访问。 | |

| 同步器 | Cassandra | TCP/9042 TCP/9142 |

mTLS | 发送数据以持久保存。 | |

| Prometheus(指标) | Cassandra | TCP/7070 (HTTPS) | TLS | 爬取来自各种服务的指标数据。 | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| 消息处理器 | TCP/8843 (HTTPS) | TLS | |||

| 同步器 | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

| Watcher | 消息处理器 | TCP/8843 | TLS | 轮询以获取部署状态。 | |

| Watcher | 消息处理器 | TCP/8843 | TLS | 轮询以获取部署状态。 | |

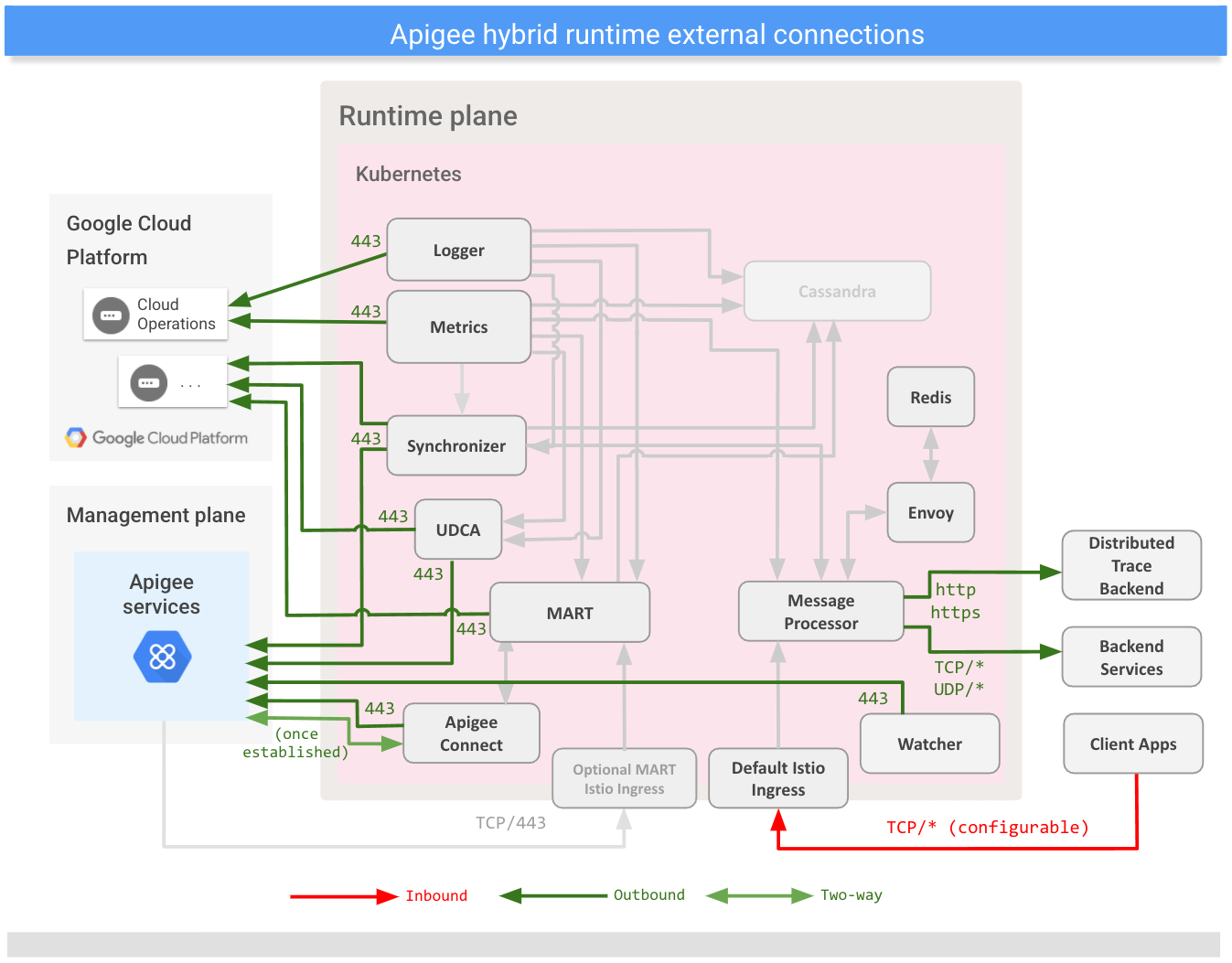

外部连接

为正确配置网络防火墙,您应该了解 Hybrid 与外部服务通信时使用的入站和出站端口。

下图显示了 Hybrid 运行时层面用于外部通信的端口:

下表介绍了 Hybrid 运行时层面用于外部通信的端口:

| 外部连接 | |||||

|---|---|---|---|---|---|

| 来源 | 目的地 | 协议/端口 | 安全协议 | 说明 | |

| 入站连接(对外部公开) | |||||

| 可选:Apigee 服务 仅当不使用 Apigee Connect时(推荐)。请参阅下面的双向连接。 |

MART Istio Ingress | TCP/443 | 基于 TLS 1.2 的 OAuth | 来自管理层面的 Hybrid API 调用。 | |

| 客户端应用 | 默认 Istio Ingress | TCP/* | 无/基于 TLS 1.2 的 OAuth | 来自外部应用的 API 请求。 | |

| 出站连接 | |||||

| 消息处理器 | 后端服务 | TCP/* UDP/* |

无/基于 TLS 1.2 的 OAuth | 向客户定义的主机发送请求。 | |

| 同步器 | Apigee 服务 | TCP/443 | 基于 TLS 1.2 的 OAuth | 提取配置数据;连接到 apigee.googleapis.com。 |

|

| Google Cloud | 连接到 iamcredentials.googleapis.com 以获得授权。 |

||||

| UDCA(分析) | Apigee 服务 (UAP) | TCP/443 | 基于 TLS 1.2 的 OAuth | 将数据发送到管理层面中的 UAP 和 Google Cloud;连接到 apigee.googleapis.com 和 storage.googleapis.com。 |

|

| Apigee Connect | Apigee 服务 | TCP/443 | TLS | 与管理层面建立连接;连接到 apigeeconnect.googleapis.com。 |

|

| Prometheus(指标) | Google Cloud (Cloud Operations) | TCP/443 | TLS | 在管理层面向 Cloud Operations 发送数据;连接到 monitoring.googleapis.com。 |

|

| fluentd(日志记录) | Google Cloud (Cloud Operations) | TCP/443 | TLS | 在管理层面向 Cloud Operations 发送数据;连接到 logging.googleapis.com |

|

| MART | Google Cloud | TCP/443 | 基于 TLS 1.2 的 OAuth | 连接到 iamcredentials.googleapis.com 以获得授权。 |

|

| 消息处理器 | 分布式跟踪记录后端 | HTTP 或 HTTPS | TLS(可配置) | (可选)将跟踪记录信息告知分布式跟踪记录后端服务。在 TraceConfig API 中配置服务和协议。分布式跟踪记录的后端通常是 Cloud Trace 或 Jaeger。 | |

| 双向连接 | |||||

| Apigee Connect | Apigee 服务 | TCP/443 | TLS | 为运行时层面中的运行时数据 (MART) 在管理层面和 Management API 之间传输管理数据。Apigee Connect 发起连接;连接到 apigeeconnect.googleapis.com。因此,您无需为入站连接配置防火墙。 |

|

| * 表示端口可配置。Apigee 建议使用端口 443。 | |||||

您不应允许与 *.googleapis.com 关联的特定 IP 地址建立外部连接。IP 地址可能会发生变化,因为该网域当前解析为多个地址。