ハイブリッド ランタイム プレーンが使用するポートを理解することは、エンタープライズの実装において重要です。このセクションでは、ランタイム プレーン内でセキュア通信に使用するポートと、外部サービスとの通信に使用する外部ポートについて説明します。

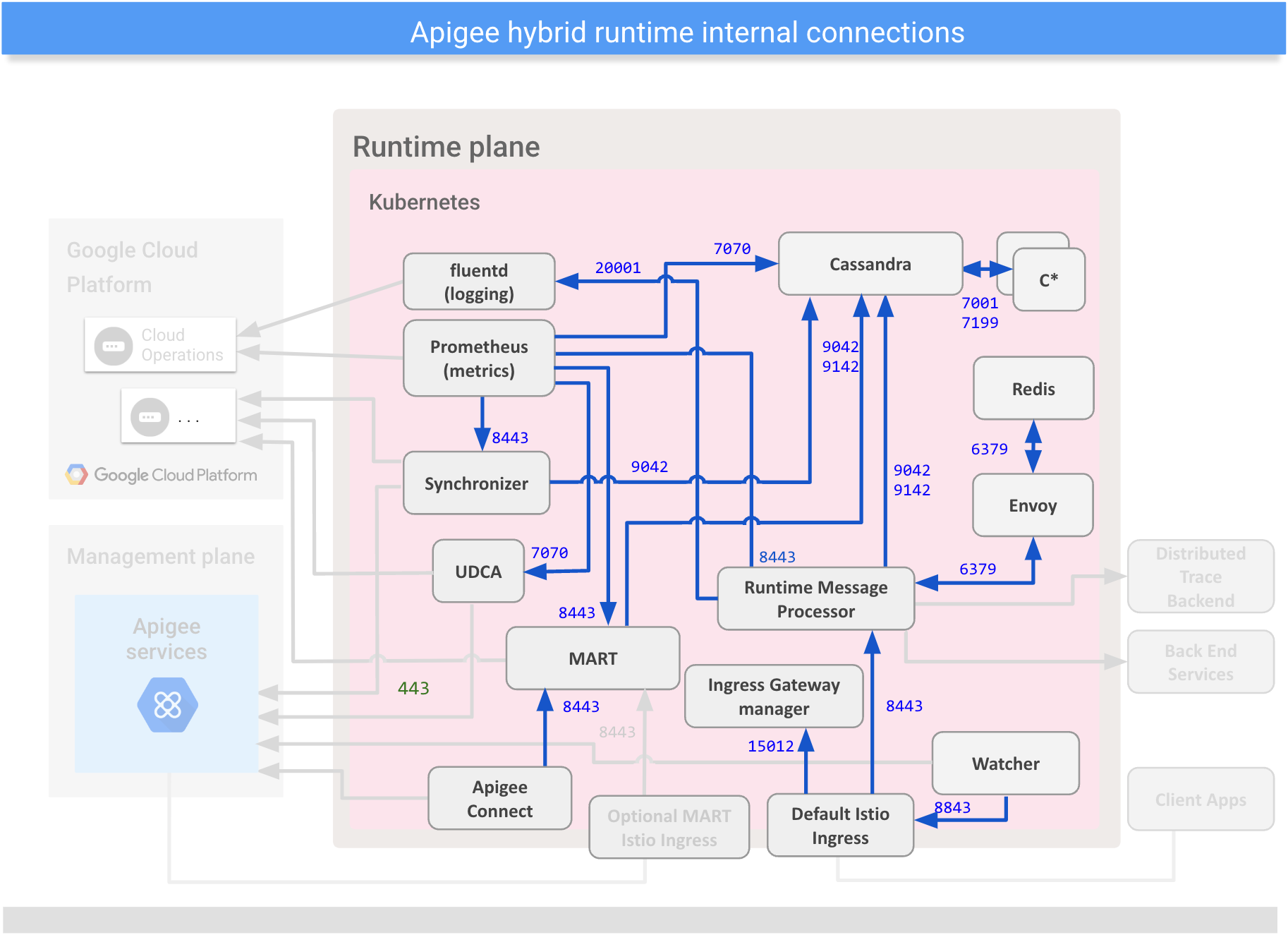

内部接続

ランタイム プレーンと管理プレーン間の通信は、TLS 1-way と OAuth 2.0 で保護されます。個々のサービスは、通信するサービスによって異なるプロトコルを使用します。

コンポーネント内の通信に使用される証明書は、Apigee の証明書マネージャーによって生成されます。証明書の提供や管理は必要ありません。

次の図は、ハイブリッド ランタイム プレーン内のポートと通信チャネルを示しています。

以下の表に、ハイブリッド ランタイム プレーン内のポートと通信チャネルを示します。

| 内部接続 | |||||

|---|---|---|---|---|---|

| ソース | 送信先 | プロトコル / ポート | セキュリティ プロトコル | 説明 | |

| MART | Cassandra | TCP / 9042 TCP / 9142 |

mTLS | 永続性のためにデータを送信します。 | |

| Apigee Connect | MART | TCP/8443 | TLS | 管理プレーンからのリクエストは Apigee Connect を経由します。Apigee Connect が接続を開始します。 | |

| デフォルトの Istio Ingress | Message Processor | TCP/8443 | TLS(Apigee 生成の自己署名証明書) | 受信 API リクエストを処理します。 | |

| Message Processor | Cassandra | TCP / 9042 TCP / 9142 |

mTLS | 永続性のためにデータを送信します。 | |

| Message Processor | fluentd(分析、ロギング) | TCP/20001 | mTLS | データをデータ収集 Pod にストリーミングします。 | |

| Cassandra | Cassandra | TCP/7001 TCP/7199 |

mTLS | ノード内クラスタ通信 | |

| Cassandra | Cassandra | TCP/7001 | mTLS | リージョン間通信。 | |

| Synchronizer | Cassandra | TCP / 9042 TCP / 9142 |

mTLS | 永続性のためにデータを送信します。 | |

| Prometheus(指標) | Cassandra | TCP / 7070(HTTPS) | TLS | さまざまなサービスから指標データを取得します。 | |

| MART | TCP / 8843(HTTPS) | TLS | |||

| Message Processor | TCP / 8843(HTTPS) | TLS | |||

| Synchronizer | TCP / 8843(HTTPS) | TLS | |||

| UDCA | TCP / 7070(HTTPS) | TLS | |||

| Watcher | Ingress Pod | TCP / 8843 | TLS | デプロイ ステータスを取得するためにポーリングします。 | |

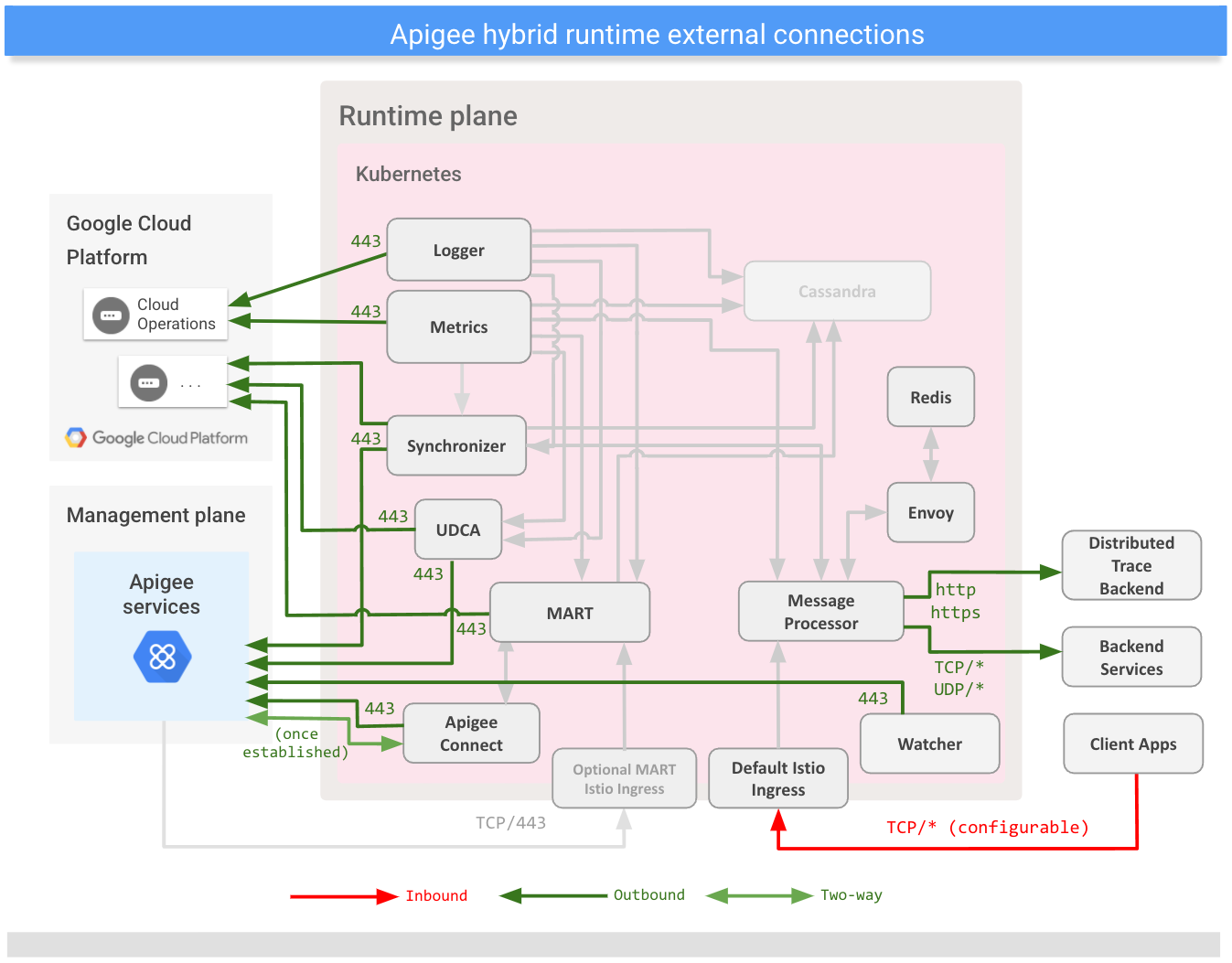

外部接続

ネットワーク ファイアウォールを適切に構成するには、ハイブリッドが外部サービスとの通信に使用する受信ポートと送信ポートを確認しておく必要があります。

次の図に、ハイブリッド ランタイム プレーンとの外部通信に使用されるポートを示します。

次の表に、ハイブリッド ランタイム プレーンとの外部通信に使用されるポートを示します。

| 外部接続 | |||||

|---|---|---|---|---|---|

| ソース | 送信先 | プロトコル / ポート | セキュリティ プロトコル | 説明 | |

| 受信接続(外部に公開) | |||||

| 省略可: Apigee サービス Apigee Connect を使用しない場合(推奨)。以下の双方向接続をご覧ください。 |

MART Istio Ingress | TCP/443 | OAuth over TLS 1.2 | 管理プレーンからのハイブリッド API 呼び出し。 | |

| クライアント アプリ | デフォルトの Istio Ingress | TCP/* | なし / OAuth over TLS 1.2 | 外部アプリからの API リクエスト。 | |

| アウトバウンド接続 | |||||

| Message Processor | バックエンド サービス | TCP / * UDP / * |

なし / OAuth over TLS 1.2 | ユーザー定義のホストにリクエストを送信します。 | |

| Synchronizer | Apigee サービス | TCP/443 | OAuth over TLS 1.2 | 構成データを取得し、apigee.googleapis.com に接続します。 |

|

| Google Cloud | 認可のため iamcredentials.googleapis.com に接続します。 |

||||

| UDCA(アナリティクス) | Apigee サービス(UAP) | TCP/443 | OAuth over TLS 1.2 | 管理プレーンの UAP と Google Cloud にデータを送信します。apigee.googleapis.com と storage.googleapis.com に接続します。 |

|

| Apigee Connect | Apigee サービス | TCP/443 | TLS | 管理プレーンとの接続を確立し、apigeeconnect.googleapis.com に接続します。 |

|

| Prometheus(指標) | Google Cloud(Cloud Operations) | TCP/443 | TLS | 管理プレーンで Cloud Operations にデータを送信し、monitoring.googleapis.com に接続します。 |

|

| fluentd(ロギング) | Google Cloud(Cloud Operations) | TCP/443 | TLS | 管理プレーンで Cloud Operations にデータを送信し、logging.googleapis.com に接続します。 |

|

| MART | Google Cloud | TCP/443 | OAuth over TLS 1.2 | 認可のため iamcredentials.googleapis.com に接続します。 |

|

| Message Processor | 分散トレース バックエンド | HTTP または HTTPS | TLS(構成可能) | (省略可)分散トレース バックエンド サービスにトレース情報を送信します。サービスとプロトコルは、TraceConfig API で構成します。分散トレースのバックエンドは通常、Cloud Trace または Jaeger です。 | |

| 双方向接続 | |||||

| Apigee Connect | Apigee サービス | TCP/443 | TLS | 管理プレーンと、ランタイム プレーンの Runtime データ(MART)の Management API の間で管理データを送信します。Apigee Connect が接続を開始します。apigeeconnect.googleapis.com に接続します。したがって、インバウンド接続用にファイアウォールを構成する必要はありません。 |

|

| * はポートが構成可能であることを示します。ポート 443 を使用することをおすすめします。 | |||||

*.googleapis.com に関連付けられた特定の IP アドレスへの外部接続を許可しないでください。現在、ドメインは複数のアドレスに解決されるため、IP アドレスが変わる可能性があります。