Cette page s'applique à Apigee et à Apigee hybrid.

Consultez la documentation d'

Apigee Edge.

![]()

Les actions de sécurité Advanced API Security vous permettent de configurer des actions de sécurité qui définissent la manière dont Apigee gère le trafic. Par exemple, vous pouvez créer une action de sécurité pour refuser les requêtes provenant d'une adresse IP identifiée comme une source d'abus par la détection des abus et l'empêcher d'accéder à vos API.

Pour utiliser cette fonctionnalité, vous devez activer le module complémentaire. Si vous avez souscrit un abonnement, vous pouvez activer le module complémentaire pour votre organisation. Pour plus d'informations, consultez la page Gérer Advanced API Security pour les organisations avec abonnement. Si vous êtes un client facturé à l'usage, vous pouvez activer le module complémentaire dans vos environnements éligibles. Pour en savoir plus, consultez la page Gérer le module complémentaire Advanced API Security.

Cette page présente la fonctionnalité d'action de sécurité et explique comment l'utiliser dans l'interface utilisateur Apigee de la console Cloud. Vous pouvez également gérer les actions de sécurité à l'aide de l'API Security Actions ou de Terraform.

Pour connaître les rôles nécessaires pour effectuer des tâches liées aux actions de sécurité, consultez la section Rôles requis pour les actions de sécurité.

Fonctionnement des actions de sécurité

Les actions de sécurité vous permettent d'autoriser, de refuser ou de signaler explicitement des requêtes en fonction de conditions spécifiques. Apigee applique ces actions aux requêtes avant que vos proxys d'API ne les traitent. En général, vous prenez des mesures, soit parce que les demandes correspondent à des schémas de comportement indésirables, soit (dans le cas de l'action d'autorisation) parce que vous souhaitez remplacer une action de refus pour un trafic spécifique.

L'action de signalement permet aux requêtes de transmettre à vos API, mais ajoute jusqu'à cinq en-têtes aux requêtes signalées afin que vous puissiez les suivre pour observer leur comportement.

Pour identifier les requêtes à traiter, vous pouvez utiliser les vues de détection d'abus, de trafic détecté ou d'incident, qui indiquent les adresses IP et les clés API qui constituent une source d'abus.

Actions de sécurité

Vous pouvez effectuer les types d'actions de sécurité suivants.

| Type d'action | Description | Ordre de priorité |

|---|---|---|

| Autoriser | Autorise certaines requêtes qui seraient normalement bloquées par une action de refus. Par exemple, supposons que vous ayez créé une action de sécurité permettant de refuser le trafic signalées avec une règle de détection. Vous pouvez créer une action d'autorisation pour remplacer l'action de refus pour les requêtes avec certaines conditions spécifiques. | 1 |

| Refuser | Bloque toutes les requêtes qui remplissent les conditions de l'action (par exemple, celles provenant d'une adresse IP spécifiée). Lorsque vous choisissez de refuser les requêtes, Apigee répond au client avec un code de réponse que vous pouvez choisir. | 2 |

| Option | Signalez les requêtes qui répondent à la condition spécifiée afin que vos services de backend puissent les prendre en compte. Lorsque vous signalez les requêtes d'un client, Apigee ajoute à la requête jusqu'à cinq en-têtes que vous définissez. Vos services de backend peuvent traiter les appels d'API conformément à ces signalements, par exemple en redirigeant les appels vers un autre flux. L'action de signalement permet de signaler à vos services de backend qu'un appel d'API est suspect. | 3 |

Ordre de priorité

Lorsqu'une requête remplit la condition de plusieurs actions de sécurité, l'ordre de priorité des actions détermine quelle action est effectuée. Par exemple, supposons qu'une requête remplisse les conditions d'une action d'autorisation et d'une action de refus. Étant donné que l'ordre de priorité d'une action d'autorisation est de 1 et que l'ordre de priorité d'une action de refus est de 2, l'action d'autorisation est prioritaire, la requête est donc autorisée à accéder à l'API.

Par exemple, vous pouvez autoriser les requêtes provenant de l'adresse IP d'un client interne ou approuvé, même si ces requêtes correspondent à une autre action de refus. L'ordre de priorité garantit qu'une action d'autorisation pour l'adresse IP de confiance prévaut sur toute action de refus.

Actions de sécurité spécifiques au proxy

Une action de sécurité peut s'appliquer à tous les proxys d'un environnement ou uniquement à un ou plusieurs proxys spécifiques de l'environnement. Consultez Limites applicables aux actions de sécurité pour connaître les limites applicables aux actions de sécurité spécifiques aux proxys.

États des actions de sécurité

Chaque action de sécurité a un état :

- Activée : l'action de sécurité est active et affecte les requêtes d'API tant qu'elle n'a pas expiré.

- Désactivée : l'action de sécurité est inactive et n'affecte pas les requêtes API.

- Mise en veille : l'action de sécurité est inactive et n'affecte pas les requêtes API.

Limites des actions de sécurité

Les actions de sécurité sont appliquées au niveau de l'environnement Apigee. Pour chaque environnement, les actions de sécurité présentent les limites suivantes :

- Vous pouvez utiliser au maximum 1 000 actions dans un environnement à tout moment. Les actions activées qui ont également expiré sont comptabilisées dans cette limite.

- Vous pouvez ajouter au maximum cinq en-têtes de signalement pour chaque action.

- Les actions de sécurité spécifiques aux proxys sont limitées à 100 proxys.

- Les actions de sécurité spécifiques aux proxys ne sont pas compatibles avec Apigee hybrid pour le moment.

- Plusieurs actions de sécurité portant le même nom ne sont pas acceptées. Il est possible de créer plusieurs actions portant le même nom en les créant rapidement les unes après les autres. Dans ce cas, seule l'action la plus récente portant ce nom est effective.

Latences

Les actions de sécurité présentent les latences suivantes :

- Lorsque vous créez, modifiez ou supprimez une action de sécurité, la prise en compte de la modification peut prendre jusqu'à 10 minutes. Une fois qu'une action a pris effet et a été appliquée à un certain trafic d'API, vous pouvez consulter les effets de l'action sur la page Détails des actions de sécurité. Remarque : Il n'est pas possible de déterminer si une action a pris effet à partir de la page des détails de l'action de sécurité, sauf si l'action a été appliquée à un certain trafic d'API.

- Les actions de sécurité activées entraînent une légère augmentation (moins de 2 %) du temps de réponse du proxy d'API.

Gérer les actions de sécurité dans l'interface utilisateur

Cette section explique comment utiliser la page Actions de sécurité dans l'interface utilisateur d'Apigee dans la console Cloud. Vous pouvez également gérer les actions de sécurité à l'aide de l'API Security Actions.

Ouvrez la page Actions de sécurité.

Pour ouvrir la page Actions de sécurité, procédez comme suit :

Dans la console Google Cloud , accédez à la page Advanced API Security > Actions de sécurité.

Accéder aux actions de sécurité

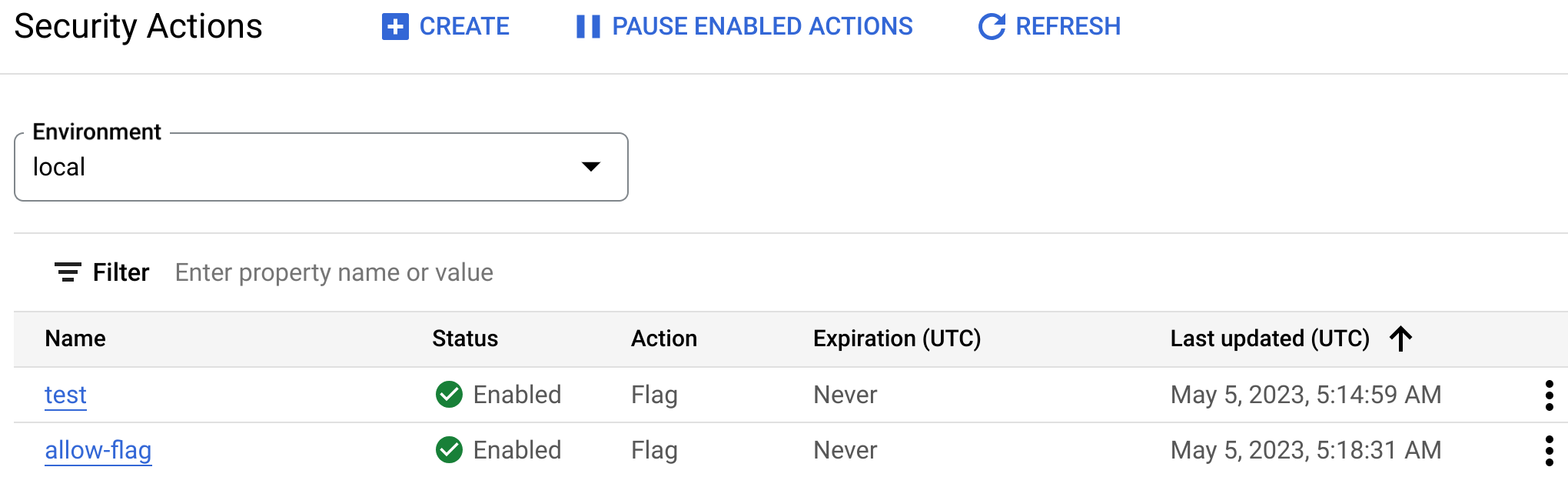

La page principale Actions de sécurité s'ouvre :

Sur la page Actions de sécurité, vous pouvez effectuer les actions suivantes :

- Créer une action de sécurité

- Modifier une action de sécurité existante

- Activer ou désactiver les actions de sécurité

- Suspendre tout ou partie des actions de sécurité activées

- Supprimez les actions de sécurité.

La page Actions de sécurité affiche la liste des actions de sécurité, avec les détails suivants :

- Nom : nom de l'action de sécurité. Cliquez sur le nom pour afficher les détails de l'action.

- État : état de l'action. Consultez États des actions de sécurité.

- Action : type d'action de sécurité.

- Expiration (UTC) : date d'expiration de l'action

- Dernière mise à jour (UTC) : date et heure de la dernière mise à jour de l'action

- Un menu à trois points dans lequel vous pouvez modifier, désactiver, activer ou supprimer l'action.

Créer ou modifier une action de sécurité

Cette section explique comment créer ou modifier une action de sécurité. Notez que vous ne pouvez pas modifier le nom ni l'environnement de l'action de sécurité une fois que vous l'avez créée.

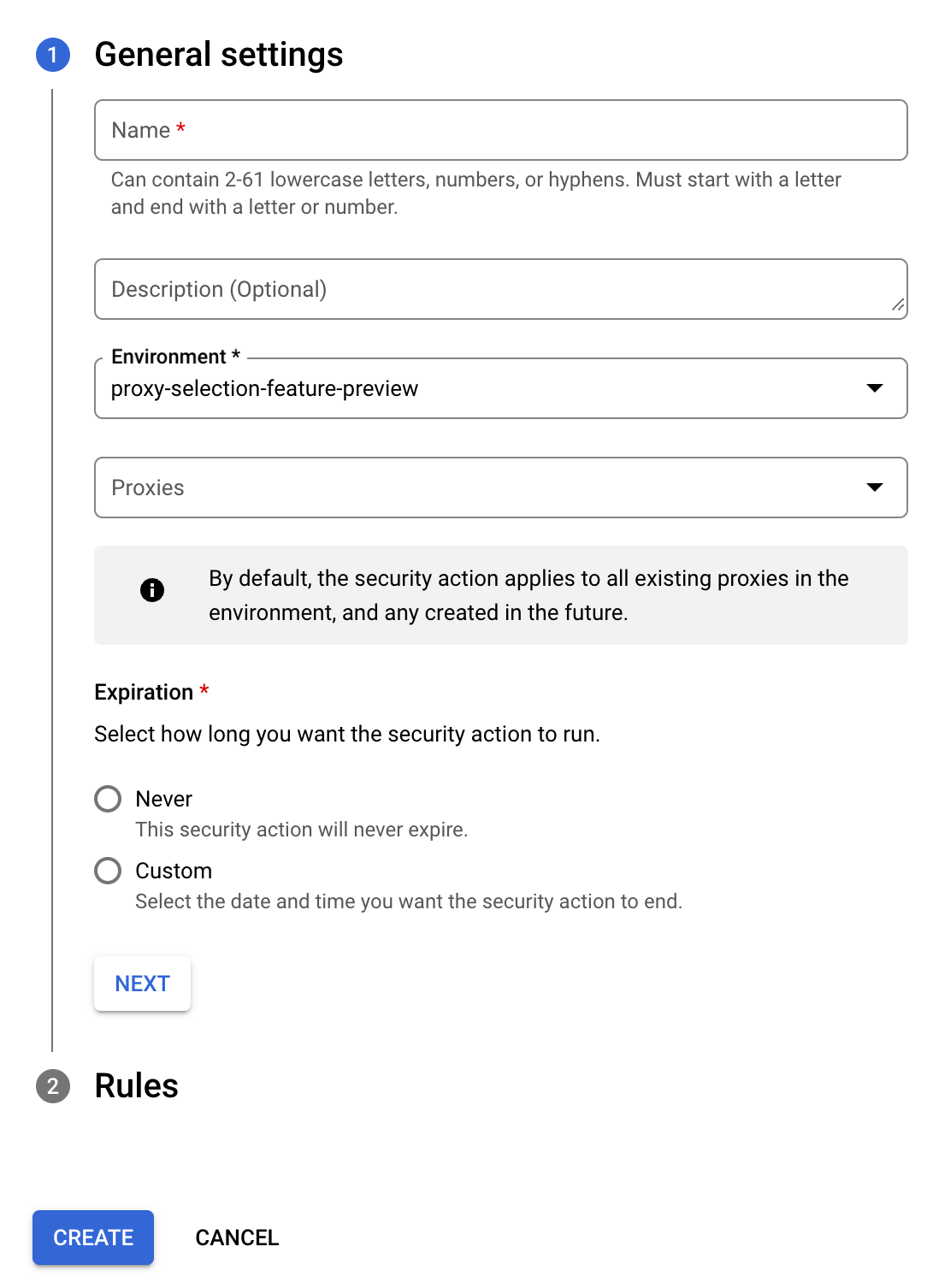

Pour créer ou modifier une action de sécurité :

- Ouvrez la page Actions de sécurité.

- Pour créer une action de sécurité, cliquez sur Créer en haut de la page. Pour modifier une action de sécurité existante, cliquez sur "Modifier" dans le menu à trois points de cette action dans la liste des actions, ou sélectionnez l'action et cliquez sur Modifier en haut de la page.

- Sous Paramètres généraux, saisissez ou modifiez les paramètres suivants :

- Nom : nom de l'action de sécurité

- Description (facultatif) : brève description de l'action

- Environnement : environnement dans lequel vous souhaitez créer l'action de sécurité

- Proxies (facultatif) : les proxies auxquels vous souhaitez appliquer l'action de sécurité.

Limitez la liste des proxys par nom à l'aide du champ Filtrer.

- Laissez le champ Proxys vide pour appliquer l'action de sécurité à tous les proxys actuels et futurs de l'environnement.

- Sélectionnez des proxys individuels pour appliquer l'action de sécurité uniquement à ces proxys, quels que soient les nouveaux proxys ajoutés ultérieurement à l'environnement.

- Utilisez Tout sélectionner pour sélectionner tous les proxys actuels de l'environnement. Les proxys ajoutés ultérieurement ne seront pas automatiquement inclus dans la règle.

- Expiration : date et heure d'expiration de l'action, le cas échéant Sélectionnez Jamais ou Personnalisée, puis saisissez la date et l'heure d'expiration de l'action. Vous pouvez également modifier le fuseau horaire.

- Cliquez sur Suivant pour afficher la section Règle. Dans cette section, saisissez ou modifiez les informations suivantes :

- Type d'action : type d'action de sécurité :

- Autoriser : la requête est autorisée.

- Refuser : la requête est refusée. Si vous sélectionnez Refuser, vous pouvez également spécifier le code de réponse renvoyé lorsqu'une requête est refusée. Il peut s'agir de l'un des éléments suivants :

- Prédéfini : sélectionnez un code HTTP

- Personnalisé : saisissez un code de réponse

- Signalement : la requête est autorisée, mais également signalée avec un en-tête HTTP spécial qu'un proxy recherche pour déterminer si la requête nécessite un traitement spécial. Pour définir l'en-tête, sous En-têtes, sélectionnez Signalement, vous pouvez également créer les éléments suivants sous En-têtes :

- Nom de l'en-tête

- Valeur d’en-tête

- Conditions : conditions dans lesquelles l'action de sécurité est effectuée.

Sous Nouvelle condition, saisissez les informations suivantes :

- Type de condition : il peut s'agir de Règles de détection ou de l'un des attributs suivants :

- Adresses IP/Plages CIDR, qui peuvent inclure des adresses IP et des plages CIDR IPv4 en même temps.

- Clés API : une ou plusieurs clés API.

- Produits d'API : un ou plusieurs produits d'API Apigee.

- Jetons d'accès : un ou plusieurs jetons d'accès.

- Développeurs : une ou plusieurs adresses e-mail de développeurs Apigee.

- Applications de développeur : une ou plusieurs applications de développeur Apigee.

- User-agents : un ou plusieurs user-agents.

- Méthodes HTTP, méthodes HTTP telles que GET ou PUT.

- Codes régionaux : liste des codes régionaux sur lesquels agir. Consultez les codes ISO 3166-1 alpha-2.

- Numéros de systèmes autonomes (ASN), liste des numéros ASN sur lesquels agir, par exemple "23". Voir Système autonome (Internet).

- Valeurs : saisissez l'une des valeurs suivantes :

- Si Type de condition est défini sur Règles de détection, sélectionnez un ensemble de règles de détection qu'une requête doit déclencher pour que l'action de sécurité s'applique.

- Si Type de condition est un attribut, saisissez les valeurs de l'attribut auquel vous souhaitez appliquer l'action de sécurité. Par exemple, si l'attribut est Adresses IP/Plages CIDR, saisissez les adresses IP des sources des requêtes auxquelles vous souhaitez appliquer l'action de sécurité. Vous pouvez saisir une liste d'adresses IPv4 ou IPv6 séparées par une virgule.

- Type de condition : il peut s'agir de Règles de détection ou de l'un des attributs suivants :

- Type d'action : type d'action de sécurité :

- Cliquez sur Créer pour créer l'action de sécurité.

Activer, désactiver, mettre en veille ou supprimer des actions de sécurité

Cette section explique comment modifier l'état d'une action de sécurité sur la page Actions de sécurité. Consultez États des actions de sécurité pour en savoir plus sur chaque type d'état et sur son impact sur les actions liées aux requêtes d'API.

Voici les actions que vous pouvez effectuer pour modifier les états :

- Pour désactiver une action de sécurité active, cliquez sur le menu à trois points sur la ligne de l'action, puis sélectionnez Désactiver. Vous pouvez également cliquer sur le nom de l'action de sécurité, puis sur Désactiver en haut de la page.

- Pour activer une action de sécurité, cliquez sur le menu à trois points sur la ligne de l'action, puis sélectionnez Activer. Vous pouvez également cliquer sur le nom de l'action de sécurité, puis sur Activer en haut de la page.

- Pour suspendre toutes les actions de sécurité actives et les désactiver temporairement, cliquez sur Suspendre les actions activées en haut de la liste des actions de sécurité. Pour reprendre toutes les actions suspendues, cliquez sur Reprendre les actions suspendues en haut de la page.

Vous pouvez également supprimer une action de sécurité. Si vous le supprimez, il sera définitivement effacé de votre configuration. Pour supprimer une action de sécurité, cliquez sur le menu à trois points sur la ligne de l'action, puis sélectionnez Supprimer. Vous pouvez également cliquer sur le nom de l'action de sécurité, puis sur Supprimer en haut de la page.

Afficher les détails d'une action de sécurité

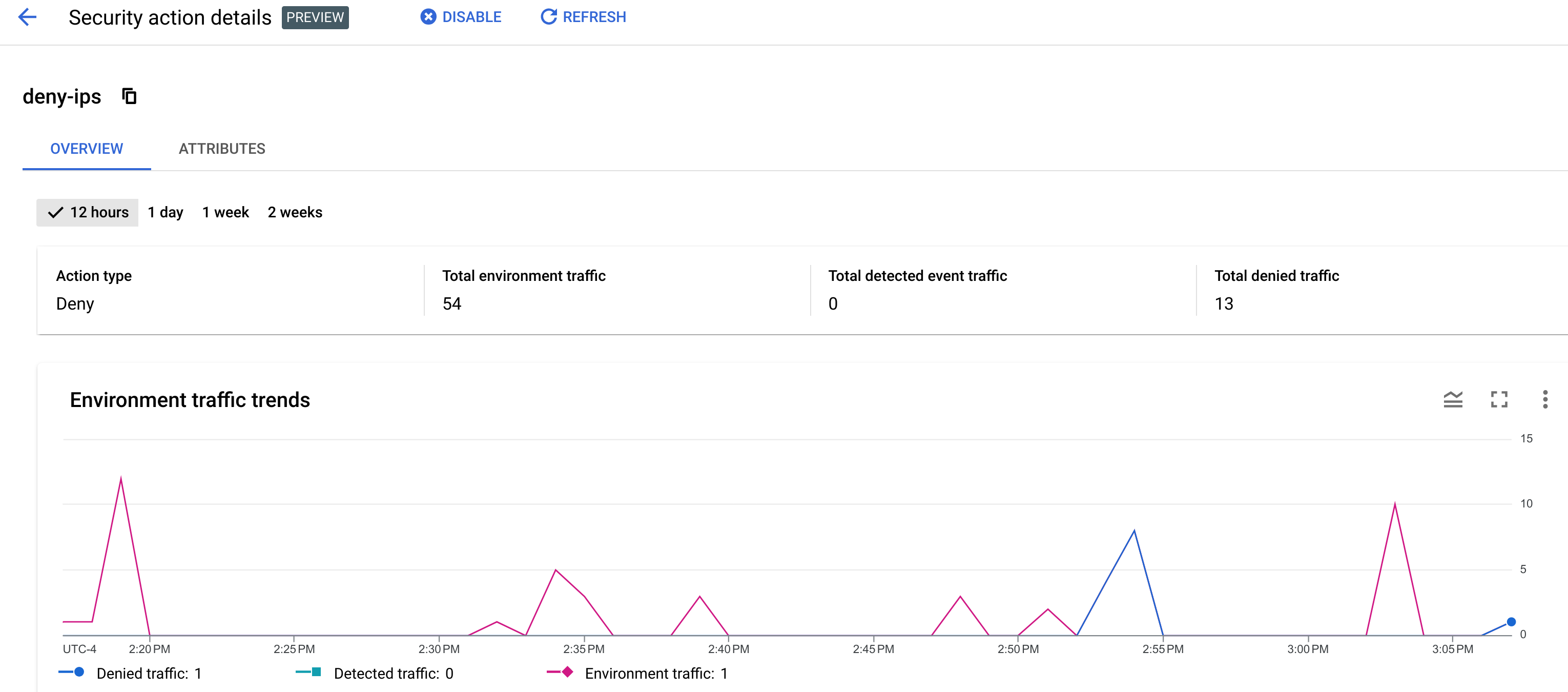

Pour afficher les données de trafic API récentes associées à une action de sécurité, cliquez sur le nom de l'action de sécurité sur la page principale "Actions de sécurité". La page "Informations sur l'action de sécurité" s'affiche. Elle comporte deux onglets : Présentation et Attributs.

Présentation

Sélectionnez l'onglet Présentation pour afficher la page Présentation :

La page Présentation affiche des informations sur le trafic récent des API au cours de la période sélectionnée en haut de la page : 12 heures, 1 jour, 1 semaine ou 2 semaines.

La page affiche les données de trafic suivantes :

- Type d'action : refuser, autoriser ou signaler. Pour en savoir plus sur les types d'actions, consultez Actions de sécurité.

- Trafic total de l'environnement : nombre total de requêtes dans l'environnement

- Trafic total détecté pour l'événement : nombre de requêtes "détectées" (qui ont déclenché une règle d'utilisation abusive) dans l'environnement.

- Trafic total affecté par l'action :

- Nombre de requêtes refusées pour une action de refus.

- Nombre de requêtes signalées pour une action de signalement.

- Nombre de requêtes autorisées pour une action d'autorisation.

La page affiche également les graphiques suivants :

- Tendances de trafic de l'environnement : graphiques représentant le trafic détecté, le trafic signalé et le trafic total dans l'environnement. Ce graphique est limité à un intervalle de temps récent contenant tout le trafic observé. Cet intervalle peut être plus court que celui que vous sélectionnez.

- Top des règles

- Top des pays

- Détails des actions

Attributs

Sélectionnez l'onglet Attributs pour afficher la page Attributs.

La page Attributs affiche les données de l'action de sécurité par attributs, également appelés dimensions, qui sont des regroupements des données, ce qui vous permet d'afficher l'action de sécurité de différentes manières. Par exemple, l'attribut "Produits d'API" vous permet d'afficher l'action de sécurité par produit d'API.

Les informations affichées sur la page Attributs sont semblables à la vue Attributs de la page Attributs des détails de l'incident de la détection des abus.