このページは Apigee と Apigee ハイブリッドに適用されます。

Apigee Edge のドキュメントを表示する。

![]()

Advanced API Security のセキュリティ アクションを使用すると、Apigee がトラフィックを処理する方法を定義するセキュリティ アクションを構成できます。たとえば、不正行為の検出によって不正行為と識別された IP アドレスからのリクエストを拒否し、API へのアクセスをブロックするセキュリティ アクションを作成できます。

この機能を使用するには、アドオンを有効にする必要があります。サブスクリプションをご利用の場合は、組織のアドオンを有効にできます。詳細については、サブスクリプションを使用する組織の Advanced API Security を管理するをご覧ください。従量課金制をご利用の場合は、対象となる環境でアドオンを有効にできます。詳細については、Advanced API Security アドオンを管理するをご覧ください。

このページでは、セキュリティ アクション機能の概要と、Cloud コンソールの Apigee UI でこの機能を使用する方法について説明します。セキュリティ アクション API または Terraform を使用してセキュリティ アクションを管理することもできます。

セキュリティ アクションのタスクを実行するために必要なロールについては、セキュリティ アクションに必要なロールをご覧ください。

セキュリティ アクションの仕組み

セキュリティ アクションを使用すると、特定の条件に基づいてリクエストを明示的に許可、拒否したり、リクエストにフラグを付けたりできます。Apigee は、こうしたアクションを API プロキシが処理する前にリクエストに適用します。通常、リクエストが望ましくない動作のパターンに準拠している、または(許可アクションの場合)特定のトラフィックに対して拒否アクションをオーバーライドする必要があることを理由として、アクションを実行します。

フラグ アクションでは、リクエストを API に渡すことができますが、フラグを付けたリクエストに最大 5 つのヘッダーが追加されるため、それらの動作を追跡できます。

アクションを実行するリクエストを特定する方法の一つは、[不正行為の検出]、[Detected traffic]、または [Incident] のビューを使用することです。これらのビューには、不正行為の発生源となっている IP アドレスと API キーが表示されます。

セキュリティ アクション

次のタイプのセキュリティ アクションを実行できます。

| アクションのタイプ | 説明 | 優先順位 |

|---|---|---|

| 許可 | 拒否アクションによってブロックされる特定のリクエストを許可します。たとえば、検出ルールでタグ付けされたトラフィックを拒否するセキュリティ アクションを作成したとします。特定の条件を満たすリクエストに対して、許可アクションを作成して拒否アクションをオーバーライドできます。 | 1 |

| 拒否 | アクションの条件を満たすすべてのリクエスト(例: 指定された IP アドレスからのリクエスト)をブロックします。リクエストを拒否することを選択すると、Apigee は選択可能なレスポンス コードでクライアントに応答します。 | 2 |

| フラグ | 指定された条件を満たすリクエストにフラグを付けて、バックエンド サービスがそれらに対処できるようにします。クライアントのリクエストにフラグを付けると、Apigee はユーザーが定義した最大 5 つのヘッダーをリクエストに追加します。バックエンド サービスは、これらのフラグに従って API 呼び出しを処理できます。たとえば、呼び出しを別のフローにリダイレクトできます。フラグ アクションを使用すると、API 呼び出しが不審なことをバックエンド サービスに知らせることができます。 | 3 |

優先順位

リクエストが複数のセキュリティ アクションの条件を満たす場合は、アクションの優先順位によって、実行されるアクションが決定されます。たとえば、リクエストが許可アクションと拒否アクションの両方の条件を満たしているとします。許可アクションの優先順位が 1 であり、拒否アクションの優先順位が 2 であるため、許可アクションが優先され、リクエストは API へのアクセスを許可されます。

たとえば、内部クライアントまたは信頼できるクライアントの IP アドレスからのリクエストは、それらのリクエストが別の拒否アクションと一致する場合でも、許可できます。優先順位によって、信頼できる IP アドレスの許可アクションが任意の拒否アクションをオーバーライドします。

プロキシ固有のセキュリティ アクション

セキュリティ アクションは、環境内のすべてのプロキシに適用することも、環境内の特定のプロキシにのみ適用することもできます。プロキシ固有のセキュリティ アクションの制限事項については、セキュリティ アクションの制限をご覧ください。

セキュリティ アクションのステータス

各セキュリティ アクションにはステータスがあります。

- 有効: セキュリティ アクションが有効になっています。有効期限が切れていない限り、API リクエストに影響します。

- 無効: セキュリティ アクションが無効になっており、API リクエストに影響しません。

- 一時停止: セキュリティ アクションが無効になっており、API リクエストに影響しません。

セキュリティ アクションの制限

セキュリティ アクションは、Apigee 環境レベルで適用されます。環境ごとに、セキュリティ アクションには次のような制限があります。

- 1 つの環境で一度に許可される有効なアクションは 1,000 件までです。有効なアクションのうち、期限切れのアクションもこの上限にカウントされます。

- 各アクションに最大 5 つのフラグヘッダーを追加できます。

- プロキシ固有のセキュリティ アクションは、最大 100 個のプロキシをサポートします。

- プロキシ固有のセキュリティ アクションは、現時点では Apigee ハイブリッドでサポートされていません。

- 同じ名前の複数のセキュリティ アクションはサポートされていません。複数のアクションを連続して作成すると、同じ名前のアクションが複数作成される可能性があります。その場合、その名前の最新のアクションのみが有効になります。

レイテンシ

セキュリティ アクションには、次のようなレイテンシがあります。

- セキュリティ アクションの作成、編集、削除を行う際には、変更が有効になるまでに最大 10 分かかることがあります。新しいアクションが有効になり、なんらかの API トラフィックに適用されると、セキュリティ アクションの詳細ページでアクションの効果を確認できます。注: アクションがなんらかの API トラフィックに適用されていないと、セキュリティ アクションの詳細ページでアクションの効果を確認することはできません。

- セキュリティ アクションが有効になると、API プロキシの応答時間がわずかに長くなります(2% 未満)。

UI でセキュリティ アクションを管理する

このセクションでは、Cloud コンソールの Apigee UI にある [セキュリティ対策] ページを使用する方法について説明します。セキュリティ アクション API を使用してセキュリティ アクションを管理することもできます。

[セキュリティ対策] ページを開く

[セキュリティ対策] ページを開くには:

Google Cloud コンソールで、[Advanced API Security] > [セキュリティ対策] ページに移動します。

これで、メインの [セキュリティ対策] ページが開きます。

![メインの [セキュリティ対策] ページ。](https://cloud.google.com/static/apigee/docs/api-security/images/security-actions-main-view.png?authuser=00&hl=ja)

[セキュリティ アクション] ページでは、次のことができます。

- 新しいセキュリティ アクションを作成する。

- 既存のセキュリティ アクションを編集する。

- セキュリティ アクションを有効または無効にする。

- 有効なセキュリティ アクションの一部またはすべてを一時停止する。

- セキュリティ アクションを削除する。

[セキュリティ対策] ページに、セキュリティ アクションの一覧と次の詳細が表示されます。

- Name: セキュリティ アクションの名前。名前をクリックすると、アクションの詳細が表示されます。

- Status: アクションのステータス。セキュリティ アクションのステータスをご覧ください。

- Action: セキュリティ アクションのタイプ。

- Expiration (UTC): アクションの有効期限。

- Last updated (UTC): アクションが最後に更新された日時。

- アクションの編集、無効化、有効化、削除ができるその他メニュー。

セキュリティ アクションを作成または編集する

このセクションでは、セキュリティ アクションを作成または編集する方法について説明します。セキュリティ アクションの名前と環境は、アクションの作成後に変更することはできません。

セキュリティ アクションを作成または編集するには:

- [セキュリティ対策] ページを開きます。

- 新しいセキュリティ アクションを作成するには、ページ上部の [Create] をクリックします。既存のセキュリティ アクションを編集するには、アクションの一覧で目的のアクションのその他メニューにある [Edit] をクリックするか、目的のアクションを選択してページ上部の [Edit] を選択します。

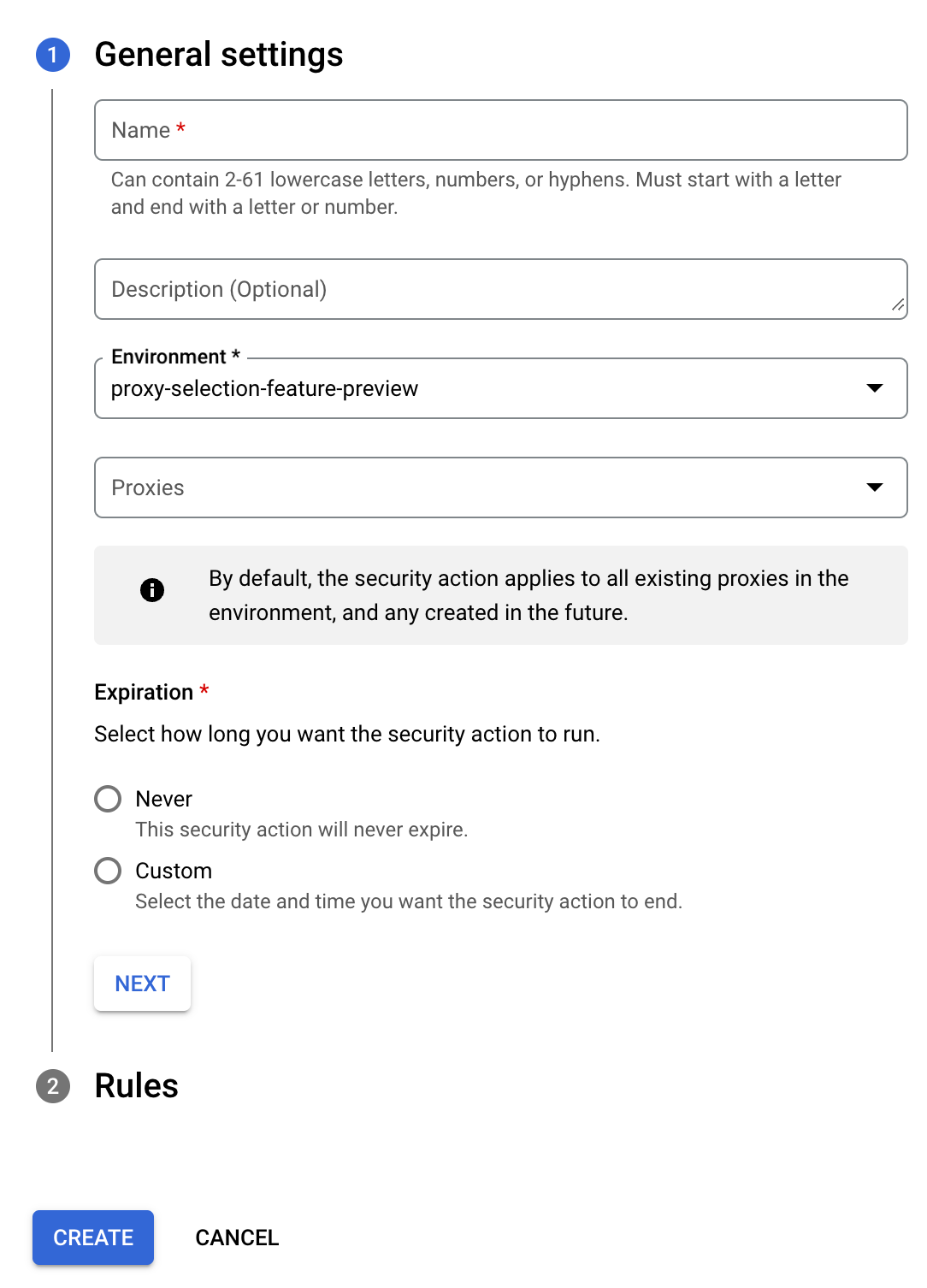

- [General settings] で次の設定を入力または編集します。

- 名前: セキュリティ アクションの名前。

- 説明(省略可): アクションの簡単な説明。

- 環境: セキュリティ アクションを作成する環境。

- Proxies(省略可): セキュリティ アクションを適用するプロキシ。[フィルタ] フィールドを使用して、名前でプロキシリストを制限します。

- 環境内の現在のプロキシと今後のプロキシすべてにセキュリティ アクションを適用するには、[Proxies] フィールドを空白のままにします。

- 個々のプロキシを選択すると、後で環境に追加される新しいプロキシに関係なく、それらのプロキシにのみセキュリティ アクションが適用されます。

- [すべて選択] を使用すると、環境内の現在のプロキシをすべて選択します。後で追加したプロキシは、ルールに自動的に追加されません。

- 有効期限: アクションが期限切れになる日時(存在する場合)。[なし] と [カスタム] のいずれかを選択してから、アクションを期限切れにする日時を入力します。タイムゾーンを変更することもできます。

- [Next] をクリックして、[Rule] セクションを表示します。このセクションで、次の設定を入力または編集します。

- Action type: セキュリティ アクションのタイプ。

- 許可: リクエストが許可されます。

- 拒否: リクエストは拒否されます。[拒否] を選択した場合は、リクエストが拒否されたときに返されるレスポンス コードも指定できます。このコードは次のいずれかです。

- 事前定義: HTTP コードを選択します。

- カスタム: レスポンス コードを入力します。

- フラグ: リクエストは許可されますが、リクエストに特別な処理が必要であるかどうかをプロキシが判断するために使用する特別な HTTP ヘッダーでもフラグが設定されます。ヘッダーを定義するには、[ヘッダー] で次のようにします。[フラグ] を選択した場合は、[ヘッダー] で以下の対象も作成できます。

- ヘッダー名

- ヘッダー値

- 条件: セキュリティ アクションが実行される際の条件。[新しい条件] に次のように入力します。

- 条件タイプ: [検出ルール] または次の属性のいずれかです。

- IP アドレス / CIDR 範囲。IP アドレスと IPv4 CIDR 範囲を同時に含めることができます。

- API キー: 1 つ以上の API キー。

- API プロダクト: 1 つ以上の Apigee API プロダクト。

- アクセス トークン(1 つ以上のアクセス トークン)。

- デベロッパー: Apigee デベロッパーのメールアドレスを 1 つ以上指定します。

- デベロッパー アプリ: 1 つ以上の Apigee デベロッパー アプリ。

- ユーザー エージェント: 1 つ以上のユーザー エージェント。

- HTTP メソッド: HTTP メソッド(GET、PUT など)。

- リージョン コード: 処理するリージョン コードのリスト。ISO 3166-1 alpha-2 コードをご覧ください。

- 自律システム番号(ASN): 処理する ASN 番号のリスト(23 など)。自律システム(インターネット)をご覧ください。

- 値: 次のいずれかを入力します。

- [条件タイプ] が [検出ルール] の場合は、適用するセキュリティ アクションに対してリクエストによりトリガーされる必要がある検出ルールのセットを選択します。

- [Condition type] が属性の場合は、セキュリティ アクションを適用する属性の値を入力します。たとえば、属性が IP アドレス / CIDR 範囲の場合は、セキュリティ アクションを適用するリクエストの送信元の IP アドレスを入力します。IPv4 アドレスと IPv6 アドレスのいずれかのカンマ区切りのリストを入力できます。

- 条件タイプ: [検出ルール] または次の属性のいずれかです。

- Action type: セキュリティ アクションのタイプ。

- [Create] をクリックして、セキュリティ アクションを作成します。

セキュリティ アクションの有効化、無効化、一時停止、削除を行う

このセクションでは、[セキュリティ対策] ページでセキュリティ アクションのステータスを変更する方法について説明します。各ステータス タイプと、API リクエストに対するアクションへの影響については、セキュリティ アクションのステータスをご覧ください。

ステータスを変更するために実行できる操作は次のとおりです。

- 有効なセキュリティ アクションを無効にするには、そのアクションの行にあるその他メニューをクリックして [Disable] を選択するか、そのセキュリティ アクションの名前をクリックしてページ上部の [Disable] をクリックします。

- セキュリティ アクションを有効にするには、そのアクションの行にあるその他メニューをクリックして [Enable] を選択するか、そのセキュリティ アクションの名前をクリックしてページ上部の [Enable] をクリックします。

- 有効なすべてのセキュリティ アクションを一時停止して一時的に無効にするには、セキュリティ アクションの一覧ページの上部にある [Pause Enabled Actions] をクリックします。一時停止したすべてのアクションを再開するには、ページ上部の [Resume Paused Actions] をクリックします。

セキュリティ アクションを削除することもできます。削除すると、構成から完全に削除されます。セキュリティ アクションを削除するには、そのアクションの行にあるその他メニューをクリックして [Delete] を選択するか、そのセキュリティ アクションの名前をクリックしてページ上部の [Delete] をクリックします。

セキュリティ アクションの詳細を表示する

セキュリティ アクションに関連する最近の API トラフィック データを表示するには、メインの [セキュリティ対策] ページでセキュリティ アクションの名前をクリックします。セキュリティ アクションの詳細ページが表示されます。このページには、[Overview] と [Attributes] の 2 つのタブがあります。

概要

[概要] タブを選択して、[概要] ページを表示します。

[概要] ページには、ページの上部で選択した期間(12 時間、1 日、1 週間、2 週間)での最近の API トラフィックに関する情報が表示されます。

ページには、次のトラフィック データが表示されます。

- アクション タイプ: 拒否、許可、フラグ設定。アクション タイプの詳細については、セキュリティ アクションをご覧ください。

- 環境の合計トラフィック: 環境内のリクエストの合計数。

- 検出されたイベント トラフィックの合計: 環境で「検出された」(不正行為ルールがトリガーされた)リクエストの数。

- アクションの影響を受けた合計トラフィック:

- 拒否アクションに関して、拒否されたリクエストの数。

- フラグ アクションに関して、フラグが付けられたリクエストの数。

- 許可アクションに関して、許可されたリクエストの数。

このページには次のグラフも表示されます。

- 環境トラフィックの傾向: 検出されたトラフィック、フラグが付けられたトラフィック、環境のトラフィックの合計のグラフ。このグラフは、観測されたすべてのトラフィックを含む最近の期間に限定されます。この間隔は、選択した間隔よりも短くできます。

- 上位のルール

- 上位の国

- アクションの詳細

属性

[Attributes] タブを選択して、[Attributes] ページを表示します。

[Attributes] ページには、セキュリティ アクションのデータが属性(ディメンション)別に表示されます。これはデータをグループ化したものであり、さまざまな方法でセキュリティ アクションを表示できます。たとえば、API プロダクト属性によって、API プロダクトごとにセキュリティ アクションを表示できます。

[Attributes] ページに表示される情報は、不正行為検出のインシデントの詳細属性の [Attributes] ビューと類似しています。