このページは Apigee と Apigee ハイブリッドに適用されます。

Apigee Edge のドキュメントを表示する。

![]()

統合ポータルでは、次の表で定義されている認証タイプをサポートする ID プロバイダを定義できます。

| 認証タイプ | 説明 |

|---|---|

| 組み込み | 認証を受けるために、ユーザーが自身の認証情報(ユーザー名とパスワード)を統合ポータルに渡す必要があります。新しいポータルを作成すると、組み込み ID プロバイダが構成され、有効になります。 ユーザーの視点から見たログイン エクスペリエンスを理解するには、ユーザー認証情報(組み込みプロバイダ)を使用してポータルにログインするをご覧ください。 |

| SAML(プレビュー) | Security Assertion Markup Language(SAML)は、シングル サインオン(SSO)環境の標準プロトコルです。SAML を使用した SSO 認証を使用すると、ユーザーは新しいアカウントを作成することなく Apigee 統合ポータルにログインできます。ユーザーは、集中管理されたアカウント認証情報を使用してログインします。 ユーザーの視点から見たログイン エクスペリエンスを理解するには、SAML 認証(プレビュー)を使用してポータルにログインするをご覧ください。 |

統合ポータルにおける SAML 認証の利点

統合ポータルの ID プロバイダとして SAML を使用することには次の利点があります。

- デベロッパー プログラムを一度だけ設定し、それを複数の統合ポータルで再利用できる。統合ポータルを作成するときに、設定済みのデベロッパー プログラムを選択します。そうすれば、要件が変わったときにデベロッパー プログラムを更新または変更するのが簡単です。

- ユーザーの管理を完全に制御できる会社の SAML サーバーを統合ポータルに接続します。組織を離れたユーザーが中央でプロビジョニング解除されると、そのユーザーは SSO サービスで認証されず、統合ポータルを使用できなくなります。

組み込み ID プロバイダの構成

以下のセクションに従って、組み込み ID プロバイダを構成します。

組み込み ID プロバイダ ページへのアクセス

組み込み ID プロバイダにアクセスするには:

[ポータル] ページを開きます。

Cloud コンソールの UI

Cloud コンソールの Apigee で、[配布] > [ポータル] ページに移動します。

[ポータル] に移動従来の UI

サイド ナビゲーション バーで [公開] > [ポータル] を選択し、ポータルのリストを表示します。

ID プロバイダを表示するポータルの行をクリックします。

[アカウント] をクリックします。

[認証] タブをクリックします。

[ID プロバイダ] セクションで、[組み込み] プロバイダ タイプをクリックします。

以下のセクションに従って、組み込み ID プロバイダを構成します。

組み込み ID プロバイダの有効化

組み込み ID プロバイダを有効にするには:

- 組み込み ID プロバイダ ページにアクセスします。

エディタを開きます。

Cloud コンソールの UI

[ 編集] をクリックします。

従来の UI

[プロバイダ構成] セクションで

をクリックします。

をクリックします。[有効] チェックボックスをオンにして ID プロバイダを有効にします。組み込み ID プロバイダを無効にするには、このチェックボックスをオフにします。

[Save] をクリックします。

ポータルへの登録のメールアドレスまたはドメインによる制限

ポータルでアカウントを作成できる個々のメールアドレス(developer@some-company.com)またはメールドメイン(some-company.com、@ が先頭にない)を識別して、ポータルへの登録を制限します。

ネストされたすべてのサブドメインを照合するには、ドメインまたはサブドメインの先頭に *. ワイルドカード文字列を追加します。たとえば、*.example.com は test@example.com、test@dev.example.com などに一致します。

これを空白のままにした場合は、ポータルへの登録に任意のメールアドレスを使用できます。

ポータルへの登録をメールアドレスまたはメールドメインによって制限するには:

- 組み込み ID プロバイダ ページにアクセスします。

メールアドレスを 1 つ以上追加します。

Cloud コンソールの UI

- [ 編集] をクリックします。

- [+ メールを追加] をクリックします。

- ポータルへの登録とログインを許可するメールアドレスまたはメールドメインを入力します。

- 必要に応じて、その他のエントリを追加します。

- エントリを削除するには、そのエントリの横の [削除] をクリックします。

従来の UI

- [プロバイダ構成] セクションで

をクリックします。

をクリックします。 - [アカウントの制限事項] セクションで、ポータルへの登録とログインを許可するメールアドレスまたはメールドメインをテキスト ボックスに入力し、[+] をクリックします。

- 必要に応じて、その他のエントリを追加します。

- エントリを削除するには、そのエントリの横の [x] をクリックします。

[Save] をクリックします。

メール通知を構成する

組み込みプロバイダの場合は、次のメール通知を有効にして構成できます。

| メール通知 | 受信者 | トリガー | 説明 |

|---|---|---|---|

| アカウント通知 | API プロバイダ | ポータル ユーザーが新規アカウントを作成する | ユーザー アカウントの手動アクティベーションを必須とするようポータルを構成している場合は、ポータル ユーザーがログインできるようにする前に、ユーザー アカウントを手動でアクティブにする必要があります。 |

| アカウント確認 | ポータル ユーザー | ポータル ユーザーが新規アカウントを作成する | アカウントの作成を確認するための安全なリンクを提供します。リンクの有効期間は 10 分です。 |

メール通知を構成する場合:

- テキストのフォーマットには、HTML タグを使用します。テストメールを送信して、フォーマットが想定どおりに表示されていることを確認します。

次の変数を挿入できます。これらの変数は、メール通知が送信されるときに該当する値に置き換えられます。

変数 説明 {{firstName}}名 {{lastName}}姓 {{email}}メールアドレス {{siteurl}}ライブポータルへのリンク {{verifylink}}アカウント確認に使用するリンク

メール通知を構成するには:

- 組み込み ID プロバイダ ページにアクセスします。

メール通知を構成する

Cloud コンソールの UI

[ 編集] をクリックします。

従来の UI

メール通知の送信先を構成するには:

- 新しいユーザー アカウントのアクティベーションのための API プロバイダの場合は、[Account Notify] セクションの [

] をクリックします。

] をクリックします。 - ID を確認するポータル ユーザーの場合は、[Account Verify] セクションで [

] をクリックします。

] をクリックします。

- 新しいユーザー アカウントのアクティベーションのための API プロバイダの場合は、[Account Notify] セクションの [

[Subject] フィールドと [Body] フィールドを編集します。

[保存] をクリックします。

SAML ID プロバイダの構成(プレビュー)

以下のセクションに従って、SAML ID プロバイダを構成します。

SAML ID プロバイダ ページへのアクセス

SAML ID プロバイダにアクセスするには:

[ポータル] ページを開きます。

Cloud コンソールの UI

Cloud コンソールの Apigee で、[配布] > [ポータル] ページに移動します。

[ポータル] に移動従来の UI

サイド ナビゲーション バーで [公開] > [ポータル] を選択し、ポータルのリストを表示します。

ID プロバイダを表示するポータルの行をクリックします。

[アカウント] をクリックします。

[認証] タブをクリックします。

[ID プロバイダ] セクションで、[SAML] プロバイダ タイプをクリックします。

以下のセクションに従って、SAML ID プロバイダを構成します。

SAML ID プロバイダの有効化

SAML ID プロバイダを有効にするには:

- SAML ID プロバイダ ページにアクセスします。

エディタを開きます。

Cloud コンソールの UI

[ 編集] をクリックします。

従来の UI

[プロバイダ構成] セクションで

をクリックします。

をクリックします。[有効] チェックボックスをオンにして ID プロバイダを有効にします。

SAML ID プロバイダを無効にするには、このチェックボックスをオフにします。

[Save] をクリックします。

カスタム ドメインが構成されている場合は、SAML ID プロバイダでのカスタム ドメインの使用をご覧ください。

SAML 設定の構成

SAML 設定を構成するには:

- SAML ID プロバイダ ページにアクセスします。

エディタを開きます。

Cloud コンソールの UI

[ 編集] をクリックします。

従来の UI

[SAML 構成] セクションで

をクリックします。

をクリックします。[SP メタデータ URL] の横の [コピー] をクリックします。

サービス プロバイダ(SP)メタデータ ファイルの情報を使用して、SAML ID プロバイダを構成します。

SAML ID プロバイダでは、メタデータ URL のみを提供するよう求められる場合と、メタデータ ファイルから特定の情報を抽出してそれをフォームに入力しなければならない場合があります。

後者の場合は、コピーしたメタデータ URL をブラウザに貼り付けて SP メタデータ ファイルをダウンロードし、必要な情報を抽出します。たとえば、SP メタデータ ファイル内の次の要素からエンティティ ID またはログイン URL を抽出できます。<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

ID プロバイダの SAML 設定を構成します。

[SAML Settings] セクションで、次のフィールドを SAML ID プロバイダのメタデータ ファイルから取得した値に設定します。

SAML 設定 説明 ログイン URL SAML ID プロバイダにログインするためにユーザーがリダイレクトされる宛先 URL。

例:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlログアウト URL SAML ID プロバイダからログアウトするためにユーザーがリダイレクトされる宛先 URL。 次の場合は、フィールドを空白のままにします。

- ご利用の SAML ID プロバイダでログアウト URL が提供されていない場合

- ユーザーが統合ポータルからログアウトしたときに SAML ID プロバイダからサインオフされないようにする場合

- カスタム ドメインを有効にする必要がある場合(既知の問題を参照)

IdP エンティティ ID SAML ID プロバイダの一意の ID。

例:http://www.okta.com/exkhgdyponHIp97po0h7[Save] をクリックします。

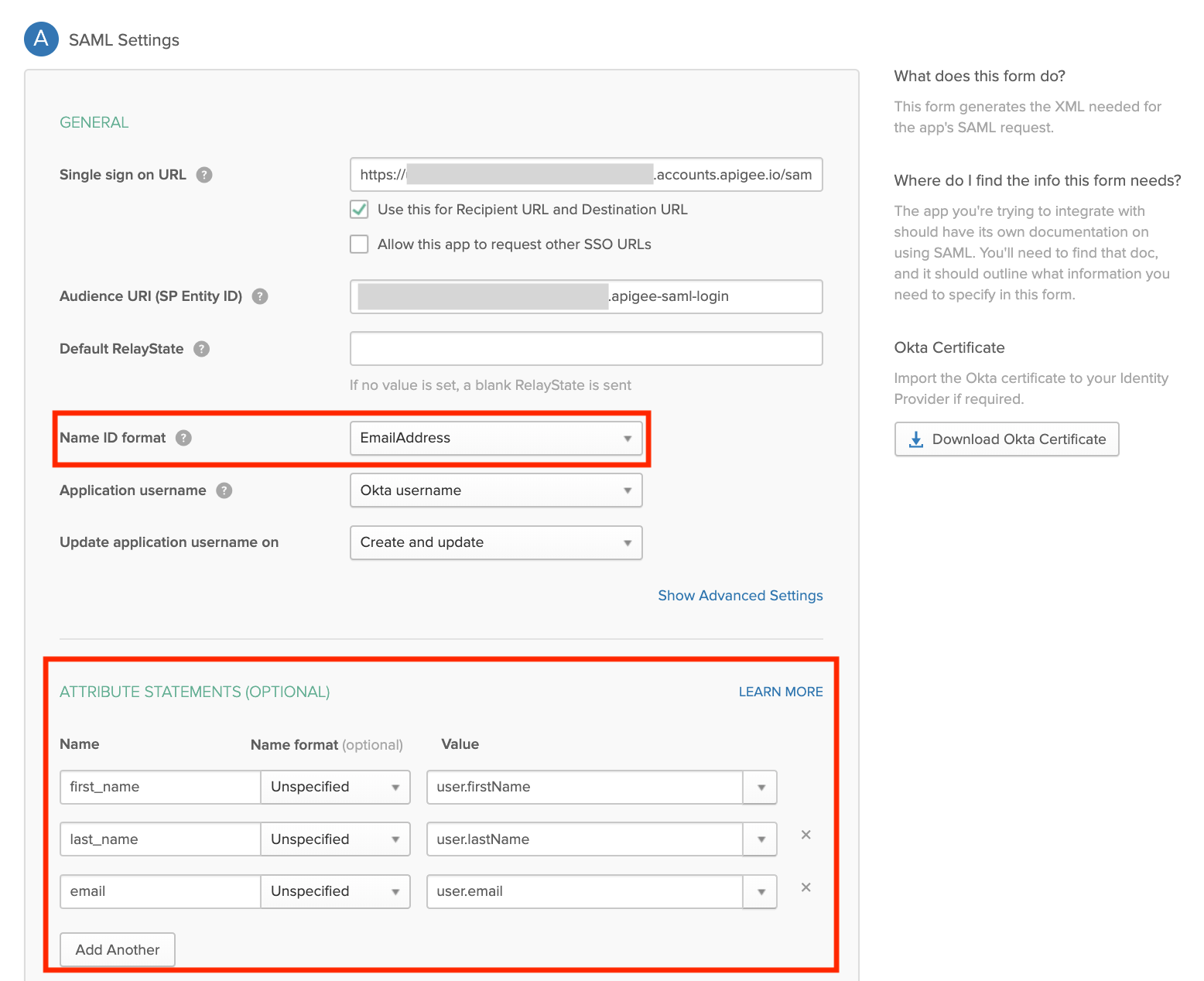

SAML ID プロバイダのカスタム ユーザー属性の構成

SAML ID プロバイダとポータル ユーザー アカウントとの適切なマッピングを確保するには、SAML ID プロバイダに対して、次の表で定義されているカスタム ユーザー属性を作成して構成することをおすすめします。各カスタム属性の値を、ご利用の SAML ID プロバイダで定義されている対応するユーザー属性(Okta など)に設定します。

| カスタム属性 | 例(Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

次に、Okta をサードパーティの SAML ID プロバイダとして使用して、カスタム ユーザー属性と NameID 属性を構成する方法を示します。

SAML ID プロバイダでのカスタム ドメインの使用

SAML ID プロバイダを構成して有効にした後、ドメインをカスタマイズするに従ってカスタム ドメイン(developers.example.com など)を構成できます。

カスタム ドメインと SAML ID プロバイダ間で構成設定を同期しておくことが重要です。構成設定が同期されない場合、認可時に問題が発生する可能性があります。たとえば、SAML ID プロバイダに送信される認可リクエストには、カスタム ドメインを使用して定義されていない AssertionConsumerServiceURL が含まれる場合があります。

カスタム ドメインと SAML ID プロバイダの間で構成の設定を同期するには:

SAML ID プロバイダを有効にして構成した後にカスタム ドメインを構成または更新した場合は、カスタム ドメイン構成を保存して有効にします。キャッシュが無効になるまで約 30 分待ってから、SAML 設定を構成するで説明されている通りに、サービス プロバイダ(SP)のメタデータ ファイルの更新された情報を使用して SAML ID プロバイダを再構成します。SP メタデータにカスタム ドメインが表示されます。

SAML ID プロバイダを構成して有効にする前にカスタム ドメインを構成した場合は、SAML ID プロバイダが正しく構成されるようにカスタム ドメインをリセット(後述)する必要があります。

SAML ID プロバイダをリセットする(無効にして再度有効にする)必要がある場合は、SAML ID プロバイダを有効にするで説明されているように、カスタム ドメインをリセットする(後述)必要もあります。

カスタム ドメインのリセット

カスタム ドメインをリセットする(無効にして有効にする)には:

[ポータル] ページを開きます。

Cloud コンソールの UI

Cloud コンソールの Apigee で、[配布] > [ポータル] ページに移動します。

[ポータル] に移動従来の UI

サイド ナビゲーション バーで [公開] > [ポータル] を選択し、ポータルのリストを表示します。

ポータルをクリックします。

[設定] をクリックします。

[ドメイン] タブをクリックします。

[無効にする] をクリックして、カスタム ドメインを無効にします。

[有効にする] をクリックして、カスタム ドメインを有効にします。

詳細については、ドメインのカスタマイズをご覧ください。

新しい証明書のアップロード

新しい証明書をアップロードするには:

ご利用の SAML ID プロバイダから証明書をダウンロードします。

エディタを開きます。

Cloud コンソールの UI

[ 編集] をクリックします。

従来の UI

[証明書] セクションで

をクリックします。

をクリックします。[参照] をクリックし、ローカル ディレクトリにある証明書を選択します。

[開く] をクリックして新しい証明書をアップロードします。[証明書情報] の各フィールドが更新され、選択した証明書の情報が反映されます。

証明書が有効で、期限切れになっていないことを確認します。

[Save] をクリックします。

x509 証明書の PEM 形式への変換

x509 証明書をダウンロードするは、PEM 形式に変換する必要があります。

x509 証明書を PEM 形式に変換するには:

- SAML ID プロバイダのメタデータ ファイルから

ds:X509Certificate elementの内容をコピーし、任意のテキスト エディタに貼り付けます。 - 次に、ファイルの先頭に以下の行を追加します。

-----BEGIN CERTIFICATE----- - ファイルの最後に次の行を追加します。

-----END CERTIFICATE----- .pem拡張子を使用してファイルを保存します。

次に、PEM ファイルの内容の例を示します。

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----