Halaman ini berlaku untuk Apigee dan Apigee Hybrid.

Lihat dokumentasi

Apigee Edge.

![]()

Video: Tonton video singkat ini untuk mengetahui pengantar tentang cara mengamankan API Anda.

Yang akan Anda pelajari

Tutorial ini menjelaskan cara:

- Buat proxy API yang memerlukan kunci API.

- Buat produk API, developer, dan aplikasi developer.

- Panggil API Anda dengan kunci API.

Anda harus melindungi API Anda dari akses yang tidak sah. Salah satu cara untuk melakukannya adalah dengan kunci API.

Saat aplikasi membuat permintaan ke proxy API yang dikonfigurasi untuk memverifikasi kunci API, aplikasi harus memberikan kunci yang valid. Saat runtime, kebijakan Verify API Key memeriksa apakah kunci API yang diberikan:

- Valid

- Belum dicabut

- Mencocokkan kunci API untuk produk API yang mengekspos resource yang diminta

Jika kuncinya valid, permintaan akan diizinkan. Jika kunci tidak valid, permintaan akan menghasilkan kegagalan otorisasi.

Membuat proxy API

Apigee di Konsol Cloud

Di konsol Google Cloud , buka halaman Proxy development > API proxies.

- Pilih organisasi Anda dari pemilih project di panel Google Cloud. Nama organisasi sama dengan nama project Google Cloud Anda.

- Klik + Create.

- Di panel Create a proxy, di bagian Proxy template, pilih Reverse proxy (Most common). Reverse proxy mengarahkan traffic masuk ke layanan backend.

- Konfigurasikan proxy sebagai berikut:

Nama Nilai Nama Proxy helloworld_apikeyJalur Dasar /helloapikeyJalur Dasar Project adalah bagian dari URL yang digunakan untuk membuat permintaan ke proxy API.

Deskripsi hello world protected by API keyTarget (API yang Ada) http://mocktarget.apigee.netIni menentukan URL target yang dipanggil Apigee pada permintaan ke proxy API. Target ini hanya menampilkan respons sederhana:

Hello, Guest!. - Klik Berikutnya.

- Deploy (opsional). Kosongkan kolom ini.

- Klik Buat.

- Apigee akan membuat proxy baru dan menampilkan ringkasan detail proxy di panel Proxy summary.

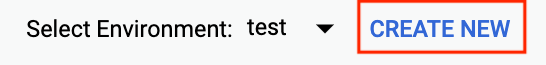

UI Klasik

- Buka UI Apigee dan login.

- Pilih organisasi Anda menggunakan menu drop-down di pojok kiri atas UI.

-

Klik Develop > API Proxies untuk menampilkan daftar proxy API.

- Klik Buat Baru.

- Di wizard Build a Proxy, pilih Reverse proxy (most common).

- Konfigurasikan proxy sebagai berikut:

Di kolom ini lakukan ini Nama Proxy Masukkan: helloworld_apikeyJalur Dasar Project Ubah menjadi:

/helloapikeyJalur Dasar Project adalah bagian dari URL yang digunakan untuk membuat permintaan ke proxy API.

Deskripsi Masukkan: hello world protected by API keyTarget (API yang Ada) Masukkan:

http://mocktarget.apigee.netIni menentukan URL target yang dipanggil Apigee pada permintaan ke proxy API. Target ini hanya menampilkan respons sederhana:

Hello, Guest!. - Klik Berikutnya.

- Di halaman Common policies, pilih API Key. Opsi ini otomatis menambahkan dua kebijakan ke proxy API Anda dan membuat produk API yang diperlukan untuk membuat kunci API.

- Klik Berikutnya.

- Di halaman Ringkasan, pastikan lingkungan deployment dipilih, lalu klik Buat dan deploy.

- Klik Edit proxy untuk menampilkan halaman Ringkasan untuk proxy API.

Melihat kebijakan

Apigee di Konsol Cloud

- Di panel Proxy summary untuk proxy helloworld_apikey, klik tab Develop.

- Di menu Policies, klik Add policy.

- Di panel Create policy, di bagian Security, pilih Verify API Key.

- Di panel Verifikasi Kunci API, selesaikan kolom wajib diisi di bagian

Nama dan Nama tampilan menggunakan nilai berikut:

- Name: Masukkan nama kebijakan. Contoh,

VerifyAPIKey. - Display name: Masukkan nama kebijakan untuk digunakan di UI. Contoh,

Verify API Key.

- Name: Masukkan nama kebijakan. Contoh,

- Klik Buat.

- Klik untuk menambahkan kebijakan lain.

- Di panel Create policy, di bagian Mediation, pilih Assign Message.

- Di panel Tetapkan Pesan, selesaikan kolom wajib diisi di bagian Nama dan Nama tampilan menggunakan nilai berikut:

- Name: Masukkan nama kebijakan. Contoh,

AssignMessage. - Display name: Masukkan nama kebijakan untuk digunakan di UI. Contoh,

Assign Message.

- Name: Masukkan nama kebijakan. Contoh,

- Klik Buat.

- Elemen

<APIKey>dalam kode XML di bawah menentukan lokasi kunci API dalam permintaan masuk. Secara default, kebijakan mengambil kunci dari parameter kueri bernamaapikeydalam permintaan HTTP.<APIKey ref="request.queryparam.apikey" />

Nama

apikeybersifat arbitrer dan dapat berupa properti apa pun yang berisi kunci API. - Perbarui konten kebijakan Tetapkan Pesan menjadi berikut:

- Tambahkan kebijakan

VerifyApiKeydanRemove Query Param apikey.- Di menu Proxy endpoints, klik Preflow.

- Di panel Request pada editor visual, klik Add policy step.

- Di panel Add policy step, pilih Verify API Key.

- Klik Tambahkan.

- Di panel Request pada editor visual, klik Add policy step.

- Di panel Add policy step, pilih Remove Query Param apikey.

- Klik Tambahkan.

- Klik Simpan.

- Men-deploy proxy ke lingkungan:

- Klik Deploy.

- Pilih Revisi dan Lingkungan.

- Klik Deploy.

- Uji perubahan Anda dengan memanggil API seperti yang dijelaskan dalam Mencoba memanggil API.

<AssignMessage async="false" continueOnError="false" enabled="true" name="remove-query-param-apikey"> <DisplayName>Remove Query Param apikey</DisplayName> <Remove> <QueryParams> <QueryParam name="apikey"/> </QueryParams> </Remove> <IgnoreUnresolvedVariables>true</IgnoreUnresolvedVariables> <AssignTo createNew="false" transport="http" type="request"/> </AssignMessage>

UI Klasik

- Di editor proxy API, klik tab Develop. Anda akan melihat bahwa dua

kebijakan telah ditambahkan ke alur permintaan proxy API:

- Verifikasi Kunci API – Memeriksa panggilan API untuk memastikan kunci API yang valid ada (dikirim sebagai parameter kueri).

- Remove Query Param apikey – Kebijakan Assign Message yang menghapus kunci API setelah diperiksa, sehingga tidak diteruskan dan diekspos secara tidak perlu.

-

Klik ikon kebijakan Verify API Key di tampilan alur, dan lihat konfigurasi XML kebijakan di tampilan kode bawah. Elemen

<APIKey>memberi tahu kebijakan tempat kunci API harus dicari saat panggilan dilakukan. Secara default, fungsi ini mencari kunci sebagai parameter kueri yang disebutapikeydalam permintaan HTTP:<APIKey ref="request.queryparam.apikey" />

Nama

apikeybersifat arbitrer dan dapat berupa properti apa pun yang berisi kunci API.

Mencoba memanggil API

Pada langkah ini, Anda akan melakukan panggilan API yang berhasil langsung ke layanan target, lalu Anda akan melakukan panggilan yang gagal ke proxy API untuk melihat cara proxy API dilindungi oleh kebijakan.

-

Berhasil

Di browser web, buka alamat berikut. Ini adalah layanan target yang dikonfigurasi oleh proxy API untuk meneruskan permintaan, tetapi Anda akan langsung mengaksesnya untuk saat ini:

http://mocktarget.apigee.net

Anda akan mendapatkan respons yang berhasil ini:

Hello, Guest! -

Kegagalan

Sekarang coba panggil proxy API Anda:

curl -v -k https://YOUR_ENV_GROUP_HOSTNAME/helloapikey

dengan

YOUR ENV_GROUP_HOSTNAMEadalah nama host grup lingkungan. Lihat Menemukan nama host grup lingkungan.Tanpa kebijakan Verify API Key, panggilan ini akan memberikan respons yang sama dengan panggilan sebelumnya. Namun dalam kasus ini, Anda akan mendapatkan respons error berikut:

{"fault":{"faultstring":"Failed to resolve API Key variable request.queryparam.apikey","detail":{"errorcode":"steps.oauth.v2.FailedToResolveAPIKey"}}}

yang berarti, dengan benar, bahwa Anda tidak meneruskan kunci API yang valid (sebagai parameter kueri).

Pada langkah berikutnya, Anda akan mendapatkan kunci API yang diperlukan.

Menambahkan produk API

Apigee di Konsol Cloud

Untuk menambahkan produk API menggunakan UI Apigee:

Di konsol Google Cloud , buka halaman Distribution > API products:

- Klik +Create.

- Masukkan Detail produk untuk produk API Anda.

Kolom Deskripsi Nama Nama internal produk API. Jangan tentukan karakter khusus dalam nama.

Catatan: Anda tidak dapat mengedit nama setelah produk API dibuat.Nama tampilan Nama tampilan untuk produk API. Nama tampilan digunakan di UI dan Anda dapat mengeditnya kapan saja. Jika tidak ditentukan, nilai Name akan digunakan. Kolom ini diisi otomatis menggunakan nilai Nama; Anda dapat mengedit atau menghapus isinya. Nama tampilan dapat menyertakan karakter khusus. Deskripsi Deskripsi produk API. Lingkungan Lingkungan yang akan diizinkan aksesnya oleh produk API. Misalnya, testatauprod.Akses Pilih Public. Menyetujui permintaan akses secara otomatis Aktifkan persetujuan otomatis permintaan kunci untuk produk API ini dari aplikasi mana pun. Kuota Abaikan untuk tutorial ini. Cakupan OAuth yang Diizinkan Abaikan untuk tutorial ini. - Di bagian Operations, klik Add an operation.

- Di kolom API Proxy, pilih proxy API yang baru saja Anda buat.

- Di kolom Jalur, masukkan "/". Abaikan kolom lainnya.

- Klik Simpan untuk menyimpan operasi.

- Klik Simpan untuk menyimpan produk API.

Untuk mengetahui informasi selengkapnya tentang cara menambahkan produk API, lihat Membuat produk API.

UI Klasik

Untuk menambahkan produk API menggunakan UI Apigee:

- Pilih Publikasikan > Produk API.

- Klik +Create.

- Masukkan Detail Produk untuk produk API Anda.

Kolom Deskripsi Nama Nama internal produk API. Jangan tentukan karakter khusus dalam nama.

Catatan: Anda tidak dapat mengedit nama setelah produk API dibuat.Nama tampilan Nama tampilan untuk produk API. Nama tampilan digunakan di UI dan Anda dapat mengeditnya kapan saja. Jika tidak ditentukan, nilai Nama akan digunakan. Kolom ini diisi otomatis menggunakan nilai Nama; Anda dapat mengedit atau menghapus isinya. Nama tampilan dapat menyertakan karakter khusus. Deskripsi Deskripsi produk API. Lingkungan Lingkungan yang akan diizinkan aksesnya oleh produk API. Misalnya testatauprod.Akses Pilih Public. Menyetujui permintaan akses secara otomatis Aktifkan persetujuan otomatis permintaan kunci untuk produk API ini dari aplikasi mana pun. Kuota Abaikan untuk tutorial ini. Cakupan OAuth yang Diizinkan Abaikan untuk tutorial ini. - Di bagian Operations, klik ADD AN OPERATION.

- Di kolom API Proxy, pilih proxy API yang baru saja Anda buat.

- Di kolom Jalur, masukkan "/". Abaikan kolom lainnya.

- Klik Simpan untuk menyimpan Operasi.

- Klik Simpan untuk menyimpan produk API.

Menambahkan developer dan aplikasi ke organisasi Anda

Selanjutnya, kita akan menyimulasikan alur kerja developer yang mendaftar untuk menggunakan API Anda. Developer akan memiliki satu atau beberapa aplikasi yang memanggil API Anda, dan setiap aplikasi mendapatkan kunci API unik. Hal ini memberi Anda, penyedia API, kontrol yang lebih terperinci atas akses ke API Anda dan pelaporan yang lebih terperinci tentang traffic API menurut aplikasi.

Membuat developer

Apigee di Konsol Cloud

Untuk membuat developer:

-

Di konsol Google Cloud , buka halaman Distribution > Developers:

- Klik + Create.

- Masukkan informasi berikut di jendela Tambahkan Developer:

Kolom Nilai Nama Depan KeyserNama Belakang SozeEmail keyser@example.comUsername keyser - Klik Tambahkan.

Untuk mengetahui informasi selengkapnya tentang cara membuat developer, lihat Mendaftarkan developer aplikasi.

UI Klasik

Untuk membuat developer:

- Pilih Publikasikan > Developer di menu.

Catatan: Jika Anda masih berada di layar Develop, klik "<" di samping DEVELOP untuk menampilkan menu, lalu pilih Publish > Developers - Klik + Developer.

- Masukkan info berikut di jendela Developer Baru:

Di kolom ini enter Nama Depan KeyserNama Belakang SozeUsername keyserEmail keyser@example.com - Klik Buat.

Mendaftarkan aplikasi

Apigee di Konsol Cloud

-

Di konsol Google Cloud , buka halaman Distribution > Apps:

- Klik + Create.

- Masukkan informasi berikut di jendela Create App:

Kolom Nilai Nama Aplikasi Masukkan: keyser_appDisplay Name Masukkan: keyser_appDeveloper Pilih: Keyser Soze (keyser@example.com)URL Callback Biarkan kosong Catatan Biarkan kosong - Di bagian Kredensial, klik Tambahkan kredensial.

- Pilih Jangan pernah. Masa berlaku kredensial untuk aplikasi ini tidak akan pernah berakhir.

- Klik Tambahkan produk.

- Pilih produk yang baru saja Anda buat.

- Klik Tambahkan.

- Klik Buat.

Untuk mengetahui informasi selengkapnya tentang mendaftarkan aplikasi, lihat Mendaftarkan aplikasi.

UI Klasik

Untuk mendaftarkan aplikasi developer:

- Pilih Publikasikan > Aplikasi.

- Klik + Aplikasi.

- Masukkan hal berikut di jendela Aplikasi Developer Baru:

Kolom Nilai Nama dan Nama Tampilan Masukkan: keyser_appDeveloper Pilih: Keyser Soze (keyser@example.com)URL callback dan Catatan Biarkan kosong - Di bagian Kredensial, pilih Jangan Pernah. Masa berlaku kredensial untuk aplikasi ini tidak akan pernah berakhir.

- Klik Tambahkan produk.

- Pilih produk yang baru saja Anda buat.

- Klik Buat.

Mendapatkan kunci API

Apigee di Konsol Cloud

Untuk mendapatkan kunci API:

Di konsol Google Cloud , buka halaman Distribution > Apps.

- Pilih aplikasi yang diperlukan dari daftar aplikasi.

- Di halaman Lihat aplikasi, di bagian Kredensial, klik di samping kolom Kunci. Perhatikan bahwa kunci dikaitkan dengan produk yang Anda buat.

- Klik Salin. Anda akan menggunakan kunci ini di langkah berikutnya.

UI Klasik

Untuk mendapatkan kunci API:

- Di halaman Aplikasi (Publikasikan > Aplikasi), klik keyser_app.

- Di halaman keyser_app, klik Show di samping Key di bagian

Credentials. Perhatikan bahwa kunci dikaitkan dengan produk yang Anda buat.

- Pilih dan salin kunci. Anda akan menggunakannya pada langkah berikutnya.

Memanggil API dengan kunci

Setelah memiliki kunci API, Anda dapat menggunakannya untuk memanggil proxy API. Tempelkan kunci API seperti yang ditunjukkan, sebagai parameter kueri. Pastikan tidak ada spasi ekstra dalam parameter kueri.

curl -v -k https://YOUR_ENV_GROUP_HOSTNAME/helloapikey?apikey=YOUR_API_KEY

Sekarang saat memanggil proxy API, Anda akan mendapatkan respons ini: Hello,

Guest!

Selamat! Anda telah membuat proxy API dan melindunginya dengan mewajibkan kunci API yang valid disertakan dalam panggilan.

Perhatikan bahwa secara umum, meneruskan kunci API sebagai parameter kueri bukanlah praktik yang baik. Sebaiknya teruskan di header HTTP.

Praktik terbaik: Meneruskan kunci di header HTTP

Pada langkah ini, Anda akan mengubah proxy untuk mencari kunci API di header yang disebut x-apikey.

Apigee di Konsol Cloud

- Di konsol Google Cloud , buka halaman Proxy development > API proxies.

- Pilih proxy yang diperlukan dari daftar proxy.

- Di halaman Proxy details, klik Develop.

- Ubah XML kebijakan untuk memberi tahu kebijakan agar mencari di header, bukan di queryparam:

- Klik Save untuk menyimpan perubahan.

- Klik Deploy.

- Pilih Revisi dan Lingkungan.

- Klik Deploy.

-

Lakukan panggilan API berikut menggunakan cURL untuk meneruskan kunci API sebagai header yang disebut

x-apikey. Jangan lupa untuk mengganti nama organisasi Anda.curl -v -H "x-apikey: YOUR_API_KEY" http://YOUR_ENV_GROUP_HOSTNAME/helloapikey

<APIKey ref="request.header.x-apikey"/>

Perhatikan bahwa untuk menyelesaikan perubahan sepenuhnya, Anda juga perlu mengonfigurasi kebijakan Tetapkan Pesan untuk menghapus header, bukan parameter kueri. Contoh:

<Remove>

<Headers>

<Header name="x-apikey"/>

</Headers>

</Remove>

UI Klasik

- Edit proxy API. Pilih Develop > API Proxies > helloworld_apikey, lalu buka tampilan Develop.

-

Pilih kebijakan Verify API Key, dan ubah XML kebijakan untuk memberi tahu kebijakan agar mencari di

header, bukan diqueryparam:<APIKey ref="request.header.x-apikey"/>

- Simpan proxy API dan gunakan Deploy untuk men-deploy-nya.

-

Lakukan panggilan API berikut menggunakan cURL untuk meneruskan kunci API sebagai header yang disebut

x-apikey. Jangan lupa untuk mengganti nama organisasi Anda.curl -v -H "x-apikey: {api_key_goes_here}" http://YOUR_ENV_GROUP_HOSTNAME/helloapikey

Perhatikan bahwa untuk menyelesaikan perubahan sepenuhnya, Anda juga perlu mengonfigurasi kebijakan Tetapkan Pesan untuk menghapus header, bukan parameter kueri. Contoh:

<Remove>

<Headers>

<Header name="x-apikey"/>

</Headers>

</Remove>

Topik terkait

Berikut beberapa topik terkait produk dan kunci API:

- Mengelola produk API

- Kunci API

- Mendaftarkan developer aplikasi

- Mendaftarkan aplikasi dan mengelola kunci API

- Verifikasi kebijakan Kunci API

Perlindungan API sering kali melibatkan keamanan tambahan seperti OAuth, sebuah protokol terbuka yang menukar kredensial (seperti nama pengguna dan sandi) dengan token akses. Token akses adalah string panjang acak yang dapat diteruskan melalui pipeline pesan, termasuk dari aplikasi ke aplikasi, tanpa membahayakan kredensial asli.

Untuk ringkasan topik terkait keamanan, lihat Mengamankan proxy.