Esta página se aplica a Apigee y Apigee Hybrid.

Consulta la documentación de

Apigee Edge.

![]()

En esta página, se describe cómo se aplican las jerarquías de permisos de Identity and Access Management (IAM) a los recursos de la API de Apigee (proxies de API, flujos compartidos y productos de API) y sus elementos secundarios cuando se usan los espacios de Apigee.

Interacción de IAM con los espacios de Apigee

En general, las políticas de IAM que rigen el acceso a los recursos se heredan a través de la Google Cloud jerarquía de recursos. Las políticas de IAM específicas que se aplican a un recurso determinado incluyen lo siguiente:

- Las políticas que se aplican directamente al recurso

- Las políticas que el recurso hereda de sus principales

Jerarquía de recursos y permisos en Apigee

En Apigee, la parte superior de la jerarquía de recursos es el recurso de organización. Los recursos secundarios de una organización incluyen proxies de API, flujos compartidos y productos de API. Cuando usas Apigee sin espacios, los permisos se aplican al proyecto Google Cloud , que se correlaciona directamente con el recurso de la organización de Apigee. Como resultado, las políticas de IAM que rigen el acceso a un proxy de API, un flujo compartido o un producto de API determinados incluyen todas las políticas heredadas de la organización, además de las políticas aplicadas directamente al recurso específico.

Jerarquía de recursos y permisos con Spaces

Cuando usas Apigee con Spaces, el recurso de Space se agrega a la jerarquía.

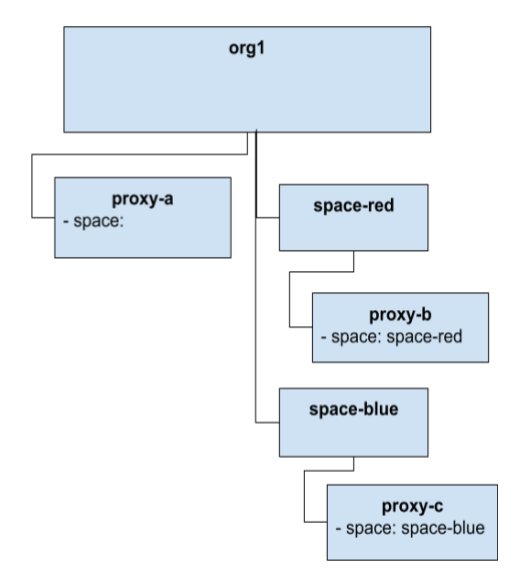

Considera una situación en la que una organización de Apigee tiene tres proxies de API, proxy-a, proxy-b y proxy-c.

En este ejemplo, proxy-b y proxy-c están asociados con space-red y space-blue, respectivamente. Cuando asocias un recurso de API con un espacio, se establece el atributo space en el recurso.

Cuando realizas una llamada a la API para obtener los detalles de proxy-c, tu extremo de API refleja la jerarquía de recursos real, en la que el proxy de API es un hijo de la organización con un atributo de espacio, como se muestra en el siguiente ejemplo:

curl -X GET -H "Authorization: Bearer $TOKEN" "https://apigee.googleapis.com/v1/organizations/org1/apis/proxy-c"

{

"metaData": {

"createdAt": "1725665197737",

"lastModifiedAt": "1725665462105",

"subType": "Proxy"

},

"name": "proxy-c",

"revision": [

"1"

],

"apiProxyType": "PROGRAMMABLE",

"space": "space-blue"

}Si bien la ruta de acceso a un recurso de API asociado a un espacio sigue siendo la misma, la jerarquía de permisos de IAM efectiva cambia. En nuestro ejemplo, las verificaciones de permisos de IAM se comportarán como si el recurso de la API fuera secundario del espacio. Como resultado, las políticas de IAM que se aplican al recurso de API incluyen las políticas heredadas del espacio, además de las políticas que se aplican directamente al espacio, como se muestra en la siguiente figura:

Verificaciones de políticas de IAM para recursos de espacios

Como se mencionó en una sección anterior, cuando los proxies de API, los flujos compartidos y los productos de API se asocian con un espacio, se tratan como recursos secundarios del espacio durante las verificaciones de políticas de IAM. Esta jerarquía de recursos efectiva se aplica a todos los elementos secundarios de los proxies de API, los flujos compartidos y los productos de API.

Por ejemplo, los atributos de productos de API son recursos secundarios de un producto de API. Para enumerar todos los atributos del producto de API product-a en la organización de Apigee org1, que está asociada con el espacio de Apigee space-blue, la ruta de recursos real es GET organizations/org1/apiproduct/product-a/attributes. Sin embargo, la ruta de acceso que se verifica para los permisos de IAM es organizations/org1/spaces/space-blue/apiproduct/product-a/attributes.

Verificaciones de políticas de IAM para implementaciones

El recurso Environment no está asociado con los espacios. Sin embargo, se actualizaron algunas APIs existentes para habilitar el acceso detallado a las implementaciones y las sesiones de depuración de los proxies de API y los flujos compartidos.

A continuación, se describen los cambios en las verificaciones de permisos de IAM para las siguientes operaciones de implementación en recursos de un espacio:

| Método | Verificación de permisos de IAM del espacio |

|---|---|

| organizations.deployments.list | Sin cambios |

| organizations.apis.deployments.list | apigee.deployments.list en organizations/$ORG/spaces/$SPACE/apis/$API

|

| organizations.apis.revisions.deployments.list | apigee.deployments.list en organizations/$ORG/spaces/$SPACE/apis/$API/revisions/$REV

|

| organizations.environments.deployments.list | Sin cambios |

| organizations.environments.deployments.get | Sin cambios |

| organizations.environments.apis.deployments.list | apigee.deployments.list en organizations/$ORG/environments/$ENVO

|

| organizations.environments.apis.revisions.deployments.get | apigee.deployments.get en organizations/$ORG/environments/$ENV

O

apigee.deployments.get en |

| organizations.environments.apis.revisions.deployments.deploy | apigee.deployments.create en organizations/$ORG/environments/$ENV

Y

apigee.proxyrevisions.deploy en |

| organizations.environments.apis.revisions.deployments.generateDeployChangeReport | apigee.deployments.create en organizations/$ORG/environments/$ENV

Y

apigee.proxyrevisions.deploy en |

| organizations.environments.apis.revisions.deployments.generateUndeployChangeReport | apigee.deployments.delete en organizations/$ORG/environments/$ENV

Y

apigee.proxyrevisions.undeploy en |

| organizations.environments.apis.revisions.deployments.undeploy | apigee.deployments.delete en organizations/$ORG/environments/$ENV

Y

apigee.proxyrevisions.undeploy en |

| organizations.environments.sharedflows.deployments.list | apigee.deployments.list en organizations/$ORG/environments/$ENV O apigee.deployments.list en organizations/$ORG/spaces/$SPACE/sharedflows/$SF

|

| organizations.environments.sharedflows.revisions.deployments.deploy | apigee.deployments.create en organizations/$ORG/environments/$ENV

Y

apigee.sharedflowrevisions.deploy en |

| organizations.environments.sharedflows.revisions.deployments.get | apigee.deployments.get en organizations/$ORG/environments/$ENV

O apigee.deployments.get en

|

| organizations.environments.sharedflows.revisions.deployments.undeploy | apigee.deployments.delete en organizations/$ORG/environments/$ENV

Y

apigee.sharedflowrevisions.undeploy en |

| organizations.sharedflows.deployments.list | apigee.deployments.list enorganizations/$ORG/spaces/$SPACE/sharedflows/$SF

|

| organizations.sharedflows.revisions.deployments.list | apigee.deployments.list enorganizations/$ORG/spaces/$SPACE/sharedflows/$SF/revisions/$REV

|

Verificaciones de permisos para sesiones de depuración

Si un proxy de API está asociado a un espacio, se modificaron las verificaciones de permisos de IAM para las sesiones de depuración del proxy, como se describe en la siguiente tabla:

| Método | Verificación de permisos de IAM del espacio |

|---|---|

| organizations.environments.apis.revisions.debugsessions.create | apigee.tracesessions.create en organizations/$ORG/spaces/$SPACE/apis/$API/revisions/$REV

Y

|

| organizations.environments.apis.revisions.debugsessions.get | apigee.tracesessions.get en organizations/$ORG/environments/$ENV Y organizations/$ORG/spaces/$SPACE/apis/$API

|

| organizations.environments.apis.revisions.debugsessions.deleteData | apigee.tracesessions.delete en organizations/$ORG/environments/$ENVY apigee.tracesessions.delete en

|

| organizations.environments.apis.revisions.debugsessions.list | apigee.tracesessions.list en organizations/$ORG/environments/$ENV

O

apigee.tracesessions.list en |

| organizations.environments.apis.revisions.debugsessions.data.get | apigee.tracesessions.get en organizations/$ORG/environments/$ENV

Y

apigee.tracesessions.get en |

| organizations.environments.apis.revisions.debugsessions.data.list | apigee.tracesessions.get en organizations/$ORG/environments/$ENV

Y

apigee.tracesessions.get en |