Esta página se aplica a Apigee, pero no a Apigee Hybrid.

Consulta la documentación de

Apigee Edge.

![]()

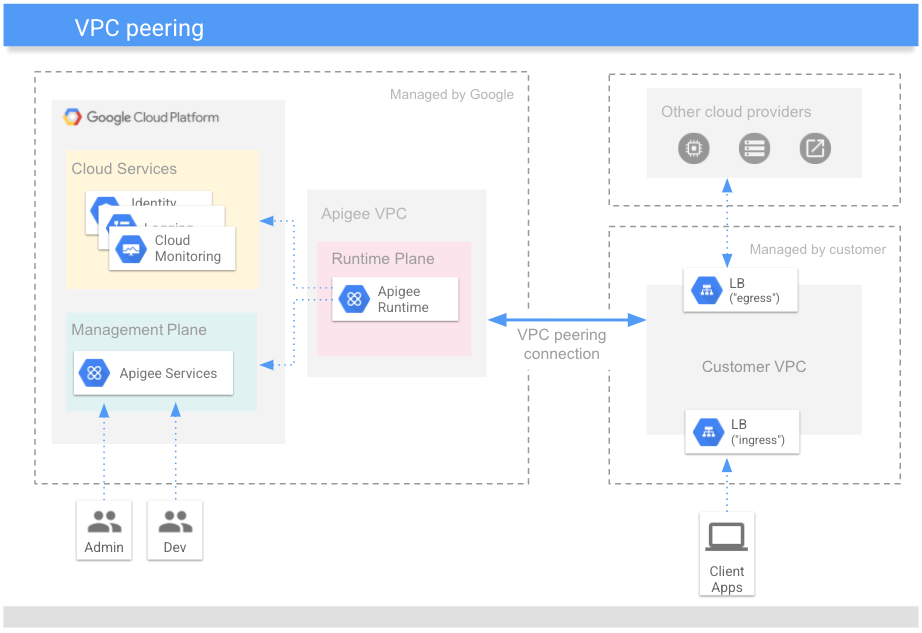

Apigee facilita las comunicaciones entre las solicitudes de API de los clientes y los servicios de Apigee y Cloud a través de una conexión entre dos redes: la VPC de Apigee (o plano de ejecución) y la VPC del cliente. Estas dos redes están conectadas entre sí mediante una conexión privada en un proceso conocido como emparejamiento de VPC.

En el siguiente ejemplo se muestra cómo el emparejamiento de VPCs permite la comunicación entre la VPC de Apigee y la VPC del cliente:

El peering de VPC permite que la VPC de Apigee procese las solicitudes y las respuestas enviadas a la VPC del cliente:

-

Tráfico de entrada: solicitudes de proxy de API enviadas por los clientes a la VPC del cliente que se transfieren al plano de tiempo de ejecución de Apigee para su procesamiento. El plano de tiempo de ejecución también puede acceder a servicios adicionales, como el registro, la gestión de identidades y las métricas.

-

Tráfico de salida: las solicitudes de proxy de API que deben acceder a APIs de destino u otros servicios de backend en la VPC del cliente constituyen la ruta de salida. Estos servicios de salida procesan las respuestas antes de devolverlas a la VPC del cliente para que el tiempo de ejecución de Apigee las procese más a fondo antes de enviar una respuesta al cliente.

En el paso de aprovisionamiento de Apigee, Configurar redes de servicios, se realiza el emparejamiento de VPCs y se asigna un intervalo de direcciones IP (un intervalo CIDR) a Apigee.

Dimensionamiento de la red

Cada instancia de Apigee requiere un intervalo CIDR de /22 que no se solape. Al plano de entorno de ejecución de Apigee (también conocido como plano de datos) se le asignan direcciones IP del intervalo CIDR. Por lo tanto, es importante que el intervalo se reserve para Apigee y que no lo utilicen otras aplicaciones de la red VPC del cliente.

Se crea una instancia cuando:

- Primero se aprovisiona una organización de Apigee, ya sea mediante el asistente de la interfaz de usuario o la interfaz de línea de comandos (CLI).

- Cuando se amplía Apigee a una nueva región de Cloud en una organización. Consulta también Ampliar Apigee a varias regiones.

Cuando creas una instancia, tienes dos opciones para especificar un intervalo de IPs de red:

- Asignar automáticamente el intervalo: cuando creas una instancia de Apigee, permite que Apigee asigne cualquier intervalo disponible que no se solape del intervalo más grande asignado a Google. Cada vez que se vuelve a crear una instancia, el intervalo de IP se asigna automáticamente. En estos casos, es posible que la nueva instancia use un nuevo intervalo de IPs, si hay uno disponible y no se superpone con otros productos o servicios.

- Especificar un intervalo de IPs: puedes especificar el intervalo de IPs que usará Apigee. Este intervalo de IPs debe pertenecer al intervalo no superpuesto que se empareja con Apigee. Esta opción es útil cuando quieres asignar un intervalo de IPs más amplio a varios productos de Cloud, como Cloud SQL, Cloud Memorystore, Apigee y otros, y también quieres poder especificar intervalos de IPs reales para cada uno de estos productos. Este intervalo puede ser un intervalo de direcciones IP que no sea RFC 1918, siempre que no sea una dirección IP pública usada de forma privada (PUPI). .

Una vez que hayas creado una instancia, no podrás cambiar el intervalo CIDR. Para cambiar el intervalo CIDR, debes eliminar la instancia y volver a configurar otra. Ten cuidado si solo tienes una instancia en una organización.

Cuestiones importantes

Antes de asignar rangos de CIDR, consulta las consideraciones de la documentación de la nube privada virtual.

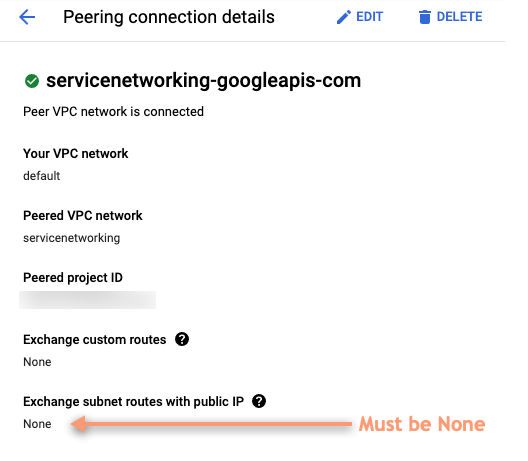

Cuando cree una conexión de peering con Google, asegúrese de que no se intercambien IPs públicas. Para comprobarlo:

- En la Google Cloud consola, ve a la página Emparejamiento entre redes de VPC. Consulta también Usar el emparejamiento entre redes de VPC.

- Selecciona tu conexión de emparejamiento de redes de VPC.

- En los detalles de la conexión de emparejamiento, asegúrate de que la opción Intercambiar rutas de subred con IP públicas esté configurada como Ninguna, tal como se muestra en la siguiente captura de pantalla.