Questa pagina si applica ad Apigee, ma non ad Apigee hybrid.

Visualizza la documentazione di

Apigee Edge.

![]()

Puoi espandere un'organizzazione Apigee in più regioni. L'espansione multiregionale consente miglioramenti in queste aree:

- Alta disponibilità : in caso di errore a livello di regione, il traffico può comunque essere gestito dalle regioni rimanenti, aumentando la disponibilità complessiva delle tue API.

- Capacità elevata:le regioni aggiuntive forniscono capacità extra per la gestione del traffico API e spazio per eventuali picchi di traffico imprevisti senza esercitare molta pressione su un singolo ambiente, aumentando la capacità complessiva delle tue API.

- Bassa latenza:le regioni aggiuntive possono ridurre la latenza complessiva delle transazioni per i client servendo le loro richieste in una regione geograficamente più vicina.

Questo documento spiega come aggiungere Apigee a una nuova regione e come rimuoverlo da una regione.

Aggiunta di Apigee a una nuova regione

Puoi avere un'istanza di runtime per regione, quindi per aggiungere una nuova regione devi creare un'istanza completamente nuova in quella regione.

La procedura generale per aggiungere una nuova regione è la seguente:

- Assicurati di avere a disposizione un intervallo di indirizzi IP appropriato nella tua rete di peering, come descritto in Prerequisiti. Inoltre, assicurati che il tuo account possa supportare una nuova regione, come descritto in Limiti.

- Definisci le variabili di ambiente

- Crea un nuovo portachiavi e una nuova chiave

- Prenotare un nuovo intervallo di indirizzi

- Crea una nuova istanza

- Collega gli ambienti alla nuova istanza

- Configurare il routing

Ogni passaggio è descritto nelle sezioni seguenti.

Prerequisiti

Assicurati che la tua rete disponga di intervalli di indirizzi IP /22 e /28 non sovrapposti. Questo in aggiunta agli intervalli utilizzati da altre regioni.

Limiti

Per impostazione predefinita, l'organizzazione iniziale viene in genere creata con una sola regione. Quando decidi se creare una seconda regione (o una successiva), tieni presente che puoi aggiungere una regione solo se i tuoi diritti di licenza lo consentono. Se vuoi, puoi acquistare un pacchetto per l'organizzazione.

- Se hai un modello di prezzi basato su abbonamento, potresti dover acquistare ulteriori unità organizzative per consentire l'espansione in più regioni. Vedi Diritti di abbonamento.

- Se hai un modello di prezzi con pagamento a consumo, l'espansione in più regioni comporterà costi aggiuntivi, come spiegato in Aggiungere regioni per il pagamento a consumo.

- Gli account di valutazione sono limitati a una regione e non possono essere estesi a una seconda regione.

Per saperne di più, consulta la panoramica del pagamento a consumo.

Nessuna organizzazione può avere più di 10 regioni (11 per l'ibrido).

Definisci le variabili di ambiente

Ti consigliamo di definire le seguenti variabili di ambiente per garantire la coerenza tra i comandi utilizzati in tutta la documentazione.

export NEW_REGION_LOCATION="NEW_REGION_LOCATION"export NEW_INSTANCE_NAME="NEW_INSTANCE_NAME"export NETWORK_NAME"=NETWORK_NAME"export DISK_KEY_RING_NAME="YOUR_DISK_KEY_RING_NAME"export DISK_KEY_NAME="YOUR_DISK_KEY_NAME"export PROJECT_ID=YOUR_PROJECT_IDexport AUTH="Authorization: Bearer $(gcloud auth print-access-token)"export PROJECT_NUMBER=$(gcloud projects describe $PROJECT_ID --format="value(projectNumber)")

Dove:

NEW_REGION_LOCATIONè la posizione fisica della tua nuova istanza. I valori validi sono qualsiasi regione Compute Engine. Per saperne di più, consulta Regioni e zone. Ad esempio:us-west1.NEW_INSTANCE_NAMEè il nome della nuova regione. Deve essere univoco per la tua organizzazione. Ad esempio:my-instance-2.NETWORK_NAMEè il nome della rete di peering della tua organizzazione. Ad esempio:my-network. Vedi Configurare il networking di servizi.DISK_KEY_RING_NAMEè un nome per il keyring del disco.DISK_KEY_NAMEè un nome per l'anello del disco.AUTHdefinisce l'intestazioneAuthenticationcon un token di connessione. Utilizzerai questa intestazione quando chiami le API Apigee. Tieni presente che il token scade dopo un periodo di tempo e, quando ciò accade, puoi rigenerarlo semplicemente utilizzando lo stesso comando. Per maggiori informazioni, consulta la pagina di riferimento per il comando print-access-token.PROJECT_IDè l'ID del tuo progetto Cloud.PROJECT_NUMBERè il numero di progetto Cloud del tuo progetto Cloud.

Crea una nuova chiave automatizzata e una nuova chiave

Ogni regione richiede una propria chiave di crittografia del disco per la rete. Google consiglia di creare anche un portachiavi separato per la nuova regione. Non devi creare una nuova chiave di crittografia del database perché tutte le istanze di un'organizzazione condividono la stessa chiave di crittografia del database.

Per ulteriori dettagli, vedi Informazioni sulle chiavi di crittografia Apigee.

Per creare un nuovo keyring e una nuova chiave di crittografia del disco:

- Crea un nuovo portachiavi del disco utilizzando il comando

gcloud:gcloud kms keyrings create $DISK_KEY_RING_NAME \ --location $NEW_REGION_LOCATION \ --project $PROJECT_ID

Verifica che il portachiavi del disco sia impostato sulla stessa posizione dell'istanza. Ogni istanza e portachiavi deve avere la propria posizione.

gcloud kms keyrings list \ --location $NEW_REGION_LOCATION \ --project $PROJECT_ID

gcloud kms keyrings describe $DISK_KEY_RING_NAME \ --location $NEW_REGION_LOCATION \ --project $PROJECT_ID

- Crea una nuova chiave del disco utilizzando il comando

kms keys create. Ad esempio:gcloud kms keys create $DISK_KEY_NAME --keyring $DISK_KEY_RING_NAME \ --location $NEW_REGION_LOCATION --purpose "encryption" --project $PROJECT_ID

È possibile fare riferimento alla chiave tramite il relativo percorso della chiave. Puoi ottenere il percorso della chiave con il seguente comando:

gcloud kms keys list \ --location=$NEW_REGION_LOCATION \ --keyring=$DISK_KEY_RING_NAME \ --project=$PROJECT_ID

Il percorso della chiave è simile al seguente:

projects/PROJECT_ID/locations/NEW_REGION_LOCATION/keyRings/my-disk-key-ring/cryptoKeys/my-disk-key

- Concedi all'agente di servizio Apigee l'accesso per utilizzare la nuova chiave eseguendo il

comando

gcloud kms keys add-iam-policy-binding; ad esempio:gcloud kms keys add-iam-policy-binding $DISK_KEY_NAME \ --location $NEW_REGION_LOCATION \ --keyring $DISK_KEY_RING_NAME \ --member serviceAccount:service-$PROJECT_NUMBER@gcp-sa-apigee.iam.gserviceaccount.com \ --role roles/cloudkms.cryptoKeyEncrypterDecrypter \ --project $PROJECT_ID

Verifica che la chiave sia associata all'agente di servizio Apigee.

gcloud kms keys get-iam-policy $DISK_KEY_NAME \ --keyring $DISK_KEY_RING_NAME \ --location $NEW_REGION_LOCATION \ --project $PROJECT_ID

gcloud kms keys describe $DISK_KEY_NAME \ --keyring $DISK_KEY_RING_NAME \ --location $NEW_REGION_LOCATION \ --project $PROJECT_ID

Prenota un nuovo intervallo di indirizzi

Prenota gli indirizzi IP per l'intervallo di indirizzi della rete in peering. Per ulteriori informazioni e considerazioni importanti, consulta anche Informazioni sugli intervalli di peering.

- Crea queste variabili di ambiente:

export NEW_RANGE_NAME_22=YOUR_CIDR_22_RANGE_NAME

export NEW_RANGE_NAME_28=YOUR_CIDR_28_RANGE_NAMEexport NETWORK_NAME=YOUR_NETWORK_NAMEDove:

NEW_RANGE_NAME_22è il nome dell'intervallo di indirizzi IP di lunghezza CIDR /22 che creerai. Puoi assegnare all'intervallo il nome che preferisci. Ad esempio:google-svcs-new_22.NEW_RANGE_NAME_28è il nome dell'intervallo di indirizzi IP di lunghezza CIDR /28 che creerai. Puoi assegnare all'intervallo il nome che preferisci. Ad esempio:google-svcs-new_28.NETWORK_NAMEè il nome della risorsa di rete in cui devono essere prenotati gli indirizzi.Google crea una rete predefinita (denominata

default) per ogni nuovo progetto, quindi puoi utilizzarla. Tuttavia, Google sconsiglia di utilizzare la rete predefinita per qualsiasi attività diversa dai test.

- Crea un intervallo IP di rete con una lunghezza CIDR di /22:

gcloud compute addresses create $NEW_RANGE_NAME_22 \ --global \ --prefix-length=22 \ --description="Peering range for Apigee services" \ --network=$NETWORK_NAME \ --purpose=VPC_PEERING \ --project=$PROJECT_ID

In caso di esito positivo,

gcloudrisponde con quanto segue:Created [https://www.googleapis.com/compute/v1/projects/PROJECT_NAME/global/addresses/google-svcs-new].

Convalida l'indirizzo di calcolo creato:

gcloud compute addresses list \ --global \ --project=$PROJECT_ID

gcloud compute addresses describe $NEW_RANGE_NAME_22 \ --global \ --project=$PROJECT_ID

Dopo aver creato un intervallo di indirizzi IP, questi vengono associati al progetto finché non li rilasci.

- Crea un intervallo IP di rete con una lunghezza CIDR di /28. Questo intervallo è obbligatorio e viene utilizzato da Apigee per la risoluzione dei problemi e non può essere personalizzato o modificato.

gcloud compute addresses create $NEW_RANGE_NAME_28 \ --global \ --prefix-length=28 \ --description="Peering range for supporting Apigee services" \ --network=$NETWORK_NAME \ --purpose=VPC_PEERING \ --project=$PROJECT_ID

- Ottieni i nomi degli intervalli di peering:

gcloud services vpc-peerings list \ --network=$NETWORK_NAME \ --project=$PROJECT_ID

- Aggiungi gli intervalli appena prenotati alla rete in peering con il seguente comando, dove

$NEW_RANGE_NAME_22e$NEW_RANGE_NAME_28sono i nomi dei nuovi intervalli e ORIGINAL_RANGE_NAME_1 e ORIGINAL_RANGE_NAME_n sono i nomi degli intervalli di peering prenotati restituiti nel comando precedente:gcloud services vpc-peerings update --service=servicenetworking.googleapis.com \ --network=$NETWORK_NAME \ --ranges=$NEW_RANGE_NAME_22,$NEW_RANGE_NAME_28,ORIGINAL_RANGE_NAME_1,ORIGINAL_RANGE_NAME_n \ --project=$PROJECT_ID

Convalida l'indirizzo di calcolo creato:

gcloud compute addresses list \ --global \ --project=$PROJECT_ID

gcloud compute addresses describe $NEW_RANGE_NAME_28 \ --global \ --project=$PROJECT_ID

Convalida le modifiche al peering VPC che sono state aggiornate:

gcloud services vpc-peerings list \ --network=$NETWORK_NAME \ --project=$PROJECT_ID

Crea una nuova istanza

Crea una nuova istanza per la regione utilizzando l'API Instances.

Con il peering VPC

Se Apigee è stato configurato per utilizzare il peering VPC, utilizza questa chiamata API per creare l'istanza:

curl -X POST -H "$AUTH" \ -H "Content-Type: application/json" \ "https://apigee.googleapis.com/v1/organizations/$PROJECT_ID/instances" \ -d '{ "name":"'"$NEW_INSTANCE_NAME"'", "location":"'"$NEW_REGION_LOCATION"'", "diskEncryptionKeyName":"KEY_PATH", "ipRange":"IP_ADDRESS_1/28, IP_ADDRESS_2/22" # OPTIONAL }'

Dove:

- KEY_PATH è il percorso della chiave di crittografia del disco che hai creato in Creare un nuovo keyring e una nuova chiave.

- IP_ADDRESS_* sono indirizzi IP CIDR per gli intervalli CIDR /22 e /28 utilizzati per

creare l'istanza Apigee. Tieni presente che

ipRangeè facoltativo. Se non fornisci questo campo, Apigee richiede automaticamente un blocco CIDR /22 e /28 disponibile da Service Networking. Vedi anche API Apigee Instances.

Il completamento di questa richiesta può richiedere fino a 20 minuti perché Apigee deve creare e avviare un nuovo cluster Kubernetes, installare le risorse Apigee su questo cluster e configurare il bilanciamento del carico.

Senza peering VPC

Se Apigee non è configurato per utilizzare il peering VPC, utilizza questa chiamata API per creare l'istanza:

curl -X POST -H "$AUTH" \ -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/$PROJECT_ID/instances" \ -d '{ "name":"'"$INSTANCE_NAME"'", "location":"'"$RUNTIME_LOCATION"'", "diskEncryptionKeyName":"'"KEY_PATH"'", "consumerAcceptList":[ARRAY_OF_PROJECT_IDS] }'

Dove:

- KEY_PATH è il percorso della chiave di crittografia del disco che hai creato in Creare un nuovo keyring e una nuova chiave. Vedi anche API Apigee Instances.

-

consumerAcceptList(Facoltativo) Specifica un elenco di ID progetto Google Cloud che possono connettersi privatamente all'allegato di servizio del VPC Apigee. Il collegamento di servizio è un'entità utilizzata con Private Service Connect di Google Cloud per consentire ai producer di servizi (in questo caso, Apigee) di esporre i servizi ai consumer (in questo caso, uno o più progetti Cloud di tua proprietà). Per impostazione predefinita, utilizziamo il progetto Cloud già associato alla tua organizzazione Apigee. Ad esempio: "consumerAcceptList": ["project1", "project2", "project3"]

Il completamento di questa richiesta può richiedere fino a 20 minuti perché Apigee deve creare e avviare un nuovo cluster Kubernetes, installare le risorse Apigee su questo cluster e configurare il bilanciamento del carico.

timer L'operazione di creazione dell'istanza richiede circa 30 minuti.

Per controllare lo stato della richiesta di creazione dell'istanza di runtime, esegui il comando seguente. Quando lo stato è ACTIVE (ATTIVO), puoi passare al passaggio successivo.

curl -i -X GET -H "$AUTH" \ "https://apigee.googleapis.com/v1/organizations/$PROJECT_ID/instances/$NEW_INSTANCE_NAME"

Per ulteriori dettagli sulla creazione di un'istanza di runtime, inclusi contesto aggiuntivo e informazioni per la risoluzione dei problemi, consulta Passaggio 5: crea un'istanza di runtime Apigee.

Collega gli ambienti alla nuova istanza

Dopo aver creato l'istanza, devi collegarvi gli ambienti, altrimenti non può rispondere alle richieste API.

Gli ambienti sono condivisi tra le istanze, pertanto devi collegare

gli ambienti esistenti alla nuova regione. Non definisci nuovi

ambienti per la nuova regione. Se definisci un nuovo ambiente per la nuova regione che gestisce gli stessi percorsi di base per gli stessi host dell'ambiente originale, le chiamate di runtime potrebbero restituire errori HTTP 503.

Quando inserisci gli ambienti in una nuova regione, non devi collegarli ai gruppi di ambienti: sono già collegati ai rispettivi gruppi. Devi solo collegare gli ambienti alla nuova istanza.

Per collegare i tuoi ambienti alla nuova regione, utilizza l'API Instances attachment come mostrato nell'esempio seguente:

curl -X POST -H "$AUTH" \ -H "Content-Type: application/json" \ https://apigee.googleapis.com/v1/organizations/$PROJECT_ID/instances/$NEW_INSTANCE_NAME/attachments \ -d '{ "environment":"ENVIRONMENT_NAME" }'

Per visualizzare un elenco dei tuoi ambienti:

curl -i -X GET -H "$AUTH" \ "https://apigee.googleapis.com/v1/organizations/$PROJECT_ID/environments"

Devi collegare ogni ambiente con una chiamata separata all'API Instances Attachment. Non puoi allegare più di un ambiente in una singola chiamata.

Configura il routing

Puoi configurare il routing di rete nella nuova regione utilizzando un gruppo di istanze gestite (MIG) o una configurazione basata su Private Service Connect (PSC).

Configura il routing PSC

I seguenti passaggi spiegano come configurare il routing nella nuova regione utilizzando PSC.

Panoramica

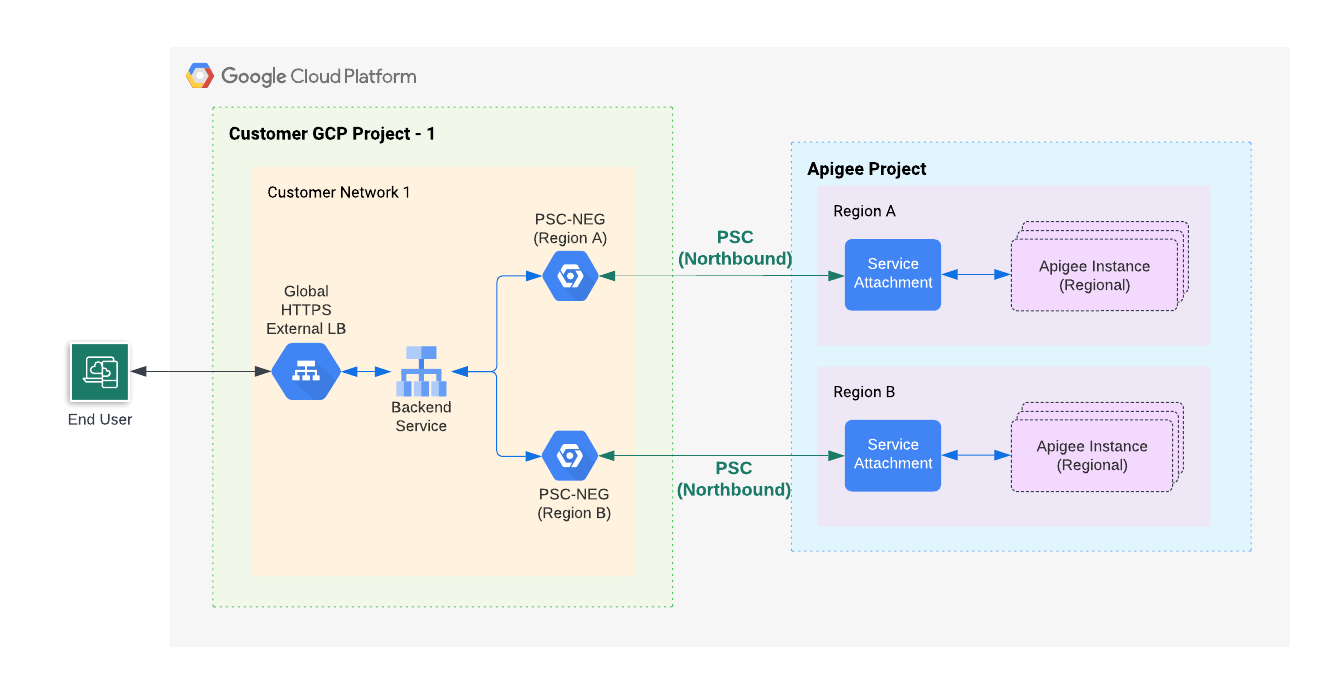

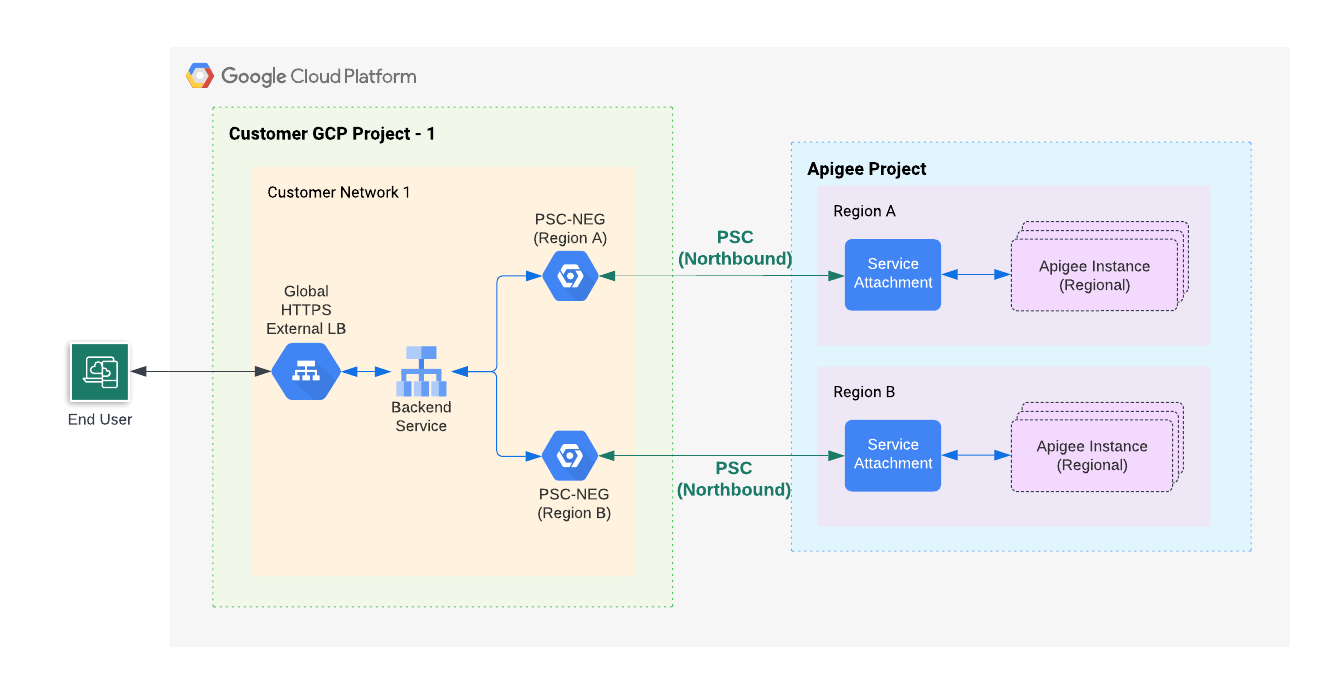

La seguente figura mostra l'architettura di alto livello in direzione nord per PSC multiregionale:

Come illustrato nella Figura 1, creerai un gruppo di endpoint di rete (NEG) nel tuo progetto che comunica con un collegamento del servizio nella regione in cui si trova la nuova istanza Apigee. I NEG Apigee per tutte le regioni sono connessi al servizio di backend del bilanciatore del carico esterno globale di produzione di Apigee.

Crea un gruppo di endpoint di rete per la nuova regione

Per creare e configurare un bilanciatore del carico con un gruppo di endpoint di rete (NEG) per la nuova regione:

- Crea un nuovo NEG:

- Recupera il collegamento del servizio dall'istanza che hai creato in precedenza:

curl -i -X GET -H "$AUTH" \ "https://apigee.googleapis.com/v1/organizations/$PROJECT_ID/instances"

Nel seguente output di esempio, il valore

serviceAttachmentè mostrato in grassetto:{ "instances": [ { "name": "us-west1", "location": "us-west1", "host": "10.82.192.2", "port": "443", "createdAt": "1645731488019", "lastModifiedAt": "1646504754219", "diskEncryptionKeyName": "projects/my-project/locations/us-west1/keyRings/us-west1/cryptoKeys/dek", "state": "ACTIVE", "peeringCidrRange": "SLASH_22", "runtimeVersion": "1-7-0-20220228-190814", "ipRange": "10.82.192.0/22,10.82.196.0/28", "consumerAcceptList": [ "875609189304" ], "serviceAttachment": "projects/bfac7497a40c32a12p-tp/regions/us-west1/serviceAttachments/apigee-us-west1-crw7" } ] }

Crea un NEG che rimandi all'allegato del servizio ottenuto dal corpo della risposta dell'istanza nel passaggio precedente.

gcloud compute network-endpoint-groups create NEG_NAME \ --network-endpoint-type=private-service-connect \ --psc-target-service=TARGET_SERVICE \ --region=$NEW_REGION_LOCATION \ --network=NETWORK_NAME \ --subnet=SUBNET_NAME \ --project=PROJECT_ID

Sostituisci quanto segue:

- NEG_NAME: un nome per il gruppo di endpoint di rete.

- TARGET_SERVICE: il service attachment a cui vuoi connetterti. Ad esempio:

projects/bfac7497a40c32a12p-tp/regions/us-west1/serviceAttachments/apigee-us-west1-crw7 - NETWORK_NAME: (facoltativo) il nome della rete in cui viene creato il NEG. Se ometti

questo parametro, viene utilizzata la rete del progetto

default. - SUBNET_NAME: il nome della subnet utilizzata per la connettività privata al produttore. La dimensione della subnet può essere ridotta: il NEG PSC ha bisogno di un solo IP dalla subnet. Per Apigee, è necessario un solo NEG PSC per regione. La subnet può essere condivisa e utilizzata da VM o altre entità. Se non viene specificata una subnet, gli endpoint di rete possono appartenere a qualsiasi subnet nella regione in cui viene creato il gruppo di endpoint di rete.

- PROJECT_ID Il progetto Cloud già associato alla tua organizzazione Apigee o un progetto Cloud incluso

in

consumerAcceptlistal momento della creazione dell'istanza di runtime Apigee.

- Recupera il collegamento del servizio dall'istanza che hai creato in precedenza:

- Recupera il nome del servizio di backend per il bilanciatore del carico Apigee di produzione:

gcloud compute backend-services list --project=$PROJECT_ID

- Aggiungi il NEG come backend del servizio di backend:

gcloud compute backend-services add-backend BACKEND_SERVICE_NAME \ --network-endpoint-group=NEG_NAME \ --network-endpoint-group-region=$NEW_REGION_LOCATION \ --global --project=$PROJECT_ID

Sostituisci quanto segue:

- BACKEND_SERVICE_NAME: il nome del servizio di backend.

- NEG_NAME: il nome del gruppo di endpoint di rete.

- (Facoltativo) Puoi impostare una policy di gestione del traffico per il rilevamento di valori anomali nel servizio di backend per gestire automaticamente gli scenari di failover. Per ulteriori informazioni, consulta:

Testa la configurazione finale

Chiama un proxy API. Consulta Esegui il deployment di un proxy di esempio.

Configura il routing MIG

I passaggi seguenti spiegano come configurare il routing nella nuova regione utilizzando un gruppo di istanze gestite (MIG).

Panoramica

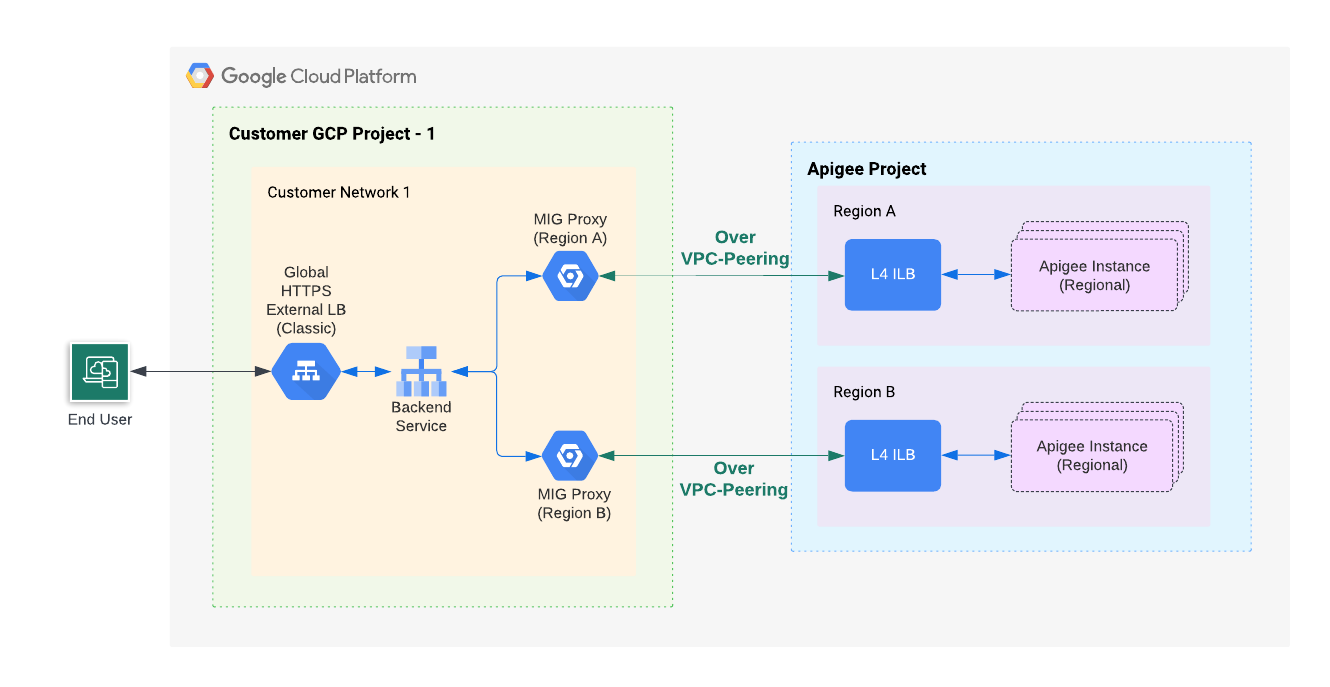

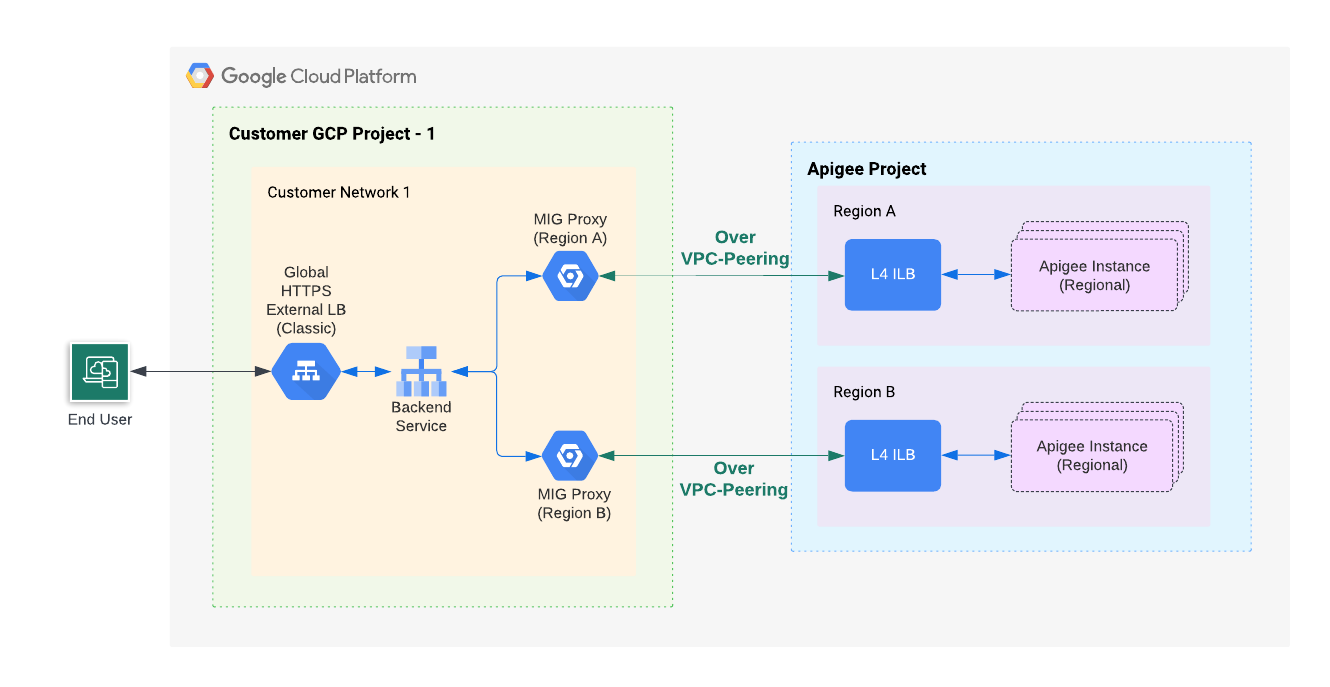

La figura seguente mostra l'architettura northbound di alto livello per più regioni che utilizzano gruppi di istanze gestite (MIG):

Come illustrato nella Figura 2, creerai un MIG nel tuo progetto per comunicare con un bilanciatore del carico di cui è stato eseguito il deployment nella regione in cui si trova la nuova istanza Apigee. I proxy MIG per tutte le regioni sono connessi al backend del bilanciatore del carico esterno globale di produzione di Apigee.

Crea un gruppo di istanze gestite per la nuova regione

Per creare e configurare un MIG per la nuova regione:

Abilita l'accesso privato Google per una subnet della tua rete VPC.

Per abilitare l'accesso privato Google per una subnet della tua rete VPC, segui i passaggi descritti in Abilitare l'accesso privato Google.

Imposta le variabili di ambiente:

Le istruzioni in questa sezione utilizzano le variabili di ambiente per fare riferimento a stringhe utilizzate ripetutamente. Ti consigliamo di impostarli prima di continuare:

MIG_NAME=YOUR_MIG_NAME

VPC_NAME=YOUR_VPC_NAME # If you are using a shared VPC, use the shared VPC nameVPC_SUBNET=YOUR_SUBNET_NAME # Private Google Access must be enabled for this subnetNEW_REGION_LOCATION=YOUR_NEW_REGION # The same region as your new Apigee runtime instanceAPIGEE_ENDPOINT=APIGEE_INSTANCE_IP# See the tip below for details on getting this IP address value- Creare un gruppo di istanze gestite. In questo passaggio, crei e configuri un gruppo di istanze gestite (MIG).

- Crea un template di istanza eseguendo il seguente comando.

gcloud compute instance-templates create $MIG_NAME \ --project $PROJECT_ID \ --region $NEW_REGION_LOCATION \ --network $VPC_NAME \ --subnet $VPC_SUBNET \ --tags=https-server,apigee-mig-proxy,gke-apigee-proxy \ --machine-type e2-medium --image-family debian-12 \ --image-project debian-cloud --boot-disk-size 20GB \ --no-address \ --metadata ENDPOINT=$APIGEE_ENDPOINT,startup-script-url=gs://apigee-5g-saas/apigee-envoy-proxy-release/latest/conf/startup-script.sh

Come puoi vedere da questo comando, le macchine sono di tipo

e2-medium. Eseguono Debian 12 e hanno 20 GB di spazio su disco. Lo scriptstartup-script.shconfigura il MIG per instradare il traffico in entrata dal bilanciatore del carico all'istanza Apigee. - Crea un gruppo di istanze gestite eseguendo il seguente comando:

gcloud compute instance-groups managed create $MIG_NAME \ --project $PROJECT_ID --base-instance-name apigee-mig \ --size 2 --template $MIG_NAME --region $NEW_REGION_LOCATION

- Configura la scalabilità automatica per il gruppo eseguendo il seguente comando:

gcloud compute instance-groups managed set-autoscaling $MIG_NAME \ --project $PROJECT_ID --region $NEW_REGION_LOCATION --max-num-replicas 3 \ --target-cpu-utilization 0.75 --cool-down-period 90

- Definisci una porta denominata eseguendo il seguente comando:

gcloud compute instance-groups managed set-named-ports $MIG_NAME \ --project $PROJECT_ID --region $NEW_REGION_LOCATION --named-ports https:443

- Crea un template di istanza eseguendo il seguente comando.

- Recupera il nome del servizio di backend per il bilanciatore del carico Apigee di produzione:

gcloud compute backend-services list --project=$PROJECT_ID

- Aggiungi il MIG al servizio di backend con il seguente comando:

gcloud compute backend-services add-backend BACKEND_SERVICE_NAME \ --project $PROJECT_ID --instance-group $MIG_NAME \ --instance-group-region $NEW_REGION_LOCATION \ --balancing-mode UTILIZATION --max-utilization 0.8 --global

Sostituisci BACKEND_SERVICE_NAME con il nome del servizio di backend.

Testa la configurazione finale

Chiama un proxy API. Consulta Esegui il deployment di un proxy di esempio.

Aggiunta di regioni

L'aggiunta di più regioni a un ambiente Apigee può fornire alta disponibilità, maggiore capacità e minore latenza per le tue API. Un deployment multiregionale supporta l'alta disponibilità perché il failover manuale non è necessario in quanto il bilanciamento del carico cross-region esegue il controllo di integrità di ogni regione. Una capacità maggiore viene fornita quando più regioni gestiscono le stesse API contemporaneamente. Inoltre, se i client API si trovano in più regioni, la pubblicazione dell'API da una regione più vicina ai client contribuirà a ridurre la latenza e migliorare le prestazioni.

Esempio: un deployment multiregionale migliora disponibilità, capacità e latenza

In un deployment multiregionale attivo-attivo, il traffico viene gestito contemporaneamente da due regioni. Aggiungi un servizio di backend per il MIG di ogni regione allo stesso bilanciatore del carico HTTPS esterno (XLB), come spiegato nel passaggio 8e(3) nella scheda Routing esterno (MIG) nella sezione Passaggio 8: configura il routing. Per ulteriori informazioni, vedi anche Creare un gruppo di istanze gestite (MIG) per la nuova regione.

Per ogni richiesta, il bilanciatore del carico cross-region sceglierà la regione più vicina al client, a meno che il numero di richieste non superi il limite impostato per un determinato backend. Per ulteriori informazioni su come i bilanciatori del carico esterni instradano il traffico, consulta Ottimizzazioni della capacità delle applicazioni con il bilanciamento del carico globale.

Aggiungere regioni per il pagamento a consumo

Con il modello di prezzi Pay-as-you-go, puoi impostare il numero minimo di nodi gateway Apigee per un ambiente. In questo modo è possibile garantire che le regioni vengano sempre eseguite con capacità aggiuntiva per supportare immediatamente il traffico di failover, in caso di errore a livello di regione.

Impostazione del numero minimo di nodi gateway Apigee

Se riesci a gestire tutto il normale traffico API da due regioni attive, ciascuna con quattro nodi di gateway Apigee, ogni regione deve avere un minimo di otto nodi. per supportare immediatamente la perdita di una regione. Per ulteriori informazioni su come determinare il numero di nodi necessari per gestire il traffico API, consulta Informazioni sui nodi Apigee. Tieni presente che il numero minimo di nodi è impostato per ambiente, ma applicato per regione. Ad esempio, se imposti il valore minimo su 8, ogni regione avrà un minimo di 8 nodi.

Costo

Nell'esempio precedente, dovrai sostenere il costo di esecuzione di almeno 16 nodi gateway Apigee (8 nodi x 2 regioni). Il costo potrebbe aumentare man mano che il numero di nodi aumenta automaticamente per gestire il traffico aggiuntivo, fino al massimo.

Rimozione di Apigee da una regione

Per ritirare un'istanza Apigee dalla gestione del traffico API, segui questi passaggi per garantire un servizio ininterrotto (zero tempi di inattività per le tue API):

- Attiva lo svuotamento della connessione sul servizio di backend. Lo svuotamento delle connessioni è un processo che garantisce che le richieste esistenti e in corso abbiano il tempo di essere completate quando un backend viene rimosso dal servizio di backend.

- Se Cloud DNS è stato configurato per indirizzare il traffico a questa regione Apigee tramite il criterio di routing round robin ponderato, rimuovi la configurazione DNS, come descritto in Gestisci i criteri di routing DNS e i controlli di integrità.

- Scollega il backend MIG dal servizio di backend. Insieme allo svuotamento della connessione, ciò garantisce che l'istanza Apigee non riceva nuovo traffico, ma consente il completamento di tutte le richieste in corso.

- Elimina l'istanza Apigee e il relativo MIG. Consulta Eliminare un'istanza.