Esta página se aplica a Apigee y Apigee Hybrid.

Consulta la documentación de

Apigee Edge.

![]()

Cuando llamas a un proxy de API en Apigee que tiene seguridad OAuth, Apigee es responsable de verificar los tokens de acceso. Piensa en Apigee como el guardián: ninguna llamada a la API puede pasar si no tiene un token de acceso que se pueda verificar.

Añadir una política VerifyAccessToken

Para configurar la verificación de tokens, coloca una política OAuthV2 con la operación VerifyAccessToken al principio del flujo del proxy de API (al principio del Preflow de ProxyEndpoint). Si se colocan ahí, los tokens de acceso se verificarán antes de que se lleve a cabo cualquier otro proceso. Si se rechaza un token, Apigee detendrá el proceso y devolverá un error al cliente.

Para acceder a la página Proxies de API mediante la interfaz de usuario de Apigee, siga estos pasos:

Apigee en la consola de Cloud

En la Google Cloud consola, ve a la página Desarrollo de proxies > Proxies de API.

- En la lista, selecciona el proxy que quieras proteger.

- En la página de detalles del proxy, haz clic en la pestaña Desarrollar.

- En el menú de navegación, vaya a Proxy endpoints (Endpoints de proxy) > default (predeterminado) > PreFlow (PreFlow). Normalmente, el endpoint que quieres se llama default, aunque puedes crear varios endpoints de proxy. Si tienes varios endpoints, probablemente quieras seguir estos pasos para verificar el token en cada uno de ellos.

En el editor de flujo de proxy, haga clic en Añadir paso de política.

- En el cuadro de diálogo Añadir paso de política, selecciona Crear política.

- En la lista de políticas, en Seguridad, selecciona OAuth v2.0.

- También puedes cambiar el nombre y el nombre visible de la política. Por ejemplo, para que sea más fácil de leer, puedes cambiar tanto el Nombre visible como el Nombre a VerifyAccessToken.

- Haz clic en Añadir.

Interfaz clásica

- Abre la interfaz de usuario de Apigee.

- En la barra de navegación de la izquierda, selecciona Desarrollar > Proxies de API.

- En la lista, selecciona el proxy que quieras proteger.

- En la página de resumen, haz clic en la pestaña Desarrollar.

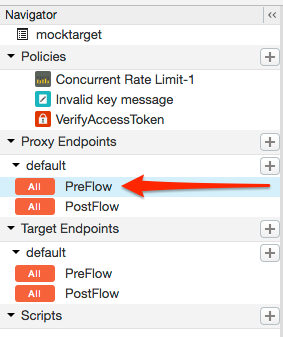

- En el navegador, selecciona PreFlow para un endpoint que aparezca en Proxy

Endpoints. Normalmente, el endpoint que quieres se llama "default", aunque es posible crear varios endpoints proxy. Si tienes varios endpoints, probablemente quieras seguir estos pasos para verificar el token en cada uno de ellos.

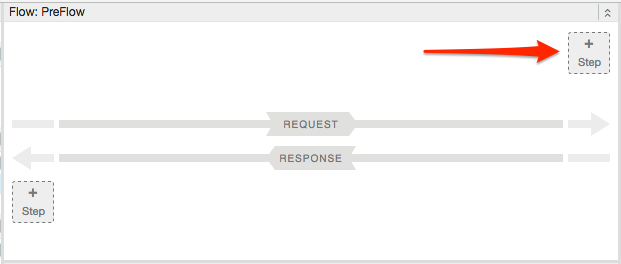

- En el editor de flujo de proxy, haz clic en + Paso.

- Selecciona Policy Instance New.

- En la lista de políticas, selecciona OAuth v2.0.

- También puedes cambiar el nombre y el nombre visible de la política. Por ejemplo, para que sea más fácil de leer, puede cambiar el nombre visible y el nombre a "VerifyAccessToken".

- Haz clic en Añadir.

La política predeterminada ya está configurada con la operación VerifyAccessToken, por lo que no tienes que hacer nada más:

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<OAuthV2 async="false" continueOnError="false" enabled="true" name="OAuth-v20-1">

<DisplayName>OAuth v2.0 1</DisplayName>

<FaultRules/>

<Properties/>

<Attributes/>

<ExternalAuthorization>false</ExternalAuthorization>

<Operation>VerifyAccessToken</Operation>

<SupportedGrantTypes/>

<GenerateResponse enabled="true"/>

<Tokens/>

</OAuthV2>