Esta página se aplica à Apigee e à Apigee híbrida.

Confira a documentação da

Apigee Edge.

![]()

Em portais integrados, é possível definir provedores de identidade para dar suporte aos tipos de autenticação definidos na tabela a seguir.

| Tipo de autenticação | Descrição |

|---|---|

| Integrado | Exige que os usuários transmitam as credenciais (nome de usuário e senha) ao portal integrado para fazer a autenticação. Quando você cria um novo portal, o provedor de identidade integrado é configurado e ativado. Para entender a experiência de login da perspectiva do usuário, consulte Como fazer login no portal usando credenciais de usuário (provedor integrado). |

| SAML (pré-lançamento) | A Linguagem de marcação para autorização de segurança (SAML, na sigla em inglês) é um protocolo padrão para o ambiente de Logon único (SSO, na sigla em inglês). Com a autenticação via SSO usando o SAML, os usuários fazem login nos portais integrados do Apigee sem criar novas contas. Os usuários fazem login usando as credenciais da conta gerenciada de forma centralizada. Para entender a experiência de login da perspectiva do usuário, consulte Como fazer login no portal usando a autenticação SAML (prévia). |

Benefícios da autenticação SAML para portais integrados

A configuração do SAML como um provedor de identidade para um portal integrado oferece os seguintes benefícios:

- Configure seu programa para desenvolvedores uma vez e reutilize-o em vários portais integrados. Escolha seu programa para desenvolvedores ao criar um portal integrado. Atualize ou altere facilmente o programa para desenvolvedores à medida que os requisitos evoluírem.

- Assuma o controle total do gerenciamento de usuários Conecte o servidor SAML da empresa ao portal integrado. Quando os usuários saem da organização e são desprovisionados de modo centralizado, eles não podem mais se autenticar com o serviço de SSO para usar o portal integrado.

Como configurar o provedor de identidade integrado

Configure o provedor de identidade integrado, conforme descrito nas seções a seguir.

Como acessar a página "Provedor de identidade integrado"

Para acessar o provedor de identidade integrado:

Abra a página "Portais".

IU do Console do Cloud

No console do Apigee no Cloud, acesse a página Distribuição > Portais.

Acessar "Portais"IU clássica

Selecione Publicar > Portais na barra de navegação lateral para exibir a lista de portais.

Clique na linha do portal para ver o provedor de identidade.

Clique em Contas.

Clique na guia Authentication.

Na seção Provedores de identidade, clique no tipo de provedor integrado.

Configure o provedor de identidade integrado, conforme descrito nas seções a seguir:

Como ativar o provedor de identidade integrado

Para ativar o provedor de identidade integrado:

- Acesse a página "Provedor de identidade integrado".

Abra o editor.

IU do Console do Cloud

Clique em Editar.

IU clássica

Clique em

na seção Configuração do provedor.

na seção Configuração do provedor.Marque a caixa de seleção Ativado para ativar o provedor de identidade. Para desativar o provedor de identidade integrado, desmarque a caixa de seleção.

Clique em Salvar.

Como restringir o registro do portal pelo endereço de e-mail ou domínio

Restrinja o registro do portal identificando os endereços de e-mail individuais

(developer@some-company.com) ou domínios de e-mail (some-company.com, sem o

@ inicial) que podem criar contas no portal.

Para corresponder a todos os subdomínios aninhados, inclua a string curinga *. em um domínio ou

subdomínio. Por exemplo, *.example.com vai corresponder a test@example.com,

test@dev.example.com e assim por diante.

Se deixado em branco, qualquer endereço de e-mail poderá ser usado para registrar no portal.

Para restringir o registro do portal por endereço de e-mail ou domínio:

- Acesse a página "Provedor de identidade integrado".

Adicione um ou mais endereços de e-mail.

IU do Console do Cloud

- Clique em Editar.

- Clique em + Adicionar e-mail.

- Digite um endereço de e-mail ou domínio de e-mail que você quer permitir que se registre e faça login no portal.

- Adicione outras entradas conforme necessário.

- Para excluir uma entrada, clique em Excluir ao lado dela.

IU clássica

- Clique em

na seção Configuração do provedor.

na seção Configuração do provedor. - Na seção "Restrições da conta", digite um endereço de e-mail ou domínio de e-mail que você quer dar permissão para registro e login no portal na caixa de texto e clique em +.

- Adicione outras entradas conforme necessário.

- Para excluir uma entrada, clique em x ao lado da entrada.

Clique em Salvar.

Como configurar notificações por e-mail

Para o provedor integrado, é possível ativar e configurar as seguintes notificações por e-mail:

| Notificação por e-mail | Destinatário | Gatilho | Descrição |

|---|---|---|---|

| Notificação de conta | Provedor de API | O usuário do Portal cria uma nova conta | Se você configurou o portal para exigir ativação manual de contas de usuário, será necessário ativar manualmente a conta de usuário antes que o usuário do portal possa fazer login. |

| Verificação de conta | Usuário do portal | O usuário do Portal cria uma nova conta | Fornece um link seguro para verificar a criação da conta. O link expira em 10 minutos. |

Ao configurar as notificações por e-mail:

- Use tags HTML para formatar o texto. Envie um e-mail de teste para validar a formatação, conforme esperado.

É possível inserir uma ou mais das seguintes variáveis, que serão substituídas quando a notificação por e-mail for enviada.

Variável Descrição {{firstName}}Nome {{lastName}}Sobrenome {{email}}Endereço de e-mail {{siteurl}}Link para o portal ativo {{verifylink}}Link usado para a verificação de conta

Para configurar notificações por e-mail:

- Acesse a página "Provedor de identidade integrado".

Configure as notificações por e-mail.

IU do Console do Cloud

Clique em Editar.

IU clássica

Para configurar as notificações por e-mail enviadas a:

- provedores de API para a ativação de novas contas de usuário, clique em

na seção Notificação da conta;

na seção Notificação da conta; - Os usuários do portal para verificar a identidade precisam clicar em

na seção Verificação de conta.

na seção Verificação de conta.

- provedores de API para a ativação de novas contas de usuário, clique em

Edite os campos Assunto e Corpo.

Clique em Salvar.

Como configurar o provedor de identidade SAML (prévia)

Configure o provedor de identidade SAML, conforme descrito nas seções a seguir.

Como acessar a página do provedor de identidade SAML

Para acessar o provedor de identidade SAML:

Abra a página "Portais".

IU do Console do Cloud

No console do Apigee no Cloud, acesse a página Distribuição > Portais.

Acessar "Portais"IU clássica

Selecione Publicar > Portais na barra de navegação lateral para exibir a lista de portais.

Clique na linha do portal para ver o provedor de identidade.

Clique em Contas.

Clique na guia Authentication.

Na seção Provedores de identidade, clique no tipo de provedor SAML.

Configure o provedor de identidade SAML, conforme descrito nas seguintes seções:

Como ativar o provedor de identidade SAML

Para ativar o provedor de identidade SAML:

- Acesse a página "Provedor de identidade SAML".

Abra o editor.

IU do Console do Cloud

Clique em Editar.

IU clássica

Clique em

na seção Configuração do provedor.

na seção Configuração do provedor.Marque a caixa de seleção Ativado para ativar o provedor de identidade.

Para desativar o provedor de identidade SAML, desmarque a caixa de seleção.

Clique em Salvar.

Se você tiver configurado um domínio personalizado, consulte Como usar um domínio personalizado com o provedor de identidade SAML.

Como definir as configurações de SAML

Para definir as configurações de SAML:

- Acesse a página "Provedor de identidade SAML".

Abra o editor.

IU do Console do Cloud

Clique em Editar.

IU clássica

Clique em

na seção Configuração do SAML.

na seção Configuração do SAML.Clique em Copiar ao lado do URL de metadados do SP.

Configure seu provedor de identidade SAML usando as informações no arquivo de metadados do provedor de serviços (SP).

Para alguns provedores de identidade SAML, será solicitado apenas o URL de metadados. Para outros, será necessário extrair informações específicas do arquivo de metadados e inseri-las em um formulário.

No último caso, cole o URL em um navegador para fazer o download do arquivo de metadados SP e extrair as informações necessárias. Por exemplo, o ID da entidade ou o URL de login pode ser extraído dos seguintes elementos no arquivo de metadados do SP:<md:EntityDescriptor xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata" ID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" entityID="diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login"><md:AssertionConsumerService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://diyyaumzqchrbui-a5vnmu1sp8qzekbd.portal-login.apigee.com/saml/SSO/alias/diyyaumzqchrbui-a5vnmu1sp8qzekbd.apigee-saml-login" index="0" isDefault="true"/>

Defina as configurações de SAML para o provedor de identidade.

Na seção Configurações de SAML, edite os seguintes valores recebidos do arquivo de metadados do seu provedor de identidade SAML:

Configuração de SAML Descrição URL de login URL para onde os usuários são redirecionados para fazer login no provedor de identidade SAML.

Por exemplo:https://dev-431871.oktapreview.com/app/googledev431871_devportalsaml_1/exkhgdyponHIp97po0h7/sso/samlURL de êxito de logout O URL para o qual os usuários são redirecionados para sair do provedor de identidade SAML. Deixe este campo em branco se:

- seu provedor de identidade SAML não fornece um URL de logout;

- você não quiser que os usuários saiam do provedor de identidade SAML quando saírem do portal integrado;

- você quiser ativar um domínio personalizado (consulte o problema conhecido).

ID da entidade do IdP ID exclusivo do provedor de identidade SAML.

Por exemplo:http://www.okta.com/exkhgdyponHIp97po0h7Clique em Salvar.

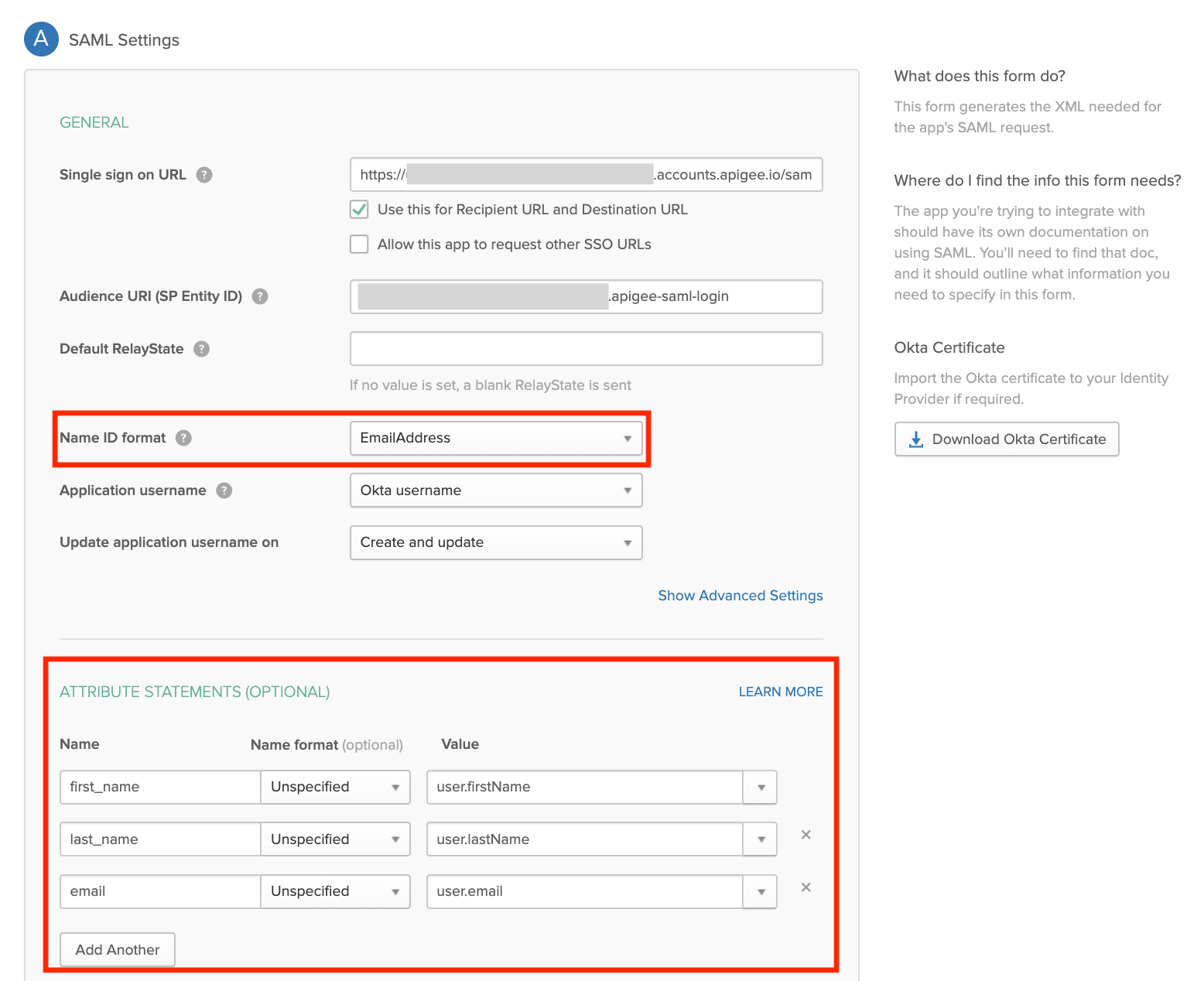

Como configurar atributos personalizados do usuário para o provedor de identidade SAML

Para assegurar um mapeamento adequado entre o provedor de identidade SAML e as contas de usuário do portal, é recomendável criar e configurar os atributos de usuário personalizados do provedor de identidade SAML definidos na tabela a seguir. Defina o valor de cada atributo personalizado para o atributo de usuário correspondente definido pelo provedor de identidade SAML (por exemplo, Okta).

| Atributo personalizado | Exemplo (Okta) |

|---|---|

first_name |

user.firstName |

last_name |

user.lastName |

email |

user.email |

Veja a seguir como configurar atributos de usuário personalizados e o atributo NameID usando o Okta como seu provedor de identidade SAML de terceiros.

Como usar um domínio personalizado com o provedor de identidade SAML

Depois de configurar e ativar o provedor de identidade SAML, é possível configurar um domínio personalizado (como developers.example.com) conforme descrito em Personalizar seu domínio.

É importante manter as definições de configuração sincronizadas entre o domínio personalizado e o provedor de identidade SAML. Se as configurações ficarem fora de sincronia, podem ocorrer problemas durante a autorização. Por exemplo, a solicitação de autorização enviada ao provedor de identidade SAML pode ter um AssertionConsumerServiceURL que não está definido usando o domínio personalizado.

Para manter as configurações sincronizadas entre o domínio personalizado e o provedor de identidade SAML:

Se você configurar ou atualizar o domínio personalizado depois de ativar e configurar o provedor de identidade SAML, salve a configuração do domínio personalizado e verifique se ela está ativada. Aguarde cerca de 30 minutos para que o cache invalide e depois reconfigure o provedor de identidade SAML usando as informações atualizadas no arquivo de metadados do provedor de serviços (SP, na sigla em inglês), conforme descrito em Definir configurações de SAML. Você verá seu domínio personalizado nos metadados do SP.

Se você configurar um domínio personalizado antes de configurar e ativar o provedor de identidade SAML, será preciso redefinir o domínio personalizado (descrito abaixo) para garantir que o provedor de identidade SAML esteja configurado. corretamente.

Se você precisar redefinir (desativar e reativar) o provedor de identidade SAML, conforme descrito em Ativar o provedor de identidade SAML, também será preciso Redefinir o domínio personalizado. (descrito abaixo).

Como redefinir o domínio personalizado

Para redefinir (desativar e ativar) o domínio personalizado:

Abra a página "Portais".

IU do Console do Cloud

No console do Apigee no Cloud, acesse a página Distribuição > Portais.

Acessar "Portais"IU clássica

Selecione Publicar > Portais na barra de navegação lateral para exibir a lista de portais.

Clique no seu portal.

Clique em Configurações.

Clique na guia Domínios.

Clique em Desativar para desativar o domínio personalizado.

Clique em Ativar para ativar o domínio personalizado.

Para saber mais, consulte Como personalizar o domínio.

Como fazer upload de um novo certificado

Para fazer upload de um novo certificado:

Faça o download do certificado do seu provedor de identidade SAML.

Abra o editor.

IU do Console do Cloud

Clique em Editar.

IU clássica

Clique em

na seção Certificado.

na seção Certificado.Clique em Procurar e navegue até o certificado no diretório local.

Clique em Abrir para fazer o upload do novo certificado. Os campos de informações do certificado são atualizados para refletir o certificado selecionado.

Verifique se o certificado é válido e não expirou.

Clique em Salvar.

Como converter um certificado x509 para o formato PEM

Se você fizer o download de um certificado x509, será necessário convertê-lo em formato PEM.

Para converter um certificado x509 para o formato PEM:

- Copie o conteúdo de

ds:X509Certificate elementdo arquivo de metadados do provedor de identidade SAML e cole-o no seu editor de texto favorito. - Adicione a seguinte linha na parte de cima do arquivo:

-----BEGIN CERTIFICATE----- - Adicione a seguinte linha na parte de baixo do arquivo:

-----END CERTIFICATE----- - Salve o arquivo usando uma extensão

.pem.

Veja a seguir um exemplo de conteúdo do arquivo PEM:

-----BEGIN CERTIFICATE-----

MIICMzCCAZygAwIBAgIJALiPnVsvq8dsMA0GCSqGSIb3DQEBBQUAMFMxCzAJBgNV

BAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNVBAcTA2ZvbzEMMAoGA1UEChMDZm9v

MQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2ZvbzAeFw0xMzAzMTkxNTQwMTlaFw0x

ODAzMTgxNTQwMTlaMFMxCzAJBgNVBAYTAlVTMQwwCgYDVQQIEwNmb28xDDAKBgNV

BAcTA2ZvbzEMMAoGA1UEChMDZm9vMQwwCgYDVQQLEwNmb28xDDAKBgNVBAMTA2Zv

bzCBnzANBgkqhkiG9w0BAQEFAAOBjQAwgYkCgYEAzdGfxi9CNbMf1UUcvDQh7MYB

OveIHyc0E0KIbhjK5FkCBU4CiZrbfHagaW7ZEcN0tt3EvpbOMxxc/ZQU2WN/s/wP

xph0pSfsfFsTKM4RhTWD2v4fgk+xZiKd1p0+L4hTtpwnEw0uXRVd0ki6muwV5y/P

+5FHUeldq+pgTcgzuK8CAwEAAaMPMA0wCwYDVR0PBAQDAgLkMA0GCSqGSIb3DQEB

BQUAA4GBAJiDAAtY0mQQeuxWdzLRzXmjvdSuL9GoyT3BF/jSnpxz5/58dba8pWen

v3pj4P3w5DoOso0rzkZy2jEsEitlVM2mLSbQpMM+MUVQCQoiG6W9xuCFuxSrwPIS

pAqEAuV4DNoxQKKWmhVv+J0ptMWD25Pnpxeq5sXzghfJnslJlQND

-----END CERTIFICATE-----