新しい Apigee 組織をプロビジョニングする場合は、VPC 以外のピアリングまたは VPC ピアリングの 2 つのネットワーキング オプションのいずれかを選択できます。これら 2 つのオプションの概要を以下に示します。

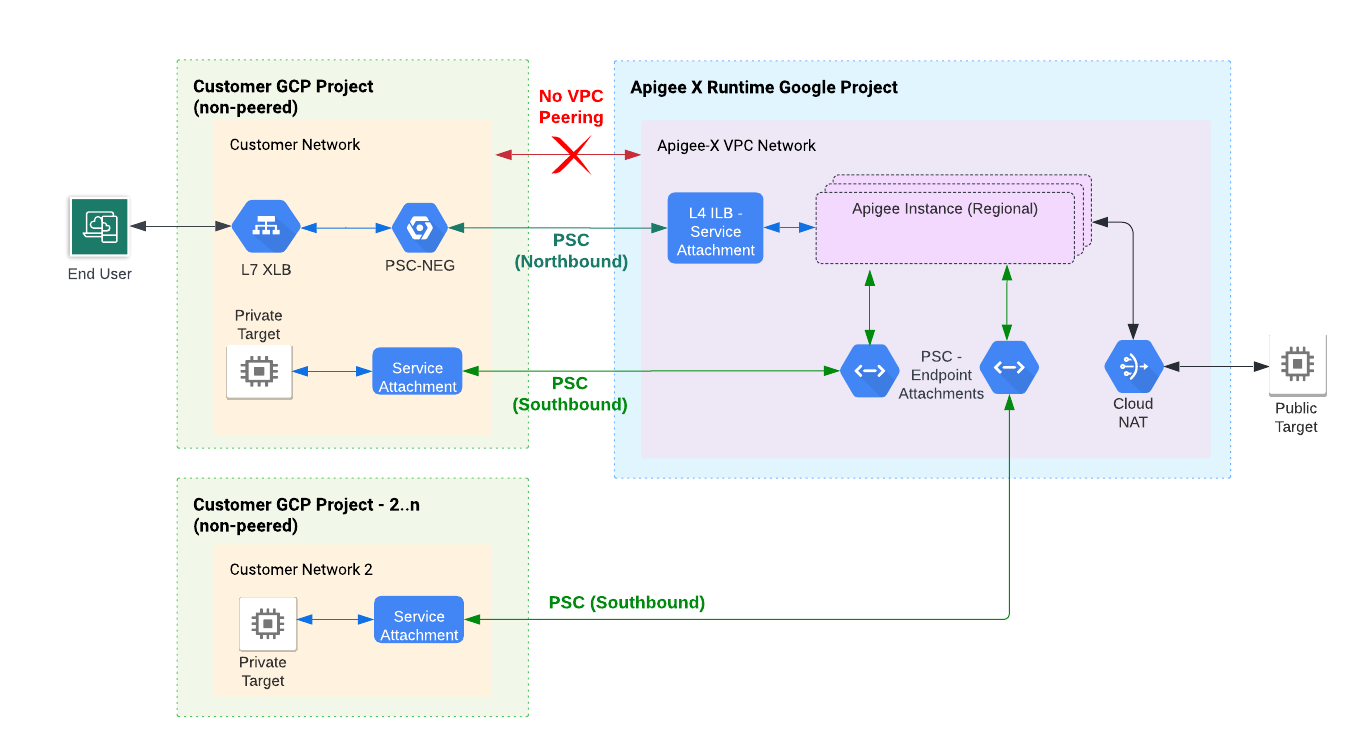

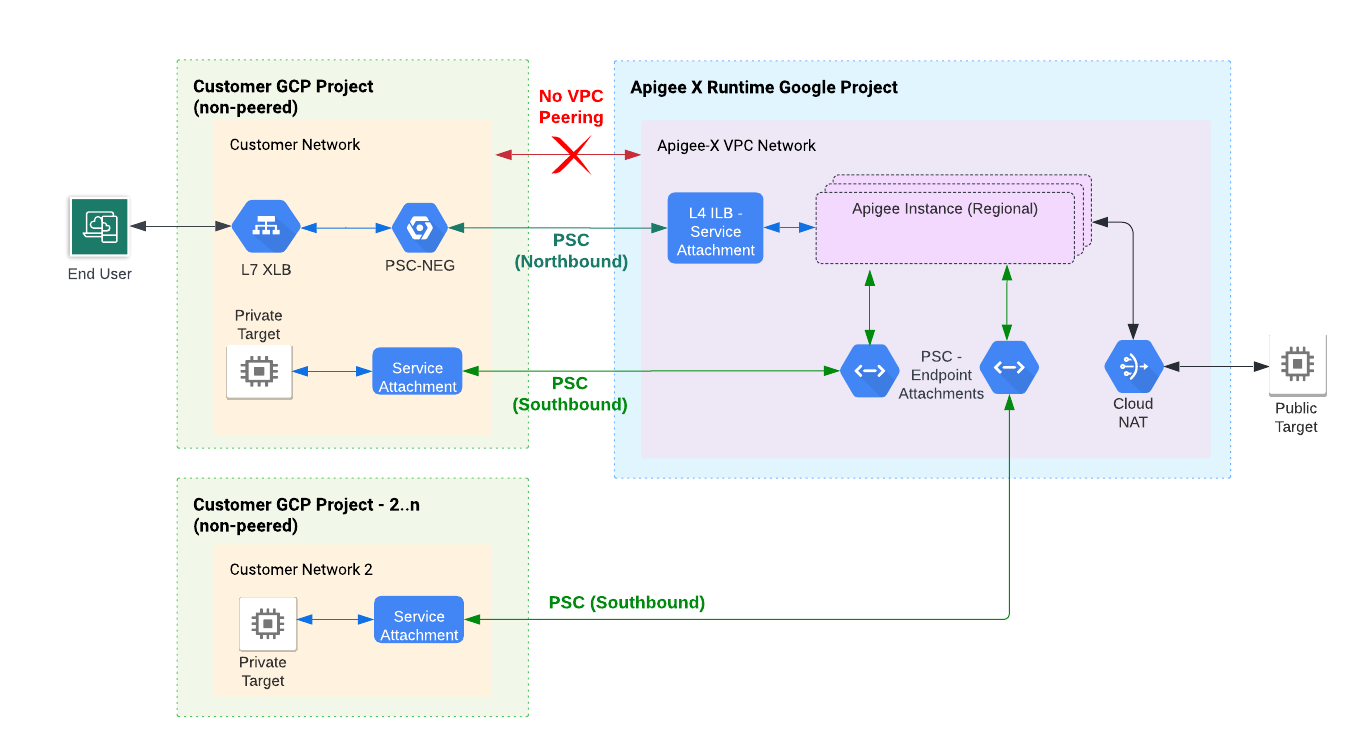

- VPC 以外のピアリング オプションでは、Private Service Connect(PSC)を使用して、クライアントから Apigee(ノースバウンド トラフィック)にトラフィックをルーティングし、Apigee から Google Cloud プロジェクトでホストされているターゲット サービス(サウスバウンド トラフィック)にトラフィックをルーティングします。このモデルでは、Apigee のプロビジョニング時にネットワークで専用の IP 範囲を指定する必要はありません。サウスバウンド ネットワーキング パターンと Private Service Connect を使用したノースバウンド ネットワーキングもご覧ください。

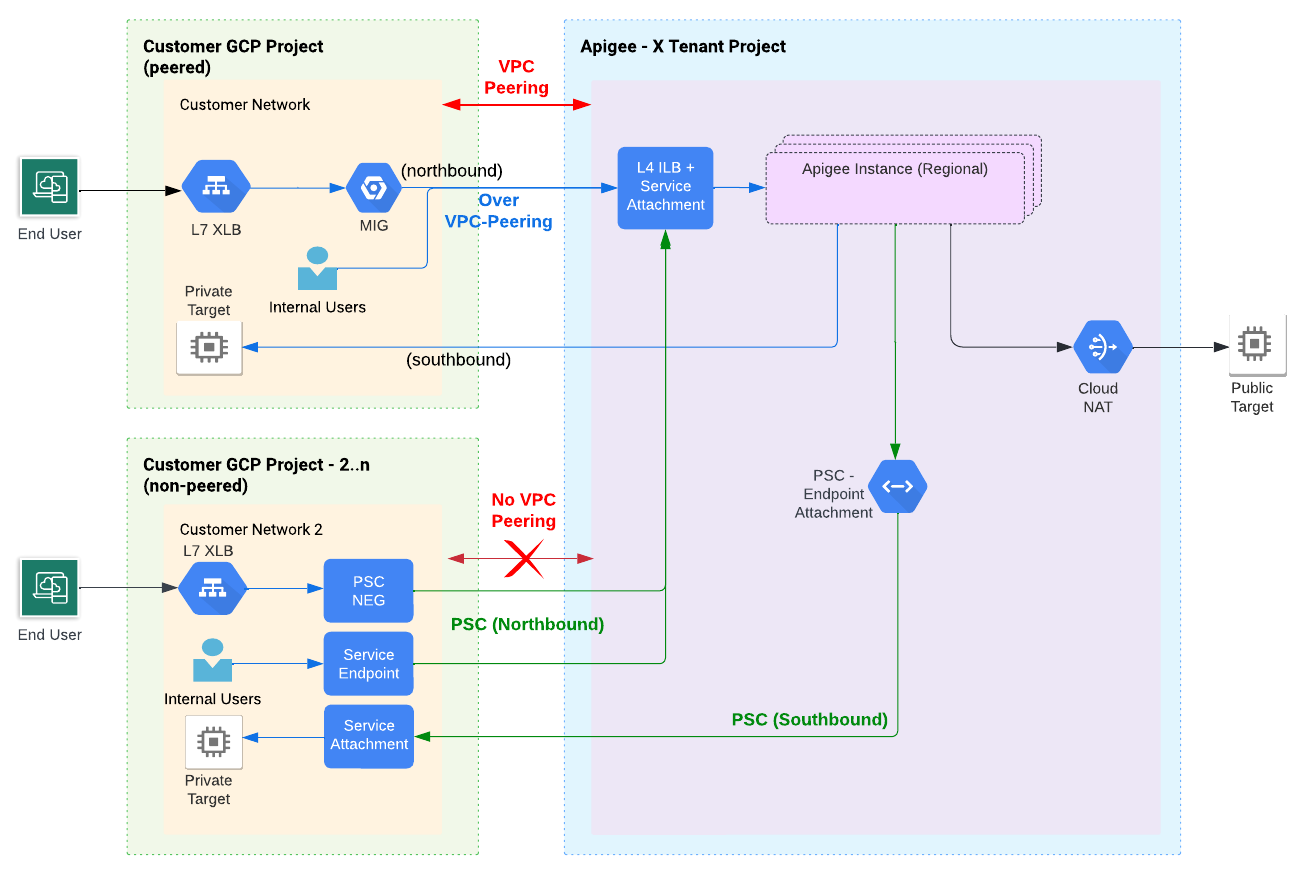

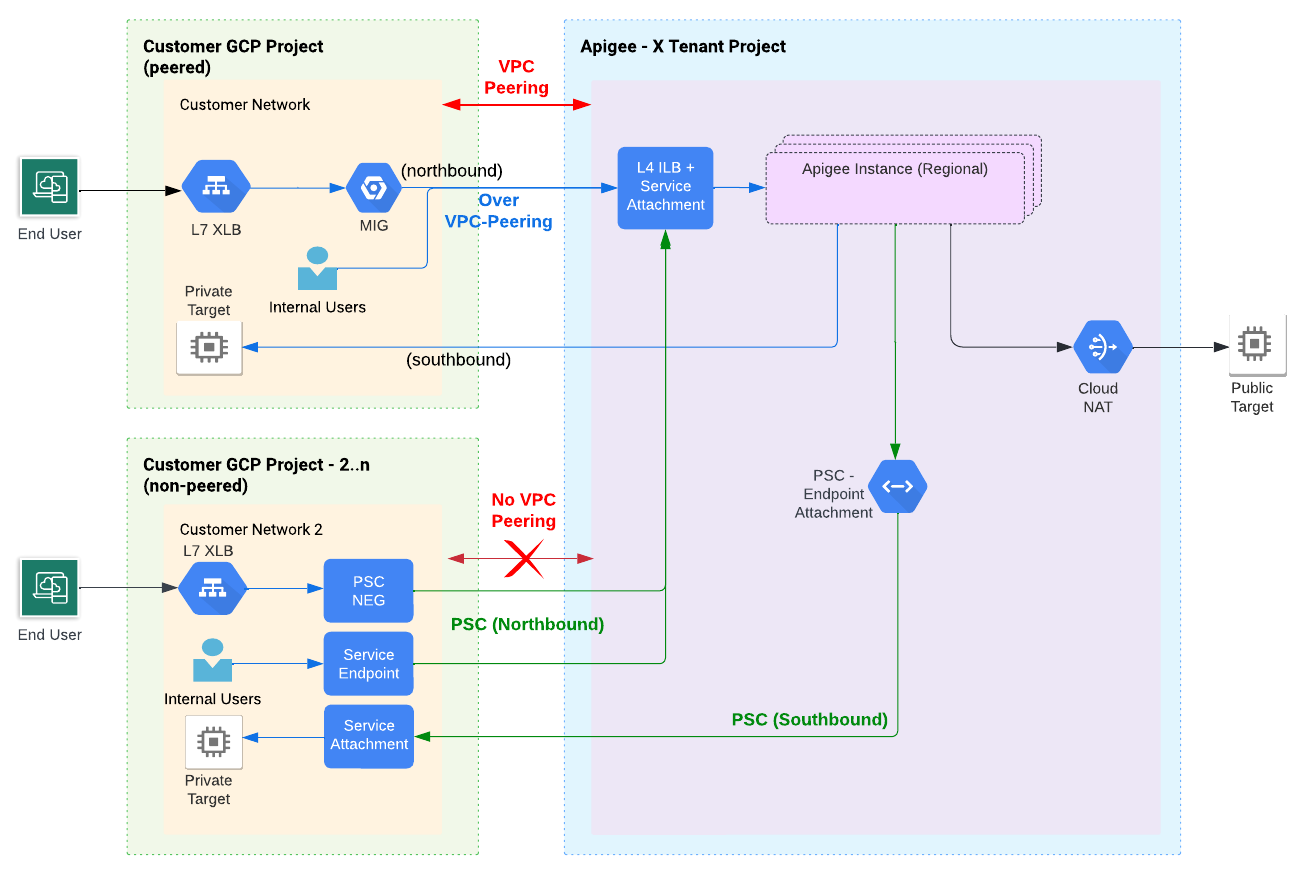

- VPC ピアリング オプションは、プライベート サービス アクセスを使用して、VPC ネットワークと Apigee が所有するネットワーク間にプライベート接続を作成します。このモデルでは、VPC ネットワーク ピアリングを使用して、組織のネットワークを Apigee のネットワークに接続します。ピアリング モデルでは、Apigee の新しいインスタンスをプロビジョニングするときに、ネットワークに専用の IP 範囲を割り振る必要があります。また、VPC ピアリングとともに Private Service Connect(PSC)を使用して、クライアントから Apigee(ノースバウンド トラフィック)にトラフィックをルーティングし、Apigee から Google Cloud プロジェクトでホストされているターゲット サービス(サウスバウンド トラフィック)にトラフィックをルーティングすることもできます。

VPC 以外のピアリング オプション

このオプションでは VPC ピアリングは必要ありません。このアプローチでは、Apigee のプロビジョニング プロセス中にネットワークと IP 範囲を指定する必要はありません。代わりに Private Service Connect(PSC)を使用して、ノースバウンド トラフィック(クライアントから Apigee)とサウスバウンド トラフィック(Apigee から Google Cloud プロジェクトで実行されているターゲット サービス)のルーティングを行います。

PSC を使用すると、サービス プロデューサー(Apigee)とサービス ユーザー(自身が制御する 1 つ以上の他のクラウド プロジェクト)間のプライベート接続が可能になります。VPC 以外のピアリングでのプロビジョニングでは、リクエストが PSC を使用してグローバル外部ロードバランサまたはリージョン外部ロードバランサを経由し、サービス アタッチメントと呼ばれる単一のアタッチメント ポイントに到達します(図 1)。

VPC 以外のプロビジョニングの手順については、VPC ピアリングを使用しないプロビジョニングをご覧ください。

VPC ピアリング オプション

従来、Apigee では VPC ネットワーク ピアリングを使用して、組織で管理している Virtual Private Cloud(VPC)ネットワークと Apigee によって管理される VPC ネットワークとの間の通信が許可されています。この構成により、2 つの VPC ネットワーク間の双方向通信が可能になり、VPC にデプロイされたターゲット サービスを Apigee API プロキシから呼び出すことができます。ターゲット アプリケーションがピアリングされたネットワーク内にある場合、Apigee は IP アドレスにアクセスして API プロキシのトラフィックをそれらのアドレスにルーティングできます。Apigee アーキテクチャの概要もご覧ください。

Apigee インスタンスを作成するには、IP アドレス範囲のペア(/22 と /28 CIDR 範囲)を Apigee に割り当て、組織のネットワークと Apigee ネットワークの間で VPC ピアリングを行う必要があります。各 Apigee インスタンスには、重複しない /22 CIDR 範囲と /28 CIDR 範囲が必要です。Apigee ランタイム プレーンには、この CIDR 範囲内の IP アドレスが割り当てられます。このため、範囲が Apigee 用に予約されており、VPC ネットワークの他のアプリケーションで使用されないようにする必要があります。

Apigee でサポートされるのは 1 つのネットワークとのピアリングのみですが、多くの企業は複数のネットワークを使用してアプリケーションとサービスをデプロイしています。この場合、PSC を使用して、ピアリングされたネットワークだけでなく、VPC ネットワークで実行されているターゲット サービスに Apigee をプライベート接続できます(図 2)。詳細については、サウスバウンド ネットワーキング パターンをご覧ください。

VPC ピアリングを使用して Apigee をプロビジョニングする手順については、VPC ピアリングを使用したプロビジョニングに関する記事をご覧ください。

ネットワーク オプションの選択方法

次の表は、各ネットワーク オプションで使用可能な機能とアプローチを示しています。

| 使用できる機能 | VPC ピアリング ベースのプロビジョニング | VPC 以外のピアリング ベースのプロビジョニング |

| ネットワークの要件 | ||

| Apigee 組織の作成にはネットワーク情報が必要 | ○ | × |

| Apigee インスタンスの作成に IP 範囲の割り振りが必要 | ○(各リージョンに /22 および /28 CIDR 範囲) | × |

ノースバウンド ルーティング |

||

| PSC ベースのルーティング | ○ | ○ |

| MIG ベースのルーティング | ○ | × |

| グローバル ロード バランシング | ○ | ○ |

| グローバル負荷分散(従来) | ○ | × |

| リージョンでのロード バランシング | ○ | ○ |

| マルチリージョン フェイルオーバー ルーティング用のアクティブ ヘルスチェック | ○(MIG ベースのルーティングを使用) | ×(PSC NEG を使用) ○(MIG ベースのルーティングを使用) |

サウスバウンド ルーティング |

||

| サウスバウンド ルーティング オプション | VPC ピアリングまたは PSC を使用できる | PSC のみ |

その他の機能 |

||

| DNS ピアリング (プライベート DNS ピアリング ゾーンとの接続をご覧ください) |

○ | ○ |

| VPC Service Controls | ○ | × |