이 페이지는 Apigee에 적용되지만 Apigee Hybrid에는 적용되지 않습니다.

Apigee Edge 문서 보기

![]()

이 문서에서는 Private Service Connect(PSC)를 사용하여 Apigee와 백엔드 대상 서비스 간에 비공개 연결을 만드는 방법을 설명합니다. Apigee와 백엔드 대상 서비스 간에 전달되는 API 프록시 트래픽을 "southbound" 트래픽이라고 합니다.

이 문서에 설명된 남쪽 네트워킹 구성 단계는 VPC 피어링 및 VPC 피어링되지 않은 Apigee 인스턴스 모두에 적용됩니다.

Apigee를 백엔드 대상에 비공개로 연결

Apigee를 백엔드 대상에 비공개로 연결하려면 다음 두 가지 항목을 만들어야 합니다. 즉, 대상이 배포되는 VPC 네트워크의 서비스 연결 및 Apigee VPC의 엔드포인트 연결입니다. 이 두 항목을 통해 Apigee는 대상 서비스에 연결할 수 있습니다.

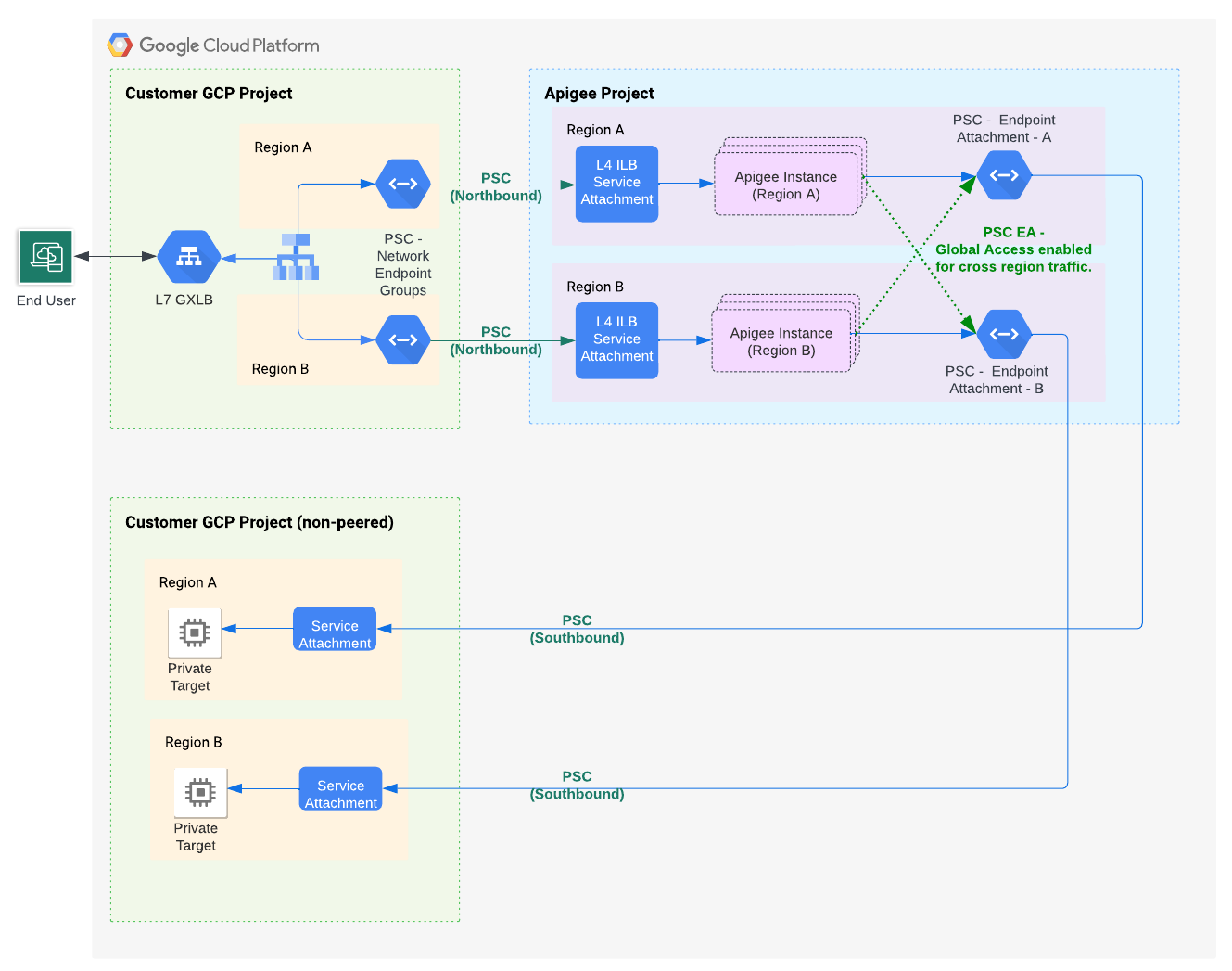

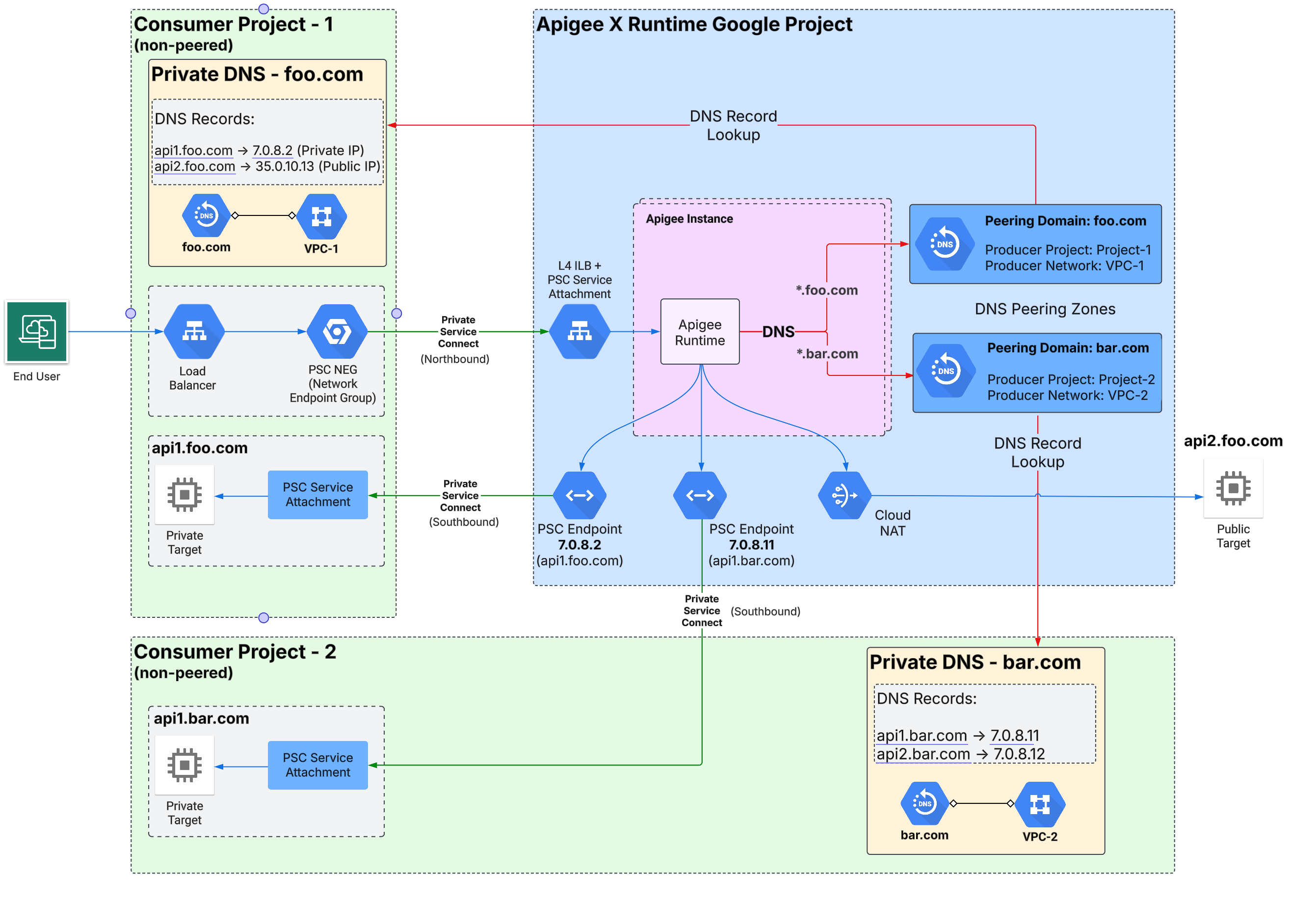

그림 1은 PSC를 사용하여 여러 리전에서 다운스트림 연결의 전역 액세스를 지원하는 Apigee 네트워킹 아키텍처를 보여줍니다.

제한사항

Apigee 조직에서는 지정된 서비스 연결에 1개의 엔드포인트 연결이 허용됩니다. 예를 들어 대상 서비스를 노출하는 10개의 서비스 연결 파일이 있다고 가정합니다. Apigee 조직에는 서비스 연결마다 하나씩, 총 10개의 엔드포인트 연결을 만들 수 있습니다.

예시: PSC를 사용하여 Apigee에 대상 서비스 노출

이 예시에서는 PSC를 사용하여 Apigee가 Apigee와 직접 피어링되지 않은 VPC 네트워크에서 실행되는 대상 서비스와 통신할 수 있도록 하는 방법을 보여줍니다. 이 예시의 단계에서는 gcloud 및 Apigee API 호출을 사용하여 대상이 배포된 VPC 네트워크에 서비스 연결을 그리고 Apigee VPC에 엔드포인트 연결을 설정하고 구성합니다.

예시 시나리오

이 예시에서는 VPC에서 실행되는 관리형 인스턴스 그룹(MIG)에 Apache 웹 서버가 배포된 경우를 고려합니다. 이 컨텍스트에서 Apigee와 통신할 수 있도록 인그레스 게이트웨이를 통해 서비스를 노출합니다.

부하 분산기(load balancer) 설정

노출하려는 마이크로서비스가 있는 VPC에 부하 분산기를 설정합니다.

- 다음 환경 변수를 만듭니다.

export PROJECT_ID=YOUR_PROJECT_IDexport IMAGE_PROJECT=debian-cloudexport IMAGE_FAMILY=debian-12export BACKEND=fooexport REGION=us-west1export ZONE=us-west1-aexport NETWORK=defaultexport SUBNET_NAME=default - 인스턴스 템플릿을 만듭니다.

gcloud compute instance-templates create "$BACKEND" \ --tags=psc-demo,http-server,https-server \ --image-family "$IMAGE_FAMILY" --image-project "$IMAGE_PROJECT" \ --network "$NETWORK" --subnet "$SUBNET_NAME" --region "$REGION" \ --project "$PROJECT_ID" \ --metadata startup-script="#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo service apache2 restart echo '<!doctype html><html><body><h1>foo[/]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/index.html sudo mkdir /var/www/html/foo echo '<!doctype html><html><body><h1>foo[/foo]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/foo/index.html" - 관리형 인스턴스 그룹을 만듭니다.

gcloud compute instance-groups managed create $BACKEND \ --project $PROJECT_ID --base-instance-name $BACKEND \ --size 1 --template $BACKEND --region $REGION - 상태 점검을 만듭니다.

gcloud compute instance-groups managed set-named-ports $BACKEND \ --project $PROJECT_ID --region $REGION --named-ports http:80gcloud compute health-checks create tcp hc-tcp-$BACKEND \ --region=$REGION \ --description="health check for psc backend" \ --port-name=http --project=$PROJECT_ID

- 부하 분산기를 만듭니다.

- 백엔드 서비스를 만듭니다.

gcloud compute backend-services create be-ilb \ --load-balancing-scheme=internal \ --protocol=tcp \ --region=$REGION \ --network=$NETWORK \ --health-checks=hc-tcp-$BACKEND \ --health-checks-region=$REGION \ --project=$PROJECT_ID - 백엔드 서비스에 관리형 인스턴스 그룹을 추가합니다.

gcloud compute backend-services add-backend be-ilb \ --region=$REGION \ --instance-group=$BACKEND \ --instance-group-zone=$ZONE \ --project=$PROJECT_ID - 전달 규칙을 만듭니다.

gcloud compute forwarding-rules create fr-ilb \ --region=$REGION \ --load-balancing-scheme=internal \ --network=$NETWORK \ --subnet=$SUBNET_NAME \ --ip-protocol=TCP \ --ports=80 \ --backend-service=be-ilb \ --backend-service-region=$REGION \ --project=$PROJECT_ID

- 백엔드 서비스를 만듭니다.

서비스 연결 만들기

대상 서비스가 배포된 VPC 네트워크에 PSC 서비스 연결을 만듭니다.

- 이 태스크를 수행하려면

compute.subnetworks.create권한이나 Compute 네트워크 관리자 IAM 역할(roles/compute.networkAdmin)이 있어야 합니다. purpose매개변수를PRIVATE_SERVICE_CONNECT로 설정하여 PSC 서브넷을 만듭니다.gcloud compute networks subnets create PSC_SUBNET_NAME \ --network NETWORK --region=REGION --purpose=PRIVATE_SERVICE_CONNECT --range=RANGE

gcloud compute --project=$PROJECT_ID firewall-rules create allow-psc-nat-80 \ --direction=INGRESS --priority=1000 --network NETWORK --action=ALLOW --rules=tcp:80 \ --source-ranges=RANGE --target-tags=psc-demo

명령어 매개변수에 대한 상세 설명은 Google Cloud CLI 참조를 확인하세요. Console 또는 API를 사용하여 이 단계를 수행할 수도 있습니다.

예를 들면 다음과 같습니다.

gcloud compute networks subnets create psc-subnet --network default \ --region=us-west1 --purpose=PRIVATE_SERVICE_CONNECT --range=10.100.0.0/28

- VPC 네트워크에 서비스 연결을 만듭니다.

- 내부 부하 분산기의 전달 규칙을 가져옵니다.

나중에 이 규칙을 사용합니다.

gcloud compute forwarding-rules list --project=PROJECT_ID

여기서 PROJECT_ID는 Google Cloud 프로젝트 ID입니다. 예를 들면 다음과 같습니다.

출력 예시:

NAME REGION IP_ADDRESS IP_PROTOCOL TARGET k8s2-tcp-e61tta3j-apps-istio-ingressgateway-0kl92frk us-west1 10.138.0.53 TCP

- 서비스 연결을 만드세요.

gcloud compute service-attachments create PSC_NAME \ --region=REGION --producer-forwarding-rule=PRODUCER_FORWARDING_RULE \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=PSC_SUBNET_NAME --project=PROJECT_IDPSC_NAME 매개변수는 소문자, 숫자, 하이픈으로만 구성된 1~63자(영문 기준) 문자열이어야 합니다. 선행 숫자와 하이픈을 사용할 수 없습니다. 또한 후행 하이픈을 사용할 수 없습니다. 이 명령어의 매개변수에 대한 자세한 설명은 Google Cloud CLI 참조를 확인하세요.

예를 들면 다음과 같습니다.

gcloud compute service-attachments create gkebackend \ --region=us-west1 --producer-forwarding-rule=k8s2-tcp-e62tta1j-apps-istio-ingressgateway-0kl92frk \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=psc-subnet --project=my-projectConsole UI에서 이 단계를 수행할 수도 있습니다. 예를 들어 자동 프로젝트 승인을 사용한 서비스 게시를 참조하세요.

- 내부 부하 분산기의 전달 규칙을 가져옵니다.

나중에 이 규칙을 사용합니다.

엔드포인트 연결 만들기

Apigee 조직에서 엔드포인트 연결을 만듭니다. 명령줄이나 Apigee 엔드포인트 연결 UI에서 이 단계를 수행할 수 있습니다.

기본 요건: 엔드포인트 연결을 만들기 전에 앞선 예시에서 설명한 대로 먼저 부하 분산기와 서비스 연결을 만들어 Private Service Connect(PSC)를 사용하여 노출할 서비스를 게시해야 합니다. PSC로 서비스를 노출하는 방법에 대한 자세한 내용은 Private Service Connect를 사용하여 관리형 서비스 게시를 참조하세요. 서비스 연결에서 새 연결을 허용하도록 구성해야 합니다.

명령줄

명령줄을 통해 Apigee VPC에 엔드포인트 연결을 만듭니다.

- 서비스 연결 리소스를 가져옵니다.

gcloud compute service-attachments list

이 명령어는 서비스 연결 정보를 반환합니다. 다음 단계에서 이 정보를 사용합니다. 예를 들면 다음과 같습니다.

NAME REGION TARGET_SERVICE CONNECTION_PREFERENCE gkebackend us-west1 k8s2-tcp-tgysilgj-apps-istio-ingressgateway-fzdhwstg ACCEPT_AUTOMATIC

- Apigee API의 인증 토큰을 가져옵니다.

TOKEN="$(gcloud auth print-access-token)"

- 이 Apigee API를 사용하여 엔드포인트 연결을 만듭니다. 요청 본문에

gcloud compute service-attachments list명령어에서 반환된 값을 사용합니다.curl -X POST -H "Authorization: Bearer $TOKEN" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments?endpointAttachmentId=EA_NAME" \ -d '{ "location": "REGION", "serviceAttachment": "projects/PROJECT_ID/regions/REGION/serviceAttachments/SA_NAME" }'각 항목의 의미는 다음과 같습니다.

- REGION은 서비스 연결의 리전입니다. 예를 들면

us-west1입니다. - ORGANIZATION은 Apigee 조직 이름입니다.

- PROJECT_ID는 서비스 연결이 생성된 Google Cloud 프로젝트입니다.

- EA_NAME은 엔드포인트 연결의 이름입니다. 이름은 고유해야 합니다. 이름이 같은 다른 엔드포인트 연결이 있을 수 없으며 나중에 이름을 변경할 수 없습니다. 이름은 소문자로 시작해야 합니다. 이어서 최대 31자(영문 기준)의 소문자, 숫자 또는 하이픈이 와야 하며 하이픈으로 끝나서는 안 됩니다. 최소 길이는 2자입니다.

- SA_NAME은 서비스 연결의 이름입니다.

Apigee는 장기 실행 작업을 시작합니다. 작업이 완료되면 다음과 비슷한 응답이 표시됩니다.

{ "name": "organizations/my-organization/operations/6e249895-e78e-48f0-a28f-7140e15e1676", "metadata": { "@type": "type.googleapis.com/google.cloud.apigee.v1.OperationMetadata", "operationType": "INSERT", "targetResourceName": "organizations/my-organization/endpointAttachments/gkebackend", "state": "FINISHED" }, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.apigee.v1.EndpointAttachment", "name": "organizations/my-organization/endpointAttachments/gkebackend", "location": "us-west1", "host": "7.0.3.4", "serviceAttachment": "projects/my-project/regions/us-west1/serviceAttachments/gkebackend" } }

- REGION은 서비스 연결의 리전입니다. 예를 들면

- 새 엔드포인트가 활성 상태인지 확인하려면 다음 단계를 따르세요.

curl -X GET -H "Authorization: Bearer $TOKEN" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments/EA_NAME"

응답에서

"state": "ACTIVE"를 찾습니다.서비스 연결 뒤에 있는 서비스에 연결하려면 응답에서 반환된 IP 주소(

host필드)를 사용하거나 비공개 DNS 영역에서 만든 DNS 레코드를 사용하면 됩니다. 자세한 내용은 다음 섹션을 참조하세요. -

IP 주소 사용

다음 단계에 따라 응답에서 반환된 IP 주소

서비스 연결 호스트 IP를 API 프록시의 대상으로 사용하세요. 예를 들면 다음과 같습니다.7.0.3.4를 사용하여 서비스 연결 뒤에 있는 서비스에 연결할 수 있습니다.7.0.3.4는 Apigee에서 인그레스 게이트웨이에 할당하는 비공개로 사용된 공개 IP(PUPI)입니다. 이 주소는 인터넷에서 공지되지 않으며 Google 서비스는 내부적으로 이 범위의 IP를 사용하지 않습니다.<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.3.4/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

DNS 레코드 사용

Google Cloud 프로젝트에 비공개 DNS 영역을 구성한 경우 DNS 레코드를 사용하여 서비스 연결 이면의 서비스에 연결할 수 있습니다. 기본 단계는 다음과 같습니다.

- 전제 조건으로 비공개 DNS 피어링 영역으로 연결에 설명된 대로 Google Cloud 프로젝트에서 DNS 피어링을 구성해야 합니다.

- 비공개 DNS 영역에서 PSC 엔드포인트 연결 IP의 DNS 레코드(A 레코드)를 만듭니다.

- PSC 엔드포인트 DNS 레코드를 API 프록시의 타겟으로 사용하도록 Apigee API 프록시를 구성합니다. 예를 들면 다음과 같습니다.

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://my-private-dns-zone.example.com/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Apigee UI

Apigee UI에서 Apigee 조직에 엔드포인트 연결을 만듭니다.

- Cloud 콘솔에서 관리 > 엔드포인트 연결로 이동합니다.

- + 엔드포인트 연결을 클릭합니다. 엔드포인트 연결 대화상자가 나타납니다.

- 엔드포인트 연결 이름을 입력합니다. 이름은 고유해야 합니다. 이름이 같은 다른 엔드포인트 연결이 있을 수 없으며 나중에 이름을 변경할 수 없습니다. 이름은 소문자로 시작해야 합니다. 이어서 최대 31자(영문 기준)의 소문자, 숫자 또는 하이픈이 와야 하며 하이픈으로 끝나서는 안 됩니다. 최소 길이는 2자입니다.

- 다음을 클릭합니다.

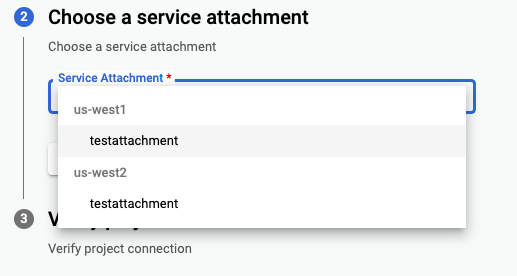

- 서비스 연결 드롭다운 목록에서 연결할 서비스 연결을 선택합니다.

UI 동작은 권한에 따라 다릅니다. 리전 및 서비스 연결을 나열할 수 있는 권한이 있으면 드롭다운 목록에서 서비스 연결을 선택하기만 하면 됩니다. 리전을 나열할 수 있는 권한이 없으면 정적 리전 목록이 표시되며 이 목록에서 선택하면 됩니다. 서비스 연결을 나열할 수 있는 권한이 없으면 이름을 직접 입력해야 합니다. 서비스 연결을 찾고 이름을 지정합니다. 리전을 나열할 수 있는 권한이 없으면 자동으로 선택할 수 있는 정적 리전 목록이 표시됩니다.

- 서비스 엔드포인트가 연결을 수락할 수 있는지 확인합니다. 단계는 연결 확인 및 관리를 참조하세요.

- 다음을 클릭합니다.

- 만들기를 클릭합니다. 일반적으로 이 작업이 완료되는 데 1~2분 정도 걸립니다.

- 현재 생성 상태를 확인하려면 목록 페이지에서 새로고침을 클릭합니다.

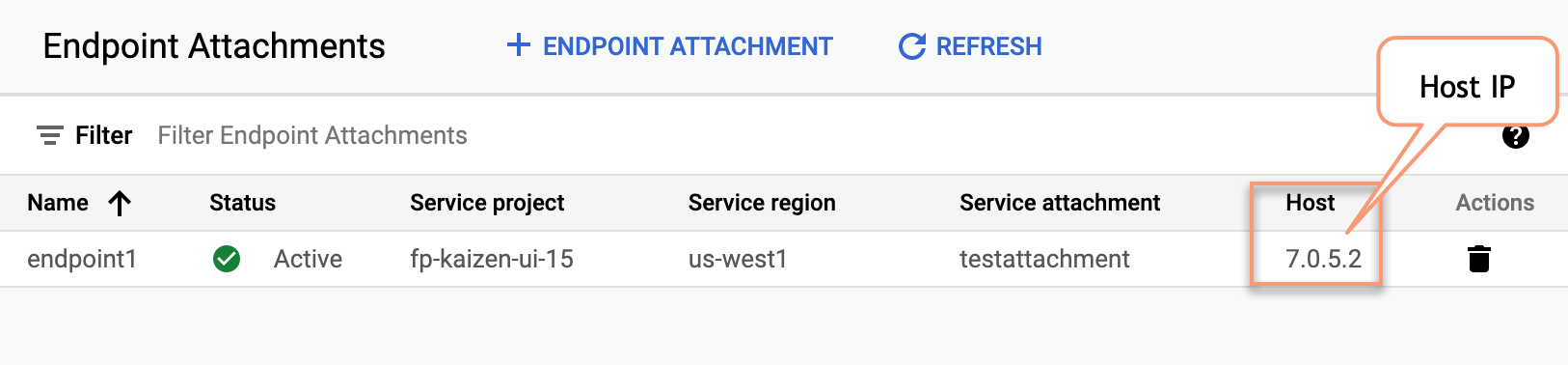

- 서비스 연결 호스트 IP를 API 프록시의 대상으로 사용하세요.

다음 스크린샷과 같이 호스트 IP는 만들기 프로세스가 완료되면 엔드포인트 연결 UI에 표시됩니다.

예를 들면 다음과 같습니다.

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.5.2/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

연결 확인 및 관리

이 섹션에서는 서비스 연결이 Apigee 프로젝트의 엔드포인트 연결에 액세스할 수 있는지 확인하는 방법과 원하는 경우 연결 기본 설정을 변경하는 방법을 설명합니다.

- 게시된 서비스 나열의 단계를 수행하여 프로젝트의 서비스 연결 목록을 봅니다.

- 게시된 서비스의 세부정보 보기의 설명대로 연결하려는 서비스 연결을 선택합니다.

- 게시된 서비스 연결의 연결 기본 설정을 선택합니다. Private Service Connect에서는 다음에 설명된 두 가지 옵션을 제공합니다. 현재 연결 기본 설정을 변경하려면 게시된 서비스의 연결 기본 설정 변경의 단계를 수행합니다.

- 모든 연결 자동 수락: 서비스 연결에서 모든 프로젝트의 엔드포인트 연결을 수락합니다. 이 옵션을 선택하면 서비스 연결에서 Apigee 프로젝트의 엔드포인트 연결에서 연결을 수락할 수 있습니다. 추가 구성이 필요 없습니다.

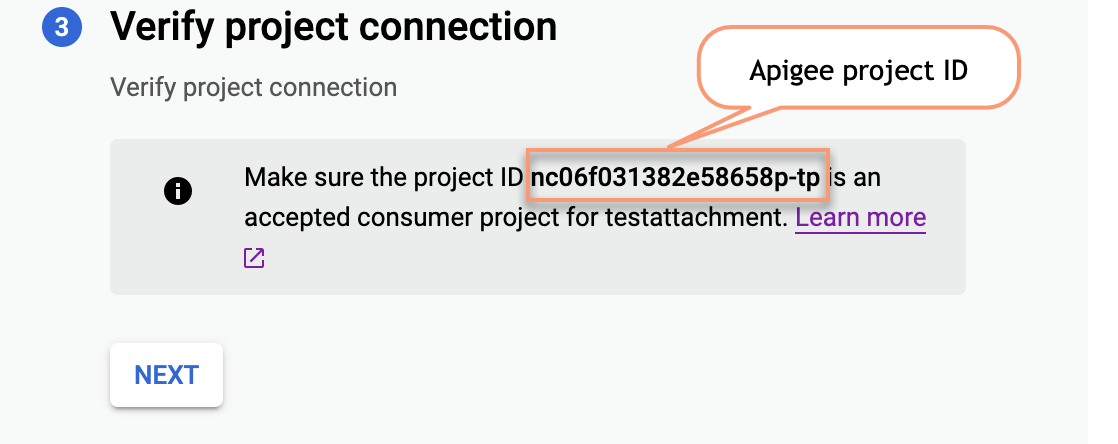

- 선택한 프로젝트의 연결 수락: 서비스 연결에서 연결을 수락하는 프로젝트를 지정합니다. 이 옵션을 선택하면 Apigee 프로젝트의 프로젝트 ID를 서비스 연결에 추가해야 합니다. 이 스크린샷과 같이 엔드포인트 연결 UI의 프로젝트 연결 확인 단계에서 Apigee 프로젝트 ID를 찾을 수 있습니다.

또한

apigeeProjectId라는 필드에 ID를 반환하는 Apigee Organizations API를 사용하여 Apigee 프로젝트 ID를 검색할 수 있습니다.

- 연결 기본 설정을 변경했으면 변경사항을 저장합니다.

- Cloud 콘솔에서 관리 > 엔드포인트 연결로 이동합니다. Apigee Endpoints API를 사용하여 엔드포인트 연결을 나열할 수도 있습니다.

- 연결 목록에서 PSC 연결 상태가 현재

ACCEPTED인지 확인합니다. 필드에ACCEPTED이외의 상태가 표시되면 PSC 연결 상태 문제 해결을 참조하세요.

엔드포인트 연결 관리

Apigee endpointAttachments API는 엔드포인트 연결을 create, delete, get, list하는 메서드를 제공합니다.

엔드포인트 연결 나열

Apigee Endpoint 연결 UI에서 또는 Apigee Endpoints API를 호출하여 엔드포인트 연결 목록을 확인할 수 있습니다.

Apigee UI에서 엔드포인트 연결을 나열하려면 다음 안내를 따르세요.

- Cloud 콘솔에서 관리 > 엔드포인트 연결로 이동합니다.

- 엔드포인트 연결 목록을 봅니다.

엔드포인트 연결 만들기

UI에서 또는 Apigee Endpoints API를 사용하여 엔드포인트 연결을 만들려면 엔드포인트 연결 만들기를 참조하세요.

엔드포인트 연결 삭제

Apigee UI를 사용하여 엔드포인트를 삭제하려면 다음 안내를 따르세요.

- Cloud 콘솔에서 관리 > 엔드포인트 연결로 이동합니다.

- 삭제할 엔드포인트 연결을 선택합니다.

- 엔드포인트 연결 삭제를 클릭합니다.

Apigee Endpoints API를 사용하여 엔드포인트 연결을 나열, 생성, 삭제할 수도 있습니다.

비공개 DNS 피어링 영역과 연결

피어링 영역은 서로 다른 VPC 네트워크의 Cloud DNS 영역 간에 DNS 요청을 전송할 수 있는 Cloud DNS 비공개 영역입니다.

DNS 피어링을 제공하려면 Cloud DNS 비공개 피어링 영역을 만들고 해당 영역의 네임스페이스에 레코드를 사용할 수 있는 VPC 네트워크에서 DNS를 조회할 수 있도록 구성해야 합니다. DNS 피어링 영역이 조회 작업을 수행하는 VPC 네트워크를 DNS 제작자 네트워크라고 합니다. 자세한 내용은 피어링 영역을 참고하세요.

DNS 프로듀서 네트워크에서 비공개 DNS 영역을 확인하도록 Apigee를 구성할 수 있습니다. 이 구성을 사용하면 Apigee가 비공개 도메인 이름을 사용하는 프로젝트의 대상 엔드포인트를 확인할 수 있습니다.

이 섹션에서는 VPC 피어링의 사용 설정 여부와 관계없이 Apigee를 구성하는 두 가지 주요 사용 사례를 살펴봅니다.

개요

Apigee가 작업을 수행하려면 사용자가 관리하는 백엔드 대상에 연결해야 합니다. 이러한 타겟은 공개 또는 비공개 DNS를 통해 확인할 수 있습니다. 대상을 공개적으로 확인할 수 있으면 문제가 없으며 Apigee 백엔드 대상은 서비스의 공개 주소를 가리킵니다. 비공개 엔드포인트는 호스팅하고 관리하는 고정 IP 주소 또는 확인할 수 있는 DNS 이름일 수 있습니다. 비공개 타겟 엔드포인트를 확인하려면 Google Cloud 프로젝트에서 호스팅되는 비공개 DNS 영역을 유지하는 것이 일반적입니다. 기본적으로 이러한 비공개 DNS 이름은 Apigee에서 확인할 수 없습니다.

VPC 피어링이 사용 설정된 비공개 DNS 피어링 구성

Apigee와 피어링된 Cloud 프로젝트에서 호스팅되는 Cloud DNS 비공개 영역이 있는 경우 Apigee가 비공개 영역의 이름을 확인하도록 DNS 피어링을 구성할 수 있습니다. 기본적으로 비공개 영역은 호스팅되는 VPC 네트워크에만 공개됩니다. 비공개 DNS 영역과 Apigee(서비스 프로듀서) 간에 DNS 피어링을 구성하는 단계는 서비스 프로듀서와 비공개 DNS 영역 공유를 참고하세요.

VPC 피어링이 사용 설정되지 않은 경우 비공개 DNS 피어링 구성

이 섹션에서는 VPC 피어링이 사용 설정되지 않은 프로젝트에서 비공개 DNS 이름을 확인하도록 Apigee를 구성하는 방법을 설명합니다. 그림 2는 Apigee의 DNS 피어링 영역이 Google Cloud 프로젝트에서 호스팅되는 비공개 DNS 영역의 비공개 도메인 이름을 확인하는 구성을 보여줍니다.

- 전제 조건으로 Apigee가 VPC 피어링 없이 프로비저닝되어야 합니다. VPC 피어링이 사용 설정되어 있는지 확인하려면 다음 Apigee API 호출을 실행합니다. 이 호출을 실행하려면

apigee.admin권한이 있어야 합니다.curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION"각 항목의 의미는 다음과 같습니다.

ORGANIZATION은 Apigee 조직의 이름입니다.

응답에

"disableVpcPeering": "true"가 포함되어 있으면 VPC 피어링이 사용 설정되지 않은 것입니다. - Apigee 프로젝트 번호를 가져옵니다.

gcloud projects describe APIGEE_PROJECT_ID --format="value(projectNumber)"

각 항목의 의미는 다음과 같습니다.

APIGEE_PROJECT_ID는 Apigee 프로젝트의 프로젝트 ID입니다. 일반적으로 Apigee 조직의 이름입니다.

- Apigee 프로젝트별 서비스 계정(P4SA)에 제작자 VPC 네트워크가 포함된 프로젝트에 대한

dns.networks.targetWithPeeringZone권한을 부여합니다. 이 권한을 얻으려면 다음과 같이 Apigee P4SA에dns.peer역할을 추가하면 됩니다.gcloud projects add-iam-policy-binding PRODUCER_PROJECT_ID \ --member=serviceAccount:SERVICE_ACCOUNT \ --role=roles/dns.peer각 항목의 의미는 다음과 같습니다.

PRODUCER_PROJECT_ID는 제작자 VPC 네트워크가 포함된 프로젝트의 프로젝트 ID입니다.SERVICE_ACCOUNT는 Apigee P4SA입니다. 예를 들면service-APIGEE_CONSUMER_PROJECT_NUMBER@gcp-sa-apigee.iam.gserviceaccount.com입니다.여기서

APIGEE_CONSUMER_PROJECT_NUMBER는 이전 단계에서 가져온 Apigee 프로젝트 번호입니다.

- 프로젝트의 비공개 DNS 영역으로 DNS 피어링 영역을 만듭니다.

curl -X POST -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones?dnsZoneId=DNS_ZONE_ID" \ -d '{ "domain": "DOMAIN", "description": "DESCRIPTION", "peeringConfig": { "targetProjectId": "PRODUCER_PROJECT_ID", "targetNetworkId": "PRODUCER_VPC_NETWORK" } }'각 항목의 의미는 다음과 같습니다.

ORGANIZATION은 Apigee 조직의 이름입니다.DNS_ZONE_ID는 만들려는 DNS 영역의 이름입니다.DOMAIN은 이 관리형 영역의 DNS 이름입니다(예:example.com).DESCRIPTION은 DNS 영역에 대한 간단한 설명입니다. 최대 문자: 1024PRODUCER_PROJECT_ID는 프로듀서 VPC 네트워크가 포함된 프로젝트입니다.PRODUCER_VPC_NETWORK는 고객 프로젝트의 VPC 네트워크입니다.

- 피어링이 성공적으로 생성되었는지 확인합니다.

curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones/DNS_ZONE_ID"각 항목의 의미는 다음과 같습니다.

- ORGANIZATION은 Apigee 조직의 이름입니다.

- DNS_ZONE_ID는 생성한 DNS 영역의 이름입니다.

성공하면 응답에

"state": "ACTIVE"상태 코드가 포함됩니다. - 피어링이 완료되면 비공개 영역에 DNS 레코드를 만들고 엔드포인트 연결 구성에서 이를 참조할 수 있습니다. 엔드포인트 연결 만들기를 참조하세요.

제한사항

DNS 피어링 제한사항 및 핵심 사항을 확인하세요.문제 해결

PSC 연결 상태 문제

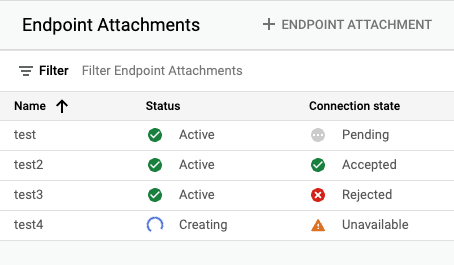

이 섹션에서는 엔드포인트 연결이 프로비저닝되고 상태가 활성이지만 연결 상태가 수락됨이 아닐 때의 가능한 솔루션을 설명합니다. 그림 3에는 몇 가지 가능한 연결 상태가 표시되어 있습니다.

그림 3: 엔드포인트 연결 상태 세부정보

다음 표에 설명된 대로 주어진 상태는 가능한 원인을 가리키는 데 도움이 될 수 있습니다.

| 연결 상태 | 가능한 원인 | 추천 솔루션 |

|---|---|---|

| 수락됨 | 서비스 연결이 연결 엔드포인트에서의 연결을 수락했습니다. | 해당 사항 없음 |

| 대기 중 | Apigee 프로젝트 ID가 소비자 허용 프로젝트 목록 또는 거부된 목록에 없을 수 있습니다. | Apigee 프로젝트 ID를 서비스 연결의 소비자 허용 목록에 추가합니다. 게시된 서비스의 연결 환경설정 변경을 참조하세요. |

| 거부됨 | Apigee 프로젝트 ID가 소비자 거부 목록에 있습니다. | 소비자 거부 목록에서 Apigee 프로젝트 ID를 삭제하고 서비스 연결의 소비자 허용 목록에 추가합니다. 게시된 서비스에 대한 액세스 요청 관리를 참조하세요. |

| FROZEN | 이 엔드포인트 연결에 대한 서비스 연결이 정지되었거나 사용 중지되었습니다. | 자세한 내용은 서비스 연결을 설명합니다. 게시된 서비스의 세부정보 보기를 참조하세요. |

| 종료됨 | 이 엔드포인트 연결에 대한 서비스 연결이 삭제되었습니다. | 서비스 연결 및 엔드포인트 연결을 다시 만듭니다. |

| NEEDS_ATTENTION | 엔드포인트 연결이 서비스 연결에서 수락되었지만 서비스 연결에 문제가 있습니다. | 자세한 내용은 서비스 연결을 설명합니다. 게시된 서비스의 세부정보 보기를 참조하세요. |

| 사용 불가 | 연결 상태를 사용할 수 없으며, 프로비저닝 중에 발생할 수 있습니다. | 몇 분 동안 상태가 변경되는지 확인합니다. |

Apigee를 사용한 PSC 구성

Southbound PSC 대상과의 Apigee 연결 문제 플레이북을 참고하세요.