Halaman ini berlaku untuk Apigee, tetapi tidak untuk Apigee Hybrid.

Lihat dokumentasi

Apigee Edge.

![]()

Dokumen ini menjelaskan cara menggunakan Private Service Connect (PSC) untuk membuat koneksi pribadi antara Apigee dan layanan target backend. Perhatikan bahwa traffic proxy API yang mengalir antara Apigee dan layanan target backend disebut sebagai traffic "southbound".

Langkah-langkah konfigurasi jaringan southbound yang dijelaskan dalam dokumen ini berlaku untuk instance Apigee yang di-peering dengan VPC dan yang tidak di-peering dengan VPC.

Menghubungkan Apigee ke target backend secara pribadi

Untuk menghubungkan Apigee ke target backend secara pribadi, Anda harus membuat dua entitas: lampiran layanan di jaringan VPC tempat target di-deploy dan lampiran endpoint di VPC Apigee. Kedua entitas ini memungkinkan Apigee terhubung ke layanan target.

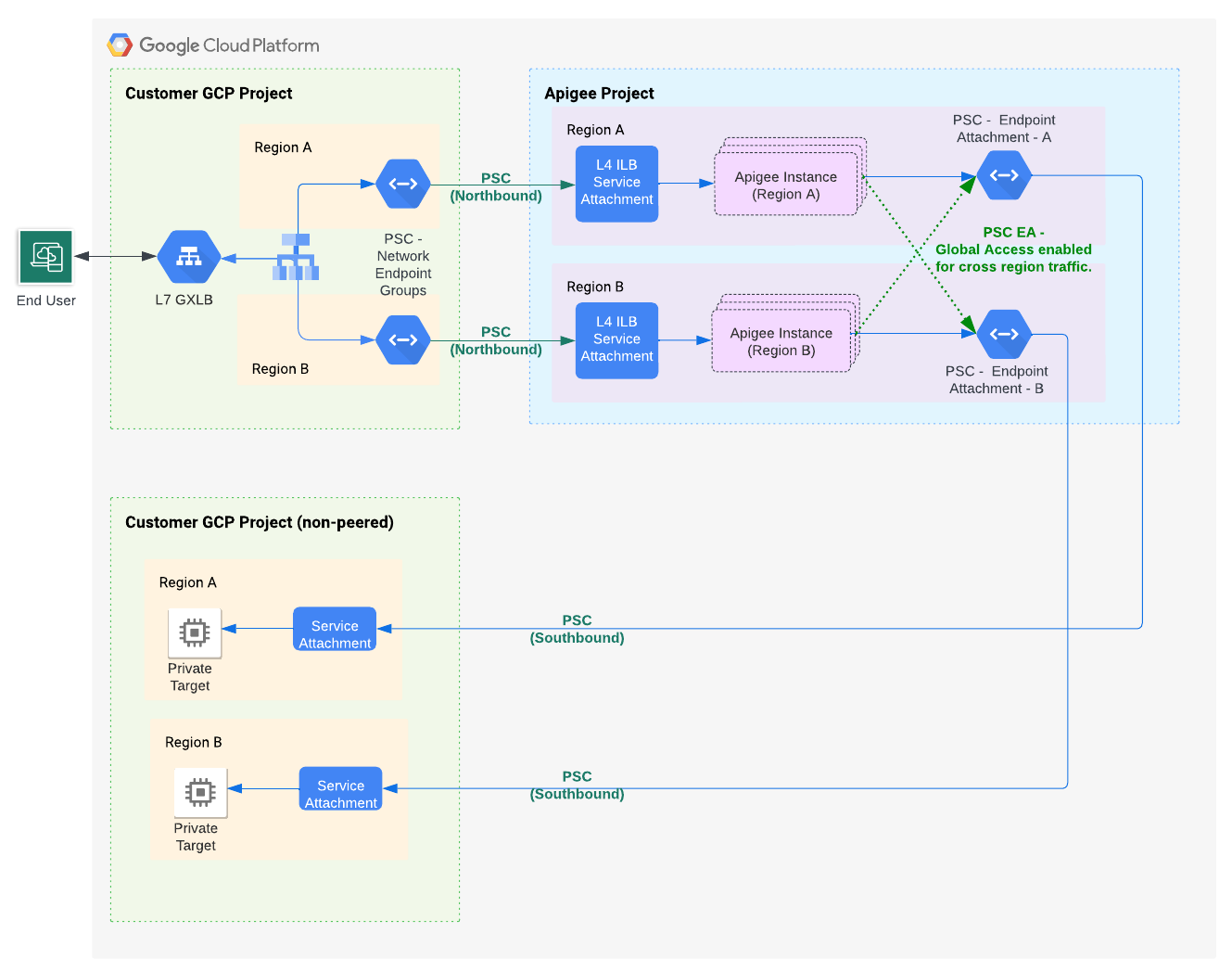

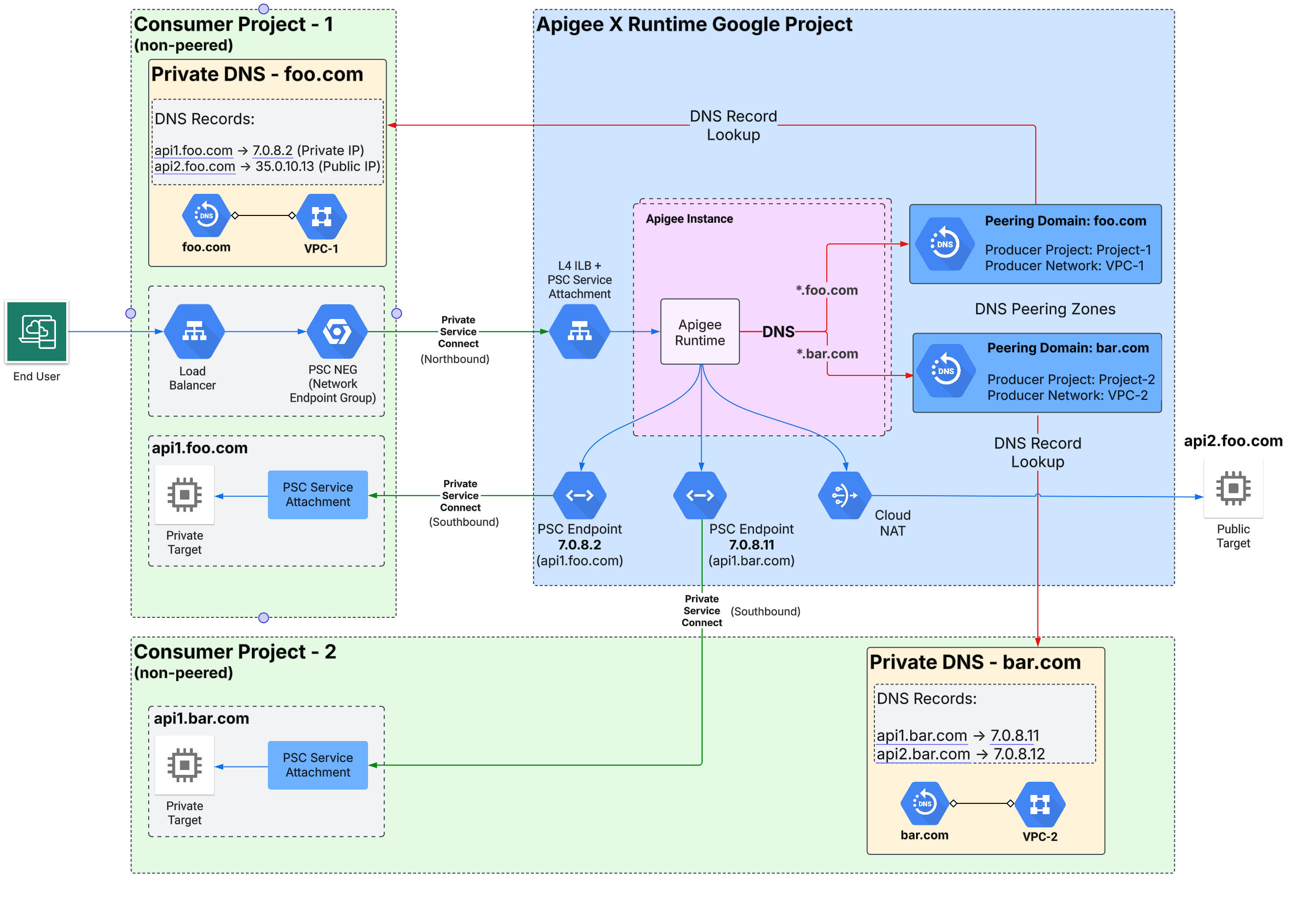

Gambar 1 mengilustrasikan arsitektur jaringan Apigee yang mendukung akses global untuk koneksi southbound di beberapa wilayah dengan PSC:

Batasan

Dalam organisasi Apigee, hanya satu lampiran endpoint yang diizinkan untuk lampiran layanan tertentu. Misalnya, asumsikan Anda memiliki 10 lampiran layanan yang mengekspos layanan target. Anda dapat membuat 10 lampiran endpoint di organisasi Apigee, satu untuk setiap lampiran layanan.

Contoh: Mengekspos layanan target ke Apigee dengan PSC

Contoh ini menunjukkan cara menggunakan PSC untuk memungkinkan Apigee berkomunikasi dengan layanan target yang berjalan

di jaringan VPC yang tidak di-peering langsung dengan Apigee. Langkah-langkah dalam contoh ini menggunakan gcloud

dan panggilan API Apigee untuk menyiapkan dan mengonfigurasi lampiran layanan di jaringan VPC tempat

target di-deploy dan lampiran endpoint di VPC Apigee.

Contoh skenario

Contoh ini mempertimbangkan kasus saat Anda men-deploy server web Apache pada Managed Instance Group (MIG) yang berjalan di VPC Anda. Agar dapat berkomunikasi dengan Apigee dalam konteks ini, kami mengekspos layanan melalui gateway ingress.

Menyiapkan load balancer

Siapkan load balancer di VPC tempat mikroservice yang ingin Anda ekspos berada:

- Buat variabel lingkungan berikut:

export PROJECT_ID=YOUR_PROJECT_IDexport IMAGE_PROJECT=debian-cloudexport IMAGE_FAMILY=debian-12export BACKEND=fooexport REGION=us-west1export ZONE=us-west1-aexport NETWORK=defaultexport SUBNET_NAME=default - Buat template instance:

gcloud compute instance-templates create "$BACKEND" \ --tags=psc-demo,http-server,https-server \ --image-family "$IMAGE_FAMILY" --image-project "$IMAGE_PROJECT" \ --network "$NETWORK" --subnet "$SUBNET_NAME" --region "$REGION" \ --project "$PROJECT_ID" \ --metadata startup-script="#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo service apache2 restart echo '<!doctype html><html><body><h1>foo[/]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/index.html sudo mkdir /var/www/html/foo echo '<!doctype html><html><body><h1>foo[/foo]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/foo/index.html" - Buat grup instance terkelola:

gcloud compute instance-groups managed create $BACKEND \ --project $PROJECT_ID --base-instance-name $BACKEND \ --size 1 --template $BACKEND --region $REGION - Buat health check:

gcloud compute instance-groups managed set-named-ports $BACKEND \ --project $PROJECT_ID --region $REGION --named-ports http:80gcloud compute health-checks create tcp hc-tcp-$BACKEND \ --region=$REGION \ --description="health check for psc backend" \ --port-name=http --project=$PROJECT_ID

- Buat load balancer:

- Buat layanan backend:

gcloud compute backend-services create be-ilb \ --load-balancing-scheme=internal \ --protocol=tcp \ --region=$REGION \ --network=$NETWORK \ --health-checks=hc-tcp-$BACKEND \ --health-checks-region=$REGION \ --project=$PROJECT_ID - Tambahkan grup instance terkelola ke layanan backend:

gcloud compute backend-services add-backend be-ilb \ --region=$REGION \ --instance-group=$BACKEND \ --instance-group-zone=$ZONE \ --project=$PROJECT_ID - Buat aturan penerusan:

gcloud compute forwarding-rules create fr-ilb \ --region=$REGION \ --load-balancing-scheme=internal \ --network=$NETWORK \ --subnet=$SUBNET_NAME \ --ip-protocol=TCP \ --ports=80 \ --backend-service=be-ilb \ --backend-service-region=$REGION \ --project=$PROJECT_ID

- Buat layanan backend:

Membuat lampiran layanan

Buat lampiran layanan PSC di jaringan VPC tempat layanan target di-deploy.

- Untuk melakukan tugas ini, Anda harus memiliki izin

compute.subnetworks.createatau peran IAM Compute Network Admin (roles/compute.networkAdmin). - Buat subnet PSC dengan parameter

purposeyang ditetapkan kePRIVATE_SERVICE_CONNECT:gcloud compute networks subnets create PSC_SUBNET_NAME \ --network NETWORK --region=REGION --purpose=PRIVATE_SERVICE_CONNECT --range=RANGE

gcloud compute --project=$PROJECT_ID firewall-rules create allow-psc-nat-80 \ --direction=INGRESS --priority=1000 --network NETWORK --action=ALLOW --rules=tcp:80 \ --source-ranges=RANGE --target-tags=psc-demo

Untuk mengetahui deskripsi mendetail tentang parameter perintah, lihat referensi Google Cloud CLI. Anda juga dapat melakukan langkah ini di Konsol atau dengan API.

Contoh:

gcloud compute networks subnets create psc-subnet --network default \ --region=us-west1 --purpose=PRIVATE_SERVICE_CONNECT --range=10.100.0.0/28

- Buat lampiran layanan di jaringan VPC Anda:

- Dapatkan aturan penerusan

load balancer internal.

Anda akan menggunakan aturan ini di langkah selanjutnya:

gcloud compute forwarding-rules list --project=PROJECT_ID

Dengan PROJECT_ID adalah project ID Google Cloud. Contoh:

Contoh output:

NAME REGION IP_ADDRESS IP_PROTOCOL TARGET k8s2-tcp-e61tta3j-apps-istio-ingressgateway-0kl92frk us-west1 10.138.0.53 TCP

- Buat lampiran layanan:

gcloud compute service-attachments create PSC_NAME \ --region=REGION --producer-forwarding-rule=PRODUCER_FORWARDING_RULE \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=PSC_SUBNET_NAME --project=PROJECT_IDParameter PSC_NAME harus berupa string dengan panjang 1-63 karakter, yang hanya terdiri dari huruf kecil, angka, dan tanda hubung. Tidak boleh diawali dengan angka dan tanda hubung. Selain itu, tidak boleh memiliki tanda hubung di akhir. Untuk mengetahui deskripsi mendetail tentang parameter untuk perintah ini, lihat referensi Google Cloud CLI.

Contoh:

gcloud compute service-attachments create gkebackend \ --region=us-west1 --producer-forwarding-rule=k8s2-tcp-e62tta1j-apps-istio-ingressgateway-0kl92frk \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=psc-subnet --project=my-projectAnda juga dapat melakukan langkah ini di UI Konsol. Misalnya, lihat Memublikasikan layanan dengan persetujuan project otomatis.

- Dapatkan aturan penerusan

load balancer internal.

Anda akan menggunakan aturan ini di langkah selanjutnya:

Membuat lampiran endpoint

Buat lampiran endpoint di organisasi Apigee. Anda dapat melakukan langkah ini dari command line atau UI lampiran Endpoint Apigee.

Prasyarat: Sebelum membuat lampiran endpoint, Anda harus memublikasikan layanan yang ingin diekspos menggunakan Private Service Connect (PSC) dengan membuat load balancer dan lampiran layanan, seperti yang dijelaskan sebelumnya dalam contoh ini. Untuk mengetahui informasi selengkapnya tentang mengekspos layanan dengan PSC, lihat Memublikasikan layanan terkelola menggunakan Private Service Connect. Perhatikan bahwa lampiran layanan harus dikonfigurasi untuk menerima koneksi baru.

Command line

Buat lampiran endpoint di VPC Apigee dari command line:

- Dapatkan resource lampiran layanan:

gcloud compute service-attachments list

Perintah ini menampilkan informasi lampiran layanan. Anda akan menggunakan informasi ini di langkah berikutnya. Contoh:

NAME REGION TARGET_SERVICE CONNECTION_PREFERENCE gkebackend us-west1 k8s2-tcp-tgysilgj-apps-istio-ingressgateway-fzdhwstg ACCEPT_AUTOMATIC

- Dapatkan token autentikasi untuk Apigee API:

TOKEN="$(gcloud auth print-access-token)"

- Gunakan Apigee API ini untuk membuat lampiran endpoint. Gunakan nilai yang ditampilkan dari perintah

gcloud compute service-attachments listdi isi permintaan:curl -X POST -H "Authorization: Bearer $TOKEN" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments?endpointAttachmentId=EA_NAME" \ -d '{ "location": "REGION", "serviceAttachment": "projects/PROJECT_ID/regions/REGION/serviceAttachments/SA_NAME" }'Dengan:

- REGION adalah region lampiran layanan. Contoh:

us-west1 - ORGANIZATION adalah nama organisasi Apigee Anda.

- PROJECT_ID adalah project Google Cloud tempat lampiran layanan dibuat.

- EA_NAME adalah nama lampiran endpoint. Nama harus unik. Tidak boleh ada lampiran endpoint lain dengan nama yang sama, dan Anda tidak dapat mengubah nama tersebut nanti. Nama harus dimulai dengan huruf kecil, diikuti dengan maksimal 31 huruf kecil, angka, atau tanda hubung, tetapi tidak boleh diakhiri dengan tanda hubung. Panjang minimumnya adalah 2.

- SA_NAME adalah nama lampiran layanan.

Apigee memulai operasi yang berjalan lama. Setelah operasi selesai, Anda akan melihat respons yang mirip dengan berikut ini:

{ "name": "organizations/my-organization/operations/6e249895-e78e-48f0-a28f-7140e15e1676", "metadata": { "@type": "type.googleapis.com/google.cloud.apigee.v1.OperationMetadata", "operationType": "INSERT", "targetResourceName": "organizations/my-organization/endpointAttachments/gkebackend", "state": "FINISHED" }, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.apigee.v1.EndpointAttachment", "name": "organizations/my-organization/endpointAttachments/gkebackend", "location": "us-west1", "host": "7.0.3.4", "serviceAttachment": "projects/my-project/regions/us-west1/serviceAttachments/gkebackend" } }

- REGION adalah region lampiran layanan. Contoh:

- Untuk memeriksa apakah endpoint baru aktif:

curl -X GET -H "Authorization: Bearer $TOKEN" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments/EA_NAME"

Cari

"state": "ACTIVE"dalam respons.Untuk terhubung ke layanan di balik lampiran layanan, Anda dapat menggunakan alamat IP yang ditampilkan dalam respons (di kolom

host), atau Anda dapat menggunakan data DNS yang telah dibuat di zona DNS pribadi. Untuk informasi selengkapnya, lihat bagian berikut. -

Menggunakan alamat IP

Anda dapat menggunakan Alamat IP

Gunakan IP host lampiran layanan sebagai target proxy API. Contoh:7.0.3.4yang ditampilkan dalam respons untuk terhubung ke layanan di balik lampiran layanan, seperti yang ditunjukkan pada langkah berikutnya. Perhatikan bahwa7.0.3.4adalah IP publik yang digunakan secara pribadi (PUPI) yang ditetapkan oleh Apigee ke gateway ingress. IP ini tidak diiklankan di internet dan tidak ada layanan Google yang menggunakan IP dalam rentang ini secara internal.<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.3.4/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Menggunakan data DNS

Jika mengonfigurasi zona DNS pribadi di project Google Cloud, Anda dapat menggunakan data DNS untuk terhubung ke layanan di balik lampiran layanan. Langkah-langkah dasarnya adalah sebagai berikut.

- Sebagai prasyarat, peering DNS harus dikonfigurasi di project Google Cloud Anda, seperti yang dijelaskan dalam Menghubungkan dengan zona peering DNS pribadi.

- Buat data DNS (data A) untuk IP lampiran endpoint PSC di zona DNS pribadi Anda.

- Konfigurasi proxy API Apigee Anda untuk menggunakan data DNS endpoint PSC sebagai target proxy API. Contoh:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://my-private-dns-zone.example.com/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

UI Apigee

Buat lampiran endpoint di organisasi Apigee di UI Apigee:

Di konsol Google Cloud , buka halaman Management > Endpoint attachments.

- Klik + Endpoint Attachment. Dialog Endpoint attachment akan muncul.

- Masukkan nama untuk lampiran endpoint. Nama harus unik. Tidak boleh ada lampiran endpoint lain dengan nama yang sama, dan Anda tidak dapat mengubah nama tersebut nanti. Nama harus dimulai dengan huruf kecil, diikuti dengan maksimal 31 huruf kecil, angka, atau tanda hubung, tetapi tidak boleh diakhiri dengan tanda hubung. Panjang minimumnya adalah 2.

- Klik Berikutnya.

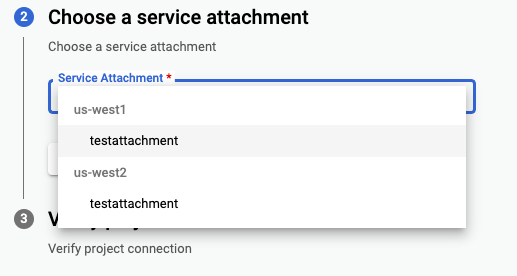

- Dari menu drop-down Service Attachment, pilih lampiran layanan yang akan dihubungkan.

Perilaku UI bergantung pada izin Anda. Jika Anda memiliki izin untuk mencantumkan wilayah dan lampiran layanan, Anda cukup memilih lampiran layanan dari menu drop-down. Jika Anda tidak memiliki izin untuk mencantumkan wilayah, daftar statis wilayah akan ditampilkan, dan Anda dapat memilih dari daftar tersebut. Jika Anda tidak memiliki izin untuk mencantumkan lampiran layanan, Anda harus memasukkan nama secara manual. dan nama lampiran layanan. Perhatikan bahwa jika Anda tidak memiliki izin untuk mencantumkan wilayah, daftar statis wilayah akan ditampilkan untuk Anda pilih.

- Verifikasi bahwa endpoint layanan dapat menerima koneksi. Untuk mengetahui langkah-langkahnya, lihat Memeriksa dan mengelola konektivitas lampiran.

- Klik Berikutnya.

- Klik Buat. Operasi ini biasanya memerlukan waktu satu atau dua menit hingga selesai.

- Untuk memeriksa status pembuatan saat ini, klik Muat ulang di halaman daftar.

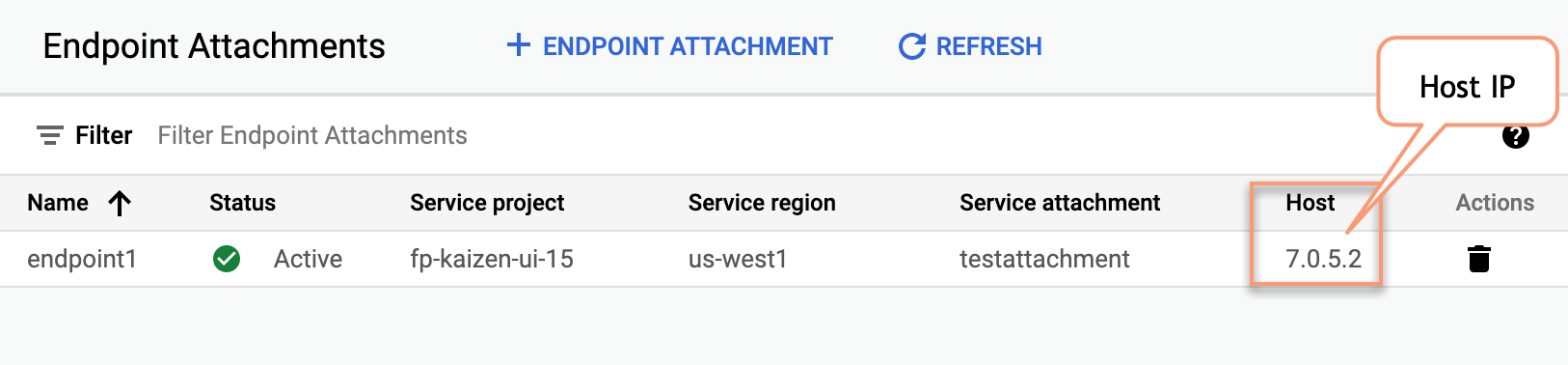

- Gunakan IP host lampiran layanan sebagai target proxy API.

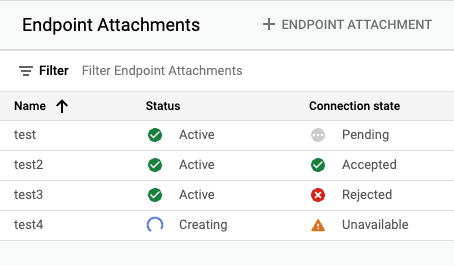

IP host muncul di UI Endpoint Attachments saat proses pembuatan selesai, seperti yang ditunjukkan

pada screenshot berikut:

Contoh:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.5.2/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Memeriksa dan mengelola konektivitas lampiran

Bagian ini menjelaskan cara memverifikasi bahwa lampiran layanan dapat mengakses lampiran endpoint di project Apigee Anda, dan cara mengubah preferensi koneksi jika Anda ingin mengubahnya.

- Ikuti langkah-langkah di Mencantumkan layanan yang dipublikasikan untuk melihat daftar lampiran layanan di project Anda.

- Pilih lampiran layanan yang ingin Anda hubungkan seperti yang dijelaskan dalam Melihat detail untuk layanan yang dipublikasikan.

- Pilih preferensi koneksi untuk lampiran layanan yang dipublikasikan. Private Service Connect menawarkan dua opsi

yang dijelaskan di bawah. Jika Anda ingin mengubah preferensi koneksi saat ini, ikuti langkah-langkah di

Mengubah preferensi koneksi untuk layanan yang dipublikasikan.

- Terima semua koneksi secara otomatis: Lampiran layanan menerima lampiran endpoint dari project mana pun. Jika Anda memilih opsi ini, lampiran layanan akan dapat menerima koneksi dari lampiran endpoint di project Apigee. Tidak diperlukan konfigurasi lebih lanjut.

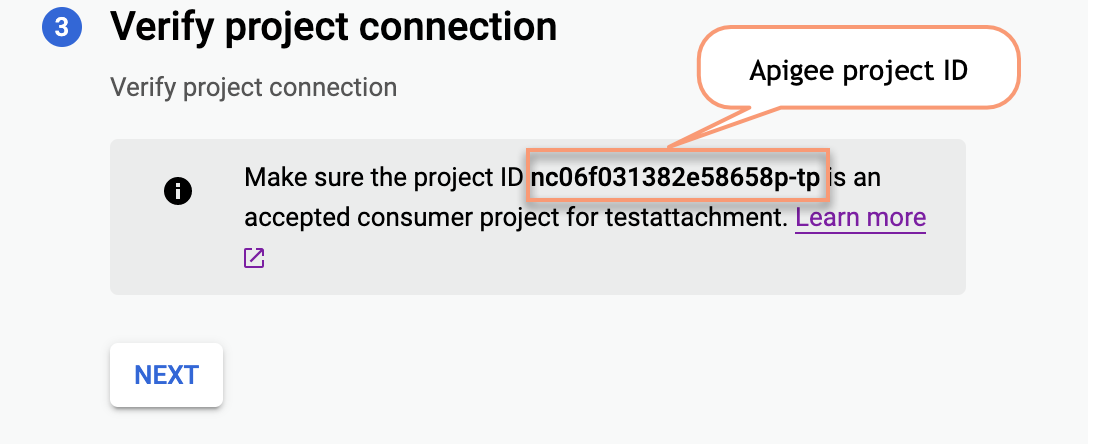

- Terima koneksi dari project yang dipilih: Anda menentukan project yang akan diterima koneksinya oleh lampiran layanan. Jika memilih opsi ini, Anda harus menambahkan

project ID project Apigee ke lampiran layanan. Anda dapat menemukan

ID project Apigee di langkah Verify project connection di UI Endpoint attachment, seperti yang ditunjukkan pada screenshot

ini:

Anda juga dapat mengambil ID project Apigee menggunakan Apigee Organizations API, yang menampilkan ID di kolom bernama

apigeeProjectId.

- Jika Anda melakukan perubahan pada preferensi koneksi, simpan perubahan Anda.

Di konsol Google Cloud , buka halaman Management > Endpoint attachments.

Anda juga dapat mencantumkan lampiran endpoint dengan Apigee Endpoints API.- Dalam daftar lampiran, verifikasi bahwa Status Koneksi PSC sekarang adalah

ACCEPTED. Jika kolom menampilkan status selainACCEPTED, lihat Memecahkan masalah status koneksi PSC.

Mengelola lampiran endpoint

API endpointAttachments Apigee menyediakan metode untuk membuat, menghapus, mendapatkan, dan mencantumkan lampiran endpoint.

Mencantumkan lampiran endpoint

Anda dapat melihat daftar lampiran endpoint di UI Lampiran endpoint Apigee atau dengan memanggil Apigee Endpoints API.

Untuk mencantumkan lampiran endpoint di UI Apigee:

Di konsol Google Cloud , buka halaman Management > Endpoint attachments.

- Melihat daftar lampiran endpoint.

Membuat lampiran endpoint

Untuk membuat lampiran endpoint di UI atau dengan Apigee Endpoints API, lihat Membuat lampiran endpoint.

Menghapus lampiran endpoint

Untuk menghapus endpoint menggunakan UI Apigee:

Di konsol Google Cloud , buka halaman Management > Endpoint attachments.

- Pilih Lampiran Endpoint yang akan dihapus.

- Klik Hapus Lampiran Endpoint.

Anda juga dapat menggunakan Apigee Endpoints API untuk mencantumkan, membuat, dan menghapus lampiran endpoint.

Menghubungkan dengan zona peering DNS pribadi

Zona peering adalah zona pribadi Cloud DNS yang memungkinkan Anda mengirim permintaan DNS antara zona DNS di jaringan VPC yang berbeda.

Untuk menyediakan peering DNS, Anda harus membuat zona peering pribadi Cloud DNS dan mengonfigurasinya untuk melakukan pencarian DNS di jaringan VPC tempat data untuk namespace zona tersebut tersedia. Jaringan VPC tempat zona peering DNS melakukan pencarian disebut jaringan produsen DNS. Untuk mengetahui informasi selengkapnya, lihat Zona peering.

Anda dapat mengonfigurasi Apigee untuk me-resolve zona DNS pribadi di jaringan produsen DNS. Konfigurasi ini memungkinkan Apigee menyelesaikan endpoint target dalam project yang menggunakan nama domain pribadi.

Di bagian ini, kita akan mempelajari dua kasus penggunaan utama, saat Apigee dikonfigurasi dengan atau tanpa mengaktifkan peering VPC:

- Mengonfigurasi peering DNS pribadi dengan peering VPC diaktifkan

- Mengonfigurasi peering DNS pribadi saat peering VPC tidak diaktifkan

Ringkasan

Untuk menjalankan tugasnya, Apigee perlu terhubung ke target backend yang Anda kelola. Target ini dapat diselesaikan melalui DNS publik atau pribadi. Jika target dapat diselesaikan secara publik, tidak ada masalah, target backend Apigee mengarah ke alamat layanan publik. Endpoint pribadi dapat berupa alamat IP statis atau nama DNS yang dapat di-resolve yang Anda host dan kelola. Untuk me-resolve endpoint target pribadi, biasanya Anda perlu mempertahankan zona DNS pribadi yang dihosting di project Google Cloud Anda. Secara default, nama DNS pribadi ini tidak dapat di-resolve oleh Apigee.

Mengonfigurasi peering DNS pribadi dengan peering VPC yang diaktifkan

Jika Anda memiliki zona pribadi Cloud DNS yang dihosting di project Cloud yang di-peering dengan Apigee, Anda dapat mengonfigurasi peering DNS untuk mengizinkan Apigee me-resolve nama di zona pribadi Anda. Secara default, zona pribadi bersifat pribadi untuk jaringan VPC tempat zona tersebut dihosting. Untuk mengetahui langkah-langkah mengonfigurasi peering DNS antara zona DNS pribadi dan Apigee (produsen layanan), lihat Membagikan zona DNS pribadi dengan produsen layanan.

Mengonfigurasi peering DNS pribadi saat peering VPC tidak diaktifkan

Bagian ini menjelaskan cara mengonfigurasi Apigee untuk me-resolve nama DNS pribadi di project Anda yang tidak mengaktifkan peering VPC. Gambar 2 menunjukkan konfigurasi, di mana zona peering DNS di Apigee menyelesaikan nama domain pribadi di zona DNS pribadi yang dihosting di project Google Cloud Anda.

- Sebagai prasyarat, Apigee harus disediakan tanpa peering VPC. Untuk memeriksa apakah peering VPC diaktifkan atau tidak, jalankan panggilan Apigee API ini. Anda harus memiliki izin

apigee.adminuntuk menjalankan panggilan ini:curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION"Dengan:

ORGANIZATIONadalah nama organisasi Apigee Anda.

Jika respons berisi

"disableVpcPeering": "true", berarti peering VPC tidak diaktifkan. - Dapatkan nomor project Apigee:

gcloud projects describe APIGEE_PROJECT_ID --format="value(projectNumber)"

Dengan:

APIGEE_PROJECT_IDadalah project ID project Apigee Anda. Biasanya, ini adalah nama organisasi Apigee Anda.

- Berikan izin

dns.networks.targetWithPeeringZonepada project yang berisi jaringan VPC produsen kepada akun layanan per project (P4SA) Apigee. Untuk mendapatkan izin ini, Anda dapat menambahkan perandns.peerke P4SA Apigee, sebagai berikut:gcloud projects add-iam-policy-binding PRODUCER_PROJECT_ID \ --member=serviceAccount:SERVICE_ACCOUNT \ --role=roles/dns.peerDengan:

PRODUCER_PROJECT_IDadalah ID project untuk project yang berisi jaringan VPC produsen.SERVICE_ACCOUNTadalah P4SA Apigee. Contoh:service-APIGEE_CONSUMER_PROJECT_NUMBER@gcp-sa-apigee.iam.gserviceaccount.com.Dengan

APIGEE_CONSUMER_PROJECT_NUMBERadalah nomor project Apigee yang Anda ambil pada langkah sebelumnya.

- Buat zona peering DNS dengan zona DNS pribadi di project Anda:

curl -X POST -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones?dnsZoneId=DNS_ZONE_ID" \ -d '{ "domain": "DOMAIN", "description": "DESCRIPTION", "peeringConfig": { "targetProjectId": "PRODUCER_PROJECT_ID", "targetNetworkId": "PRODUCER_VPC_NETWORK" } }'Dengan:

ORGANIZATIONadalah nama organisasi Apigee Anda.DNS_ZONE_IDadalah nama zona DNS yang ingin Anda buat.DOMAINadalah nama DNS zona terkelola ini, misalnyaexample.com.DESCRIPTIONadalah deskripsi singkat zona DNS. Karakter maksimum: 1024PRODUCER_PROJECT_IDadalah project yang berisi jaringan VPC produsen.PRODUCER_VPC_NETWORKadalah jaringan VPC di project pelanggan.

- Validasi bahwa peering berhasil dibuat:

curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones/DNS_ZONE_ID"Dengan:

- ORGANIZATION adalah nama organisasi Apigee Anda.

- DNS_ZONE_ID adalah nama zona DNS yang Anda buat.

Jika berhasil, respons akan menyertakan kode status ini:

"state": "ACTIVE" - Setelah peering selesai, Anda dapat membuat data DNS di zona pribadi dan merujuknya dalam konfigurasi lampiran endpoint. Lihat Membuat lampiran endpoint.

Batasan

Lihat Batasan dan poin penting peering DNS.Pemecahan masalah

Masalah status koneksi PSC

Bagian ini menjelaskan kemungkinan solusi saat lampiran endpoint telah disediakan dan statusnya Aktif, tetapi status koneksinya bukan Diterima. Beberapa kemungkinan status koneksi ditunjukkan pada Gambar 3.

Gambar 3: Detail status lampiran endpoint

Status yang diberikan dapat membantu menunjukkan kemungkinan penyebabnya, seperti dijelaskan dalam tabel berikut:

| Status koneksi | Kemungkinan penyebab | Solusi yang direkomendasikan |

|---|---|---|

| DITERIMA | Lampiran layanan telah menerima koneksi dari endpoint koneksi. | T/A |

| MENUNGGU TINDAKAN | Project ID Apigee mungkin tidak ada dalam daftar project yang diterima konsumen atau dalam daftar yang ditolak. | Tambahkan ID project Apigee ke daftar penerimaan konsumen di lampiran layanan. Lihat Mengubah preferensi koneksi untuk layanan yang dipublikasikan. |

| DITOLAK | Project ID Apigee ada dalam daftar penolakan konsumen. | Hapus ID project Apigee dari daftar penolakan konsumen dan tambahkan ke daftar penerimaan konsumen di lampiran layanan. Lihat Mengelola permintaan akses ke layanan yang dipublikasikan. |

| FROZEN | Lampiran layanan untuk lampiran endpoint ini telah ditangguhkan atau dinonaktifkan. | Jelaskan lampiran layanan untuk mengetahui detailnya. Lihat Melihat detail untuk layanan yang dipublikasikan. |

| TUTUP | Lampiran layanan untuk lampiran endpoint ini telah dihapus. | Buat ulang lampiran layanan dan lampiran endpoint. |

| NEEDS_ATTENTION | Lampiran endpoint telah diterima oleh lampiran layanan, tetapi ada masalah dengan lampiran layanan. | Jelaskan lampiran layanan untuk mengetahui detail selengkapnya. Lihat Melihat detail untuk layanan yang dipublikasikan. |

| TIDAK TERSEDIA | Status konektivitas tidak tersedia, yang dapat terjadi selama penyediaan. | Tunggu beberapa menit untuk melihat apakah statusnya berubah. |

Konfigurasi PSC dengan Apigee

Lihat playbook Masalah konektivitas Apigee dengan target PSC southbound.