Questa pagina si applica ad Apigee, ma non ad Apigee hybrid.

Visualizza la documentazione di

Apigee Edge.

![]()

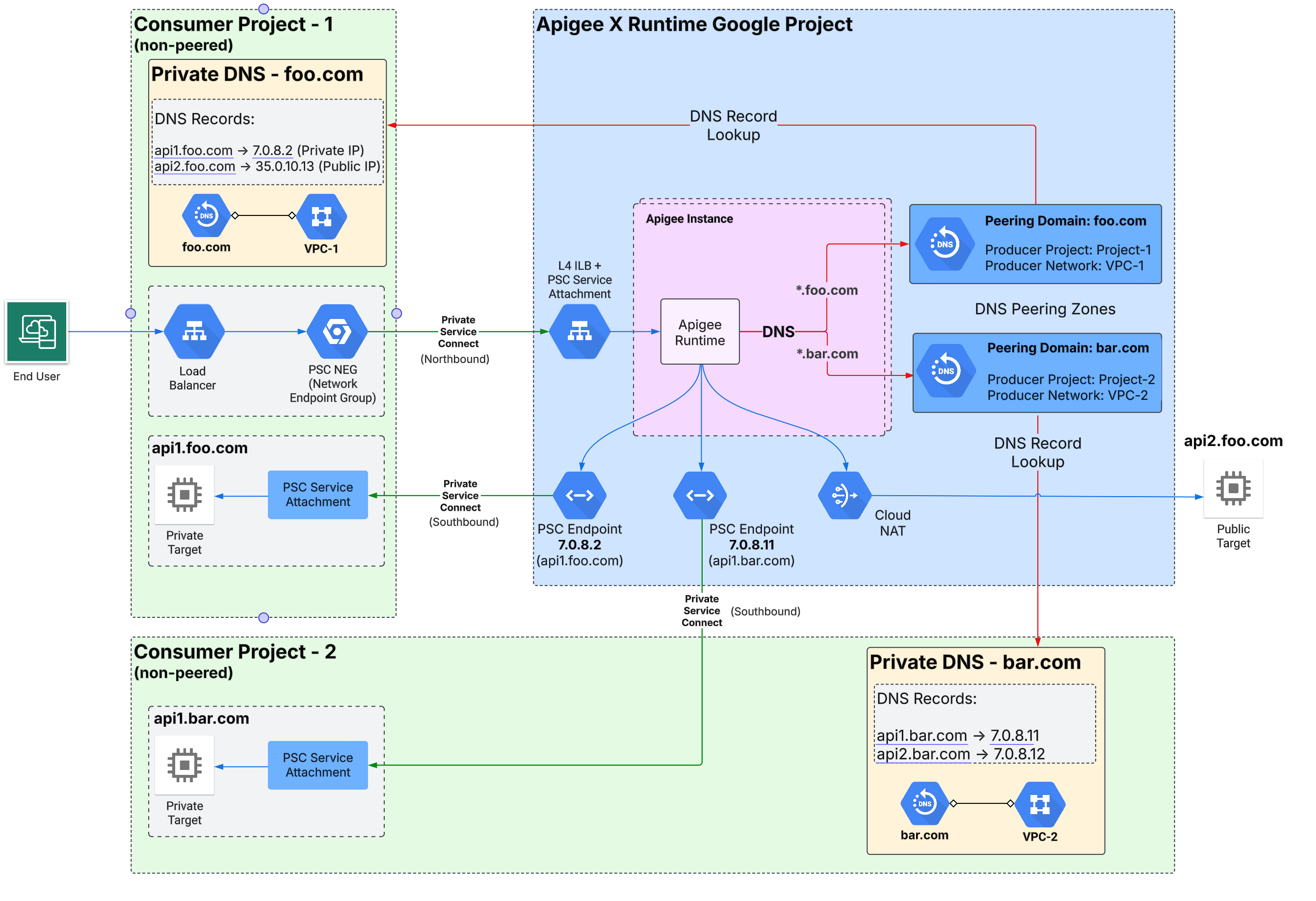

Questo documento spiega come utilizzare Private Service Connect (PSC) per creare una connessione privata tra Apigee e i servizi di destinazione di backend. Tieni presente che il traffico del proxy API che scorre tra Apigee e un servizio di destinazione di backend è denominato traffico "in uscita".

I passaggi di configurazione di rete southbound descritti in questo documento si applicano sia alle istanze Apigee con peering VPC sia a quelle senza peering VPC.

Connessione privata di Apigee ai target di backend

Per connettere privatamente Apigee a un target di backend, devi creare due entità: un collegamento al servizio nella rete VPC in cui è distribuito il target e un collegamento all'endpoint nel VPC Apigee. Queste due entità consentono ad Apigee di connettersi al servizio di destinazione.

La figura 1 illustra l'architettura di rete Apigee che supporta l'accesso globale per le connessioni in uscita in più regioni con PSC:

Limitazioni

In un'organizzazione Apigee è consentito un solo collegamento endpoint per un determinato collegamento del servizio. Ad esempio, supponiamo di avere 10 allegati di servizio che espongono i servizi di destinazione. Puoi creare 10 allegati endpoint nella tua organizzazione Apigee, uno per ogni allegato di servizio.

Esempio: esposizione di un servizio di destinazione ad Apigee con PSC

Questo esempio mostra come utilizzare PSC per consentire ad Apigee di comunicare con un servizio di destinazione in esecuzione

in una rete VPC che non è in peering diretto con Apigee. I passaggi di questo esempio utilizzano gcloud

e chiamate API Apigee per configurare un collegamento al servizio nella rete VPC in cui

viene eseguito il deployment della destinazione e un collegamento dell'endpoint nel VPC Apigee.

Scenario di esempio

Questo esempio prende in considerazione un caso in cui hai un server web Apache di cui è stato eseguito il deployment su un gruppo di istanze gestite in esecuzione nel tuo VPC. Per poter comunicare con Apigee in questo contesto, esponiamo i servizi tramite un gateway in entrata.

Configura un bilanciatore del carico

Configura un bilanciatore del carico nel tuo VPC in cui si trovano i microservizi che vuoi esporre:

- Crea queste variabili di ambiente:

export PROJECT_ID=YOUR_PROJECT_IDexport IMAGE_PROJECT=debian-cloudexport IMAGE_FAMILY=debian-12export BACKEND=fooexport REGION=us-west1export ZONE=us-west1-aexport NETWORK=defaultexport SUBNET_NAME=default - Crea un template di istanza:

gcloud compute instance-templates create "$BACKEND" \ --tags=psc-demo,http-server,https-server \ --image-family "$IMAGE_FAMILY" --image-project "$IMAGE_PROJECT" \ --network "$NETWORK" --subnet "$SUBNET_NAME" --region "$REGION" \ --project "$PROJECT_ID" \ --metadata startup-script="#! /bin/bash sudo apt-get update sudo apt-get install apache2 -y sudo service apache2 restart echo '<!doctype html><html><body><h1>foo[/]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/index.html sudo mkdir /var/www/html/foo echo '<!doctype html><html><body><h1>foo[/foo]: '\`/bin/hostname\`'</h1></body></html>' | sudo tee /var/www/html/foo/index.html" - Crea un gruppo di istanze gestite:

gcloud compute instance-groups managed create $BACKEND \ --project $PROJECT_ID --base-instance-name $BACKEND \ --size 1 --template $BACKEND --region $REGION - Crea un controllo di integrità:

gcloud compute instance-groups managed set-named-ports $BACKEND \ --project $PROJECT_ID --region $REGION --named-ports http:80gcloud compute health-checks create tcp hc-tcp-$BACKEND \ --region=$REGION \ --description="health check for psc backend" \ --port-name=http --project=$PROJECT_ID

- Crea un bilanciatore del carico:

- Crea un servizio di backend:

gcloud compute backend-services create be-ilb \ --load-balancing-scheme=internal \ --protocol=tcp \ --region=$REGION \ --network=$NETWORK \ --health-checks=hc-tcp-$BACKEND \ --health-checks-region=$REGION \ --project=$PROJECT_ID - Aggiungi il gruppo di istanze gestite al servizio di backend:

gcloud compute backend-services add-backend be-ilb \ --region=$REGION \ --instance-group=$BACKEND \ --instance-group-zone=$ZONE \ --project=$PROJECT_ID - Crea una regola di forwarding:

gcloud compute forwarding-rules create fr-ilb \ --region=$REGION \ --load-balancing-scheme=internal \ --network=$NETWORK \ --subnet=$SUBNET_NAME \ --ip-protocol=TCP \ --ports=80 \ --backend-service=be-ilb \ --backend-service-region=$REGION \ --project=$PROJECT_ID

- Crea un servizio di backend:

Crea un collegamento al servizio

Crea un collegamento al servizio PSC nella rete VPC in cui sono implementati i servizi di destinazione.

- Per eseguire questa attività, devi disporre dell'autorizzazione

compute.subnetworks.createo del ruolo IAM Amministratore rete Compute (roles/compute.networkAdmin). - Crea una subnet PSC con il parametro

purposeimpostato suPRIVATE_SERVICE_CONNECT:gcloud compute networks subnets create PSC_SUBNET_NAME \ --network NETWORK --region=REGION --purpose=PRIVATE_SERVICE_CONNECT --range=RANGE

gcloud compute --project=$PROJECT_ID firewall-rules create allow-psc-nat-80 \ --direction=INGRESS --priority=1000 --network NETWORK --action=ALLOW --rules=tcp:80 \ --source-ranges=RANGE --target-tags=psc-demo

Per una descrizione dettagliata dei parametri del comando, consulta la documentazione di riferimento di Google Cloud CLI. Puoi eseguire questo passaggio anche nella console o con un'API.

Ad esempio:

gcloud compute networks subnets create psc-subnet --network default \ --region=us-west1 --purpose=PRIVATE_SERVICE_CONNECT --range=10.100.0.0/28

- Crea un collegamento del servizio nella rete VPC:

- Recupera la regola di forwarding del

bilanciatore del carico interno.

Utilizzerai questa regola in un passaggio successivo:

gcloud compute forwarding-rules list --project=PROJECT_ID

dove PROJECT_ID è un ID progetto Google Cloud. Ad esempio:

Output di esempio:

NAME REGION IP_ADDRESS IP_PROTOCOL TARGET k8s2-tcp-e61tta3j-apps-istio-ingressgateway-0kl92frk us-west1 10.138.0.53 TCP

- Crea il collegamento al servizio:

gcloud compute service-attachments create PSC_NAME \ --region=REGION --producer-forwarding-rule=PRODUCER_FORWARDING_RULE \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=PSC_SUBNET_NAME --project=PROJECT_IDIl parametro PSC_NAME deve essere una stringa di 1-63 caratteri, composta solo da lettere minuscole, numeri e trattini. Non può contenere numeri e trattini iniziali. Inoltre, non può contenere trattini finali. Per una descrizione dettagliata dei parametri di questo comando, consulta la documentazione di riferimento di Google Cloud CLI.

Ad esempio:

gcloud compute service-attachments create gkebackend \ --region=us-west1 --producer-forwarding-rule=k8s2-tcp-e62tta1j-apps-istio-ingressgateway-0kl92frk \ --connection-preference=ACCEPT_AUTOMATIC --nat-subnets=psc-subnet --project=my-projectPuoi eseguire questo passaggio anche nella UI della console. Vedi, ad esempio, Pubblicare un servizio con l'approvazione automatica del progetto.

- Recupera la regola di forwarding del

bilanciatore del carico interno.

Utilizzerai questa regola in un passaggio successivo:

Crea un collegamento dell'endpoint

Crea un collegamento dell'endpoint nell'organizzazione Apigee. Puoi eseguire questo passaggio dalla riga di comando o dall'interfaccia utente di collegamento dell'endpoint Apigee.

Prerequisito: prima di creare un collegamento all'endpoint, devi pubblicare i servizi che vuoi esporre utilizzando Private Service Connect (PSC) creando un bilanciatore del carico e un collegamento al servizio, come spiegato in precedenza in questo esempio. Per ulteriori informazioni sull'esposizione dei servizi con PSC, consulta Pubblicare servizi gestiti utilizzando Private Service Connect. Tieni presente che l'allegato di servizio deve essere configurato per accettare nuove connessioni.

Riga di comando

Crea un collegamento endpoint nel VPC Apigee dalla riga di comando:

- Recupera la risorsa di collegamento al servizio:

gcloud compute service-attachments list

Il comando restituisce le informazioni sull'allegato di servizio. Utilizzerai queste informazioni nel passaggio successivo. Ad esempio:

NAME REGION TARGET_SERVICE CONNECTION_PREFERENCE gkebackend us-west1 k8s2-tcp-tgysilgj-apps-istio-ingressgateway-fzdhwstg ACCEPT_AUTOMATIC

- Recupera il token di autenticazione per l'API Apigee:

TOKEN="$(gcloud auth print-access-token)"

- Utilizza questa API Apigee per creare l'allegato dell'endpoint. Utilizza i valori restituiti dal comando

gcloud compute service-attachments listnel corpo della richiesta:curl -X POST -H "Authorization: Bearer $TOKEN" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments?endpointAttachmentId=EA_NAME" \ -d '{ "location": "REGION", "serviceAttachment": "projects/PROJECT_ID/regions/REGION/serviceAttachments/SA_NAME" }'Dove:

- REGION è la regione del collegamento servizio. Ad esempio:

us-west1 - ORGANIZATION è il nome della tua organizzazione Apigee.

- PROJECT_ID è il progetto Google Cloud in cui è stato creato il collegamento del servizio.

- EA_NAME è il nome dell'allegato dell'endpoint. Il nome deve essere univoco. Non possono esistere altri allegati endpoint con lo stesso nome e non puoi modificare il nome in un secondo momento. Il nome deve iniziare con una lettera minuscola seguita da un massimo di 31 lettere minuscole, numeri o trattini, ma non può terminare con un trattino. La lunghezza minima è 2.

- SA_NAME è il nome del collegamento al servizio.

Apigee avvia un'operazione a lunga esecuzione. Al termine dell'operazione, visualizzerai una risposta simile alla seguente:

{ "name": "organizations/my-organization/operations/6e249895-e78e-48f0-a28f-7140e15e1676", "metadata": { "@type": "type.googleapis.com/google.cloud.apigee.v1.OperationMetadata", "operationType": "INSERT", "targetResourceName": "organizations/my-organization/endpointAttachments/gkebackend", "state": "FINISHED" }, "done": true, "response": { "@type": "type.googleapis.com/google.cloud.apigee.v1.EndpointAttachment", "name": "organizations/my-organization/endpointAttachments/gkebackend", "location": "us-west1", "host": "7.0.3.4", "serviceAttachment": "projects/my-project/regions/us-west1/serviceAttachments/gkebackend" } }

- REGION è la regione del collegamento servizio. Ad esempio:

- Per verificare se il nuovo endpoint è attivo:

curl -X GET -H "Authorization: Bearer $TOKEN" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/endpointAttachments/EA_NAME"

Cerca

"state": "ACTIVE"nella risposta.Per connetterti ai servizi dietro il collegamento al servizio, puoi utilizzare l'indirizzo IP restituito nella risposta (nel campo

host) oppure puoi utilizzare un record DNS che hai creato nella tua zona DNS privata. Per saperne di più, consulta le sezioni seguenti. -

Utilizza l'indirizzo IP

Puoi utilizzare l'indirizzo IP

Utilizza l'IP host del collegamento del servizio come destinazione di un proxy API. Ad esempio:7.0.3.4restituito nella risposta per connetterti ai servizi dietro il collegamento al servizio, come mostrato nel passaggio successivo. Tieni presente che7.0.3.4è un IP pubblico utilizzato privatamente (PUPI) assegnato da Apigee al gateway in entrata. Non viene pubblicizzato su internet e nessun servizio Google utilizza internamente gli IP in questo intervallo.<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.3.4/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Utilizzare un record DNS

Se hai configurato una zona DNS privata nel tuo progetto Google Cloud, puoi utilizzare un record DNS per connetterti ai servizi dietro il collegamento al servizio. I passaggi di base sono i seguenti.

- Come prerequisito, il peering DNS deve essere configurato nel tuo progetto Google Cloud, come spiegato in Connessione con zone di peering DNS privato.

- Crea un record DNS (record A) per l'IP dell'allegato dell'endpoint PSC nella tua zona DNS privata.

- Configura il proxy API Apigee in modo che utilizzi il record DNS dell'endpoint PSC come target del proxy API. Ad esempio:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://my-private-dns-zone.example.com/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Interfaccia utente di Apigee

Crea un collegamento dell'endpoint nell'organizzazione Apigee nell'interfaccia utente Apigee:

Nella console Google Cloud , vai alla pagina Gestione > Allegati endpoint.

- Fai clic su + Allegato endpoint. Viene visualizzata la finestra di dialogo Collegamento dell'endpoint.

- Inserisci un nome per l'allegato dell'endpoint. Il nome deve essere univoco. Non possono esistere altri allegati endpoint con lo stesso nome e non puoi modificare il nome in un secondo momento. Il nome deve iniziare con una lettera minuscola seguita da un massimo di 31 lettere minuscole, numeri o trattini, ma non può terminare con un trattino. La lunghezza minima è 2.

- Fai clic su Avanti.

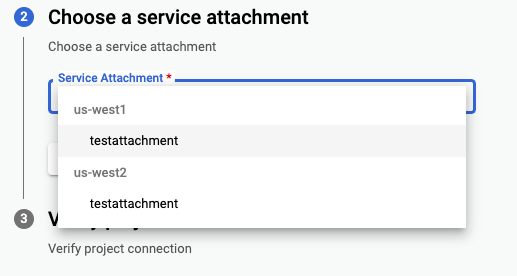

- Nell'elenco a discesa Service Attachment, scegli il service attachment a cui connetterti.

Il comportamento della UI dipende dalle tue autorizzazioni. Se hai l'autorizzazione per elencare regioni e collegamenti di servizio, puoi semplicemente selezionare il collegamento di servizio dall'elenco a discesa. Se non disponi dell'autorizzazione per elencare le regioni, viene visualizzato un elenco statico di regioni e puoi selezionare una regione dall'elenco. Se non hai l'autorizzazione per elencare gli allegati del servizio, devi inserire il nome manualmente. e il nome del collegamento al servizio. Tieni presente che se non disponi dell'autorizzazione per elencare le regioni, verrà visualizzato un elenco statico di regioni tra cui scegliere.

- Verifica che l'endpoint di servizio possa accettare connessioni. Per i passaggi, vedi Controllare e gestire la connettività degli allegati.

- Fai clic su Avanti.

- Fai clic su Crea. Il completamento dell'operazione richiede in genere uno o due minuti.

- Per controllare lo stato attuale della creazione, fai clic su Aggiorna nella pagina dell'elenco.

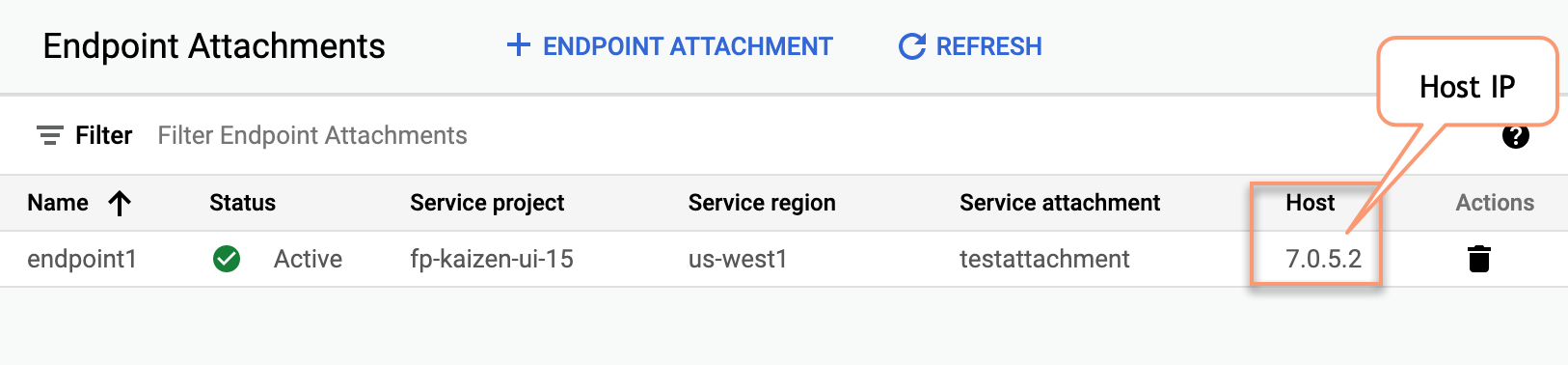

- Utilizza l'IP host del collegamento del servizio come destinazione di un proxy API.

L'IP host viene visualizzato nella UI degli allegati endpoint al termine del processo di creazione, come mostrato

nello screenshot seguente:

Ad esempio:

<TargetEndpoint name="default"> <HTTPTargetConnection> <URL>http://7.0.5.2/orders</URL> </HTTPTargetConnection> </TargetEndpoint>

Controllare e gestire la connettività degli allegati

Questa sezione spiega come verificare che un collegamento di servizio possa accedere a un collegamento dell'endpoint nel tuo progetto Apigee e come modificare la preferenza di connessione, se vuoi.

- Segui i passaggi descritti in Elencare i servizi pubblicati per visualizzare l'elenco degli allegati di servizio nel tuo progetto.

- Seleziona il collegamento al servizio a cui vuoi connetterti come spiegato in Visualizzare i dettagli di un servizio pubblicato.

- Scegli una preferenza di connessione per il collegamento del servizio pubblicato. Private Service Connect offre due opzioni

descritte di seguito. Se vuoi modificare la preferenza di connessione attuale, segui i passaggi descritti in

Modificare la preferenza di connessione per un servizio pubblicato.

- Accetta automaticamente tutte le connessioni: il collegamento del servizio accetta i collegamenti degli endpoint da qualsiasi progetto. Se scegli questa opzione, il collegamento del servizio potrà accettare una connessione da un collegamento dell'endpoint nel progetto Apigee. Non è necessaria alcuna ulteriore configurazione.

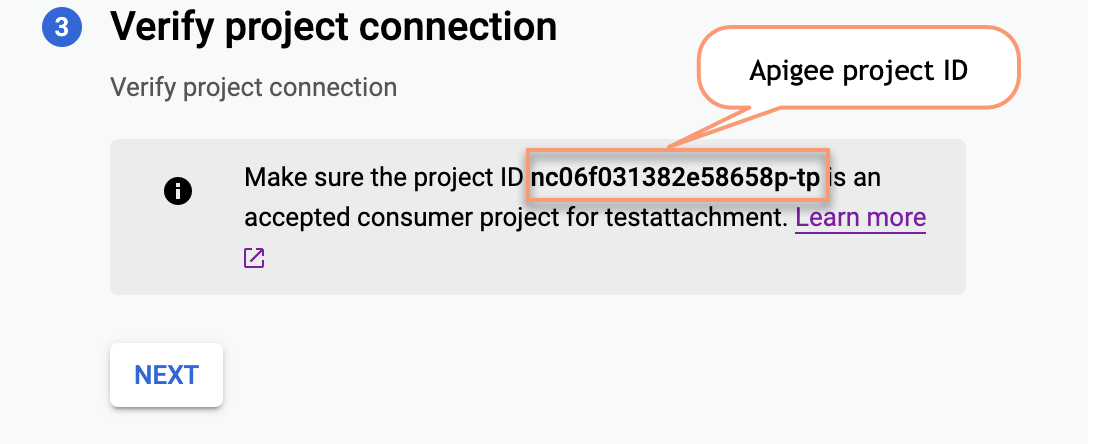

- Accetta connessioni dai progetti selezionati: specifica i progetti da cui il collegamento al servizio accetterà le connessioni. Se scegli questa opzione, devi aggiungere

l'ID progetto del progetto Apigee al collegamento del servizio. Puoi trovare

l'ID progetto Apigee nel passaggio Verifica connessione progetto nell'interfaccia utente Collegamento endpoint, come mostrato in questo

screenshot:

Puoi anche recuperare l'ID progetto Apigee utilizzando l'API Apigee Organizations, che restituisce l'ID in un campo denominato

apigeeProjectId.

- Se hai apportato modifiche alle preferenze di connessione, salvale.

Nella console Google Cloud , vai alla pagina Gestione > Allegati endpoint.

Puoi anche elencare gli allegati dell'endpoint con l'API Apigee Endpoints.- Nell'elenco degli allegati, verifica che lo stato della connessione PSC sia ora

ACCEPTED. Se il campo mostra uno stato diverso daACCEPTED, consulta Risoluzione dei problemi relativi allo stato della connessione PSC.

Gestione dei collegamenti endpoint

L'API endpointAttachments di Apigee fornisce metodi per creare, eliminare, ottenere ed elencare gli allegati dell'endpoint.

Elenco dei collegamenti endpoint

Puoi visualizzare un elenco di collegamenti endpoint nell'interfaccia utente di collegamento endpoint Apigee o chiamando l'API Apigee Endpoints.

Per elencare un collegamento dell'endpoint nella UI di Apigee:

Nella console Google Cloud , vai alla pagina Gestione > Allegati endpoint.

- Visualizza l'elenco dei collegamenti degli endpoint.

Creazione di un collegamento dell'endpoint

Per creare un collegamento dell'endpoint nella UI o con l'API Apigee Endpoints, consulta Creare un collegamento dell'endpoint.

Eliminazione di un collegamento dell'endpoint

Per eliminare un endpoint utilizzando l'interfaccia utente Apigee:

Nella console Google Cloud , vai alla pagina Gestione > Allegati endpoint.

- Seleziona il collegamento dell'endpoint da eliminare.

- Fai clic su Elimina collegamento dell'endpoint.

Puoi anche utilizzare l'API Apigee Endpoints per elencare, creare ed eliminare gli allegati degli endpoint.

Connessione con zone di peering DNS privato

Una zona di peering è una zona privata Cloud DNS che consente di inviare richieste DNS tra zone Cloud DNS in reti VPC diverse.

Per fornire il peering DNS, devi creare una zona di peering privato Cloud DNS e configurarla per eseguire ricerche DNS in una rete VPC in cui sono disponibili i record per lo spazio dei nomi della zona. La rete VPC in cui la zona di peering DNS esegue le ricerche è chiamata rete del produttore DNS. Per saperne di più, consulta Zone di peering.

Puoi configurare Apigee per risolvere le zone DNS private in una rete di produttori DNS. Questa configurazione consente ad Apigee di risolvere gli endpoint di destinazione in un progetto che utilizza nomi di dominio privati.

In questa sezione esploriamo due casi d'uso principali, in cui Apigee è configurato con o senza il peering VPC abilitato:

- Configurazione del peering DNS privato con il peering VPC abilitato

- Configurazione del peering DNS privato quando il peering VPC non è abilitato

Panoramica

Per svolgere la sua funzione, Apigee deve connettersi ai target di backend che gestisci. Questi target potrebbero essere risolvibili tramite un DNS pubblico o privato. Se la destinazione è risolvibile pubblicamente, non ci sono problemi: la destinazione di backend Apigee punta all'indirizzo pubblico del servizio. Gli endpoint privati possono essere indirizzi IP statici o nomi DNS risolvibili che ospiti e gestisci. Per risolvere gli endpoint di destinazione privati, è prassi comune gestire una zona DNS privata ospitata nel tuo progetto Google Cloud. Per impostazione predefinita, questi nomi DNS privati non possono essere risolti da Apigee.

Configurazione del peering DNS privato con il peering VPC abilitato

Se hai una zona privata Cloud DNS ospitata nel progetto Cloud in peering con Apigee, puoi configurare il peering DNS per consentire ad Apigee di risolvere i nomi nella tua zona privata. Per impostazione predefinita, le zone private sono private per la rete VPC in cui sono ospitate. Per i passaggi per configurare il peering DNS tra una zona DNS privata e Apigee (il producer di servizi), consulta Condividere zone DNS private con i service producer.

Configurazione del peering DNS privato quando il peering VPC non è abilitato

Questa sezione spiega come configurare Apigee per risolvere i nomi DNS privati nel tuo progetto in cui il peering VPC non è abilitato. La Figura 2 mostra la configurazione in cui una zona di peering DNS in Apigee risolve i nomi di dominio privati in una zona DNS privata ospitata nel tuo progetto Google Cloud.

- Come prerequisito, Apigee deve essere provisionato senza peering VPC. Per verificare se il peering VPC è abilitato o meno, esegui questa chiamata API Apigee. Per eseguire questa chiamata devi disporre dell'autorizzazione

apigee.admin:curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION"Dove:

ORGANIZATIONè il nome della tua organizzazione Apigee.

Se la risposta contiene

"disableVpcPeering": "true", il peering VPC non è abilitato. - Recupera il numero di progetto Apigee:

gcloud projects describe APIGEE_PROJECT_ID --format="value(projectNumber)"

Dove:

APIGEE_PROJECT_IDè l'ID progetto del tuo progetto Apigee. In genere, si tratta del nome della tua organizzazione Apigee.

- Concedi al account di servizio per progetto Apigee (P4SA) l'autorizzazione

dns.networks.targetWithPeeringZonesul progetto che contiene la rete VPC del producer. Per ottenere questa autorizzazione, puoi aggiungere il ruolodns.peeral P4SA Apigee, nel seguente modo:gcloud projects add-iam-policy-binding PRODUCER_PROJECT_ID \ --member=serviceAccount:SERVICE_ACCOUNT \ --role=roles/dns.peerDove:

PRODUCER_PROJECT_IDè l'ID progetto del progetto che contiene la rete VPC producer.SERVICE_ACCOUNTè l'account di servizio Apigee P4SA. Ad esempio:service-APIGEE_CONSUMER_PROJECT_NUMBER@gcp-sa-apigee.iam.gserviceaccount.com.Dove

APIGEE_CONSUMER_PROJECT_NUMBERè il numero di progetto Apigee recuperato nel passaggio precedente.

- Crea una zona di peering DNS con la zona DNS privata nel tuo progetto:

curl -X POST -H "Authorization: Bearer $(gcloud auth print-access-token)" -H "Content-Type:application/json" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones?dnsZoneId=DNS_ZONE_ID" \ -d '{ "domain": "DOMAIN", "description": "DESCRIPTION", "peeringConfig": { "targetProjectId": "PRODUCER_PROJECT_ID", "targetNetworkId": "PRODUCER_VPC_NETWORK" } }'Dove:

ORGANIZATIONè il nome della tua organizzazione Apigee.DNS_ZONE_IDè il nome della zona DNS che vuoi creare.DOMAINè il nome DNS di questa zona gestita, ad esempioexample.com.DESCRIPTIONè una breve descrizione della zona DNS. Caratteri massimi: 1024PRODUCER_PROJECT_IDè il progetto che contiene la rete VPC producer.PRODUCER_VPC_NETWORKè la rete VPC nel progetto cliente.

- Verifica che il peering sia stato creato correttamente:

curl -X GET -H "Authorization: Bearer $(gcloud auth print-access-token)" \ "https://apigee.googleapis.com/v1/organizations/ORGANIZATION/dnsZones/DNS_ZONE_ID"Dove:

- ORGANIZATION è il nome della tua organizzazione Apigee.

- DNS_ZONE_ID è il nome della zona DNS che hai creato.

In caso di esito positivo, la risposta include questo codice di stato:

"state": "ACTIVE" - Una volta completato il peering, puoi creare un record DNS nella zona privata e farvi riferimento in una configurazione di collegamento dell'endpoint. Vedi Creare un collegamento dell'endpoint.

Limitazioni

Consulta Limitazioni e punti chiave del peering DNS.Risoluzione dei problemi

Problemi di stato della connessione PSC

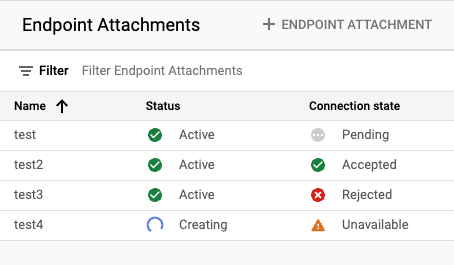

Questa sezione descrive le possibili soluzioni quando un collegamento endpoint è stato sottoposto a provisioning e lo stato è Attivo, ma lo stato della connessione non è Accettato. Alcuni possibili stati della connessione sono mostrati nella Figura 3.

Figura 3: dettagli dello stato del collegamento dell'endpoint

Lo stato indicato può aiutare a individuare la causa probabile, come descritto nella tabella seguente:

| Stato connessione | Possibile causa | Soluzione consigliata |

|---|---|---|

| ACCETTATO | Il collegamento al servizio ha accettato la connessione dall'endpoint di connessione. | N/D |

| IN ATTESA | L'ID progetto Apigee potrebbe non essere presente nell'elenco dei progetti consumer accettati né nell'elenco dei progetti rifiutati. | Aggiungi l'ID progetto Apigee all'elenco di accettazione dei consumer nell'allegato di servizio. Consulta Modificare la preferenza di connessione per un servizio pubblicato. |

| REJECTED | L'ID progetto Apigee è nell'elenco di rifiuto del consumatore. | Rimuovi l'ID progetto Apigee dall'elenco di rifiuto dei consumer e aggiungilo all'elenco di accettazione dei consumer nell'allegato di servizio. Vedi Gestire le richieste di accesso a un servizio pubblicato. |

| FROZEN | Il collegamento al servizio per questo collegamento endpoint è stato sospeso o disattivato. | Descrivi l'allegato del servizio per i dettagli. Consulta Visualizzare i dettagli di un servizio pubblicato. |

| CHIUSO | Il collegamento al servizio per questo collegamento dell'endpoint è stato eliminato. | Ricrea il collegamento al servizio e il collegamento dell'endpoint. |

| NEEDS_ATTENTION | Il collegamento dell'endpoint è stato accettato dal collegamento del servizio, ma si è verificato un problema con il collegamento del servizio. | Descrivi il collegamento del servizio per maggiori dettagli. Consulta Visualizzare i dettagli di un servizio pubblicato. |

| NON DISPONIBILE | Lo stato della connettività non è disponibile, il che può verificarsi durante il provisioning. | Attendi qualche minuto per vedere se lo stato cambia. |

Configurazione di PSC con Apigee

Consulta il playbook Problemi di connettività di Apigee con target PSC in uscita.