Halaman ini berlaku untuk Apigee dan Apigee Hybrid.

Lihat dokumentasi

Apigee Edge.

![]()

Topik ini memberikan ringkasan arsitektur sistem Apigee. Tujuannya adalah untuk membantu Anda memahami komponen mana yang dibuat selama penyediaan dan tujuannya dalam sistem secara keseluruhan.

Apigee menyediakan dua opsi untuk penyediaan: dengan peering VPC dan tanpa peering VPC. Kedua opsi dijelaskan di bagian berikutnya.

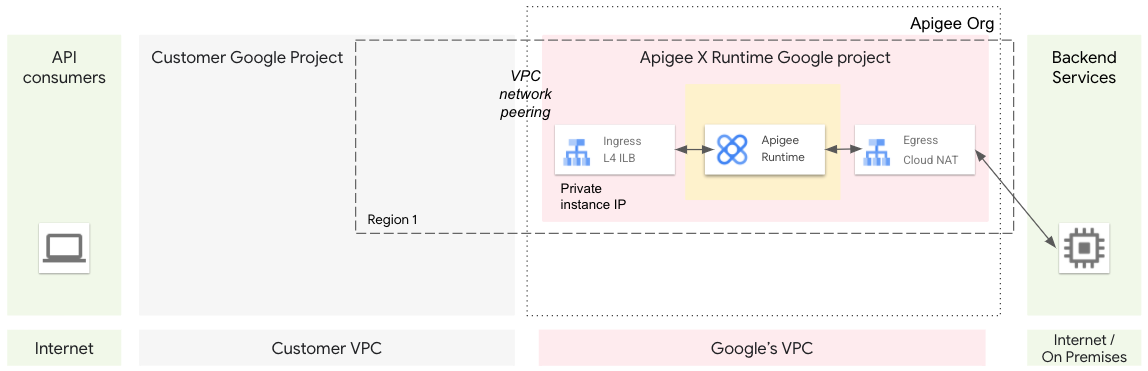

Arsitektur dengan peering VPC diaktifkan

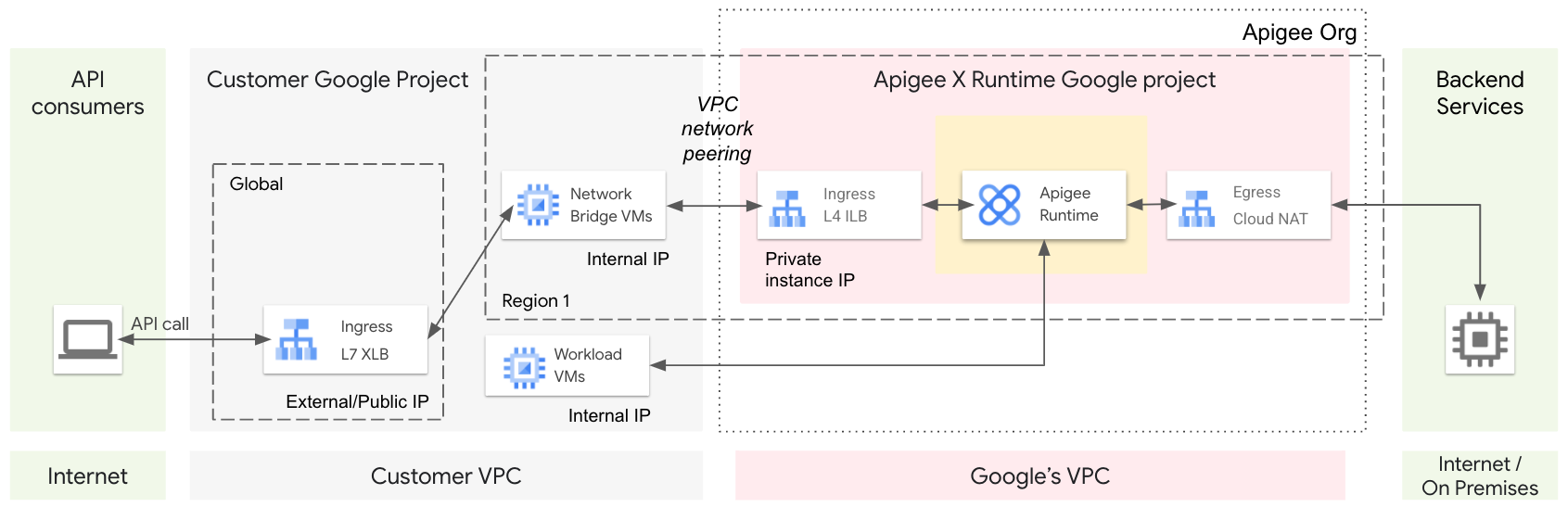

Bagian ini menjelaskan arsitektur sistem Apigee saat Apigee disediakan dengan opsi peering VPC.

Ringkasan penyediaan

Selama penyediaan, komponen dikonfigurasi dan dibuat yang memungkinkan komunikasi dua arah antara jaringan Virtual Private Cloud (VPC) yang dikelola oleh Anda dan jaringan VPC yang dikelola oleh Apigee. Setelah Anda menyelesaikan beberapa langkah penyediaan pertama, kedua VPC akan ada, tetapi belum dapat berkomunikasi dua arah. Konfigurasi lebih lanjut diperlukan untuk memungkinkan komunikasi dua arah. Lihat Gambar 1.

Untuk mengaktifkan komunikasi antar-VPC, kita menggunakan peering jaringan VPC. Peering jaringan memungkinkan konektivitas alamat IP internal di dua jaringan Virtual Private Cloud (VPC), terlepas dari apakah keduanya berasal dari project atau organisasi Google Cloud yang sama. Setelah langkah peering jaringan selesai, komunikasi dapat dilakukan antara kedua VPC. Lihat Gambar 2.

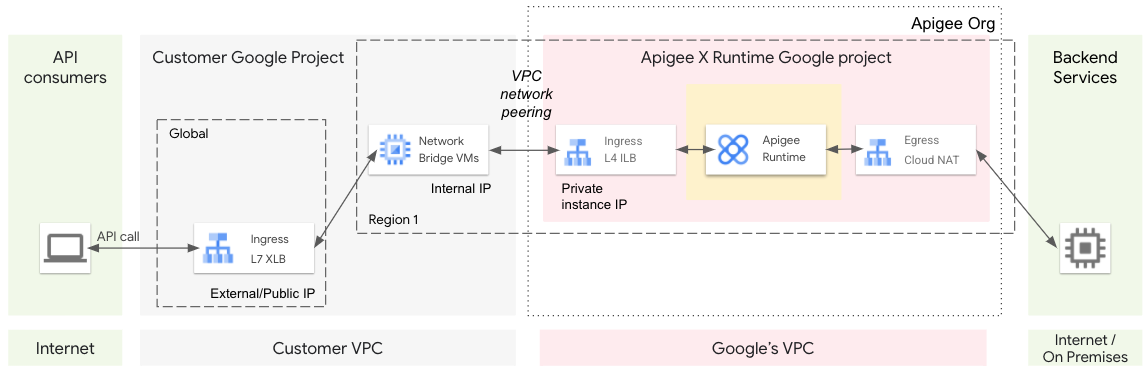

Untuk merutekan traffic dari aplikasi klien di internet ke Apigee, kita menggunakan load balancer HTTPS eksternal global (XLB). XLB dapat berkomunikasi di seluruh project Google Cloud, seperti antara project Google Cloud pelanggan dan Project Google Cloud Apigee, menggunakan referensi layanan lintas project.

Anda juga dapat menyediakan grup instance terkelola (MIG) virtual machine (VM) yang berfungsi sebagai jembatan jaringan. VM MIG memiliki kemampuan untuk berkomunikasi secara dua arah di seluruh jaringan yang di-peering. Setelah penyediaan selesai, aplikasi di internet berkomunikasi dengan XLB, XLB berkomunikasi dengan VM jembatan, dan VM jembatan berkomunikasi dengan jaringan Apigee. Lihat Gambar 3 dan Gambar 4.

Dalam konfigurasi ini, traffic dirutekan dari Apigee (misalnya, dari kebijakan MessageLogging) ke workload yang berjalan di VPC internal Anda. Dalam hal ini, komunikasi ke VPC internal Anda tidak melewati IP NAT Egress. Sebagai gantinya, Anda dapat merutekan traffic melalui salah satu IP instance Apigee.

Siklus proses panggilan proxy API

Ilustrasi berikut menunjukkan siklus proses panggilan proxy API saat bergerak melalui komponen sistem Apigee yang disediakan (Gambar 5):

- Aplikasi klien memanggil proxy API Apigee.

- Permintaan mendarat di load balancer HTTPS eksternal L7 global (XLB). XLB dikonfigurasi dengan IP eksternal/publik dan sertifikat TLS.

- XLB mengirim permintaan ke virtual machine (VM). VM berfungsi sebagai jembatan antara VPC Anda dan VPC Google (dikelola oleh Apigee).

- VM mengirimkan permintaan ke Apigee, yang memproses permintaan proxy API.

- Apigee mengirimkan permintaan ke layanan backend, dan respons dikirim kembali ke klien.

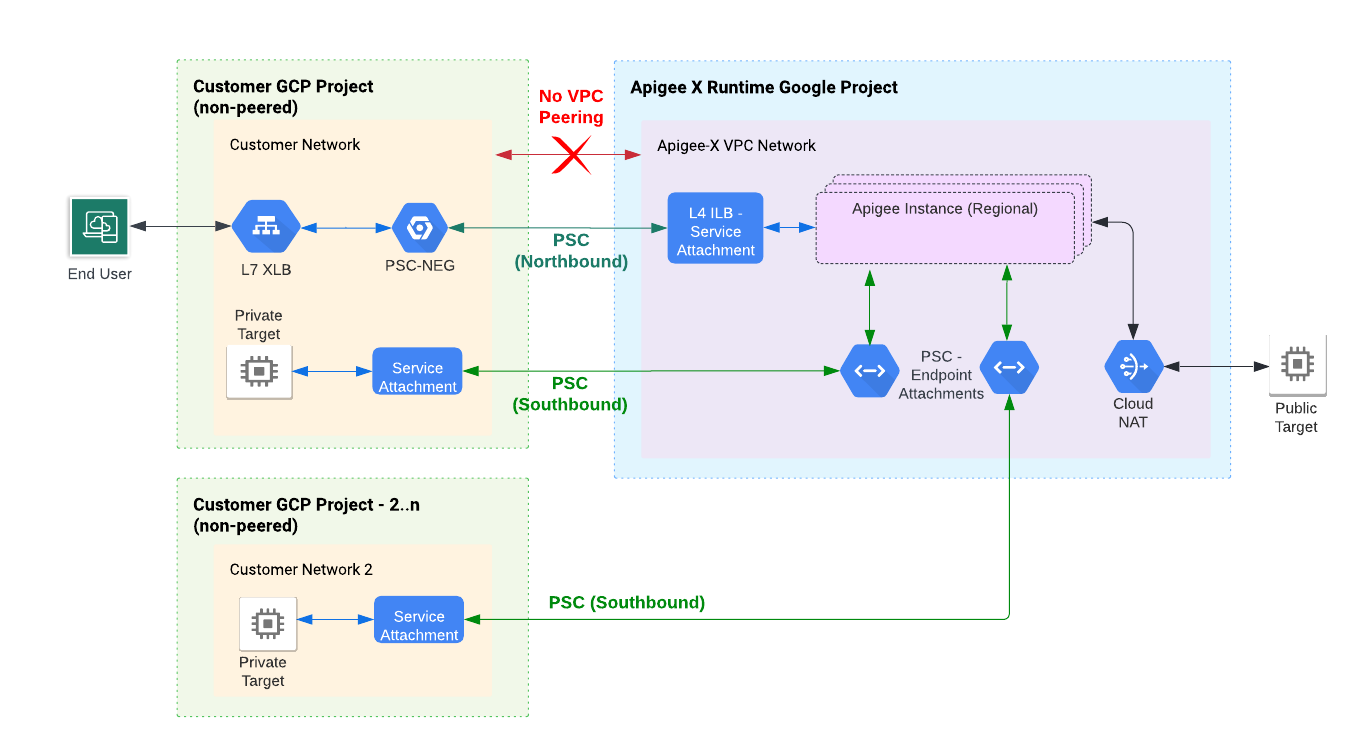

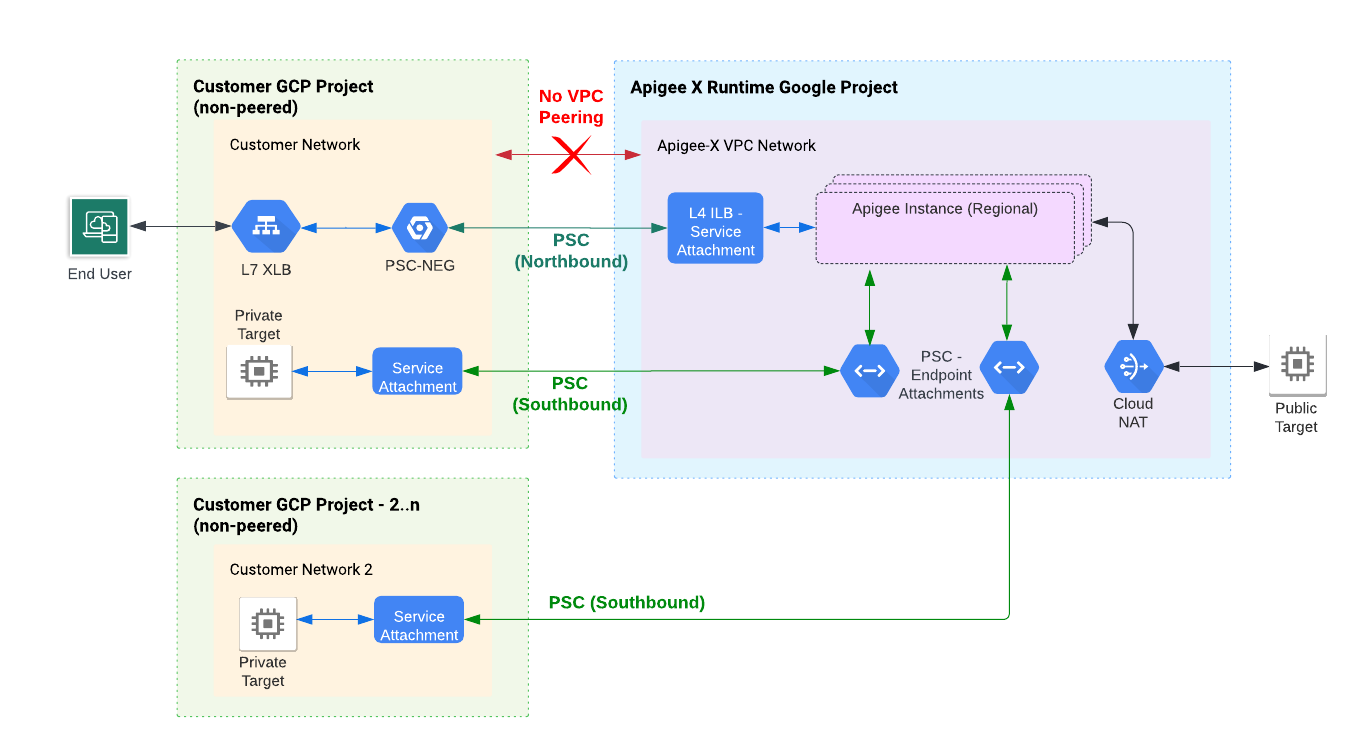

Arsitektur dengan peering VPC dinonaktifkan

Bagian ini menjelaskan arsitektur sistem Apigee saat Apigee tidak disediakan dengan opsi peering VPC.

Selama penyediaan, komponen dikonfigurasi dan dibuat yang memungkinkan komunikasi dua arah antara jaringan Virtual Private Cloud (VPC) yang dikelola oleh Anda dan jaringan VPC yang dikelola oleh Apigee. Setelah Anda menyelesaikan beberapa langkah penyediaan pertama, kedua VPC akan ada, tetapi belum dapat berkomunikasi dua arah. Konfigurasi lebih lanjut diperlukan untuk memungkinkan komunikasi dua arah. Lihat Gambar 6.

Untuk mengaktifkan komunikasi antar-VPC, kami menggunakan Private Service Connect (PSC) untuk merutekan traffic utara ke Apigee dan traffic selatan ke layanan target yang berjalan di project Google Cloud Anda.

PSC memungkinkan koneksi pribadi antara produsen layanan (Apigee) dan konsumen layanan (satu atau beberapa project Cloud lain yang Anda kontrol). Dengan metode ini (Gambar 7), permintaan melewati Load Balancer eksternal global atau Load Balancer eksternal regional ke satu titik lampiran, yang disebut lampiran layanan.

Untuk menghubungkan Apigee ke target backend secara pribadi, Anda harus membuat dua entitas: lampiran layanan di jaringan VPC tempat target di-deploy dan lampiran endpoint di VPC Apigee. Kedua entitas ini memungkinkan Apigee terhubung ke layanan target. Lihat Pola jaringan southbound.

Langkah-langkah untuk menyediakan Apigee dengan PSC (tanpa peering VPC) dijelaskan dalam Penyediaan melalui command line tanpa peering VPC.