È importante comprendere quali porte vengono utilizzate dal piano di runtime ibrido per le implementazioni aziendali. Questa sezione descrive le porte utilizzate per le comunicazioni sicure all'interno del piano di runtime, nonché le porte esterne utilizzate per le comunicazioni con i servizi esterni.

Connessioni interne

La comunicazione tra il piano di runtime e il piano di gestione è protetta con TLS unidirezionale e OAuth 2.0. I singoli servizi utilizzano protocolli diversi, a seconda del servizio con cui comunicano.

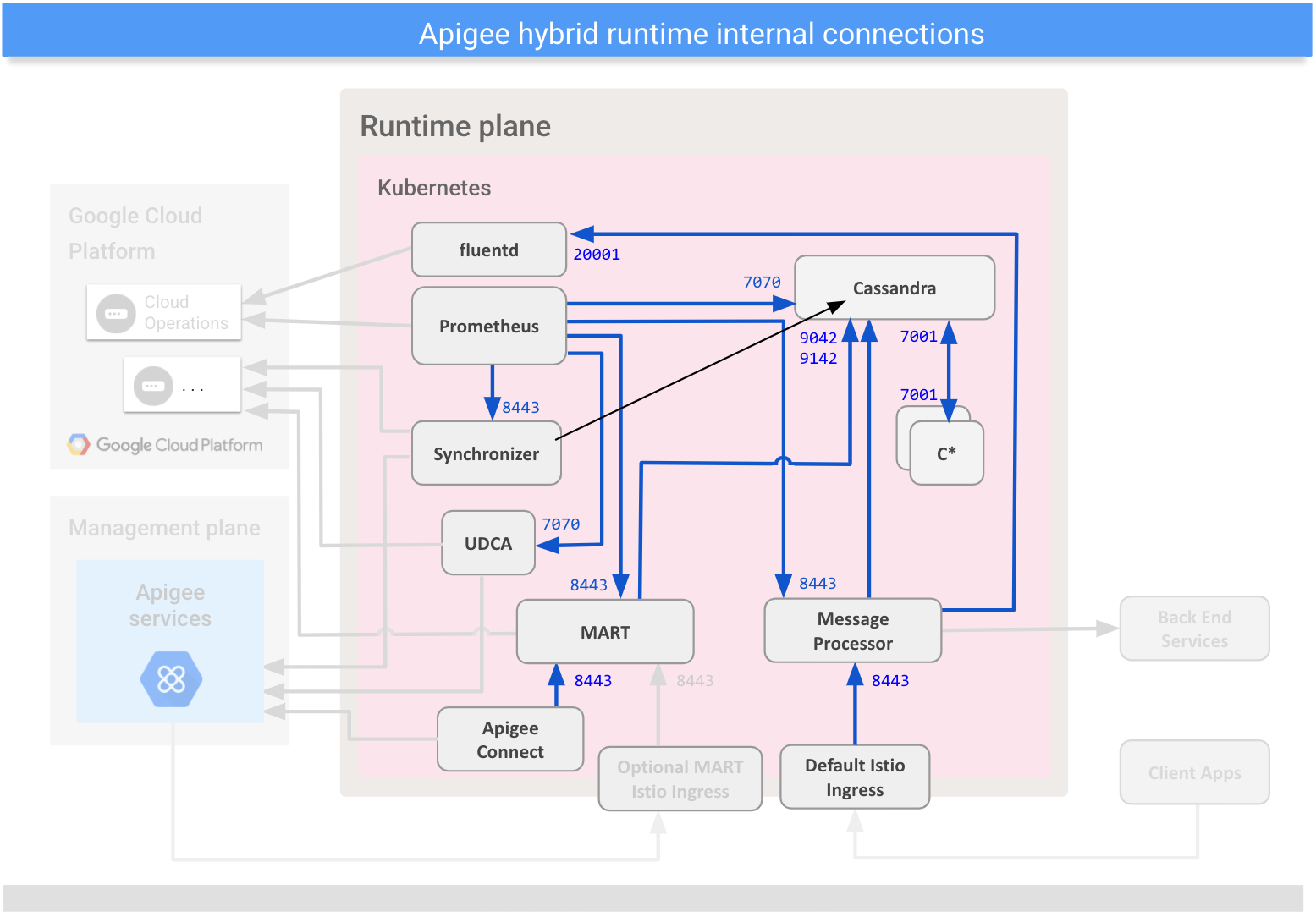

L'immagine seguente mostra le porte e i canali di comunicazione all'interno del piano di runtimeibrido:

La tabella seguente descrive le porte e i canali di comunicazione all'interno del piano di runtimeibrido:

| Connessioni interne | |||||

|---|---|---|---|---|---|

| Origine | Destinazione | Protocollo/porte | Protocollo di sicurezza | Descrizione | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | Invia dati per la persistenza | |

| Apigee Connect | MART | TCP/8443 | TLS | Le richieste dal piano di gestione passano tramite Apigee Connect. Apigee Connect avvia la connessione. | |

| FACOLTATIVO: Istio Ingress di MART Solo se non utilizzi Apigee Connect |

MART | TCP/8443 | TLS | Le richieste dal management plane passano dall'ingresso Istio MART | |

| Ingresso Istio predefinito | processore di messaggi | TCP/8443 | TLS (certificato autofirmato generato da Apigee) | Elabora le richieste API in arrivo | |

| processore di messaggi | Cassandra | TCP/9042 TCP/9142 |

mTLS | Invia dati per la persistenza | |

| processore di messaggi | fluentd (Analytics) | TCP/20001 | mTLS | Trasmette i dati al pod di raccolta dei dati | |

| Cassandra | Cassandra | TCP/7001 | mTLS | Comunicazioni all'interno del cluster dei nodi. Tieni presente che puoi anche lasciare aperta la porta 7000 per la configurazione del firewall come opzione di riserva per la risoluzione dei problemi. | |

| Prometheus | Cassandra | TCP/7070 (HTTPS) | TLS | Estrae i dati delle metriche da vari servizi | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| Processore di messaggi | TCP/8843 (HTTPS) | TLS | |||

| Sincronizzatore | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

Connessioni esterne

Per configurare correttamente il firewall di rete, devi conoscere le porte in entrata e in uscita utilizzate da Hybrid per comunicare con i servizi esterni.

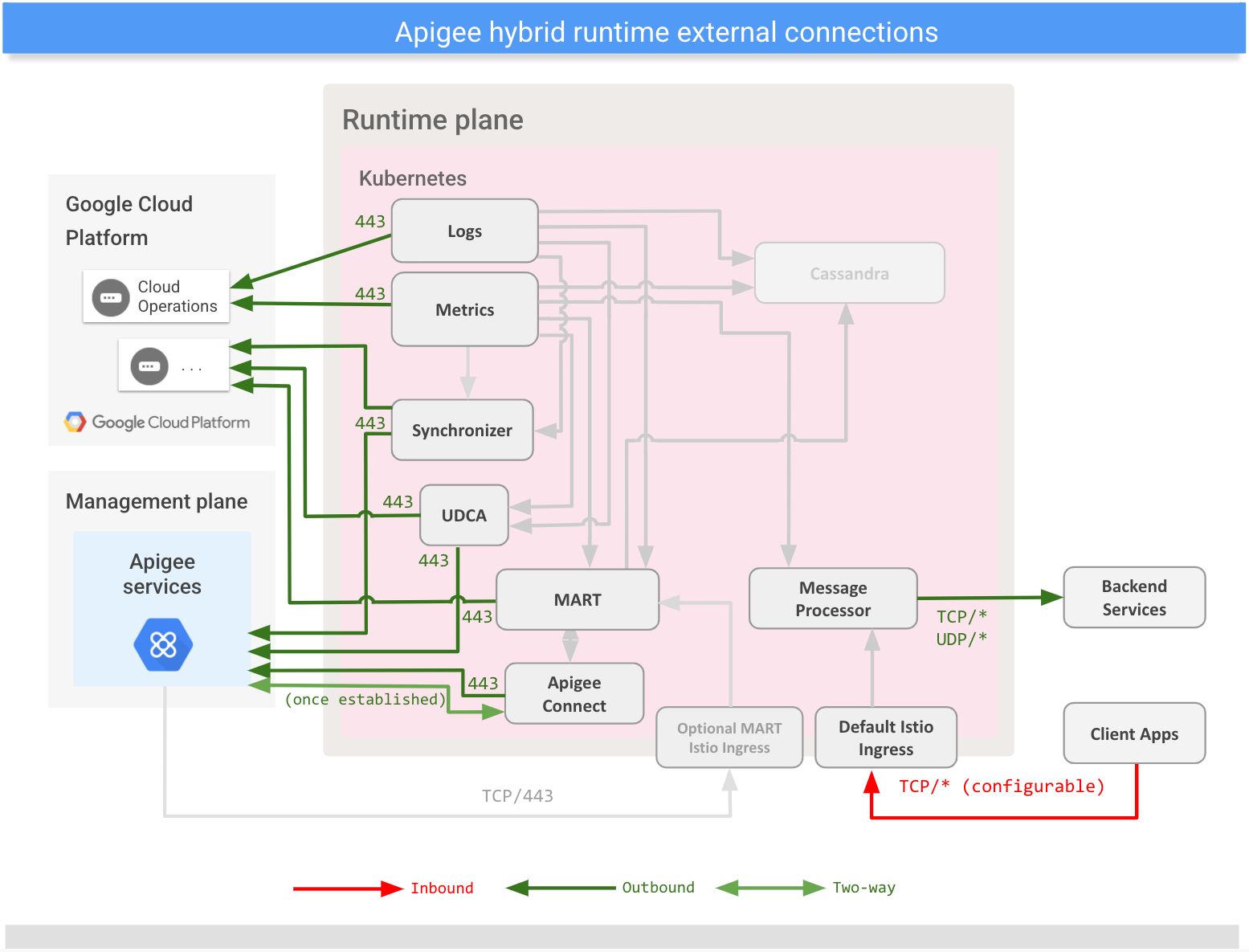

L'immagine seguente mostra le porte utilizzate per le comunicazioni esterne con il piano di runtimeibrido:

La tabella seguente descrive le porte utilizzate per le comunicazioni esterne con il piano di runtimeibrido:

| Connessioni esterne | |||||

|---|---|---|---|---|---|

| Origine | Destinazione | Protocollo/porte | Protocollo di sicurezza | Descrizione | |

| Connessioni in entrata (esposte all'esterno) | |||||

| FACOLTATIVO: servizi Apigee Solo se non utilizzi Apigee Connect (opzione consigliata). Consulta Connessioni bidirezionali di seguito. |

Ingress Istio di MART | TCP/443 | OAuth su TLS 1.2 | Chiamate API ibride dal piano di gestione | |

| App client | Ingress Istio predefinito | TCP/* | Nessuno/OAuth su TLS 1.2 | Richieste API da app esterne | |

| Connessioni in uscita | |||||

| Processore di messaggi | Servizi di backend | TCP/* UDP/* |

Nessuno/OAuth su TLS 1.2 | Invia richieste a host definiti dal cliente | |

| Sincronizzatore | Servizi Apigee | TCP/443 | OAuth su TLS 1.2 | Recupera i dati di configurazione e si connette a apigee.googleapis.com |

|

| Google Cloud | Si connette a iamcredentials.googleapis.com per l'autorizzazione |

||||

| UDCA (Analytics) | Servizi Apigee (UAP) | TCP/443 | OAuth su TLS 1.2 | Invia dati all'UAP nel piano di gestione e a Google Cloud; si connette a

apigee.googleapis.com e storage.googleapis.com |

|

| Apigee Connect | Servizi Apigee | TCP/443 | TLS | Stabilisce la connessione con il piano di gestione; si connette a

apigeeconnect.googleapis.com |

|

| Prometheus (metriche) | Google Cloud (Suite operativa di Google Cloud) | TCP/443 | TLS | Invia dati a Suite operativa di Google Cloud nel piano di gestione; si connette a

monitoring.googleapis.com |

|

| fluentd (logging) | Google Cloud (Suite operativa di Google Cloud) | TCP/443 | TLS | Invia dati a Suite operativa di Google Cloud nel piano di gestione; si connette a

logging.googleapis.com |

|

| MART | Google Cloud | TCP/443 | OAuth su TLS 1.2 | Si connette a iamcredentials.googleapis.com per l'autorizzazione |

|

| * indica che la porta è configurabile. Apigee consiglia di utilizzare 443. | |||||

| Connessioni bidirezionali | |||||

| Apigee Connect | Servizi Apigee | TCP/443 | TLS | Comunica i dati di gestione tra il piano di gestione e l'API di gestione per

i dati di runtime (MART) nel piano di runtime. Apigee Connect avvia la connessione;

si connette a apigeeconnect.googleapis.com |

|

Non devi consentire connessioni esterne per indirizzi IP specifici associati a

*.googleapis.com. Gli indirizzi IP possono cambiare poiché al momento il dominio risolve in più indirizzi.