Entender quais portas o plano do ambiente de execução híbrido usa é importante para implementações empresariais. Esta seção descreve as portas usadas para comunicações seguras no plano do ambiente de execução e as portas externas usadas para comunicações com serviços externos.

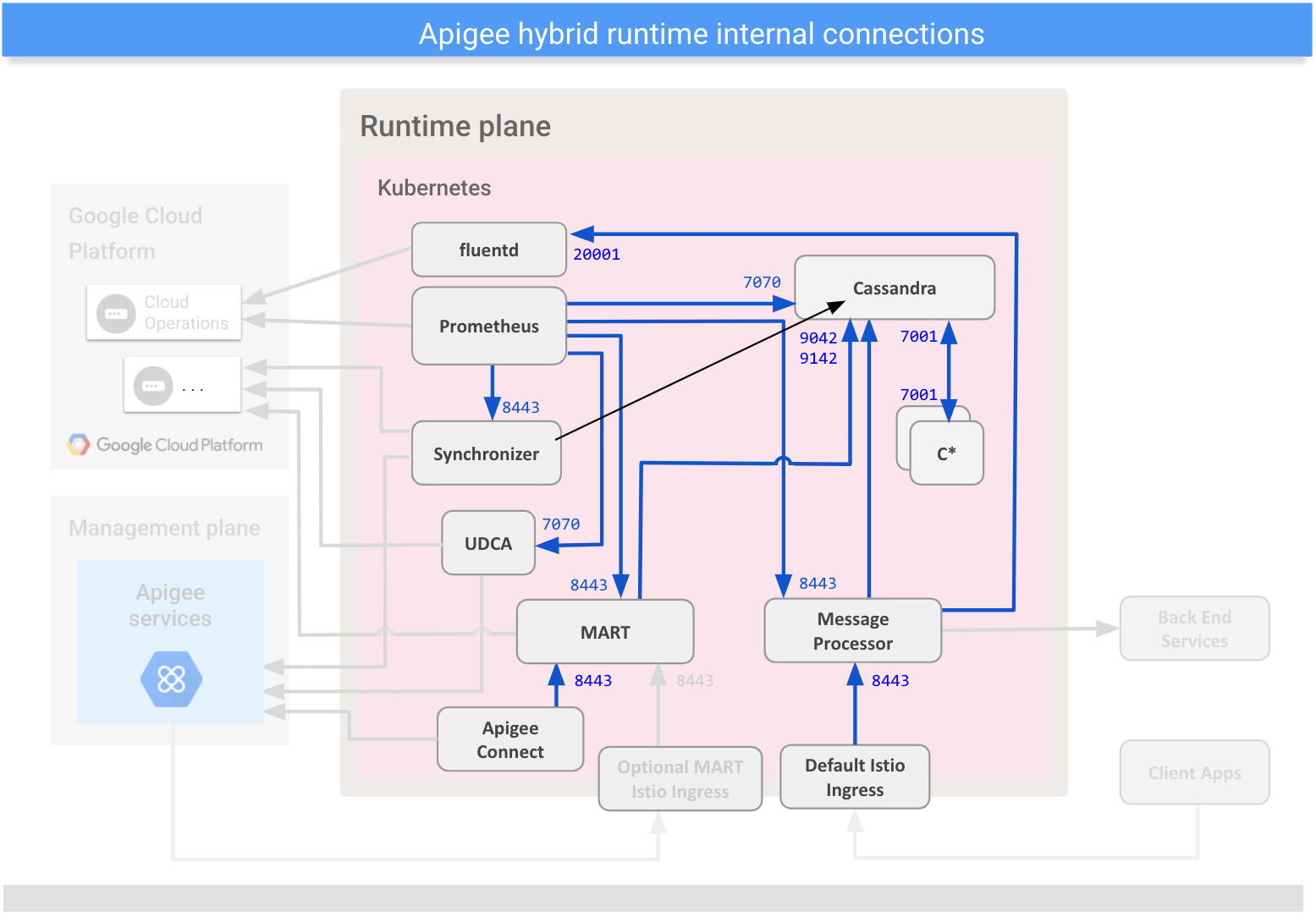

Conexões internas

A comunicação entre o plano do ambiente de execução e o plano de gerenciamento é protegida com o TLS unidirecional e o OAuth 2.0. Cada serviço usa protocolos diferentes, dependendo do serviço com o qual estão se comunicando.

A imagem a seguir mostra as portas e os canais de comunicação no plano do ambiente de execução híbrido:

A tabela a seguir descreve as portas e os canais de comunicação no plano do ambiente de execução híbrido:

| Conexões internas | |||||

|---|---|---|---|---|---|

| Fonte | Destino | Protocolo/porta(s) | Protocolo de segurança | Descrição | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envia dados para persistência | |

| Apigee Connect | MART | TCP/8443 | TLS | As solicitações do plano de gerenciamento passam pelo Apigee Connect. O Apigee Connect inicia a conexão. | |

| OPCIONAL: Entrada MART Istio Somente se o Apigee Connect não for usado (recomendado). |

MART | TCP/8443 | TLS | Solicitações do plano de gerenciamento passam pela Entrada do Istio do MART | |

| Entrada padrão do Istio | Processador de mensagens | TCP/8443 | TLS (certificado autoassinado gerado pela Apigee) | Processa solicitações de API recebidas | |

| Processador de mensagens | Cassandra | TCP/9042 TCP/9142 |

mTLS | Envia dados para persistência | |

| Processador de mensagens | fluentd (Analytics) | TCP/20001 | mTLS | Faz streaming dos dados para o pod de coleta de dados | |

| Cassandra | Cassandra | TCP/7001 | mTLS | Comunicação do cluster intranós. Também é possível deixar a porta 7000 aberta para a configuração do firewall como uma opção de backup para uma possível solução de problemas. | |

| Prometheus | Cassandra | TCP/7070 (HTTPS) | TLS | Extrai dados de métricas de vários serviços | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| Processador de mensagens | TCP/8843 (HTTPS) | TLS | |||

| Sincronizador | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

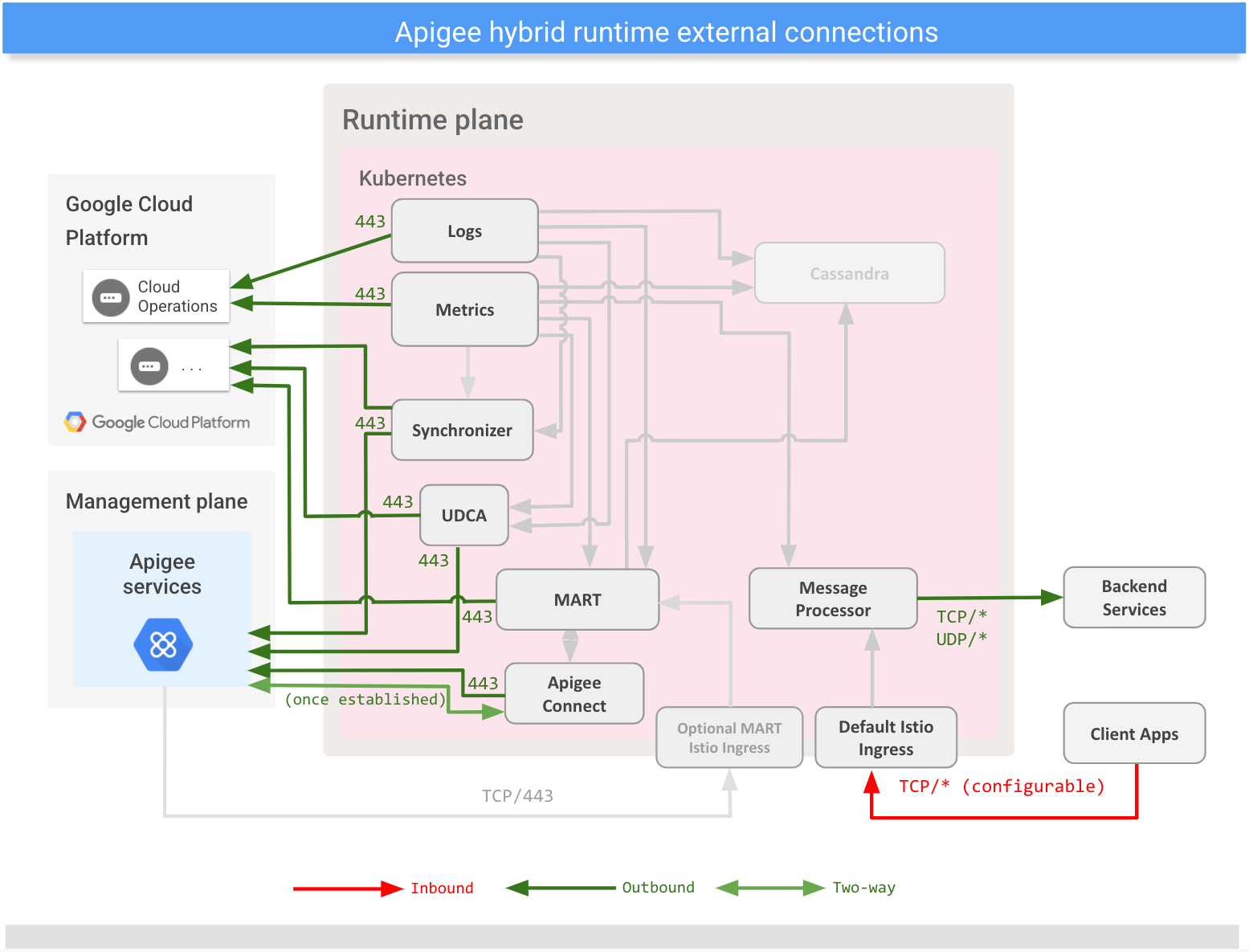

Conexões externas

Para configurar corretamente o firewall da rede, é preciso saber as portas de entrada e saída usadas pelo ambiente híbrido para se comunicar com os serviços externos.

A imagem a seguir mostra as portas usadas para comunicações externas com o plano do ambiente de execução híbrido:

A tabela a seguir descreve as portas usadas para comunicações externas com o plano do ambiente de execução híbrido:

| Conexões externas | |||||

|---|---|---|---|---|---|

| Fonte | Destino | Protocolo/porta(s) | Protocolo de segurança | Descrição | |

| Conexões de entrada (expostas externamente) | |||||

| OPCIONAL: Serviços da Apigee Somente se não estiver usando o Apigee Connect (recomendado). Consulte Conexões bidirecionais abaixo. |

Entrada do Istio do MART | TCP/443 | OAuth por TLS 1.2 | Chamadas de API híbridas do plano de gerenciamento | |

| Aplicativos clientes | Entrada padrão do Istio | TCP/* | Nenhum/OAuth por TLS 1.2 | Solicitações de API de aplicativos externos | |

| Conexões de saída | |||||

| Processador de mensagens | Serviços de back-end | TCP/* UDP/* |

Nenhum/OAuth por TLS 1.2 | Envia solicitações para hosts definidos pelo cliente | |

| Sincronizador | Serviços da Apigee | TCP/443 | OAuth por TLS 1.2 | Busca dados de configuração e conecta-se a apigee.googleapis.com |

|

| GCP | Conecta-se a iamcredentials.googleapis.com para autorização |

||||

| UDCA (Analytics) | Serviços da Apigee (UAP) | TCP/443 | OAuth por TLS 1.2 | Envia dados para o UAP no plano de gerenciamento e para o GCP; conecta-se a apigee.googleapis.com e storage.googleapis.com |

|

| Apigee Connect | Serviços da Apigee | TCP/443 | TLS | Estabelece a conexão com o plano de gerenciamento; conecta-se a

apigeeconnect.googleapis.com |

|

| Prometheus (métricas) | GCP (Cloud Operations) | TCP/443 | TLS | Envia dados para o Cloud Operations no plano de gerenciamento e conecta-se a

monitoring.googleapis.com |

|

| fluentd (Logging) | GCP (Cloud Operations) | TCP/443 | TLS | Envia dados para o Cloud Operations no plano de gerenciamento e conecta-se a

logging.googleapis.com |

|

| MART | GCP | TCP/443 | OAuth por TLS 1.2 | Conecta-se a iamcredentials.googleapis.com para autorização |

|

| Conexões bidirecionais | |||||

| Apigee Connect | Serviços da Apigee | TCP/443 | TLS | Comunica dados de gerenciamento entre o plano de gerenciamento e a API Management para

dados do ambiente de execução (MART) no plano de execução. O Apigee Connect inicia a conexão e

se conecta a apigeeconnect.googleapis.com |

|

| * indica que a porta é configurável. A Apigee recomenda o uso da 443. | |||||

Não permita conexões externas com endereços IP específicos associados a *.googleapis.com. Os endereços IP podem mudar, já que o domínio é resolvido para vários endereços.