Memahami port yang digunakan platform runtime campuran sangatlah penting untuk penerapan perusahaan. Bagian ini menjelaskan port yang digunakan untuk komunikasi aman dalam platform runtime serta port eksternal yang digunakan untuk komunikasi dengan layanan eksternal.

Koneksi internal

Komunikasi antara platform runtime dan platform pengelolaan diamankan dengan TLS 1 arah dan OAuth 2.0. Setiap layanan menggunakan protokol yang berbeda, bergantung pada layanan yang digunakan untuk berkomunikasi.

Sertifikat yang digunakan untuk komunikasi intra-komponen dibuat oleh pengelola sertifikat Apigee. Anda tidak perlu memberikan sertifikat atau mengelolanya.

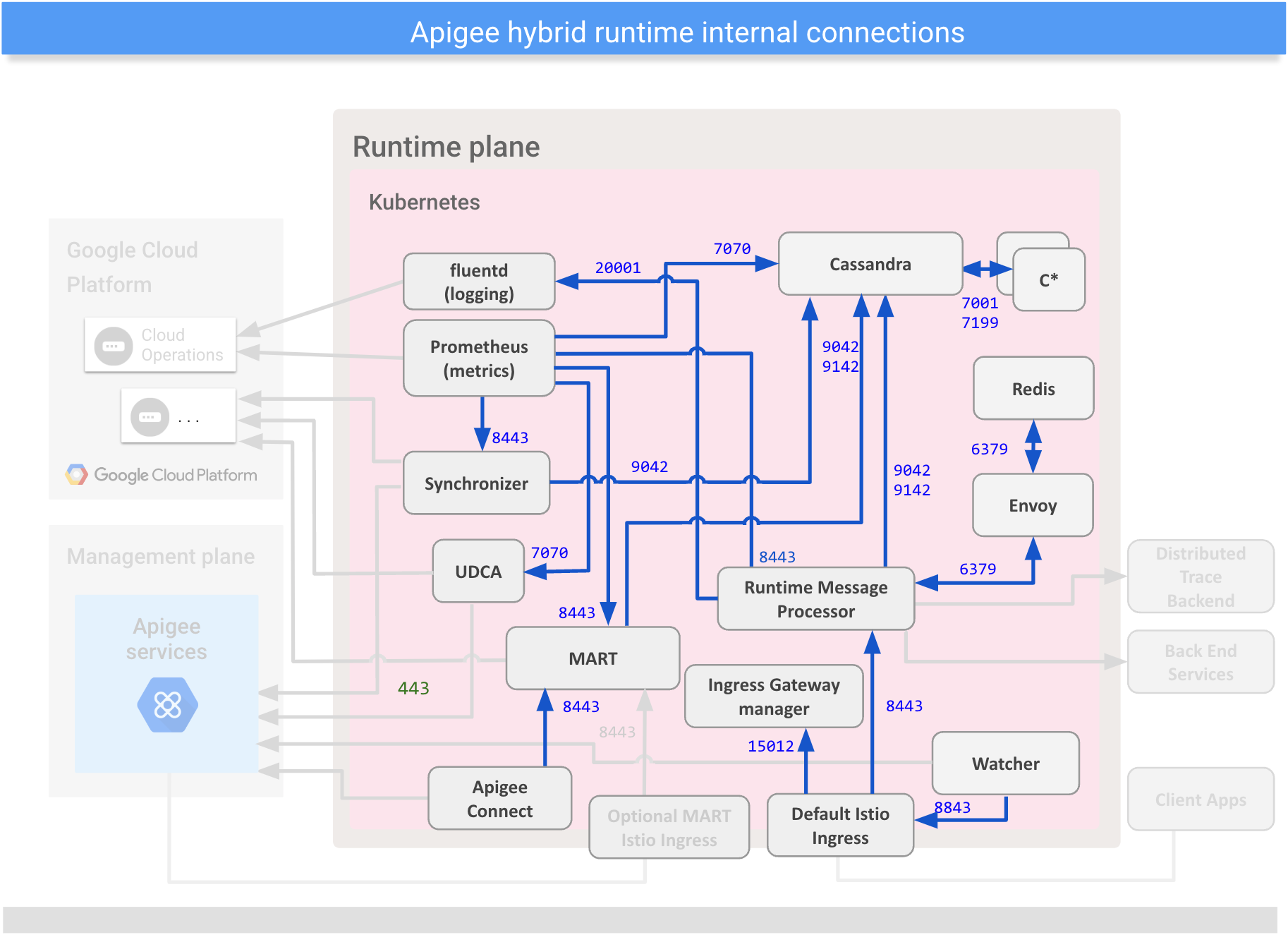

Gambar berikut menunjukkan port dan saluran komunikasi dalam platform runtime hybrid:

Tabel berikut menjelaskan port dan saluran komunikasi dalam platform runtime hibrida:

| Koneksi Internal | |||||

|---|---|---|---|---|---|

| Sumber | Tujuan | Protokol/Port | Protokol keamanan | Deskripsi | |

| MART | Cassandra | TCP/9042 TCP/9142 |

mTLS | Mengirim data untuk persistensi. | |

| Apigee Connect | MART | TCP/8443 | TLS | Permintaan dari bidang pengelolaan akan melalui Apigee Connect. Apigee Connect memulai koneksi. | |

| Ingress Istio Default | Message Processor | TCP/8443 | TLS (sertifikat yang ditandatangani sendiri dan dibuat Apigee) | Memproses permintaan API yang masuk. | |

| Message Processor | Cassandra | TCP/9042 TCP/9142 |

mTLS | Mengirim data untuk persistensi. | |

| Message Processor | fluentd (analisis / logging) | TCP/20001 | mTLS | Mentransmisikan data ke pod pengumpulan data. | |

| Cassandra | Cassandra | TCP/7001 TCP/7199 |

mTLS | Komunikasi cluster intra-node. | |

| Cassandra | Cassandra | TCP/7001 | mTLS | Komunikasi antar-region. | |

| Synchronizer | Cassandra | TCP/9042 TCP/9142 |

mTLS | Mengirim data untuk persistensi. | |

| Prometheus (metrik) | Cassandra | TCP/7070 (HTTPS) | TLS | Mengambil data metrik dari berbagai layanan. | |

| MART | TCP/8843 (HTTPS) | TLS | |||

| Message Processor | TCP/8843 (HTTPS) | TLS | |||

| Synchronizer | TCP/8843 (HTTPS) | TLS | |||

| UDCA | TCP/7070 (HTTPS) | TLS | |||

| Pemantau | Pod ingress | TCP/8843 | TLS | Mengambil polling untuk mendapatkan status deployment. | |

Sambungan eksternal

Untuk mengonfigurasi firewall jaringan dengan tepat, Anda harus mengetahui port masuk dan keluar yang digunakan oleh hybrid untuk berkomunikasi dengan layanan eksternal.

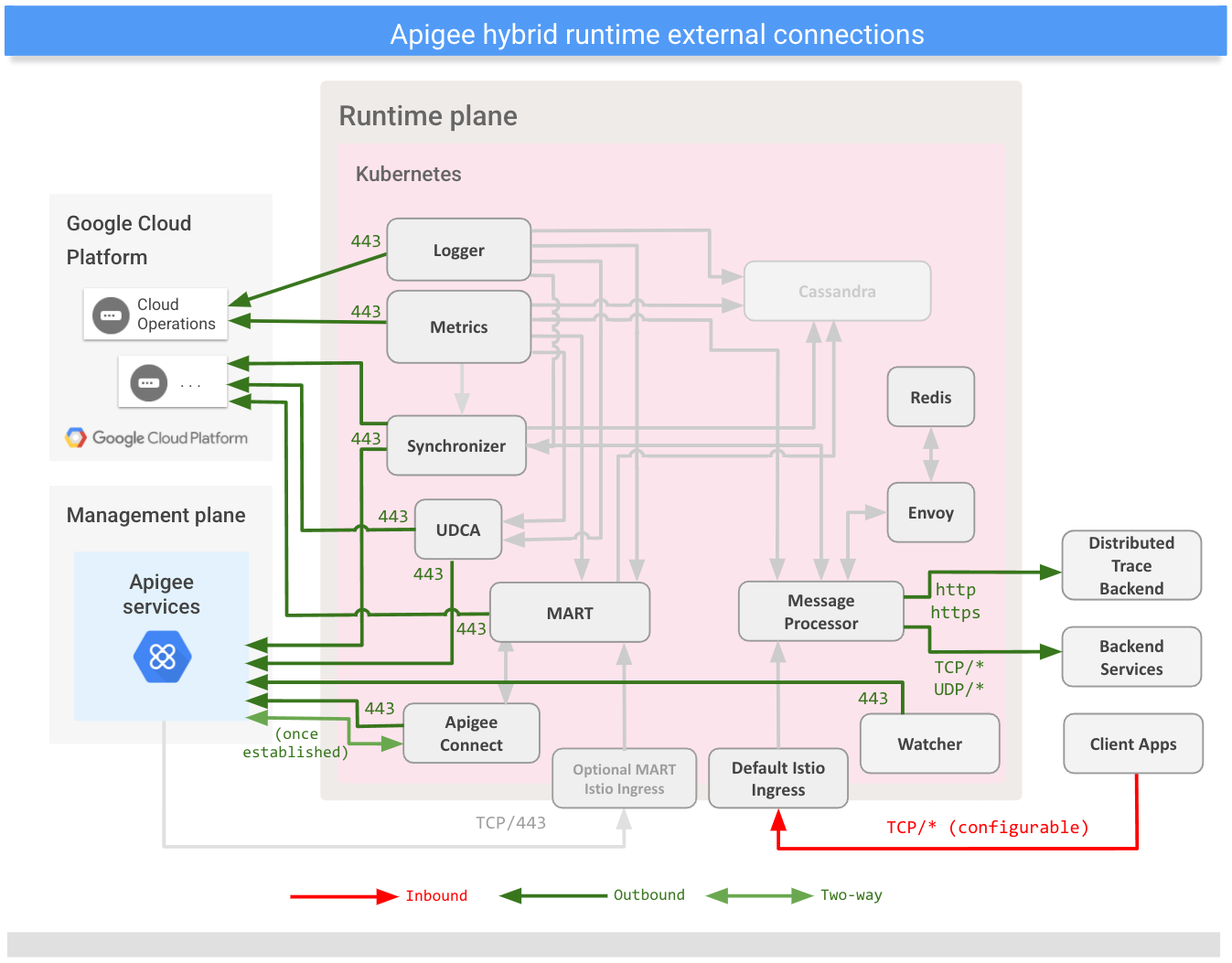

Gambar berikut menunjukkan port yang digunakan untuk komunikasi eksternal dengan platform runtime hybrid:

Tabel berikut menjelaskan port yang digunakan untuk komunikasi eksternal dengan platform runtime hybrid:

| Koneksi Eksternal | |||||

|---|---|---|---|---|---|

| Sumber | Tujuan | Protokol/Port | Protokol Keamanan | Deskripsi | |

| Koneksi Inbound (ditampilkan secara eksternal) | |||||

| OPSIONAL: Layanan Apigee Hanya jika tidak menggunakan Apigee Connect (direkomendasikan). Lihat Koneksi Dua Arah di bawah. |

MART Istio Ingress | TCP/443 | OAuth melalui TLS 1.2 | Panggilan API campuran dari bidang pengelolaan. | |

| Aplikasi Klien | Ingress Istio Default | TCP/* | Tidak ada/OAuth melalui TLS 1.2 | Permintaan API dari aplikasi eksternal. | |

| Koneksi Keluar | |||||

| Message Processor | Layanan backend | TCP/* UDP/* |

Tidak ada/OAuth melalui TLS 1.2 | Mengirim permintaan ke host yang ditentukan pelanggan. | |

| Synchronizer | Layanan Apigee | TCP/443 | OAuth melalui TLS 1.2 | Mengambil data konfigurasi; terhubung ke

apigee.googleapis.com. |

|

| Google Cloud | Terhubung ke iamcredentials.googleapis.com untuk

otorisasi. |

||||

| UDCA (Analytics) | Layanan Apigee (UAP) | TCP/443 | OAuth melalui TLS 1.2 | Mengirim data ke UAP di bidang pengelolaan dan ke Google Cloud; terhubung ke

apigee.googleapis.com dan

storage.googleapis.com. |

|

| Apigee Connect | Layanan Apigee | TCP/443 | TLS | Membangun koneksi dengan bidang pengelolaan; terhubung ke

apigeeconnect.googleapis.com. |

|

| Prometheus (metrik) | Google Cloud (Cloud Operations) | TCP/443 | TLS | Mengirim data ke Cloud Operations di platform pengelolaan; terhubung ke

monitoring.googleapis.com. |

|

| fluentd (logging) | Google Cloud (Cloud Operations) | TCP/443 | TLS | Mengirim data ke Cloud Operations di platform pengelolaan; terhubung ke

logging.googleapis.com |

|

| MART | Google Cloud | TCP/443 | OAuth melalui TLS 1.2 | Terhubung ke iamcredentials.googleapis.com untuk otorisasi. |

|

| Message Processor | Backend Pelacakan Terdistribusi | http atau https | TLS (dapat dikonfigurasi) | (Opsional) Mengirim informasi rekaman aktivitas ke layanan backend Rekaman Aktivitas Terdistribusi. Konfigurasikan layanan dan protokol di TraceConfig API. Backend untuk Pelacakan Terdistribusi biasanya adalah Cloud Trace atau Jaeger. | |

| Koneksi Dua Arah | |||||

| Apigee Connect | Layanan Apigee | TCP/443 | TLS | Menyampaikan data pengelolaan antara bidang pengelolaan dan Management API untuk

data runtime (MART) di bidang runtime. Apigee Connect memulai koneksi;

terhubung ke apigeeconnect.googleapis.com. Oleh karena itu, Anda

tidak perlu mengonfigurasi firewall untuk konektivitas masuk. |

|

| * menunjukkan bahwa port dapat dikonfigurasi. Apigee merekomendasikan penggunaan port 443. | |||||

Anda tidak boleh mengizinkan koneksi eksternal untuk alamat IP tertentu yang terkait dengan

*.googleapis.com. Alamat IP dapat berubah karena domain saat ini me-resolve ke beberapa alamat.