Cette page s'applique à Apigee, mais pas à Apigee hybrid.

Consultez la documentation d'Apigee Edge.![]()

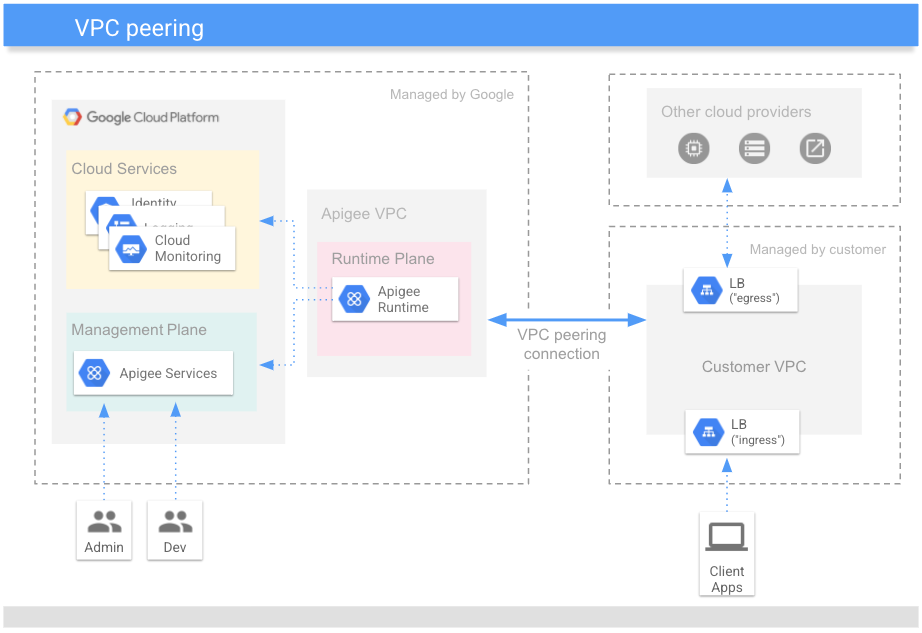

Apigee facilite la communication entre les requêtes API clientes et les services Apigee et Cloud via une connexion entre deux réseaux : le VPC Apigee (ou plan d'exécution) et le VPC Client. Ces deux réseaux sont partagés via une connexion privée dans un processus appelé appairage de VPC.

L'exemple suivant montre comment l'appairage de VPC permet la communication entre le VPC d'Apigee et le VPC du client :

L'appairage de VPC permet au VPC Apigee de traiter les requêtes et les réponses envoyées au VPC du client :

-

Trafic Northbound : requêtes de proxy d'API envoyées par des clients au VPC client et transmises au plan d'exécution Apigee pour traitement. Des services supplémentaires, tels que la journalisation, la gestion des identités et les métriques, sont également accessibles au plan d'exécution.

-

Trafic Southbound : requêtes de proxy d'API qui doivent accéder aux API cibles ou à d'autres services de backend sur le VPC du client. Ces services Southbound peuvent ensuite traiter les réponses avant de les renvoyer au VPC client, afin qu'elles soient également traitées par l'environnement d'exécution Apigee avant l'envoi d'une réponse au client.

L'étape de provisionnement d'Apigee, Configurer la mise en réseau des services, effectue l'appairage de VPC et alloue une plage d'adresses IP (une plage CIDR) à Apigee.

Dimensionnement du réseau

Chaque instance Apigee nécessite une plage CIDR /22 sans chevauchement. Les adresses IP de la plage CIDR sont attribuées au plan d'exécution Apigee (plan de données). Par conséquent, il est important que la plage soit réservée à Apigee et qu'elle ne soit pas utilisée par d'autres applications dans le VPC du client.

Une instance est créée lorsque :

- Une organisation Apigee est d'abord provisionnée via l'assistant d'interface utilisateur ou l'interface de ligne de commande (CLI).

- Lors de l'extension d'Apigee à une nouvelle région Cloud pour une organisation existante. Consultez également la section Étendre Apigee dans plusieurs régions.

Lorsque vous créez une instance, deux options s'offrent à vous pour spécifier une plage d'adresses IP de réseau :

- Allocation automatique de la plage : lorsque vous créez une instance Apigee, autorisez Apigee à allouer n'importe quelle plage disponible sans chevauchement dans la plage plus grande allouée à Google. Chaque fois qu'une instance est recréée, la plage d'adresses IP est allouée automatiquement. Dans de tels cas, il est possible que la nouvelle instance utilise une nouvelle plage d'adresses IP si elle est disponible et sans chevauchement avec d'autres produits ou services.

- Spécifier une plage d'adresses IP : vous pouvez spécifier la plage d'adresses IP qui sera utilisée par Apigee. Cette plage d'adresses IP doit provenir de la plage sans chevauchement appairée avec Apigee. Cette option est utile lorsque vous souhaitez allouer une plage d'adresses IP plus étendue à plusieurs produits Cloud, tels que Cloud SQL, Cloud Memorystore, Apigee, etc… et que vous souhaitez également pouvoir spécifier des plages d'adresses IP réelles pour chacun de ces produits. Il peut s'agir d'une plage d'adresses IP non-RFC 1918, à condition qu'il ne s'agisse pas d'une adresse IP publique utilisée en mode privé (PUPI). .

Après avoir créé une instance, vous ne pouvez pas modifier la plage CIDR. Pour modifier la plage CIDR, vous devez supprimer l'instance et en reconfigurer une nouvelle. Soyez prudent si vous n'avez qu'une seule instance dans une organisation.

Remarques

Avant d'allouer des plages CIDR, consultez la section Considérations dans la documentation du cloud privé virtuel (VPC).

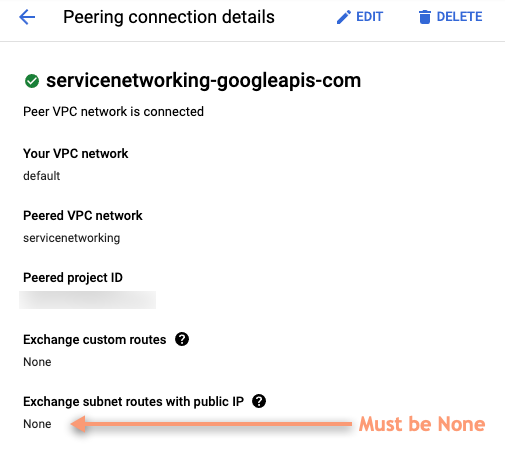

Lorsque vous créez une connexion d'appairage avec Google, assurez-vous que les adresses IP publiques ne sont pas échangées. Pour le savoir, procédez comme suit :

- Dans la console Google Cloud , accédez à la page Appairage de réseaux VPC. Consultez également la section Utiliser l'appairage de réseaux VPC.

- Sélectionnez votre connexion d'appairage de réseaux VPC.

- Dans les détails de la connexion d'appairage, assurez-vous que Échanger les routes de sous-réseau avec une adresse IP publique est défini sur Aucune, comme illustré dans la capture d'écran suivante :