Diese Seite gilt für Apigee, aber nicht für Apigee Hybrid.

Apigee Edge-Dokumentation aufrufen

![]()

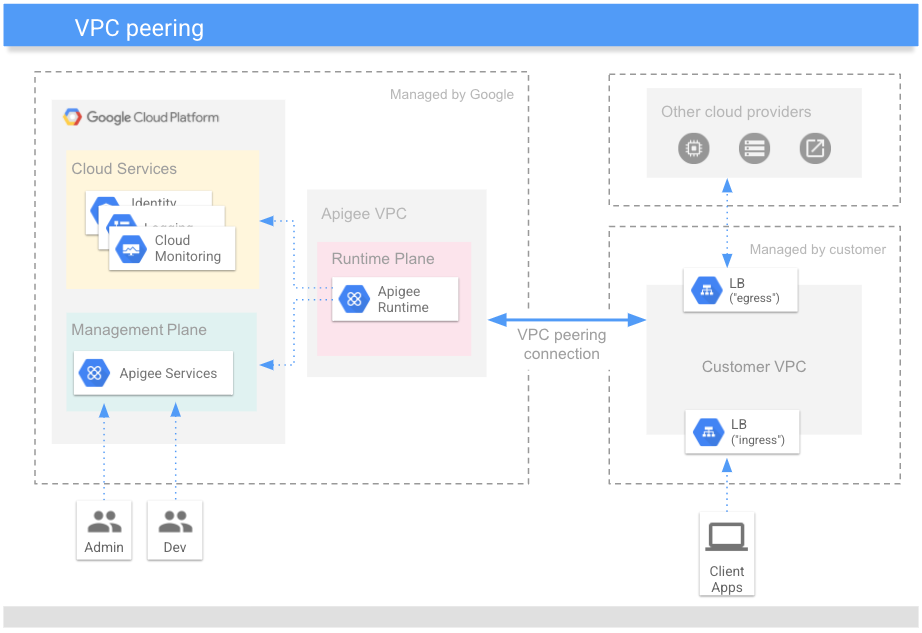

Apigee vereinfacht die Kommunikation zwischen Client-API-Anfragen und Apigee- bzw. Cloud-Diensten über eine Verbindung zwischen zwei Netzwerken: die Apigee-VPC (oder Laufzeitebene) und die Kunden-VPC. Diese beiden Netzwerke werden über eine private Verbindung in einem Vorgang namens VPC-Peering verbunden.

Das folgende Beispiel zeigt, wie das VPC-Peering die Kommunikation zwischen der Apigee-VPC und der Kunden-VPC ermöglicht:

VPC-Peering ermöglicht der Apigee-VPC die Verarbeitung von Anfragen und Antworten, die an die Kunden-VPC gesendet werden:

-

Northbound-Traffic: API-Proxyanfragen, die von Clients an die VPC des Kunden gesendet werden und zur Verarbeitung an die Apigee-Laufzeitebene übergeben werden. Zusätzliche Dienste wie Logging, Identitätsverwaltung und Messwerte sind auch für die Laufzeitebene zugänglich.

-

Northbound-Traffic: Northbound-Anfragen, die auf Ziel-APIs oder auf andere Backend-Dienste in der Kunden-VPC zugreifen müssen. Diese Southbound-Dienste verarbeiten die Antworten, bevor sie von der Apigee-Laufzeit zur weiteren Verarbeitung an die Kunden-VPC zurückgegeben werden, bevor eine Antwort an den Client gesendet wird.

Der Apigee-Bereitstellungsschritt Configure service network führt das VPC-Peering aus und weist Apigee einen IP-Adressbereich (einen CIDR-Bereich) zu.

Netzwerkgröße

Jede Apigee-Instanz erfordert einen nicht überlappenden CIDR-Bereich von /22. Der Apigee-Laufzeit (auch Datenebene genannt) werden IP-Adressen innerhalb des CIDR-Bereichs zugewiesen. Daher ist es wichtig, dass der Bereich für Apigee reserviert ist und nicht von anderen Anwendungen des Kunden-VPC-Netzwerks genutzt wird.

Eine Instanz wird in folgenden Fällen erstellt:

- Apigee-Organisationen werden zuerst über den UI-Assistenten oder die Befehlszeile bereitgestellt.

- Beim Erweitern von Apigee in eine neue Cloud-Region für eine vorhandene Organisation. Weitere Informationen finden Sie auch unter Apigee auf mehrere Regionen erweitern.

Wenn Sie eine Instanz erstellen, gibt es zwei Möglichkeiten, einen Netzwerk-IP-Bereich anzugeben:

- Bereich automatisch zuweisen: Wenn Sie eine Apigee-Instanz erstellen, erlauben Sie Apigee, alle verfügbaren, nicht überlappenden Bereiche aus dem größeren Bereich zuzuweisen, der Google zugewiesen ist. Jedes Mal, wenn eine Instanz neu erstellt wird, wird der IP-Bereich automatisch zugewiesen. In diesem Fall ist es möglich, dass die neue Instanz einen neuen IP-Bereich verwendet, sofern dieser verfügbar ist und sich nicht mit anderen Produkten oder Diensten überschneidet.

- IP-Bereich angeben: Sie können den IP-Bereich angeben, den Apigee verwenden soll. Dieser IP-Bereich muss aus dem nicht überlappenden Bereich stammen, der mit Peering verbunden ist. Diese Option ist nützlich, wenn Sie mehreren Cloud-Produkten wie Cloud SQL, Cloud Memorystore, Apigee und anderen einen größeren IP-Bereich zuweisen möchten, wie z. B. Cloud SQL, Cloud Memorystore, Apigee und andere, und Sie auch in der Lage sein möchten, tatsächliche IP-Bereiche für jedes dieser Produkte anzugeben. Dieser Bereich kann ein IP-Bereich außerhalb von RFC 1918 sein, solange er keine privat verwendete öffentliche IP-Adresse (PUPI) ist. .

Nachdem Sie eine Instanz erstellt haben, können Sie den CIDR-Bereich nicht mehr ändern. Um den CIDR-Bereich zu ändern, müssen Sie die Instanz löschen und neu konfigurieren. Seien Sie vorsichtig, wenn Sie nur eine Instanz in einer Organisation haben.

Hinweise

Bevor Sie CIDR-Bereiche zuweisen, lesen Sie den Abschnitt Hinweise in der Dokumentation zu Virtual Private Cloud.

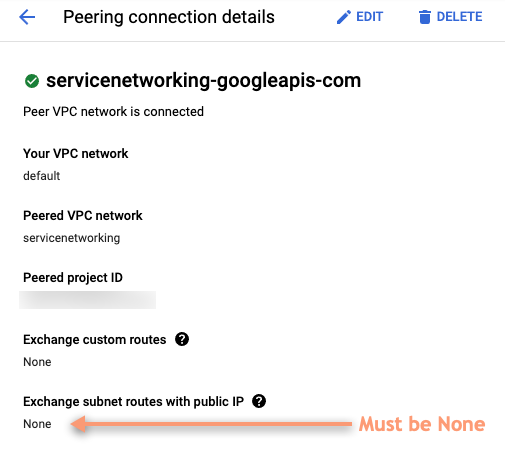

Achten Sie beim Erstellen einer Peering-Verbindung mit Google darauf, dass keine öffentlichen IP-Adressen ausgetauscht werden. So können Sie das überprüfen:

- Rufen Sie in der Google Cloud -Console die Seite VPC-Netzwerk-Peering auf. Weitere Informationen finden Sie unter VPC-Netzwerk-Peering verwenden.

- Wählen Sie Ihre VPC-Netzwerk-Peering-Verbindung aus.

- Achten Sie darauf, dass in den Details der Peering-Verbindung für Exchange-Subnetzrouten mit öffentlicher IP die Option Keine festgelegt ist, wie im folgenden Screenshot dargestellt.