Esta página se aplica à Apigee e à Apigee híbrida.

Muitas organizações buscam integrar o Apigee às soluções de gerenciamento de eventos e informações de segurança (SIEM). Essa integração permite a correlação valiosa de dados do Apigee com outros registros de rede e produtos de segurança, facilitando a detecção avançada de ameaças, o registro abrangente e os relatórios de compliance. Este documento explora várias abordagens de integração, atendendo a cenários com e sem o Advanced API Security.

Público-alvo

O público-alvo deste documento inclui:

- Administradores de API responsáveis por garantir a segurança da API, gerenciar as configurações da plataforma, oferecer suporte à eficiência operacional e obedecer aos requisitos de conformidade de segurança.

- Analistas de segurança focados em detectar e investigar proativamente incidentes de segurança relacionados a APIs para minimizar riscos e proteger dados sensíveis.

Opções de configuração

A Apigee oferece dois métodos principais para enviar informações de registro a um SIEM:

| Opção | Descrição |

|---|---|

| Registros do Google Cloud Platform | Fornece um nível básico de dados de registro da API, incluindo registros específicos do serviço que são úteis para depuração e solução de problemas. |

| Política de geração de registros de mensagens da Apigee | A política de registro de mensagens oferece mais flexibilidade e controle, permitindo que você envie uma grande variedade de dados de registros da Apigee, incluindo variáveis específicas de fluxo, ao seu SIEM. |

Como integrar a Apigee ao seu SIEM

A adaptabilidade da Apigee garante uma integração tranquila com a solução de SIEM escolhida. As etapas gerais de integração são:

- Escolha seu método de integração. Selecione os registros do Google Cloud Platform ou a política de registro de mensagens da Apigee com base nos seus requisitos de dados e recursos do SIEM.

- Estabelecer encaminhamento de dados. Para estabelecer o encaminhamento de dados, configure a Apigee para enviar

os dados de registro desejados ao SIEM. Confira a seguir as etapas básicas para fazer essa configuração.

As etapas exatas dependem das configurações do seu sistema SIEM:

- Configure uma conexão ou integração entre a Apigee e o SIEM.

- Especifique na configuração do SIEM quais registros ou eventos da Apigee devem ser encaminhados para o SIEM.

- Conceda as permissões necessárias no SIEM para receber e processar os dados da Apigee.

- Alinhar estruturas de dados. Mapeie os campos de registro da Apigee e as variáveis de fluxo, como

client.ip,request.urie outros para os campos correspondentes no modelo de dados do SIEM. Esse alinhamento garante que o SIEM possa interpretar e categorizar corretamente os dados da Apigee para uma análise eficaz e correlação com outras ocorrências de segurança.

Registrar dados de segurança avançada da API

Se você quiser registrar dados que foram identificados pela detecção de abusos de segurança de API avançada, use ações com a política de geração de registros de mensagens da Apigee.

Siga estas etapas:

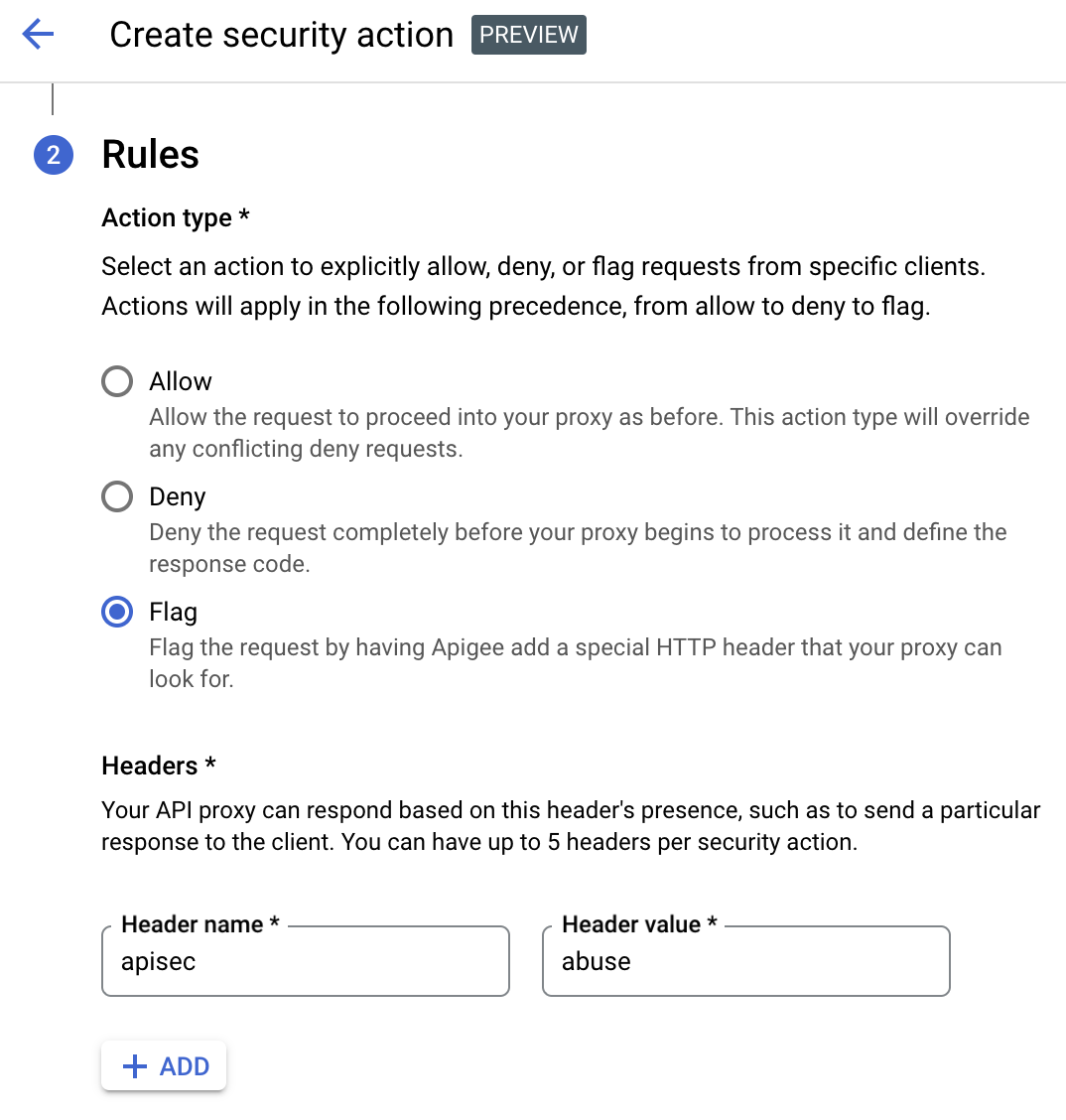

- Use as ações avançadas de segurança da API para sinalizar a regra que você quer registrar.

- Use o cabeçalho adicionado pela ação para acionar a política de geração de registros de mensagens e registrar as

solicitações sinalizadas.

Por exemplo, a imagem a seguir mostra o cabeçalho

apisecconfigurado com o valorabusena interface de ações:

Seguindo este exemplo, você pode configurar a política de geração de registros de mensagens para acionar quando ela encontrará o cabeçalho:

<PostFlow name="PostFlow"> <Request> <Step> <Condition>request.header.apisec="abuse"</Condition> <Name>LogMessagePolicy</Name> </Step> </Request> </PostFlow>

Exemplo: usar a política de registro de mensagens da Apigee

Neste exemplo, mostramos como configurar a política de geração de registros de mensagens da Apigee para enviar dados de registros da Apigee a um SIEM. Com esta opção, você especifica na política de geração de registros de mensagens quais variáveis de fluxo da Apigee serão usadas para enviar ao SIEM. Esta opção permite que você envie ao SIEM um conjunto mais completo de detalhes do registro com a opção de registro do Cloud Platform.

- Ativar a ingestão de dados da Apigee no SIEM.

- Crie uma política de geração de registros de mensagens com o seguinte corpo XML. Para

receber ajuda, consulte Como anexar e configurar políticas na interface.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?> <MessageLogging continueOnError="false" enabled="true" name="ML-SIEM-Integration"> <CloudLogging> <LogName>projects/{organization.name}/logs/Apigee-SIEM-Integration-{environment.name}</LogName> <Message contentType="application/json" defaultVariableValue="unknown"> { "apigee.metrics.policy.{policy_name}.timeTaken": "{apigee.metrics.policy.{policy_name}.timeTaken}", "client.country": "{client.country}", "client.host": "{client.host}", "client.ip": "{client.ip}", "client.locality": "{client.locality}", "client.port": "{client.port}", "client.state": "{client.state}", "organization.name": "{organization.name}", "proxy.client.ip": "{proxy.client.ip}", "proxy.name": "{proxy.name}", "proxy.pathsuffix": "{proxy.pathsuffix}", "proxy.url": "{proxy.url}", "request.uri": "{request.uri}", "request.verb": "{request.verb}", "response.content": "{response.content}", "response.reason.phrase": "{response.reason.phrase}", "response.status.code": "{response.status.code}", "system.region.name": "{system.region.name}", "system.timestamp": "{system.timestamp}", "system.uuid": "{system.uuid}", "target.country": "{target.country}", "target.host": "{target.host}", "target.ip": "{target.ip}", "target.locality": "{target.locality}", "target.organization": "{target.organization}", "target.port": "{target.port}", "target.scheme": "{target.scheme}", "target.state": "{target.state}", "target.url": "{target.url}" } </Message> </CloudLogging> </MessageLogging>

- Anexar a política ao fluxo de postagem do endpoint de proxy. Consulte Como anexar e configurar políticas na interface.

À medida que o proxy de API processa o tráfego, a política de geração de registros captura os campos especificados das solicitações e respostas e gravá-las no arquivo de registro para análise e depuração.