Cette page fournit des informations destinées aux clients Apigee existants qui souhaitent utiliser Application Integration avec le même projet Google Cloud.

Présentation

Tous les utilisateurs d'un abonnement Apigee qui avaient activé le module complémentaire Apigee Integrations seront désormais redirigés vers Application Integration sans frais supplémentaires. Application Integration est configuré pour vous, et toutes vos intégrations existantes dans Apigee sont automatiquement synchronisées et disponibles. Cela signifie que vous pouvez continuer à utiliser votre projet Google Cloud existant pour Application Integration sans configuration supplémentaire.

Pour en savoir plus sur Application Integration, consultez la présentation d'Application Integration.

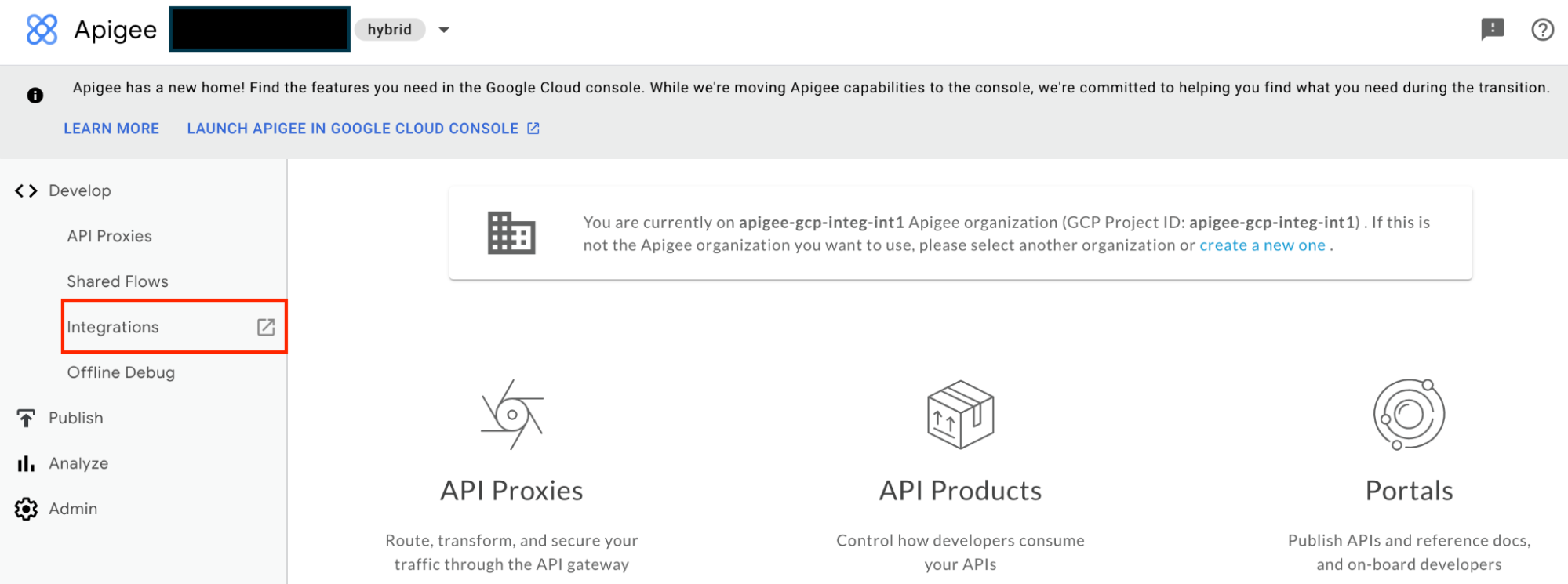

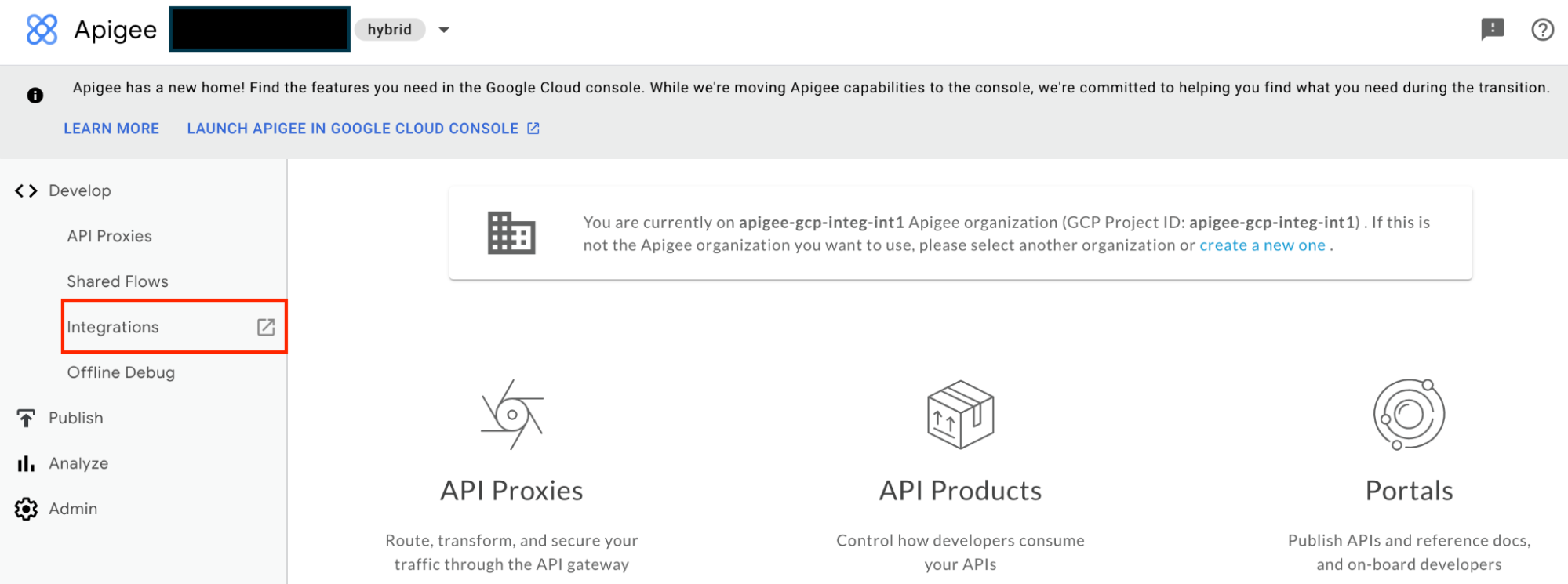

Depuis le portail Apigee, vous serez redirigé vers Application Integration :

Qu'est-ce qui a changé ?

Le tableau suivant récapitule les différences ou les modifications attendues dans votre projet Google Cloud :

| Ressource/fonctionnalité Apigee | Modifications |

|---|---|

| Autorisations IAM | Les intégrations utilisent les rôles IAM prédéfinis d'Application Integration. Consultez la section Modifications des autorisations IAM. |

| Compte de service | Un compte de service par défaut est créé et utilisé pour toutes les intégrations. Consultez la section Modifications des comptes de service. |

| API REST | Utilisez l'API REST Application Integration. Consultez la section Modifications de l'API REST. |

| Tâche Envoyer un e-mail et tâche Approbation | L'adresse e-mail de l'expéditeur est modifiée pour tous les e-mails sortants. Consultez la section Modifications des tâches d'intégration. |

Modifications des autorisations IAM

Tous les comptes utilisateur ou comptes principaux existants se voient attribuer les autorisations IAM Application Integration prédéfinies équivalentes.

Les autorisations IAM d'Application Integration sont au format suivant :

Format

integrations.integrationRESOURCE.ACTION

Exemple

integrations.integrationVersions.get

Limites des rôles IAM personnalisés

Les limites suivantes s'appliquent si vous avez défini des rôles IAM personnalisés dans votre projet Google Cloud :

- Les proxys Apigee qui utilisent un compte de service dont les rôles IAM personnalisés incluent des autorisations Apigee Integration peuvent rencontrer une erreur. Nous vous recommandons de mettre à jour vos rôles IAM personnalisés avec les autorisations IAM d'Application Integration.

Pour en savoir plus sur les rôles et les autorisations IAM, consultez la page Présentation du contrôle des accès.

Modifications des comptes de service

Un compte de service par défaut doté du rôle IAM Agent de service Application Integration (roles/integrations.serviceAgent) est créé dans votre projet Google Cloud.

Le nouveau compte de service Application Integration par défaut est utilisé pour les opérations d'intégration suivantes :

- Exécuter une intégration.

- Appeler une fonction Cloud à l'aide de la tâche Cloud Functions.

- Appeler un connecteur Integration Connectors à l'aide de la tâche Connectors.

- Créer des jetons de compte de service pour les profils d'authentification Type de compte de service.

- Chiffrer et déchiffrer des clés Cloud KMS pour les profils d'authentification.

Le compte de service Application Integration par défaut possède l'adresse e-mail suivante :

Format

service-PROJECT_NUMBER@gcp-sa-integrations.iam.gserviceaccount.com

Exemple

service-46733320069@gcp-sa-integrations.iam.gserviceaccount.com

Pour en savoir plus sur les comptes de service, consultez la page Présentation du contrôle des accès.

Modifications de l'API REST

La plupart des API Apigee Integration disposent d'équivalents dans l'API Application Integration.

Le tableau suivant décrit les modifications de clés dans les API REST d'Apigee Integration, en comparaison à celles d'Application Integration :

| Apigee Integration (proxy Apigee inclus) | Application Integration | |

|---|---|---|

| Ressource REST | projects/PROJECT_ID/locations/REGION/products/apigee/integration/INTEGRATION_NAME

|

projects/PROJECT_ID/locations/REGION/integration/INTEGRATION_NAME

|

Pour en savoir plus sur les API Application Integration, consultez la section API REST Application Integration.

Modifications des tâches d'intégration

La tâche Envoyer un e-mail et la tâche Approbation utiliseront noreply-application-integration@google.com pour envoyer des notifications par e-mail. De plus, tous les e-mails de demande d'approbation envoyés à l'aide de la tâche Approbation renverront vers Application Integration.