Questa pagina si applica ad Apigee e Apigee hybrid.

Visualizza la documentazione di

Apigee Edge.

![]()

Questo esempio mostra come utilizzare l'adattatore Apigee per Envoy con un deployment ibrido di Apigee.

Prerequisiti

| Prima di iniziare: |

|---|

|

|

|

|

|

|

Panoramica

Questo esempio spiega come utilizzare l'adattatore Apigee per Envoy con Apigee hybrid. In questo esempio, eseguirai il deployment di un semplice servizio HTTP nello stesso cluster Kubernetes in cui è stato eseguito il deployment di Apigee hybrid. Poi, configurerai Apigee Adapter for Envoy per gestire le chiamate API a questo servizio con Apigee.

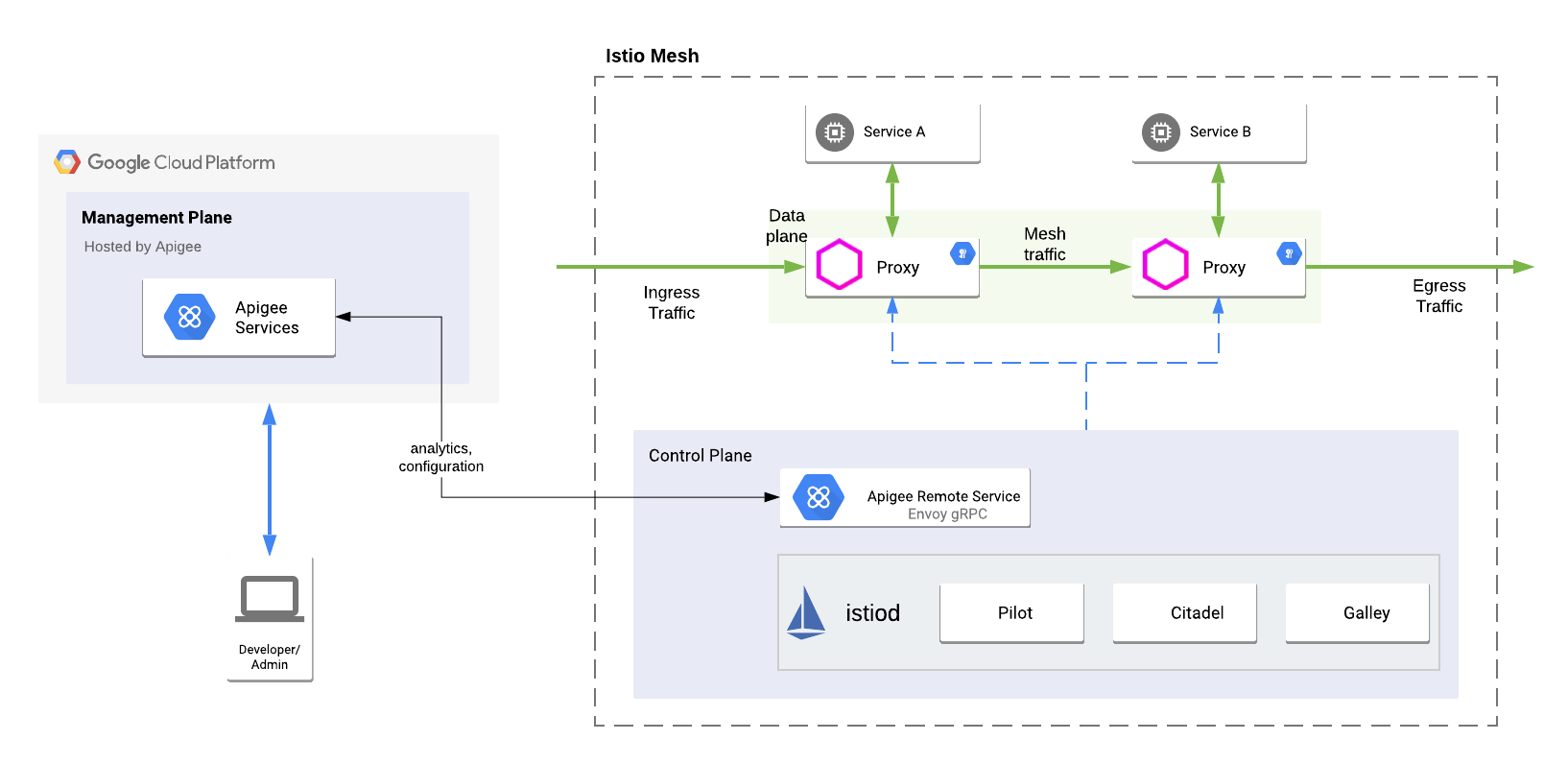

La figura seguente mostra l'architettura di base per l'integrazione di Apigee Hybrid:

Un proxy Envoy viene implementato con il servizio HTTP di destinazione come sidecar Istio nel mesh di servizi Istio. Il sidecar gestisce il traffico API da e verso il servizio di destinazione e comunica con il servizio remoto. Il servizio remoto comunica anche con il piano di gestione ibrido per recuperare le informazioni sul prodotto API e sul proxy.

Controlla la configurazione di gcloud

- Verifica che la configurazione di

gcloudsia impostata sul progetto Google Cloud associato alla tua organizzazione ibrida.Per elencare le impostazioni correnti:

gcloud config list

Se necessario, imposta l'ID progetto GCP corretto con questo comando:

gcloud config set project project-id

- Devi eseguire l'autenticazione con Google Cloud SDK (gcloud) per il tuo progetto GCP:

gcloud auth login

Provisioning di Apigee hybrid

In questo passaggio, utilizzerai la CLI del servizio remoto per eseguire il provisioning di ibrido con il proxy API remote-service. Il comando di provisioning configura anche un certificato su

Apigee e genera le credenziali che il servizio remoto utilizzerà per riconnettersi in modo sicuro ad Apigee.

- Vai alla directory

$CLI_HOME:cd $CLI_HOME

- Se non sei proprietario del progetto Google Cloud associato all'organizzazione Apigee Hybrid,

assicurati che il tuo account utente Google Cloud includa il ruolo

Apigee Organization Admin. Consulta l'articolo Concessione, modifica e revoca dell'accesso alle risorse. - Esegui questo comando per ottenere un token di accesso:

TOKEN=$(gcloud auth print-access-token);echo $TOKEN

- Crea le seguenti variabili di ambiente. Queste variabili verranno utilizzate come

parametri dello script di provisioning:

export ORG=organization_nameexport ENV=environment_nameexport RUNTIME=host_alias_urlexport NAMESPACE=hybrid_runtime_namespaceDove:

Variabile Descrizione organization_name Il nome dell'organizzazione Apigee per l'installazione di Apigee hybrid. environment_name Il nome di un ambiente nella tua organizzazione Apigee hybrid. host_alias_url Un URL che include hostAliasper un host virtuale definito nella configurazione ibrida. L'URL deve iniziare conhttps://. Ad esempio:https://apitest.apigee-hybrid-docs.net.hybrid_runtime_namepace Lo spazio dei nomi in cui vengono implementati i componenti del runtime di hybrid. Nota: lo spazio dei nomi predefinito per un deployment ibrido è apigee. - Esegui il comando seguente per eseguire il provisioning del proxy del servizio remoto in Apigee Hybrid:

Se non esegui l'upgrade, utilizza questo comando per eseguire il provisioning di Apigee:

./apigee-remote-service-cli provision --organization $ORG --environment $ENV \ --runtime $RUNTIME --namespace $NAMESPACE --token $TOKEN > config.yamlSe esegui l'upgrade, utilizza questo comando con il flag

--force-proxy-installper eseguire il provisioning di Apigee:./apigee-remote-service-cli provision --force-proxy-install --organization $ORG --environment $ENV \ --runtime $RUNTIME --namespace $NAMESPACE --token $TOKEN > config.yaml - Controlla i contenuti del file

config.yaml. Dovrebbe avere un aspetto simile a questo:# Configuration for apigee-remote-service-envoy # generated by apigee-remote-service-cli provision on 2020-07-06 18:03:58 apiVersion: v1 kind: ConfigMap metadata: name: apigee-remote-service-envoy namespace: apigee data: config.yaml: | tenant: remote_service_api: https://apitest.apigee-hybrid-docs.net/remote-service org_name: hybrid-docs env_name: envoy allow_unverified_ssl_cert: true analytics: collection_interval: 10s fluentd_endpoint: apigee-udca-hybrid-docs-envoy.apigee:20001 tls: ca_file: /opt/apigee/tls/ca.crt key_file: /opt/apigee/tls/tls.key cert_file: /opt/apigee/tls/tls.crt --- apiVersion: v1 kind: Secret metadata: name: hybrid-docs-envoy-policy-secret namespace: apigee type: Opaque data: remote-service.crt: eyJrZXlzIjpbeyJrdHkiOiJSU0EiLCJhbGci... remote-service.key: LS0tLS1CRUdJTiBSU0EgUFJJVkFURS... remote-service.properties: a2lkPTIwMjAtMDctMDZ...

- Applica la configurazione del servizio (il file generato dal comando di provisioning) al cluster:

kubectl apply -f $CLI_HOME/config.yaml

- Verifica il proxy e il certificato. I seguenti elementi devono restituire un JSON valido:

curl -i $RUNTIME/remote-service/certs

L'output è simile al seguente:

{ "keys": [ { "alg": "RS256", "e": "AQAB", "kid": "2020-05-11T11:32:26-06:00", "kty": "RSA", "n": "0v-nbTQyAmtVZ-wZRP0ZPIbrVaX91YO9JZ9xCQPb4mOdOSS7yKfTDJGg0KM130sGVYBvR76alN8 fhrrSDEG5VXG8YYMqPXarwRC7MRJWocCQ_ECYrjDD0_Q018M2HyXZYSd8fhAogi9mVUYsEmCKqJH53Dh1 jqsHOQzBLKsX0iDO9hEZNFtjbX0UCbSxsUlmBCub7Uj2S-PahA6DEQOMhQjZM7bBMtkTMpFmaJ_RZTmow BHP57qMna17R8wHD4kUsO2u_-3HHs5PSj1NrEYoVU2dwLQw0GlkB__ZWeFgXTqot81vb-PmoM9YxwoZrm TcHdljugWy_s7xROPzTod0uw" } ] }

Crea file di configurazione di esempio

Utilizza il comando apigee-remote-service-cli samples create per generare

file di configurazione di esempio.

Per questo esempio, hai bisogno dei seguenti file generati:

httpbin.yaml: una configurazione di deployment per un servizio HTTP.apigee-envoy-adapter.yaml: una configurazione del deployment per il servizio remoto per Envoy.envoyfilter-sidecar.yaml: una configurazione che installa un EnvoyFilter. allo spazio dei nomi predefinito.

Per generare i campioni:

- Vai alla directory

$CLI_HOME. Esegui questo comando per generare i file:

./apigee-remote-service-cli samples create -c ./config.yaml

I seguenti file vengono generati nella directory

./samples:ls samples apigee-envoy-adapter.yaml envoyfilter-sidecar.yaml httpbin.yaml request-authentication.yaml

Per ulteriori informazioni, consulta comando Samples.

Esegui il deployment di un servizio di test nel cluster

In questo passaggio, eseguirai il deployment di un semplice servizio di test di richiesta/risposta HTTP nello stesso cluster in cui è stato eseguito il deployment di Apigee ibrido.

- Attiva l'inserimento di Istio nello spazio dei nomi

defaultdel cluster. In un passaggio successivo, eseguirai il deployment di un sidecar Envoy nello stesso cluster. L'attivazione dell'injection di Istio rende possibile il deployment del file collaterale. Questo esempio utilizza lo spazio dei nomidefaulte tutte le istruzioni successive presuppongono che sia così.kubectl label namespace default istio-injection=enabled

- Applica il servizio semplice

httpbinal cluster nello spazio dei nomi predefinito:kubectl apply -f $CLI_HOME/samples/httpbin.yaml

- Ora testa il servizio. Avvia un servizio

curlin esecuzione nel cluster e apri un terminale:kubectl run -it curl --image=curlimages/curl --restart=Never -- sh

- Testa il servizio chiamandolo dall'interno del cluster:

curl -i httpbin.default.svc.cluster.local/headers

In caso di esito positivo, viene visualizzato lo stato 200 e il servizio restituisce un elenco di intestazioni. Ad esempio:

HTTP/1.1 200 OK server: envoy date: Tue, 12 May 2020 17:09:01 GMT content-type: application/json content-length: 328 access-control-allow-origin: * access-control-allow-credentials: true x-envoy-upstream-service-time: 7 { "headers": { "Accept": "*/*", "Content-Length": "0", "Host": "httpbin.default.svc.cluster.local", "User-Agent": "curl/7.70.0-DEV", "X-B3-Parentspanid": "69f88bc3e322e157", "X-B3-Sampled": "0", "X-B3-Spanid": "8dd725f30e393d8b", "X-B3-Traceid": "38093cd817ad30a569f88bc3e322e157" } }

Esegui il servizio remoto per Envoy

In questo passaggio, avvii il servizio remoto per il client Envoy nel mesh di servizi

in cui è installato Apigee Hybrid. Questo servizio fornisce gli endpoint ai sidecar Istio

installati sui servizi di destinazione. Verrà inoltre installato un sidecar

con il servizio httpbin.

- Applica il servizio remoto Apigee al mesh di servizi:

kubectl apply -f $CLI_HOME/samples/apigee-envoy-adapter.yaml

- Applica

EnvoyFilterai sidecar Istio nello spazio dei nomi predefinito.EnvoyFilterconsente al sidecarhttpbindi comunicare con il servizio remoto Apigee.kubectl apply -f $CLI_HOME/samples/envoyfilter-sidecar.yaml

Testare l'installazione

- Ora torna alla shell curl che hai aperto nel passaggio

Esegui il deployment di un servizio di test nel cluster e chiama il servizio

httpbin:curl -i httpbin.default.svc.cluster.local/headers

Il servizio ora è gestito da Apigee e, poiché non hai fornito una chiave API, restituisce il seguente errore.

curl -i httpbin.default.svc.cluster.local/headers HTTP/1.1 403 Forbidden date: Tue, 12 May 2020 17:51:36 GMT server: envoy content-length: 0 x-envoy-upstream-service-time: 11

- Configura un prodotto API e ottieni una chiave API come spiegato in Come ottenere una chiave API.

- Esegui una chiamata API utilizzando la chiave:

export APIKEY=YOUR_API_KEYcurl -i httpbin.default.svc.cluster.local/headers -H "x-api-key: $APIKEY"La chiamata dovrebbe riuscire con lo stato 200 e restituire un elenco di intestazioni nella risposta. Ad esempio:

curl -i httpbin.default.svc.cluster.local/headers -H "x-api-key: kyOTalNNLMPfOSy6rnVeclmVSL6pA2zS" HTTP/1.1 200 OK server: envoy date: Tue, 12 May 2020 17:55:34 GMT content-type: application/json content-length: 828 access-control-allow-origin: * access-control-allow-credentials: true x-envoy-upstream-service-time: 301 { "headers": { "Accept": "*/*", "Content-Length": "0", "Host": "httpbin.default.svc.cluster.local", "User-Agent": "curl/7.70.0-DEV", "X-Api-Key": "kyOTalNNLMPfOSy6rnVeclmVSL6pA2zS", "X-Apigee-Accesstoken": "", "X-Apigee-Api": "httpbin.default.svc.cluster.local", "X-Apigee-Apiproducts": "httpbin", "X-Apigee-Application": "httpbin", "X-Apigee-Authorized": "true", "X-Apigee-Clientid": "kyOTalNNLMPfOSy6rnVeclmVSL6pA2zS", "X-Apigee-Developeremail": "jdoe@example.com", "X-Apigee-Environment": "envoy", "X-Apigee-Organization": "acme-org", "X-Apigee-Scope": "", "X-B3-Parentspanid": "1476f9a2329bbdfa", "X-B3-Sampled": "0", "X-B3-Spanid": "1ad5c19bfb4bc96f", "X-B3-Traceid": "6f329a34e8ca07811476f9a2329bbdfa" } }

Passaggi successivi

Il traffico API verso il servizio httpbin ora è gestito da Apigee. Ecco alcune funzionalità che puoi esplorare e provare:

- Se hai configurato il tuo prodotto API come spiegato in

Come ottenere una chiave API,

il limite di quota è stato impostato su 5 richieste al minuto. Prova a chiamare il servizio

httpbinancora un paio di volte per attivare la quota. Quando la quota è esaurita, viene restituito un errore di stato HTTP 403. - Accedi ad Apigee Analytics nella UI Apigee. Vai ad Analizza > Metriche API > Prestazioni del proxy API.

- Genera e utilizza token JWT per autenticare le chiamate API.

- Utilizza la CLI per gestire, creare token e controllare i binding. Per i dettagli della CLI, consulta la sezione Riferimento.