In diesem Artikel erfahren Sie, wie Sie die Einmalanmeldung zwischen Ihrer Active Directory-Umgebung und Ihrem Cloud Identity oder Google Workspace-Konto mithilfe von Microsoft Active Directory Federation Services (AD FS) und SAML Federation einrichten.

In diesem Artikel wird davon ausgegangen, dass Sie wissen, wie die Active Directory-Identitätsverwaltung auf Google Cloud erweitert werden kann, und dass Sie die Nutzerverwaltung bereits konfiguriert haben. Es wird außerdem angenommen, dass Sie einen funktionierenden AD FS 4.0-Server haben, der unter Windows Server 2016 oder einer höheren Version von Windows Server ausgeführt wird.

Für ein besseres Verständnis dieses Leitfadens sind Kenntnisse der Active Directory-Domaindienste und AD FS-Kenntnisse erforderlich. Sie benötigen außerdem ein Cloud Identity- oder Google Workspace-Nutzerkonto mit Super Admin-Berechtigungen und ein Active Directory-Nutzerkonto mit Administratorzugriff auf Ihren AD FS-Server.

Einmalanmeldung (SSO)

Mit Google Cloud Directory Sync werden Nutzer bereits automatisiert erstellt und verwaltet und der Lebenszyklus ist an die Konten in Active Directory gebunden.

GCDS synchronisiert zwar Nutzerkontodetails, aber keine Passwörter. Falls die Authentifizierung eines Nutzers inGoogle Clouderforderlich ist, muss die Authentifizierung zurück an Active Directory delegiert werden. Dies geschieht mithilfe von AD FS und mithilfe des SAML-Protokolls (Security Assertion Markup Language). Diese Einrichtung sorgt dafür, dass nur Active Directory auf Nutzeranmeldeinformationen zugreifen kann und geltende Richtlinien oder MFA-Mechanismen (Multi-Faktor-Authentifizierung) durchsetzt. Außerdem wird dadurch die Einmalanmeldung (SSO) zwischen Ihrer lokalen Umgebung und Google ermöglicht.

Weitere Informationen zur Einmalanmeldung (SSO) finden Sie unter Einmalanmeldung (SSO).

SAML-Profil erstellen

Zum Konfigurieren der Einmalanmeldung (SSO) mit AD FS erstellen Sie zuerst ein SAML-Profil in Ihrem Cloud Identity- oder Google Workspace-Konto. Das SAML-Profil enthält die Einstellungen für Ihre AD FS-Instanz, einschließlich der URL und des Signaturzertifikats.

Später weisen Sie das SAML-Profil dann bestimmten Gruppen oder Organisationseinheiten zu.

So erstellen Sie ein neues SAML-Profil in Ihrem Cloud Identity- oder Google Workspace-Konto:

Gehen Sie in der Admin-Konsole zu SSO mit Drittanbieter-IdP.

Klicken Sie auf Externe SSO-Profile > SAML-Profil hinzufügen.

Geben Sie auf der Seite SAML SSO Profile (SAML-SSO-Profil) die folgenden Einstellungen ein:

- Name:

AD FS IdP-Entitäts-ID

https://ADFS/adfs/services/trust

URL für Anmeldeseite

https://ADFS/adfs/ls/

URL für Abmeldeseite

https://ADFS/adfs/ls/?wa=wsignout1.0

Passwort-URL ändern

https://ADFS/adfs/portal/updatepassword/

Ersetzen Sie in allen URLs

ADFSdurch den vollqualifizierten Domainnamen Ihres AD FS-Servers:Laden Sie noch kein Bestätigungszertifikat hoch.

- Name:

Klicken Sie auf Speichern.

Die angezeigte Seite SAML-SSO-Profil enthält zwei URLs:

- Entitäts-ID

- ACS-URL

Sie benötigen diese URLs im nächsten Abschnitt, wenn Sie AD FS konfigurieren.

AD FS konfigurieren

Zum Konfigurieren des AD FS-Servers erstellen Sie eine Vertrauensstellung der vertrauenden Seite.

Vertrauensstellung der vertrauenden Seite erstellen

Erstellen Sie eine neue Vertrauensstellung der vertrauenden Seite:

- Stellen Sie eine Verbindung zu Ihrem AD FS-Server her und öffnen Sie das AD FS Management MMC-Snap-in.

- Wählen Sie AD FS > Vertrauensstellungen der vertrauenden Seite.

- Klicken Sie im Bereich Aktionen auf Vertrauensstellung der vertrauenden Seite hinzufügen.

- Wählen Sie auf der Willkommensseite des Assistenten Claims aware und klicken Sie dann auf Start.

- Wählen Sie auf der Seite Datenquelle wählen Daten über die vertrauende Seite manuell eingeben aus und klicken Sie auf Weiter.

- Geben Sie auf der Seite Anzeigename angeben einen Namen wie

Google Cloudein und klicken Sie auf Weiter. - Klicken Sie auf der Seite Zertifikat konfigurieren auf Weiter.

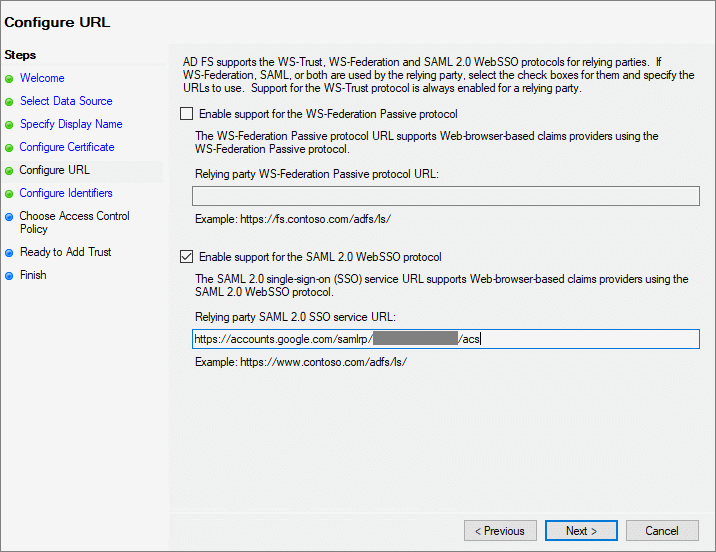

Wählen Sie auf der Seite URL konfigurieren Unterstützung für SAML 2.0 WebSSO-Protokoll aktivieren aus und geben Sie die ACS-URL aus Ihrem SAML-Profil ein. Klicken Sie anschließend auf Weiter.

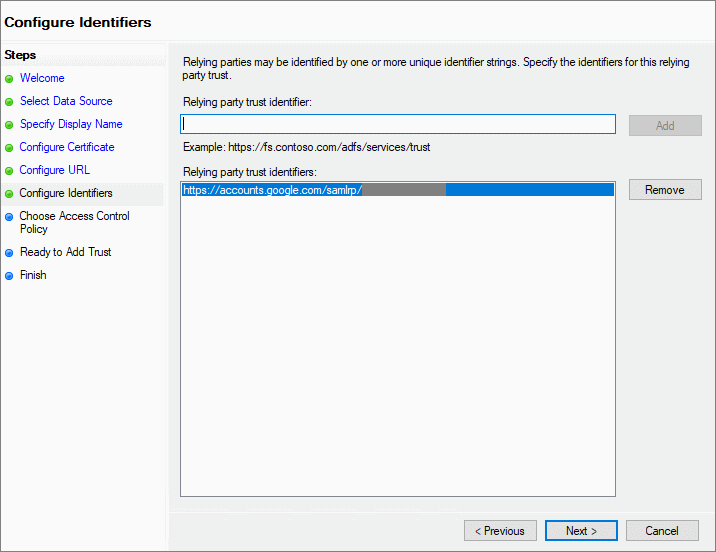

Fügen Sie auf der Seite IDs konfigurieren die Entitäts-ID aus Ihrem SAML-Profil hinzu.

Klicken Sie anschließend auf Weiter.

Wählen Sie auf der Seite Zugriffssteuerungsrichtlinie wählen eine geeignete Zugriffsrichtlinie aus und klicken Sie auf Weiter.

Prüfen Sie auf der Seite Bereit zum Hinzufügen der Vertrauensstellung Ihre Einstellungen und klicken Sie dann auf Weiter.

Deaktivieren Sie auf der letzten Seite das Kästchen Anspruchsausstellungs-Richtlinie konfigurieren und schließen Sie den Assistenten.

In der Liste der Vertrauensstellungen der vertrauenden Seite wird ein neuer Eintrag angezeigt.

Abmelde-URL konfigurieren

Wenn Nutzer die Einmalanmeldung (SSO) für mehrere Anwendungen verwenden können, muss auch die Möglichkeit bestehen, sich über mehrere Anwendungen abzumelden.

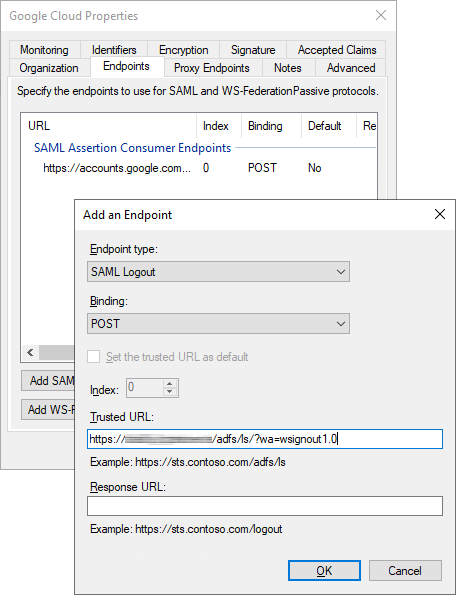

- Öffnen Sie die Vertrauensstellung der vertrauenden Seite, die Sie gerade erstellt haben.

- Wählen Sie den Tab Endpunkte aus.

Klicken Sie auf SAML hinzufügen und konfigurieren Sie die folgenden Einstellungen:

- Endpunkttyp: SAML-Abmeldung

- Bindung: POST

Vertrauenswürdige URL:

https://ADFS/adfs/ls/?wa=wsignout1.0

Ersetzen Sie

ADFSdurch den vollständig qualifizierten Domainnamen Ihres AD FS-Servers.

Klicken Sie auf OK.

Klicken Sie auf OK, um das Dialogfeld zu schließen.

Anspruchszuordnung konfigurieren

Nachdem AD FS einen Nutzer authentifiziert hat, wird eine SAML-Assertion ausgegeben.

Diese Assertion dient als Beleg für eine erfolgreiche Authentifizierung. In der Assertion muss angegeben werden, wer authentifiziert wurde – das ist der Zweck der NameID-Anforderung.

Damit Google Log-in die NameID mit einem Nutzer verknüpfen kann, muss NameID die primäre E-Mail-Adresse dieses Nutzers enthalten. Je nach Zuordnung der Kontoidentitäten zwischen Active Directory und Cloud Identity oder der G Suite muss die NameID den UPN oder die E-Mail-Adresse des Active Directory-Kontos enthalten. Die Domains müssen nach Bedarf ersetzt werden.

UPN

- Wählen Sie in der Liste der Vertrauensstellungen der vertrauenden Seite die soeben erstellte Vertrauensstellung aus und klicken Sie auf Richtlinie für Anspruchsausstellung bearbeiten.

- Klicken Sie auf Regel hinzufügen.

- Wählen Sie auf der Seite Regeltyp wählen desTransformationsregelanforderung hinzufügen-Assistenten Eingehenden Anspruch transformieren aus und klicken Sie dann aufWeiter.

Konfigurieren Sie auf der Seite Anspruchsregel konfigurieren die folgenden Einstellungen:

- Name der Anspruchsregel:

Name Identifier. - Typ des eingehenden Anspruchs: UPN

- Typ des ausgehenden Anspruchs: Namens-ID

- Format der ausgehenden Namens-ID: Email

- Name der Anspruchsregel:

Wählen Sie Alle Anspruchswerte übergeben aus und klicken Sie auf Fertigstellen.

Klicken Sie auf OK, um das Dialogfeld für die Anspruchsausstellungsrichtlinie zu schließen.

UPN: Domainersetzung

- Wählen Sie in der Liste der Vertrauensstellungen der vertrauenden Seite die soeben erstellte Vertrauensstellung aus und klicken Sie auf Richtlinie für Anspruchsausstellung bearbeiten.

- Klicken Sie auf Regel hinzufügen.

- Wählen Sie auf der Seite Regeltyp wählen desTransformationsregelanforderung hinzufügen-Assistenten Eingehenden Anspruch transformieren aus und klicken Sie dann aufWeiter.

Konfigurieren Sie auf der Seite Anspruchsregel konfigurieren die folgenden Einstellungen:

- Name der Anspruchsregel:

Name Identifier. - Typ des eingehenden Anspruchs: UPN

- Typ des ausgehenden Anspruchs: Namens-ID

- Format der ausgehenden Namens-ID: Email

- Name der Anspruchsregel:

Wählen Sie E-Mail-Suffix für eingehenden Anspruch durch neues E-Mail-Suffix ersetzen und konfigurieren Sie folgende Einstellung:

- Neues E-Mail-Suffix: Ein Domainname, der von Ihrem Cloud Identity- oder Google Workspace-Konto verwendet wird.

Klicken Sie auf Beenden und dann auf OK.

- Wählen Sie in der Liste der Vertrauensstellungen der vertrauenden Seite die soeben erstellte Vertrauensstellung aus und klicken Sie auf Richtlinie für Anspruchsausstellung bearbeiten.

- Fügen Sie eine Regel hinzu, mit der die E-Mail-Adresse gesucht werden soll:

- Klicken Sie im Dialogfeld auf Regel hinzufügen.

- Wählen Sie LDAP-Attribute als Ansprüche senden aus und klicken Sie auf Weiter.

- Wenden Sie auf der nächsten Seite folgende Einstellungen an:

- Name der Anspruchsregel:

Email address. - Attributspeicher: Active Directory

- Name der Anspruchsregel:

- Fügen Sie der Liste der LDAP-Attributzuordnungen eine Zeile hinzu:

- LDAP-Attribut: E-Mail-Addresses

- Typ des ausgehenden Anspruchs: E-Mail-Adresse

- Klicken Sie auf Beenden.

Fügen Sie eine weitere Regel hinzu, um die

NameIDfestzulegen:- Klicken Sie auf Regel hinzufügen.

- Wählen Sie auf der Seite Regeltyp wählen desTransformationsregelanforderung hinzufügen-Assistenten Eingehenden Anspruch transformieren aus und klicken Sie dann aufWeiter.

Konfigurieren Sie auf der Seite Anspruchsregel konfigurieren die folgenden Einstellungen:

- Name der Anspruchsregel:

Name Identifier. - Typ des eingehenden Anspruchs: E-Mail-Adresse

- Typ des ausgehenden Anspruchs: Namens-ID

- Format der ausgehenden Namens-ID: Email

- Name der Anspruchsregel:

Wählen Sie Alle Anspruchswerte übergeben aus und klicken Sie auf Fertigstellen.

Klicken Sie auf OK, um das Dialogfeld für die Anspruchsausstellungsrichtlinie zu schließen.

E-Mail: Domainsubstitution

- Wählen Sie in der Liste der Vertrauensstellungen der vertrauenden Seite die soeben erstellte Vertrauensstellung aus und klicken Sie auf Richtlinie für Anspruchsausstellung bearbeiten.

- Fügen Sie eine Regel hinzu, mit der die E-Mail-Adresse gesucht werden soll:

- Klicken Sie im Dialogfeld auf Regel hinzufügen.

- Wählen Sie LDAP-Attribute als Ansprüche senden aus und klicken Sie auf Weiter.

- Wenden Sie auf der nächsten Seite folgende Einstellungen an:

- Name der Anspruchsregel:

Email address. - Attributspeicher: Active Directory

- Name der Anspruchsregel:

- Fügen Sie der Liste der LDAP-Attributzuordnungen eine Zeile hinzu:

- LDAP-Attribut: E-Mail-Addresses

- Typ des ausgehenden Anspruchs: E-Mail-Adresse

- Klicken Sie auf Beenden.

Fügen Sie eine weitere Regel hinzu, um den

NameID-Wert festzulegen:- Klicken Sie auf Regel hinzufügen.

- Wählen Sie auf der Seite Regeltyp wählen desTransformationsregelanforderung hinzufügen-Assistenten Eingehenden Anspruch transformieren aus und klicken Sie dann aufWeiter.

Konfigurieren Sie auf der Seite Anspruchsregel konfigurieren die folgenden Einstellungen:

- Name der Anspruchsregel:

Name Identifier. - Typ des eingehenden Anspruchs: E-Mail-Adresse

- Typ des ausgehenden Anspruchs: Namens-ID

- Format der ausgehenden Namens-ID: Email

- Name der Anspruchsregel:

Wählen Sie E-Mail-Suffix für eingehenden Anspruch durch neues E-Mail-Suffix ersetzen und konfigurieren Sie folgende Einstellung:

- Neues E-Mail-Suffix: Ein Domainname, der von Ihrem Cloud Identity- oder Google Workspace-Konto verwendet wird.

Klicken Sie auf Beenden und dann auf OK.

AD FS-Tokensignaturzertifikat exportieren

Nachdem AD FS einen Nutzer authentifiziert hat, wird eine SAML-Assertion an Cloud Identity oder Google Workspace übergeben. Damit Cloud Identity und Google Workspace die Integrität und Authentifizierung der Assertion prüfen können, signiert AD FS die Assertion mit einem speziellen Tokensignaturschlüssel und stellt ein Zertifikat bereit, mit dem Cloud Identity oder Google Workspace die Signatur prüfen können.

So exportieren Sie das Signaturzertifikat aus AD FS:

- Klicken Sie in der AD FS-Verwaltungskonsole auf Dienst > Zertifikate.

- Klicken Sie mit der rechten Maustaste auf das Zertifikat, das unter Tokensignatur aufgeführt ist, und klicken Sie dann auf Zertifikat anzeigen.

- Gehen Sie zum Tab Details.

- Klicken Sie auf In Datei kopieren, um den Zertifikatexport-Assistenten zu öffnen.

- Klicken Sie im Assistenten für den Zertifikatsexport auf Weiter.

- Wählen Sie auf der Seite Privaten Schlüssel exportieren die Option Nein, privaten Schlüssel nicht exportieren.

- Wählen Sie auf der Seite Dateiformat exportieren Base-64-codiert X.509 (.CER) aus und klicken Sie auf Weiter.

- Geben Sie auf der Seite Zu exportierende Datei einen lokalen Dateinamen an und klicken Sie auf Weiter.

- Klicken Sie auf Beenden, um das Dialogfeld zu schließen.

- Kopieren Sie das exportierte Zertifikat auf Ihren lokalen Computer.

SAML-Profil ausfüllen

Verwenden Sie das Signaturzertifikat, um die Konfiguration Ihres SAML-Profils abzuschließen:

Kehren Sie zur Admin-Konsole zurück und gehen Sie zu Sicherheit > Authentifizierung > SSO mit Drittanbieter-IdP.

Öffnen Sie das SAML-Profil

AD FS, das Sie zuvor erstellt haben.Klicken Sie auf den Abschnitt IdP-Details, um die Einstellungen zu bearbeiten.

Klicken Sie auf Zertifikat hochladen und wählen Sie das Tokensignaturzertifikat aus, das Sie aus AD FS exportiert haben.

Klicken Sie auf Speichern.

Das SAML-Profil ist vollständig, Sie müssen es aber noch zuweisen.

SAML-Profil zuweisen

Wählen Sie die Nutzer aus, auf die das neue SAML-Profil angewendet werden soll:

Klicken Sie in der Admin-Konsole auf der Seite SSO mit Drittanbieter-IdPs auf SSO-Profilzuweisungen verwalten > Verwalten.

Wählen Sie im linken Bereich die Gruppe oder Organisationseinheit aus, auf die Sie das SSO-Profil anwenden möchten. Wählen Sie die Stammorganisationseinheit aus, wenn das Profil auf alle Nutzer angewendet werden soll.

Wählen Sie im rechten Bereich Anderes SSO-Profil aus.

Wählen Sie im Menü das SSO-Profil

AD FS - SAMLaus, das Sie zuvor erstellt haben.Klicken Sie auf Speichern.

Wiederholen Sie die Schritte, um das SAML-Profil einer anderen Gruppe oder Organisationseinheit zuzuweisen.

Einmalanmeldung (SSO) testen

Sie haben die Konfiguration der Einmalanmeldung (SSO) abgeschlossen. Sie können prüfen, ob SSO funktioniert.

Wählen Sie einen Active Directory-Nutzer aus, der folgende Kriterien erfüllt:

- Der Nutzer wurde in Cloud Identity oder Google Workspace bereitgestellt.

Der Cloud Identity-Nutzer hat keine Super Admin-Berechtigungen.

Nutzerkonten mit Super Admin-Berechtigungen müssen zur Anmeldung immer Google-Anmeldedaten verwenden. Deshalb eignen sie sich nicht für das Testen der Einmalanmeldung (SSO).

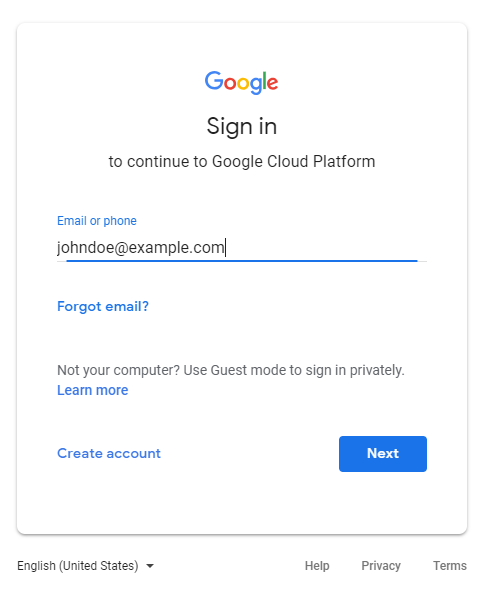

Öffnen Sie ein neues Browserfenster und rufen Sie https://console.cloud.google.com/ auf.

Geben Sie auf der angezeigten Google Log-in-Seite die E-Mail-Adresse des Nutzers ein und klicken Sie auf Weiter. Wenn Sie die Domainsubstitution verwenden, muss die Ersetzung auf die E-Mail-Adresse angewendet werden.

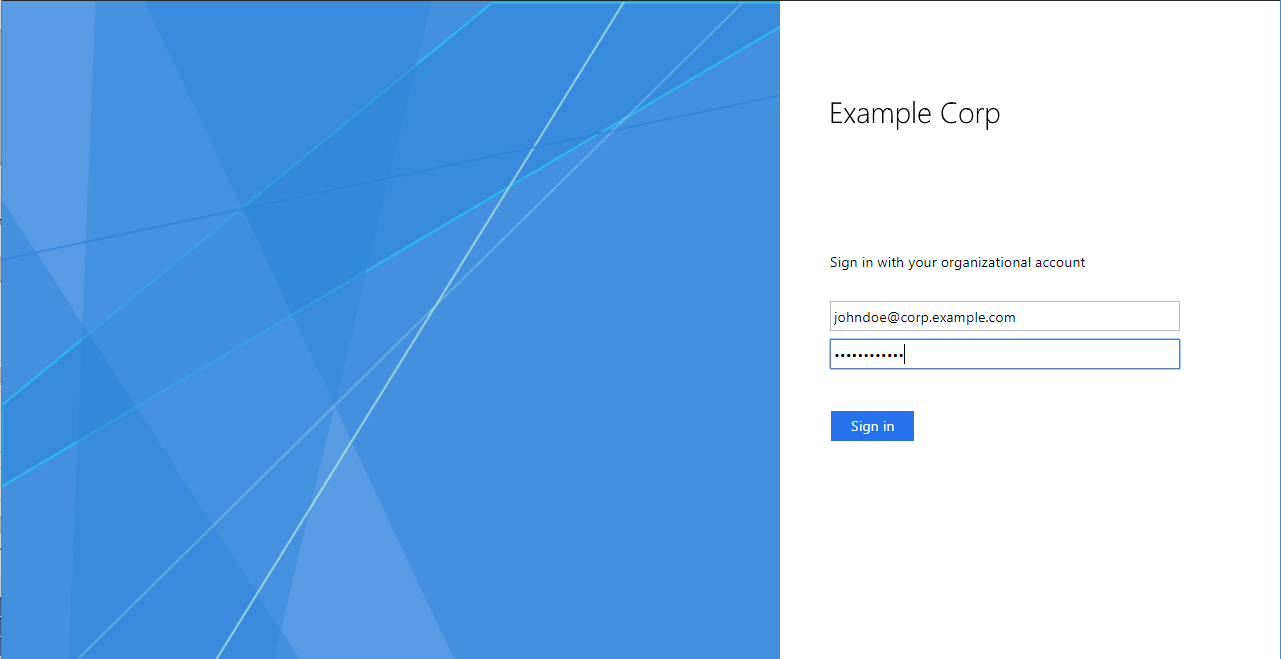

Sie werden zu AD FS weitergeleitet. Wenn Sie AD FS für die Verwendung der formularbasierten Authentifizierung konfiguriert haben, wird die Log-in-Seite angezeigt.

Geben Sie Ihren UPN und Ihr Passwort für den Active Directory-Nutzer ein und klicken Sie auf Sign in.

Nach erfolgreicher Authentifizierung werden Sie von AD FS zurück zurGoogle Cloud -Konsole weitergeleitet. Da dies die erste Anmeldung dieses Nutzers ist, werden Sie aufgefordert, die Nutzungsbedingungen und Datenschutzerklärung von Google zu akzeptieren.

Wenn Sie mit den Nutzungsbedingungen einverstanden sind, klicken Sie auf Akzeptieren.

Sie werden zur Google Cloud Console weitergeleitet. Dort werden Sie aufgefordert, die Einstellungen zu bestätigen und die Google Cloud Nutzungsbedingungen zu akzeptieren. Wenn Sie den Bedingungen zustimmen möchten, klicken Sie auf Ja und dann auf Ich stimme zu – weiter.

Klicken Sie oben links auf das Avatarsymbol und dann auf Abmelden.

Sie werden dann auf eine AD FS-Seite weitergeleitet, auf der die Abmeldung bestätigt wird.

Wenn Sie Probleme bei der Anmeldung haben, finden Sie zusätzliche Informationen im AD FS-Administratorlog.

Beachten Sie, dass Nutzer mit Super Admin-Berechtigungen von der Einmalanmeldung ausgenommen sind. Sie können über die Admin-Konsole jedoch weiterhin Einstellungen prüfen oder ändern.

Optional: Weiterleitungen für domainspezifische Dienst-URLs konfigurieren

Wenn Sie von internen Portalen oder Dokumenten aus eine Verknüpfung zur Google Cloud Console herstellen, können Sie die Nutzerfreundlichkeit mithilfe von domainspezifischen Dienst-URLs verbessern.

Im Gegensatz zu regulären Dienst-URLs wie https://console.cloud.google.com/ enthalten domainspezifische Dienst-URLs den Namen Ihrer primären Domain. Nicht authentifizierte Nutzer, die auf einen Link zu einer URL für einen domainspezifischen Dienst klicken, werden sofort zu AD FS weitergeleitet und nicht zuerst eine Google-Anmeldeseite angezeigt.

Beispiele für domainspezifische Dienst-URLs:

| Google-Dienst | URL | Logo |

|---|---|---|

| Google Cloud Console | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Docs | https://docs.google.com/a/DOMAIN |

|

| Google Sheets | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Groups | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Notizen | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

So konfigurieren Sie domainspezifische Dienst-URLs, damit sie zu AD FS weiterleiten:

Klicken Sie in der Admin-Konsole auf der Seite SSO mit Drittanbieter-IDPs auf Domainspezifische Dienst-URLs > Bearbeiten.

Setzen Sie Nutzer automatisch an den externen IdP im folgenden SSO-Profil weiterleiten auf Aktiviert.

Legen Sie SSO-Profil auf

AD FSfest.Klicken Sie auf Speichern.

Optional: Identitätsbestätigungen konfigurieren

Google Log-in fordert Nutzer möglicherweise zur zusätzlichen Überprüfung auf, wenn sie sich von unbekannten Geräten aus anmelden oder wenn ihr Anmeldeversuch aus anderen Gründen verdächtig aussieht. Diese Identitätsbestätigungen verbessern die Sicherheit. Wir empfehlen, die Identitätsbestätigungen aktiviert zu lassen.

Wenn Sie feststellen, dass Identitätsbestätigungen zu viel Aufwand verursachen, können Sie die Identitätsbestätigung so deaktivieren:

- Wechseln Sie in der Admin-Konsole zu Sicherheit > Authentifizierung > Identitätsbestätigungen.

- Wählen Sie im linken Bereich eine Organisationseinheit aus, für die Sie die Identitätsbestätigung deaktivieren möchten. Wenn Sie die Identitätsbestätigung für alle Nutzer deaktivieren möchten, wählen Sie die Stammorganisationseinheit aus.

- Wählen Sie unter Einstellungen für Nutzer, die sich mit anderen SSO-Profilen anmelden die Option Keine zusätzliche Google-Identitätsbestätigung von Nutzern anfordern aus.

- Klicken Sie auf Speichern.