Este artigo mostra como configurar o Logon único entre o ambiente do Active Directory e a conta do Cloud Identity ou do Google Workspace usando os serviços de federação do Active Directory (AD FS) da Microsoft e a federação SAML.

O artigo pressupõe que você entenda como o gerenciamento de identidade do Active Directory pode ser estendido ao Google Cloud e já tenha configurado o provisionamento de usuários. O artigo também pressupõe que você tenha um servidor AD FS 4.0 em execução no Windows Server 2016 ou uma versão posterior do Windows Server.

Para seguir este guia, é necessário ter conhecimento do Active Directory Domain Services e do AD FS. Você também precisa de um usuário no Cloud Identity ou no Google Workspace que tenha privilégios de superadministrador e um usuário no Active Directory que tenha acesso administrativo ao servidor do AD FS.

Noções básicas sobre o logon único

Ao usar o Google Cloud Directory Sync, você já automatizou a criação e a manutenção dos usuários e vinculou o ciclo de vida deles aos usuários no Active Directory.

Embora o GCDS provisione detalhes da conta de usuário, ele não sincroniza as senhas. Sempre que um usuário precisar se autenticar no Google Cloud, a autenticação precisa ser delegada ao Active Directory, o que é feito usando o AD FS e o protocolo Linguagem de marcação para autorização de segurança (SAML). Essa configuração garante que somente o Active Directory tenha acesso às credenciais do usuário e aplica todas as políticas atuais e mecanismos de autenticação multifator (MFA, na sigla em inglês). Além disso, estabelece uma experiência de logon único entre o ambiente local e o Google.

Para mais detalhes sobre o logon único, consulte Logon único

Criar um perfil SAML

Para configurar o Logon único com o AD FS, primeiro crie um perfil SAML na sua conta do Cloud Identity ou do Google Workspace. O perfil SAML contém as configurações relacionadas à sua instância do AD FS, incluindo o URL e o certificado de assinatura.

Posteriormente, você atribuirá o perfil SAML a determinados grupos ou unidades organizacionais.

Para criar um novo perfil SAML na sua conta do Cloud Identity ou do Google Workspace, faça o seguinte:

No Admin Console, acesse SSO com o IdP de terceiros.

Clique em Perfis de SSO de terceiros > Adicionar perfil SAML.

Na página SAML SSO profile, digite as seguintes configurações:

- Name:

AD FS ID da entidade do IdP:

https://ADFS/adfs/services/trust

URL da página de login:

https://ADFS/adfs/ls/

URL da página de logout:

https://ADFS/adfs/ls/?wa=wsignout1.0

URL para alteração de senha:

https://ADFS/adfs/portal/updatepassword/

Substitua

ADFSpelo nome de domínio totalmente qualificado do servidor do AD FS em todos os URLs.Não faça upload de um certificado de verificação ainda.

- Name:

Clique em Salvar.

A página Perfil de SSO SAML contém dois URLs:

- ID da entidade

- URL do ACS

Você vai precisar desses URLs na próxima seção ao configurar o AD FS.

Configurar o AD FS

Para configurar o servidor do AD FS, crie uma relação de confiança com uma parte confiável.

Como criar uma relação de confiança com uma parte confiável

Crie uma nova relação de confiança com uma parte confiável:

- Conecte-se ao servidor do AD FS e abra o snap-in do MMC de Gerenciamento do AD FS.

- Selecione AD FS > Fundos de confiança confiáveis.

- No painel Ações, clique em Adicionar confiança de terceiros confiáveis.

- Na primeira página de Boas-vindas do assistente, selecione Claims aware e clique em Start.

- Na página Selecionar fonte de dados, selecione Inserir dados sobre a parte confiável manualmente e clique em Próxima.

- Na página Especificar nome de exibição, insira um nome como

Google Cloude clique em Avançar. - Na página Configurar certificado, clique em Avançar.

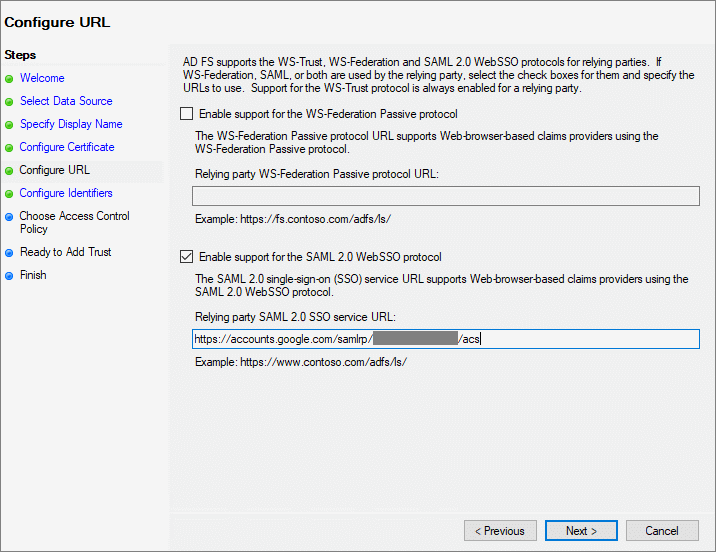

Na página Configurar URL, selecione Ativar suporte para o protocolo WebSSO do SAML 2.0 e insira o URL do ACS do perfil SAML. Depois, clique em Próxima.

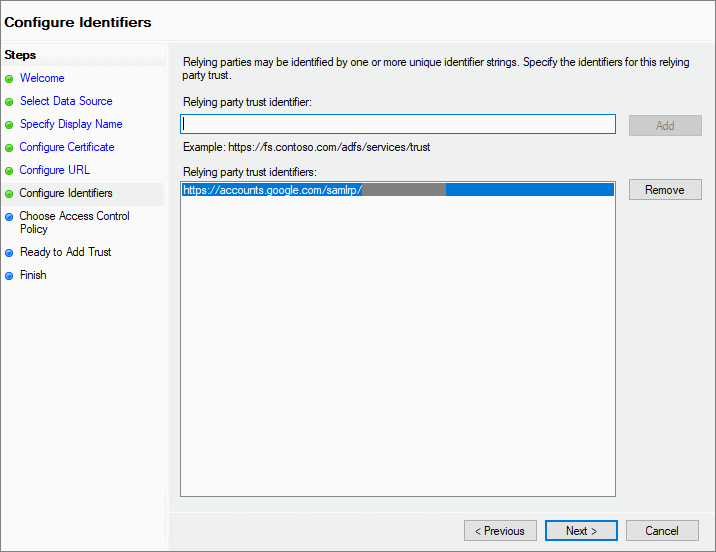

Na página Configurar identificadores, adicione o ID da entidade do perfil SAML.

Depois, clique em Próxima.

Na página Escolher política de controle de acesso, escolha uma política de acesso apropriada e clique em Próxima.

Na página Ready to Add Trust, revise suas configurações e clique em Next.

Na página final, desmarque a caixa de seleção Configurar política de emissão de declarações e feche o assistente.

Na lista de relações de confiança com uma parte confiável, agora é possível notar que há uma nova entrada.

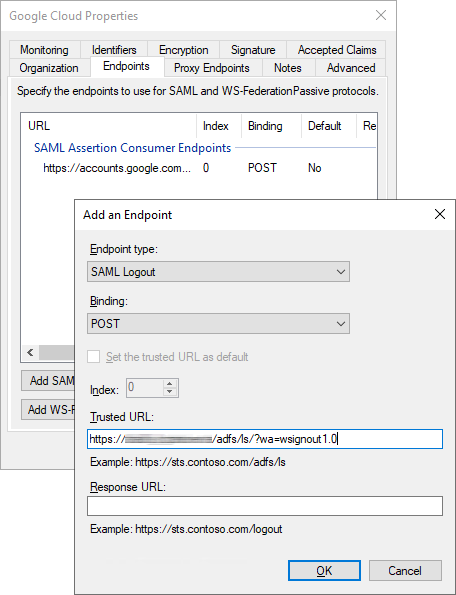

Como configurar o URL de logout

Quando você dá permissão para que os usuários usem o logon único em vários aplicativos, é importante permitir que eles se desconectem de vários aplicativos:

- Abra a relação de confiança com a parte confiável que você acabou de criar.

- Selecione a guia Endpoints.

Clique em Adicionar SAML e defina as seguintes configurações:

- Tipo de endpoint: Logout do SAML

- Vinculação: POST

URL de confiança:

https://ADFS/adfs/ls/?wa=wsignout1.0

Substitua

ADFSpelo nome de domínio totalmente qualificado do servidor do AD FS.

Clique em OK.

Clique em OK para fechar a caixa de diálogo.

Como configurar o mapeamento de declarações

Depois que o AD FS autentica um usuário, ele emite uma declaração SAML.

Esta declaração serve como prova do sucesso da autenticação. A declaração precisa identificar quem foi autenticado, que é a finalidade da declaração NameID.

Para ativar o Login do Google para associar o NameID a um usuário, o

NameID precisa conter o endereço de e-mail principal desse usuário. Dependendo de como você está

mapeando usuários

entre o Active Directory e o Cloud Identity ou o Google Workspace,

o NameID precisa conter o UPN ou o endereço de e-mail do usuário do Active Directory,

com substituições de domínio aplicadas conforme necessário.

UPN

- Na lista de relações de confiança com terceira parte confiável, selecione a confiança que você acabou de criar e clique em Editar política de emissão de declarações.

- Clique em Adicionar regra.

- Na página Escolha o tipo de regra do assistente Adicionar regra de declaração da transformação, selecione Transformar uma reivindicação recebida e clique em Avançar

Na página Configurar regra de declaração, defina as seguintes configurações:

- Nome da regra de reivindicação:

Name Identifier. - Tipo de reivindicação recebida: UPN

- Tipo de declaração de saída: Name ID

- Formato do código de nome de saída: e-mail

- Nome da regra de reivindicação:

Selecione Passar por todos os valores de reivindicação e clique em Concluir.

Clique em OK para fechar a caixa de diálogo da política de emissão de reivindicações.

UPN: substituição de domínio

- Na lista de relações de confiança com terceira parte confiável, selecione a confiança que você acabou de criar e clique em Editar política de emissão de declarações.

- Clique em Adicionar regra.

- Na página Escolha o tipo de regra do assistente Adicionar regra de declaração da transformação, selecione Transformar uma reivindicação recebida e clique em Avançar

Na página Configurar regra de declaração, defina as seguintes configurações:

- Nome da regra de reivindicação:

Name Identifier. - Tipo de reivindicação recebida: UPN

- Tipo de declaração de saída: Name ID

- Formato do código de nome de saída: e-mail

- Nome da regra de reivindicação:

Selecione Substituir o sufixo de e-mail de reivindicação de entrada por um novo sufixo e defina a configuração a seguir:

- Novo sufixo de e-mail: um nome de domínio usado pela sua conta do Cloud Identity ou do Google Workspace.

Clique em Concluir e em OK.

- Na lista de relações de confiança com terceira parte confiável, selecione a confiança que você acabou de criar e clique em Editar política de emissão de declarações.

- Adicione uma regra para procurar o endereço de e-mail:

- Na caixa de diálogo, clique em Add Rule.

- Selecione Enviar atributos LDAP como declarações e clique em Próximo.

- Na próxima página, aplique as configurações a seguir:

- Nome da regra de reivindicação:

Email address. - Attribute Store: Active Directory

- Nome da regra de reivindicação:

- Adicione uma linha à lista de mapeamentos de atributos LDAP:

- LDAP Attribute: E-Mail-Addresses

- Tipo de declaração de saída: endereço de e-mail

- Clique em Concluir.

Adicione outra regra para definir o

NameID:- Clique em Adicionar regra.

- Na página Escolha o tipo de regra do assistente Adicionar regra de declaração da transformação, selecione Transformar uma reivindicação recebida e clique em Avançar

Na página Configurar regra de declaração, defina as seguintes configurações:

- Nome da regra de reivindicação:

Name Identifier. - Tipo de reivindicação de entrada: endereço de e-mail

- Tipo de declaração de saída: Name ID

- Formato do código de nome de saída: e-mail

- Nome da regra de reivindicação:

Selecione Passar por todos os valores de reivindicação e clique em Concluir.

Clique em OK para fechar a caixa de diálogo da política de emissão de reivindicações.

E-mail: substituição de domínio

- Na lista de relações de confiança com terceira parte confiável, selecione a confiança que você acabou de criar e clique em Editar política de emissão de declarações.

- Adicione uma regra para procurar o endereço de e-mail:

- Na caixa de diálogo, clique em Add Rule.

- Selecione Enviar atributos LDAP como declarações e clique em Próximo.

- Na próxima página, aplique as configurações a seguir:

- Nome da regra de reivindicação:

Email address. - Attribute Store: Active Directory

- Nome da regra de reivindicação:

- Adicione uma linha à lista de mapeamentos de atributos LDAP:

- LDAP Attribute: E-Mail-Addresses

- Tipo de declaração de saída: endereço de e-mail

- Clique em Concluir.

Adicione outra regra para definir o valor

NameID:- Clique em Adicionar regra.

- Na página Escolha o tipo de regra do assistente Adicionar regra de declaração da transformação, selecione Transformar uma reivindicação recebida e clique em Avançar

Na página Configurar regra de declaração, defina as seguintes configurações:

- Nome da regra de reivindicação:

Name Identifier. - Tipo de reivindicação de entrada: endereço de e-mail

- Tipo de declaração de saída: Name ID

- Formato do código de nome de saída: e-mail

- Nome da regra de reivindicação:

Selecione Substituir o sufixo de e-mail de reivindicação de entrada por um novo sufixo e defina a configuração a seguir:

- Novo sufixo de e-mail: um nome de domínio usado pela sua conta do Cloud Identity ou do Google Workspace.

Clique em Concluir e em OK.Logon único

Como exportar o certificado de assinatura de tokens do AD FS

Depois que o AD FS autentica um usuário, ele transmite uma declaração SAML para o Cloud Identity ou o Google Workspace. Para permitir que o Cloud Identity e o Google Workspace verifiquem a integridade e a autenticação dessa declaração, o AD FS assina a declaração com uma chave de assinatura de token especial e fornece um certificado que ativa o Cloud Identity ou o Google Workspace para verificar a assinatura.

Para exportar o certificado de assinatura do AD FS, faça o seguinte:

- No console de gerenciamento do AD FS, clique em Service > Certificates.

- Clique com o botão direito do mouse no certificado listado em Token-signing e clique em View Certificate.

- Selecione a guia Detalhes.

- Clique em Copy to File para abrir o Certificate Export Wizard.

- No Assistente de exportação de certificados, clique em Próxima.

- Na página Exportar chave privada, selecione Não exportar a chave privada.

- Na página Exportar formato do arquivo, selecione X.509 codificado em Base-64 (.CER) e clique em Próxima.

- Na página Arquivo para exportar, forneça um nome de arquivo local e clique em Próxima.

- Clique em Concluir para fechar a caixa de diálogo.

- Copie o certificado exportado para o computador local.

Completar o perfil SAML

Use o certificado de assinatura para concluir a configuração do seu perfil SAML:

Volte ao Admin Console e acesse Segurança > Autenticação > SSO com o IdP de terceiros.

Abra o perfil SAML

AD FSque você criou anteriormente.Clique na seção Detalhes do IdP para editar as configurações.

Clique em Fazer upload do certificado e escolha o certificado de assinatura de token que você exportou do AD FS.

Clique em Salvar.

Seu perfil SAML está completo, mas você ainda precisa atribuí-lo.

Atribuir o perfil SAML

Selecione os usuários a que o novo perfil SAML deve ser aplicado:

No Admin Console, na página SSO com IdPs de terceiros, clique em Gerenciar atribuições do perfil de SSO > Gerenciar.

No painel esquerdo, selecione o grupo ou a unidade organizacional em que você quer aplicar o perfil de SSO. Para aplicar o perfil a todos os usuários, selecione a unidade organizacional raiz.

No painel à direita, selecione Outro perfil de SSO.

No menu, selecione o perfil de SSO

AD FS - SAMLcriado anteriormente.Clique em Salvar.

Repita as etapas para atribuir o perfil SAML a outro grupo ou unidade organizacional.

Testar Logon único

Você concluiu a configuração do logon único. Agora, é possível verificar se ele está funcionando de modo correto.

Escolha um usuário do Active Directory que atenda aos seguintes critérios:

- O usuário foi provisionado no Cloud Identity ou no Google Workspace.

O usuário do Cloud Identity não tem privilégios de superadministrador.

As contas de usuário que têm privilégios de superadministrador precisam sempre fazer login usando as credenciais do Google. Por esse motivo, não são adequadas para o teste de logon único.

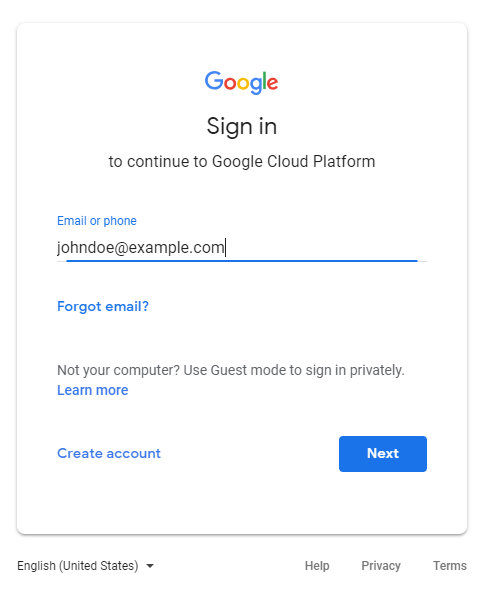

Abra uma nova janela do navegador e acesse https://console.cloud.google.com/.

Na página de login do Google exibida, insira o endereço de e-mail do usuário e clique em Avançar. Se você usar substituição de domínio, será preciso aplicar a substituição ao endereço de e-mail.

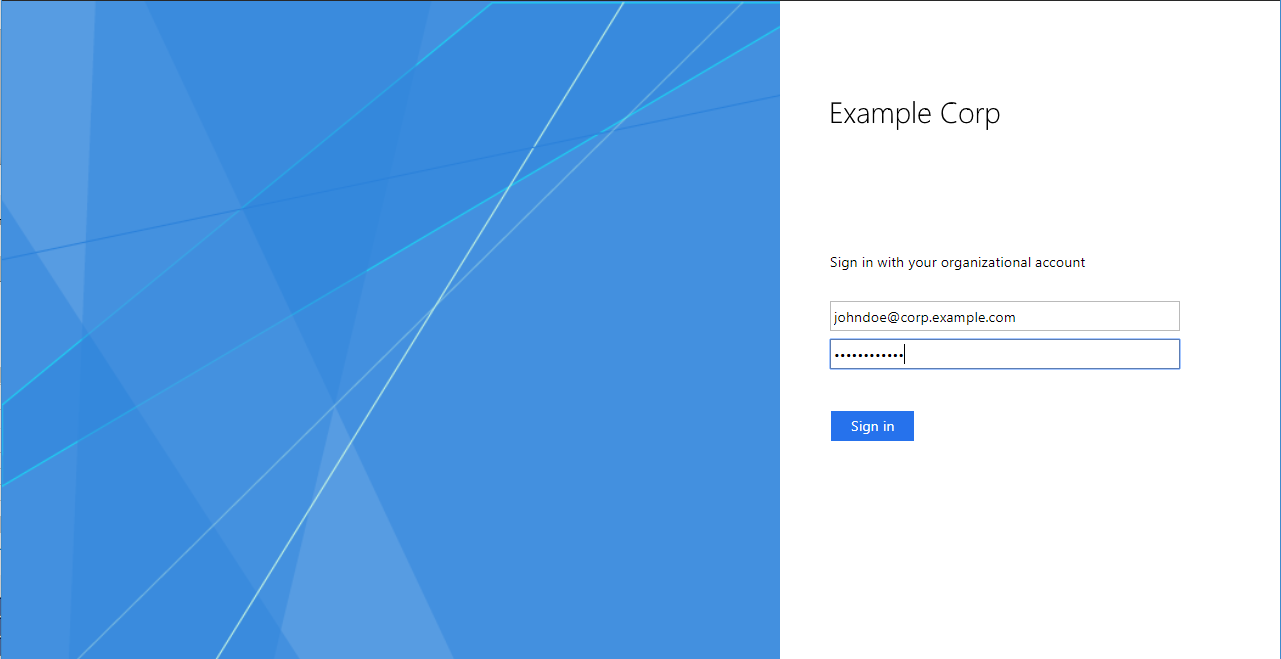

Você será redirecionado para o AD FS. Se você tiver configurado o AD FS para usar a autenticação baseada em formulários, a página de login será exibida.

Digite o UPN e a senha do usuário do Active Directory e clique em Fazer login.

Após a autenticação, o AD FS redireciona você de volta ao consoleGoogle Cloud . Como esse é o primeiro login desse usuário, é solicitado que você aceite os Termos de Serviço e a Política de Privacidade do Google.

Se você concordar, clique em Aceitar.

Você será redirecionado para o console Google Cloud , que solicitará a confirmação das preferências e a aceitação dos termos de serviço Google Cloud . Se você concordar, clique em Sim e, em seguida, em Concordar e continuar.

No canto superior esquerdo, clique no ícone de avatar e em Sair.

Você será redirecionado para uma página do AD FS a fim de confirmar a desconexão.

Se você estiver com problemas para fazer login, confira outras informações no registro de administradores do AD FS.

Lembre-se de que os usuários que têm privilégios de superadministrador estão isentos do Logon único. Portanto, você ainda pode usar o Admin Console para verificar ou alterar as configurações.

Opcional: configurar redirecionamentos para URLs de serviço específicos do domínio

Ao criar links para o console Google Cloud em portais ou documentos internos, é possível melhorar a experiência do usuário usando URLs de serviço específicos do domínio.

Ao contrário dos URLs de serviço comuns, como https://console.cloud.google.com/, os URLs de serviço específico de domínio incluem o nome do seu domínio principal. Os usuários

não autenticados que clicam em um link para um URL de serviço específico do domínio são redirecionados imediatamente

para o AD FS em vez de para uma página de login do Google primeiro.

Confira alguns exemplos de URLs de serviço específicos do domínio:

| Serviço do Google | URL | Logotipo |

|---|---|---|

| Console doGoogle Cloud | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Documentos Google | https://docs.google.com/a/DOMAIN |

|

| Planilhas Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Grupos do Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Para configurar URLs de serviço específicos de domínio a fim de que eles façam o redirecionamento para o AD FS, faça o seguinte:

No Admin Console, na página SSO com IdPs de terceiros, clique em URLs de serviço específicos do domínio > Editar.

Defina Redirecionar automaticamente os usuários para o IdP de terceiros no seguinte perfil de SSO como ativado.

Defina o Perfil de SSO como

AD FS.Clique em Salvar.

Opcional: configurar desafios de login

O Login do Google pode solicitar outras verificações aos usuários quando eles fizerem login em dispositivos desconhecidos ou quando a tentativa de login parecer suspeita por outros motivos. Esses desafios de login ajudam a melhorar a segurança, e recomendamos que você os mantenha ativados.

Se você achar que os desafios de login causam muito inconveniente, desative os desafios de login da seguinte maneira:

- No Admin Console, acesse Segurança > Autenticação > Desafios de login.

- No painel esquerdo, selecione uma unidade organizacional para desativar os desafios de login. Para desativar os desafios de login para todos os usuários, selecione a unidade organizacional raiz.

- Em Configurações para usuários que fazem login usando outros perfis de SSO, selecione Não solicitar verificações adicionais do Google aos usuários.

- Clique em Salvar.