Este documento no Framework da arquiteturaGoogle Cloud fornece práticas recomendadas para implementar controles de geração de registros e detetives.

Os controles de detecção usam a telemetria para detectar configurações incorretas, vulnerabilidades e atividades potencialmente maliciosas em um ambiente de nuvem. Google Cloud permite criar controles personalizados de monitoramento e detecção para seu ambiente. Nesta seção, descrevemos esses outros recursos e recomendações para o uso.

Monitorar o desempenho da rede

O Network Intelligence Center permite visualizar o desempenho da topologia e da arquitetura da rede. Você pode conseguir insights detalhados sobre o desempenho da rede e usar essas informações para otimizar a implantação eliminando os gargalos nos serviços. Os testes de conectividade fornecem insights sobre as regras e as políticas de firewall que são aplicadas ao caminho da rede.

Monitore e evite a exfiltração de dados

A exfiltração de dados é uma das principais preocupações das organizações. Geralmente, isso ocorre quando uma pessoa autorizada extrai dados de um sistema seguro e os compartilha com uma parte não autorizada ou os move para um sistema não seguro.

OGoogle Cloud oferece vários recursos e ferramentas que ajudam a detectar e evitar a exfiltração de dados. Para mais informações, consulte Como evitar a exfiltração de dados.

Centralizar seu monitoramento

O Security Command Center oferece visibilidade sobre os recursos que você tem no Google Cloud e no estado de segurança deles. O Security Command Center ajuda a prevenir, detectar e responder a ameaças. Ele oferece um painel centralizado que pode ser usado para ajudar a identificar configurações incorretas de segurança em máquinas virtuais, redes, aplicativos e buckets de armazenamento. Você pode resolver esses problemas antes que eles resultem em danos ou prejuízos para o negócio. Os recursos integrados do Security Command Center podem revelar atividades suspeitas nos registros de segurança do Cloud Logging ou indicar máquinas virtuais comprometidas.

Para responder às ameaças, basta seguir as recomendações extras ou exportar os registros para o SIEM para realizar uma investigação mais detalhada. Para informações sobre como usar um sistema SIEM com o Google Cloud, consulte Análise de registros de segurança no Google Cloud.

Ele também fornece vários detectores que ajudam a analisar a segurança da sua infraestrutura. Esses detectores incluem o seguinte:

Outros Google Cloud serviços, como os registros do Google Cloud Armor, também fornecem descobertas para exibição no Security Command Center.

Ative os serviços necessários para suas cargas de trabalho e monitore e analise apenas dados importantes. Para mais informações sobre como ativar a geração de registros nos serviços, consulte a seção Ativar registros na análise de registros de segurança no Google Cloud.

Monitorar ameaças

A detecção de ameaça a eventos é um serviço gerenciado opcional do Security Command Center Premium que detecta ameaças em seu fluxo de registros. Com a detecção de ameaça a eventos, é possível detectar ameaças de alto risco e custo, como malware, criptomineração, acesso não autorizado a recursos doGoogle Cloud , ataques DDoS e ataques SSH de força bruta. Ao usar os recursos da ferramenta para destilar volumes de dados de registro, suas equipes de segurança podem identificar rapidamente incidentes de alto risco e se concentrar na correção.

Para detectar contas de usuários possivelmente comprometidas na sua organização, use os registros de ações sensíveis do Cloud Platform para identificar quando ações sensíveis são realizadas e confirmar se usuários válidos realizaram essas ações para fins válidos. Uma ação sensível é uma ação, como a adição de um papel altamente privilegiado, que pode prejudicar seus negócios se for realizada por um usuário malicioso. Use o Cloud Logging para ver, monitorar e consultar os registros de ações sensíveis do Cloud Platform. Também é possível conferir as entradas de registro de ações sensíveis com o Serviço de ações sensíveis, um serviço integrado do Security Command Center Premium.

O Google Security Operations armazena e analisa todos os dados de segurança de maneira centralizada. Para ajudar você a ver toda a duração de um ataque, o Google SecOps pode mapear os registros para um modelo comum, aprimorá-los e, em seguida, vinculá-los em linhas do tempo. Além disso, é possível usar o Google SecOps para criar regras de detecção, configurar indicadores de correspondência de comprometimento (IoC) e realizar atividades de caça a ameaças. Escreva as regras de detecção na linguagem YARA-L. Para ver exemplos de regras de detecção de ameaças em YARA-L, consulte o repositório de Análise de segurança da comunidade (CSA, na sigla em inglês). Além de escrever suas regras, é possível aproveitar as detecções selecionadas no Google SecOps. Essas detecções selecionadas são um conjunto de regras YARA-L predefinidas e gerenciadas que podem ajudar você a identificar ameaças.

Outra opção para centralizar os registros de análise de segurança, auditoria e investigação é usar o BigQuery. No BigQuery, é possível monitorar ameaças ou configurações incorretas usando consultas SQL, como as do repositório de CSAs, para analisar alterações de permissão, atividade de provisionamento, uso de carga de trabalho, acesso a dados e atividade de rede. Para mais informações sobre a análise de registros de segurança no BigQuery desde a configuração até a análise, consulte Análise de registros de segurança no Google Cloud.

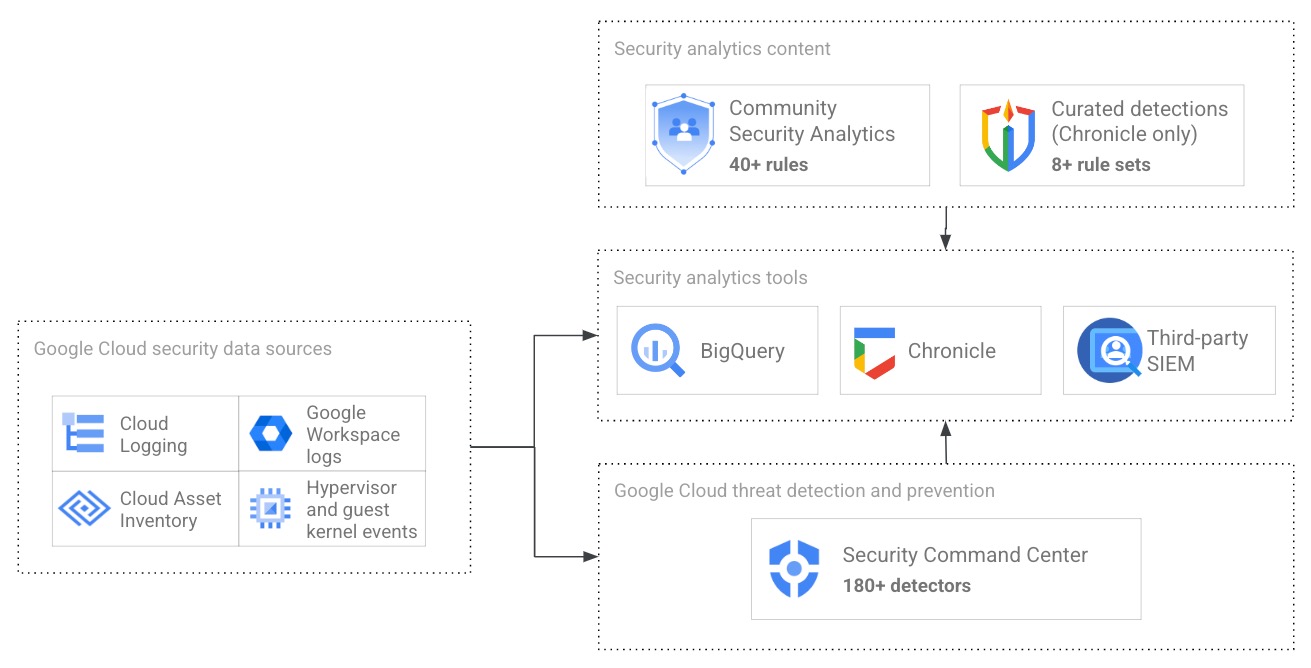

O diagrama a seguir mostra como centralizar o monitoramento usando os recursos integrados de detecção de ameaças do Security Command Center e a detecção de ameaças que você faz no BigQuery, no Google Security Operations ou em um SIEM de terceiros.

Conforme mostrado no diagrama, há várias fontes de dados de segurança que você precisa monitorar. Essas fontes de dados incluem registros do Cloud Logging, alterações de recursos do Inventário de recursos do Cloud, registros do Google Workspace ou eventos do hipervisor ou de um kernel convidado. O diagrama mostra que é possível usar o Security Command Center para monitorar essas fontes de dados. Esse monitoramento ocorre automaticamente, desde que você tenha ativado os recursos adequados e os detectores de ameaças no Security Command Center. O diagrama mostra que também é possível monitorar ameaças exportando dados de segurança e descobertas do Security Command Center para uma ferramenta de análise, como o BigQuery, o Google Security Operations ou um SIEM de terceiros. Na ferramenta de análise, o diagrama mostra que é possível fazer outras análises e investigações usando e ampliando consultas e regras como as disponíveis na CSA.

A seguir

Saiba mais sobre geração de registros e detecção com os seguintes recursos: