In diesem Dokument erfahren Sie, wie Sie die Nutzerverwaltung und die Einmalanmeldung (SSO) zwischen einem Microsoft Entra ID-Mandanten und Ihrem Cloud Identity- oder Google Workspace-Konto einrichten.

In diesem Dokument wird davon ausgegangen, dass Sie bereits Microsoft Office 365 oder Microsoft Entra ID in Ihrer Organisation verwenden und Nutzern die Authentifizierung bei Google Cloudmit Microsoft Entra ID ermöglichen möchten. Microsoft Entra ID selbst kann mit einem lokalen Active Directory verbunden sein und ein Entra ID-Föderation, die Passthrough-Authentifizierung oder die Passwort-Hash-Synchronisierung verwenden.

Cloud Identity- oder Google Workspace-Konto vorbereiten

Erstellen Sie einen dedizierten Nutzer für Microsoft Entra ID, gewähren Sie diesem Nutzer die erforderlichen Berechtigungen und registrieren Sie die erforderlichen Domains.

Nutzer für Microsoft Entra ID erstellen

Damit Microsoft Entra ID auf Ihr Cloud Identity- oder Google Workspace-Konto zugreifen kann, müssen Sie in Ihrem Cloud Identity- oder Google Workspace-Konto einen Nutzer für Microsoft Entra ID erstellen.

Der Microsoft Entra ID-Nutzer ist nur für die automatisierte Nutzerverwaltung vorgesehen. Daher sollten Sie es von anderen Nutzerkonten getrennt halten, indem Sie es in einer separaten Organisationseinheit platzieren. Durch die Verwendung einer separaten Organisationseinheit wird außerdem sichergestellt, dass Sie später die Einmalanmeldung für den Microsoft Entra ID-Nutzer deaktivieren können.

So erstellen Sie eine neue Organisationseinheit:

- Rufen Sie die Admin-Konsole auf und melden Sie sich mit dem Super Admin-Nutzer an, der bei der Registrierung für Cloud Identity oder Google Workspace erstellt wurde.

- Klicken Sie im Menü auf Verzeichnis > Organisationseinheiten.

- Klicken Sie auf Organisationseinheit erstellen und geben Sie einen Namen und eine Beschreibung für die Organisationseinheit an:

- Name:

Automation - Beschreibung:

Automation users

- Name:

- Klicken Sie auf Erstellen.

Erstellen Sie ein Nutzerkonto für Microsoft Entra ID und legen Sie es in der Organisationseinheit

Automationab. Eine detaillierte Anleitung finden Sie unter Konto für neue Nutzer hinzufügen oder Konto für mehrere Nutzer hinzufügen (Beta).Geben Sie beim Erstellen des Kontos einen geeigneten Namen und eine E-Mail-Adresse ein. Beispiel:

- Vorname:

Microsoft Entra ID - Nachname:

Provisioning - Primäre E-Mail-Adresse:

azuread-provisioning

Behalten Sie die primäre Domain für die E-Mail-Adresse bei.

- Vorname:

Legen Sie für das Nutzerkonto die Organisationseinheit auf die zuvor erstellte Organisationseinheit

Automationfest. Weitere Informationen finden Sie unter Nutzer in eine andere Organisationseinheit verschieben.Passwort konfigurieren:

- Wenn die Passwortoption auf der Seite verfügbar ist, achten Sie darauf, dass Automatisch neues Passwort generieren nicht ausgewählt ist, und geben Sie ein Passwort ein. Achten Sie darauf, dass Bei der nächsten Anmeldung auffordern, das Passwort zu ändern nicht ausgewählt ist.

- Wenn die Passwortoption auf der Seite nicht verfügbar ist, speichern Sie das neue Nutzerkonto und setzen Sie das Passwort des Nutzers zurück.

Berechtigungen für Microsoft Entra ID zuweisen

Damit Microsoft Entra ID Nutzer und Gruppen in Ihrem Cloud Identity- oder Google Workspace-Konto erstellen, auflisten und sperren kann, müssen Sie dem azuread-provisioning-Nutzer zusätzliche Berechtigungen erteilen:

Damit Microsoft Entra ID alle Nutzer verwalten kann, einschließlich delegierter Administratoren und Super Admin-Nutzer, müssen Sie den

azuread-provisioning-Nutzer zu einem Super Admin machen.Damit Microsoft Entra ID nur Nutzer verwalten kann, die keine Administratoren sind, reicht es aus, den

azuread-provisioning-Nutzer zu einem delegierten Administrator zu machen. Als delegierter Administrator kann Microsoft Entra ID keine anderen delegierten Administratoren oder Super Admin-Nutzer verwalten.

Super-admin

So legen Sie den Nutzer azuread-provisioning als Super Admin fest:

- Suchen Sie in der Liste den neu erstellten Nutzer und klicken Sie auf den Namen des Nutzers, um dessen Kontoseite zu öffnen.

- Klicken Sie unter Administratorrollen und -berechtigungen auf Rollen zuweisen.

- Aktivieren Sie die Rolle "Super Admin".

- Klicken Sie auf Speichern.

Delegierter Administrator

Um den azuread-provisioning-Nutzer zu einem delegierten Administrator zu machen, erstellen Sie eine neue Administratorrolle und weisen sie dem Nutzer zu:

- Klicken Sie im Menü auf Konto > Administratorrollen.

- Klicken Sie auf Neue Rolle erstellen.

- Geben Sie einen Namen und eine Beschreibung der Rolle ein. Beispiel:

- Name:

Microsoft Entra ID - Description:

Role for automated user and group provisioning

- Name:

- Klicken Sie auf Weiter.

- Scrollen Sie auf dem nächsten Bildschirm nach unten zum Abschnitt Admin API-Berechtigungen und legen Sie die folgenden Berechtigungen auf Aktiviert fest:

- Organisationseinheiten > Lesen

- Nutzer

- Gruppen

- Klicken Sie auf Weiter.

- Klicken Sie auf Rolle erstellen.

- Klicken Sie auf Nutzer zuweisen.

- Wählen Sie den Nutzer

azuread-provisioningaus und klicken Sie auf Rolle zuweisen.

Domains registrieren

In Cloud Identity und Google Workspace werden Nutzer und Gruppen anhand ihrer E-Mail-Adresse identifiziert. Die von diesen E-Mail-Adressen verwendeten Domains müssen dafür registriert und bestätigt werden.

Erstellen Sie eine Liste der DNS-Domains, die Sie registrieren müssen:

- Wenn Sie Nutzer nach UPN zuordnen möchten, fügen Sie der Liste alle von UPNs verwendeten Domains hinzu. Fügen Sie im Zweifelsfall alle benutzerdefinierten Domains des Microsoft Entra ID-Mandanten hinzu.

- Wenn Sie Nutzer nach E-Mail-Adresse zuordnen möchten, fügen Sie alle in E-Mail-Adressen verwendeten Domains hinzu. Die Liste der Domains unterscheidet sich möglicherweise von der Liste der benutzerdefinierten Domains des Microsoft Entra ID-Mandanten.

Wenn Sie Gruppen verwalten möchten, ergänzen Sie die Liste der DNS-Domains:

- Wenn Sie Gruppen nach E-Mail-Adresse zuordnen möchten, fügen Sie alle Domains hinzu, die in den E-Mail-Adressen der Gruppe verwendet werden. Fügen Sie im Zweifelsfall alle benutzerdefinierten Domains des Microsoft Entra ID-Mandanten hinzu.

- Wenn Sie Gruppen nach Namen zuordnen möchten, fügen Sie eine dedizierte Subdomain wie

groups.PRIMARY_DOMAINhinzu. Dabei istPRIMARY_DOMAINder primäre Domainname Ihres Cloud Identity- oder Google Workspace-Kontos.

Nachdem Sie nun die Liste der DNS-Domains ermittelt haben, können Sie alle fehlenden Domains registrieren. Führen Sie für jede Domain in der Liste, die noch nicht registriert ist, die folgenden Schritte aus:

- Wählen Sie in der Admin-Konsole Konto > Domains > Domains verwalten aus.

- Klicken Sie auf Domain hinzufügen.

- Geben Sie den Domainnamen ein und wählen Sie Sekundäre Domain aus.

- Klicken Sie auf Domain hinzufügen und Bestätigung starten und folgen Sie der Anleitung, um die Inhaberschaft der Domain zu bestätigen.

Bereitstellung von Microsoft Entra ID konfigurieren

Unternehmensanwendung erstellen

Sie können Microsoft Entra ID mit Ihrem Cloud Identity- oder Google Workspace-Konto verbinden. Richten Sie dazu die Gallery-Anwendung Google Cloud/G Suite Connector von Microsoft aus dem Microsoft Azure Marketplace ein.

Die Gallery App kann sowohl für die Nutzerverwaltung als auch für die Einmalanmeldung konfiguriert werden. In diesem Dokument verwenden Sie zwei Instanzen der Gallery-Anwendung: eine für die Nutzerverwaltung und eine für die Einmalanmeldung.

Erstellen Sie zuerst eine Instanz der Gallery App für die Nutzerverwaltung:

- Öffnen Sie das Azure-Portal und melden Sie sich als Nutzer mit globalen Administratorberechtigungen an.

- Wählen Sie Microsoft Entra ID > Unternehmensanwendungen aus.

- Klicken Sie auf Neue Anwendung.

- Suchen Sie nach Google Cloud und klicken Sie dann in der Ergebnisliste auf Google Cloud/G Suite Connector von Microsoft.

- Legen Sie den Namen der Anwendung auf

Google Cloud (Provisioning)fest. - Klicken Sie auf Erstellen.

- Das Hinzufügen der Anwendung kann einige Sekunden dauern. Anschließend werden Sie auf eine Seite namens Google Cloud (Provisioning) – Overview (Google Cloud (Bereitstellung) – Übersicht) weitergeleitet.

- Klicken Sie im Menü des Azure-Portals auf Verwalten > Attribute:

- Geben Sie für Enabled for users to sign-in (Für Nutzer zur Anmeldung aktiviert) No (Nein) an.

- Geben Sie für Zuweisung erforderlich die Option Nein an.

- Wählen Sie für Visible to users (Für Nutzer sichtbar) No (Nein) aus.

- Klicken Sie auf Speichern.

Klicken Sie im Azure-Portal-Menü auf Verwalten > Bereitstellung:

- Klicken Sie auf Jetzt starten.

- Ändern Sie Provisioning Mode (Bereitstellungsmodus) in Automatic (Automatisch).

- Klicken Sie auf Administrator-Anmeldedaten > Autorisieren.

Melden Sie sich mit dem zuvor erstellten Nutzer

azuread-provisioning@DOMAINan. Dabei istDOMAINdie primäre Domain Ihres Cloud Identity- oder Google Workspace-Kontos.Da Sie sich zum ersten Mal mit diesem Nutzer anmelden, werden Sie aufgefordert, die Nutzungsbedingungen und die Datenschutzerklärung von Google zu akzeptieren.

Wenn Sie mit den Nutzungsbedingungen einverstanden sind, klicken Sie auf Ich habe verstanden.

Bestätigen Sie den Zugriff auf die Cloud Identity API. Klicken Sie dazu auf Zulassen.

Klicken Sie auf Verbindung testen, um zu prüfen, ob sich Microsoft Entra ID bei Cloud Identity oder Google Workspace erfolgreich authentifizieren kann.

Klicken Sie auf Speichern.

Nutzerverwaltung konfigurieren

Die richtige Methode zum Konfigurieren der Nutzerverwaltung hängt davon ab, ob Sie Nutzer nach E-Mail-Adresse oder nach UPN zuordnen möchten.

UPN

- Klicken Sie unter Zuordnungen auf Entra ID-Nutzer bereitstellen.

- Gehen Sie für die Attribute surname und givenName so vor:

- Klicken Sie auf Bearbeiten.

- Setzen Sie Standardwert, wenn null auf

_. - Klicken Sie auf OK.

- Klicken Sie auf Speichern.

- Klicken Sie auf Yes (Ja), um zu überprüfen, ob das Speichern der Änderungen dazu führt, dass Nutzer und Gruppen neu synchronisiert werden.

- Klicken Sie auf X, um das Dialogfeld Attributzuordnung zu schließen.

UPN: Domainersetzung

- Klicken Sie unter Zuordnungen auf Entra ID-Nutzer bereitstellen.

Führen Sie für das Attribut userPrincipalName folgende Schritte aus:

- Klicken Sie auf Bearbeiten.

Konfigurieren Sie die folgende Zuordnung:

- Zuordnungstyp: Ausdruck.

Expression:

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

Dabei gilt:

DOMAIN: Domainname, den Sie ersetzen möchtenSUBSTITUTE_DOMAINDomainname, der stattdessen verwendet werden soll

Klicken Sie auf OK.

Gehen Sie für die Attribute surname und givenName so vor:

- Klicken Sie auf Bearbeiten.

- Setzen Sie Standardwert, wenn null auf

_. - Klicken Sie auf OK.

Klicken Sie auf Speichern.

Klicken Sie auf Yes (Ja), um zu überprüfen, ob das Speichern der Änderungen dazu führt, dass Nutzer und Gruppen neu synchronisiert werden.

Klicken Sie auf X, um das Dialogfeld Attributzuordnung zu schließen.

E-Mail-Adresse

- Klicken Sie unter Zuordnungen auf Entra ID-Nutzer bereitstellen.

- Führen Sie für das Attribut userPrincipalName folgende Schritte aus:

- Klicken Sie auf Bearbeiten.

- Legen Sie für Source attribute (Quellattribut) den Wert mail fest.

- Klicken Sie auf OK.

- Gehen Sie für die Attribute surname und givenName so vor:

- Klicken Sie auf Bearbeiten.

- Setzen Sie Standardwert, wenn null auf

_. - Klicken Sie auf OK.

- Klicken Sie auf Speichern.

- Klicken Sie auf Yes (Ja), um zu überprüfen, ob das Speichern der Änderungen dazu führt, dass Nutzer und Gruppen neu synchronisiert werden.

- Klicken Sie auf X, um das Dialogfeld Attributzuordnung zu schließen.

Sie müssen Zuordnungen für primaryEmail, name.familyName, name.givenName und suspended konfigurieren. Alle anderen Attributzuordnungen sind optional.

Beachten Sie beim Konfigurieren zusätzlicher Attributzuordnungen Folgendes:

- In der Galerie Google Cloud/G Suite Connector von Microsoft können Sie derzeit keine E-Mail-Aliasse zuweisen.

- In der Galerie Google Cloud/G Suite Connector von Microsoft können Sie Nutzern derzeit keine Lizenzen zuweisen. Als Behelfslösung können Sie die automatische Lizenzierung für Organisationseinheiten einrichten.

- Wenn Sie einen Nutzer einer Organisationseinheit zuweisen möchten, fügen Sie eine Zuordnung für

OrgUnitPathhinzu. Der Pfad muss mit einem/-Zeichen beginnen, darf den Stamm nicht enthalten und muss auf eine Organisationseinheit verweisen, die bereits vorhanden ist. Wenn der vollständige Pfad beispielsweise beispiel.de > mitarbeiter > entwicklung lautet, geben Sie/employees/engineeringan.

Nutzerverwaltung für Gruppen konfigurieren

Die richtige Methode zum Konfigurieren der Nutzerverwaltung für Gruppen hängt davon ab, ob Ihre Gruppen für E-Mails aktiviert sind. Wenn Gruppen nicht für E-Mails aktiviert sind oder Gruppen eine E-Mail-Adresse verwenden, die mit "onmicrosoft.com" endet, können Sie eine E-Mail-Adresse aus dem Namen der Gruppe ableiten.

Keine Gruppenzuordnung

- Klicken Sie unter Zuordnungen auf Entra ID Groups bereitstellen.

- Setzen Sie Enabled (Aktiviert) auf No (Nein).

- Klicken Sie auf Speichern.

- Klicken Sie auf Yes (Ja), um zu überprüfen, ob das Speichern der Änderungen dazu führt, dass Nutzer und Gruppen neu synchronisiert werden.

- Klicken Sie auf X, um das Dialogfeld Attributzuordnung zu schließen.

Name

- Klicken Sie im Abschnitt Zuordnungen auf Entra ID-Gruppen bereitstellen.

- Führen Sie für das Attribut mail die folgenden Schritte aus:

- Klicken Sie auf Bearbeiten.

- Legen Sie folgende Einstellungen fest:

- Mapping type (Zuordnungstyp): Expression (Ausdruck).

- Ausdruck:

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN"). Ersetzen SieGROUPS_DOMAINdurch die Domain, die alle Gruppen-E-Mail-Adressen verwenden sollen, z. B.groups.example.com. - Zielattribut: E-Mail.

- Klicken Sie auf OK.

- Klicken Sie auf Speichern.

- Klicken Sie auf Yes (Ja), um zu überprüfen, ob das Speichern der Änderungen dazu führt, dass Nutzer und Gruppen neu synchronisiert werden.

- Klicken Sie auf X, um das Dialogfeld Attributzuordnung zu schließen.

E-Mail-Adresse

- Wenn Sie Gruppen nach E-Mail-Adresse zuordnen, behalten Sie die Standardeinstellungen bei.

Nutzerzuweisung konfigurieren

Wenn Sie wissen, dass nur eine bestimmte Teilmenge von Nutzern Zugriff auf Google Cloud benötigt, können Sie optional die Menge der einzurichtenden Nutzer beschränken. In diesem Fall weisen Sie die Unternehmensanwendung nur bestimmten Nutzern oder Nutzergruppen zu.

Wenn Sie alle Nutzer in die Nutzerverwaltung einbeziehen möchten, überspringen Sie die folgenden Schritte.

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Nutzer und Gruppen.

- Wählen Sie die Nutzer oder Gruppen aus, die Sie in die Nutzerverwaltung einbeziehen möchten. Wenn Sie eine Gruppe auswählen, werden alle Mitglieder dieser Gruppe automatisch einbezogen.

- Klicken Sie auf Zuweisen.

Automatische Nutzerverwaltung aktivieren

Im nächsten Schritt konfigurieren Sie Microsoft Entra ID, um Nutzer automatisch für Cloud Identity oder Google Workspace zu verwalten:

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Bereitstellung.

- Wählen Sie Nutzerverwaltung bearbeiten aus.

- Setzen Sie den Bereitstellungsstatus auf Ein.

Legen Sie unter Einstellungen eine der folgenden Optionen für Bereich fest:

- Sync only assigned users and groups (Nur zugewiesene Nutzer und Gruppen synchronisieren), wenn Sie die Nutzerzuweisung konfiguriert haben.

- Sync all users and groups (Alle Nutzer und Gruppen synchronisieren) in allen anderen Fällen.

Wenn das Feld zum Festlegen des Bereichs nicht angezeigt wird, klicken Sie auf Save (Speichern) und aktualisieren Sie die Seite.

Klicken Sie auf Speichern.

Microsoft Entra ID startet eine erste Synchronisierung. Je nach Anzahl der Nutzer und Gruppen im Verzeichnis kann dieser Vorgang mehrere Minuten oder Stunden dauern. Aktualisieren Sie die Browserseite, um den Status der Synchronisierung am unteren Seitenrand anzeigen zu lassen, oder wählen Sie Audit-Logs im Menü aus, um weitere Details aufzurufen.

Nach der ersten Synchronisierung gibt Microsoft Entra ID dann regelmäßig Updates von Microsoft Entra ID an Ihr Cloud Identity- oder Google Workspace-Konto weiter. Weitere Informationen dazu, wie Microsoft Entra ID Nutzer- und Gruppenänderungen verarbeitet, finden Sie unter Nutzerlebenszyklus zuordnen und Gruppenlebenszyklus zuordnen.

Fehlerbehebung

Wenn die Synchronisierung nicht innerhalb von fünf Minuten startet, können Sie den Start mit folgenden Schritten erzwingen:

- Klicken Sie auf Edit provisioning.

- Setzen Sie den Provisioning Status (Bereitstellungsstatus) auf Off (Aus).

- Klicken Sie auf Speichern.

- Setzen Sie den Bereitstellungsstatus auf Ein.

- Klicken Sie auf Speichern.

- Schließen Sie das Dialogfeld zur Bereitstellung.

- Klicken Sie auf Bereitstellung neu starten.

Wenn die Synchronisierung noch nicht startet, klicken Sie auf Test Connection (Verbindung testen), um zu überprüfen, ob Ihre Anmeldeinformationen erfolgreich gespeichert wurden.

Microsoft Entra ID für Einmalanmeldung (SSO) konfigurieren

Alle relevanten Microsoft Entra ID-Nutzer werden jetzt automatisch in Cloud Identity oder Google Workspace bereitgestellt, können aber noch nicht zum Anmelden verwendet werden. Damit Nutzer sich anmelden können, müssen Sie die Einmalanmeldung (SSO) konfigurieren.

SAML-Profil erstellen

Zum Konfigurieren der Einmalanmeldung (SSO) mit Microsoft Entra ID erstellen Sie zuerst ein SAML-Profil in Ihrem Cloud Identity- oder Google Workspace-Konto. Das SAML-Profil enthält die Einstellungen für Ihren Microsoft Entra ID-Mandanten, einschließlich der URL und des Signaturzertifikats.

Später weisen Sie das SAML-Profil dann bestimmten Gruppen oder Organisationseinheiten zu.

So erstellen Sie ein neues SAML-Profil in Ihrem Cloud Identity- oder Google Workspace-Konto:

Gehen Sie in der Admin-Konsole zu SSO mit Drittanbieter-IdP.

Klicken Sie auf Externe SSO-Profile > SAML-Profil hinzufügen.

Geben Sie auf der Seite SAML SSO Profile (SAML-SSO-Profil) die folgenden Einstellungen ein:

- Name:

Entra ID - IdP-Entitäts-ID: Lassen Sie das Feld leer.

- URL für Anmeldeseite: Lassen Sie das Feld leer.

- URL für Abmeldeseite: Lassen Sie das Feld leer.

- Passwort-URL ändern:: Lassen Sie das Feld leer.

Laden Sie noch kein Bestätigungszertifikat hoch.

- Name:

Klicken Sie auf Speichern.

Die angezeigte Seite SAML-SSO-Profil enthält zwei URLs:

- Entitäts-ID

- ACS-URL

Sie benötigen diese URLs im nächsten Abschnitt, wenn Sie Microsoft Entra ID konfigurieren.

Microsoft Entra ID-Anwendung erstellen

Erstellen Sie eine zweite Unternehmensanwendung für die Einmalanmeldung (SSO).

- Klicken Sie im Azure-Portal auf Microsoft Entra ID > Unternehmensanwendungen.

- Klicken Sie auf Neue Anwendung.

- Suchen Sie nach Google Cloud und klicken Sie dann in der Ergebnisliste auf Google Cloud/G Suite Connector von Microsoft.

- Legen Sie den Namen der Anwendung auf

Google Cloudfest. Klicken Sie auf Erstellen.

Das Hinzufügen der Anwendung kann einige Sekunden dauern. Sie werden dann auf die Seite Google Cloud – Overview (Google Cloud Platform – Übersicht) weitergeleitet.

Klicken Sie im Azure-Portal-Menü auf Verwalten > Attribute.

Geben Sie für Enabled for users to sign-in (Für Nutzer zur Anmeldung aktiviert) Yes (Ja) an.

Geben Sie für Assignment required (Nutzerzuweisung erforderlich) Yes (Ja) an, damit die Einmalanmeldung (SSO) nicht für alle Nutzer zulässig ist.

Klicken Sie auf Speichern.

Nutzerzuweisung konfigurieren

Wenn Sie bereits wissen, dass nur eine bestimmte Teilmenge von Nutzern Zugriff auf Google Cloud benötigt, können Sie optional die Menge der Nutzer beschränken, die sich anmelden können. In diesem Fall weisen Sie die Unternehmensanwendung nur bestimmten Nutzern oder Nutzergruppen zu.

Wenn Sie für User assignment required (Nutzerzuweisung erforderlich) No (Nein) angeben, können Sie die folgenden Schritte überspringen.

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Nutzer und Gruppen.

- Fügen Sie die Nutzer oder Gruppen hinzu, für die Sie die Einmalanmeldung (SSO) zulassen möchten.

- Klicken Sie auf Zuweisen.

Aktivieren Sie Single Sign On (Einmalanmeldung (SSO)).

Damit Cloud Identity Microsoft Entra ID für die Authentifizierung verwenden kann, müssen Sie die folgenden Einstellungen anpassen:

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Einmalanmeldung (SSO).

- Klicken Sie im Auswahlbildschirm auf die Karte SAML.

- Klicken Sie in der Karte SAML-Basiskonfiguration auf edit Bearbeiten.

Geben Sie im Dialogfeld Basic SAML Configuration (SAML-Basiskonfiguration) die folgenden Einstellungen ein:

- ID (Entitäts-ID):

- Fügen Sie die Entitäts-URL aus Ihrem SSO-Profil hinzu und setzen Sie Standard auf Aktiviert.

- Entfernen Sie alle anderen Einträge.

- Antwort-URL: Fügen Sie die ACS-URL aus Ihrem SSO-Profil hinzu.

Anmelde-URL:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

Ersetzen Sie

PRIMARY_DOMAINdurch den primären Domainnamen, der von Ihrem Cloud Identity- oder Google Workspace-Konto verwendet wird.

- ID (Entitäts-ID):

Klicken Sie auf Speichern und schließen Sie das Dialogfeld. Klicken Sie dazu auf X.

Suchen Sie auf der Karte SAML-Zertifikate den Eintrag Zertifikat (Base 64) und klicken Sie auf Herunterladen, um das Zertifikat auf Ihren lokalen Computer herunterzuladen.

Auf der Karte Google Cloud Platform einrichten finden Sie zwei URLs:

- Anmelde-URL

- Microsoft Entra ID-ID

Sie benötigen diese URLs im nächsten Abschnitt, wenn Sie das SAML-Profil ausfüllen.

Die verbleibenden Schritte unterscheiden sich je nachdem, ob Sie Nutzer nach E-Mail-Adresse oder nach UPN zuordnen.

UPN

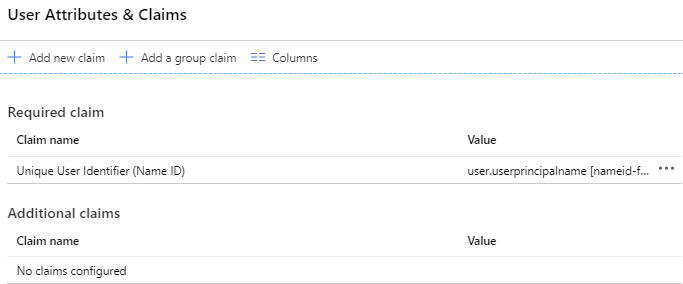

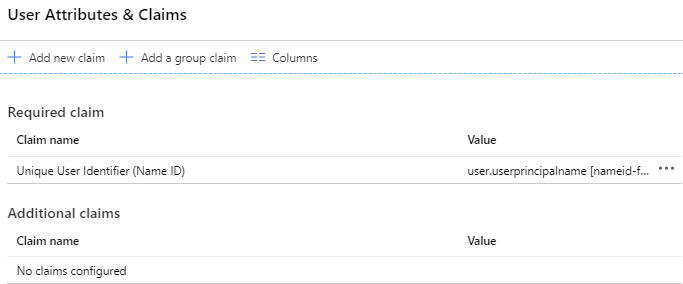

- Klicken Sie auf der Karte Nutzerattribute und Ansprüche auf edit Bearbeiten.

Löschen Sie alle Ansprüche, die unter Zusätzliche Ansprüche aufgeführt sind. Zum Löschen von Datensätzen klicken Sie auf die Schaltfläche … und wählen Sie Delete (Löschen) aus.

Die Liste der Attribute und Ansprüche wird jetzt folgendermaßen angezeigt:

Klicken Sie auf X, um das Dialogfeld zu schließen.

UPN: Domainersetzung

- Klicken Sie auf der Karte Nutzerattribute und Ansprüche auf edit Bearbeiten.

Löschen Sie alle Ansprüche, die unter Zusätzliche Ansprüche aufgeführt sind. Zum Löschen von Datensätzen klicken Sie auf die Schaltfläche … und wählen Sie Delete (Löschen) aus.

Die Liste der Attribute und Ansprüche wird jetzt folgendermaßen angezeigt:

Klicken Sie auf Unique User Identifier (Name ID), um die Anspruchszuordnung zu ändern.

Legen Sie für Quelle den Wert Transformation fest und konfigurieren Sie die folgende Transformation:

- Transformation: ExtractMailPrefix()

- Parameter 1: user.userPrincipalName

Wählen Sie Transformation hinzufügen aus und konfigurieren Sie die folgende Transformation:

- Transformation: Join()

- Trennzeichen:

@ - Parameter 2: Geben Sie den Ersatzdomainnamen ein.

Sie müssen für die Nutzerverwaltung und die Einmalanmeldung denselben Ersatznamen verwenden. Wenn der Domainname nicht aufgeführt ist, müssen Sie ihn möglicherweise zuerst prüfen .

Klicken Sie auf Hinzufügen.

Klicken Sie auf Speichern.

Klicken Sie auf X, um das Dialogfeld zu schließen.

E-Mail-Adresse

- Klicken Sie auf der Karte Nutzerattribute und Ansprüche auf edit Bearbeiten.

- Wählen Sie die Zeile Unique User Identifier (Name ID) aus.

- Ändern Sie Source attribute (Quellattribut) in user.mail.

- Klicken Sie auf Speichern.

Löschen Sie alle Ansprüche, die unter Zusätzliche Ansprüche aufgeführt sind. Um alle Datensätze zu löschen, klicken Sie auf more_horiz und dann auf Löschen.

Klicken Sie auf close, um das Dialogfeld zu schließen.

SAML-Profil ausfüllen

Schließen Sie die Konfiguration Ihres SAML-Profils ab:

Kehren Sie zur Admin-Konsole zurück und gehen Sie zu Sicherheit > Authentifizierung > SSO mit Drittanbieter-IdP.

Öffnen Sie das SAML-Profil

Entra ID, das Sie zuvor erstellt haben.Klicken Sie auf den Abschnitt IdP-Details, um die Einstellungen zu bearbeiten.

Geben Sie die folgenden Einstellungen ein:

- IdP-Entitäts-ID: Geben Sie den Microsoft Entra Identifier von der Karte Google Cloud einrichten im Azure-Portal ein.

- Anmeldeseiten-URL: Geben Sie die Login-URL von der Karte Google Cloud einrichten im Azure-Portal ein.

- URL für Abmeldeseite:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - Passwort-URL ändern:

https://account.activedirectory.windowsazure.com/changepassword.aspx

Klicken Sie unter Bestätigungszertifikat auf Zertifikat hochladen und wählen Sie das Tokensignaturzertifikat aus, das Sie zuvor heruntergeladen haben.

Klicken Sie auf Speichern.

Das Microsoft Entra ID-Tokensignaturzertifikat ist für eine begrenzte Zeit gültig und Sie müssen das Zertifikat rotieren, bevor es abläuft. Weitere Informationen finden Sie weiter unten in diesem Dokument unter SSO-Zertifikat rotieren.

Das SAML-Profil ist vollständig, Sie müssen es aber noch zuweisen.

SAML-Profil zuweisen

Wählen Sie die Nutzer aus, auf die das neue SAML-Profil angewendet werden soll:

Klicken Sie in der Admin-Konsole auf der Seite SSO mit Drittanbieter-IdPs auf SSO-Profilzuweisungen verwalten > Verwalten.

Wählen Sie im linken Bereich die Gruppe oder Organisationseinheit aus, auf die Sie das SSO-Profil anwenden möchten. Wählen Sie die Stammorganisationseinheit aus, wenn das Profil auf alle Nutzer angewendet werden soll.

Wählen Sie im rechten Bereich Ein anderes SSO-Profil aus.

Wählen Sie im Menü das SSO-Profil

Entra ID - SAMLaus, das Sie zuvor erstellt haben.Klicken Sie auf Speichern.

Wiederholen Sie die obigen Schritte, um das SAML-Profil einer anderen Gruppe oder Organisationseinheit zuzuweisen.

Aktualisieren Sie die SSO-Einstellungen für die Organisationseinheit Automation, um die Einmalanmeldung zu deaktivieren:

- Wählen Sie im linken Bereich die Organisationseinheit

Automationaus. - Wählen Sie im rechten Bereich Keine aus.

- Klicken Sie auf Überschreiben.

Optional: Weiterleitungen für domainspezifische Dienst-URLs konfigurieren

Wenn Sie von internen Portalen oder Dokumenten aus eine Verknüpfung zur Google Cloud Console herstellen, können Sie die Nutzerfreundlichkeit mithilfe von domainspezifischen Dienst-URLs verbessern.

Im Gegensatz zu regulären Dienst-URLs wie https://console.cloud.google.com/ enthalten domainspezifische Dienst-URLs den Namen Ihrer primären Domain. Nicht authentifizierte Nutzer, die auf einen Link zu einer URL für einen domainspezifischen Dienst klicken, werden sofort zu Entra ID weitergeleitet und nicht zuerst eine Google-Anmeldeseite angezeigt.

Beispiele für domainspezifische Dienst-URLs:

| Google-Dienst | URL | Logo |

|---|---|---|

| Google Cloud Console | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Docs | https://docs.google.com/a/DOMAIN |

|

| Google Sheets | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Groups | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Notizen | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

So konfigurieren Sie domainspezifische Dienst-URLs, damit sie zu Entra ID weiterleiten:

Klicken Sie in der Admin-Konsole auf der Seite SSO mit Drittanbieter-IDPs auf Domainspezifische Dienst-URLs > Bearbeiten.

Setzen Sie Nutzer automatisch an den externen IdP im folgenden SSO-Profil weiterleiten auf Aktiviert.

Legen Sie SSO-Profil auf

Entra IDfest.Klicken Sie auf Speichern.

Optional: Identitätsbestätigungen konfigurieren

Google Log-in fordert Nutzer möglicherweise zur zusätzlichen Überprüfung auf, wenn sie sich von unbekannten Geräten aus anmelden oder wenn ihr Anmeldeversuch aus anderen Gründen verdächtig aussieht. Diese Identitätsbestätigungen verbessern die Sicherheit. Wir empfehlen, die Identitätsbestätigungen aktiviert zu lassen.

Wenn Sie feststellen, dass Identitätsbestätigungen zu viel Aufwand verursachen, können Sie die Identitätsbestätigung so deaktivieren:

- Wechseln Sie in der Admin-Konsole zu Sicherheit > Authentifizierung > Identitätsbestätigungen.

- Wählen Sie im linken Bereich eine Organisationseinheit aus, für die Sie die Identitätsbestätigung deaktivieren möchten. Wenn Sie die Identitätsbestätigung für alle Nutzer deaktivieren möchten, wählen Sie die Stammorganisationseinheit aus.

- Wählen Sie unter Einstellungen für Nutzer, die sich mit anderen SSO-Profilen anmelden die Option Keine zusätzliche Google-Identitätsbestätigung von Nutzern anfordern aus.

- Klicken Sie auf Speichern.

Einmalanmeldung (SSO) testen

Sie haben jetzt die Konfiguration der Einmalanmeldung (SSO) sowohl in Microsoft Entra ID als auch in Cloud Identity oder Google Workspace abgeschlossen und haben nun zwei Optionen, um auf Google Cloud zuzugreifen:

- Über eine der Anwendungen, die im Microsoft Office-Portal aufgeführt sind

- Direkt durch Öffnen von https://console.cloud.google.com/.

Führen Sie den folgenden Test aus, um zu prüfen, ob die zweite Option wie beabsichtigt funktioniert:

- Wählen Sie einen Microsoft Entra ID-Nutzer aus, der in Cloud Identity oder Google Workspace bereitgestellt wurde und dem keine Super Admin-Rechte zugewiesen wurden. Nutzer mit Super Admin-Berechtigungen müssen sich immer mit Google-Anmeldedaten anmelden und eignen sich daher nicht zum Testen der Einmalanmeldung (SSO).

- Öffnen Sie ein neues Browserfenster und rufen Sie https://console.cloud.google.com/ auf.

Geben Sie auf der angezeigten Google Log-in-Seite die E-Mail-Adresse des Nutzers ein und klicken Sie auf Weiter. Wenn Sie die Domainersetzung verwenden, muss es sich bei dieser Adresse um die E-Mail-Adresse handeln, auf die die Ersetzung angewendet wird.

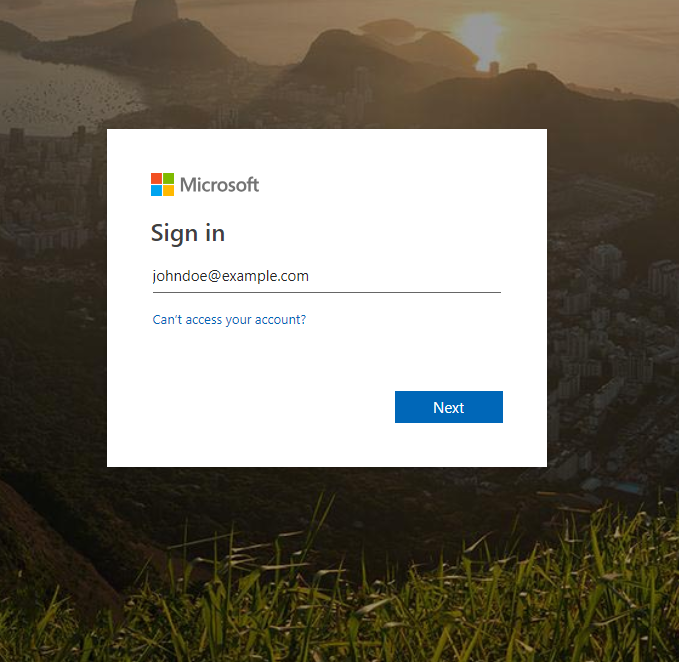

Sie werden zu Microsoft Entra ID weitergeleitet und sehen eine weitere Aufforderung zur Anmeldung. Geben Sie die E-Mail-Adresse des Nutzers ohne Domainersetzung ein und klicken Sie auf Weiter.

Nach der Eingabe Ihres Passworts werden Sie gefragt, ob Sie angemeldet bleiben möchten oder nicht. Wählen Sie Nein aus.

Nach erfolgreicher Authentifizierung werden Sie von Microsoft Entra ID zurück zu Google Log-in weitergeleitet. Da Sie sich zum ersten Mal mit diesem Nutzer angemeldet haben, werden Sie aufgefordert, die Nutzungsbedingungen und die Datenschutzerklärung von Google zu akzeptieren.

Wenn Sie mit den Nutzungsbedingungen einverstanden sind, klicken Sie auf Ich habe verstanden.

Sie werden zur Google Cloud Console weitergeleitet. Dort werden Sie aufgefordert, die Einstellungen zu bestätigen und die Nutzungsbedingungen von Google Cloud zu akzeptieren.

Wenn Sie den Bedingungen zustimmen, wählen Sie Ja und klicken Sie auf Zustimmen und Fortfahren.

Klicken Sie oben links auf der Seite auf das Avatarsymbol und anschließend auf Abmelden.

Sie werden auf eine Microsoft Entra ID-Seite weitergeleitet, auf der die Abmeldung bestätigt wird.

Beachten Sie, dass Nutzer mit Super Admin-Berechtigungen von der Einmalanmeldung ausgenommen sind. Sie können über die Admin-Konsole jedoch weiterhin Einstellungen prüfen oder ändern.

Einmalanmeldungszertifikat rotieren

Das Microsoft Entra ID-Tokensignaturzertifikat ist nur einige Monate gültig. Sie müssen das Zertifikat ersetzen, bevor es abläuft.

Fügen Sie Microsoft Entra ID ein zusätzliches Zertifikat hinzu, um ein Signaturzertifikat zu rotieren:

- Wechseln Sie im Azure-Portal zu Microsoft Entra ID > Unternehmensanwendungen und öffnen Sie die von Ihnen erstellte Anwendung für die Einmalanmeldung.

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Einmalanmeldung (SSO).

Klicken Sie auf der Karte SAML-Zertifikate auf edit Bearbeiten.

Sie sehen eine Liste mit einem oder mehreren Zertifikaten. Ein Zertifikat ist als Aktiv markiert.

Klicken Sie auf Neues Zertifikat.

Behalten Sie die Standardsignatureinstellungen bei und klicken Sie auf Speichern.

Das Zertifikat wird der Liste der Zertifikate hinzugefügt und ist als inaktiv markiert.

Wählen Sie das neue Zertifikat aus und klicken Sie auf more_horiz > Base64-Zertifikat herunterladen.

Lassen Sie das Browserfenster geöffnet und schließen Sie das Dialogfeld nicht.

So verwenden Sie das neue Zertifikat:

Öffnen Sie eine neuen Tab im Browser oder ein neues Browserfenster.

Öffnen Sie die Admin-Konsole und gehen Sie zu SSO mit Drittanbieter-IdP.

Öffnen Sie das SAML-Profil

Entra ID.Klicken Sie auf IDP details (IdP-Details).

Klicken Sie auf Weiteres Zertifikat hochladen und wählen Sie das neue Zertifikat aus, das Sie zuvor heruntergeladen haben.

Klicken Sie auf Speichern.

Kehren Sie zum Microsoft Entra ID-Portal und zum Dialogfeld SAML-Zertifikate zurück.

Wählen Sie das neue Zertifikat aus und klicken Sie auf more_horiz > Zertifikat aktivieren.

Klicken Sie auf Ja, um das Zertifikat zu aktivieren.

Microsoft Entra ID verwendet jetzt das neue Signaturzertifikat.

Testen Sie, ob das SSO wie erwartet funktioniert. Weitere Informationen finden Sie unter Einmalanmeldung (SSO) testen.

So entfernen Sie das alte Zertifikat:

- Kehren Sie zur Admin-Konsole und zum SAML-Profil

Entra IDzurück. - Klicken Sie auf IDP details (IdP-Details).

- Vergleichen Sie unter Bestätigungszertifikat die Ablaufdaten Ihrer Zertifikate, um das alte Zertifikat zu finden, und klicken Sie auf delete.

- Klicken Sie auf Speichern.

Von einem Legacy-SSO-Profil zu einem SAML-Profil migrieren

Wenn Sie die Einmalanmeldung (SSO) zwischen Microsoft Entra ID und Ihrem Cloud Identity- oder Google Workspace-Konto im Jahr 2023 oder früher eingerichtet haben, verwenden Sie möglicherweise ein altes SSO-Profil. In diesem Abschnitt werden die Unterschiede zwischen SAML-Profilen und Legacy-SSO-Profilen erläutert und es wird gezeigt, wie Sie von einem Legacy-SSO-Profil zu einem SAML-Profil migrieren.

Vergleich von SAML-Profilen und Legacy-SSO-Profilen

Legacy-SSO-Profile werden nicht mehr unterstützt. Wir empfehlen, SAML-Profile zu verwenden. SAML-Profile unterscheiden sich in vielerlei Hinsicht von Legacy-Profilen. Hier einige Beispiele:

- Sie können mehrere SAML-Profile erstellen und sie einer oder mehreren Organisationseinheiten oder Gruppen zuweisen. Im Gegensatz dazu können Sie für jedes Cloud Identity- oder Google Workspace-Konto nur ein Legacy-SSO-Profil erstellen.

- SAML-Profile verwenden ein anderes Format als Legacy-SSO-Profile für Entitäts-IDs und ACS-URLs (Assertion Consumer Service).

- Wenn Sie SAML-Profile verwenden, sind Identitätsbestätigungen standardmäßig aktiviert. Wenn Sie ein Legacy-SSO-Profil verwenden, sind Identitätsbestätigungen dagegen standardmäßig deaktiviert.

Von einem Legacy-SSO-Profil zu einem SAML-Profil migrieren

So migrieren Sie von einem Legacy-SSO-Profil zu einem SAML-Profil, ohne dass es zu größeren Unterbrechungen kommt:

Öffnen Sie im Azure-Portal die Unternehmensanwendung, die Sie für die Einmalanmeldung verwenden, und gehen Sie so vor:

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Einmalanmeldung (SSO).

- Suchen Sie auf der Karte SAML-Zertifikate nach dem Eintrag Zertifikat (Base 64) und klicken Sie dann auf Herunterladen, um das Zertifikat auf Ihren lokalen Computer herunterzuladen.

Beachten Sie auf der Karte Google Cloud einrichten Folgendes:

- Anmelde-URL

- Microsoft Entra ID-ID

Sie benötigen diese Informationen, wenn Sie ein SAML-Profil erstellen.

Gehen Sie in der Admin-Konsole zu Sicherheit > Authentifizierung > Identitätsbestätigungen.

Zu den Identitätsbestätigungen

Führen Sie für jede Organisationseinheit die folgenden Schritte aus:

- Wählen Sie eine Organisationseinheit aus.

Klicken Sie auf Identitätsbestätigung nach der Einmalanmeldung (SSO) und ändern Sie die Einstellungen für Nutzer, die sich mit anderen SSO-Profilen anmelden so, dass sie mit den Einstellungen für Nutzer, die sich mit dem SSO-Profil für Ihre Organisation anmelden übereinstimmen.

In diesem Dialogfeld bezieht sich andere SSO-Profile auf die SAML-Profile und SSO-Profil für Ihre Organisation auf Ihr Legacy-SSO-Profil.

Klicken Sie auf Speichern oder Überschreiben.

Gehen Sie in der Admin-Konsole zu SSO mit Drittanbieter-IdP und gehen Sie so vor:

Zu „SSO mit Drittanbieter-IdP“

Klicken Sie auf Externe SSO-Profile > SAML-Profil hinzufügen.

Geben Sie auf der Seite SAML SSO Profile (SAML-SSO-Profil) die folgenden Informationen ein:

- Name:

Entra ID - IdP-Entitäts-ID: Geben Sie den Microsoft Entra Identifier von der Karte Google Cloud einrichten im Azure-Portal ein.

- Anmeldeseiten-URL: Geben Sie die Login-URL von der Karte Google Cloud einrichten im Azure-Portal ein.

- URL für Abmeldeseite:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - Passwort-URL ändern:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- Name:

Klicken Sie unter Bestätigungszertifikat auf Zertifikat hochladen und wählen Sie das Tokensignaturzertifikat aus, das Sie zuvor heruntergeladen haben.

Klicken Sie auf Speichern.

Beachten Sie auf der Seite SAML SSO Profile (SAML-SSO-Profil) Folgendes:

- Entitäts-ID

- ACS-URL

Sie benötigen diese Informationen, wenn Sie Microsoft Entra ID konfigurieren.

Kehren Sie zum Azure-Portal zurück, öffnen Sie die Unternehmensanwendung, die Sie für die Einmalanmeldung verwenden, und gehen Sie so vor:

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Einmalanmeldung (SSO).

- Klicken Sie in der Karte SAML-Basiskonfiguration auf edit Bearbeiten.

Fügen Sie unter Kennung (Entitäts-ID) die Entitäts-URL aus dem SAML-Profil hinzu, das Sie erstellt haben.

Fügen Sie unter Antwort-URL (Assertion Consumer Service-URL) die ACS-URL aus dem von Ihnen erstellten SAML-Profil hinzu.

Klicken Sie auf Speichern und schließen Sie das Dialogfeld. Klicken Sie dazu auf X.

Kehren Sie zur Admin-Konsole zurück und gehen Sie zu Sicherheit > Authentifizierung > SSO mit Drittanbieter-IdP. Klicken Sie dann auf SSO-Profilzuweisungen verwalten > Verwalten.

Führen Sie für jede vorhandene SSO-Profilzuweisung, die das Legacy-SSO-Profil verwendet, folgende Schritte aus:

- Ändern Sie das SSO-Profil von Legacy-SSO-Profil zu Entra ID – SAML.

- Wählen Sie Nach Nutzernamen fragen und zur IDP-Anmeldeseite des Profils weiterleiten aus.

- Klicken Sie auf Speichern.

Kehren Sie zur Seite SSO mit Drittanbieter-IDPs zurück und klicken Sie auf Domainspezifische Dienst-URLs > Bearbeiten.

Zu den domainspezifischen Dienst-URLs

Wenn Nutzer automatisch an den externen IdP im folgenden SSO-Profil weiterleiten derzeit auf Aktiviert festgelegt ist, ändern Sie das SSO-Profil in Entra ID – SAML.

Wenn Nutzer automatisch an den externen IdP im folgenden SSO-Profil weiterleiten auf Deaktiviert gesetzt ist, können Sie diesen Schritt überspringen.

Klicken Sie auf Speichern.

Kehren Sie zum Azure-Portal zurück, öffnen Sie die Unternehmensanwendung, die Sie für die Einmalanmeldung verwenden, und gehen Sie so vor:

- Klicken Sie im Azure-Portal-Menü auf Verwalten > Einmalanmeldung (SSO).

- Klicken Sie in der Karte SAML-Basiskonfiguration auf edit Bearbeiten.

- Entfernen Sie unter Kennung (Entitäts-ID) die Zeichen

google.comundhttp://google.com. - Entfernen Sie für Antwort-URL (Assertion Consumer Service-URL)

https://www.google.com/. - Klicken Sie auf Speichern und schließen Sie das Dialogfeld. Klicken Sie dazu auf X.