Dieses Dokument im Google Cloud -Architektur-Framework enthält Best Practices für die Implementierung von Logging- und Erkennungskontrollen.

Erkennungskontrollen verwenden Telemetrie, um Fehlkonfigurationen, Sicherheitslücken und potenziell schädliche Aktivitäten in einer Cloudumgebung zu erkennen. Google CloudMit Google Cloud können Sie maßgeschneiderte Monitoring- und Erkennungskontrollen für Ihre Umgebung erstellen. In diesem Abschnitt werden diese zusätzlichen Features und Empfehlungen für ihre Verwendung beschrieben.

Netzwerkleistung überwachen

Im Network Intelligence Center erhalten Sie Einblick in die Leistung Ihrer Netzwerktopologie und Architektur. Sie erhalten detaillierte Informationen zur Netzwerkleistung und können diese Informationen dann zur Optimierung Ihrer Bereitstellung nutzen und so Engpässe in Ihren Diensten vermeiden. Konnektivitätstests bieten Einblicke in die Firewallregeln und -richtlinien, die auf den Netzwerkpfad angewendet werden.

Überwachen und verhindern Sie die Daten-Exfiltration.

Die unbefugte Datenweitergabe ist für Unternehmen ein wichtiges Problem. In der Regel geschieht das, wenn eine autorisierte Person Daten aus einem gesicherten System extrahiert und diese Daten dann an eine nicht autorisierte Partei weitergibt oder in ein unsicheres System verschiebt.

Google Cloud bietet verschiedene Funktionen und Tools, mit denen Sie Daten-Exfiltration erkennen und verhindern können. Weitere Informationen finden Sie unter Daten-Exfiltration verhindern.

Monitoring zentralisieren

Das Security Command Center bietet Einblick in die Ressourcen in Google Cloud und deren Sicherheitsstatus. Google Cloud Mit Security Command Center können Sie Bedrohungen verhindern, erkennen und darauf reagieren. Es bietet ein zentrales Dashboard, mit dem Sie Sicherheitsfehlkonfigurationen in virtuellen Maschinen, in Netzwerken, Anwendungen und in Storage-Buckets identifizieren können. Sie können diese Probleme beheben, bevor sie zu Schäden oder Verlusten für das Unternehmen führen. Die integrierten Funktionen von Security Command Center können verdächtige Aktivitäten in Ihren Cloud Logging-Sicherheitslogs anzeigen oder auf manipulierte virtuelle Maschinen hinweisen.

Sie können auf Bedrohungen reagieren, indem Sie Handlungsempfehlungen befolgen oder Logs in Ihr SIEM exportieren, um sie näher zu untersuchen. Informationen zur Verwendung eines SIEM-Systems mitGoogle Cloudfinden Sie unter Sicherheitsloganalysen in Google Cloud.

Security Command Center bietet außerdem mehrere Detektoren, mit denen Sie die Sicherheit Ihrer Infrastruktur analysieren können. Zu diesen Detektoren gehören:

Andere Google Cloud Dienste wie Google Cloud Armor-Logs liefern ebenfalls Ergebnisse für die Anzeige im Security Command Center.

Aktivieren Sie die Dienste, die Sie für Ihre Arbeitslasten benötigen, und überwachen und analysieren Sie dann nur wichtige Daten. Weitere Informationen zum Aktivieren von Logging für Dienste finden Sie im Abschnitt Logs aktivieren von Sicherheitsloganalysen in Google Cloud.

Auf Bedrohungen überwachen

Event Threat Detection ist ein optionaler verwalteter Dienst von Security Command Center Premium, der Bedrohungen in Ihrem Logstream erkennt. Mithilfe von Event Threat Detection können Sie riskante und kostspielige Bedrohungen wie Malware, Kryptomining, nicht autorisierten Zugriff aufGoogle Cloud -Ressourcen, DDoS-Angriffe und Brute-Force-SSH-Angriffe erkennen. Mithilfe der Features des Tools, mit denen die Menge von Logdaten generiert wird, können Ihre Sicherheitsteams Vorfälle mit hohem Risiko schnell erkennen und sich auf die Behebung konzentrieren.

Um potenziell gefährdete Nutzerkonten in Ihrem Unternehmen aufzuspüren, verwenden Sie die Sensitive Actions Cloud Platform-Logs, um festzustellen, wann sensible Aktionen durchgeführt werden, und um zu bestätigen, dass gültige Nutzer diese Aktionen für gültige Zwecke durchgeführt haben. Eine sensible Aktion ist eine Aktion, z. B. das Hinzufügen einer Rolle mit umfangreichen Berechtigungen, die Ihrem Unternehmen schädigen könnte, wenn ein böswilliger Akteur die Aktion ausführt. Verwenden Sie Cloud Logging, um die Cloud Platform-Logs mit vertraulichen Aktionen anzuzeigen, zu überwachen und abzufragen. Sie können sich die vertraulichen Aktionslogeinträge auch mit dem Sensitive Actions Service ansehen, einem integrierten Dienst von Security Command Center Premium.

Google Security Operations kann alle Ihre Sicherheitsdaten zentral speichern und analysieren. Damit Sie den gesamten Umfang eines Angriffs sehen können, kann Google SecOps die Logs einem gemeinsamen Modell zuordnen, sie anreichern und dann in Zeitachsen zusammenfassen. Außerdem können Sie Google SecOps verwenden, um Erkennungsregeln zu erstellen, den Abgleich von Kompromittierungsindikatoren (IoC) einzurichten und Aktivitäten zur Bedrohungssuche auszuführen. Sie schreiben Ihre Erkennungsregeln in der YARA-L-Sprache. Beispiele für Bedrohungserkennungsregeln in YARA-L finden Sie im Repository Community Security Analytics (CSA). Sie können nicht nur Ihre eigenen Regeln schreiben, sondern auch die abgestimmten Erkennungsmechanismen in Google SecOps nutzen. Diese abgestimmten Erkennungsmechanismen sind vordefinierte und verwaltete YARA-L-Regeln, mit denen Sie Bedrohungen identifizieren können.

Eine weitere Möglichkeit zur Zentralisierung Ihrer Logs für Sicherheitsanalysen, -audits und -prüfungen ist die Verwendung von BigQuery. In BigQuery beobachten Sie häufige Bedrohungen oder Fehlkonfigurationen mithilfe von SQL-Abfragen (z. B. im CSA-Repository), um Berechtigungsänderungen, Bereitstellungsaktivitäten, Arbeitslastnutzung, Datenzugriffe und Netzwerkaktivitäten zu analysieren. Weitere Informationen zur Analyse von Sicherheitsprotokollen in BigQuery von der Einrichtung bis zur Analyse finden Sie unter Sicherheitsprotokollanalyse in Google Cloud.

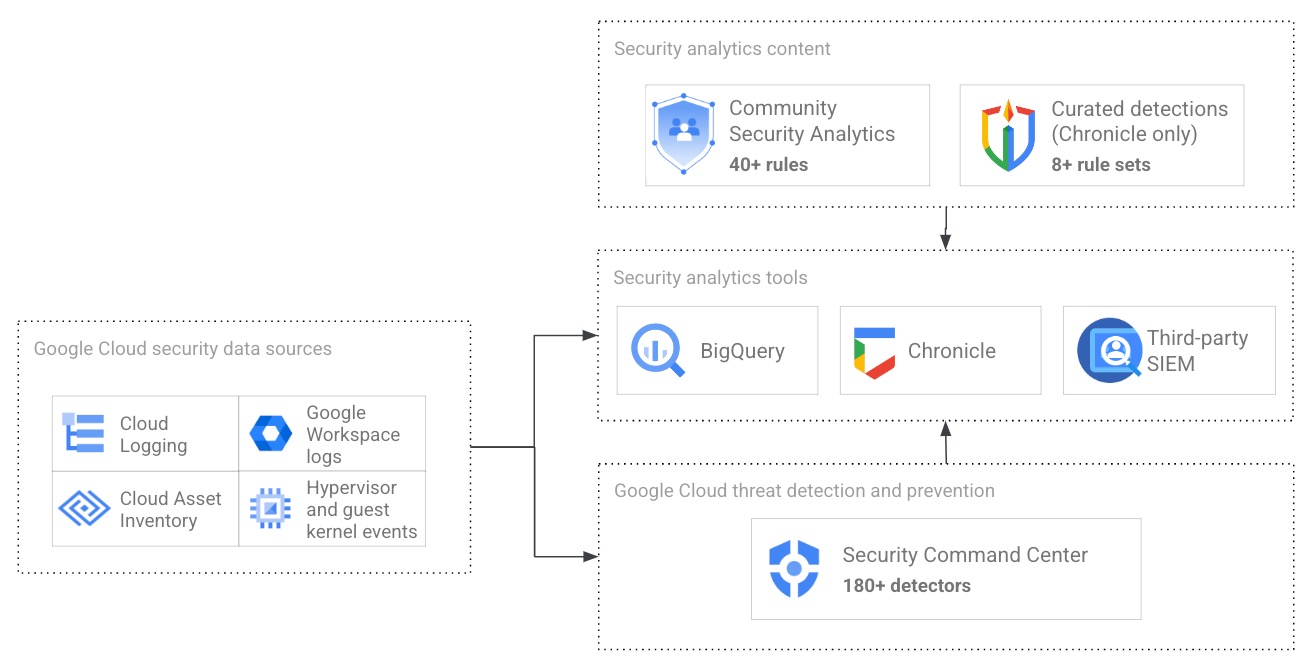

Das folgende Diagramm zeigt, wie Sie die Überwachung zentralisieren, indem Sie sowohl die integrierten Funktionen zur Bedrohungserkennung von Security Command Center als auch die Bedrohungserkennung in BigQuery, Google Security Operations oder einer Drittanbieter-SIEM verwenden.

Wie im Diagramm dargestellt, gibt es verschiedene Sicherheitsdatenquellen, die Sie im Blick behalten sollten. Zu diesen Datenquellen gehören Logs aus Cloud Logging, Asset-Änderungen aus Cloud Asset Inventory, Google Workspace-Logs oder Ereignisse von einem Hypervisor oder einem Gastkern. Das Diagramm zeigt, dass Sie diese Datenquellen mit Security Command Center überwachen können. Diese Überwachung erfolgt automatisch, sofern Sie die entsprechenden Funktionen und Bedrohungserkennungen in Security Command Center aktiviert haben. Das Diagramm zeigt, dass Sie auch nach Bedrohungen suchen können, indem Sie Sicherheitsdaten und Ergebnisse aus Security Command Center in ein Analysetool wie BigQuery, Google Security Operations oder ein SIEM eines Drittanbieters exportieren. Im Diagramm in Ihrem Analysetool sehen Sie, dass Sie weitere Analysen und Untersuchungen durchführen können, indem Sie Abfragen und Regeln wie die in CSA verfügbaren verwenden und erweitern.

Nächste Schritte

Weitere Informationen zum Logging und zur Erkennung finden Sie in den folgenden Ressourcen: