Dieser Leitfaden richtet sich an Sicherheitsbeauftragte, Compliancebeauftragte, IT-Administratoren und andere Mitarbeiter, die für die Implementierung des Federal Risk and Authorization Management Program (FedRAMP) und die Compliance in Google Cloud zuständig sind. In diesem Leitfaden wird erläutert, wie Google die FedRAMP-Compliance unterstützt und welche Google Cloud-Tools, -Produkte und -Dienste so konfiguriert werden müssen, dass Sie Ihre Verpflichtungen gemäß FedRAMP erfüllen können.

Überblick

Google Cloud Platform unterstützt die FedRAMP-Compliance. Weitere Details zu Sicherheit und Datenschutz finden Sie im Sicherheits-Whitepaper von Google und in der Übersicht über das Sicherheitsdesign der Infrastruktur von Google. Obwohl Google eine sichere und konforme Cloud-Infrastruktur bereitstellt, sind Sie allein für die Bewertung Ihrer eigenen FedRAMP-Compliance verantwortlich. Sie sind auch dafür verantwortlich, dass die Umgebung und die Anwendungen, die Sie in Google Cloud erstellen, den FedRAMP-Anforderungen gemäß konfiguriert und gesichert sind.

In diesem Dokument werden die Phasen der FedRAMP Authority to Operate (ATO) im Allgemeinen beschrieben, das Google Cloud-Modell für gemeinsame Verantwortung wird erläutert, kundenspezifische Verantwortlichkeiten hervorgehoben und es wird vorgeschlagen, wie Sie diese Anforderungen und Richtlinien in Google Cloud erfüllen können.

FedRAMP

Das Federal Risk and Authorization Management Program (FedRAMP) ist ein regierungsweites Programm, das standardisiert, wie der Federal Information Security Modernization Act (FISMA) auf Cloud-Computing anwendbar ist. Es bietet einen wiederholbaren Ansatz für die Sicherheitsbewertung, Autorisierung und kontinuierliches Monitoring von cloudbasierten Diensten.

Mit den Standards und Richtlinien von FedRAMP können Sie vertrauliche, missionskritische und geschäftskritische Daten in der Cloud sichern und so Sicherheitslücken in der Cybersicherheit schnell erkennen.

Im Allgemeinen hat FedRAMP folgende Ziele:

- Sicherstellen, dass Clouddienste und -systeme, die von Regierungsbehörden genutzt werden, über angemessene Sicherheitsvorkehrungen verfügen

- Vermeidung von Doppelarbeit und Reduzierung der Kosten für das Risikomanagement

- Den Behörden eine schnelle und kostengünstige Beschaffung von Informationssystemen und Dienstleistungen ermöglichen

Gemäß FedRAMP müssen staatliche Behörden Folgendes tun:

- Sicherstellen, dass alle Cloudsysteme, die Regierungsdaten verarbeiten, übertragen und speichern, die FedRAMP-Sicherheitskontroll-Baseline(s) verwenden

- Den Plan zur Sicherheitsbewertung bei der Erteilung von Sicherheitsautorisierungen unter FISMA verwenden

- FedRAMP-Anforderungen durch Verträge mit Clouddienstanbietern (CSPs) durchsetzen

Betriebserlaubnis (ATO)

Die erfolgreiche Implementierung und Durchführung des FedRAMP-Akkreditierungsprozesses gipfelt in einer „Authority to Operate“ (ATO) in der Cloud. Es gibt zwei Pfade zur FedRAMP ATO: P-ATO und Agency ATO.

P-ATO, oder Provisional Authority to Operate (Vorläufige Betriebserlaubnis), wird durch das FedRAMP Joint Authorization Board (JAB) erteilt. Das JAB besteht aus CIOs des Department of Homeland Security (DHS), der General Services Administration (GSA) und dem Department of Defense (DoD). Das Board definiert die Sicherheitskontroll-Baselines für FedRAMP und legt die FedRAMP-Akkreditierungskriterien für Drittanbieter-Überprüfungsorganisationen (3PAOs) fest. Organisationen und Behörden beantragen die Bearbeitung ihres Sicherheitspakets für Informationssysteme durch das JAB, und das JAB erteilt anschließend die P-ATO zur Nutzung von Clouddiensten.

Bei der Agency ATO (Behördliche Betriebserlaubnis) benennt die interne Organisation oder die Behörde autorisierende Beauftragte (AOs), die eine Risikoprüfung des Sicherheitspakets für das Informationssystem durchführen. Ein AO kann 3PAOs oder nicht akkreditierte, unabhängige Assessoren (IAs) mit der Überprüfung des Informationssystem-Sicherheitspakets beauftragen. Der AO und später die Agentur oder Organisation autorisieren anschließend die Nutzung der Cloud-Dienste durch das Informationssystem. Das Sicherheitspaket wird zur Überprüfung auch an das FedRAMP Program Management Office (PMO) gesendet. Die GSA ist das PMO für FedRAMP. Nach der Überprüfung veröffentlicht das PMO das Sicherheitspaket zur Verwendung für andere Behörden und Organisationen.

Plan zur Sicherheitsbewertung

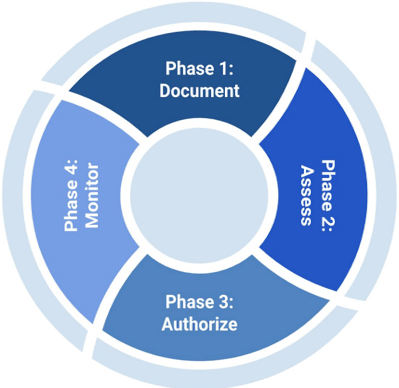

Autorisierende Beauftragte (Authorizing Officials, AOs) in Behörden und Organisationen müssen den FedRAMP Security Assessment Plan (SAP) in ihre internen Autorisierungsprozesse einbinden, um sicherzustellen, dass sie die FedRAMP-Anforderungen für die Nutzung von Cloud-Diensten erfüllen. Das SAF wird in vier Phasen implementiert:

Sie oder Ihr AO kategorisieren Ihr Informationssystem mit niedriger, mittlerer oder hoher Auswirkung des Systems gemäß Sicherheitsziele in FIPS PUB 199 für Vertraulichkeit, Integrität und Verfügbarkeit.

Wählen Sie auf der Grundlage der FIPS-Kategorisierung des Systems die FedRAMP-Sicherheitskontroll-Baseline aus, die mit der FIPS 199-Kategorisierungsstufe "niedrig", "mittel" oder "hoch" korreliert. Anschließend müssen Sie die Sicherheitskontrollen implementieren, die in der entsprechenden Kontroll-Baseline enthalten sind. Alternative Implementierungen und Begründungen, warum eine Kontrolle nicht erfüllt oder implementiert werden kann, sind ebenfalls akzeptabel.

Erfassen Sie die Details der Implementierung der Sicherheitskontrollen in einem Systemsicherheitsplan (SSP). Wir empfehlen, die SSP-Vorlage gemäß der FedRAMP-Compliance-Stufe auszuwählen: "Niedrig", "Mittel" oder "Hoch".

Die SSP umfasst Folgendes:

- Beschreibt die Grenze für die Sicherheitsautorisierung.

- Erläutert, wie die Systemimplementierung jede FedRAMP-Sicherheitskontrolle erfüllt.

- Beschreibt Systemrollen und -verantwortlichkeiten.

- Definiert das erwartete Verhalten für Systemnutzer.

- Zeigt an, wie das System entworfen wird und wie die unterstützende Infrastruktur aussieht.

Sie verwenden die Vorlage zur FedRAMP-Autorisierungsüberprüfung, um Ihren ATO-Fortschritt zu verfolgen.

Weitere Informationen zu den Implementierungsphasen finden Sie im FedRAMP-Autorisierungsverfahren.

Verantwortungsmodell in der Cloud

Bei der herkömmlichen Infrastrukturtechnologie (IT) mussten Unternehmen und Behörden physische Rechenzentrums- oder Colocation-Bereiche, physische Server, Netzwerkgeräte, Software, Lizenzen und andere Geräte für den Aufbau von Systemen und Diensten kaufen. Beim Cloud-Computing investiert ein CSP in die physische Hardware, das Rechenzentrum und das globale Netzwerk und stellt den Kunden virtuelle Maschinen, Tools und Dienste zur Verfügung.

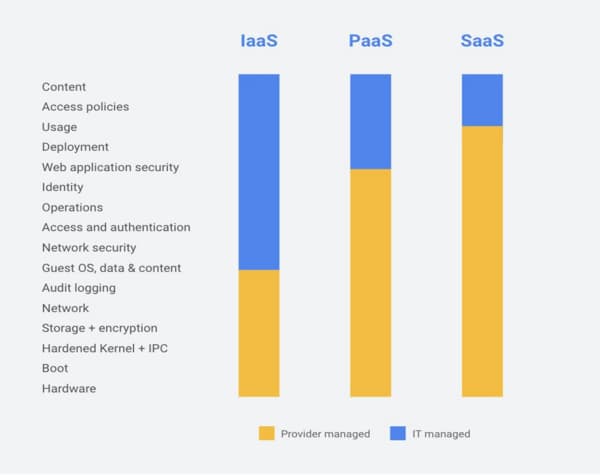

Es gibt drei Cloud-Computing-Modelle: Infrastructure as a Service (IaaS), Platform as a Service (PaaS) und Software as a Service (SaaS):

Im IaaS-Modell stellen CSPs im Wesentlichen ein virtuelles Rechenzentrum in der Cloud bereit und liefern virtualisierte Computing-Infrastruktur wie Server, Netzwerke und Speicher. Obwohl CSPs die physische Ausstattung und die Rechenzentren für diese Ressourcen verwalten, sind Sie für die Konfiguration und Sicherung aller Plattform- oder Anwendungsressourcen verantwortlich, die Sie auf der virtualisierten Infrastruktur ausführen.

Im PaaS-Modell stellen CSPs nicht nur die Infrastruktur und die Virtualisierungsebene bereit und verwalten sie, sondern sie bieten den Kunden auch eine vorentwickelte, vorkonfigurierte Plattform für die Erstellung von Software, Anwendungen und Webservices. PaaS macht es Entwicklern leicht, Anwendungen und Middleware zu erstellen, ohne sich um die Sicherheit und Konfiguration der zugrunde liegenden Hardware kümmern zu müssen.

Im SaaS-Modell verwalten CSPs die physische und virtuelle Infrastruktur und die Plattformebene, während sie Cloud-basierte Anwendungen und Dienste für Kunden zur Nutzung bereitstellen. Internetanwendungen, die direkt über den Webbrowser oder durch Aufrufen einer Website ausgeführt werden, sind SaaS-Anwendungen. Bei diesem Modell müssen sich Unternehmen und Behörden nicht um die Installation, Aktualisierung oder Unterstützung von Anwendungen kümmern; sie verwalten lediglich die Richtlinien für den System- und Datenzugriff.

Die folgende Abbildung zeigt die Verantwortlichkeiten des CSP und Ihre Verantwortlichkeiten sowohl vor Ort als auch bei Cloud-Computing-Modellen:

Verantwortlichkeit bei FedRAMP

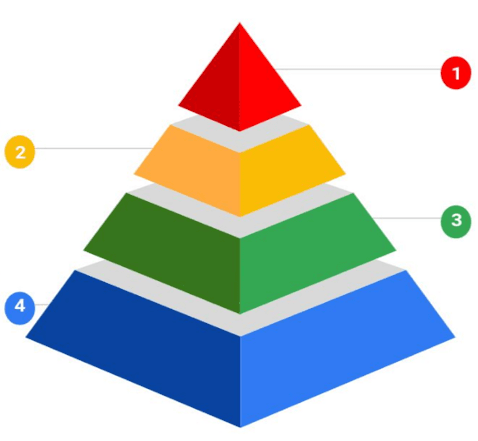

Sie können den Cloud-IT-Stack in Bezug auf vier Ebenen betrachten: die physische Infrastrukturebene, die Cloud-Infrastrukturebene, die Cloud-Plattform-Ebene und die Cloud-Software-Ebene. Das folgende Diagramm zeigt diese Ebenen.

Die nummerierten Ebenen im Diagramm entsprechen Folgendem:

- Software as a Service. Google Workspace ist außerdem als FedRAMP Moderate zertifiziert. Um diese SaaS-Sicherheitskontrollen zu übernehmen, können Sie eine Kopie des ATO-Pakets von Google bei der JAB anfragen und eine Kopie des Zertifizierungsschreibens von Google in Ihr Paket aufnehmen.

- Platform as a Service. Zusätzlich zur FedRAMP-zertifizierten physischen Infrastruktur von Google Cloud sind weitere PaaS-Produkte und -Services von FedRAMP abgedeckt, darunter App Engine, Cloud Storage und Datenbank-Services. Verwenden Sie diese vorzertifizierten Produkte und Dienste wo immer möglich.

- Infrastructure as a Service. Neben der FedRAMP-zertifizierten physischen Infrastruktur von Google Cloud sind weitere IaaS-Produkte und -Services durch FedRAMP abgedeckt, darunter Google Kubernetes Engine (GKE) und Compute Engine. Verwenden Sie diese vorzertifizierten Produkte und Dienste wo immer möglich.

- Physische Infrastruktur. Google Cloud ist vom JAB als FedRAMP Moderate zertifiziert. Um diese physischen Sicherheitskontrollen zu übernehmen, können Sie eine Kopie des ATO-Pakets von Google anfragen und das Zertifizierungsschreiben von Google in Ihr Paket aufnehmen.

In Bezug auf FedRAMP ATO wird jede Ebene des Cloud-IT-Stacks als unabhängige Kontrollgrenze betrachtet, und jede Kontrollgrenze erfordert eine separate ATO. Das bedeutet, dass Sie trotz der FedRAMP-Compliance von Google Cloud und dem Vorhandensein von Dutzenden von Google Cloud-Diensten, die von FedRAMP abgedeckt werden, immer noch FedRAMP-Sicherheitsgrundkontrollen und den SAF-Prozess implementieren müssen, um Ihre Cloud-Systeme und Arbeitslasten als FedRAMP-konform zu qualifizieren.

Es gibt zwei Arten von FedRAMP-Sicherheitskontrollen in den Compliance-Baselines „Niedrig“, „Moderat“ und „Hoch“: vom Informationssystem implementierte Kontrollen und von der Organisation implementierte Kontrollen. Wenn Ihr Unternehmen oder Ihre Behörde FedRAMP-konforme Systeme auf Google Cloud aufbaut, übernehmen Sie die Sicherheitskontrollen für die physische Infrastruktur, die Google im Rahmen seiner FedRAMP-Zertifizierung erfüllt. Sie übernehmen auch alle Sicherheitskontrollen für die physische Infrastruktur, IaaS und PaaS, die in die FedRAMP-konformen Produkte und Dienste von Google integriert sind, sowie alle SaaS-Kontrollen, wenn Sie Google Workspace verwenden. Sie sind jedoch verpflichtet, alle anderen Sicherheitskontrollen und Konfigurationen auf IaaS-, PaaS- und SaaS-Ebenen zu implementieren, wie von der FedRAMP-Sicherheits-Baseline definiert.

Implementierungsempfehlungen bei FedRAMP

Wie bereits erwähnt, übernehmen Sie einige Sicherheitskontrollen von der CSP. Für andere Kontrollen müssen Sie sie spezifisch konfigurieren und organisationsdefinierte Richtlinien, Regeln und Vorschriften erstellen, um jede Kontrolle zu erfüllen.

In diesem Abschnitt werden Hilfsmittel für die Implementierung von NIST 800-53-Sicherheitskontrollen in der Cloud empfohlen. Dazu werden organisationsdefinierte Richtlinien mit Google Cloud-Tools, -Services und -Best Practices verwendet.

Zugriffssteuerung

Um die Zugriffskontrolle in Google Cloud zu verwalten, definieren Sie Organisationsadministratoren, die Informationssystemkonten in der Cloud verwalten werden. Platzieren Sie diese Administratoren in Zugriffskontrollgruppen mit Cloud Identity, Admin Console oder einem anderen Identitätsanbieter (z. B. Active Directory oder LDAP) und prüfen Sie, dass Identitätsanbieter von Drittanbietern mit Google Cloud verbunden sind. Verwenden Sie Identity and Access Management (IAM), um administrativen Gruppen Rollen und Berechtigungen zuzuweisen. Dabei implementieren Sie den Grundsatz der geringsten Berechtigung und die Aufgabentrennung.

Entwickeln Sie eine organisationsweite Zugriffssteuerungsrichtlinie für Informationssystemkonten in der Cloud. Definieren Sie die Parameter und Verfahren, mit denen Ihre Organisation Informationssystemkonten erstellt, aktiviert, modifiziert, deaktiviert und entfernt.

Kontoverwaltung, Aufgabentrennung und geringste Berechtigung

In der Zugriffssteuerungsrichtlinie können Sie die Parameter und Verfahren definieren, mit denen Ihre Organisation Informationssystemkonten erstellt, aktiviert, ändert, deaktiviert und entfernt. Definieren Sie die Bedingungen, unter denen Informationssystemkonten verwendet werden sollen.

Ermitteln Sie auch den Zeitraum der Inaktivität, in dem Nutzer sich aus einem System abmelden müssen (z. B. nach *x* Minuten, Stunden oder Tagen). Verwenden Sie Cloud Identity, die Admin-Konsole oder Anwendungskonfigurationen, um Nutzer zu zwingen, sich nach dem definierten Zeitraum abzumelden und/oder wieder zu authentifizieren.

Legen Sie fest, welche Aktionen ausgeführt werden sollen, wenn privilegierte Rollenzuweisungen für einen Nutzer in Ihrer Organisation nicht mehr geeignet sind. Googles *Policy Intelligence verfügt über eine IAM-Recommender-Funktion, die Sie dabei unterstützt, unerwünschten Zugriff auf Google Cloud-Ressourcen zu entfernen. Dies geschieht durch den Einsatz von maschinellem Lernen, um intelligente Empfehlungen für die Zugangskontrolle zu geben.

Legen Sie Bedingungen fest, unter denen Gruppenkonten angemessen sind. Verwenden Sie Cloud Identity oder die Admin-Konsole, um Gruppen oder Dienstkonten zu erstellen. Weisen Sie Rollen und Berechtigungen für gemeinsam genutzte Gruppen und Dienstkonten mithilfe von IAM zu. Verwenden Sie, wann immer möglich, Dienstkonten. Geben Sie an, was eine untypische Verwendung eines Informationssystemkontos für Ihre Organisation ist. Wenn Sie eine ungewöhnliche Nutzung feststellen, nutzen Sie Tools wie Google Cloud Observability oder *Security Command Center, um Informationssystemadministratoren zu benachrichtigen.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: AC-02, AC-02 (04), AC-02 (05), AC-02 (07), AC-02 (09), AC-02 (11), AC-02 (12), AC-05, AC-06 (01), AC-06 (03), AC-06 (05), AU-2, AU-3, AU-6, AU-12, SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23).

Informationsfluss erzwingen und Remotezugriff

Definieren Sie in der organisationsweiten Zugriffssteuerungsrichtlinie Richtlinien für die Steuerung von Informationsflüssen für Ihre Organisation. Sie können verbotene oder eingeschränkte Ports, Protokolle und Dienste ermitteln. Definieren Sie Anforderungen und Einschränkungen für Verbindungen zu internen und externen Systemen. Verwenden Sie Tools wie Virtual Private Cloud, um Firewalls, logisch isolierte Netzwerke und Subnetzwerke zu erstellen. Helfen Sie bei der Kontrolle des Informationsflusses durch die Implementierung von Cloud Load Balancing, *Cloud Service Mesh undVPC Service Controls

Legen Sie beim Festlegen von Richtlinien für die Informationsflusssteuerung die kontrollierten Netzwerkzugriffspunkte für Ihre Organisation fest. Verwenden Sie Tools wie Identity-Aware Proxy, um kontextbasierten Zugriff auf Cloud-Ressourcen für Remote-Nutzer und Nutzer vor Ort bereitzustellen. Gewähren Sie mit Cloud VPN oder Cloud Interconnect sicheren, direkten Zugriff auf VPCs.

Sie können organisationsweite Richtlinien festlegen, um privilegierte Befehle auszuführen und über Remotezugriff auf sichere Daten zuzugreifen. Mit IAM und VPC Service Controls können Sie den Zugriff auf sensible Daten und Arbeitslasten einschränken.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: AC-04, AC-04 (08), AC-04 (21), AC-17 (03), AC-17 (04), CA-03 (03), CA-03 (05), CM-07, CM-07(01), CM-07(02).

Anmeldeversuche, Benachrichtigung zur Systemnutzung, Beendigung der Sitzung

Legen Sie in der Zugriffssteuerungsrichtlinie fest, wie lange ein Nutzer vom Zugriff auf eine Anmeldeaufforderung abgehalten werden soll, wenn in einem Zeitraum von 15 Minuten drei erfolglose Anmeldeversuche unternommen wurden. Definieren Sie Bedingungen und Auslöser, unter denen Nutzersitzungen beendet oder getrennt werden.

Verwenden Sie die Cloud Identity Premiumversion oder die Admin-Konsole, um Mobilgeräte zu verwalten, die eine Verbindung zu Ihrem Netzwerk herstellen, einschließlich BYOD. Erstellen Sie unternehmensweite Sicherheitsrichtlinien, die für Mobilgeräte gelten. Beschreiben Sie die Anforderungen und Verfahren für das dauerhafte Löschen und auf Werkseinstellung zurücksetzen von Mobilgeräten nach aufeinanderfolgenden erfolglosen Anmeldeversuchen.

Entwickeln Sie organisationsweite Sprach- und Systemnutzungsbenachrichtigungen mit Datenschutzbestimmungen, Nutzungsbedingungen und Sicherheitshinweisen für Nutzer, die auf das Informationssystem zugreifen. Definieren Sie die Bedingungen, unter denen organisationsweite Benachrichtigungen angezeigt werden, bevor Sie Nutzern Zugriff gewähren. Pub/Sub ist ein globales Nachrichten- und Ereignisaufnahmesystem, mit dem Sie Benachrichtigungen an Anwendungen und Endnutzer übertragen können. Sie können auch die *Chrome Enterprise Suite, einschließlich *Chrome Browser und *Chrome OS, mit der *Push API und der *Notifications API verwenden, um Benachrichtigungen und Updates an Nutzer zu senden.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: AC-07, AC-07 (02), AC-08, AC-12, AC-12 (01).

Zulässige Aktionen, Mobile Geräte, Informationsaustausch

Legen Sie in der Zugriffssteuerungsrichtlinie Nutzeraktionen fest, die ohne Identifikation und Authentifizierung auf einem Informationssystem ausgeführt werden können. Mit IAM können Sie den Nutzerzugriff steuern, um bestimmte Ressourcen anzusehen, zu erstellen, zu löschen und zu ändern.

Entwickeln Sie organisationsweite Richtlinien für den Informationsaustausch. Bestimmen Sie die Umstände, unter denen Informationen weitergegeben werden können und wann die Diskretion des Nutzers für die Weitergabe von Informationen erforderlich ist. Setzen Sie Prozesse ein, die die Nutzer bei der gemeinsamen Nutzung von Informationen und der Zusammenarbeit im gesamten Unternehmen unterstützen. Google Workspace bietet nützliche Funktionen für die kontrollierte Zusammenarbeit und Interaktion zwischen Teams.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: AC-14, AC-19 (05), AC-21.

Sensibilisierung und Training

Erstellen Sie Sicherheitsrichtlinien und zugehörige Schulungsmaterialien, die mindestens einmal jährlich an Nutzer und Sicherheitsgruppen in Ihrem Unternehmen verteilt werden. Google bietet Professional Services-Optionen für die Schulung von Nutzern zur Cloud-Sicherheit an, einschließlich, aber nicht beschränkt auf eine Cloud Discover Security-Verpflichtung und ein Google Workspace Security Assessment.

Aktualisieren Sie Sicherheitsrichtlinien und Schulungen mindestens einmal pro Jahr.

Folgen Sie diesen Richtlinien, um die Implementierung der Sicherheitssteuerung AT-01 zu unterstützen.

Auditing und Rechenschaftspflicht

Erstellen Sie organisationsweite Prüfungsrichtlinien und Verantwortlichkeitskontrollen, die Verfahren und Implementierungsanforderungen für die Prüfung von Personal, Ereignissen und Aktionen im Zusammenhang mit Cloud-Informationssystemen behandeln.

Legen Sie in der unternehmensweiten Audit-Richtlinie fest, welche Ereignisse in den Informationssystemen Ihres Unternehmens geprüft werden sollen und wie häufig die Prüfungen durchgeführt werden sollen. Beispiele für protokollierte Ereignisse sind erfolgreiche und fehlgeschlagene Kontoanmeldungen, Kontoverwaltungsereignisse, Objektzugriff, Richtlinienänderung, Berechtigungsfunktionen, Prozessverfolgung und Systemereignisse. Für Webanwendungen gehören zu den Beispielen Administratoraktivitäten, Authentifizierungsprüfungen, Berechtigungsprüfungen, Datenlöschungen, Datenzugriffe, Datenänderungen und Berechtigungsänderungen. Definieren Sie zusätzliche Ereignisse, die für Ihr Unternehmen von Interesse sind.

Für die Audit-Richtlinie empfehlen wir außerdem, Hinweise zu unangemessenen oder ungewöhnlichen Aktivitäten für Ihre Organisation anzugeben. Beobachten, protokollieren und melden Sie diese Aktivitäten regelmäßig (mindestens einmal pro Woche).

Verwenden Sie Google Cloud Observability, um Logging, Monitoring und Benachrichtigungen für Ihre Google Cloud, lokale Umgebung oder andere Cloud-Umgebungen zu verwalten. Mit Google Cloud Observability können Sie Sicherheitsereignisse in Ihrer Organisation konfigurieren und verfolgen. Sie können auch Cloud Monitoring verwenden, um benutzerdefinierte Messwerte für das Monitoring von organisationsdefinierten Ereignissen in Audit-Datensätzen festzulegen.

Ermöglichen Sie es Informationssystemen, Administratoren über Fehler bei der Audit-Verarbeitung zu informieren. Sie können diese Benachrichtigungen mit Tools wie Pub/Sub und Benachrichtigungen implementieren.

Legen Sie Standards für die Benachrichtigung von Administratoren innerhalb einer bestimmten Zeitspanne (z. B. innerhalb von 15 Minuten) fest, wenn ein System- oder Funktionsfehler auftritt, z. B. wenn Audit-Datensätze einen bestimmten Schwellenwert oder eine bestimmte Volumenkapazität erreichen. Bestimmen Sie einen organisationsweiten Detaillierungsgrad der Zeitmessung, nach der Audit-Einträge mit Zeitstempel versehen und geloggt werden sollen. Definieren Sie den Toleranzgrad für zeitgestempelte Aufzeichnungen im Audit Trail des Informationssystems (z. B. nahezu in Echtzeit oder innerhalb von 20 Minuten).

Legen Sie VPC-Ressourcenkontingente fest, um die Kapazitätslimits für die Speicherung von Audit-Einträgen festzulegen. Konfigurieren Sie Budgetbenachrichtigungen, um Administratoren zu benachrichtigen, wenn ein Prozentsatz eines Ressourcenlimits erreicht oder überschritten wurde.

Definieren Sie organisationsweite Speicheranforderungen für Audit-Daten und -Datensätzen, einschließlich Anforderungen an die Verfügbarkeit und Aufbewahrung von Audit-Logs. Verwenden Sie Cloud Storage, um Audit-Logs zu speichern und zu archivieren, und BigQuery, um weitere Log-Analysen durchzuführen.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: AU-01, AU-02, AU-04, AU-05, AU-05 (01), AU-06, AU-07 (01), AU-08, AU-08 (01), AU-09 (04), AU-09 (04), AU-12, AU-12 (01), AU-12 (03), CA-07.

Sicherheitsbewertung und Autorisierung

Entwickeln Sie eine organisationsweite Richtlinie für die Sicherheitsbewertung und -autorisierung, die die Verfahren und Implementierungsanforderungen für Sicherheitsbewertungen, Sicherheitskontrollen und Autorisierungskontrollen der Organisation definiert.

Definieren Sie in der Richtlinie für die Sicherheitsbewertung und -autorisierung den Grad der Unabhängigkeit, der für Sicherheitsbewertungsteams erforderlich ist, um unparteiische Bewertungen von Informationssystemen in der Cloud durchzuführen. Bestimmen Sie die Informationssysteme, die von einem unabhängigen Prüfer bewertet werden müssen.

Die Sicherheitsbewertungen sollten Folgendes abdecken:

- Ausführliches Monitoring

- Scannen auf Sicherheitslücken

- Testen auf böswillige Nutzer

- Bewertung von Bedrohungen durch Insider

- Leistungs- und Lasttests

Ihre Organisation sollte zusätzliche Anforderungen und Formen der Sicherheitsbewertung definieren.

Stellen Sie sicher, dass Ihre Richtlinie zur Sicherheitsbewertung und Autorisierung die Klassifizierungen und Anforderungen an Sicherheitssysteme spezifiziert, einschließlich der Anforderungen für nicht klassifizierte und nicht-nationale Sicherheitssysteme.

In den Richtlinien für die Steuerung von Informationsflüssen Ihrer Organisation finden Sie Informationen zu den Anforderungen und Einschränkungen für Verbindungen zu internen und externen Systemen. Legen Sie VPC-Firewallregeln fest, um Traffic zu Informationssystemen zuzulassen oder abzulehnen, und verwenden Sie VPC Service Controls, um sensible Daten mithilfe von Sicherheitsparametern zu schützen.

Legen Sie organisationsweite Richtlinien für Audits und Verantwortlichkeit fest, die die Anforderungen an ein kontinuierliches Monitoring durchsetzen (CA-07).

Befolgen Sie diese Richtlinien, um die Implementierung dieser Sicherheitskontrollen zu unterstützen CA-01, CA-02, CA-02 (01), CA-02 (02), CA-02 (03), CA-03 (03), CA-03 (05), CA-07, CA-07 (01), CA-08, CA-09.

Konfigurationsverwaltung

Erstellen Sie eine organisationsweite Konfigurationsmanager-Richtlinie, die die Verfahren und Implementierungsanforderungen für organisationsweite Konfigurationsverwaltungsfunktionen, Rollen, Verantwortlichkeiten, Umfang und Compliance definiert.

Standardisieren Sie die Anforderungen an die Konfigurationseinstellung für organisationseigene Informationssysteme und Systemkomponenten. Stellen Sie betriebliche Anforderungen und Verfahren für die Konfiguration von Informationssystemen bereit. Geben Sie explizit an, wie viele Vorgängerversionen einer Baseline-Konfiguration die Systemadministratoren für den Rollback-Support von Informationssystemen aufbewahren müssen. Verwenden Sie die Suite von Konfigurationsmanagement-Tools von Google, um IT-Systemkonfigurationen als Code zu steuern, und überwachen Sie Konfigurationsänderungen mithilfe von *Policy Intelligence oder *Security Command Center.

Legen Sie Konfigurationsanforderungen für die einzelnen Informationssysteme in Ihrer Organisation fest, z. B. Cloud, lokal, hybrid, nicht klassifiziert, nicht klassifizierte Informationen (CUI) oder klassifiziert. Außerdem können Sie Sicherheitsanforderungen für unternehmenseigene und BYOD-Geräte (Bring Your Own Device) definieren, um sichere und unsichere geografische Standorte zu identifizieren. Verwenden Sie Identity-Aware Proxy, um kontextbasierte Zugriffskontrollen für unternehmenseigene Daten zu erzwingen, einschließlich Zugriffssteuerungen nach geografischem Standort. Mit der Cloud Identity Premiumversion oder der Admin-Konsole können Sie Sicherheitskonfigurationen auf Mobilgeräten erzwingen, die eine Verbindung zum Unternehmensnetzwerk herstellen.

Definieren Sie in der Konfigurationsmanagement-Richtlinie ein organisationsweites Element zur Kontrolle von Konfigurationsänderungen, z. B. ein Änderungskontrollkomitee oder ein Gremium. Dokumentieren Sie, wie häufig das Komitee tagt und unter welchen Bedingungen. Etablieren Sie ein formelles Gremium zur Überprüfung und Genehmigung von Konfigurationsänderungen.

Identifizieren Sie die Genehmigungsbehörden für das Konfigurationsmanagement in Ihrer Organisation. Diese Administratoren prüfen Anfragen auf Änderungen an Informationssystemen. Definieren Sie den Zeitraum, in dem Behörden Änderungsanfragen genehmigen oder ablehnen müssen. Stellen Sie Anleitungen für Änderungsimplementierer zur Benachrichtigung von Genehmigungsbehörden bereit, wenn Änderungen am Informationssystem abgeschlossen sind.

Legen Sie Beschränkungen für die Verwendung von Open-Source-Software in Ihrer Organisation fest, um festzulegen, welche Software für die Verwendung zugelassen ist und welche nicht. Verwenden Sie Cloud Identity oder Admin Console, um genehmigte Anwendungen und Software für Ihr Unternehmen durchzusetzen. Mit Cloud Identity Premium können Sie die Einmalanmeldung (SSO) und Multi-Faktor-Authentifizierung für Anwendungen von Drittanbietern aktivieren.

Verwenden Sie Tools wie Benachrichtigungen, um Benachrichtigungen an Sicherheitsadministratoren zu senden, wenn Konfigurationsänderungen protokolliert werden. Gewähren Sie Administratorzugriff auf Tools wie *Security Command Center, um Änderungen an der Konfiguration nahezu in Echtzeit zu überwachen. Mit *Policy Intelligence können Sie mithilfe von maschinellem Lernen die von Ihrer Organisation definierten Konfigurationen untersuchen und so das Bewusstsein dafür schärfen, wenn sich Konfigurationen gegenüber der Referenz ändern.

Erzwingen Sie mithilfe von Richtlinien zur Informationsflusssteuerung die geringste Funktionalität in Ihrem Unternehmen.

Befolgen Sie diese Richtlinien, um die Implementierung dieser Sicherheitskontrollen zu unterstützen: CM-01,CM-02 (03), CM-02 (07), CM-03, CM-03 (01), CM-05 (02), CM-05 (03), CM-06, CM-06 (01), CM-06 (02), CM-07, CM-07 (01), CM-07 (02), CM-07 (05), CM-08, CM-08 (03), CM-10 (01), CM-11, CM-11 (01), SA-10.

Notfallplanung

Entwickeln Sie einen Notfallplan für Ihre Organisation, der die Verfahren und Implementierungsanforderungen für Notfallplanungskontrollen in Ihrer gesamten Organisation definiert. Identifizieren Sie die wichtigsten Mitarbeiter, Rollen und Verantwortlichkeiten für die Notfallplanung in allen Organisationselementen.

Heben Sie die für die Zielsetzung und das Unternehmen wesentlichen Vorgänge des Informationssystems in Ihrer Organisation hervor. Legen Sie Recovery Time Objectives (RTO) und Recovery Point Objectives (RPO) für die Wiederaufnahme der wesentlichen Vorgänge nach der Aktivierung des Notfallplans fest.

Dokumentieren Sie wichtige Informationssysteme und zugehörige Software. Ermitteln Sie zusätzliche sicherheitsbezogene Informationen und legen Sie Leitlinien und Anforderungen für die Speicherung von Sicherungskopien wichtiger Systemkomponenten und -daten fest. Stellen Sie die globalen, regionalen und zonalen Ressourcen von Google sowie weltweite Standorte für hohe Verfügbarkeit bereit. Verwenden Sie Cloud Storage-Klassen für multiregionale, regionale, Back-up- und Archivierungsoptionen. Implementieren Sie globale Netzwerk-Autoskalierung und Load-Balancing mit Cloud Load Balancing.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: CP-01, CP-02, CP-02 (03), CP-07, CP-08, CP-09 (03).

Identifizierung und Authentifizierung

Erstellen Sie eine Identifizierungs- und Authentifizierungsrichtlinie für Ihre Organisation, die Identifizierungs- und Authentifizierungsverfahren, Bereiche, Rollen, Verantwortlichkeiten, Verwaltung, Entitäten und Compliance festlegt. Geben Sie die Identifizierungs- und Authentifizierungskontrollen an, die Ihre Organisation benötigt. Verwenden Sie die Cloud Identity Premiumversion oder die Admin-Konsole, um Firmen- und Privatgeräte zu identifizieren, die eine Verbindung zu den Ressourcen Ihres Unternehmens herstellen können. Verwenden Sie Identity-Aware Proxy, um einen kontextabhängigen Zugriff auf Ressourcen zu erzwingen.

Erfassen Sie Richtlinien für den Inhalt von Authentifikatoren für Ihr Unternehmen, Bedingungen für die Wiederverwendung von Authentifikatoren, Standards für den Schutz von Authentifikatoren und Standards für das Ändern oder Aktualisieren von Authentifikatoren. Erfassen Sie auch Anforderungen für die Verwendung von zwischengespeicherten Authentifikatoren. Geben Sie Zeitlimits für die Verwendung von zwischengespeicherten Authentifikatoren an und erstellen Sie Definitionen, wann zwischengespeicherte Authentifikatoren ablaufen sollen. Definieren Sie die minimalen und maximalen Anforderungen an die Lebensdauer und die Aktualisierungszeiträume, die von Informationssystemen in Ihrer Organisation durchgesetzt werden sollen.

Verwenden Sie Cloud Identity oder die Admin-Konsole, um Passwortrichtlinien für Sensibilität, Zeichenverwendung, Erstellung oder Wiederverwendung neuer Passwörter, Passwortlebensdauer, Speicher- und Übertragungsanforderungen durchzusetzen.

Skizzieren Sie die Hardware- und Software-Token-Authentifizierungsanforderungen für die Authentifizierung in Ihrer Organisation, einschließlich, aber nicht beschränkt auf PIV-Karten- und PKI-Anforderungen. Sie können *Titan Security Keys verwenden, um zusätzliche Authentifizierungsanforderungen für Administratoren und privilegiertes Personal durchzusetzen.

Skizzieren Sie in der Identifikations- und Authentifizierungsrichtlinie die Komponenten des Informationssystems Federal Identity, Credential, and Access Management (FICAM), die für die Aufnahme von Drittparteien in Ihrer Organisation zulässig sind. Die Identity Platform von Google ist eine Plattform für die Identitäts- und Zugriffsverwaltung von Kunden (CIAM), die Unternehmen dabei unterstützt, Identitäts- und Zugriffsverwaltung zu Anwendungen hinzuzufügen, auf die von externen Stellen zugegriffen wird.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: IA-01, IA-03, IA-04, IA-05, IA-05 (01), IA-05 (03), IA-05 (04), IA-05 (11), IA-05 (13), IA-08 (03).

Schnelle Reaktion

Legen Sie eine Richtlinie für die Reaktion auf Vorfälle in Ihrer Organisation fest, einschließlich Verfahren zur Erleichterung und Implementierung von Steuerungen für die Reaktion auf Vorfälle. Erstellen Sie Sicherheitsgruppen für die Notfallteams und -behörden Ihrer Organisation. Verwenden Sie Tools wie Google Cloud Observability oder *Security Command Center, um Vorfallereignisse, Logs und Details freizugeben.

Entwickeln Sie einen Testplan für die Reaktion auf Vorfälle, Verfahren und Checklisten sowie Anforderungen und Maßstäbe für den Erfolg. Legen Sie Klassen von Vorfällen fest, die Ihre Organisation erkennen sollte, und skizzieren Sie die zugehörigen Maßnahmen, die als Reaktion auf solche Vorfälle zu ergreifen sind. Definieren Sie die Aktionen, die Sie von autorisiertem Personal erwarten, wenn ein Vorfall eintritt. Diese Maßnahmen können Schritte zur Verwaltung von Informationsverlusten, Cybersicherheitsschwachstellen und Angriffen sein. Nutzen Sie die Funktionen in Google Workspace, um E-Mail-Inhalte zu scannen und unter Quarantäne zu stellen, Phishing-Versuche zu blockieren und Einschränkungen für Anhänge festzulegen. Verwenden Sie den Schutz sensibler Daten, um sensible Daten zu prüfen, zu klassifizieren und zu de-identifizieren, um die Offenlegung einzuschränken.

Legen Sie organisationsweite Anforderungen für Incident-Response-Schulungen fest, einschließlich Schulungsanforderungen für allgemeine Nutzer und privilegierte Rollen und Verantwortlichkeiten. Setzen Sie zeitliche Anforderungen für die Teilnahme an Schulungen durch (z. B. innerhalb von 30 Tagen nach dem Beitritt, vierteljährlich oder jährlich).

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: IR-01, IR-02, IR-03, IR-04 (03), IR-04 (08), IR-06, IR-08, IR-09, IR-09 (01), IR-09 (03), IR-09 (04).

Systemwartung

Erstellen Sie eine Systemwartungsrichtlinie für Ihr Unternehmen, in der die Kontrollen der Systemwartung, Rollen, Verantwortlichkeiten, Verwaltung, Koordinierungsanforderungen und Compliance dokumentiert sind. Definieren Sie Parameter für die kontrollierte Wartung, einschließlich Genehmigungsprozesse für die Durchführung von externen Wartungen und Reparaturen sowie organisationsweite Durchlaufzeiten für den Austausch von defekten Geräten und Teilen. Ihr Unternehmen profitiert von der Datenlöschung in der Google Cloud und der Bereinigung von Geräten sowie von der Sicherheit des Google-Rechenzentrums und der Innovation bei externen Wartungen und Reparaturen.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: MA-01, MA-02, MA-06.

Medienschutz

Als Teil der FedRAMP ATO von Google Cloud erfüllen wir die Medienschutzanforderungen für die physische Infrastruktur. Lesen Sie von Google Sicherheitsdesign der Infrastruktur und Überblick über die Sicherheit. Sie sind anschließend für die Einhaltung der Sicherheitsanforderungen an die virtuelle Infrastruktur verantwortlich.

Entwickeln Sie eine Medienschutzrichtlinie für Ihr Unternehmen, die Medienkontrollen, Schutzrichtlinien und -verfahren, Compliance-Anforderungen sowie Managementrollen und -verantwortlichkeiten dokumentiert. Dokumentieren Sie Verfahren zur Erleichterung und Implementierung des Medienschutzes in Ihrer Organisation. Erstellen Sie Sicherheitsgruppen, die Personal und Rollen für die Verwaltung von Medien und deren Schutz identifizieren.

Geben Sie genehmigte Medientypen und Zugriffe für Ihre Organisation an, einschließlich digitaler und nicht digitaler Medienbeschränkungen. Legen Sie Medienmarkierungen und Ausnahmen für die Medienhandhabung fest, die unternehmensweit implementiert werden müssen, einschließlich der Anforderungen an die Sicherheitskennzeichnung innerhalb und außerhalb von kontrollierten Zugangsbereichen. Verwenden Sie *Data Catalog zur Verwaltung von Cloud-Ressourcen-Metadaten und vereinfachen Sie die Datenerkennung. Kontrollieren Sie die Compliance von Cloud-Ressourcen in Ihrem Unternehmen und regeln Sie die Verteilung und Erkennung von Cloud-Ressourcen mit *Service Catalog.

Finden Sie heraus, wie Sie Medien bereinigen, entwerten oder wiederverwenden, die Ihr Unternehmen verwaltet. Geben Sie Anwendungsfälle und Situationen an, in denen Bereinigung und Entsorgung oder die Wiederverwendung von Medien und Geräten erforderlich oder akzeptabel sind. Definieren Sie Methoden und Mechanismen für die Mediensicherheit, die in Ihrem Unternehmen zulässig sind.

Mit Google profitieren Sie von der Datenlöschung in der Google Cloud, der Bereinigung von Daten und Geräten sowie von der Sicherheit und Innovation der Google-Rechenzentren. Darüber hinaus bieten Cloud KMS und Cloud HSM einen FIPS-konformen kryptografischen Schutz, und Sie können *Titan Security Keys verwenden, um zusätzliche physische Authentifizierungsanforderungen für Administratoren und privilegiertes Personal durchzusetzen.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: MP-01, MP-02, MP-03, MP-04, MP-06, MP-06 (03), MP-07.

Physischer und Umgebungsschutz

Als Teil der FedRAMP ATO von Google Cloud erfüllen wir die Anforderungen an den physischen und umgebungsbezogenen Schutz für die physische Infrastruktur. Lesen Sie von Google Sicherheitsdesign der Infrastruktur und Überblick über die Sicherheit. Sie sind anschließend für die Einhaltung der Sicherheitsanforderungen an die virtuelle Infrastruktur verantwortlich.

Legen Sie eine Richtlinie für den physischen und umgebungsbezogenen Schutz Ihrer Organisation fest, die Schutzkontrollen, Schutzeinheiten, Konformitätsstandards, Rollen, Verantwortlichkeiten und Managementanforderungen umreißt. Skizzieren Sie, wie Sie den physischen und umgebungsbezogenen Schutz in Ihrem Unternehmen umsetzen können.

Erstellen Sie Sicherheitsgruppen, die Personal und Rollen für die Verwaltung von physischen und umgebungsbezogenen Schutz identifizieren. Verlangen Sie von Admins, die auf sensible Rechenressourcen zugreifen, die Verwendung von *Titan-Sicherheitsschlüsseln oder einer anderen Form von MFA, um die Zugriffsintegrität zu prüfen.

Definieren Sie in der Richtlinie für den physischen und umgebungsbezogenen Schutz physische Anforderungen für die Zugriffssteuerung für Ihre Organisation. Identifizieren Sie die Ein- und Ausgangspunkte von Einrichtungen für Informationssystemstandorte, Zugangskontrollsicherungen für solche Einrichtungen und Inventaranforderungen. Nutzen Sie Tools wie die *Google Maps Platform, um Einrichtungen und Ein- und Ausgangspunkte für die Zuordnung des Speicherorts visuell darzustellen und zu verfolgen. Verwenden Sie Resource Manager und *Service Catalog, um den Zugriff auf Cloud-Ressourcen zu kontrollieren und sie organisiert und leicht auffindbar zu machen.

Verwenden Sie Cloud Monitoring, um protokollierbare Ereignisse, Zutritte und Vorfälle zu konfigurieren. Definieren Sie organisationsweite physische Zugriffsereignisse, die in Cloud Logging erfasst werden sollen.

Verwenden Sie die Richtlinie für den physischen und umgebungsbezogenen Schutz, um Notfallsituationen zu berücksichtigen, z. B. die Notabschaltung von Informationssystemen, Notstromversorgung, Brandbekämpfung und Notfallmaßnahmen. Legen Sie Kontaktstellen für Notfallmaßnahmen fest, einschließlich der lokalen Notfallhelfer und des physischen Sicherheitspersonals Ihrer Organisation. Skizzieren Sie Anforderungen und Standorte für Ausweicharbeitsplätze. Legen Sie die Sicherheitskontrollen und das Personal für die primären und alternativen Arbeitsstandorte fest. Stellen Sie die globalen, regionalen und zonalen Ressourcen von Google sowie weltweite Standorte für hohe Verfügbarkeit bereit. Verwenden Sie Cloud Storage-Klassen für multiregionale, regionale, Back-up- und Archivierungsoptionen. Implementieren Sie globale Netzwerk-Autoskalierung und Load-Balancing mit Cloud Load Balancing. Erstellen Sie deklarative Bereitstellungsvorlagen, um einen wiederholbaren, vorlagengesteuerten Bereitstellungsprozess zu etablieren.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: PE-01, PE-03, PE-03 (01), PE-04, PE-06, PE-06 (04), PE-10, PE-13 (02), PE-17.

Planung der Systemsicherheit

Entwickeln Sie eine Sicherheitsplanungsrichtlinie für Ihre Organisation, in der Sie Kontrollen für die Sicherheitsplanung, Rollen, Verantwortlichkeiten, Management, Sicherheitsplanungsentitäten für Ihre Organisation und Compliance-Anforderungen beschreiben. Beschreiben Sie, wie die Sicherheitsplanung in Ihrer Organisation implementiert werden soll.

Erstellen Sie Gruppen, um das Personal für die Sicherheitsplanung entsprechend zu definieren. Legen Sie Sicherheitsgruppen für Sicherheitsbewertungen, Audits, Hardware- und Software-Wartung, Patch-Management und Notfallplanung für Ihre Organisation fest. Verwenden Sie Tools wie Google Cloud Observability oder *Security Command Center, um die Sicherheit, Compliance und Zugriffssteuerung in Ihrer Organisation zu überwachen.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: PL-01, PL-02, PL-02 (03).

Mitarbeitersicherheit

Erstellen Sie eine Richtlinie für die Mitarbeitersicherheit, die das Sicherheitspersonal, seine Rollen und Verantwortlichkeiten, die Art und Weise, wie Sie erwarten, dass die Mitarbeitersicherheit implementiert wird, und welche Mitarbeitersicherheitskontrollen in Ihrer Organisation durchgesetzt werden sollen, identifiziert. Erfassen Sie Bedingungen, die es erforderlich machen, dass Einzelpersonen organisatorische Sicherheitsüberprüfungen, erneute Überprüfungen und Untersuchungen durchlaufen. Beschreiben Sie die Anforderungen für Sicherheitsfreigaben in Ihrer Organisation.

Legen Sie Richtlinien für die Beendigung und Versetzung von Mitarbeitern fest. Definieren Sie den Bedarf und die Parameter für Austrittsgespräche und die Sicherheitsthemen, die während solcher Gespräche besprochen werden sollten. Legen Sie fest, wann Sie erwarten, dass die Sicherheits- und Verwaltungsstellen in Ihrer Organisation über die Kündigung, Versetzung oder Neuzuweisung von Mitarbeitern informiert werden (z. B. innerhalb von 24 Stunden). Legen Sie fest, welche Maßnahmen das Personal und die Organisation bei einer Versetzung, Neuzuweisung oder Kündigung durchführen sollen. Erläutern Sie auch die Anforderungen für die Durchsetzung formeller Sanktionen gegen Mitarbeiter. Erläutern Sie, wann Sie erwarten, dass Sicherheitspersonal und Administratoren über Mitarbeitersanktionen informiert werden, und erläutern Sie Sanktionsprozesse.

Verwenden Sie IAM, um dem Personal Rollen und Berechtigungen zuzuweisen. Sie können Mitarbeiterprofile und -zugänge in Cloud Identity oder Admin Console hinzufügen, entfernen, deaktivieren und aktivieren. Erzwingen Sie zusätzliche physische Authentifizierungsanforderungen für Administratoren und privilegierte Mitarbeiter mit *Titan Security Keys.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: PS-01, PS-03, PS-04, PS-05, PS-07, PS-08.

Risikobewertung

Implementieren Sie eine Richtlinie zur Risikobeurteilung, die die Mitarbeiter für die Risikobeurteilung, die Kontrollen zur Risikobeurteilung, von denen Sie erwarten, dass sie in Ihrer Organisation durchgesetzt werden, und die Verfahren zur Durchführung von Risikobeurteilungen in Ihrer Organisation festlegt. Definieren Sie, wie Sie erwarten, dass Risikobewertungen dokumentiert und gemeldet werden. Verwenden Sie Tools wie *Security Command Center, um das Sicherheitspersonal automatisch über Sicherheitsrisiken und die allgemeine Sicherheitslage Ihres Unternehmens zu informieren.

Nutzen Sie die Suite von Google mit Tools zur Risikobewertung wie Web Security Scanner, Artefaktanalyse, Google Cloud Armor und Google Workspace – Phishing- und Malwareschutz, um die Informationssysteme Ihres Unternehmens auf Schwachstellen zu überprüfen und diese zu melden. Stellen Sie diese Tools dem Personal zur Risikobewertung und den Administratoren zur Verfügung, um Schwachstellen zu identifizieren und zu beseitigen.

Das Befolgen dieser Richtlinien bildet die Grundlage für die Implementierung der folgenden Sicherheitskontrollen: RA-01, RA-03, RA-05.

Akquisition von Systemen und Diensten

Entwickeln Sie eine Richtlinie für die System- und Dienstleistungsbeschaffung, die die Rollen und Verantwortlichkeiten der wichtigsten Mitarbeiter, die Akquisitions- und Dienstverwaltung, die Einhaltung der Vorschriften und die Entitäten umreißt. Beschreiben Sie System- und Dienstleistungsakquisitionsverfahren und Implementierungsrichtlinien für Ihre Organisation. Definieren Sie den Systementwicklungslebenszyklus Ihrer Organisation für Informationssysteme und Informationssicherheit. Beschreiben Sie die Rollen und Verantwortlichkeiten für die Informationssicherheit, das Personal und wie Sie erwarten, dass die Risikobewertungsrichtlinien Ihrer Organisation die Aktivitäten im Lebenszyklus der Systementwicklung steuern und beeinflussen.

Weisen Sie auf Verfahren hin, die Sie in Ihrer Organisation erwarten, wenn die Dokumentation des Informationssystems nicht verfügbar oder undefiniert ist. Beziehen Sie bei Bedarf die Informationssystem-Administratoren und die Systemdienstmitarbeiter Ihrer Organisation ein. Definieren Sie alle erforderlichen Schulungen für Administratoren und Nutzer, die Informationssysteme in Ihrer Organisation implementieren oder darauf zugreifen.

Mit Tools wie *Security Command Center die Sicherheitscompliance, Ergebnisse und Sicherheitskontrollrichtlinien für Ihre Organisation im Blick behalten. Google dokumentiert alle Sicherheitsstandards, Vorschriften und Zertifizierungen, um Kunden bei der Einhaltung von Compliance-Anforderungen und Gesetzen in der Google Cloud zu unterstützen. Darüber hinaus bietet Google eine Reihe von Sicherheitsprodukten, mit denen Kunden ihre Informationssysteme, Kommunikation und Daten sowohl in der Cloud als auch vor Ort kontinuierlich überwachen können.

Geben Sie alle standortbezogenen Einschränkungen für die Daten, Dienste und Informationsverarbeitung Ihres Unternehmens an und unter welchen Bedingungen Daten an einem anderen Ort gespeichert werden können. Google bietet globale, regionale und zonale Optionen für die Datenspeicherung, -verarbeitung und Dienstnutzung in Google Cloud.

Nutzen Sie die Richtlinie für die Konfigurationsverwaltung, um das Konfigurationsmanagement von Entwicklern für System- und Dienstbeschaffungskontrollen zu regeln, und verwenden Sie die Richtlinie für die Sicherheitsbewertung und -autorisierung, um die Anforderungen für Sicherheitstests und -evaluierungen von Entwicklern durchzusetzen.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: SA-01, SA-03, SA-05, SA-09, SA-09 (01), SA-09 (04), SA-09 (05), SA-10, SA-11, SA-16.

System- und Kommunikationsschutz

Erstellen Sie eine System- und Kommunikationsschutzrichtlinie, in der die Rollen und Verantwortlichkeiten der wichtigsten Mitarbeiter, die Implementierungsanforderungen für Richtlinien zum Schutz der Systemkommunikation und die erforderlichen Schutzkontrollen für Ihr Unternehmen festlegt. Identifizieren Sie die Arten von Denial-of-Service-Angriffen, die Ihr Unternehmen erkennt und überwacht, und beschreiben Sie die DoS-Schutzanforderungen für Ihr Unternehmen.

Verwenden Sie Google Cloud Observability, um vordefinierte Sicherheitsangriffe auf Ihrer Organisation zu protokollieren, zu beobachten und entsprechende Benachrichtigungen auszugeben. Implementieren Sie Tools wie Cloud Load Balancing und Google Cloud Armor, um Ihren Cloud-Perimeter zu schützen, und nutzen Sie VPC-Dienste wie Firewalls und Netzwerksicherheitskontrollen, um Ihr internes Cloud-Netzwerk zu schützen.

Identifizieren Sie die Anforderungen Ihres Unternehmens an die Ressourcenverfügbarkeit; definieren Sie, wie Sie erwarten, dass Cloud-Ressourcen in Ihrem Unternehmen zugewiesen werden, und welche Einschränkungen zu implementieren sind, um eine Überbeanspruchung einzuschränken. Verwenden Sie Tools wie Resource Manager, um den Zugriff auf Ressourcen auf Organisations-, Ordner-, Projekt- und individueller Ressourcenebene zu steuern. Legen Sie Ressourcenkontingente fest, um API-Anfragen und die Ressourcennutzung in Google Cloud zu verwalten.

Legen Sie Grenzschutzanforderungen für Ihre Informationssysteme und die Systemkommunikation fest. Definieren Sie Anforderungen für den Traffic der internen Kommunikation und wie Sie erwarten, dass der interne Traffic mit externen Netzwerken zusammenarbeitet. Legen Sie Anforderungen für Proxy-Server und andere Netzwerk-Routing- und Authentifizierungskomponenten fest.

Nutzen Sie die Vorteile von *Cloud Service Mesh, um den Netzwerk-Traffic und den Kommunikationsfluss für Ihr Unternehmen zu verwalten. Verwenden Sie Identity-Aware Proxy, um den Zugriff auf Cloud-Ressourcen basierend auf Authentifizierung, Autorisierung und Kontext zu steuern – einschließlich geografischem Standort oder Gerätefingerabdruck. Implementieren Sie *Private Google Access, *Cloud VPN oder *Cloud Interconnect, um den Netzwerk-Traffic und die Kommunikation zwischen internen und externen Ressourcen zu sichern. Verwenden Sie VPC, um die Cloud-Netzwerke Ihres Unternehmens zu definieren und zu sichern; richten Sie Subnetzwerke ein, um Cloud-Ressourcen und Netzwerkperimeter weiter zu isolieren.

Google bietet globale softwaredefinierte Netzwerke mit multiregionalen, regionalen und zonalen Optionen für hohe Verfügbarkeit und Failover. Definieren Sie Ausfallanforderungen für Ihr Unternehmen, damit Ihre Informationssysteme in einem bekannten Zustand ausfallen. Erfassen Sie Anforderungen, um Informationen über den Systemzustand zu erhalten. Verwenden Sie verwaltete Instanzgruppen und Deployment Manager-Vorlagen, um ausgefallene oder defekte Ressourcen neu zu instanziieren. Geben Sie Administratoren Zugriff auf *Security Command Center, um die Vertraulichkeit, Integrität und Verfügbarkeit Ihrer Organisation aktiv zu überwachen.

Beschreiben Sie in der Richtlinie die Anforderungen Ihrer Organisation an die Verwaltung kryptografischer Schlüssel, einschließlich der Anforderungen an Schlüsselerzeugung, -verteilung, -speicherung, -zugriff und -vernichtung. Verwenden Sie Cloud KMS und Cloud HSM, um FIPS-konforme Sicherheitsschlüssel in der Cloud zu verwalten, zu generieren, zu verwenden, zu rotieren, zu speichern und zu zerstören.

Google verschlüsselt Daten im Ruhezustand standardmäßig; Sie können jedoch Cloud KMS mit Compute Engine und Cloud Storage verwenden, um Daten mithilfe von kryptografischen Schlüsseln weiter zu verschlüsseln. Sie können auch Shielded VMs bereitstellen, um Integritätskontrollen auf Kernel-Ebene für Compute Engine zu erzwingen.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: SC-01, SC-05, SC-06, SC-07 (08), SC-07 (12), SC-07 (13), SC-07 (20), SC-07 (21), SC-12, SC-24, SC-28, SC-28 (01).

System- und Informationsintegrität

Implementieren Sie eine Richtlinie zur System- und Informationsintegrität, die die Rollen und Zuständigkeiten der wichtigsten Mitarbeiter, die Verfahren und Anforderungen für die Integritätsimplementierung, die Compliance-Standards und die Sicherheitskontrollen für Ihr Unternehmen beschreibt. Erstellen Sie Sicherheitsgruppen für die Mitarbeiter in Ihrer Organisation, die für die System- und Informationsintegrität verantwortlich sind. Beschreiben Sie die Anforderungen an die Behebung von Sicherheitsmängeln in Ihrer Organisation, einschließlich Richtlinien für die Überwachung, Prüfung, Autorisierung, Implementierung, Planung, Bewertung und Behebung von Sicherheitsmängeln in Ihrer Organisation und ihren Informationssystemen.

Nutzen Sie die Vorteile der Google-Suite von Sicherheits-Tools, einschließlich, aber nicht beschränkt auf die folgenden:

- Chrome

- Web Security Scanner

- Artefaktanalyse

- Google Workspace – Phishing- und Malwareschutz

- Google Workspace Security Center

- Google Cloud Armor

Verwenden Sie diese Tools für Folgendes:

- Schutz vor schädlichem Code, Cyberangriffen und häufigen Sicherheitslücken.

- Spam unter Quarantäne stellen und Richtlinien für Spam und Malware festlegen.

- Administratoren über Sicherheitslücken benachrichtigen.

- Einblicke in Ihr gesamtes Unternehmen für eine zentrale Verwaltung gewinnen.

Verwenden Sie Tools wie Google Cloud Observability oder *Security Command Center, um die Sicherheitskontrollen und -ergebnisse Ihrer Organisation zentral zu verwalten, zu benachrichtigen und zu überwachen. Genauer gesagt, verwenden Sie die Google Cloud Observability, um administrative Aktionen, Datenzugriffe und Systemereignisse zu protokollieren, die von privilegierten Nutzern und Mitarbeitern in Ihrer Organisation initiiert werden. Benachrichtigen Sie Admins über Fehlermeldungen und die Behandlung von Fehlern im Informationssystem.

Definieren Sie sicherheitsrelevante Ereignisse in Bezug auf die Software, Firmware und Informationen Ihres Unternehmens (z. B. Zero-Day-Schwachstellen, unbefugtes Löschen von Daten, Installation neuer Hardware, Software oder Firmware). Erläutern Sie die Schritte, die zu ergreifen sind, wenn diese Arten von sicherheitsrelevanten Änderungen auftreten. Legen Sie Überwachungsziele und Angriffsindikatoren fest, auf die Admins besonderes Augenmerk legen müssen, um wesentliche Informationen zu erfassen, die innerhalb von Informationssystemen in Ihrer Organisation überwacht werden sollten. Definieren Sie Rollen und Verantwortlichkeiten für die System- und Informationsüberwachung sowie die Überwachungsfrequenz und die Häufigkeit von Berichten (z. B. in Echtzeit, alle 15 Minuten, jede Stunde oder vierteljährlich).

Erfassen Sie Anforderungen für die Analyse des Traffics der Kommunikation für Informationssysteme in Ihrem Unternehmen. Legen Sie Anforderungen für die Entdeckung von Anomalien fest, einschließlich Systempunkten für die Überwachung. * Mit den Network Intelligence Center-Diensten von Google können Sie ein detailliertes Netzwerkleistungs- und Sicherheitsmonitoring durchführen. Google pflegt außerdem starke Partnerschaften mit Drittanbietern, die in Google Cloud integriert sind, um Cloud-Endpunkte und -Hosts zu scannen und zu schützen, wie z. B. +Aqua Security und +Crowdstrike. Shielded VMs ermöglichen es, Geräte besser abzuschirmen, die Authentifizierung zu prüfen und sichere Boot-Prozesse zu gewährleisten.

Definieren Sie, wie Ihre Organisation Sicherheitsanomalien und Integritätsverletzungen überprüfen und sich dagegen absichern soll. Verwenden Sie Tools wie *Security Command Center oder *Policy Intelligence, um Konfigurationsänderungen zu beobachten und zu erkennen. Verwenden Sie +Tools zur Konfigurationsverwaltung oder Deployment Manager-Vorlagen, um Änderungen an Cloud-Ressourcen neu zu instanziieren oder anzuhalten.

Legen Sie in der Richtlinie für Systeminformationen und Integrität die Anforderungen für die Autorisierung und Genehmigung von Netzwerkdiensten in Ihrer Organisation fest. Beschreiben Sie Genehmigungs- und Autorisierungsprozesse für Netzwerkdienste. VPC ist für die Definition von Cloud-Netzwerken und Subnetzwerken mit Firewalls zum Schutz von Netzwerkperimetern unerlässlich. VPC Service Controls ermöglicht es, zusätzliche Netzwerksicherheitsperimeter für sensible Daten in der Cloud durchzusetzen.

Darüber hinaus übernehmen Sie automatisch den sicheren Boot-Stack und die vertrauenswürdige Defense-in-Depth-Infrastruktur von Google.

Befolgen Sie diese Richtlinien zur Implementierung dieser Sicherheitskontrollen: SI-01, SI-02 (01), SI-02 (03), SI-03 (01), SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23), SI-05, SI-06, SI-07, SI-07 (01), SI-07 (05), SI-07 (07), SI-08 (01), SI-10, SI-11, SI-16.

Fazit

Sicherheit und Compliance in der Cloud ist eine gemeinsame Anstrengung von Ihnen und Ihrem CSP. Während Google sicherstellt, dass die physische Infrastruktur und die entsprechenden Dienste die Compliance mit Dutzenden von Standards, Vorschriften und Zertifizierungen von Drittanbietern unterstützen, müssen Sie sicherstellen, dass alles, was sie in der Cloud aufbauen, konform ist.

Google Cloud unterstützt Sie bei Ihren Compliance-Bemühungen. Dazu werden Ihnen dieselben Sicherheitsprodukten und -funktionen bereitgestellt, die Google zum Schutz seiner Infrastruktur verwendet.

Nächste Schritte

- Referenzarchitekturen, Diagramme und Best Practices zu Google Cloud kennenlernen. Weitere Informationen zu Cloud Architecture Center