Este guia destina-se a agentes de segurança e de conformidade, administradores de TI e outros funcionários responsáveis pela implementação do Programa Federal de Gerenciamento de Risco e Autorização (FedRAMP, na sigla em inglês) e pela conformidade no Google Cloud. Este guia ajuda você a entender como o Google está em conformidade com a conformidade do FedRAMP e quais ferramentas, produtos e serviços do Google Cloud são configurados para ajudar a atender às suas responsabilidades no FedRAMP.

Visão geral

O Google Cloud está em conformidade com o FedRAMP e fornece detalhes específicos sobre a abordagem à segurança e proteção de dados no artigo sobre segurança do Google e na Visão geral do design de segurança da infraestrutura do Google. Embora o Google forneça uma infraestrutura em nuvem segura e em conformidade, você é responsável por avaliar sua própria conformidade com o FedRAMP. Você também é responsável por garantir que o ambiente e os aplicativos criados com base no Google Cloud estejam devidamente configurados e protegidos de acordo com os requisitos do FedRAMP.

Neste documento, descrevemos as fases da Autoridade para operar (AT) do FedRAMP em alto nível, explicamos o modelo de responsabilidade compartilhada do Google Cloud, destacamos as responsabilidades específicas do cliente e sugerimos como atender a esses requisitos e diretrizes no Google Cloud.

FedRAMP

O Programa Federal de Gerenciamento de Risco e Autorização (FedRAMP) é um programa governamental que padroniza a forma como a Lei de modernização de segurança de informação federal (FISMA) se aplica à computação em nuvem. Ele estabelece uma abordagem repetível para avaliação de segurança, autorização e monitoramento contínuo para serviços baseados em nuvem.

Usando os padrões e diretrizes do FedRAMP, é possível proteger dados confidenciais e essenciais na nuvem, possibilitando a detecção rápida de vulnerabilidades de segurança cibernética.

Em um nível alto, o FedRAMP tem as seguintes metas:

- Garantir que os serviços e os sistemas de nuvem usados por agências governamentais tenham proteções apropriadas.

- Desduplicar os esforços e reduzir os custos de gerenciamento de risco.

- Possibilitar que agências governamentais conquistem sistemas de serviços e informações de maneira rápida e econômica.

Em conformidade com o FedRAMP, as agências governamentais federais devem:

- Garantir que todos os sistemas de nuvem que processam, transmitem e armazenam dados governamentais usem o valor de referência dos controles de segurança do FedRAMP.

- Utilizar o plano de avaliação de segurança ao conceder autorizações e segurança nos termos da FISMA.

- Aplicar os requisitos do FedRAMP nos contratos com provedores de serviços em nuvem (CSPs, na sigla em inglês).

Autoridade para operar (ATO, na sigla em inglês)

A implementação e a execução bem-sucedidas do processo de certificação do FedRAMP demandam uma autoridade de operação (ATO, na sigla em inglês) na nuvem. Há dois caminhos para a ATO do FedRAMP: P-ATO e ATO de agência.

P-ATO, ou Autoridade provisória para operar, é concedida pelo Conselho de Autorização Conjunta (JAB) do FedRAMP. O JAB é composto por CIOs do Departamento de Segurança Interna (DHS, na sigla em inglês), da Administração de Serviços Gerais (GSA, na sigla em inglês) e do Departamento de Defesa (DoD, na sigla em inglês). O conselho define os valores de referência de controles de segurança do FedRAMP e estabelece os critérios de certificação do FedRAMP para organizações de avaliação de terceiros (3PAOs, na sigla em inglês). Organizações e agências solicitam que o pacote de segurança do sistema de informações seja processado pelo JAB e, em seguida, o JAB emite a P-ATO para usar serviços em nuvem.

Com a Agência ATO, a organização ou agência interna designa funcionários oficiais (AOs, na sigla em inglês) para realizar uma análise de risco do pacote de segurança do sistema de informações. O AO pode engajar 3PAs ou avaliadores independentes (IAs, na sigla em inglês) não certificados para revisar o pacote de segurança do sistema de informações. O AO e, posteriormente, a agência ou organização autoriza o uso dos serviços em nuvem pelo sistema de informações. O pacote de segurança também é enviado ao departamento de gerenciamento do programa (PMO, na sigla em inglês) do FedRAMP para análise. O GSA é o PMO do FedRAMP. Após a análise, o PMO publica o pacote de segurança para que outras agências e organizações o utilizem.

Plano de avaliação de segurança

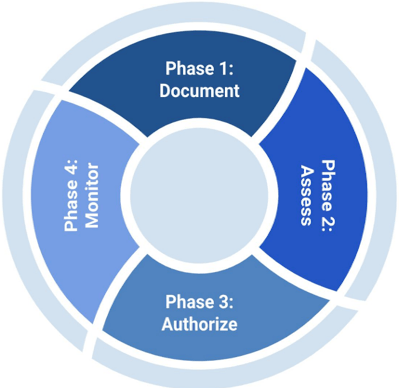

Os funcionários oficiais (AOs, na sigla em inglês) em agências e organizações precisam incorporar o framework de avaliação de segurança (SAF, na sigla em inglês) do FedRAMP dos processos de autorização internos para garantir que eles atendam aos requisitos do FedRAMP para uso em serviços na nuvem. O SAF é implementado em quatro fases:

Você ou sua AO categorizam o sistema de informações como Baixo, Moderado ou Alto impacto do sistema de acordo com os objetivos de segurança para confidencialidade, integridade e disponibilidade do FIPS PUB 199.

Com base na categorização FIPS do sistema, selecione o valor de referência dos controles de segurança do FedRAMP que se correlacionam com o nível de categorização FIPS 199 de baixo, moderado ou alto. Em seguida, é preciso implementar os controles de segurança capturados na respectiva referência. Implementações alternativas e justificativa de por que não é possível atender ou implementar um controle também é aceitável.

Capture os detalhes da implementação de controles de segurança em um plano de segurança do sistema (SSP, na sigla em inglês). Recomendamos que você selecione o modelo de SSP de acordo com o nível de conformidade do FedRAMP: baixo, moderado ou alto.

O SSP:

- Descreve o limite de autorização de segurança.

- Explica como a implementação do sistema aborda cada controle de segurança do FedRAMP.

- Descreve os papéis e as responsabilidades do sistema.

- Define o comportamento esperado do usuário do sistema.

- Mostra como o sistema foi projetado e como é a infraestrutura de suporte.

Use o modelo de revisão de autorização do FedRAMP para rastrear o progresso da ATO.

Para mais detalhes sobre as fases de implementação, consulte o processo de autorização da agência do FedRAMP.

Modelo de responsabilidade da nuvem

As tecnologias de infraestrutura de regulamentação (IT, na sigla em inglês) exigiam que organizações e agências comprassem data center físico ou espaço de colocation, servidores físicos, equipamentos de rede, softwares, licenças e outros dispositivos para a criação de sistemas e serviços. Com a computação em nuvem, uma CSP investe no hardware físico, no data center e na rede global, além de fornecer equipamentos, ferramentas e serviços virtuais para os clientes usarem.

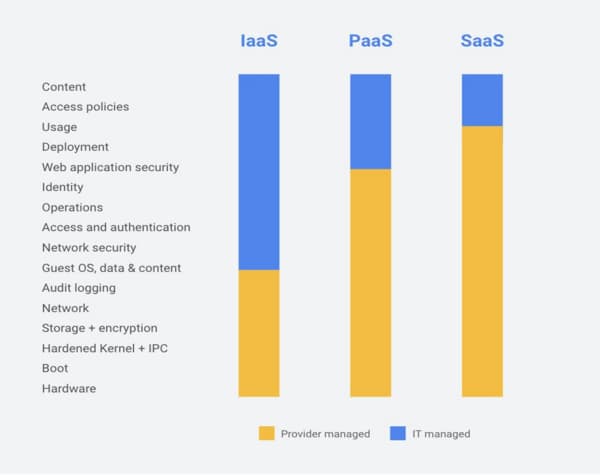

Existem três modelos de computação em nuvem: infraestrutura como serviço (IaaS, na sigla em inglês), plataforma como serviço (PaaS, na sigla em inglês) e software como serviço (SaaS, na sigla em inglês):

No modelo IaaS, os CSPs fornecem essencialmente um data center virtual na nuvem e entregam uma infraestrutura de computação virtualizada, como servidores, redes e armazenamento. Os CSPs gerenciam o equipamento físico e os data centers para esses recursos, mas você é responsável por configurar e proteger qualquer um dos recursos de plataforma ou aplicativo executados na infraestrutura virtualizada.

No modelo PaaS, os CSPs não apenas fornecem e gerenciam a camada de infraestrutura e virtualização, eles também oferecem aos clientes uma plataforma pré-desenvolvida e pré-configurada para criar softwares, aplicativos e serviços da Web. Com o PaaS, fica fácil para os desenvolvedores criarem aplicativos e middlewares sem se preocupar com a segurança e a configuração do hardware subjacente.

No modelo SaaS, os CSPs gerenciam a infraestrutura física e virtual e a camada da plataforma, além de fornecer aplicativos e serviços baseados em nuvem para os clientes consumirem. Os aplicativos de Internet executados diretamente no navegador da Web ou acessando um site são aplicativos SaaS. Com esse modelo, as organizações e agências não precisam se preocupar com a instalação, atualização ou suporte a aplicativos; basta que elas gerenciam as políticas de acesso ao sistema e aos dados.

A figura a seguir destaca as responsabilidades do CSP e as suas responsabilidades no local e em modelos de computação em nuvem:

Responsabilidade do FedRAMP

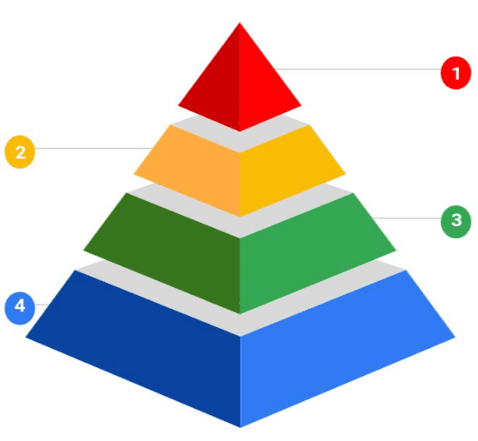

É possível ver a pilha de TI em nuvem em relação a quatro camadas: camada de infraestrutura física, camada de infraestrutura em nuvem, camada de plataforma em nuvem e camada de software na nuvem. O diagrama a seguir mostra essas camadas.

As camadas numeradas no diagrama correspondem a:

- Software como serviço. O Google Workspace também é certificado como FedRAMP Moderado. Para herdar esses controles de segurança de SaaS, é possível solicitar uma cópia do pacote ATO do Google do JAB e incluir uma cópia do atestado do Google no pacote.

- Plataforma como serviço. Além da infraestrutura física certificada pelo FedRAMP do Google Cloud, os produtos e serviços PaaS adicionais são cobertos pelo FedRAMP, incluindo o App Engine, o Cloud Storage e os serviços de banco de dados. Use esses produtos e serviços pré-certificados sempre que possível.

- Infraestrutura como serviço. Além da infraestrutura física certificada pelo FedRAMP do Google Cloud, os serviços e produtos adicionais de IaaS são cobertos pelo FedRAMP, incluindo o Google Kubernetes Engine (GKE) e o Compute Engine. Use esses produtos e serviços pré-certificados sempre que possível.

- Infraestrutura física. O Google Cloud é certificado pelo JAB como FedRAMP Moderado. Para herdar esses controles de segurança física, é possível solicitar uma cópia do pacote ATO do Google e incluir o atestado do Google no pacote.

Com relação à ATO do FedRAMP, cada camada da pilha de TI da nuvem é considerada um limite de controle independente e cada limite de controle requer uma ATO separada. Isso significa que, independentemente de estar em conformidade com o FedRAMP do Google Cloud e ter dezenas de serviços do Google Cloud cobertos pelo FedRAMP, você ainda precisa implementar os controles de valor de referência de segurança do FedRAMP e o processo de SAF para qualificar seus sistemas de nuvem e cargas de trabalho como conformes com o FedRAMP.

Há dois tipos de controles de segurança do FedRAMP em valores de referência de baixa, moderada e de alta conformidade: controles implementados pelo sistema de informações e controles implementados pela organização. À medida que sua organização ou agência cria sistemas em conformidade com o FedRAMP no Google Cloud, você herda os controles de segurança da infraestrutura física que o Google cumpre com a certificação do FedRAMP. Você também herda os controles de segurança de infraestrutura física, IaaS e PaaS integrados aos produtos e serviços em conformidade com o FedRAMP do Google e a todos os controles de SaaS ao usar o Google Workspace. No entanto, é necessário implementar todos os outros controles e configurações de segurança nos níveis da IaaS, PaaS e SaaS, conforme definido pelo valor de referência dos controles de segurança do FedRAMP.

Recomendações de implementação do FedRAMP

Como mencionado, você herda alguns controles de segurança do CSP. Para outros controles, é necessário configurá-los especificamente e criar políticas, regras e regulamentos definidos pela organização para atender a cada controle.

Nesta seção, auxiliamos em como implementar controles de segurança NIST 800-53 na nuvem usando políticas definidas pela organização com ferramentas, serviços e práticas recomendadas do Google Cloud.

Controle de acesso

Para gerenciar o controle de acesso no Google Cloud, defina administradores da organização que gerenciarão contas do sistema de informações na nuvem. Coloque esses administradores em grupos de controle de acesso usando o Cloud Identity, o Admin Console ou algum outro provedor de identidade (por exemplo, Active Directory ou LDAP), garantindo que os provedores de identidade de terceiros sejam federados com o Google Cloud. Use o Identity and Access Management (IAM) para atribuir papéis e permissões a grupos administrativos, implementando o privilégio mínimo e separação de tarefas.

Desenvolva uma política de controle de acesso em toda a organização para contas do sistema de informações na nuvem. Defina os parâmetros e procedimentos usados pela sua organização para criar, ativar, modificar, desativar e remover contas do sistema de informações.

Gerenciamento de contas, separação de tarefas e privilégio mínimo

Na política de controle de acesso, defina os parâmetros e procedimentos que serão usados pela organização para criar, ativar, modificar, desativar e remover contas do sistema de informações. Defina as condições em que as contas do sistema de informações precisam ser usadas.

Além disso, identifique o período de inatividade em que os usuários terão que sair de um sistema, por exemplo, após *x* minutos, horas ou dias. Use o Cloud Identity, o Admin Console ou as configurações do aplicativo para forçar os usuários a sair ou se autenticar novamente depois do período definido.

Defina quais ações devem ser tomadas quando as atribuições de papel privilegiado não forem mais apropriadas para um usuário na sua organização. O *Policy Intelligence do Google tem um recurso de Recomendador do IAM que ajuda a remover o acesso indesejado aos recursos do Google Cloud usando aprendizado de máquina para fazer recomendações inteligentes de controle de acesso.

Defina as condições em que as contas de grupos são apropriadas. Use o Cloud Identity ou o Admin Console para criar grupos ou contas de serviço. Atribua papéis e permissões a grupos e contas de serviço compartilhados usando o IAM. Use contas de serviço sempre que possível. Especifique qual é o uso atípico de uma conta do sistema de informações para sua organização. Ao detectar um uso atípico, use ferramentas como o Google Cloud Observability ou o *Security Command Center para alertar os administradores do sistema de informações.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: AC-02, AC-02 (04), AC-02 (05), AC-02 (07), AC-02 (09), AC-02 (11), AC-02 (12), AC-05, AC-06 (01), AC-06 (03), AC-06 (05), AU-2, AU-3, AU-6, AU-12, SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23).

Aplicação do fluxo de informações e acesso remoto

Na política de controle de acesso em toda a organização, defina políticas de controle de fluxo de informações para sua organização. Identifique portas, protocolos e serviços proibidos ou restritos. Defina requisitos e restrições para interconexões com sistemas internos e externos. Use ferramentas como a nuvem privada virtual para criar firewalls, redes isoladas logicamente e sub-redes. Controle de ajuda o fluxo de informações implementando Cloud Load Balancing *Cloud Service Mesh, e VPC Service Controls:

Ao definir políticas de controle de fluxo de informações, identifique pontos de acesso de rede controlados para sua organização. Use ferramentas como o Identity-Aware Proxy para fornecer acesso baseado em contexto a recursos de nuvem para usuários remotos e locais. Use o Cloud VPN ou o Cloud Interconnect para fornecer acesso seguro e direto às VPCs.

Defina políticas para toda a organização para executar comandos privilegiados e acessar dados seguros no acesso remoto. Use o IAM e o VPC Service Controls para restringir o acesso a dados confidenciais e cargas de trabalho.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: AC-04, AC-04 (08), AC-04 (21), AC-17 (03), AC-17 (04), CA-03 (03), CA-03 (05), CM-07, CM-07(01), CM-07(02).

Tentativas de logon, notificação de uso do sistema e encerramento da sessão

Na política de controle de acesso, especifique por quanto tempo um usuário precisa atrasar o acesso a uma solicitação de login quando houver falha em três tentativas de login dentro de 15 minutos. Defina condições e acionadores em que as sessões do usuário são encerradas ou desconectadas.

Use o Cloud Identity Premium Edition ou o Admin Console para gerenciar dispositivos móveis que se conectam à sua rede, incluindo o BYOD. Crie políticas de segurança para toda a organização que se apliquem a dispositivos móveis. Descreva os requisitos e procedimentos para limpar e excluir permanentemente dispositivos móveis após tentativas de login consecutivas.

Desenvolva notificações de idioma e de uso do sistema para toda a organização que fornecem políticas de privacidade, termos de uso e avisos de segurança aos usuários que acessam o sistema de informações. Defina as condições em que as notificações para toda a organização serão exibidas antes de conceder acesso aos usuários. O Pub/Sub é um sistema global de processamento de mensagens e eventos que pode ser usado para enviar notificações a aplicativos e usuários finais. Você também pode usar o *Pacote do Chrome Enterprise, incluindo o *Navegador Chrome e o *Chrome OS, com a *API Push e *API Notifications para enviar notificações e atualizações aos usuários.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: AC-07, AC-07 (02), AC-08, AC-12, AC-12 (01).

Ações permitidas, dispositivos móveis, compartilhamento de informações

Na política de controle de acesso, defina as ações do usuário que podem ser executadas em um sistema de informações sem identificação e autenticação. Use o IAM para regular o acesso do usuário para exibir, criar, excluir e modificar recursos específicos.

Desenvolva políticas para toda a organização para compartilhamento de informações. Determine circunstâncias em que informações podem ser compartilhadas e quando o usuário precisa avaliar o compartilhamento de informações. Aplique processos para ajudar os usuários a compartilhar informações e colaborar em toda a organização. O Google Workspace tem um ótimo conjunto de recursos para colaboração e envolvimento controlados entre equipes.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: AC-14, AC-19 (05), AC-21.

Conscientização e treinamento

Crie políticas de segurança e materiais de treinamento associados a serem divulgados aos usuários e grupos de segurança em toda a organização pelo menos uma vez ao ano. O Google oferece opções de serviços profissionais para educar os usuários quanto à segurança na nuvem, incluindo, mas não se limitando a, um engajamento de Cloud Discover Security e uma Avaliação de segurança no Google Workspace.

Atualize as políticas de segurança e o treinamento pelo menos uma vez ao ano.

Siga estas diretrizes para ajudar na implementação do controle de segurança da AT-01.

Auditoria e responsabilidade

Criar políticas de auditoria em toda a organização e controles de responsabilidade que abordem procedimentos e requisitos de implementação para a equipe de auditoria, eventos e ações vinculados a sistemas de informação na nuvem.

Na política de auditoria para toda a organização, descreva os eventos que precisam ser auditados nos sistemas de informações da organização e a frequência de auditoria. Exemplos de eventos registrados incluem eventos de login na conta bem-sucedidos e mal-sucedidos, eventos de gerenciamento de conta, acesso a objetos, alteração de políticas, funções de privilégio, rastreamento de processos e eventos do sistema. Para aplicativos da Web, os exemplos incluem atividades administrativas, verificações de autenticação, verificações de autorização, exclusão de dados, acesso a dados, alterações de dados e alterações de permissão. Defina eventos adicionais de interesse para sua organização.

Para a política de auditoria, também recomendamos que você especifique indicações de atividades inadequadas ou incomuns para sua organização. Monitore, registre e sinalize essas atividades regularmente (pelo menos uma vez por semana).

Use o Google Cloud Observability para gerenciar a geração de registros, o monitoramento e os alertas do Google Cloud, no local ou em outros ambientes de nuvem. Use a observabilidade do Google Cloud para configurar e rastrear eventos de segurança na sua organização. Também é possível usar o Cloud Monitoring para definir métricas personalizadas para monitorar eventos definidos pela organização em registros de auditoria.

Ative os sistemas de informações para alertar os administradores sobre falhas de processamento de auditoria. É possível implementar esses alertas usando ferramentas como o Pub/Sub e alertas.

Defina padrões para os administradores de alertas dentro de um período definido (por exemplo, em 15 minutos), no caso de falha do sistema ou de funcionamento, quando os registros de auditoria atingirem um limite ou capacidade de volume definido. Determine uma granularidade de medição de tempo em toda a organização, em que os registros de auditoria precisam ter um registro de data e hora. Defina o nível de tolerância para registros com data e hora na trilha de auditoria do sistema de informações (por exemplo, quase em tempo real ou em 20 minutos).

Defina cotas de recursos da VPC para estabelecer os limites de capacidade para armazenamento de registros de auditoria. Configure alertas de orçamento para notificar os administradores quando a porcentagem de um limite de recurso for atingida ou excedida.

Defina os requisitos de armazenamento em toda a organização para dados e registros de auditoria, a fim de incluir requisitos de disponibilidade e retenção de registros de auditoria. Use o Cloud Storage para armazenar e arquivar registros de auditoria e o BigQuery para realizar uma análise mais detalhada dos registros.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: AU-01, AU-02, AU-04, AU-05, AU-05 (01), AU-06, AU-07 (01), AU-08, AU-08 (01), AU-09 (04), AU-09 (04), AU-12, AU-12 (01), AU-12 (03), CA-07.

Avaliação de segurança e autorização

Desenvolva uma política avaliação de segurança e de autorização para toda a organização que defina os procedimentos e os requisitos de implementação de avaliações de segurança da organização, controles de segurança e controles de autorização.

Na política de avaliação de segurança e de autorização, defina o nível de dependência necessário para as equipes de avaliação de segurança realizarem avaliações imparciais dos sistemas de informação na nuvem. Identifique os sistemas de informações que precisam ser avaliados por um avaliador independente.

As avaliações de segurança precisam abordar minimamente:

- Monitoramento detalhado

- Verificação de vulnerabilidades

- Teste de usuário mal-intencionado

- Avaliação de ameaças de Insider

- Teste de desempenho e carga

A organização deve definir requisitos e formas de avaliação de segurança adicionais.

Certifique-se de que sua política de avaliação de segurança e autorização especifique classificações e requisitos do sistema de segurança, incluindo requisitos para sistemas de segurança não classificados e não nacionais.

Nas políticas de controle de fluxo de informações da sua organização, detalhe os requisitos e as restrições para interconexões em sistemas internos e externos. Defina regras de firewall de VPC para permitir e negar o tráfego para sistemas de informações e use o VPC Service Controls para proteger dados confidenciais usando parâmetros de segurança.

Defina políticas de auditoria e responsabilidade para toda a organização que apliquem requisitos de monitoramento contínuo (CA-07).

Siga estas diretrizes para ajudar na implementação desses controles de segurança: CA-01, CA-02, CA-02 (01), CA-02 (02), CA-02 (03), CA-03 (03), CA-03 (05), CA-07, CA-07 (01), CA-08, CA-09.

Gerenciamento de configurações

Crie uma política de gerenciamento de configuração para toda a organização que defina os procedimentos e requisitos de implementação para controles, responsabilidades, escopo e conformidade de gerenciamento de configuração para toda a organização.

Padronize os requisitos de configuração para sistemas de informação e componentes do sistema de propriedade da organização. Forneça requisitos operacionais e procedimentos para configurar sistemas de informações. Especifique explicitamente quantas versões anteriores de uma configuração do valor de referência os administradores do sistema precisam manter para o suporte à reversão do sistema de informações. Use o pacote de ferramentas de gerenciamento de configuração do Google para controlar as configurações do sistema de TI como código e monitorar as alterações de configuração usando o *Policy Intelligence ou o *Security Command Center.

Especifique requisitos de configuração para cada tipo de sistema de informações na sua organização (por exemplo, nuvem, no local, híbrido, não classificado, informações não classificadas controladas (CUI) ou classificadas). Defina também os requisitos de proteção de segurança para dispositivos de propriedade da organização e de "traga seu próprio dispositivo" (BYOD, na sigla em inglês) para incluir a identificação de localizações geográficas seguras e não seguras. Use o Identity-Aware Proxy para aplicar controles de acesso baseados em contexto a dados da organização, incluindo controles de acesso por localização geográfica. Use o Cloud Identity Premium Edition ou o Admin Console para aplicar configurações de segurança em dispositivos móveis que se conectam à rede corporativa.

Na política de gerenciamento de configuração, defina um elemento de controle de mudança de configuração para toda a organização, como um comitê ou conselho de controle de mudança. Documente a frequência com que o comitê atende e em que condições. Estabeleça um órgão formal para analisar e aprovar as alterações de configuração.

Identifique as autoridades de aprovação de gerenciamento de configuração para sua organização. Esses administradores analisam as solicitações em busca de alterações nos sistemas de informação. Defina o período em que as autoridades precisam aprovar ou desaprovar solicitações de alteração. Oriente os implementadores de alterações a notificar as autoridades de aprovação quando as alterações do sistema de informações forem concluídas.

Defina restrições quanto ao uso de software de código aberto na organização para incluir a especificação de qual software é aprovado e não aprovado para uso. Use o Cloud Identity ou o Admin Console para aplicar aplicativos e softwares aprovados à sua organização. Com o Cloud Identity Premium, é possível ativar o logon único e a autenticação multifator para aplicativos de terceiros.

Use ferramentas, como alertas, para enviar notificações aos administradores de segurança quando as alterações de configuração forem registradas. Conceda acesso de administrador a ferramentas como o *Security Command Center para monitorar alterações de configuração quase em tempo real. Com o *Policy Intelligence, você pode usar o aprendizado de máquina para estudar configurações definidas pela sua organização, conscientizando quanto ao momento em que as configurações mudam do valor de referência.

Aplique funcionalidade mínima à sua organização usando políticas de controle de fluxo de informações.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: CM-01, CM-02 (03), CM-02 (07), CM-03, CM-03 (01), CM-05 (02), CM-05 (03), CM-06, CM-06 (01), CM-06 (02), CM-07, CM-07 (01), CM-07 (02), CM-07 (05), CM-08, CM-08 (03), CM-10 (01), CM-11, CM-11 (01), SA-10.

Planejamento de contingência

Desenvolva um plano de contingência para sua organização que defina os procedimentos e os requisitos de implementação para os controles de planejamento de contingência na organização. Identifique os principais equipes de contingência, papéis e responsabilidades em elementos organizacionais.

Destaque as operações do sistema de informações essenciais para a missão e para os negócios na sua organização. Defina os objetivos de tempo de recuperação (RTO, na sigla em inglês) e os objetivos de pontos de recuperação (RPO, na sigla em inglês) para retomar operações essenciais quando o plano de contingência for ativado.

Documente os sistemas de informações importantes e o software associado. Identifique outras informações relacionadas à segurança e forneça orientações e requisitos para armazenar cópias de backup de componentes e dados críticos do sistema. Implante os recursos globais, regionais e zonais do Google e locais de todo o mundo para alta disponibilidade. Use as classes do Cloud Storage para opções multirregionais, regionais, de backup e de arquivamento. Implemente o escalonamento automático global de rede e o balanceamento de carga com o Cloud Load Balancing.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: CP-01, CP-02, CP-02 (03), CP-07, CP-08, CP-09 (03).

Identificação e autenticação

Crie uma política de identificação e autenticação para sua organização que especifique procedimentos de identificação e autenticação, escopos, papéis, responsabilidades, gerenciamento, entidades e conformidade. Especifique os controles de identificação e autenticação exigidos pela sua organização. Use o Cloud Identity Premium ou o Admin Console para identificar dispositivos corporativos e pessoais que se conectam aos recursos da sua organização. Use o Identity-Aware Proxy para aplicar acesso baseado no contexto aos recursos.

Inclua orientações sobre o conteúdo do autenticador para sua organização, condições de reutilização de autenticação, padrões para proteger autenticadores e padrões para alterar ou atualizar autenticadores. Além disso, capture os requisitos para usar autenticadores armazenados em cache. Especifique limites de tempo para o uso de autenticadores em cache e criar definições para quando expirar os autenticadores em cache. Defina os requisitos de ciclo de vida mínimo e máximo e atualize os períodos que precisam ser aplicados pelos sistemas de informações na sua organização.

Use o Cloud Identity ou o Admin Console para aplicar políticas de senha para fins de sensibilidade, uso de caracteres, criação ou reutilização de senhas, ciclo de vida da senha, armazenamento e requisitos de transmissão.

Descreva os requisitos de autenticação de token de hardware e software para autenticação em toda a organização, incluindo, mas não se limitando a, os requisitos de cartão PIV e ICP. Use as *chaves de segurança Titan para aplicar outros requisitos de autenticação a administradores e pessoal privilegiado.

Na política de identificação e autenticação, descreva os componentes do sistema de informações federal, de identidade, credenciais e gerenciamento de acesso (FICAM, na sigla em inglês) que são permitidos para aceitar terceiros na sua organização. O Identity Platform do Google é uma plataforma de gerenciamento de identidade e acesso do cliente (CIAM) que ajuda as organizações a adicionar a funcionalidade de gerenciamento de identidade e acesso a aplicativos que estão sendo acessados por entidades externas.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: IA-01, IA-03, IA-04, IA-05, IA-05 (01), IA-05 (03), IA-05 (04), IA-05 (11), IA-05 (13), IA-08 (03).

Resposta a incidentes

Estabeleça uma política de resposta a incidentes para sua organização, incluindo procedimentos para facilitar e implementar controles de resposta a incidentes. Crie grupos de segurança para as equipes e autoridades de resposta a incidentes da sua organização. Use ferramentas como o Google Cloud Observability ou o *Security Command Center para compartilhar eventos, registros e detalhes de incidentes.

Desenvolva um plano de teste de resposta a incidentes, procedimentos e listas de verificação e requisitos e comparativos de mercado para bons resultados. Especifique classes de incidentes que sua organização precisa reconhecer e descreva as ações associadas a serem usadas como resposta a esses incidentes. Defina as ações que você espera que o pessoal autorizado execute se um incidente ocorrer. Essas ações podem ser etapas para gerenciar vazamentos de informação, vulnerabilidades de segurança cibernética e ataques. Aproveite os recursos do Google Workspace para verificar e colocar em quarentena o conteúdo do e-mail, bloquear tentativas de phishing e definir restrições de anexos. Use a Proteção de Dados Sensíveis para inspecionar, classificar e desidentificar dados sensíveis e restringir a exposição.

Especifique os requisitos de toda a organização para treinamento de resposta a incidentes, incluindo requisitos de treinamento para usuários gerais e papéis e responsabilidades com privilégios. Aplique requisitos de período para fazer o treinamento (por exemplo, em até 30 dias após a associação, trimestral ou anual).

Siga estas diretrizes para ajudar na implementação desses controles de segurança: IR-01, IR-02, IR-03, IR-04 (03), IR-04 (08), IR-06, IR-08, IR-09, IR-09 (01), IR-09 (03), IR-09 (04).

Manutenção do sistema

Crie uma política de manutenção do sistema para sua organização, documentando os controles de manutenção, os papéis, as responsabilidades, o gerenciamento, os requisitos de coordenação e a conformidade do sistema. Defina os parâmetros para a manutenção controlada, incluindo processos de aprovação para realizar manutenção e reparo fora do site e tempos de resposta em toda a organização para substituir dispositivos e peças com falha. Sua organização se beneficiará da Exclusão de dados no Google Cloud e limpeza de equipamentos e dados do Google Cloud, e da segurança e inovação de data center do Google para manutenção e reparos fora do site.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: MA-01, MA-02, MA-06.

Proteção de mídia

Como parte da ATO do FedRAMP, atendemos aos requisitos de proteção de mídia para infraestrutura física. Analise o Design de segurança de infraestrutura do Google e a Visão geral de segurança. Depois, você será responsável por atender aos requisitos de segurança da infraestrutura virtual.

Desenvolva uma política de proteção de mídia para sua organização, documentando controles de mídia, políticas e procedimentos de proteção, requisitos de conformidade e papéis e responsabilidades de gerenciamento. Documente procedimentos para facilitar e implementar proteções de mídia em toda a organização. Crie grupos de segurança que identifiquem membros da equipe e papéis para gerenciar mídia e suas proteções.

Especifique os tipos de mídia e acessos aprovados para sua organização, incluindo restrições de mídia digital e não digital. Defina marcações de mídia e exceções de tratamento de mídia que devem ser implementadas na organização, incluindo requisitos de marcação de segurança dentro e fora das áreas de acesso controladas. Use o *Data Catalog para gerenciar metadados de recursos da nuvem, simplificando a descoberta de dados. Controle a conformidade de recursos da nuvem em toda a organização, regulando a distribuição e a descoberta de recursos da nuvem com o *Catálogo de serviços.

Identifique como limpar, descartar ou reutilizar mídia que sua organização gerencia. Descreva casos de uso e circunstâncias em que a limpeza, descarte ou reutilização de mídia e dispositivos é necessária ou aceitável. Defina os métodos e mecanismos de proteção de mídia que sua organização considera aceitáveis.

Com o Google, você se beneficiará da exclusão de dados na limpeza de dados e equipamentos do Google Cloud, além da segurança e inovação do data center do Google. Além disso, o Cloud KMS e o Cloud HSM oferecem proteção criptográfica em conformidade com o FIPS, e você pode usar as *chaves de segurança Titan para aplicar requisitos de autenticação física adicionais a administradores e funcionários privilegiados.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: MP-01, MP-02, MP-03, MP-04, MP-06, MP-06 (03), MP-07.

Proteção física e ambiental

Como parte da ATO do FedRAMP do Google Cloud, atendemos aos requisitos de proteção física e ambiental da infraestrutura física. Analise o Design de segurança de infraestrutura do Google e a Visão geral de segurança. Depois, você será responsável por atender aos requisitos de segurança da infraestrutura virtual.

Estabeleça uma política de proteção física e ambiental para sua organização, descrevendo controles de proteção, entidades de proteção, padrões de conformidade, papéis, responsabilidades e requisitos de gerenciamento. Descreva como implementar a proteção física e ambiental na organização.

Crie grupos de segurança que identifiquem o pessoal e os papéis para gerenciar proteções físicas e ambientais. Exija que os administradores que acessam recursos computacionais confidenciais usem as *Chaves de segurança Titan ou alguma outra forma de MFA para verificar a integridade do acesso.

Na política de proteção física e ambiental, defina os requisitos de controle de acesso físico para sua organização. Identifique os pontos de entrada e saída da instalação para os sites do sistema de informações, proteções de controle de acesso para essas instalações e requisitos de inventário. Aproveite ferramentas como a *Plataforma Google Maps para exibir e rastrear visualmente instalações, além de pontos de entrada e saída para mapeamentos de localização. Use o Resource Manager e o *Catálogo de serviços para controlar o acesso aos recursos na nuvem, tornando-os organizados e fáceis de serem descobertos.

Use o Cloud Monitoring para configurar eventos, acessos e incidentes registráveis. Defina eventos de acesso físico de toda a organização que precisam ser registrados no Cloud Logging.

Use a política de proteção física e ambiental para considerar situações de emergência, como desligamento de emergências de sistemas de informação, energia de emergência, supressão de incêndio e resposta a emergências. Identifique pontos de contato para respostas de emergência, incluindo socorristas locais de emergência e equipe de segurança física da sua organização. Descreva os requisitos e os locais para sites de trabalho alternativos. Especifique controles de segurança e a equipe para locais de trabalho principais e alternativos. Implante recursos globais, regionais e zonais do Google e locais do mundo todo para alta disponibilidade. Use classes do Cloud Storage para opções multirregionais, regionais, de backup e de arquivamento. Implemente o escalonamento automático de rede global e o balanceamento de carga com o Cloud Load Balancing. Crie modelos de implantação declarativos para estabelecer um processo de implantação reproduzível baseado em modelo.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: PE-01, PE-03, PE-03 (01), PE-04, PE-06, PE-06 (04), PE-10, PE-13 (02), PE-17.

Planejamento de segurança do sistema

Desenvolva uma política de planejamento de segurança para sua organização, descrevendo os controles, papéis, as responsabilidades, o gerenciamento, as entidades de planejamento de segurança da organização e os requisitos de conformidade. Descreva como você espera que o planejamento de segurança seja implementado na sua organização.

Crie grupos para definir adequadamente a equipe de planejamento de segurança. Especifique grupos de segurança para avaliações de segurança, auditorias, manutenção de hardware e software, gerenciamento de patches e planejamento de contingência para sua organização. Use ferramentas como o Google Cloud Observability ou o *Security Command Center para monitorar a segurança, a conformidade e o controle de acesso em toda a organização.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: PL-01, PL-02, PL-02 (03).

Segurança de pessoal

Crie uma política de segurança de pessoal que identifique o pessoal de segurança, os papéis e as responsabilidades deles, como você espera que a segurança do pessoal seja implementada e quais controles de segurança de pessoal aplicar na organização. Capture condições que exigiriam que as pessoas passassem pela triagem de segurança organizacional, repetindo a tela e investigando. Defina os requisitos para as liberações de segurança na sua organização.

Inclua orientação para solucionar o encerramento e a transferência de pessoal. Defina as necessidades e os parâmetros para entrevistas de saída e os tópicos de segurança que devem ser discutidos durante essas entrevistas. Especifique quando você espera que as entidades de segurança e de administração na sua organização sejam notificadas sobre o encerramento, a transferência ou a recontratação (por exemplo, em 24 horas) do pessoal. Especifique as ações que você espera que o pessoal e a organização concluam em vista de uma transferência, recontratação ou rescisão. Além disso, aborde os requisitos para aplicar as obrigações formais dos funcionários. Explique quando você espera que o pessoal de segurança e os administradores sejam notificados sobre as sanções dos funcionários e explique os processos de sanção.

Use o IAM para atribuir papéis e permissões ao pessoal. Adicione, remova, desative e ative perfis e acessos de pessoal no Cloud Identity ou no Admin Console. Aplique outros requisitos de autenticação física a administradores e pessoal com privilégios usando as *Chaves de segurança Titan.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: PS-01, PS-03, PS-04, PS-05, PS-07, PS-08.

Avaliação de risco

Implemente uma política de avaliação de risco que identifique o pessoal de avaliação de risco, os controles de avaliação de risco que você espera que sejam aplicados na organização e os procedimentos para realizar as avaliações de risco na organização. Defina como você espera que as avaliações de risco sejam documentadas e reportadas. Use ferramentas como o *Security Command Center para notificar automaticamente a equipe de segurança sobre riscos e a postura geral de segurança da sua organização.

Aproveite o pacote de ferramentas de avaliação de risco do Google, como o Web Security Scanner, o Artifact Analysis, o Google Cloud Armor e a Proteção contra phishing e malware do Google Workspace para verificar e identificar vulnerabilidades nos sistemas de informações da sua organização. Disponibilize essas ferramentas para o pessoal de avaliação de risco e os administradores, para ajudar a identificar e eliminar vulnerabilidades.

Seguindo essas diretrizes, você definirá a base para a implementação dos seguintes controles de segurança: RA-01, RA-03 e RA-05.

Aquisição de serviços e sistema

Desenvolva uma política de aquisição de serviços e sistemas que descreva os principais papéis e responsabilidades do pessoal, gerenciamento de aquisição e serviços, conformidade e entidades. Descreva os procedimentos de aquisição de sistemas e serviços e as diretrizes de implementação para sua organização. Defina o ciclo de vida de desenvolvimento do sistema da sua organização para sistemas de informações e segurança de informações. Descreva papéis e responsabilidades de segurança de informações, pessoal e como você espera que a política de avaliação de risco da sua organização realize e influencie as atividades de ciclo de vida do desenvolvimento do sistema.

Destaque os procedimentos que você espera que sejam realizados na sua organização quando a documentação do sistema de informações não estiver disponível ou indefinida. Envolva os administradores do sistema de informações e o pessoal de serviços do sistema da sua organização conforme necessário. Defina qualquer treinamento obrigatório para administradores e usuários que estejam implementando ou acessando sistemas de informações na sua organização.

Use ferramentas como o *Security Command Center para rastrear compliance de segurança, descobertas e políticas de controle de segurança na sua organização. O Google descreve todos os padrões de segurança, regulamentações e certificações para ajudar os clientes a entender como cumprir os requisitos e as leis de conformidade no Google Cloud. Além disso, o Google oferece um pacote de produtos de segurança para ajudar os clientes a monitorar continuamente os sistemas de informações, comunicações e dados na nuvem e no local.

Especifique restrições de localização para os dados, serviços e processamento de informações da sua organização e em quais condições os dados podem ser armazenados em outro lugar. O Google oferece opções globais, regionais e zonais para armazenamento de dados, processamento e utilização de serviços no Google Cloud.

Aproveite a política de gerenciamento de configuração para regular o gerenciamento de configurações do desenvolvedor para controles de aquisição de sistemas e serviços e use a política de avaliação de segurança e autorização para aplicar os requisitos de teste e avaliação de segurança do desenvolvedor.

Siga estas diretrizes para ajudar a implementar esses controles de segurança: SA-01, SA-03, SA-05, SA-09, SA-09 (01), SA-09 (04), SA-09 (05), SA-10, SA-11, SA-16.

Proteção do sistema e das comunicações

Crie uma política de proteção ao sistema e às comunicações que descreva os papéis e as responsabilidades do pessoal principal, os requisitos de implementação para as políticas de proteção às comunicações do sistema e os controles de proteção necessários para sua organização. Identifique os tipos de ataques de negação de serviço que sua organização reconhece e monitora e descreva os requisitos de proteção DoS para sua organização.

Use o Google Cloud Observability para registrar, monitorar e alertar sobre ataques de segurança predefinidos contra sua organização. Implemente ferramentas, como o Cloud Load Balancing e o Google Cloud Armor, para proteger seu perímetro da nuvem e aproveite os serviços de VPC, como firewalls e controles de segurança de rede, para proteger sua rede de nuvem interna.

Identifique os requisitos de disponibilidade de recursos da sua organização; defina como você espera que os recursos da nuvem sejam alocados em toda a organização e quais restrições serão implementadas para restringir o uso excessivo. Use ferramentas como o Resource Manager para controlar o acesso aos recursos no nível da organização, pasta, do projeto e de recurso individual. Defina cotas de recursos para gerenciar solicitações de API e utilização de recursos no Google Cloud.

Estabeleça requisitos de proteção de limites para seus sistemas de informação e comunicações do sistema. Defina os requisitos para o tráfego de comunicações internas e como você espera que o tráfego interno interaja com redes externas. Especifique requisitos para servidores proxy e outros componentes de roteamento e autenticação de rede.

Aproveite o *Cloud Service Mesh para gerenciar o tráfego de rede e de comunicação para sua organização. Use o Identity-Aware Proxy para controlar o acesso a recursos na nuvem com base na autenticação, autorização e contexto, incluindo localização geográfica ou impressão digital do dispositivo. Implemente o *Acesso privado do Google, o *Cloud VPN ou o *Cloud Interconnect para proteger o tráfego de rede e as comunicações entre recursos internos e externos. Use uma VPC para definir e proteger as redes em nuvem da sua organização e estabeleça sub-redes para isolar ainda mais os recursos de nuvem e os perímetros de rede.

O Google oferece redes globais definidas por software com opções multirregionais, regionais e zonais para alta disponibilidade e failover. Defina requisitos de falha para sua organização para garantir que os sistemas de informações falhem em um estado conhecido. Capture os requisitos para preservar as informações de estado do sistema de informações. Use grupos gerenciados de instâncias e modelos do Deployment Manager para instanciar novamente recursos com falha ou não íntegros. Conceda aos administradores acesso ao *Security Command Center para monitorar ativamente a confidencialidade, integridade e disponibilidade da organização.

Na política, descreva os requisitos da organização para gerenciar chaves criptográficas, incluindo requisitos para geração, distribuição, armazenamento, acesso e destruição de chaves. Use o Cloud KMS e o Cloud HSM para gerenciar, gerar, usar, rotacionar, armazenar e destruir chaves de segurança compatíveis com o FIPS na nuvem.

O Google criptografa dados em repouso por padrão. No entanto, é possível usar o Cloud KMS com o Compute Engine e o Cloud Storage para criptografar dados ainda mais usando chaves criptográficas. Você também pode implantar VMs protegidas para aplicar controles de integridade no nível do kernel no Compute Engine.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: SC-01, SC-05, SC-06, SC-07 (08), SC-07 (12), SC-07 (13), SC-07 (20), SC-07 (21), SC-12, SC-24, SC-28, SC-28 (01).

Integridade de sistemas e informações

Implemente uma política de integridade de sistemas e informações que descreva os papéis e as responsabilidades, os procedimentos e os requisitos de implementação de integridade, os padrões de conformidade e os controles de segurança da organização. Crie grupos de segurança para o pessoal da organização que é responsável pela integridade do sistema e das informações. Descreva os requisitos de correção para sua organização, incluindo diretrizes para o monitoramento, avaliação, autorização, implementação, planejamento, comparativo de mercado e correção de falhas de segurança na organização e nos sistemas de informações dela.

Aproveite o pacote de ferramentas de segurança do Google, incluindo, mas não se limitando a :

- Chrome

- Web Security Scanner

- Artifact Analysis

- Proteções contra phishing e malware do Google Workspace

- Central de segurança do Google Workspace

- Google Cloud Armor

Use essas ferramentas para:

- Protejer-se contra códigos mal-intencionados, ataques cibernéticos e vulnerabilidades comuns.

- Colocar spam em quarentena e definir políticas de spam e malware.

- Alertar os administradores sobre as vulnerabilidades.

- Receber insights de toda a organização para gerenciamento central.

Use ferramentas como o Google Cloud Observability ou o *Security Command Center para gerenciar, alertar e monitorar de maneira centralizada os controles e as descobertas de segurança da sua organização. Mais especificamente, use a observabilidade do Google Cloud para registrar ações administrativas, acessos de dados e eventos do sistema iniciados por usuários e funcionários privilegiados em toda a organização. Notifique os administradores sobre mensagens de erro e tratamento de erros no sistema de informações.

Defina eventos relevantes para a segurança relacionados ao software, ao firmware e informações da sua organização (por exemplo, vulnerabilidades de dia zero, exclusão não autorizada de dados, instalação de novo hardware, software ou firmware). Explique as etapas a serem seguidas quando esses tipos de alterações relevantes para a segurança ocorrerem. Especifique os objetivos e indicadores de monitoramento de ataque para que os administradores prestem atenção especial, incluindo informações essenciais que precisam ser monitoradas nos sistemas de informações de toda a organização. Defina papéis e responsabilidades de monitoramento do sistema e das informações, além da frequência de monitoramento e geração de relatórios (por exemplo, em tempo real, a cada 15 minutos, a cada uma hora ou trimestralmente).

Capture requisitos para analisar o tráfego de comunicações de sistemas de informação na organização. Especifique os requisitos para descobrir anomalias, incluindo pontos do sistema a serem monitorados. *Com os serviços do Centro de inteligência de rede do Google, é possível realizar análises detalhadas de desempenho de rede e monitoramento de segurança. O Google também tem parcerias fortes com terceiros que se integram ao Google Cloud para verificação e proteção de endpoints e hosts em nuvem, como +Aqua Security e +Crowdstrike. Com as VMs protegidas, é possível aumentar a proteção dos dispositivos, verificar a autenticação e garantir processos de inicialização segura.

Defina como você espera que a organização verifique e proteja contra anomalias de segurança e violações de integridade. Use ferramentas como *Security Command Center ou *Policy Intelligence para monitorar e detectar mudanças de configuração. Use +ferramentas de gerenciamento de configuração ou modelos do Deployment Manager para instanciar novamente ou interromper alterações nos recursos da nuvem.

Na política de integridade e informações do sistema, especifique os requisitos para autorizar e aprovar serviços de rede na sua organização. Descreva os processos de aprovação e autorização para serviços de rede. A VPC é essencial para definir redes e sub-redes em nuvem usando firewalls para proteger os perímetros de rede. O VPC Service Controls permite aplicar perímetros de segurança de rede extras para dados confidenciais na nuvem.

Além disso tudo, você herda automaticamente a pilha de inicialização segura do Google e a infraestrutura confiável de defesa em profundidade.

Siga estas diretrizes para ajudar na implementação desses controles de segurança: SI-01, SI-02 (01), SI-02 (03), SI-03 (01), SI-04, SI-04 (05), SI-04 (11), SI-04 (18), SI-04 (19), SI-04 (20), SI-04 (22), SI-04 (23), SI-05, SI-06, SI-07, SI-07 (01), SI-07 (05), SI-07 (07), SI-08 (01), SI-10, SI-11, SI-16.

Conclusão

Segurança e conformidade na nuvem são um esforço conjunto em seu nome e do seu CSP. Embora o Google assegure que a infraestrutura física e os serviços correspondentes estejam em conformidade com dezenas de padrões de terceiros, regulamentações e certificações, é necessário garantir que tudo o que for criado na nuvem esteja em conformidade.

O Google Cloud oferece suporte nas iniciativas de conformidade ao fornecer o mesmo conjunto de produtos e recursos de segurança usados pelo Google para proteger a infraestrutura.

A seguir

- Confira arquiteturas de referência, diagramas, tutoriais e práticas recomendadas do Google Cloud. Confira o Centro de arquitetura do Cloud.